前置条件

- 假设你已经安装好了ensp

- 假设你对计算机网络的体系结构和基本概念有了了解,或者看过我的前一篇

-

实验中如果需要使用vmawre开启多个虚拟机,需要电脑有较大的内存,8g可能没办法完成复杂的实验,一般32g是绝对够了

https://blog.csdn.net/qq_33822166/article/details/130185284

关于操作系统防火墙

在我学习的时候,老师说过操作系统自带的软件防火墙在学习过程中基本没用,你要是安全上网基本不会遭遇木马病毒,如果你遭遇木马病毒防火墙也挡不住,反而会导致你的实验没办法顺利进行.反倒是杀毒软件可能多多少少还有点作用.其实等你学到防火墙那部分的时候就会发现,软件防火墙还是有用的,至少一些攻击能够生效的前提是对方的没开防火墙或者能够访问相应的端口,只是突破防火墙也是需要时间精力的,说句不客气的话其实你并没有那种被针对的价值.

结论是:如果你的电脑中确实没有什么机密的东西,并且你的上网环境相对安全,那么就把防火墙关了吧,没必要再初学者阶段为自己的学习增加额外的负担.

eNSP

模拟器通过一台计算机+软件实现模拟多台硬件设备,如交换机,路由器,防火墙,用户可以通过该平台低成本地学习数通知识.

默认使用设备

交换机S3700

三层交换机s5700

路由器AR3260

防火墙USG6000V

pc直接拖,还可能使用Client,Server

Cloud直接拖,桥接真实设备

连接线:很老的教材可能会使用Serial线,反正能用Copper网线我绝不用其他,或者简单点直接用auto自动,模拟电脑控制网络设备可以使用ctrl线,当然这个在ensp拓扑图中直接双击打开自带的终端也行.

建议

- 当你学会命令之后,一定要自己进行实验配置,有的东西和你想象中不一样

- 在配置的过程中可以先进行规划,例如在拓扑图上注明实验的步骤,或者要设置的ip地址等

- 进行实验之前先把想象中的命令写下来,有助于你理清思路,这样当出现问题的时候便于查找问题,或者干脆删掉重来一次,即便记不住命令,以后也可以根据文档快熟完成配置

注意事项

模拟器本身存在兼容性问题,公开的版本本身也不再更新,模拟出来的结果仅供参考,实际应用需要在真实环境下进行测试

无聊的小测试

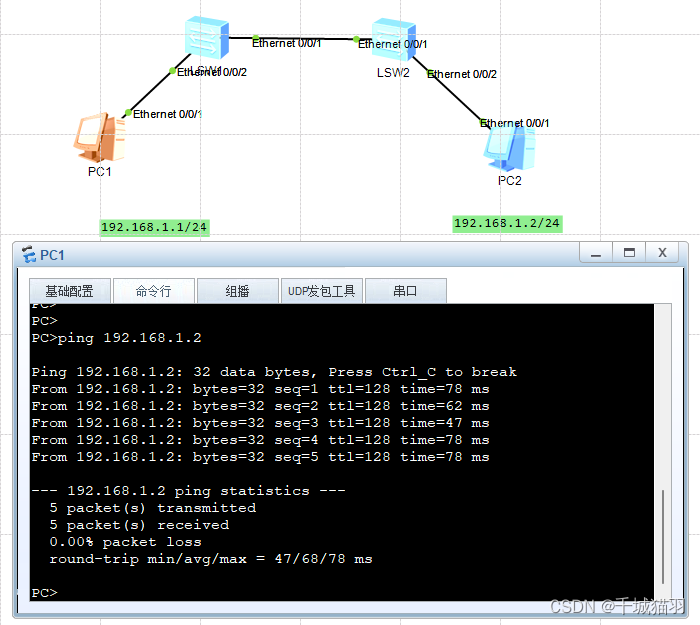

很多情况下可以将二层交换机视为不存在的,就像这个测试,只要配置两台设备的ip在同一个网段内并且ip地址不同,就能够互相访问.

- 实际上,在模拟器中你直接用网线连接两台主机,或者不论你在两台主机之间增加了多少个交换机,只要它们之间存在相连的链路并且都开机了,那么不需要任何配置就能够实现通信.

ENSP命令

vrp是华为网络设备的一个”操作系统”,帮助我们通过命令行的方式,以非常相似的命令对网络设备进行配置.熟悉VRP命令行并且熟练掌握VRP配置是高效管理华为网络设备的必备技能.

VRP分层命令结构定义了很多命令行视图,每条命令只能在特定的视图中执行.

进入到VRP系统的配置界面后,VRP上最先出现的视图是用户视图.在该视图下,用户可以查看设备的运行状态和统计信息.

若要修改系统参数,用户必须使用命令system-view进入系统视图.用户可以通过系统视图进入其他的功能配置视图,如接口视图和协议视图.

通过提示符可以判断当前所处的视图,例如:“< >”表示用户视图,“[ ]”表示除用户视图以外的其它视图.

用户视图

#默认进入用户视图

<huawei>

#设置主机时区,时间偏移量是相对于格林尼治提前多久,例如08:00:00表示东八区

<huawei>clock timezone 显示时区名 add 时间偏移量

#设置主机时间

<huawei>clock datetime xx:xx:xx xxxx-xx-xx

#查询时间

<huawei>display clock

#查询版本

<huawei>diplay version

#显示当前登录用户

<huawei>dispaly users

#查询当前模式下可用的配置命令

<huawei>display this

#查询配置

<huawei>display saved-configuration

<huawei>display current-configuration

#持久化当前配置

<huawei>save

#删除已经存在的持久化配置文件

<huawei>reset saved-configuration

#进入用户视图,可以通过q quit或者在任意视图通过return ctrl+z返回用户视图

<huawei>system-view

系统视图

#网络上一般都会部署不止一台设备,管理员需要对这些设备进行统一管理.在进行设备调试的时候,首要任务是设置设备名.设备名用来唯一地标识一台设备.设备名称一旦设置,立刻生效.

[huawei]sysname RTA

#查看万兆接口光功率及模块名称,华为模块显示:"dendor:HUAWEI"

[Huawei]dis transceiver int xg0/0/1 verbose

#开启/关闭显示终端调试,日志,警告信息

<Huawei>terminal monitor

<Huawei>undo terminal monitor

#开启/关闭信息中心

[Huawei]info-center enable

[Huawei]undo info-center enable

#将save命令设置为level 3级别并能够在用户视图下运行.

[Huawei]command-privilege level 3 view shell save

#清空该接口的所有配置

[Huawei]clear configuration interface Ethernet 0/0/4

vrp系统中大部分命令的取消都是”undo+重复前面的命令”

接口视图

登录配置

#配置console

#设置console 0接口,console线本地连接默认只有这个接口

[huawei]user-interface console 0

#设置认证模式为密码

[huawei-ui-console0]authentication-mode password

#设置密码,cipher表示不以明文形式存储密码,有的设备不支持明文形式存储,因此统一使用非明文形式存储密码

[huawei-ui-console0]set authentication password cipher 密码

#以下内容增量配置

#设置命令记录条数,可以通过方向上键重复使用历史记录的命令

[huawei-ui-console0]history-command max-size 数量

#设置多长时间没有操作之后自动退出

[Huawei-ui-console0]idle-timeout 分钟 秒数

#设置终端数量为6个,通常不需要

[Huawei]user-interface maximum-vty 6

#配置远程登录,表示支持0到4的登录端口

[huawei]user-interface vty 0 4

#授权

[Huawei-ui-vty0]user privilege level 3

#启用密码验证或AAA验证

[Huawei-ui-vty0-4] authentication-mode password/aaa

#设置密码,与console的命令相同,只在密码登录时需要,当aaa和密码同时存在时aaa认证的优先级更高

[Huawei-ui-vty0-4]set authentication password cipher 123456

#进入aaa配置,需要修改验证方式为aaa

[huawei]aaa

#增加账户(用户名,密码,权限等级)

[Huawei-aaa]local-user 用户名 privilege level 权限通常为3 password cipher 密码

#设置哪些服务可以通过此test用户进行验证,设置telnet 服务

[Huawei-aaa]local-user huawei service-type http ssh telnet web

#配置SSH方式实现加密远程连接

#[Huawei]ssh server zhangsan //模拟器不需要

#[Huawei]ssh server zhangsan authentication-type password //模拟器不需要

#[FutureMatrix]ssh user admin service-type stelnet (真实机可能会用到)

#[FutureMatrix]ssh user admin authentication-type password (真实机可能会用到)

[Huawei-ui-vty0-4]protocol inbound ssh

#开启ssh服务

[huawei]ssh server enable

配置命令

交换机

交换机是数据链路层的主要设备,主要负责mac寻址,基于mac地址表进行数据转发,关于交换机的转发原理不再赘述.需要注意的是,通常所说的交换机是二层交换机,实际上也有三层的交换机,三层交换机既有交换机的功能也有路由器的功能,但是在使用领域有所区别.

| 类型 | 适用场景 |

|---|---|

| 路由器 | 网络层,主要使用用于网络层的数据转发 |

| 三层交换机 | 内网环境下跨vlan通信效率比路由器高,接口数量并不是决定性差别 |

| 二层交换机 | 设备接入网段,主要是区分vlan和同网段下通信 |

交换机基本配置

#查看mac地址表

[huawei]display mac-address

#双工速率配置

#进入接口

[swa]interface GigabitEthernet 0/0/1

#关闭自动配置

[swa-gigabitEhernet0/0/1]undo negotiation auto

#配置速率

[swa-gigabitEhernet0/0/1]speed 100

#配置双工模式

[swa-gigabitEhernet0/0/1]duplex full

vlan配置

# 创建单个valn

[swa]vlan 2

#创建连续vlan

[swa]vlan batch 3 to 5

#创建非连续vlan

[swa]vlan bathc 6 7 9

#查看vlan

[swa]display vlan

#配置access端口

[swa]interface GigabitEthernet 0/0/1

[swa-gigabitEthernet0/0/1]port link-type access

#添加端口到vlan

[swa-gigabitEthernet0/0/1]port default vlan 3

[swa-vlan2]port GigabitEthernet 0/0/1 [to 0/0/5]

#配置trunk端口

[swa-gigabitEthernet0/0/1]port link-type trunk

[swa-gigabitEthernet0/0/1]port trunk allow-pass vlan 2 3

[swa-gigabitEthernet0/0/1]port trunk allow-pass vlan all

#批量配置

[Huawei]port-group 1

[Huawei-port-group-1] group-member Ethernet 0/0/1 to Ethernet 0/0/5

[Huawei-port-group-1] port link-type access

vlan间路由

vlan是分隔广播域的技术,将一个内网环境逻辑上划分出多个区域,避免了泛滥的广播流量占用带宽也在一定程度上提高了安全性.但是vlan之间也需要进行通信,实现vlan间通信主要是两种,使用路由器的单臂路由方式和使用三层交换机方式,前者使用路由表转发,而后者在有mac地址表记录的情况下可以直接转发效率更高,此外华为特有的hybrid不建议使用,配置复杂容易出错不通用.

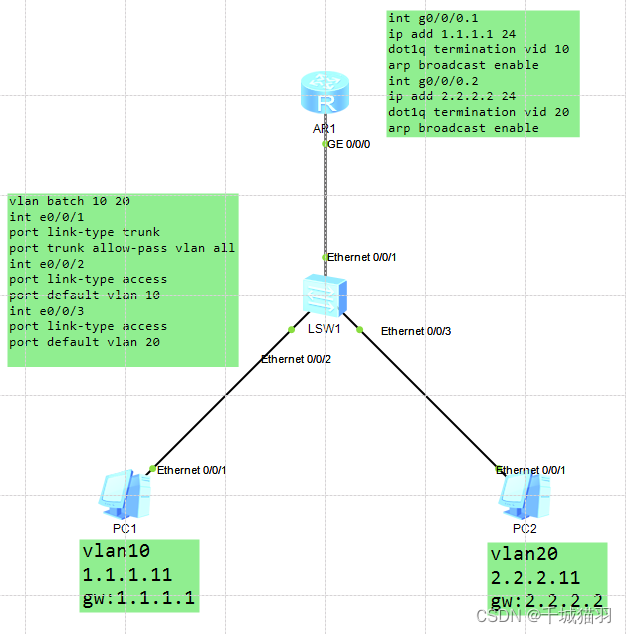

单臂路由

#首先需要不同vlan的终端通过交换机连接到一台路由器.需要设置终端ip 掩码和对应的网关

#修改交换机与路由器之间的连接接口为trunk,并允许对应的vlan通过

port link-type trunk

port trunk allow-pass vlan all

#创建vlan,修改交换机与终端之间的连接接口为access并加入vlan

vlan batch vlan列表

port link-type access

port default vlan vlan数值

#interface interface-type interface-number.sub-interface number命令用来创建子接口.sub-interface number代表物理接口内的逻辑接口通道.

int e0/0/1.1

ip add ip地址(作为网关) 子网掩码

#dot1q termination vid命令用来配置子接口dot1q封装的单层VLAN ID.缺省情况,子接口没有配置dot1q封装的单层VLAN ID.本命令执行成功后,终结子接口对报文的处理如下:接收报文时,剥掉报文中携带的Tag后进行三层转发.转发出去的报文是否带Tag由出接口决定.发送报文时,将相应的VLAN信息添加到报文中再发送.

dot1q termination vid 对应的vlan数值

#arp broadcast enable命令用来使能终结子接口的ARP广播功能.缺省情况下,终结子接口没有使能ARP广播功能.终结子接口不能转发广播报文,在收到广播报文后它们直接把该报文丢弃.为了允许终结子接口能转发广播报文,可以通过在子接口上执行此命令.

arp broadcast enable

#所有的都配置完成后可以实现单臂路由

#注意:如果交换机中的vlan与路由器之间存在其他的交换机,则要求道路中每一个交换机都支持的vlan才能被传递到该交换机.

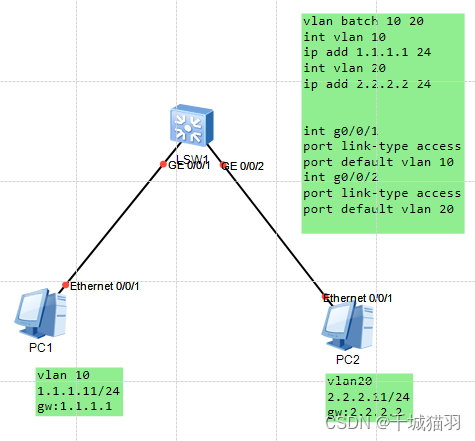

三层交换

#需要多个vlan的终端连三层交换机,并配置ip,掩码和对应网关

#创建vlan,修改交换机与终端之间的连接接口为access并加入vlan

vlan batch vlan列表

port link-type access

port default vlan vlan数值

#interface vlanif vlan-id命令用来创建VLANIF接口并进入到VLANIF接口视图.vlan-id表示与VLANIF接口相关联的VLAN编号.VLANIF接口的IP地址作为主机的网关IP地址,和主机的IP地址必须位于同一网段

int vlanif vlan数值

ip add IP地址(作为网关) 子网掩码

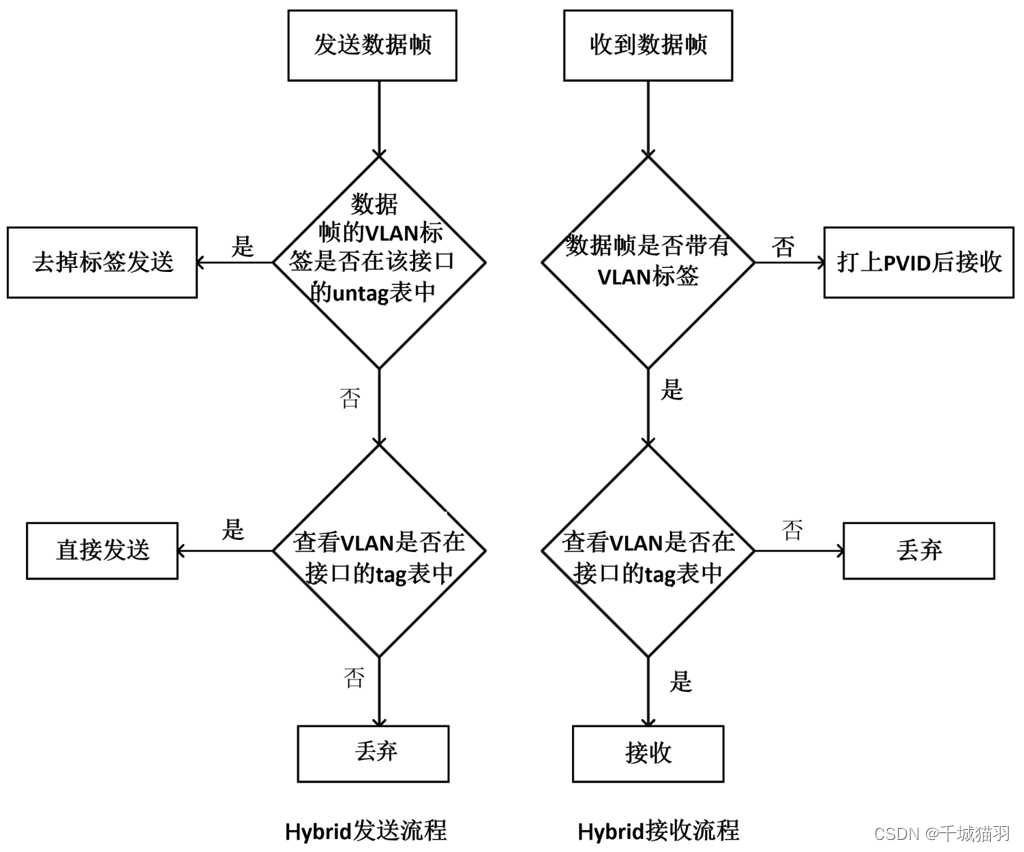

Hybrid

了解即可,这东西能不用就不用,配置太麻烦很容易出错

特点

华为交换机接口默认为Hybrid模式

既可以实现Access接口的功能,也可以实现Trunk接口的功能

不借助三层设备即可实现跨VLAN通信和访问控制

Hybrid接口相对于Access接口和Trunk接口具有更高的灵活性与可控性

Hybrid和Trunk都支持多个VLAN通过并打标签,

此外,Hybrid还允许多个VLAN通过时不打标签

作用

流量隔离

流量互通

接口属性:

untag列表只在接口发送数据帧时生效,如果需要发送的数据的VLAN标签在接口的untag列表中,那么将去除标签转发

tag列表已经被标记VLAN的数据经过tag列表审核后将会转发,tag列表中无此VLAN标记将会直接丢弃

PVID用于在接收未标记数据帧时给数据帧打上当前标记的PVID标识,也就是常说的接口属于某个VLAN

#创建拓扑,通过交换机连接多个ip在同一网段的终端

#port link-type hybrid命令的作用是将端口的类型配置为Hybrid.默认情况下,X7系列交换机的端口类型是Hybrid.因此,只有在把Access口或Trunk口配置成Hybrid时,才需要执行此命令.

port link-type hybrid

#port hybrid tagged vlan{ { vlan-id1 [ to vlan-id2 ] } | all }命令用来配置允许哪些VLAN的数据帧以Tagged方式通过该端口.

#在连接交换机的接口设置允许哪些vlan通过

port hybrid tagged vlan vlan数值列表(一般包含自身vlan和能互相访问的vlan)

#port hybrid untagged vlan { { vlan-id1 [ to vlan-id2 ] } | all }命令用来配置允许哪些VLAN的数据帧以Untagged方式通过该端口.

#在连接终端的接口设置能够被哪些vlan访问

port hybrid untagged vlan vlan数值列表

#在连接终端的端口设置终端所属的vlan

port hybrid pvid vlan vlan数值

#注意:默认包含tag1和untag1

#只有二层交换机接口才有类型选择,三层交换机的接口默认是二层的,路由器没有接口类型选择,并且路由器和二层交换机接口相连时只需要在二层交换机接口配置接口类型.

STP

stp是在逻辑上关闭一些接口,避免数据链路层的交换机之间的网络环路,但是一般都是默认开启,不需要配置,除非在极度特殊情况下需要手动配置.

#修改生成模式

stp mode { mstp(默认) | stp | rstp }

#基于企业业务对网络的需求,一般建议手动指定网络中配置高、性能好的交换机为根桥。

#可以通过配置桥优先级来指定网络中的根桥,以确保企业网络里面的数据流量使用最优路径转发。priority值为整数,取值范围为0到61440,步长为4096。缺省情况下,交换设备的优先级取值是32768。

stp priority priority

#可以通过stp root primary命令指定生成树里的根桥。

#配置路径开销

#配置指定交换机上路径开销值的标准。

#使用IEEE 802.1t标准方法时,cost取值范围是1~2华为X7系列交换机支持三种路径开销标准,以确保和友商设备保持兼容。缺省情况下,路径开销标准为IEEE 802.1t。

stp pathcost-standard { dot1d-1998 | dot1t | legacy }

#每个端口的路径开销也可以手动指定。此STP路径开销控制方法须谨慎使用,手动指定端口的路径开销可能会生成次优生成树拓扑。

#使用华为的私有计算方法时,cost取值范围是1~200000。

#使用IEEE 802.1d标准方法时,cost取值范围是1~65535

stp cost 开销值

这个默认就已经开启了mstp,不需要手动去配置,针对个性化的需求到时候翻文档就行

路由器

路由器主要用于网络层的ip寻址和路由转发.

静态路由配置

#静态路由配置

[huawei]ip route-static 目标网段 子网掩码 下一跳ip

#默认路由配置

#0.0.0.0 0.0.0.0表示所有ip地址

[huawei]ip route-static 0.0.0.0 0.0.0.0 下一跳ip

#浮动路由,当优先级高的线路故障后自动切换到优先级低的线路

#但是如果隔了一个路由器就无法及时发现链路故障,需要结合路由检测技术.

#设置优先级值小于60,值越小优先级越大

[huawei]ip route-static 目标网段 子网掩码 下一跳ip preference 优先级

#删除路由

[huawei]undo {创建路由的语句}

#查看路由

[huawei]display ip route-table

#静态路由+链路检测

#注意:这种方式至少需要3条路由,1:需要检测的主路由,2:备用的路由,3:保证链路检测能够访问对应端口的路由

[huawei]ip route-static ip地址 子网掩码 需要检测的对端端口 下一跳的地址 preference 优先级 track nqa 名称 icmp

#备用路由的优先级应该至少比主路由优先级高

[huawei]ip route-static ip地址 子网掩码 下一跳地址 preference 优先级

#用于确保能够访问需要检测的端口

[huawei]ip route-static 检测ip地址 检测的ip地址的子网掩码 下一跳地址

#配置并启动检测,检测名应该与上面的定义相同

#两边都要配置

[huawei]nqa test-instance 名称 icmp

test-type icmp

destination-address ipv4 对端ip地址

#自动检测时间间隔s

frequency 5

#探针数量,超过1可能存在问题

probe-count 1

start now

#查询状态,0%表示正常,100%表示链路故障:

[Huawei]dis nqa results test-instance admin1 icmp

#bfd链路检测

#R1

[huawei]bfd

[huawei-bfd]]bfd 名称例如数字1 bind peer-ip 对端ip

[Huawei-bfd-session-1]discriminator local 1

[Huawei-bfd-session-1]discriminator remote 2

[Huawei-bfd-session-1]commit

[Huawei-bfd-session-1]ip route-static 目标网段 子网掩码 下一跳ip track bfd-session 名称和前面一样

#R2

[huawei]bfd

[huawei-bfd]]bfd 名称例如数字1 bind peer-ip 对端ip

[Huawei-bfd-session-1]discriminator local 2

[Huawei-bfd-session-1]discriminator remote 1

[Huawei-bfd-session-1]commit

[Huawei-bfd-session-1]ip route-static 目标网段 子网掩码 下一跳ip track bfd-session 名称和前面一样

DHCP

dhcp是动态分配ip地址等网络参数,避免手动配置的复杂和冲突.虽然路由器也能够实现dhcp的功能,但是毕竟主要是进行路由功能的,通常会选择配置一个dhcp服务器,尽管这个dhcp往往只是服务器上众多服务中的一个.

#全局式配置

#开启dhcp

dhcp enable

#创建ip地址池

ip pool HW

#配置网关

gateway-list 192.168.1.1

#配置网络号和子网掩码

network 192.168.1.0 mask 255.255.255.0

#配置排除(留存)ip地址

excluded-ip-address 192.168.1.2

#配置租期

lease day 3 hour 0 minute 0

#配置dns服务器地址

dns-list 192.168.1.2

#进入接口

interface GigabitEthernet0/0/0

#配置接口的ip地址

ip address 192.168.1.1 255.255.255.0

#接口下使用全局方式分配地址

dhcp select global

#基于接口的DHCP服务器给客户端分配IP地址:

#开启dhcp

dhcp enable

#进入接口

interface g0/0/0

#配置网络号 子网掩码

ip address 192.168.1.1 24

#使用接口的方式分配地址

dhcp select interface

#dns服务器

dhcp server dns-list 192.168.1.2

#配置接口地址池中不参与自动分配的ip地址范围

dhcp server excluded-ip-address 192.168.1.2

#配置租期

dhcp server lease day 2 hour 0 minute 0

vrrp

#主

int 接口类型 接口编号

ip address ip地址/掩码(需要与虚拟ip地址在同一个网段)

vrrp vrid 编号 virtual-ip ip地址

vrrp vrid 编号 priority 优先级

vrrp vrid 编号 preempt-mode timer delay 抢占时延多少秒

vrrp vrid track interface 接口类型 接口编号 reduce 如果故障削减多少优先级

#备

int 接口类型 接口编号

ip address ip地址/掩码(需要与虚拟ip地址在同一个网段)

vrrp vrid 编号 virtual-ip ip地址

vrrp无法感知到路由器上行链路的变化,需要结合链路检测使用

nat

#创建静态NAT

nat static global 公网ip inside 内网ip

#验证

dis nat static

#动态nat

#创建地址组

nat address-group 组名数值 公网ip起始 公网ip结束

#创建规则

acl 组名数值

rule 名称数值 permit source 私网网段 反掩码

quit

#绑定

#no-pat表示只转换数据报文的地址而不转换端口信息

nat outbound acl组名数值 address-group 地址池注明是数值 no-pat

#验证

display nat address-group 组名数值

#NAPT(动态NAT的IP复用)

#创建地址组,让起始ip和结束ip相同

nat address-group 组名数值 公网起始ip 公网结束ip

#创建规则

acl 组名数值

rule 名称数值 permit source 私网网段 反掩码

quit

#绑定

#no-pat表示只转换数据报文的地址而不转换端口信息

nat outbound acl组名数值 address-group 地址池名是数值

#验证

display nat session all

#修改/查询nat表老化时间,范围0-65535秒

firewall-nat session icmp aging-time 3600

dis firewall-nat session aging-time

#easy-ip

acl 2000

rule permit source 私网网段 反掩码

#直接使用公网接口进行NAT转换,最大程度节约公网IP地址

nat outbound 2000

ACL

企业网络中的设备进行通信时,需要保障数据传输的安全可靠和网络的性能稳定。

访问控制列表ACL(Access Control List)可以定义一系列不同的规则,设备根据这些规则对数据包进行分类,并针对不同类型的报文进行不同的处理,从而可以实现对网络访问行为的控制、限制网络流量、提高网络性能、防止网络攻击等等。

根据不同的划分规则,ACL可以有不同的分类。最常见的三种分类是基本ACL、高级ACL和二层ACL。

基本ACL可以使用报文的源IP地址、分片标记和时间段信息来匹配报文,其编号取值范围是2000-2999。

高级ACL可以使用报文的源/目的IP地址、源/目的端口号以及协议类型等信息来匹配报文。高级ACL可以定义比基本ACL更准确、更丰富、更灵活的规则,其编号取值范围是3000-3999。

二层ACL可以使用源/目的MAC地址以及二层协议类型等二层信息来匹配报文,其编号取值范围是4000-4999

一个ACL可以由多条“deny | permit”语句组成,每一条语句描述了一条规则。设备收到数据流量后,会逐条匹配ACL规则,看其是否匹配。如果不匹配,则匹配下一条。一旦找到一条匹配的规则,则执行规则中定义的动作,并不再继续与后续规则进行匹配。如果找不到匹配的规则,则设备不对报文进行任何处理。需要注意的是,ACL中定义的这些规则可能存在重复或矛盾的地方。规则的匹配顺序决定了规则的优先级,ACL通过设置规则的优先级来处理规则之间重复或矛盾的情形。

设备会在创建ACL的过程中自动为每一条规则分配一个编号,规则编号决定了规则被匹配的顺序。通过设置步长,使规则之间留有一定的空间,用户可以在已存在的两个规则之间插入新的规则,ARG3系列路由器默认规则编号的步长是5.

基本acl

#基本ACL适用于比较模糊的控制,尽量接近目标端

#创建并进入ACL视图

[huawei]acl NUMBER

#rule [ rule-id ] { deny | permit } source { source-address source-wildcard | any } 命令用来增加或修改ACL的规则。deny用来指定拒绝符合条件的数据包,permit用来指定允许符合条件的数据包,source用来指定ACL规则匹配报文的源地址信息,any表示任意源地址。

[huawei-acl-basic-NUMBER]rule deny source 网段 反掩码

#进入接口,配置基于ACL对报文进行过滤

[huawei]interface GigabitEthernet 0/0/0

[huawei-GigabitEthernet 0/0/0]traffic-filter outbound acl NUMBER

#验证一条acl中的内容以及被使用了多少次

[huawei]display acl 2000

#display traffic-filter applied-record命令可以查看设备上所有基于ACL进行报文过滤的应用信息,这些信息可以帮助用户了解报文过滤的配置情况并核对其是否正确,同时也有助于进行相关的故障诊断与排查。

[hauwei]display traffic-filter applied-record

#规则编号的步长

step 3

#恢复到默认步长,相当于step 5

undo step

#删除定义的规则

undo rule 数值名称

undo traffic-filter {outbound | inbound}

#注意:流量在被路由器ACL处理时,如果配置了NAT,会先进行NAT转换,再通过ACL过滤。

高级acl

#基本ACL可以依据源IP地址进行报文过滤,而高级ACL能够依据源/目的IP地址、源/目的端口号、网络层及传输层协议以及IP流量分类和TCP标记值等各种参数(SYN|ACK|FIN等)进行报文过滤。

[huawei]acl 3000

[hauwei-acl-adv-3000]rule deny tcp source 源网段 反掩码 destination 目标网段 反掩码 destination-port eq 目标端口

[huawei-acl-adv-3000]rule permit ip

[huawei-GigabitEternet 0/0/0]traffic-filter outbound acl 3000

#应用举例

#允许通过web服务器的www服务

#允许通过ICMP连接web服务

#禁止访问web服务器的其他服务

acl 数值名称

rule permit tcp source 源网段 反掩码 destination 目标网段 反掩码 destination-port {eq等于 |lt小于 |gt大于 |between介于两者之间 } 端口号

rule permit icmp source 源网段 反掩码 destination 目标网段 反掩码

rule deny ip source 源网段 反掩码 destination 目标网段 反掩码

#进入接口,绑定acl

#设置10.10.1.0网段不能向外发起TCP连接,但是其他人可向10.10.1.0发起TCP连接。

acl number 3003

rule 5 permit tcp source 源网段 反掩码 tcp-flag ack

rule 10 permit tcp source 源网段 反掩码 tcp-flag rst

rule 15 deny tcp source 源网段 反掩码

#进入接口,绑定acl

acl应用-nat

#ACL还可用于网络地址转换操作,以便在存在多个地址池的情况下,确定哪些内网地址是通过哪些特定外网地址池进行地址转换的。

#nat outbound <acl-number> address-group <address-group number>命令,可以将NAT与ACL绑定。

#应用举例

#限制内网用户禁止在上班时间访问互联

time-range 名称 开始时间 to 结束时间 星期几

# <0-6> Day of the week(0 is Sunday) //一周中的任意一天,代表可用数字代替,0表示周日

# Fri Friday //周五

# Mon Monday //周一

# Sat Saturday //周六

# Sun Sunday //周日

# Thu Thursday //周四

# Tue Tuesday //周二

# Wed Wednesday //周三

# daily Every day of the week //每天

# off-day Saturday and Sunday //双休日 6-7

# working-day Monday to Friday //工作日,1-5

acl name ACL名称

rule规则 + time-range TIME-RANGE名称

#进入接口,绑定规则

traffic-filter inbound acl name TIME-RANGE名称

#MAC过滤

rule deny source-mac MAC地址

#通过acl实现远程管理控制

[Huawei]acl 2000

[Huawei-acl-basic-2000]rule permit source 10.10.1.10 0

[Huawei]user-interface vty 0 4

[Huawei-ui-vty0-4]set authentication password cipher 123456

[Huawei-ui-vty0-4]user privilege level 3

[Huawei-ui-vty0-4]acl 2000 inbound

#通过命令查询acl策略时,策略最后括号中表示已经匹配次数

dis acl all

rip配置

#进入vip

[Huawei]rip 1

#网络宣告,需要在相连的路由器上宣告其需要动态关联的所有网段

[Huawei-rip-1]network 有类ip网段

#rip v1是有类路由协议,使用广播方式(255.255.255.255)进行更新,不支持无类路由,无法关闭自动路由汇总,不支持不连续子网.默认使用rip v1

#rip v2是无类路由协议,使用组播方式(224.0.0.9)更新,支持无类路由,可以关闭自动路由汇总,支持不连续子网.可以使用version 2命令使用rip v2.

#华为设备上,以太网接口和串口都默认启用水平分割功能。为防止环路和不连续子网问题的产生,在启用水平分割或毒性逆转的接口上,RIPv2的默认自动汇总会失效。

[Huawei-rip-1]version 2

#关闭自动汇总,rip v1不支持

[Huawei-rip-1]undo summary

#启动自动汇总

[Huawei-rip-1]summary always

#手动汇总

[Huawei-GigabitEthernet0/0/0]rip summary-address 网段 子网掩码

#rip认证,避免接收到其他路由器乱发的路由信息,并且可以对传输信息进行加密,两边必须有着相同的加密方式和密码才能相互通信

#usual是华为的方法

[Huawei-GigabitEthernet0/0/0]rip authentication-mode md5 usual abc123

#端口静默,可以减少不必要的更新报文发向用户,同时减少链路带宽占用

[Huawei-rip-1]silent-interface g0/0/0

#查看默认配置信息

[Huawei]display default-parameter rip

# 查看rip路由表

[Huawei]dis ip routing-table protocol rip

#查看计时器路由条目

[Huawei]dis rip 1 route

#查看水平分割及毒性逆转:

[Huawei]dis rip 1 int g0/0/0 verbose

#关闭水平分割

[Huawei-GigabitEthernet0/0/0]undo rip split-horizon

#开启毒性逆转,默认开启水平分隔,就不在需要毒性逆转

[Huawei-GigabitEthernet0/0/0]rip poison-reverse

ospf配置

#配置终端的ip及其网关,要求其能连通网关

#在每一个途径的路由上配置能连通的ip地址

#在每一个路由器上进入ospf,进入area

[Huawei]ospf

[Huawei-ospf-1]area 0

#在area上宣告其网段

[Huawei-ospf-1-area-0.0.0.0]network 网段 反掩码

#OSPF默认参考带宽为100M

#根据变更后的接口的配置带宽来计算OSPF的接口开销值(开销 = 参考值(M)/接口逻辑带宽)。

#修改默认开销参考值:

[Huawei] ospf 100

[Huawei-ospf-100] bandwidth-reference 1000

#查看cost值和RID

[Huawei]dis ospf 1 interface GigabitEthernet 0/0/0

#重启ospf进程,在手动指定了id后都需要执行此

<Huawei>reset ospf 1 process

#给整个设备指定id,对所有协议生效

[Huawei]router id 1.1.1.1

#对某个进程指定id

[Huawei]ospf 1 router-id 1.1.1.1

#查看进程1的配置信息

[Huawei]display ospf 1 brief

#查看邻居关系表

[Huawei]display ospf peer brief

#查看路由表

[Huawei]display ip routing-table

#修改接口优先级

[Huawei-GigabitEthernet1/0/0] ospf dr-priority 8

#修改接口成本

[Huawei-GigabitEthernet1/0/0] ospf cost 100

#注意:需要在多个位置设置

#末梢区域

[Huawei-ospf-1-area-0.0.0.2]stub

#完全末梢区域

[Huawei-ospf-1-area-0.0.0.2]stub no

#非纯末梢区域

[Huawei-ospf-1-area-0.0.0.1]nssa

#完全非纯末梢区域

[Huawei-ospf-1-area-0.0.0.2]nssa no-summary

#两端ABR输入以下命令:

ospf 1

area 2

vlink-peer 4.4.4.4 #指定对端abr的router ID

#注意:area0区域的网段不可以做汇总

#rip区域多网段可以在rip中汇总

[Huawei-GigabitEthernet0/0/0]rip summary-address 192.168.8.0 255.255.254.0

#也可在asbr汇总:

[Huawei-ospf-1]asbr-summary 192.168.8.0 255.255.254.0

#ospf内的路由汇总需要在abr汇总,且在多网段所在区域汇总:

[Huawei-ospf-1-area-0.0.0.0]abr-summary 172.16.8.0 255.255.254.0

#认证:

[Huawei-GigabitEthernet0/0/0]ospf authentication-mode md5 10 cipher abc123

#方法2:

[Huawei-ospf-1-area-0.0.0.1]authentication-mode simple abc123

防火墙

防火墙包括软件防火墙和硬件防火墙,网络安全中所说的防火墙一般是指硬件防火墙。防火墙是一个局部网络环境连接外部网络环境的关口上进行数据检查的设备,所有进出的流量都要经过防火墙。

防火墙可以隔离LAN与WAN,使用策略对流量进行检查并以此决定流量是否可以通过,还可以记录用户上网行为,支持NAT缓解ip地址不足并且隐藏内部站点和拓扑.

防火墙与路由器、交换机是有区别的。路由器用来连接不同的网络,通过路由协议保证互联互通,确保将报文转发到目的地;交换机则通常用来组建局域网,作为局域网通信的重要枢纽,通过二层/三层交换快速转发报文;而防火墙主要部署在网络边界,对进出网络的访问行为进行控制,安全防护是其核心特性。路由器与交换机的本质是转发,防火墙的本质是控制。现阶段中低端路由器与防火墙有合一趋势

|

防火墙 |

路由器 |

|

|---|---|---|

|

背景 |

产生于人们对于安全性的需求。 | 基于对网络数据包路由而产生的。 |

|

目的 |

保证任何非允许的数据包“不通”。 | 保持网络和数据的“通”。 |

|

核心技术 |

基于状态包过滤的应用级信息流过滤。 | 路由器核心的ACL列表是基于简单的包过滤。 |

|

安全策略 |

默认配置即可以防止一些攻击。 | 默认配置对安全性的考虑不够周全。 |

|

对性能的影响 |

采用的是状态包过滤,规则条数,NAT的规则数对性能的影响较小。 | 进行包过滤会对路由器的CPU和内存产生很大的影响。 |

|

防攻击能力 |

具有应用层的防范功能。 | 普通路由器不具有应用层的防范功能。 |

传统防火墙具有数据包过滤,网络地址转换(NAT),协议状态检查以及VPN功能。

UTM防火墙融合传统防火墙,入侵检测,防病毒,URL过滤,应用程序控制,邮件过滤功能,针对每一个功能采用一个安全引擎,只是把多种安全引擎叠加,每一个安全引擎都分别执行解码,状态复原等操作,导致大量的资源消耗。

NGFW防火墙是全面应对应用层威胁的高性能防火墙,通过深入洞察网络流量中的用户,应用和内容,并借助全新的高性能单路径异构并行处理引擎,NGFW能够为用户提供有效的应用层一体化安全防护,帮助用户安全地开展业务并简化用户的网络安全架构。

防火墙的工作模式

路由模式

透明模式

混合模式

安全区域

安全区域是一个或多个接口的集合,通过安全区域可以批量进行相同的配置。

不同的网络受信任的程度不同,在华为防火墙上,每个安全区域都有一个唯一的安全级别,用1~100的数字表示,数字越大,则代表该区域内的网络越可信。对于默认的安全区域,它们的安全级别是固定的:Local区域的安全级别是100,Trust区域的安全级别是85,DMZ区域的安全级别是50,Untrust区域的安全级别是5。

Local区域是华为防火墙特有的,代表防火墙本身,凡是由防火墙主动发出的报文均可认为是从Local区域中发出,凡是需要防火墙响应并处理(而不是转发)的报文均可认为是由Local区域接收。Local区域中不能添加任何接口,但防火墙上所有接口本身都隐含属于Local区域。

传统防火墙高等级安全区域可以访问低等级的安全区域,下一代防火墙则默认不允许跨安全区域访问,如果需要允许访问则需要对策略进行配置。

安全域间

任意两个安全区域都构成一个安全域间(Interzone),并具有单独的安全域间视图,大部分的安全策略都需要在安全域间视图下配置。任意两个安全区域都构成一个安全域间(Interzone),并具有单独的安全域间视图,大部分的安全策略都需要在安全域间视图下配置。

安全域间这个概念用来描述流量的传输通道。它是两个“区域”之间的唯一“道路”,如果希望对经过这条通道的流量进行控制,就必须在通道上设立“关卡”,也就是安全策略。报文在两个安全区域之间流动时,我们规定:报文从低级别的安全区域向高级别的安全区域流动时为入方向(Inbound),报文从由高级别的安全区域向低级别的安全区域流动时为出方向(Outbound)。报文在两个方向上流动时,将会触发不同的安全检查。

通常情况下,通信双方一定会交互报文,即安全域间的两个方向上都有报文的传输。而判断一条流量的方向应以发起该条流量的第一个报文为准。

通过设置安全区域,防火墙上的各个安全区域之间有了等级明确的域间关系。不同的安全区域代表不同的网络,防火墙成为连接各个网络的节点。以此为基础,防火墙就可以对各个网络之间流动的报文实施管控。

技术

包过滤防火墙只根据设定好的静态规则来判断是否允许报文通过,它认为报文都是无状态的孤立个体,不关注报文产生的前因后果。核心技术是访问控制列表。“逐包检测”机制,即对设备收到的所有报文都根据包过滤规则每次都进行检查以决定是否对该报文放行,严重影响了设备转发效率,使包过滤防火墙成为网络中的转发瓶颈。

缺省包过滤是对所有报文都生效的缺省的安全策略。默认情况下,缺省包过滤的动作是拒绝通过。

状态检测防火墙使用基于连接状态的检测机制,将通信双方之间交互的属于同一连接的所有报文都作为整体的数据流来对待。在状态检测防火墙看来,同一个数据流内的报文不再是孤立的个体,而是存在联系的。为数据流的第一个报文建立会话,数据流内的后续报文直接根据会话进行转发,提高了转发效率。

会话是通信双方的连接在防火墙上的具体体现,代表两者的连接状态,一条会话就表示通信双方的一个连接。防火墙上多条会话的集合就叫做会话表(Session table)。

会话是动态生成的,但不是永远存在的。如果长时间没有报文匹配,则说明通信双方已经断开了连接,不再需要该条会话了。此时,为了节约系统资源,防火墙会在一段时间后删除会话,该时间称为会话的老化时间。

#查询会话表,会话表会有老化时间

display firewall session table

#查询老化时间

display firewall session aging-time

#设置老化时间

firewall session aging-time service-set qq 1

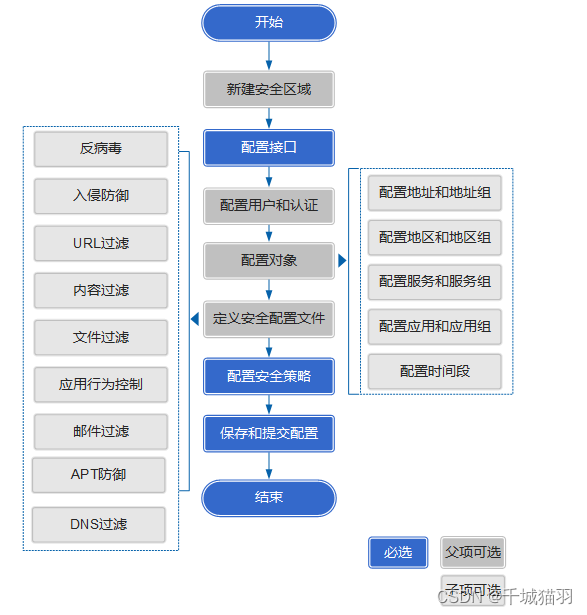

安全策略

防火墙的基本作用是保护特定网络免受“不信任”的网络的攻击,但是同时还必须允许两个网络之间可以进行合法的通信。

安全策略就是按一定规则控制设备对安全域间的流量进行转发和内容安全一体化检测的策略,规则的本质是包过滤。安全域间是防火墙两个“区域”之间的唯一“道路”,安全策略就好比在这条通道上设立的“关卡” 。

安全策略的作用就是对通过防火墙的数据流进行检验,符合安全策略的合法数据流才能通过防火墙。

任意两个安全区域之间都有唯一的一条“道路”(安全域间),具有单独的安全域间视图,大部分的安全策略都需要在安全域间视图下配置。

#进入安全区域

[USG6000V1]firewall zone trust

#将g0接口加入该区域,会报错,因为该接口默认在这个区域

[USG6000V1-zone-trust]add int g0/0/0

#配置安全策略实现流量通过

[USG6000V1]security-policy

#配置安全策略名称,随便取名

[USG6000V1-policy-security]rule name yes_telnet

#定义来源区域,为客户机所在区域

[USG6000V1-policy-security-rule-yes_telnet]source-zone trust

#定义目标区域,即防火墙本身

[USG6000V1-policy-security-rule-yes_telnet]destination-zone local

#定义该规则的动作,是拒绝还是允许,允许!

[USG6000V1-policy-security-rule-yes_telnet]action permit

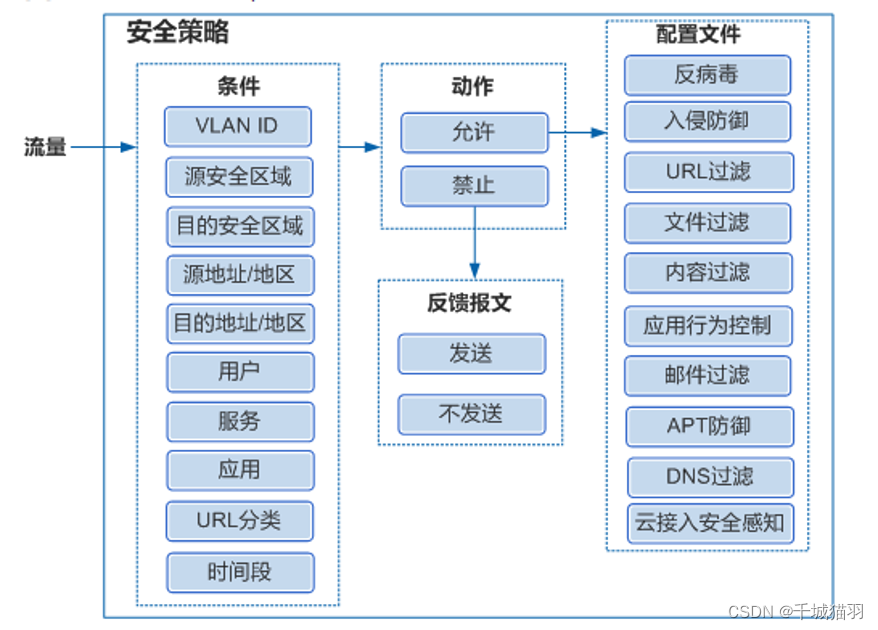

FW安全策略的处理流程

流量通过FW时,安全策略的处理流程如下:

FW会对收到的流量进行检测,检测出流量的属性,包括:VLAN ID、源安全区域、目的安全区域、源地址/地区、目的地址/地区、用户、服务(源端口、目的端口、协议类型)、应用、URL分类和时间段。

FW将流量的属性与安全策略的条件进行匹配。如果所有条件都匹配,则此流量成功匹配安全策略。如果其中有一个条件不匹配,则继续匹配下一条安全策略。以此类推,如果所有安全策略都不匹配,则FW会执行缺省安全策略的动作(缺省安全策略的动作默认为“禁止”)。

如果流量成功匹配一条安全策略,FW将会执行此安全策略的动作。如果动作为“禁止”,则FW会阻断此流量。如果动作为“允许”,则FW会判断安全策略是否引用了安全配置文件。如果引用了安全配置文件,则继续进行步骤4的处理;如果没有引用安全配置文件,则允许此流量通过。

如果安全策略的动作为“禁止”,FW不仅可以将报文丢弃处理,还可以向报文的发送端和响应端发送反馈报文。根据报文类型的不同,发送的反馈报文类型也不同:

TCP报文:可以向TCP连接的客户端或服务器发送TCP reset报文,也可以向两者同时发送TCP reset报文。

UDP/ICMP报文:可以向客户端发送ICMP不可达报文。

发起端或接收端收到阻断报文后,应用层可以快速结束会话并让用户感知到请求被阻断。

如果安全策略的动作为“允许”且引用了安全配置文件,则FW会对流量进行内容安全的一体化检测。

FW的所有内容安全功能都可以通过安全策略引用安全配置文件实现,真正做到了配置的一体化,降低了配置难度。

多通道协议

大部分多媒体应用协议(如H.323、SIP音视频传输)、FTP、netmeeting等协议使用约定的固定端口来初始化一个控制连接,再动态的选择端口用于数据传输。端口的选择是不可预测的,其中的某些应用甚至可能要同时用到多个端口。传统的包过滤防火墙可以通过配置ACL过滤规则匹配单通道协议的应用传输,保障内部网络不受攻击,但只能阻止一些使用固定端口的应用,无法匹配使用协商出随机端口传输数据的多通道协议应用,留下了许多安全隐患。

单通道协议:通信过程中只需占用一个端口的协议。如:WWW只需占用80端口。

多通道协议:通信过程中需占用两个或两个以上端口的协议。如FTP被动模式下需占用21号端口以及一个随机端口。

由于某些特殊应用会在通信过程中临时协商端口号等信息,所以需要设备通过检测报文的应用层数据,自动获取相关信息并创建相应的会话表项,以保证这些应用的正常通信。这个功能称为ASPF应用层报文过滤(Application Specific Packet Filter),所创建的会话表项叫做Server-map表。

firewall interzone trust dmz

detect ftp

display firewall server-map

display firewall session table

DPI

DPI(Deep Packet Inspection)深度包检测,是以业务流的连接为对象,深入分析业务的高层协议内容,结合数据包的深度特征值检测和协议行为的分析,以达到应用层网络协议识别为目的的技术。

深度是和普通的报文分析层次相比较而言,“普通报文检测”仅分析IP包的4层以下的内容,包括源地址,目的地址,源端口,目的端口以及协议类型,而深度包检测除了前面的层次分析外,还增加了应用层分析,从原来的二到四层(数据链路层-传输层)覆盖到了第七层,强化了传统的数据包检测技术SPI的深度和精确度,能够识别各种应用及其内容,是对传统数据流检测技术的延伸和加强。

防火墙允许管理流量

#配置规则允许通过,其中部分是默认的

[USG6000V1]firewall zone trust

[USG6000V1-zone-trust]add int g0/0/0

#配置安全策略实现流量通过

[USG6000V1]security-polic

#配置安全策略名称

[USG6000V1-policy-security]rule name yes_telnet

[USG6000V1-policy-security-rule-yes_telnet]source-zone trust

[USG6000V1-policy-security-rule-yes_telnet]destination-zone local

[USG6000V1-policy-security-rule-yes_telnet]action permit

[USG6000V1-policy-security-rule-yes_telnet]q

[USG6000V1-policy-security]q

[USG6000V1]undo info en

[USG6000V1]int g0/0/0

[USG6000V1-GigabitEthernet0/0/0]ip add 网段 子网掩码位数

[USG6000V1-GigabitEthernet0/0/0]undo sh

#打开接口管理模式,g0/0/0是默认的管理接口

[USG6000V1-GigabitEthernet0/0/0]service-manage enable

防火墙NAT策略

当外网访问转换后的地址时,没有对应的会话表,如果转换后的地址和外网接口是在不同的网段就会出现路由环路,如果是相同网段也会发送大量无用ARP报文.配置黑洞路由,根据安全策略选择接受或者丢弃报文,就可以避免无效的流量.

| 类型 | 描述 | 是否需要黑洞路由 |

|---|---|---|

| NAT No-PAT | 当公网用户访问转换后地址时产生环路或产生ARP报文 | 是 |

| NAPT | 当公网用户访问转换后地址时产生环路或产生ARP报文 | 是 |

| EASY-IP | 转换后的地址就是外网接口地址,公网用户访问该地址被防火墙接收(策略允许)或丢弃(策略不允许),不产生环路 | 否 |

| NAT Server/静态NAT粗泛 | 当公网用户访问映射后地址时直接转发给内部服务器 | 否 |

| NAT Server/精细 | 当公网用户访问映射后地址时产生环路或产生ARP报文 | 是 |

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-moIcXzoK-1681830021794)(./img/031_NAT对报文的处理流程.png)]

#在配置NAT时要允许外网可以访问内网

#但是如果全部放开则存在危险,根据需要放行对部分内网地址的访问(根据上图,要放行的是内网地址而不是转换后的地址)

#实验环境下,放开全部的实例

security

rule name trust_to_untrust

source-zone trust

destination-zone untrust

action permit

#部分需要外网可以访问内网

security

rule name untrust_to_trust

source-zone untrust

destination-zone trust

action permit

#静态NAT

nat server NAME global 外网地址 inside 内网地址

undo nat server name NAME

#动态NAT

nat address-group NATGROUP

section 地址池编号例如0 开始地址 结束地址

mode no-pat {local |global}

nat-policy

rule name RULENAME

source-address 网段 子网掩码

source-zone trust

destination-zone untrust

action source-nat address-group NATGROUP

undo rule name RULENAME

#NAPT(可以使用一个公网ip也可以使用多个公网ip)

nat address-group NATGROUP

section 地址池编号例如0 开始地址 结束地址

mode pat

nat-policy

rule name RULENAME

source-address 网段 子网掩码

source-zone trust

destination-zone untrust

action source-nat address-group NATGROUP

undo rule name RULENAME

#EASY-IP

nat-policy

rule name RULENAME

source-address 网段 子网掩码

source-zone trust

destination-zone untrust

action source-nat easy-ip

undo rule name RULENAME

#NAT server,此处有两条命令,后者不生成反向server-map条目,也就意味着外网能够访问内网但是内网不能够直接访问外网

nat server NATNAME protocol 协议例如tcp global 外网地址 端口 inside 内网地址 端口

nat server NATNAME protocol 协议例如tcp global 外网地址 端口 inside 内网地址 端口 no-reverse

undo nat server name NATNAME

#黑洞路由配置

ip route-static 网段 子网掩码 null 0

ASPF

针对多通道协议,防火墙需要进行应用层的协议解析,知道需要开放哪些端口,并且记录到server-map表中.这种功能被称为ASPF

#配置ASPF

firewall interzone trust dmz

detect ftp

#查看

display firewall server-map

#后续报文匹配会话表转发

display firwall session table

双机热备

防火墙的双机热备相对于路由器的双机热备,存在着同步会话表的新增需求。

将不同vrrp组中的对象纵向加入vgmp可以使得在相同vgmp中的不同vrrp中的对象保持相同的主备状态。例如vrrp1中的主和vrrp2中的主加入vgmp1,vrrp1的备和vrrp2的备加入相同的vgmp2,当vgmp1中的任何一个故障时,vgmp1中的两个都会被逻辑down掉,并且切换到vgmp2中的两者开启服务。

#双机热备要求

#两台防火墙用于心跳线的接口加入相同的安全区域

#两台防火墙用于心跳线的接口的设备编号必须一致,如都是G1/0/1

#建议用于双机热备的两台防火墙采用相同的型号、相同的VRP版本

#在配置vrrp之前要求网络能通,即配置ip,路由和防火墙安全策略

#主

int 上行接口编号例如g1/0/2

vrrp vrid vrid编号例如1 virtual-ip 虚拟内网网关地址例如192.168.1.100 standby

int 下行接口编号例如g1/0/0

vrrp vrid vrid编号例如 virtual-ip 虚拟外网网关地址例如10.0.0.100 standby

q

hrp interface 本接口类型 接口编号,例如{GigabitEthernet 1/0/1} remote 连接的对应的防火墙的接口ip例如192.168.0.101

hrp enable

hrp auto-sync

#备

int 上行接口编号例如g1/0/2

vrrp vrid vrid编号例如1 virtual-ip 虚拟内网网关地址例如192.168.1.100 standby

int 下行接口编号例如g1/0/0

vrrp vrid vrid编号例如 virtual-ip 虚拟外网网关地址例如10.0.0.100 standby

q

hrp interface 本接口类型 接口编号,例如{GigabitEthernet 1/0/1} remote 连接的对应的防火墙的接口ip例如192.168.0.101

hrp enable

hrp auto-sync

#负载分担组网下,两台FW都转发流量,为了防止来回路径不一致,需要在两台FW上都配置会话快速备份功能。

hrp mirror session enable

#如果需要在防火墙中设置NAT转换:对于双机热备的负载分担组网,为了防止两台设备进行NAT转换时端口冲突,需要在FW_A和FW_B上分别配置可用的端口范围。在FW_A上进行如下配置:

HRP_M[FW_A] hrp nat resource primary-group

#FW_A配置此命令后,FW_B上会自动备份此命令,并转换成hrp nat resource secondary-group命令

#默认开启了抢占的,60s时间

hrp preempt delay 10

undo hrp preempt

#查看vrrp协议运行状态

display hrp state

#查看VRRP热备状态

dis vrrp

其他配置

链路聚合

手工负载分担莫使

#创建Eth-Trunk

[Huawei]interface eth-trunk ETH-TRUNK-ID

#将接口切换为二层模式,但这是默认的,注意,如果修改了默认配置之后再修改二层/三层模式可能会出错.

#切换为三层模式的命令是:undo portswitch

[Huawei-Eth-Trunk1]portswitch

#配置Eth-Trunk的工作模式

#配置当前工作模式为手工负载分担模式,这个是默认的

[Huawei-Eth-Trunk1]mode manual load-balance

#Eth-Trunk中加入成员接口

#在eth-trunk接口视图下

#单个/批量连续增加成员接口,取值范围1-16

[Huawei-Eth-Trunk1]trunkport interface-type INTERFACE-NUMBER1 [to INTERFACE-NUMBER2]

#在成员接口视图下

[Huawei-Ethernet0/0/1]eth-trunk TRUNK-ID

lacp模式

#创建Eth-Trunk

system-view

interface eth-trunk ETH-TRUNK-ID

#将接口切换为二层模式,但这是默认的,注意,如果修改了默认配置之后再修改二层/三层模式可能会出错.

#切换为三层模式的命令是:undo portswitch

portswitch

#配置eth-trunk工作模式

interface eth-trunk ETH-TRUNK-ID

mode lacp-static

#Eth-Trunk中加入成员接口

#在eth-trunk接口视图下

#单个/批量连续增加成员接口,取值范围1-16

trunkport interface-type {INTERFACE-NUMBER1 [to INTERFACE-NUMBER2]}

#在成员接口视图下

interface {ethernet | gigabiternet} INTERFACE-NUMBER

eth-trunk TRUNK-ID

#可选配置

#优先级默认32768,数值越小优先级越高

lacp priority 优先级数值

#配置活动接口的上限阈值

interface eth-trunk TRUNK-ID

max active-linknumber LINK-NUMBER

#配置接口LACP优先级,数值越小优先级越高

interface interface-type INTERFACE-NUMBER

lacp priority 优先级数值

#配置抢占和抢占等待时间

interface-eth-trunk TRUNK-ID

lacp preempt enable

lacp preempt delay DELAY-TIME

snmp

#执行snmp-agent sys-info version [ [ v1 | v2c | v3 ] * | all ]命令可以配置SNMP系统信息

#执行snmp-agent trap enable命令,可以激活代理向NMS发送告警消息的功能,这一功能激活后,设备将向NMS上报任何异常事件。另外,还需要指定发送告警通告的接口

[huawei]snmp-agent

[huawei]snmp-agent sys-info version v2c

[huawei]snmp-agent community read public

[huawei]snmp-agent trap enable

[RTA]snmp-agent trap source GigabitEthernet0/0/1

[SW]snmp-agent trap source vlanif 1

#查看系统维护的相关信息,包括设备的物理位置和SNMP版本

display snmp-agent sys-info

实验 网络设备命令行

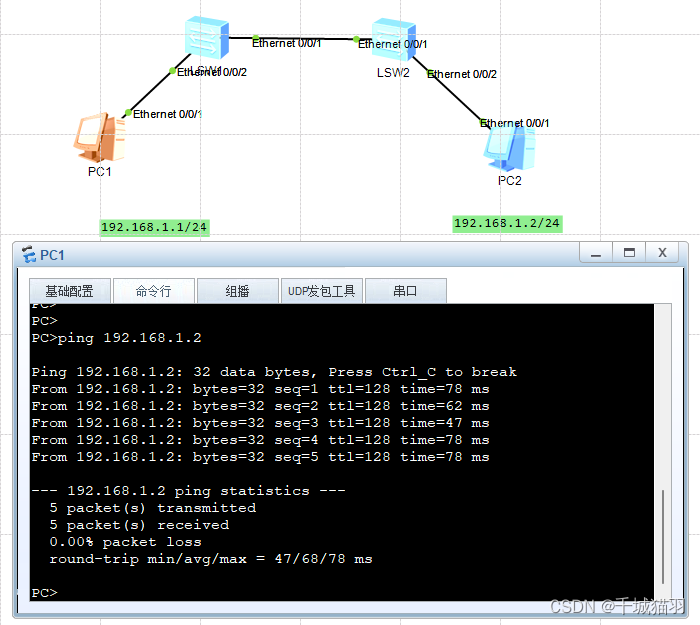

实验0 交换机基本测试

很多情况下可以将二层交换机视为不存在的,就像这个测试,只要配置两台设备的ip在同一个网段内并且ip地址不同,就能够互相访问.

- 实际上,在模拟器中你直接用网线连接两台主机,或者不论你在两台主机之间增加了多少个交换机,只要它们之间存在相连的链路并且都开机了,那么不需要任何配置就能够实现通信.

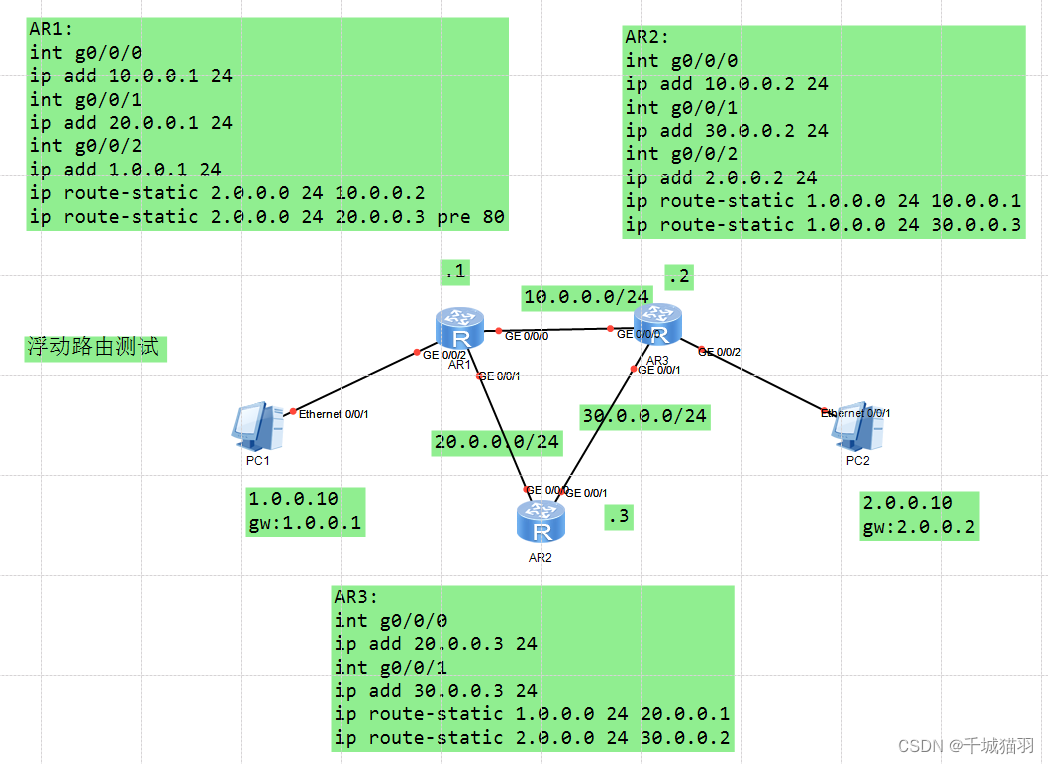

实验1:浮动路由测试

该实验中命令主链路为AR1-AR3,备用链路为AR1-AR2-AR3,当主链路故障时会自动切换到备用链路

可以使用抓包进行流量分析,或者使用tracert命令查看流量经过的路径路由器之间的网段可以不用给那么大,例如20.0.0.0/30就可以了,这个是我比较早期的截图,当时不太在意这种习惯,这里为方便就不改了

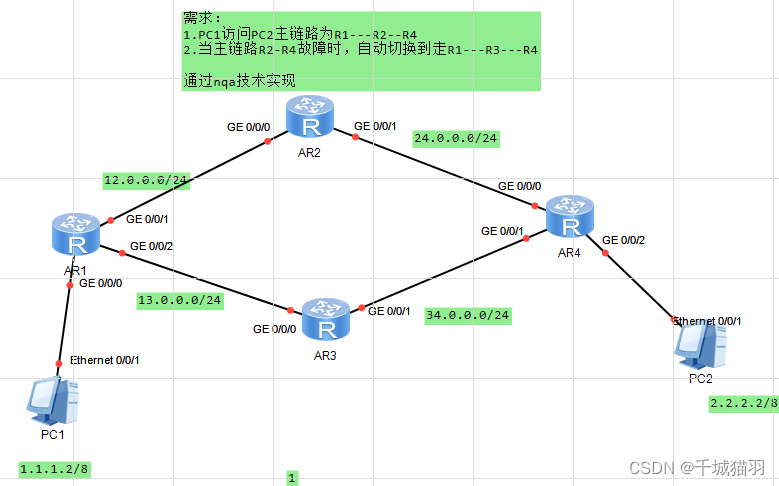

实验2:链路检测nqa实现

链路检测的问题在前面计算机网络的内容中已经说过了,如果没有配置链路检测那么路由器可能将流量转发到一条后续链路不通的方向上去

AR1

int g0/0/0

ip add 1.1.1.1 8

int g0/0/1

ip add 12.0.0.1 24

int g0/0/2

ip add 13.0.0.1 24

ip route-static 2.0.0.0 8 g0/0/1 12.0.0.2 pre 50 track nqa nqa_test icmp

ip route-static 2.0.0.0 8 13.0.0.2

ip route-static 24.0.0.0 24 12.0.0.2

nqa test-instance nqa_test icmp

test-type icmp

destination-address ipv4 24.0.0.2

frequency 5

probe-count 1

start now

AR2

int g0/0/0

ip add 12.0.0.2 24

int g0/0/1

ip add 24.0.0.1 24

ip route-static 1.0.0.0 8 12.0.0.1

ip route-static 2.0.0.0 8 24.0.0.2

AR3

int g0/0/0

ip add 13.0.0.2 24

int g0/0/1

ip add 34.0.0.1 24

ip route-static 1.0.0.0 8 13.0.0.1

ip route-static 2.0.0.0 8 34.0.0.2

AR4

int g0/0/0

ip add 24.0.0.2 24

int g0/0/1

ip add 34.0.0.2 24

int g0/0/2

ip add 2.2.2.1 8

ip route-static 1.0.0.0 8 g0/0/0 24.0.0.1 pre 50 track nqa nqa_test icmp

ip route-static 1.0.0.0 8 34.0.0.1

ip route-static 12.0.0.0 24 24.0.0.1

nqa test-instance nqa_test icmp

test-type icmp

destination-address ipv4 12.0.0.1

frequency 5

probe-count 1

start now

实验3:链路检测bfd实现

拓扑和nqa的相同

AR1

int g0/0/0

ip add 1.1.1.1 8

int g0/0/1

ip add 12.0.0.1 24

int g0/0/2

ip add 13.0.0.1 24

bfd

bfd bfd_test bind peer-ip 24.0.0.2

dis local 1

dis remote 2

commit

ip route-static 2.0.0.0 8 12.0.0.2 track bfd-session bfd_test

ip route-static 2.0.0.0 8 13.0.0.2 pre 80

ip route-static 24.0.0.0 24 12.0.0.2

AR2

int g0/0/0

ip add 12.0.0.2 24

int g0/0/1

ip add 24.0.0.1 24

ip route-static 1.0.0.0 8 12.0.0.1

ip route-static 2.0.0.0 8 24.0.0.2

AR3

int g0/0/0

ip add 13.0.0.2 24

int g0/0/1

ip add 34.0.0.1 24

ip route-static 1.0.0.0 8 13.0.0.1

ip route-static 2.0.0.0 8 34.0.0.2

AR4

int g0/0/0

ip add 24.0.0.2 24

int g0/0/1

ip add 34.0.0.2 24

int g0/0/2

ip add 2.2.2.1 8

bfd

bfd bfd_test bind peer-ip 12.0.0.1

dis local 2

dis remote 1

commit

ip route-static 1.0.0.0 8 24.0.0.1 track bfd-session bfd_test

ip route-static 1.0.0.0 8 34.0.0.1 pre 80

ip route-static 12.0.0.0 24 24.0.0.1

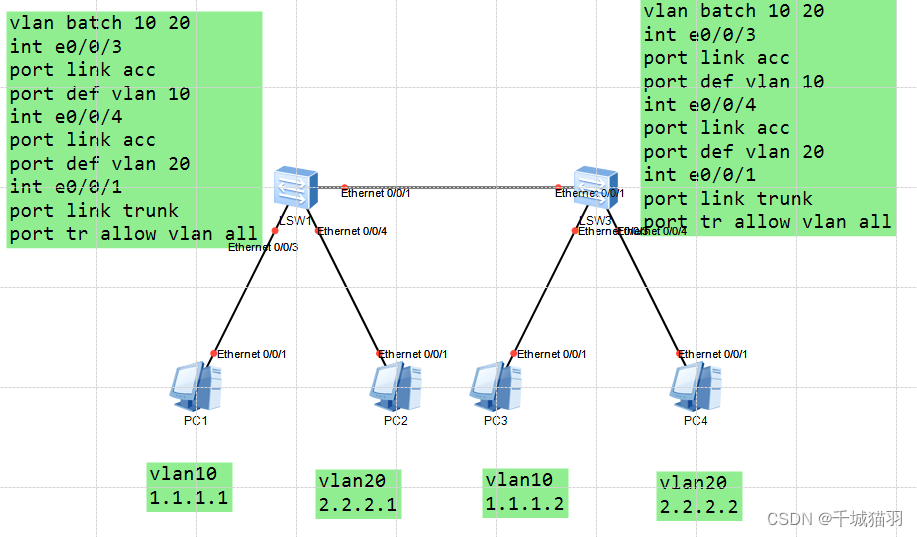

实验4:vlan基础配置

相同vlan并且ip地址在相同网段可以通信,否则需要经过三层交换机或者路由器转发

在不设置的情况下vlan默认为1

实验5:单臂路由

实验6:三层交换

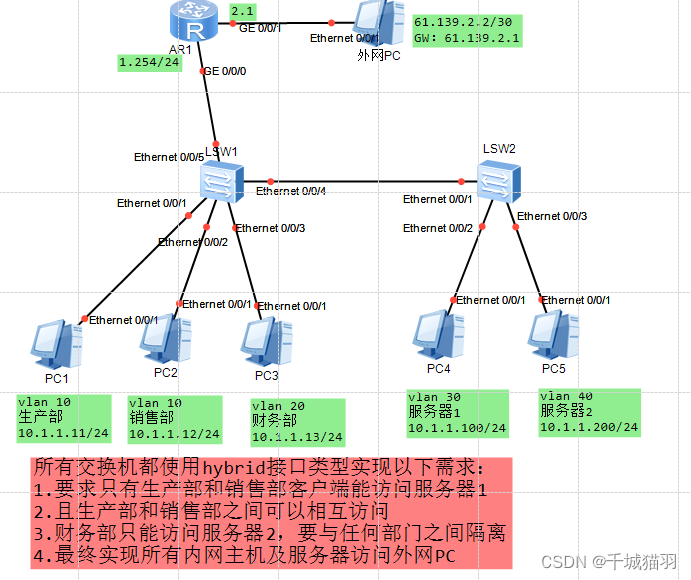

实验7: hybrid

AR1

int g0/0/1

ip add 61.139.2.1 30

int g0/0/0

ip add 10.1.1.254 24

SW1

vlan batch 10 20 30 40

int e0/0/1

port hybrid pvid vlan 10

port hybrid untagged vlan 10 30

int e0/0/2

port hybrid pvid vlan 10

port hybrid untagged vlan 10 30

int e0/0/3

port hybrid pvid vlan 20

port hybrid untagged vlan 20 40

int e0/0/4

port hybrid tagged vlan all

int e0/0/5

port hybrid untagged vlan 10 20 30 40

SW2

vlan batch 10 20 30 40

int e0/0/2

port hybrid pvid vlan 30

port hybrid untagged vlan 10 30

int e0/0/3

port hybrid pvid vlan 40

port hybrid untagged vlan 20 40

int e0/0/1

port hybrid tagged vlan all

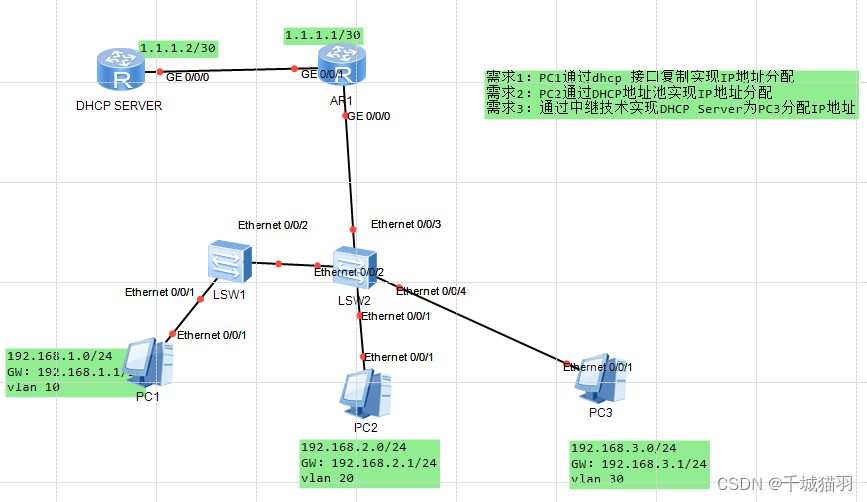

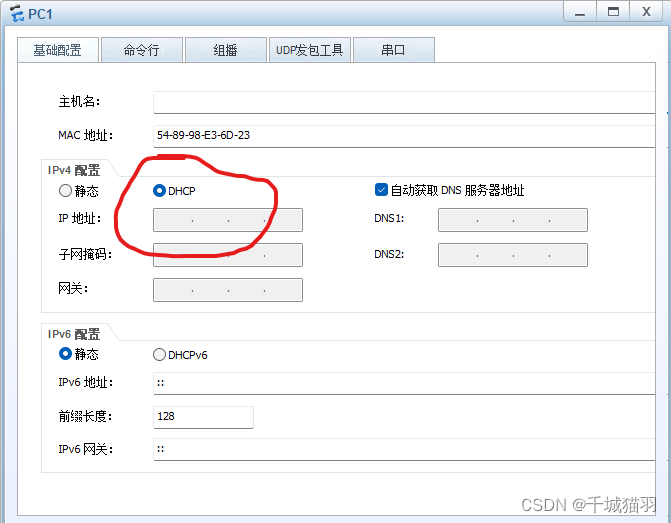

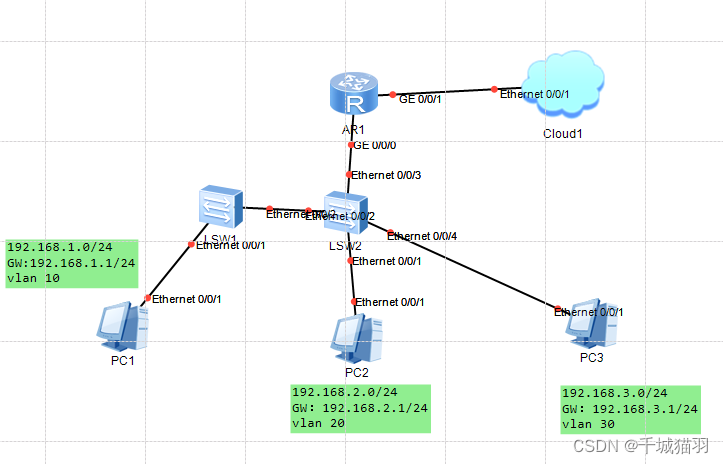

实验8: dhcp

注意:要讲ip地址获取方式修改为dhcp

AR1

#单臂路由

int g0/0/0.1

ip add 192.168.1.1 24

dot1q termination vid 10

arp broadcast enable

int g0/0/0.2

ip add 192.168.2.1 24

dot1q termination vid 20

arp broadcast enable

int g0/0/0.3

ip add 192.168.3.1 24

dot1q termination vid 30

arp broadcast enable

int g0/0/0.4

ip add 192.168.4.1 24

dot1q termination vid 40

arp broadcast enable

#开启功能

dhcp enable

#需求1

int g0/0/0.1

dhcp select interface

dhcp server dns-list 192.168.1.2

dhcp server excluded-ip-address 192.168.1.2

dhcp server lease day 2 hour 0 minute 0

#需求2

ip pool vlan20

gateway-list 192.168.2.1

network 192.168.2.0 mask 255.255.255.0

excluded-ip-address 192.168.2.2

lease day 3 hour 0 minute 0

dns-list 192.168.2.2

int g0/0/0.2

dhcp select global

#需求3

int g0/0/1

ip add 1.1.1.1 30

int g0/0/0.3

dhcp select relay

dhcp relay server-ip 1.1.1.2

SW2

vlan batch 10 20 30 40

int e0/0/2

port link-type access

port default vlan 10

int e0/0/1

port link-type access

port default vlan 20

int e0/0/4

port link-type access

port default vlan 30

int e0/0/5

port link-type access

port default vlan 40

int e0/0/3

port link-type trunk

port trunk allow-pass vlan all

AR2

dhcp enable

ip pool vlan30

gateway-list 192.168.3.1

network 192.168.3.0 mask 24

excluded-ip-address 192.168.3.2

lease day 3 hour 0 minute 0

dns-list 192.168.3.2

int g0/0/0

ip add 1.1.1.2 30

dhcp select global

ip route-static 0.0.0.0 0 1.1.1.1

实验9:dhcp中继+服务器

在本实验中需要使用云桥接一个虚拟网卡,对应一个提供dhcp服务的虚拟机,我用的是winserver2019,也可以使用linux

AR1

#单臂路由

int g0/0/0.1

ip add 192.168.1.1 24

dot1q termination vid 10

arp broadcast enable

int g0/0/0.2

ip add 192.168.2.1 24

dot1q termination vid 20

arp broadcast enable

int g0/0/0.3

ip add 192.168.3.1 24

dot1q termination vid 30

arp broadcast enable

#开启功能

dhcp enable

#192.168.20.0/24是虚拟机机网卡的网段,192.168.20.128则是为虚拟机设置的静态ip,在虚拟机中要设置网关为192.168.20.2

int g0/0/1

ip add 192.168.20.2 24

int g0/0/0.1

dhcp select relay

dhcp relay server-ip 192.168.20.128

int g0/0/0.2

dhcp select relay

dhcp relay server-ip 192.168.20.128

int g0/0/0.3

dhcp select relay

dhcp relay server-ip 192.168.20.128

SW2

vlan batch 10 20 30

int e0/0/2

port link-type access

port default vlan 10

int e0/0/1

port link-type access

port default vlan 20

int e0/0/4

port link-type access

port default vlan 30

int e0/0/3

port link-type trunk

port trunk allow-pass vlan all

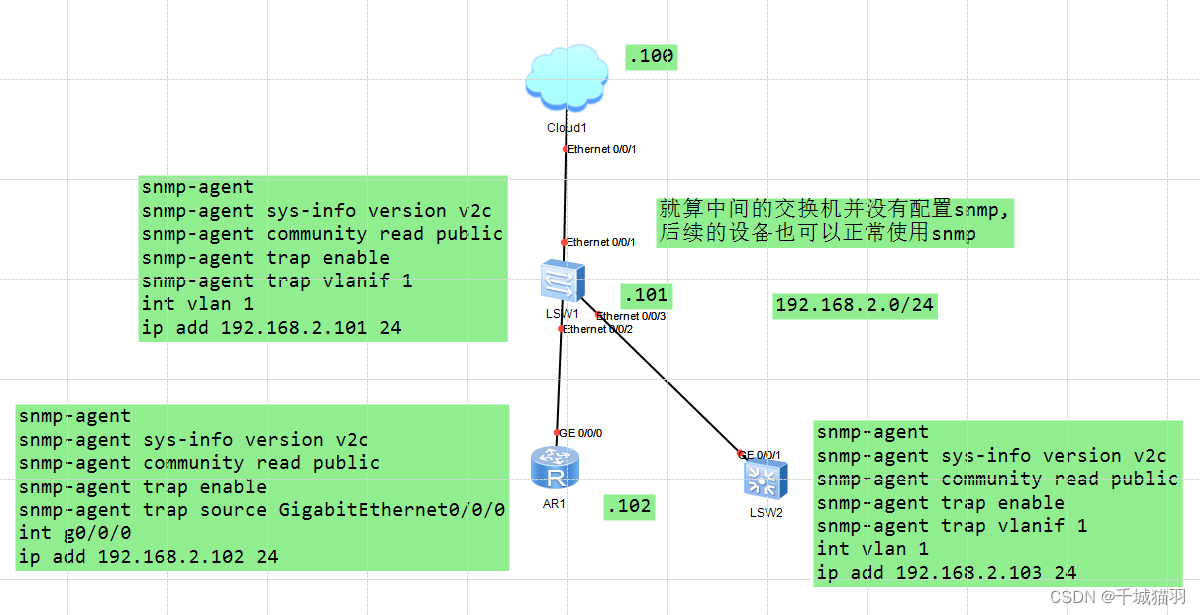

实验10:snmp

简单网络管理协议SNMP( Simple Network Management Protocol )可以实现对不同种类和不同厂商的网络设备进行统一管理,大大提升了网络管理的效率。

需要在winserver虚拟机上安装网络管理软件,我学的时候使用的是”美信云网管”

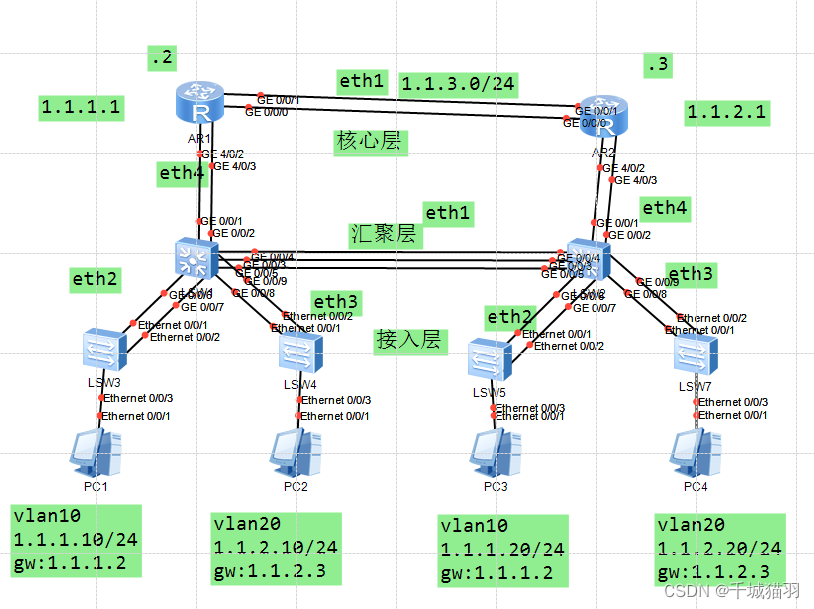

实验11:链路聚合

需求

- 按规划配置vlan和ip

- sw1与sw2通过lacp模式实现链路聚合,并且sw1为主动端,链路数量为2:1,常用链路为g0/0/3和g0/0/4

- 其他链路聚合均采用手动负载分担模式

- 接入层相互访问

- 接入层访问外网(这个原本是打算用云的,后来忘了做了…)

注意事项

- 配置修改后可能会存在延迟

- 批量拷贝命令执行可能会忽略执行中的一些错误

- 二层交换机下端需要加入对应的vlan,不可省略

- 同一个路由器或者交换机连接不同设备的链路聚合需要取不同的名字

- 即便是路由器的eth端口默认也是二层接口,需要undo portswitch之后才能配置ip地址

SW1

vlan batch 10 20

int eth 1

mode lacp-static

trunkport g 0/0/3 to 0/0/5

port link trunk

port tr allow vlan all

max active-linknumber 2

lacp preempt enable

lacp preempt delay 10

lacp priority 100

int g0/0/5

lacp priority 40000

int eth 2

trunkport g 0/0/6 to 0/0/7

port link acc

port default vlan 10

int eth 3

trunkport g 0/0/8 to 0/0/9

port link acc

port default vlan 20

int eth4

trunkport g 0/0/1 to 0/0/2

port link acc

port default vlan 10

SW2

vlan batch 10 20

int eth 1

mode lacp-static

trunkport g 0/0/3 to 0/0/5

port link trunk

port tr allow vlan all

max active-linknumber 2

lacp preempt enable

lacp preempt delay 10

int eth 2

trunkport g 0/0/6 to 0/0/7

port link acc

port default vlan 10

int eth 3

trunkport g 0/0/8 to 0/0/9

port link acc

port default vlan 20

int eth4

trunkport g 0/0/1 to 0/0/2

port link acc

port default vlan 20

SW3

vlan batch 10 20

int eth 2

trunkport e 0/0/1 to 0/0/2

port link acc

port default vlan 10

int e0/0/3

port link acc

port default vlan 10

SW4

vlan batch 10 20

int eth 3

trunkport e 0/0/1 to 0/0/2

port link acc

port default vlan 20

int e0/0/3

port link acc

port default vlan 20

SW5

vlan batch 10 20

int eth 2

trunkport e 0/0/1 to 0/0/2

port link acc

port default vlan 10

int e0/0/3

port link acc

port default vlan 10

SW6

vlan batch 10 20

int eth 3

trunkport e 0/0/1 to 0/0/2

port link acc

port default vlan 20

int e0/0/3

port link acc

port default vlan 20

AR1

int eth1

undo portswitch

trunkport g 0/0/0 to 0/0/1

ip add 1.1.3.2 24

int eth 4

undo portswitch

trunkport g 4/0/2 to 4/0/3

ip add 1.1.1.2 24

ip route-static 1.1.2.0 24 1.1.3.3

int g4/0/0

ip add 192.168.1.2 24

int g4/0/1

ip add 192.168.2.2 24

AR2

int eth1

undo portswitch

trunkport g 0/0/0 to 0/0/1

ip add 1.1.3.3 24

int eth 4

undo portswitch

trunkport g 4/0/2 to 4/0/3

ip add 1.1.2.3 24

ip route-static 1.1.1.0 24 1.1.3.2

int g4/0/0

ip add 192.168.1.3 24

int g4/0/1

ip add 192.168.2.4 24

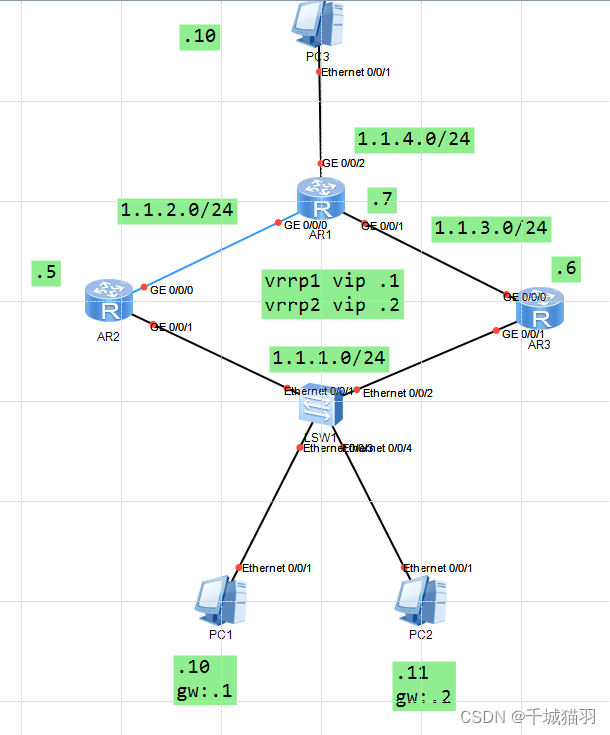

实验12:vrrp

注意

- 如果同一个网络想要通过vrrp实现负载均衡,需要手动配置终端设备到不同的网关,同时回来的路由仍然无法实现负载均衡

- 如果下行接口故障,出去的时候可以切换到备用链路,但是回来的时候仍然会走故障的那边,因此需要配置链路检测

AR1

int g0/0/2

ip add 1.1.4.7 24

int g0/0/0

ip add 1.1.2.7 24

int g0/0/1

ip add 1.1.3.7 24

ip route-static 1.1.1.0 24 1.1.3.6 pre 80

ip route-static 1.1.1.5 32 1.1.2.5

bfd

bfd bfd_test bind peer-ip 1.1.1.5

dis local 1

dis remote 2

commit

ip route-static 1.1.1.0 24 1.1.2.5 track bfd-session bfd_test

AR2

interface g0/0/1

ip add 1.1.1.5 24

vrrp vrid 1 virtual-ip 1.1.1.1

vrrp vrid 1 priority 120

vrrp vrid 1 preempt-mode timer delay 5

vrrp vrid 1 track interface g0/0/0 reduce 30

vrrp vrid 2 virtual-ip 1.1.1.2

int g0/0/0

ip add 1.1.2.5 24

ip route-static 0.0.0.0 0 1.1.2.7

bfd

bfd bfd_test bind peer-ip 1.1.2.7

dis local 2

dis remote 1

commit

ip route-static 1.1.4.0 24 1.1.2.7 track bfd-session bfd_test

AR3

interface g0/0/1

ip add 1.1.1.6 24

vrrp vrid 1 virtual-ip 1.1.1.1

vrrp vrid 2 virtual-ip 1.1.1.2

vrrp vrid 2 priority 120

vrrp vrid 2 preempt-mode timer delay 5

vrrp vrid 2 track interface g0/0/0 reduce 30

ip route-static 0.0.0.0 0 1.1.3.7

int g0/0/0

ip add 1.1.3.6 24

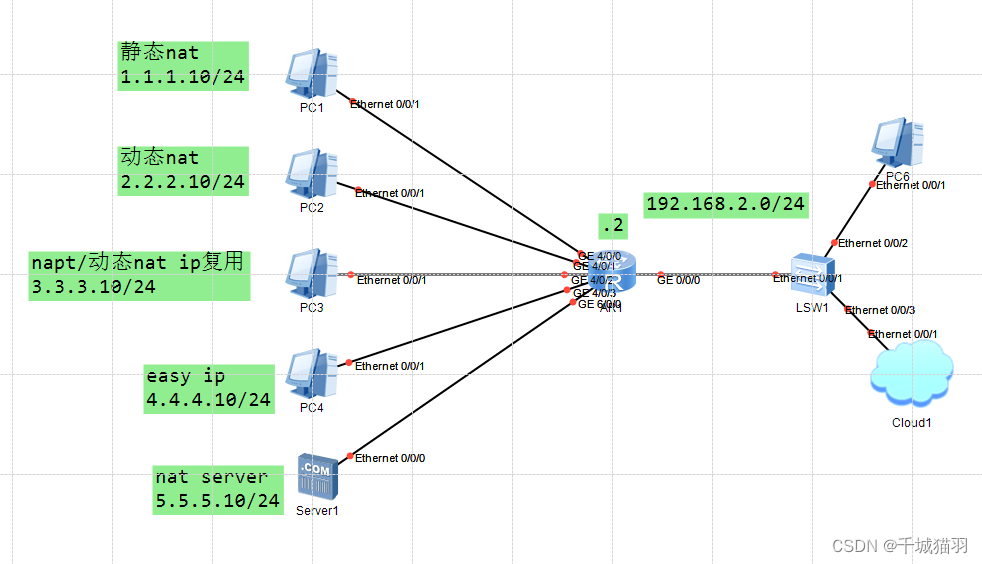

实验13:nat

int g4/0/0

ip add 1.1.1.2 24

int g4/0/1

ip add 2.2.2.2 24

int g4/0/2

ip add 3.3.3.2 24

int g4/0/3

ip add 4.4.4.2 24

int g6/0/0

ip add 5.5.5.2 24

int g0/0/0

ip add 192.168.2.2 24

nat static global 192.168.2.101 inside 1.1.1.10

nat address-group 1 192.168.2.105 192.168.2.110

acl 2000

rule permit source 2.2.2.0 0.0.0.255

int g0/0/0

nat outbound 2000 address-group 1 no-pat

nat address-group 2 192.168.2.102 192.168.2.102

acl 2001

rule permit source 3.3.3.0 0.0.0.255

int g0/0/0

nat outbound 2001 address-group 2

acl 2002

rule permit source 4.4.4.0 0.0.0.255

int g0/0/0

nat outbound 2002

nat server protocol tcp global 192.168.2.3 80 inside 5.5.5.10 80

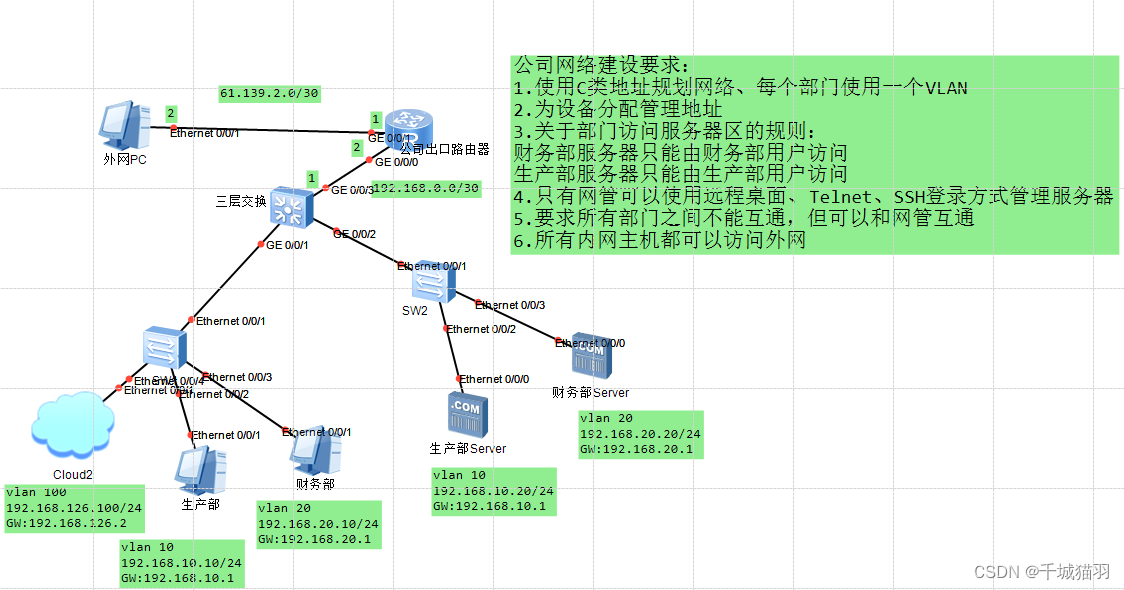

实验14:ACL

SW1

vlan batch 10 20 100

int e0/0/1

port link trunk

port trunk allow vlan all

int e0/0/2

port link acc

port default vlan 10

int e0/0/3

port link acc

port default vlan 20

int e0/0/4

port link acc

port default vlan 100

SW2

vlan batch 10 20 100

int e0/0/1

port link trunk

port trunk allow vlan all

int e0/0/2

port link acc

port default vlan 10

int e0/0/3

port link acc

port default vlan 20

三层交换

vlan batch 10 20 100

int vlan 10

ip add 192.168.10.1 24

int vlan 20

ip add 192.168.20.1 24

int g0/0/1

port link trunk

port trunk allow vlan all

int g0/0/2

port link trunk

port trunk allow vlan all

int g0/0/3

undo portswitch

ip add 192.168.0.1 30

ip route-static 0.0.0.0 0 192.168.0.2

acl 3000

rule deny ssh source 192.168.10.0 0.0.0.255 destination 192.168.10.0 0.0.0.255

rule deny telnet source 192.168.10.0 0.0.0.255 destination 192.168.10.0 0.0.0.255

rule deny ip source 192.168.10.0 0.0.0.255 destination 192.168.10.0 0.0.0.255 destination-port eq 3389

rule deny ssh source 192.168.20.0 0.0.0.255 destination 192.168.10.0 0.0.0.255

rule deny telnet source 192.168.20.0 0.0.0.255 destination 192.168.10.0 0.0.0.255

rule deny ip source 192.168.20.0 0.0.0.255 destination 192.168.10.0 0.0.0.255 destination-port eq 3389

rule permit ip source 192.168.10.0 0.0.0.255 destination 192.168.10.0 0.0.0.255

rule permit ip source 192.168.20.0 0.0.0.255 destination 192.168.20.0 0.0.0.255

rule permit ip source 192.168.126.0 0.0.0.255

rule permit ip destination 192.168.126.0 0.0.0.255

rule deny ip source 192.168.0.0 0.0.255.255 destination 192.168.0.0 0.0.255.255

rule permit ip source 192.168.0.0 0.0.255.255 destination 0.0.0.0 255.255.255.255

int g0/0/0

traffic-filter inbound acl 3000

int g0/0/1

traffic-filter inbound acl 3000

路由器

int g0/0/1

ip add 61.139.2.2 30

int g0/0/0

ip add 192.168.0.2 30

ip route-static 192.168.0.0 16 192.168.0.1

acl 2000

rule permit 192.168.0.0 0.0.255.255

int g0/0/1

nat outbound 2000

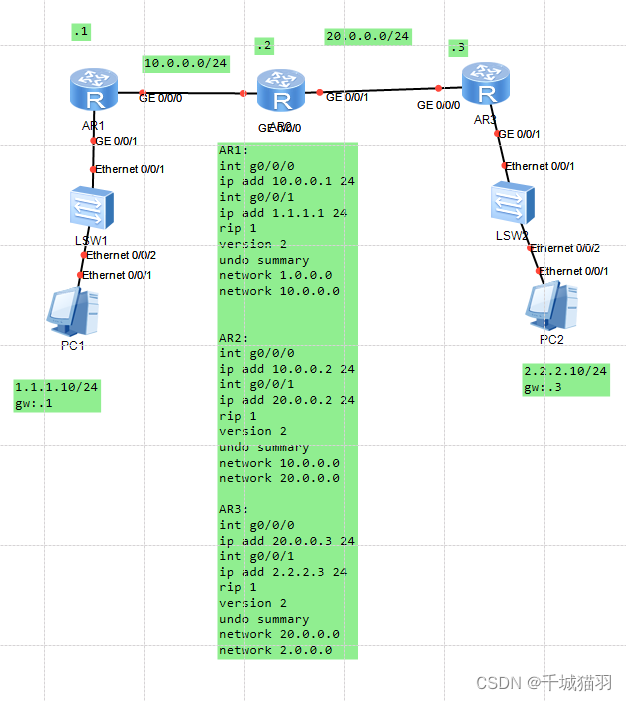

实验15:rip

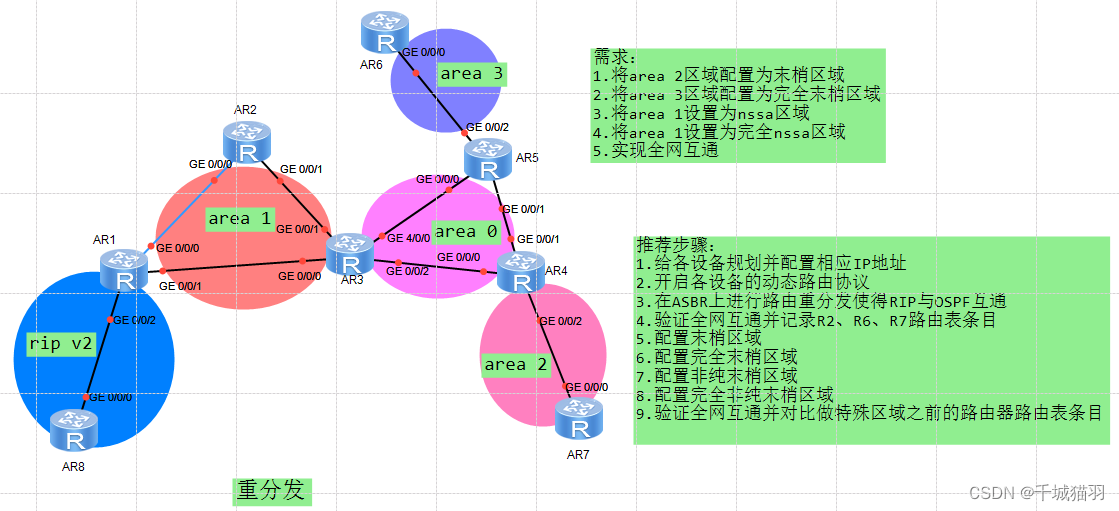

实验16:ospf多区域

注意:

nssa no-summary的配置只需要在域边界路由器配置

nssa/stub/stub no都需要在所有宣告了该区域的路由器配置

AR1

int g0/0/0

ip add 12.0.0.1 24

int g0/0/1

ip add 13.0.0.1 24

int g0/0/2

ip add 18.0.0.1 24

rip 1

version 2

undo summary

network 18.0.0.0

ospf

area 1

network 12.0.0.0 0.0.0.255

network 13.0.0.0 0.0.0.255

#路由重分发

ospf 1

import-route rip 1 type 1 cost 100

rip 1

import-route ospf 1 cost 1

ospf

area 1

nssa

AR2

int g0/0/0

ip add 12.0.0.2 24

int g0/0/1

ip add 23.0.0.1 24

ospf

area 1

network 12.0.0.0 0.0.0.255

network 23.0.0.0 0.0.0.255

ospf

area 1

nssa no

AR3

int g0/0/0

ip add 13.0.0.2 24

int g0/0/1

ip add 23.0.0.2 24

int g0/0/2

ip add 34.0.0.1 24

int g4/0/0

ip add 35.0.0.1 24

ospf

area 1

network 13.0.0.0 0.0.0.255

network 23.0.0.0 0.0.0.255

area 0

network 34.0.0.0 0.0.0.255

network 35.0.0.0 0.0.0.255

ospf

area 1

nssa no-summary

AR4

int g0/0/0

ip add 34.0.0.2 24

int g0/0/1

ip add 45.0.0.1 24

int g0/0/2

ip add 47.0.0.1 24

ospf

area 0

network 34.0.0.0 0.0.0.255

network 45.0.0.0 0.0.0.255

area 2

network 47.0.0.0 0.0.0.255

ospf

area 2

stub

AR5

int g0/0/0

ip add 35.0.0.2 24

int g0/0/1

ip add 45.0.0.2 24

int g0/0/2

ip add 56.0.0.1 24

ospf

area 0

network 35.0.0.0 0.0.0.255

network 45.0.0.0 0.0.0.255

area 3

network 56.0.0.0 0.0.0.255

ospf

area 3

stub no

AR6

int g0/0/0

ip add 56.0.0.2 24

ospf

area 3

network 56.0.0.0 0.0.0.255

ospf

area 3

stub no

AR7

int g0/0/0

ip add 47.0.0.2 24

ospf

area 2

network 47.0.0.0 0.0.0.255

ospf

area 2

stub

AR8

int g0/0/0

ip add 18.0.0.2 24

rip 1

version 2

undo summary

network 18.0.0.0

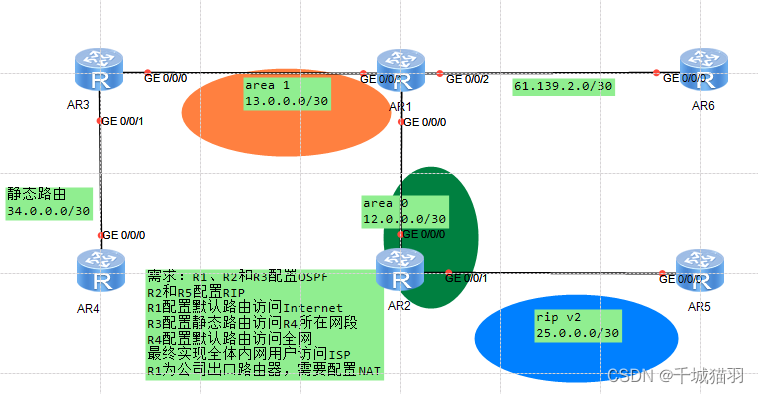

实验17:ospf重分发

AR1

int g0/0/0

ip add 12.0.0.1 30

int g0/0/1

ip add 13.0.0.1 30

int g0/0/2

ip add 61.139.2.1 30

ip route-static 0.0.0.0 0 61.139.2.2

acl 2000

rule permit source any

int g0/0/2

nat outbound 2000

ospf 1

default-route-advertise always

area 0

network 12.0.0.0 0.0.0.3

area 1

network 13.0.0.0 0.0.0.3

AR2

int g0/0/0

ip add 12.0.0.2 30

int g0/0/1

ip add 25.0.0.1 30

rip

version 2

undo summary

network 25.0.0.0

ospf

area 0

network 12.0.0.0 0.0.0.3

import-route rip 1 type 1 cost 100

rip

import-route ospf 1 cost 1

AR3

int g0/0/0

ip add 13.0.0.2 30

int g0/0/1

ip add 34.0.0.1 30

ospf 1

area 1

network 13.0.0.0 0.0.0.3

import-route direct type 1 cost 1

AR4

int g0/0/0

ip add 34.0.0.2 30

ip route-static 0.0.0.0 0 34.0.0.1

AR5

int g0/0/0

ip add 25.0.0.2 30

rip

version 2

undo summary

network 25.0.0.0

ip route-static 0.0.0.0 0 25.0.0.1

AR6

int g0/0/0

ip add 61.139.2.2 30

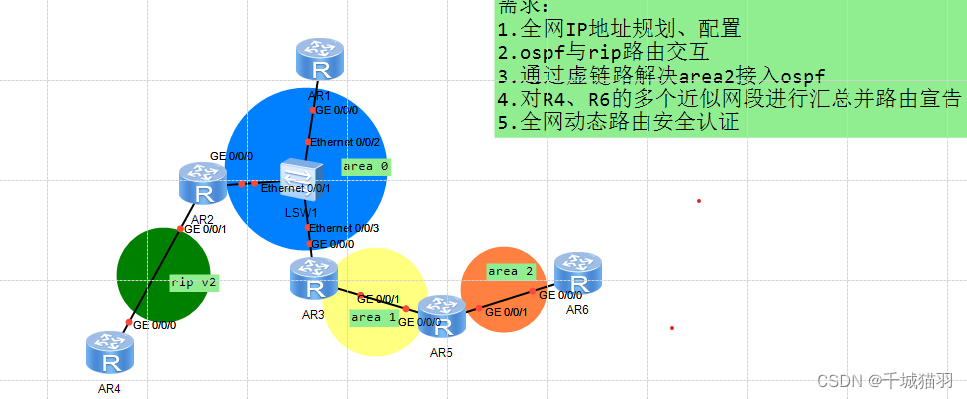

实验18:ospf综合

解决了虚链路问题

考虑到实际情况自己基本不会去做汇总和认证,此处并没有实现认证

AR1

int g0/0/0

ip add 123.0.0.1 24

ospf

area 0

network 123.0.0.0 0.0.0.255

AR2

int g0/0/0

ip add 123.0.0.2 24

int g0/0/1

ip add 24.0.0.1 30

rip

version 2

undo summary

network 24.0.0.0

ospf

area 0

network 123.0.0.0 0.0.0.255

ospf

import-route rip 1 type 1 cost 100

rip

import-route ospf 1 cost 1

AR3

int g0/0/0

ip add 123.0.0.3 24

int g0/0/1

ip add 35.0.0.1 30

ospf

area 0

network 123.0.0.0 0.0.0.255

area 1

network 35.0.0.0 0.0.0.3

ospf 1 router-id 3.3.3.3

q

q

reset ospf process

#需要等待ar5完成router id配置

ospf

area 1

vlink-peer 5.5.5.5

AR4

int g0/0/0

ip add 24.0.0.2 30

rip

version 2

undo summary

network 24.0.0.0

AR5

int g0/0/0

ip add 35.0.0.2 30

int g0/0/1

ip add 56.0.0.1 30

ospf

area 1

network 35.0.0.0 0.0.0.3

area 2

network 56.0.0.0 0.0.0.3

ospf 1 router-id 5.5.5.5

q

q

reset ospf process

#需要等待ar3完成router id配置

ospf

area 1

vlink-peer 3.3.3.3

AR6

int g0/0/0

ip add 56.0.0.2 30

ospf

area 2

network 56.0.0.0 0.0.0.3

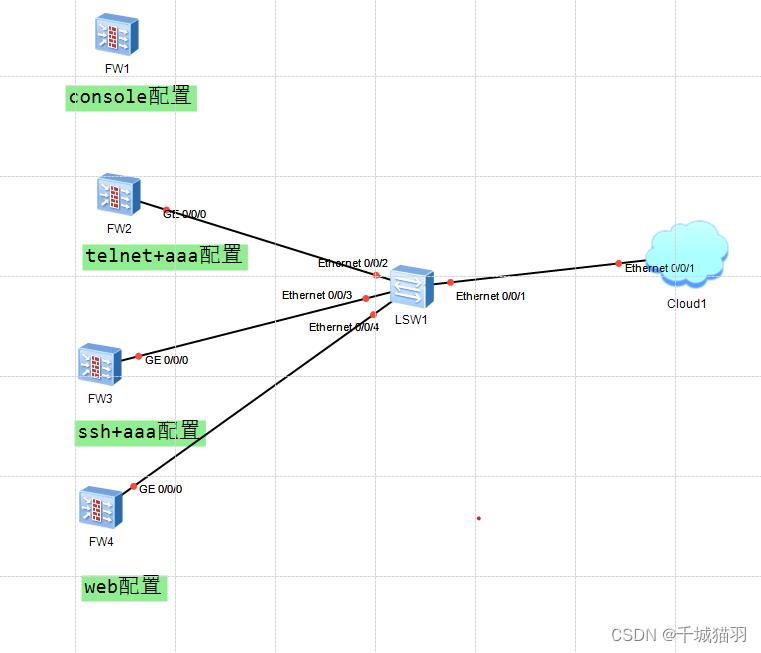

实验19:防火墙登录

FW1 console

#console配置

#输入原本的密码并且初次登录需要修改密码

#如果没有保存则每次重启都需要重复这个过程

admin

Admin@123

#修改console密码

user-interface console 0

authentication-mode password

set authentication password cipher Aa123456

#保存

save all

FW2 telnet+aaa

#telnet+aaa配置

#g0/0/0默认就在trust区域并且是管理接口,如果使用非0/0/0口就需要进入接口配置该接口到trust区域,并且修改为管理接口

security-policy

rule name allow-manage

source-zone trust

destination-zone local

action permit

int g0/0/0

ip add 192.168.20.133 24

service-manage all permit

telnet server en

user-interface vty 0 4

authentication-mode aaa

protocol inbound telnet

aaa

manager-user abc

password cipher Aa123456

service-type telnet

leve 3

FW3 ssh+aaa

rsa local-key-pair create

stelnet server enable

security-policy

rule name allow-manage

source-zone trust

destination-zone local

action permit

int g0/0/0

ip add 192.168.20.134 24

service-manage all permit

user-interface vty 0 4

authentication-mode aaa

protocol inbound ssh

aaa

manager-user test

password cipher Aa123456

service-type ssh

level 3

FW4 web

web-manager security en

int g0/0/0

ip add 192.168.20.135 24

service-manage all permit

security-policy

rule name allow-manage

source-zone trust

destination-zone local

action permit

#以下是额外配置账号,也可以直接使用默认的admin账号登录

aaa

manager-user web

password cipher Aa123456

service-type web

level 3

实验20:防火墙vrrp

注意

可能存在一定的延迟,需要等待一下

#默认开启了抢占的,60s时间

hrp preempt delay 10

undo hrp preempt

#查看vrrp协议运行状态

display hrp state

#查看VRRP热备状态

dis vrrp

FW1

int g1/0/0

ip add 10.0.0.101 24

int g1/0/1

ip add 192.168.0.101 24

int g1/0/2

ip add 192.168.1.101 24

firewall zone untrust

add int g1/0/0

firewall zone dmz

add int g1/0/1

firewall zone trust

add int g1/0/2

security-policy

rule name local_to_dmz

source-zone local

destination-zone dmz

action permit

rule name to_untrust

destination-zone untrust

action permit

ip route-static 0.0.0.0 24 10.0.0.1

int g1/0/2

vrrp vrid 1 virtual-ip 192.168.1.100 active

int g1/0/0

vrrp vrid 2 virtual-ip 10.0.0.100 active

q

hrp interface GigabitEthernet 1/0/1 remote 192.168.0.102

hrp enable

hrp auto-sync

FW2

int g1/0/0

ip add 10.0.0.102 24

int g1/0/1

ip add 192.168.0.102 24

int g1/0/2

ip add 192.168.1.102 24

firewall zone untrust

add int g1/0/0

firewall zone dmz

add int g1/0/1

firewall zone trust

add int g1/0/2

security-policy

rule name local_to_dmz

source-zone local

destination-zone dmz

action permit

rule name to_untrust

destination-zone untrust

action permit

ip route-static 0.0.0.0 24 10.0.0.1

int g1/0/2

vrrp vrid 1 virtual-ip 192.168.1.100 standby

int g1/0/0

vrrp vrid 2 virtual-ip 10.0.0.100 standby

q

hrp interface GigabitEthernet 1/0/1 remote 192.168.0.101

hrp enable

hrp auto-sync

AR1

int g0/0/0

ip add 10.0.0.1 24

ip route-static 192.168.1.0 24 10.0.0.100