计算机信息管理专业课程

最新自考笔记

: https://github.com/Eished/self-study-exam_notes

计算机网络 国家精品课

课程地址:https://www.icourse163.org/course/HIT-154005

讲师:李全龙、聂兰顺

课件整合补充:Eished

视频总时长:

37:25:46

计算机网络原理 04741

历年真题分析

- 201910

- 202008

- 202104

- 201904

- 201810

- 201804

题型

-

单项选择题

:25小题,每小题1分,共25分。 -

填空题

:10小题,每小题1分,共10分。 -

简答题

:6小题,每小题5分,共30分。 -

综合题

:3小题,共35分。

主攻简答和综合。

选择题

-

A C D B A

-

比较多见于广域网、核心网络的拓扑结构是

网状拓扑结构。

- 其他知识点:总线型拓扑结构网络在早期的局域网中比较多见;环形拓扑结构网络多见于早期的局域网、园区网和城域网中;树型结构是目前很多局域网采用的形式;混合拓扑结构用于 Internet。

-

利用计算机网络可以实现的共享资源不包括

-

A.硬件资源 B.软件资源

C.技术资源

D.信息资源

-

A.硬件资源 B.软件资源

-

典型的用于创建数字签名的单向散列算法是

-

A.RSA B IDEA C.MDS

D.SHA-1

-

A.RSA B IDEA C.MDS

-

多见于广域网或互联网核心层网络的拓扑结构是

-

A.环形拓扑结构

B.网状拓扑结构

C.树形拓扑结构 D.星形拓扑结构

-

A.环形拓扑结构

-

网络协议中定义实体之间交换信息格式与结构的协议要素是

-

A.语法

B.语义 C.模式 D.时序

-

-

比较多见于广域网、核心网络的拓扑结构是

-

C A D D C

-

大规模现代计算机网络结构中不包括的部分是

主服务器。

-

包括:接入网络、网络核心、网络边缘。

-

-

利用有线电视网络实现接入的网络技术是

-

A.HFC接入

B.ADSL接入 C.移动接入D.局域网接入

-

-

Internet的拓扑结构属于

-

A.环型拓扑结构 B.树型拓扑结构 C.星型拓扑结构

D.混合拓扑结构

-

A.环型拓扑结构 B.树型拓扑结构 C.星型拓扑结构

-

信号从发送端发出,经过一定距离的物理链路到达接收端所需要的时间称为

-

A.处理时廷 B.排队时延 C.传输时延

D.传播时延

-

A.处理时廷 B.排队时延 C.传输时延

-

当某个分组在输出链路发送时,从发送第一位开始到发送完最后一位为止所用的时间称为

-

A.处理时延 B.排队时延

C.传输时延

D.传播时延

-

A.处理时延 B.排队时延

-

大规模现代计算机网络结构中不包括的部分是

-

B C A B B

-

比较典型的分组交换设备是

路由器和交换机。

-

假设分组长度L=1000B,链路带宽R=10Mbit/s,则所求传输延迟为

1000*8 / 10*1 000 000

-

A.

8∗

1

0

−

6

s

8*10^{-6}s

8

∗

1

0

−

6

s

B.

1∗

1

0

−

6

s

1*10^{-6}s

1

∗

1

0

−

6

s

C

.

8∗

1

0

−

4

s

8*10^{-4}s

8

∗

1

0

−

4

s

D.

1∗

1

0

−

4

s

1*10^{-4}s

1

∗

1

0

−

4

s

-

A.

-

非对称数字用户线路ADSL基于的多路复用技术是

-

A.频分多路复用

B.同步时分多路复用 C.波分多路复用 D.异步时分多路复用

-

-

在分组交換网中,若主机A向主机B 传送数据只能经过由3段链路组成的一条路径,其速率分别是 R1=500bit/s、R2=2 Mbit/s、R3=1 Mbit/s,则A到B的最大吞吐量为

-

A. 250bit/s

B. 500bit/s

C.

10

6

b

i

t

/

s

10^6 bit/s

1

0

6

b

i

t

/

s

D.

2∗

1

0

6

b

i

t

/

s

2*10^6bit/s

2

∗

1

0

6

b

i

t

/

s

-

A. 250bit/s

-

设信号传播速度V=2500km/s,链路长度D=500m,链路带宽R=10Mbit/s,则该段链路的时延带宽积为

-

A.1500bit

B.2000bit

C.2500bit D.4000bit

-

A.1500bit

-

比较典型的分组交换设备是

-

D D C A C

-

若物理链路长度D=500m,信号传播速度V=2500km/s,则所求传播时延为 $2\times10^{-4}s $。

- $Dp=500m/250000m/s=0.0002=2\times10^{-4}s $

-

丢包率常被作为评价和衡量网络性能的指标,引发网络丢包的主要因素是

-

A.排队时延 B.吞吐量大 C.传播时延

D.网络拥塞

-

A.排队时延 B.吞吐量大 C.传播时延

-

当一个分组在输出链路发送时,从发送第一位开始,到发送完最后一位为止,所用的时间称为

-

A.传播时延 B.结点处理时延

C.传输时延

D.分组排队时延

-

A.传播时延 B.结点处理时延

-

OSI参考模型中,应用层的协议数据单元(PDU)被称为

-

A.报文

B.比特流 C.分组 D.报文段

-

-

在OSI参考模型中,数据链路层的协议数据单元(PDU)称为

-

A.包 B.报文

C.帧

D.位流

-

A.包 B.报文

-

若物理链路长度D=500m,信号传播速度V=2500km/s,则所求传播时延为 $2\times10^{-4}s $。

-

A B D D B

-

如果将物理链路看作传播数据的管道,则用来表示一段链路可容纳的数据位数的概念是

时延带宽积。

- 时延带宽积的物理意义在于:如果将物理链路看作一个传输数据的管道的话,时延带宽积表示一段链路可以容纳的数据位数,也称为以位为单位的链路长度。(P38)

-

OSI参考模型中,在层的实体之间传送的比特组称为

-

A.地址

B.数据单元

C.端口 D.服务原语

-

A.地址

-

在OSI参考模型中,包括端到端的可靠数据传输、连接与流量控制以及拥塞控制功能的层次是

-

A.物理层 B.数据链路层 C.网络层

D.传输层

-

A.物理层 B.数据链路层 C.网络层

-

负责一个区并保存该区中所有主机域名到IP地址的映射的域名服务器是

-

A.根域名服务器 B.顶级域名服务器 C.中间域名服务器

D.权威域名服务器

-

A.根域名服务器 B.顶级域名服务器 C.中间域名服务器

-

TCP/IP参考模型的核心层是

-

A.应用层

B.网络互联层

C.传输层 D.网络接口层

-

A.应用层

-

如果将物理链路看作传播数据的管道,则用来表示一段链路可容纳的数据位数的概念是

-

C A B B A

-

以下关于域名服务器说法错误的是

-

A.每个域名服务器存储部分域名信息 B.一个服务器负责管辖的范围叫作区 C.

域名服务器的管辖范围

以域为单位

D.主机一般都会配置默认域名服务器 -

一个服务器所负责管辖的(可有权限)的范围叫作区(zone)。DNS服务器的管辖不是以“域”为单位,而是以“区”为单位。(P55)

-

-

作为每个应用进程与其他应用进程进行通信时的真正收发报文的通道是

-

A.套接字

B.IP地址 C.端口号 D.URL地址

-

-

OSI参考模型中的协议数据单元PDU在应用层中被称为

-

A.帧

B.报文

C.包 D.位流

-

A.帧

-

在HTTP报文中用于服务器向客户端通告响应情况的是

-

A.短语

B.状态码

C.方法 D.URL

-

A.短语

-

分别用a-m共13个英文字母命名的域名服务器是

-

A.根域名服务器

B.顶级域名服务器 C.权威域名服务器 D.中间域名服务器

-

-

-

B C A A C

-

在Web应用中,寻址一个Web页或Web对象需要通过一个

URL地址

- Web应用中,通过一个URL(Universal resource loactor)地址来寻址一个Web页或对象。

-

任何一个拥有域名的主机,其域名与IP地址的映射关系等信息都存储在所在网络的

-

A.顶级域名服务器上 B.默认域名服务器上

C.权威域名服务器上

D.中间域名服务器上

-

A.顶级域名服务器上 B.默认域名服务器上

-

下列不属于TCP/IP参考模型网络互联层的协议是

-

A.UDP

B.ICMP C.BGP D.IGMP

-

-

在 Intemet I邮件系统中不能用于邮件读取的协议是

-

A.SMTP

B.IMAP C.HTTP D.POP3

-

-

HTTP报文中最常见的请求方法是

-

A.PUT B.HEAD

C.GET

D.POST

-

A.PUT B.HEAD

-

在Web应用中,寻址一个Web页或Web对象需要通过一个

-

D D A D B

-

在典型的HTTP请求方法中,最常见的方法是

GET

-

下列关于Cookie 说法正确的是

-

A.Cookie 用于记录系统当前状态 B.Cookie 保存在服务器中 C.Cookie是一个小型可执行文件 D.

Cookie 服务器端生成

-

A.Cookie 用于记录系统当前状态 B.Cookie 保存在服务器中 C.Cookie是一个小型可执行文件 D.

-

设信噪比为30dB,用于发送二进制信号的3kHz信道的信道容量为

-

A.30kbit/s

B.60kbit/s C.120kbit/s D.180kbit/s

-

-

TCP实现传输层的可靠传输时,为解决数据丢失问题而采取的措施是

-

A.差错控制 B.引入顺序号

C.重传机制

D.引入计时器

-

A.差错控制 B.引入顺序号

-

下列关于Cookie的说法错误的是

A.Web的Cookie机制用于用户跟踪

B.Cookie由客户端生成

C.Cookie存储在用户本地终端上 D.Cookie为小型文本文件

-

-

B B A A A

-

作为电子邮件应用客户端软件的用户代理不包括 A.Apple Mail

B.MIME

C.Fox Mail D.Outlook- MIME(Multipurpose Internet Mail Extensions,多用途互联网邮件扩展)(P70)

-

实现邮件服务器之间邮件传送的 Internet应用层协议是 A.POP3

B.SMTP

C.MIME D.IMAP -

在下列字符(串)中,可以作为

根域名服务器

名字的是

A.b

B.c C.com D.arpa -

下列关于TCP和UDP协议的说法正确的是

-

A.UDP提供无连接、不可靠的传输服务

B.TCP连接的建立和释放采用“三次握手”过程 - C.UDP首部为4个字段,每个字段由4个字节组成 D.TCP不提供流量控制,而将此问题交由数据链路层

-

-

电子邮件应用中将非ASCII码文本内容转换为ASCII码文本内容的协议是

A.

MIME

B.POP3C.HTTP D.IMAP

-

-

D D B C B

-

网络应用进程可以创建的面向传输层UDP接口的套接字是

-

A.原始套接字 B.接收数据套接字 C.流式套接字

D.数据报类型套接字

-

网络应用进程可以创建3种类型的 Socket:

- 数据报类型套接字 SOCK_DGRAM 面向传输层UDP接口

- 流式套接字SOCK_STREAM 面向传输层TCP接口,

- 原始套接字SOCK_RAW面积网络层协议(如IP、ICMP等)接口(P77)

-

A.原始套接字 B.接收数据套接字 C.流式套接字

-

网络应用进程可以创建的面向传输层TCP接口的套接字是

-

A.计时器类型套接字 B.原始套接字 C.数据类型套接字

D.流式套接字

-

A.计时器类型套接字 B.原始套接字 C.数据类型套接字

-

下列HTTP的请求方法中,在指明的URL下存储一个文档的方法是 A.HEAD B.PUT C.POST

D.GET

-

以下关于数据报网络的叙述正确的是

-

A.数据报网络提供面向连接的服务 B.数据报网络是一种报文交换网络

C.接收方要对收到的分组重新排序

D.对数据报不需单独进行路径选择

-

A.数据报网络提供面向连接的服务 B.数据报网络是一种报文交换网络

-

在Socket编程过程中绑定套接字的本地端点地址的SocketAPI函数是

A.addrlen B.

bind

C.connect D.socket

-

-

A A C D B

-

以下设备的协议栈中有传输层协议的是

A.主机

B.交换机 C.路由器 D.集线器- 当网络边缘中的两台主机通过网络核心进行端到端通信时,只有主机的协议栈中才有传输层协议,而网络核心部分中的路由器在转发分组时都只用到下三层功能,即不需要使用传输层协议。(P92)

-

使用默认端口号53的服务器是

A.DNS服务器

B.HTTP服务器 C.FTP服务器 D.POP3服务器 -

允许用户代理

只读取邮件部分内容

的邮件读取协议是-

A.POP3 B.MIME

C.IMAP

D.SMTP

-

A.POP3 B.MIME

-

下列交换结构中,性能最好的路由器交换结构是 A.基于内存交换 B.基于总线交换 C.基于端口交换

D.基于网络交换

-

从滑动窗口协议的角度,选择重传(SR)协议的发送窗口W。与接收窗口W,满足

A·Ws=1,Wr=l

B.Ws >1,Wr>1

C. Ws≥1,Wr=1 D.Ws≥l,Wr≥l

-

-

D C C B B

-

最简单的自动重传请求协议是 A.UDP协议 B.SR协议 C.GBN协议

D.停等协议

- 最简单的ARQ(Automatic Repeat reQuest,自动重传请求)协议就是停一等协议。(P99)

-

在 Intemet网络中唯一标识套接字的基本信息是

-

A.端口和应用进程 B.IP地址和资源名称

C.IP地址和端口号

D.端口号和站点域名

-

A.端口和应用进程 B.IP地址和资源名称

-

关于虚拟专用网VPN,说法错误的是

- A.VPN可以实现与专用网类似的功能 B.VPN的实现使用了隧道技术和数据加密

-

C.VPN建立的安全通道独占网络资源

D.VPN可同时使用 IPSec技术和SSL协议

-

在以下网络拥塞控制的措施中,广泛应用于虚电路网络的拥塞预防技术是

-

A.流量感知路由

B.准入控制

C.流量调节 D.负载脱落

-

A.流量感知路由

-

虚电路网络是一种

A.数据报网络

B.分组交换网络

C.报文交换网络 D.电路交换网络

-

-

B B D C A

-

对于滑动窗口协议,与信道利用率有关的是

-

A.发送与接收窗口的大小

B.发送窗口的大小

C.接收窗口要大于等于1 D.接收窗口的大小 -

对于滑动窗口协议,信道利用率与发送窗口的大小有关。(P109)

-

-

发送窗口和接收窗口都大于1的可靠数据传输协议是 A.停-等协议

B.选择重传协议

C.UDP协议 D.回退N步协议 -

不可靠传输信道的不可靠性的主要表现不包括

-

A.可能发生比特差错 B.可能出现乱序 C.可能出现数据丢失

D.可能出现延迟

-

A.可能发生比特差错 B.可能出现乱序 C.可能出现数据丢失

-

主要功能是进行主机或路由器间的网络层差错报告与网络探测的协议是

-

A.DHCP B.UDP

C.ICMP

D.Ping

-

A.DHCP B.UDP

-

在网络层实现网络互连的设备是

A.路由器

B.中继器C.交换机 D.集线器

-

-

C D B B A

-

已知TCP报文段的首部长度字段的值为15,则表示TCP报文段的首部和选项字段的最大长度分别为

-

A.20字节和40字节 B.32字节和64字节

C.60字节和40字节

D.60字节和80字节 -

当首部字段取最大值15时,表示TCP段的最大首部长度即60字节。见TCP段的选项字段最多为40字节。(20字节的固定首部)(P113)

-

-

UDP数据报首部不包括的字段是 A.端口号 B.长度 C.校验和

D.序号

-

设两台主机之间利用停等协议在一条链路上传输数据,报文段的传输时延为

4×

1

0

−

4

m

s

4×10^{-4}ms

4

×

1

0

−

4

m

s

,往返传播时延为50ms,如果忽略ACK,则发送方的信道利用率为- A.0.000004 B.0.000008 C.0.00001 D.0.000024

-

下列 IPV6地址的表示中错误的是

- A.5800::2234:0231:ABCD:E5.3 B.2A32:2222:4DE3::2072:4ABC

- C.5700::89AB:2103:59.23.0.154 D.1918:45EA:3740::5321:1047

-

总长度为38008的IP数据报通过MTU为15008的链路传输,则该数据报需分成的片数和MF标志分别为

A.3和1,1,0 B.3和0,0,1

C.2和O,l,1 D.2和1,1.0

-

-

A C C A C

-

设甲乙双方采用GBN协议发送报文且甲已发送了0~7号报文段,当计时器超时时甲只收到0、1、4号报文段的确认,则甲需重发的报文段为

-

A.2~7号报文段

B.5~7号报文段 C.0~7号报文段 D.2、3和5-7号报文段 -

GBN协议发送方只使用1个计时器,且只对当前发送的窗口的“基序号”指向的分组进行计时。如果出现超时,发送方重传当前发送窗口中所有已发送但未被确认的分组。(P105-106)

-

-

以下关于虚电路网络的说法错误的是

-

A.虚电路网络是一种分组交换网络 B.每条虚电路都有一个虚电路标识

C.虚电路网络不保证分组传输顺序

D.虚电路是通信双方一条逻辑连接

-

A.虚电路网络是一种分组交换网络 B.每条虚电路都有一个虚电路标识

-

关于数据报网络,说法错误的是

-

A.双方通信前不需要再建立连接 B.Internet是一个数据报网络

C.每个数据报可分为若干个分组

D.接收方要对分组重新排序

-

A.双方通信前不需要再建立连接 B.Internet是一个数据报网络

-

下列差错控制方式中无需差错编码的

-

A.反馈校验

B.前向纠错 C.检错重发 D.检错丢弃

-

-

设子网中主机的IP地址为192.168.0.135,子网掩码为255.255.255.192,该子网地址和子网所包含的IP地址总数分别为

A.192.168.0.128/24和64 B.192.168.0.128和128

C.192.168.0.128/26和64 D.192.168.0.192和128

-

-

D A C C B

-

实现两个异地同构网络互连的典型技术是 A.流量控制技术 B.加密技术 C.拥塞控制技术

D.隧道技术

- 除了异构网络互连,还有同构网络互连问题,如两个异地以太网的互连,实现这类同构网络互连的典型技术是隧道技术。(P135)

-

下列网络互连设备中,属于最典型的网络层设备是

A.路由器

B.集线器 C.交换机 D.中继器 -

关于网络层发生拥塞的原因,表述错误的是

-

A.缓冲区容量有限 B.传输线路的带宽有限

C.重传计时器超时

D.网络结点处理能力有限

-

A.缓冲区容量有限 B.传输线路的带宽有限

-

下列英文缩写中表示

统计时分多路复用

技术的是-

A.ATDM B.FDMA

C.STDM

D.TDMA

-

A.ATDM B.FDMA

-

可以作为IPv6数据报源地址和目的地址的地址类型是

A.任播地址 B.单播地址

C.多播地址 D.组播地址

-

-

B B C D C

-

路由器的交换结构不包括 A.基于内存交换

B.基于端口交换

C.基于总线交换 D.基于网络交换- 交换结构完成将输入端口的IP数据报交换到指定的输出端口。主要包括基于内存交换、基于总线交换和基于网络交换3种交换结构。(P137)

-

在路由器的交换结构中性能最低的是

A.基于总线交换

B.基于内存交换

C.基于网络交换 D.基于端口交换 -

当观察到网络上潜在的恶意流量时,能够产生警告的设备或系统的是

-

A.代理服务器 B.无状态分组过滤器

C.入侵检测系统

D.有状态分组过滤器

-

A.代理服务器 B.无状态分组过滤器

-

以太网的帧中数据字段的最小长度是

-

A.18字节 B.32字节 C.40字节

D.46字节

-

A.18字节 B.32字节 C.40字节

-

对于二进制数据0111011采用奇校验和偶校验编码后的码字分别为

A.00111011和lllt0110 B.1110110和1110111

C.01110110和Olll0111 D.1110110和llll01l

-

-

A D A B D

-

已知IPv4数据报第1个字节和数据报长度字段内容分别为十六进制数45H和3FCH,则该数据报封装的数据为

-

A.1000字节

B.1020字节 C.1024字节 D.1200字节 -

数据报长度也称为总长度字段,占16位,给出数据报的总字节数,包括首部和数据部分。3FCH转换成10进制为1020字节,除去最小的IP数据报首部20字节(45H),1020-20=1000 (P143)

-

-

已知IP数据报首部长度为20字节,若将总长度为6400B的IP数据报通过MTU为1600B的链路传输,则该数据报需分成的片数为

-

A.2个 B.3个 C.4个

D.5个

-

A.2个 B.3个 C.4个

-

IPv4数据报的首部长度(不含选项字段)的字节数为

-

A.20

B.40 C.60 D.64

-

-

点对点协议PPP定义的控制转移字节内容为

- A.01111110 B.01111101 C.00000011 D.11111111

-

下列以太网的MAC地址表示中错误的是:

A. AA—BB一00—1 1—22一CC 。 B.00—2A-AA-BB-CC一6B

C.2A:El:8C:39:00:48 。D.43:25:AB:E5:2L:44

-

-

C C B C C

-

设子网 212.121.0.0/24 为C类地址网络,则超网 212.121.0.0/22 中包含的C类地址网络和IP地址总数分别为

-

A.2和1016 B.2和1024

C.4和1024

D.4和1016 -

超网化是指将具有较长前缀的相对较小的子网合并为一个具有稍短前缀的相对较大的子网。212.121.0.0/24超212.121.0.0/22,相当于划分了121.121.0.0-3.0四个子网,每个子网有256个IP地址数,256*4=1024。(P151)

-

-

下列IP地址中属于私有IP地址的是

-

A.0.0.00/32 B.0.0.0.0/0

C.10.0.0.0/8

D.127.0.0.08

-

A.0.0.00/32 B.0.0.0.0/0

-

在二进制数字调制方式中,相同信噪比下误码率最低的是

-

A.2ASK

B.2PSK

C.2FSK D.2DPSK

-

A.2ASK

-

设信道带宽为16kHz,信噪比为30dB,则该信道的信道容量大约为

-

A.8kbit/s B.16kbit/s

C.160kbit/s

D.240khz

-

A.8kbit/s B.16kbit/s

-

划分虚拟局域网的方法中不包括

A.基于MAC地址划分 B.基于交换机端口划分

C.基于安全需求划分 D.基于上层协议类型或地址划分

-

-

D A C B D

-

最具有代表性的分布式路由选择算法是

-

A.求最短路径算法 B.链路状态路由选择算法 C.层次化路由算法

D.距离向量路由选择算法

-

最具有代表性的分布式路由选择算法是距离向量路由选择算法(P164)

-

-

IPv6的地址类型中不包括

A.广播地址

B.组播地址 C.单播地址 D.任播地址 -

数据链路层提供的服务不包括

-

A.链路接入 B.差错控制

C.路径选择

D.可靠交付

-

A.链路接入 B.差错控制

-

若利用正负电平表示0、1,每位持续时间的中间时刻进行跳变,并利用该跳变分别表示0、1,该编码类型属于

-

A.差分码

B.双相码

C.米勒码 D.归零码

-

A.差分码

-

利用带宽为4000Hz的

无噪声信道

传输二进制基带信号,其最大的数据传输速率可达到A.2000bps B.4000bps

C.6000bps D.8000bps

-

-

B B B A B

-

在以下的差错控制方式中,只适用于实时性要求较高的系统的是

-

A.检错重发

B.检错丢弃

C.前向纠错 D.反馈校验 -

差错控制的基本方式有4种:

检错重发、前向纠错、反馈检验

和

检错丢弃

,其中检错丢弃只适用于实时性要求较高的系统。(P178)

-

-

在以下的差错控制方式中,不需要差错编码的是

-

A.检错重发

B.反馈校验

C.前向纠错 D.检错丢弃

-

A.检错重发

-

在计算机网络中应用广泛的一种典型的差错控制方式是

-

A.反馈校验

B.检错重发

C.前向纠错 D.检错丢弃

-

A.反馈校验

-

有线网络与无线网络的重要区别主要在

-

A.数据链路层和物理层

B.应用层和物理层 C.网络层和数据链路层 D.传输层和网络层

-

-

若利用电平的变化与否表示信息,且相邻脉冲用电平有跳变表示1,无跳变表示0,则该编码类型属于

A.AMI码 B.

差分码

C.米勒码 D.归零码

-

-

A D A B D

-

设生成多项式

G(

x

)

=

X

4

+

x

2

+

x

+

1

G(x)=X^4+x^2+x+1

G

(

x

)

=

X

4

+

x

2

+

x

+

1

,则对位串 1001101101 进行CRC编码后的结果为

A.1001110111011100

B.1100 C.1001110111010111 D.1011- CRC编码的基本思想是:将二进制位串看成是系数为0或1的多项式的系数。(P183)

-

对于生成多项式

G(

x

)

=

x

4

+

x

2

+

1

G(x)=x^4+x^2+1

G

(

x

)

=

x

4

+

x

2

+

1

,求得位串 1011011 的 CRC 码为-

A.10101 B.0011 C.10110

D.1100

-

A.10101 B.0011 C.10110

-

通信站发送数据前先侦听信道,若信道空闲则发送,否则继续侦听直至信道空闲后立即发送数据,采用此侦听策略的协议是

-

A.1-坚持CSMA

B.非坚持CSMA C.P坚持CSMA D.ALOHA协议

-

-

若某个IEEE80211数据帧的帧控制字段中的“去往AP”、“来自AP”的值为1、0则该帧中的地址1、地址2、地址3分别是

-

A.目的地址、AP地址和源地址

B.AP地址、源地址和目的地址

C.源地址、目的地址和AP地址 D.AP地址、目的地址和源地址

-

A.目的地址、AP地址和源地址

-

指明利用接口传输比特流的全过程以及各项用于传输事件发生的合法顺序的物理层接口特性是

A.机械特性 B.电气特性

C.功能特性 D.规程特性

-

-

D C D B B

-

设有长度为1km,数据传输速率为10Mbps的以太网,信号传播速度为200m/us则求得

MAC帧的最小帧

长度为 A.1024bit B.512bit C.1000bit

D.100bit

-

Lmin/R>=2Dmax/V

,Lmin为数据帧最小长度;R信息传输率;Dmax两通信站之间的最远距离;V为信号传输速度。

Lmin=2DmaxR/v=2*1000*10/200=100

(P194)

-

-

设 CSMA/CD局域网的数据传输速率为1Gbps,信号传播速度为200000km/s,最小帧长度为25000bit,则该局域网中两站之间的最远距离为

-

A.1250m B.2000m

C.2500m

D.3000m

-

A.1250m B.2000m

-

设 CSMA/CD局域网中两站间的最远距离为2500m,数据传输速率为1Gbis,信号传播速度为20000kXm/s,则

最小帧

长度应为- A.10000bit B.12500bit C.20000bit D.25000bit

-

被称为蓝牙网络的EEE802标准是

-

A.IEEE802.11

B.IEEE802.15.1

C.IEEE802.16 D.IEEE802.154

-

A.IEEE802.11

-

最高具有11Mbit/s速率且工作在无需许可的2.4GHz的无线频谱上的无线局域网标准是

A.IEEE802.11a

B.IEEE802.11b

C.IEEE802.119 D.IEEE802.11n

-

-

C A D C D

-

若采用HDLC协议发送的数据为1 0111110 01 01111100则接收的实际数据应为

-

A.101111101011111011111 B.101111110111110111110

C.1 0111110 10 11111 111110

D.101111111111111111100 -

接收端收到一个帧后,先找到标志字段01111110定帧的边界,接着利用硬件扫描整个比特流,当发现5个连续的1,就删除其后面的0,以还原成原来的信息(P210)

-

-

设某信道带宽为4MHz信噪比为30dB,则该信道的信道容量为

-

A.40Mbit

B.60Mbit/s C.64Mbit/s D.80Mbit/s

-

-

下列MAC地址中,正确的是

-

A.10-2A-B1-76-80-39-10 B.FF:BA:CO:D:EF:FFO C.00:2A:EO76:8C:39:11

D.A0-B0-C0-D0-E0-00

-

A.10-2A-B1-76-80-39-10 B.FF:BA:CO:D:EF:FFO C.00:2A:EO76:8C:39:11

-

设密钥key=4、字符集为26个小写字母,则利用凯撒密码所求明文 network的密文是

-

A.ghwyrun B.ghwyruo

C.rixasvo

D.ghwyruv

-

A.ghwyrun B.ghwyruo

-

IEEE802.11帧的类型中不包括 :

A.控制帧 B.数据帧

C.管理帧

D.无编号帧

-

-

C B A B C

-

若采用4进制数字调制方式使数据传输速率达到4800bit/s ,则码元速率应达到

-

A.9600Baud B.4800Baud C.2400Baud D.1200Baud

-

数据的传输速度与码元传输速率以及进制数的关系为

Rb= RBlogM

RB=4800/2=2400Baud

(P236)

-

-

下列IEEE802标准中被称为蓝牙网络标准的是

-

A.IEEE802.11

B.IEEE802.15.1

C.IEEE802.16 D.IEEE802.154

-

A.IEEE802.11

-

以太交换机的基本工作方式是

-

A.存储转发

B.直通交换 C.点点交换 D.混合交换

-

-

典型的用于创建数字签名的单向散列算法是

-

A.MDS

B.SHA-1

C.RSA D.IDEA

-

A.MDS

-

下列加密算法中属于公开密钥算法的是

A.AES B.DES

C.

RSA

D.IDEA

-

填空题

-

1

-

计算机网络通过信息交换可实现的核心功能是

资源共享

(P24) -

用于表示网络中的主机、网络设备间的物理连接关系与布局的概念是

网络拓扑

-

定义实体间交换信息的顺序以及如何匹配或适应彼此速度的网络协议要素是

时序

-

网络协议的三要素包括语法、语义和

时序

-

在目前的互联网环境下,软件共享的典型形式是

SaaS

(软件即服务)

-

计算机网络通过信息交换可实现的核心功能是

-

1

-

星型拓扑结构的网络规模受限于中央结点的

端口数量

(P25) -

用于语音和视频这类实时性强的业务的交换技术是

电路交换

-

计算机网络按照其所采用的数据交换技术可分为

电路交换

网络、报文交换网络和分组交换网络。 -

计算机网络所划分的层次以及各层次协议的集合称为计算机

网络体系结构

-

对于报文和分组交换方式来说,更为公平的交换方式是

分组交换

-

星型拓扑结构的网络规模受限于中央结点的

-

1

-

报文交换和分组交换技术中,现代计算机网络不采用的是

报文交换

-

数据从网络中的一个节点到达另一个节点所需要的时间称为

时延

-

一段物理链路的传播时延与链路带宽的乘积称为

时延带宽积

-

作为www应用的客户端软件是

浏览器

-

每个URL地址主要包括存放对象的服务器主机域名(或IP地址)和

对象的路径名

(资源路径)

-

报文交换和分组交换技术中,现代计算机网络不采用的是

-

1

-

通常将计算机网络中连接两个结点的直接链路称为

跳步(hop)

(P37 -

在OSI参考模型中,数据链路的建立、维持和释放的过程被称为

链路管理

-

OSI参考模型中,相邻层间的服务是通过接口面上的进行的

服务访问点 SAP

-

FTP客户端发出传送请求给服务器端控制进程的熟知端口号是

21

-

从传输层的角度看,端到端的通信是

应用进程

之间的通信

-

通常将计算机网络中连接两个结点的直接链路称为

-

1

-

根据本网内目的主机或默认网关的IP地址获取其MAC地址的是协议

ARP协议

-

实现将域名映射为IP地址的过程称为

域名解析

-

设密钥k=4、字符集为a-z 26个英文字母,利用凯撒密码解密

rixasvo

后的明文为

network

-

最有代表性的全局式路由选择算法是

链路状态(LS)

路由选择算法 -

路由选择算法可分为全局式路由选择算法和

分布式

路由选择算法

-

根据本网内目的主机或默认网关的IP地址获取其MAC地址的是协议

-

1

-

在域名解析的查询过程中,只要本地域名服务器不能直接响应解析结果,则都需要从

根

域名服务器开始查询。 -

Internet传输层可以通过 Socket API的

bind

函数为UDP套接字绑定一个特定的端口号。 -

C/S 网络应用最主要的特征是通信只在客户与服务器之间进行,

客户与客户

之间不进行直接通信。 -

导致信息在信道中传输差错的噪声分为冲击噪声和

随机

噪声。 -

冲击噪声引起的第一位错误与最后一位错误之间的长度称为

突发长度

-

在域名解析的查询过程中,只要本地域名服务器不能直接响应解析结果,则都需要从

-

1

-

在邮件接收进程实现SMTP的服务器端,通常绑定默认的熟知端口号是

25

-

TCP/IP体系结构中服务器端使用的端口号包括熟知端口号和

登记

端口号 -

每个应用进程与其它应用进程进行网络通信时,真正收发报文的通道是在 socket

套接字

-

令牌环网上最严重的两种错误是

令牌丢失

和数据帧无法撤销 -

广泛应用于光纤通信中的多路复用技术是

波分多路复用

技术

-

在邮件接收进程实现SMTP的服务器端,通常绑定默认的熟知端口号是

-

1

-

在TCP/IP体系结构网络中,同一主机上传输层协议端口号可以唯一对应一个

应用进程

-

实现异构网络互连的基本策略主要包括

协议转换

和构建虚拟互联网络 -

域名系统中最重要的域名服务器是

根域名服务器

-

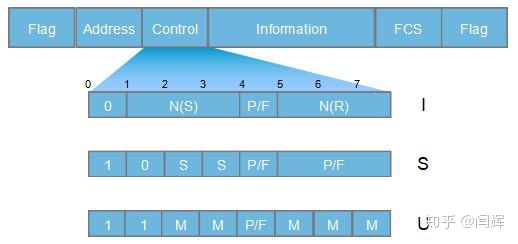

HDLC协议采用了

位

填充方法确保数据的透明传输 -

令牌环网上最严重的两种错误是令牌丢失和

数据帧无法撤销

-

在TCP/IP体系结构网络中,同一主机上传输层协议端口号可以唯一对应一个

-

1

-

ICMP的主要功能是进行主机或路由器间的网络层

差错报告

与网络探测。 -

IPv6 数据报基本首部长度为固定的

40

字节 -

互联网的Web应用引入了 Cookie机制用于

用户跟踪

-

研究密码变化客观规律中的固有缺陷,并应用于破译密码以获取通信情报的学问称为

密码分析学

-

HDLC的三种帧类型是信息帧、管理帧和

无序号帧

(U帧)

-

ICMP的主要功能是进行主机或路由器间的网络层

-

1

-

IEEE802.15.1本质上是一个低功率、小范围、低速率的“电缆替代”技术,通常也将该网络称为

蓝牙网络

-

阻止服务器为其他用户提供服务的网络攻击是

拒绝服务DOS

-

从传输层的角度看,端到端的通信是 之间的通信

应用进程

-

对称密钥加密算法面临的一个最大的问题是

密钥分发

问题。 -

无状态分组过滤器是典型的部署在内部网和

网络边缘路由器

上的防火墙

-

IEEE802.15.1本质上是一个低功率、小范围、低速率的“电缆替代”技术,通常也将该网络称为

简答题

-

第二章

-

简述为

UDP套接字分配端口号

的两种方法。-

一种方法是创建一个UDP套接字时,

传输层自动地为该套接字分配一个端口号

(通常从1024-65535分配一个端口号),端口号当前未被该主机中任何其他UDP套接字使用。 -

另一种方法是,在创建一个UDP套接字后,通过

调用 bind() 函数

为该套接字绑定一个特定的端口号。

-

一种方法是创建一个UDP套接字时,

-

简述**简单邮件传输协议(SMTP)**所具有的特点

- 只能传送 7位 ASCⅡ 码文本,包括 SMTP 命令、应答消息以及邮件内容。

-

SMTP 传送的内容不能包含

CRLF.CRLF

。如果包含需要进行转义。 - SMTP 是推动协议。

- SMTP 使用 TCP 连接是持久的。

-

简述

虚电路

的概念及其构成要素。-

虚电路是在

源主机到目的主机

的一条路径上建立的一条

网络层逻辑连接

,为区别于电路交换中的电路,称之为

虚电路

。 -

一条虚电路由三个要素构成:

-

从源主机到目的主机之间的一条

路径

-

该路径上的每条链路各有一个

虚电路标识 VCID

-

该路径上每台

分组交换机

的转发表中记录虚电路标识的接续关系。

-

从源主机到目的主机之间的一条

-

虚电路是在

-

简述TCP所提供的面向连接服务。

- 左生成报文开始传送之前,TCP客户和服务器互相交换传输层的控制信息,完成握手(1分)。

- 在客户进程与服务器进程的套接字之间建立一条逻辑的TCP连接(1分)

- 这条连接是全双工的,即连接双方的进程可以在此连接上同时进行TCP报文收发(2分)。

- 等应用程序结束报文发送时,必须拆除该连接(1分)

-

简述米勒码的编码规则。

- 信息码中的1编码为双极非归零码的01或者10。

- 信息码连1时,后面的1要交替编码。

- 信息码中的0编码为双极非归零码00或者11,即码元中间不跳变。

- 信息码单个0时,其前沿、中间时刻、后沿均不跳变

- 信息码连0时,两个0码元的间隔跳变

-

简述为

-

第三章

-

简述传输层实现可靠数据传输的主要措施

差错检测、确认、重传、序号、计时器

。(P98) -

简述不可靠传输信道的不可靠性的主要表现。

-

比特差错

。也就是比特跳变,即 0 错成 1 或 1 错成 0。 -

乱序

。先发送的数据包后到达,后发送的先到达。 -

丢失

。部分数据不能到达。

-

-

简述CMI 码的编码规则,并画出二进制比特序列1011010011的CM码信号波形。

- CMI 码的编码规则是将信息码的0编码为双极不归零码的01,信息码的交替编码为双极不归零码的11和00。(2分)

- 信号波形:(3分)

- [外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-hwFb4KFk-1646493799167)(%E8%AE%A1%E7%AE%97%E6%9C%BA%E7%BD%91%E7%BB%9C%E5%8E%9F%E7%90%86-04741.assets/image-20211011113740465.png)]

-

简述 Cookie的常见用途。

-

网站可以利用 Cookie 的ID来准确

统计

网站的实际访问人数等数据 -

网站可以利用 Cookie

限制

某些特定用户的访问 -

网站可以

存储

用户访问过程中的操作习惯和偏好,有针对性地为用户提供服务,提升用户体验感。 -

记录

用户登录网站使用的用户名、密码等信息,使用户多次登录时,避免重复输入这些信息,实现快速登录。 - 电子商务网站利用 Cookie信息可以实现“购物车”功能

-

网站可以利用 Cookie 的ID来准确

-

简述路由器输入端口接收与处理数据的过程。

- 输入端口负责从物理接口接收信号(1分),

- 还原数据链路层帧(1分),

- 提取IP数据报(1分),

- 根据IP数据报的目的IP地址检索路由表(1分),

- 决策需要将该数据报交换到哪个输出端口(1分)。

-

简述传输层实现可靠数据传输的主要措施

-

2

-

简述

虚电路交换

和

数据报交换

的主要差别-

(P134)是将顺序控制、差错控制和流量控制等功能交由网络来完成,还是由端系统来完成。

- 虚电路通常由网络完成这些功能,向端系统提供无差错数据传送服务,而端系统则可以很简单;

- 数据网络网络通常网络实现的功能很简单,如基本的路由与转发,顺序控制、差错控制和流量控制等功能则由端系统来完成。

-

(P134)是将顺序控制、差错控制和流量控制等功能交由网络来完成,还是由端系统来完成。

-

简述OSI模型的网络层中产生拥塞的主要原因。

-

缓冲区

容量有限 -

传输线路

带宽

有限 -

网络结点的

处理能力

有限 -

网络中某些部分发生了

故障

-

-

简述

POP3协议

交互过程。- 授权阶段,用广代理需要向邮件服务器发送用户名和口令,服务器鉴别用户身份,授权用户访问邮箱。

- 事务处理阶段,用户代理向邮件服务器发送POP3命令,实现邮件读取、为邮件做删除标记、取消邮件删除标记以及获取邮件的统计信息等操作。

- 更新阶段,客户发出来quit命令,结束POP3回话,服务器删除那些被标记为删除的邮件。

-

简述

1-坚持CSMA

的基本原理- 若通信站有数据发送,先侦听信道

- 若发信啊信道空闲,则立即发送数据

- 若发现信道忙,则继续侦听信道,直到发现信道空闲然后立即发送数据

-

简述

非坚持CSMA

的基本原理。- 若通信站有数据发送,先侦听信道(1分)

- 若发现信道空闲,则立即发送数据(1分

- 若发现信道忙,则等待一个随机时间,然后重新开始侦听信道,尝试发送数据(1分);

- 若发送数据时产生冲突,则等待一个随机时间,然后重新开始侦听信道,尝试发送数据(2分)。

-

简述

-

第四章

-

简述

数据链路层

提供的主要服务。-

(P177)

组帧、链路接入、可靠交付、差错控制

-

(P177)

-

简述主机A与主机B建立

TCP连接的三次握手

过程。- A向B发出连接请求 SYN 报文段,第一次握手。

- B 收到 SYN ,发回确认 SYNACK 报文段,第二次握手。

- A 收到 SYNACK 报文段后,发送确认报文段,第三次握手。

-

简述

快速重传算法

的基本思想。- 快速重传算法的基本思想是:

- 接收端每收到一个失序的报文段后就立即发出重复确认,以使更早地通知发送端有丢包情况发生(2分)。

- 发送端会在收到三次重复确认段后立即重传丢失的报文段(2分),而不需要等待计时器超时(1分)。

-

简述典型的

HTTP请求方法

及其作用。- Get请求读取由URL所标识的信息。

- Head请求读取由URL所标识的信息的首部。

- Post给服务器添加信息Option请求一些选项的信息。

- Put在指明的URL下存储一个文档。

-

简述地址解析协议

ARP

的作用及其基本思想。- ARP用于根据本网内目的主机或默认网关的P地址获取其MAC地址(1分)。

- 基本思想:在每一台主机中设置专用内存区域作为ARP高速缓存区域,存储该主机所在局域网中其他主机和路由器(即默认网关)的P地址与MAC地址的对应关系,并且要经常更新这个地址表(2分)。

- ARP通过广播ARP查询报文的方式来询问某目的站的IP地址对应的MAC地址。即知道本网内某主机的IP地址,可以查询得到其MAC地址(2分)。

-

简述

-

第五章,第六章

-

简述**虚拟局域网(VLAN)**的概念及其划分方法。

-

(P207)虚拟局域网是一种基于

交换机

的逻辑

分割广播域的局域网

应用形式,划分虚拟局域网的方法主要有3种:

基于交换机端口划分、基于MAC地址划分、基于上层协议类型或地址划分。

-

(P207)虚拟局域网是一种基于

-

简述 CSMA/CA协议中的DFS、RTS、SIFS、CTS和NAV的中文含义。

- DIFS:分布式帧间隔

- RTS:请求发送控制帧

- CIFS:短帧间间隔

- CTS:允许发送控制帧

- NAV:网络分配向量

-

简述目的主机重组 IP 数据报分片的过程

- 目的主机在重组分片时,首先根据各分片首部的标识字段来判断这些分片是否属于同一个IP数据报,即同一个IP数据报分出来的IP分片具有相同的标识字段(1分)

- 其次,目的主机通过各分片首部的标志字段(MF)可以判断某个分片是否是最后个分片(2分);

- 最后,目的主机根据各分片的片偏移字段,判断各IP分片的先后顺序(1分),结合每个IP分片首部的数据报长度字段,还可以判断是否缺少IP分片(1分)。

-

简述分组交换网中发生拥塞的原因及拥塞控制的概念。

-

发生拥塞的原因:

- 缓冲区容量有限。

- 传输线路的带宽有限。

- 网络结点的处理能力有限。

- 网络中某些部分发生了故障。

- 拥塞控制就是端系统或网络结点,通过采取某些措施来避免拥塞发生,或者对于已发生的拥塞做出反应,以便尽快消除拥塞。(3分)

-

发生拥塞的原因:

-

简述差错控制的概念及差错控制的基本方式。

- 差错控制就是通过差错编码技术,实现对信息传输差错的检测(2分),

- 并基于某种机制进行差错纠正和处理(1分)

- 差错控制的基本方式主要包括:检错重发、前向纠错、反馈校验、检错丟弃。(2分)

-

简述**虚拟局域网(VLAN)**的概念及其划分方法。

-

第八章

-

简述

数字签名

应满足的要求。-

接收方能够确认或证实发送方的签名,但

不能伪造

-

发送方发出签名的消息给接收方后,就

不能再否认

他所签发的消息。 -

接收方对已收到的签名消息不能否认,即有

收报认证

-

第三者可以确认收发双方之间的消息传送,但

不能伪造

这一过程。

-

接收方能够确认或证实发送方的签名,但

-

简述电子邮件对网络安全的主要需求。

-

机密性

:传输过程中不被第三方阅读到邮件内容,只有真正的接收方才可以阅读邮件。 -

完整性

:传输过程中不被篡改,若发生篡改,通过完整性验证可以判断出该邮件被篡改过。 -

身份认证性

:发送方不能被假冒,接收方能确认发送方身份。 -

抗抵赖性

:发送方无法对发送的邮件进行抵赖。

-

-

简述网络在报文传输方面所面临的安全威胁及其含义。

-

从报文传输方面,主要包括

窃听、插入、假冒、劫持

等安全威胁(1分)。 -

窃听

指的是报文传输过程中窃听信息,获取报文信息(1分)。 -

插入

威胁指的是攻击者主动在连接中插入信息,混淆信息,让接收信息者收到虚假信息(1分)。 -

假冒

指的是可以伪造分组中的源地址(或者分组的任意其他字段)(1分)。 -

劫持

指的是通过移除/取代发送方或者接收方“接管”连接(1分)。

-

从报文传输方面,主要包括

-

简述消息完整性检测方法中所使用的

密码散列函数

应具备的主要特征- 一般应具有算法可公开性。

- 能够快速计算。

- 对任意长度报文进行多对一映射均能产生定长输出。

- 对于任意报文无法预知其散列值。

- 不同报文不能产生相同的散列值。

-

简述IEEE802.11 中四个主要协议具有的共同特征。

- 都使用相同的介质访问控制协议 CSMA/CA。

- 链路层的帧使用相同的格式。

- 都具有降低传输速率以增加传输距离的能力。

- 都支持“基础设施模式”和“自组织模式”两种模式。

-

简述

应用题

-

第二、三、四章

-

已知IP地址172.32.1.113对应的子网掩码为255.255.254.0,求出

-

这个IP地址所在网络的网络地址;(写出计算过程)

- IP地址与对应的子网掩码作逐位与运算

- 172.32.1.113 (10101100 00100000 00000001 01110001)

- 255.255.254.0(11111111 11111111 11111100 00000001)

- 172.32.0.0 01011000 01000000 00000000 00000000

-

这个网段的IP地址范围;

- 172.32.0.0-172.32.1.255

-

这个网段可分配的IP地址范围;

- 172.32.0.1-172.32.1.254

-

这个网段的广播地址

- 172.32.1.255(P151-153)

-

-

(10分)假设某局域网由一台交换机和四台微机组成,连接情况如题42图所示,当前的交换表如题42表所示。现在A要发送数据到B,B在收到A的数据后对A进行回复。对照题42图,简要说明此过程中

交换机

和相应主机的工作过程及

交换表

的变化情况。[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-dJMl23tQ-1646493799169)(%E8%AE%A1%E7%AE%97%E6%9C%BA%E7%BD%91%E7%BB%9C%E5%8E%9F%E7%90%86-04741.assets/image-20211010171940947.png)]

- 主机A将数据发送到交换机的1接口,交换机检测数据,发现目的MAC地址是B。

- 交换机检索交换表,没有找到B接口的索引,开始洪泛。数据沿着交换机所有接口(1接口除外)发送出去

- 主机B收到了数据后对A进行回复,主机C、D丢弃收到的数据交换机收到来自主机B的数据,把B的MAC地址和接口2的映射关系记录到交换表

- 交换机根据数据包中目的主机A的MAC地址检索交换表,发现A连接在它的1接口上,直接把数据沿1接口发出到主机A

-

(10分)题42图给出了基于UDP客户与服务器的典型 Socket API函数调用过程,写出图中序号(1)~(5)处需要调用的 Socket API函数。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-H2Uy20xY-1646493799169)(%E8%AE%A1%E7%AE%97%E6%9C%BA%E7%BD%91%E7%BB%9C%E5%8E%9F%E7%90%86-04741.assets/image-20211011104724811.png)]

-

bind(ums)

-

sendto(ucs)

-

recvfrom(ums)

-

recvfrom(ucs)

-

sendto(ums)

-

-

(10分)设主机A和主机B由一条带宽为

R=

1

0

8

b

i

t

/

s

R=10^8bit/s

R

=

1

0

8

b

i

t

/

s

、长度为D=100m的链路互连,信号传播速率为

v=

250000

k

m

/

s

v=250000km/s

v

=

2

5

0

0

0

0

k

m

/

s

如果主机A从 t=0 时刻开始向主机B发送长度为

L=

1024

b

i

t

L=1024bit

L

=

1

0

2

4

b

i

t

的分组。试求:-

主机A和主机B间的链路传输延迟 dt

-

dt

=

L

/

R

=

1024

/

1

0

8

=

0.1024

∗

1

0

−

4

s

d_t=L/R=1024/10^8=0.1024*10^{-4}s

d

t

=

L

/

R

=

1

0

2

4

/

1

0

8

=

0

.

1

0

2

4

∗

1

0

−

4

s

-

-

主机A发送该分组的传播延迟(时延)dp

-

dp

=

D

/

V

=

100

/

(

250000

∗

1000

)

=

0.4

∗

1

0

−

6

s

d_p=D/V=100/(250000*1000)=0.4*10^{-6}s

d

p

=

D

/

V

=

1

0

0

/

(

2

5

0

0

0

0

∗

1

0

0

0

)

=

0

.

4

∗

1

0

−

6

s

-

-

该分组从主机A到主机B的延迟T;(忽略节点处理延迟和排队延迟)

-

T=

d

t

+

d

p

=

0.1024

∗

1

0

−

4

+

0.4

∗

1

0

−

6

=

0.1064

∗

1

0

−

4

s

T=d_t+d_p=0.1024*10^{-4}+0.4*10^{-6}=0.1064*10^{-4}s

T

=

d

t

+

d

p

=

0

.

1

0

2

4

∗

1

0

−

4

+

0

.

4

∗

1

0

−

6

=

0

.

1

0

6

4

∗

1

0

−

4

s

-

-

在 t=dt 时刻,分组的第一位在何处:(说明原因)

-

分组的第一位已到达主机 B,因为:

dt

>

d

p

d_t>d_p

d

t

>

d

p

-

分组的第一位已到达主机 B,因为:

-

主机 A与主机B 间链路的时延带宽积G。

-

G=

d

p

∗

R

=

0.4

∗

1

0

−

6

∗

1

0

8

=

40

b

i

t

G=d_p*R=0.4*10^{-6}*10^{8}=40bit

G

=

d

p

∗

R

=

0

.

4

∗

1

0

−

6

∗

1

0

8

=

4

0

b

i

t

-

-

主机A和主机B间的链路传输延迟 dt

-

设Bob给Alice发送了

frgh

和

cuerippnori$ottknlmrwpce

两段密文。其中第一段密文为密钥 k=3 (字符集为26个小写英文字母)的凯撒密码,第二段密文是。采用了第一段密文的明文作为加密密钥的列置换密码(填充字符为

$

)。试求:-

第一段密文的明文:

- code

-

第二段密文的明文(写出解密过程)。

-

密文

cuerippnori$ottknImrwpce

对应的明文矩阵为 - comp

- utern

- etwo

- rkpr

- inci

- ple$

- 去掉填充字符所求明文为:computer network principle

-

密文

-

第一段密文的明文:

-

-

第二、三、四章

-

在题43图所示的网络中,A在t=0时刻开始向C发送一个4Mbit的文件; B在

t(0.1+e)s

(e为无限趋近于0的小正实数)时刻向D发送一个2Mbit文件。忽略传播延迟和结点处理延迟(注:

M=

1

0

6

M=10^6

M

=

1

0

6

)。如果采用报文交换方式,则A将文件交付给C需要大约多长时间?B将文件交付给D需要大约多长时间?(说明计算过程)[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-O8Qpb7kU-1646493799170)(计算机网络原理-04741.assets/image-20210611220340420.png)]

- A发送给C的过程无需排队,因此总的延迟就是三段链路发送延迟的和(P49 15.)

-

4Mbit/20Mbps +4Mbit/40Mbps+4Mbit/20Mbps=0.5s

-

A经过

4Mbit/2Mbps=0.2s

将报文送到第一台路由器,B在

t=(0.l+e)s

时刻开始发送,使用

2Mbit/20Mbps=0.1s

将B发出,B的报文总共经过

0.1s+es+0.1s=(0.2+e)S

将报文发送给第一台路由器。 -

A到C的报文再经过

4bit/40Mbps=0.1s

人台路由器发出,那么B到D的报要要等待A到C的报文发出后才可以发出,也就是B到D的报文要在第一台路由器等待0.1s的时间。 -

因此B到D的报文总延迟为

2Mbit/20Mbps+4Mbit/40Mbps+ 2Mbit/40Mbps+2Mbit/20Mbps=0.1+0.1+0.05+0.1=0.35s

-

(12分)设网络拓扑如题43图所示。请利用 Dijkstra最短路径算法计算节点D的路由,将结果填入其路由表(题43表)中对应的序号①到⑧处。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-SynfA8C2-1646493799170)(%E8%AE%A1%E7%AE%97%E6%9C%BA%E7%BD%91%E7%BB%9C%E5%8E%9F%E7%90%86-04741.assets/image-20211010172019475.png)]

- ①A ②1 ③B ④2 ⑤A ⑥3 ⑦E ⑧3

-

(12分)某单位的IP网络

211.66.38.0/24

因业务需要欲将其划分为8个逻辑子网,且使每个子网可分配的P地址数最大。请回答-

子网划分的具体方案及依据。

- 依题意要划分8个子网且使每个子网可连接的主机数最大,则需用主机地址中的高3位来划分8个子网。(3分)

-

写出子网的子网掩码

-

每个子网的子网掩码为:

255.255.255.224

(2分)

-

每个子网的子网掩码为:

-

写出每个子网的子网地址和可分配的IP地址范围

-

8个逻辑子网的子网地址和可分配的IP地址范围如下

①子网地址211.66.38.0,可分配P地址范围211.66.38.1-211.66.38.30

②子网地址211.66.38.32,可分配IP地址范围211.66.38.33-211.66.38.62

③子网地址211.66.38.64,可分配P地址范围201.66.38.65-211.66.38.94

④子网地址211.66.38.96,可分配IP地址范围201.66.38.97-211.66.38.126

⑤子网地址211.66.38.128,可分配P地址范围201.66.38.129-211.66.38.158

⑥子网地址211.66.38.160,可分配IP地址范围201.66.38.161-211.66.38.190

⑦子网地址211.66.38.192,可分配IP地址范围201.66.38.193-211.66.38.222

⑧子网地址211.66.38.224,可分配IP地址范围201.66.38.225-211.66.38.254

-

8个逻辑子网的子网地址和可分配的IP地址范围如下

-

计算因划分子网而新增的不可分配的IP地址个数。(写出计算过程)

-

新增不可分配的IP地址个数=划分前可用的IP地址个数-划分后可用的IP地址个数=

254-30*8=14

个。(3分)

-

新增不可分配的IP地址个数=划分前可用的IP地址个数-划分后可用的IP地址个数=

-

子网划分的具体方案及依据。

-

(12分)某公司总部与其子公司A、B、C分别位于四个不同的地区,总部与子公司的联网结构示意图如题43图所示。假设公司拥有的子网地址是202.119.110.0/24,总部和子公司A、B、C联网的主机数量分别是53、26、12、12。要求子公司B和C的主机位于地址相邻的子网。请写出题43表中序号处的IP地址或子网掩码。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-mnymz5vm-1646493799171)(%E8%AE%A1%E7%AE%97%E6%9C%BA%E7%BD%91%E7%BB%9C%E5%8E%9F%E7%90%86-04741.assets/image-20211012115310818.png)]

- 202.119.110.190

- 202.119.110.65

- 255.255.255.224

- 202.119.110.110

- 202.119.110.113

- 202.119.110.126

-

题43图是某个TCP连接(协议为TCP—Reno)的拥塞窗口随RTT 的变化过程。请回答如下问题:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Hp5ZR2Jx-1646493799171)(%E8%AE%A1%E7%AE%97%E6%9C%BA%E7%BD%91%E7%BB%9C%E5%8E%9F%E7%90%86-04741.assets/image-20211014222622059-163422158838515.png)]

-

第1个RTT时的拥塞窗口阈值是多少?

- 16MSS

-

说明该过程中哪些时间段为慢启动阶段?

- 0-4,17-20

-

说明该过程中哪些时间段为拥塞避免阶段?

- 4-10, 11-16, 20-25

-

第10个RTT时,发生了什么事件?拥塞窗口及其阈值大小如何变化?

- 发送端收到了3个重复的ACK;拥塞窗口阈值设置为当前拥塞窗口的一半,即11MSS,拥塞窗口由22MSS变为11MSS。(4分

-

第16个RTT时,发生了什么事件?拥塞窗口及其阈值大小如何变化?

- 发送端计时器超时;拥塞窗口阈值置为当前拥塞窗口的一半,即8MSS; 拥塞窗口大小罝为1MSS。 (3分)

-

第1个RTT时的拥塞窗口阈值是多少?

-

-

第二、三、四章

-

题44图展示了 TCP Reno拥塞控制算法中拥塞窗口的变化情况,请参照该示意图回答以下问题。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-UlNMOgjS-1646493799172)(计算机网络原理-04741.assets/image-20210611220440974.png)]

-

图中SA、BC和FG分别是拥塞控制中的哪个阶段?

- SA是慢启动阶段;BC是拥塞避免阶段;FG是慢启动阶段

-

结点A、C、E、G处引起cwnd变化的原因分别是什么?

- A点原因:三个重复ACK表征的丢包。

- C点原因:三个重复ACK表征的丢包

- E点原因:计时器超时表征的丢包

- G点原因:拥塞窗口达到阈值,指数加速变成线性加速。

-

若图中A和C的高度是一样的,那么B和D两点的阈值有什么关系?

- 相等。

-

假设这个网络中只存在一个TCP连接,这个TCP连接的速度是否仍要不停地改

- 需要不停改变。

-

图中SA、BC和FG分别是拥塞控制中的哪个阶段?

-

(13分)假设主机A向主机B发送一个大小为30Mb的文件,主机A到主机B的距离为10000 公里,所有链路的传输速率均为10Mbps,信号传播速率为

2×

1

0

8

m

/

s

2×10^8m/s

2

×

1

0

8

m

/

s

针对以下情况试求:-

若主机A到主机B的路径上只有一条链路,则该文件作为一个分组从主机A到主机B的发送时延、传播时延和总时延分别是多少?

-

发送时延:

30M

b

10

M

b

p

s

=

3

s

\frac{30Mb }{10Mbps}=3s

1

0

M

b

p

s

3

0

M

b

=

3

s

-

传播时延:

10000k

m

2

x

1

0

8

m

/

s

=

0.05

s

\frac{10000km}{2×10^8m/s}=0.05s

2

x

1

0

8

m

/

s

1

0

0

0

0

k

m

=

0

.

0

5

s

-

总时延:

发送

时

延

+

传

播

时

延

=

3

+

0.05

=

3.05

s

发送时延+传播时延=3+0.05=3.05s

发

送

时

延

+

传

播

时

延

=

3

+

0

.

0

5

=

3

.

0

5

s

-

发送时延:

-

若主机A到主机B的路径上只有两条等长的链路且由一台路由器连接(忽略路由器的处理时延和排队时延),则该文件作为一个分组从主机A到主机B的总时延是多少?(写出求解过程)

-

A 到路由器和 路由器到B 的发送时延:

30M

b

10

M

b

p

s

=

3

s

\frac{30Mb }{10Mbps}=3s

1

0

M

b

p

s

3

0

M

b

=

3

s

-

主机A到路由器的传播时延和路由器到主机B的传播时延均:

5000k

m

2

x

1

0

8

m

/

s

=

0.025

s

\frac{5000km}{2×10^8m/s}=0.025s

2

x

1

0

8

m

/

s

5

0

0

0

k

m

=

0

.

0

2

5

s

-

A到B总时延:

3+

0.025

+

3

+

0.025

=

6.05

s

3+0.025+3+0.025=6.05s

3

+

0

.

0

2

5

+

3

+

0

.

0

2

5

=

6

.

0

5

s

-

A 到路由器和 路由器到B 的发送时延:

-

针对(2)中链路的情形,若将该文件分成三个等长的分组并顺序发送,则第三个分组从主机A到主机B的总时延是多少?(写出求解过程

-

每个分组的长度:

30M

b

3

=

10

M

b

\frac{30Mb }{3}=10Mb

3

3

0

M

b

=

1

0

M

b

-

第三个分组在主机A的排队时延:

10M

b

10

M

b

p

s

×

2

=

2

s

\frac{10Mb }{10Mbps} \times 2=2s

1

0

M

b

p

s

1

0

M

b

×

2

=

2

s

-

第三个分组在主机A和路由器的发送时延均为:

10M

b

10

M

b

p

s

=

1

s

\frac{10Mb }{10Mbps}=1s

1

0

M

b

p

s

1

0

M

b

=

1

s

-

主机A到路由器和路由器到主机B的传播时延均为:

5000k

m

2

x

1

0

8

m

/

s

=

0.025

s

\frac{5000km}{2×10^8m/s}=0.025s

2

x

1

0

8

m

/

s

5

0

0

0

k

m

=

0

.

0

2

5

s

-

第三个分组从主机A到主机B的总时延:

2+

1

+

0.025

+

1

+

0.025

=

4.05

s

2+1+0.025+1+0.025=4.05s

2

+

1

+

0

.

0

2

5

+

1

+

0

.

0

2

5

=

4

.

0

5

s

(1分)

-

每个分组的长度:

-

若主机A到主机B的路径上只有一条链路,则该文件作为一个分组从主机A到主机B的发送时延、传播时延和总时延分别是多少?

-

(13分)某局域网采用

CSMA/CD

协议实现介质访问控制,数据传输速率为 1Mbit/s,主机A和主机B之间的距离为 1km,信号传播速度为200000km/s。请回答:-

假设主机A和主机B在发送数据的过程中,其他主机不发送数据。若主机A和主机B发送数据时发生冲突,则从开始发送数据时刻起,到两台主机均检测到冲突时刻止,所经过的最短和最长时间?

-

最短时间是主机A和主机B之问单向传播时延=

1km/(200000km/s)=5us

(2分) -

最长时间是2个单向传播时延,即

10us

。(2分)

-

最短时间是主机A和主机B之问单向传播时延=

-

若网络不存在任何冲突与差错,主机A总是以

标准的最长以太网数据帧

向主机B发送数据,主机B每成功收到一个数据帧后立即向主机A发送一个64字节的确认帧,主机A收到确认帧后方可发送下一个数据帧。此时主机A的有效数据传输速率?并写出计算过程(说明:有效数据指以太网帧中封装的上层协议数据)

- 以太网最大帧长为1518B(2分)

-

发送1518B的数据帧所用时间传输时延)=

1518×8 bit/1Mbit/s=12.144ms

(1分) -

发送64B的确认帧所用时间(传输时延)=

64×8bit/1Mbit/s=0.512ms

(1分) -

主机A从发送数据帧开始到收完确认帧为止的时问

=12.144+0.512+2×0.005=12.666ms

(2分) -

在12.666ms内发送的有效数据长度

=1518B-18B=1500B=12000bit

;(2分) -

主机A的有效数据传输速率

=12000bit/12.666ms≈0.947Mbits

。(1分)

-

-

(13分)设某网页的URL为

http://www.abc.com/index.html

,且该URL对应的IP地址在你的计算机上没有缓存:文件 index.html引用了8个小图像。在域名解析的过程中,无等待的一次DNS解析请求与响应时间记为RTTd,HTTP请求传输Web对象过程的一次往返时间记为RTTh。试给出:-

该URL中的域名

-

www.abc.com

-

-

浏览器解析到该URL对应的IP地址的最短时间和最长时间

- RTTd , 4RTTd

-

若浏览器没有配置并行TCP连接,则基于HTTP1.0获取该Web页的完整内容(包括引用的图像)所需要的时间(不包括域名解析时间)

- 18RTTh

-

若浏览器配置5个并行TCP连接,则基于HTTP1.0获取该Web页的完整内容(包括引用的图像)需要的时间(不包括域名解析时间)

- 6RTTh

-

若浏览器没有配置并行TCP连接,则基于非流水方式的 HTTP1.0 获取该Web页完整内容需要的时间以及基于流水方式的 HTTP1.0 获取该Web页的完整内容(包括引用的图像)需要的时间(不包括域名解析时间)

- 10RTTh, 3RTTh

-

该URL中的域名

-

设网络拓扑如题44图所示。请利用Dijkstra最短路径算法计算节点X到网络中所有节点的最短路径,正确填写题44表中序号(1)一(12)的内容在答题卡上。

注:如果某个节点在选择下一跳节点时,有多个节点的最短路径相同,则选择节点编号小的节点作为下一跳节点。例如,如果节点X到节点Y和节点Z的路径代价相同,而且都是X到所有下一跳节点中的最短路径,则选择Y为X的下一跳节点。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-QUaJQNjR-1646493799172)(%E8%AE%A1%E7%AE%97%E6%9C%BA%E7%BD%91%E7%BB%9C%E5%8E%9F%E7%90%86-04741.assets/image-20211013114610204.png)]

- 1.w 2.6 3.w 4.5 5.w 6.3 7.w 8.2 9.w 10.3 11.w 12.7

-

第一章 计算机网络概述

-

重点:

- 计算机网络的基本概念、分组交换网络工作原理、计算机网络性能指标极其计算、OSI 参考模型与 TCP/IP 参考模型;

-

难点:

- 分层网络体系结构的理解

- 分组交换网络的性能指标计算

-

考点

-

计算机网络概念

- Internet、ISP、♣协议三要素、网络功能三共享

- ♣网络分类:范围、拓扑结构、交换方式、用户属性

- ♣网络结构:网络边缘+接入网络(5种)+网络核心

-

分组交换网络

- 报文分割为分组——存储+转发——分组组装成报文

- 简答:分组交换的优点,四点P34

-

网络性能指标及计算

- 概念:速率和带宽、时延、时延带宽积、丢包率、吞吐

- ♣4类时延,掌握计算,课后习题12-15

-

OSI模型

- 网络体系结构采用分层的方式来组织协议

-

♣P41图

- 低三层为结点到结点层,在网络核心

- 高四层为端到端层,其中会话层和表示层作废无用

- 从高到低的封装,从低到高的解封

- 下层向上层提供服务;面向连接\无连接两种形式

-

TCP/IP模型

- ♣P44图,OSI和TCP/IP的层次对应

- 网络互联层是整个TCP/IP参考模型的核心

- ♣每层的数据单元名称:报文、段、数据报(分组)、帧、比特

-

综合题

- 速率+时延,对应课后习题12-15

-

计算机网络概念

第一节 计算机网络基本概念

一、计算机网络的定义

-

定义:计算机网络就是

互连的、自治的

计算机集合- 自治:无主从关系

-

互连:互联互通

- 通信链路

-

通过交换网络互连主机

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-irwlMJ9i-1646493799173)(计算机网络原理-04741.assets/image-20210415170449594.png)]

-

什么是 Internet?

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-QVFcElhP-1646493799173)(计算机网络原理-04741.assets/image-20210415210125210.png)]

-

全球最大的

互联网络

- ISP 网络互连的”网络之网络”

-

数以百万计的互连的

计算设备

集合:- 主机( hosts)=端系统(end systems)

- 运行各种网络应用

-

通信链路

- 光纤, 铜缆, 无线电, 卫星.

-

分组交换

:转发分组(数据包)- 路由器( routers)和交换机( switches)

-

为网络应用提供通信服务的通信基础设施

:- Web,VoIP,emal,网络游戏,电子商务,社交网络,…

-

为网络应用提供应用编程接口(API):

- 支持应用程序”连接” Internet,发送/接收数据

- 提供类似于邮政系统的数据传输服务

-

全球最大的

二、协议的定义

-

协议是计算机网络有序运行的重要保证

- 硬件(主机、路由器、通信链路等)是计算机网络的基础

- 计算机网络中的数据交换必须遵守事先约定好的规则

- 如同交通系统

-

任何通信或信息交换过程都需要规则

- 网络通信:通信主体是”机器”而不是人

- 交换”电子化”或”数字化”消息

- 计算机网络的所有通信过程都必须遵守某种/些规则一协议

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-g5EC06LH-1646493799174)(计算机网络原理-04741.assets/image-20210415210745789.png)]

-

什么是网络协议?

-

网络协议

network protocol),简称为协议是为进行网络中的数据交换而建立的规则、标准或约定。 -

协议

规定了通信实体之间所交换的消息的

格式、意义、顺序

以及针对收到信息或发生的事件所采取的“

动作

”( actions)。

-

-

协议的三要素

-

语法

(Syntax)- 数据与控制信息的结构或格式

- 信号电平

-

语义

(Semantics)- 需要发出何种控制信息

- 完成何种动作及做出何种响应

- 差错控制

-

时序

(Timing)- 时间顺序

- 速度匹配

-

-

协议是计算机网络的重要内容

-

协议规范了网络中所有信息发送和接收过程

- e.g., Tcp,Ip, Http, Skype,802.11

-

学习网络的重要内容之一

-

网络创新的表现形式之一

-

Internet 协议标准

- RFC:Request for Comments

- IETF:互联网工程任务组(Internet Engineering Task Force)

-

三、计算机网络的功能(缺失已补)

- 计算机网络的功能是:在不同主机之间实现快速的信息交换

-

核心功能:

资源共享

-

硬件资源共享

- CPU、存储、打印机、扫描仪、io设备

- 云计算、云存储

-

软件资源共享

- 大型数据库系统、大型行业专用软件

-

软件服务化:

软件即服务(Software as a Servers,SaaS)

-

信息资源共享

-

四、计算机网络的分类(缺失已补)

-

按覆盖范围分类

-

个域网

(Personal Area Network,PAN)- 1~10m

-

局域网

(Local Area Network,LAN)- 10m~1km

-

城域网

(Metropolitan Area Network,MAN)- 5km~50km

-

广域网

(Wide Area Network,WAN)

-

-

按拓扑结构分类

-

星型拓扑结构

- 一个中央节点

-

总线型拓扑结构

- 一条广播信道作为公共传输介质

-

环形拓扑结构

- 所有节点形成闭环

-

网状型拓扑结构

- 多条链路与不同节点连接

-

树形拓扑结构

- 总线型或星形拓扑的扩展

-

混合拓扑结构

- 两种以上简单拓扑结构混合

-

-

按交换方式分类

-

电路交换网络

-

报文交换网络

-

分组交换网络

-

-

按网络用户分类

-

公用网

(public network) -

私有网

(private network)

-

第二节 计算机网络结构

一、网络边缘

-

主机(端系统)

- 位于“网络边缘”

- 运行网络应用程序

- 如:Web, email

-

网络应用

-

客户/服务器 (client/server) 应用模型

:- 客户发送请求,接收服务器响应

- 如:Web应用,文件传输FTP应用

-

对等 (peer-peer, P2P) 应用模型:

- 无(或不仅依赖)专用服务器

- 通信在对等实体之间直接进行

- 如:Gnutella, BT, Skype, QQ

-

二、接入网络

-

接入网络,物理介质

- 有线或无线通信链路

-

数字用户线路 (DSL)

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-B31cvcEv-1646493799174)(计算机网络原理-04741.assets/image-20210418192716017.png)]

-

利用

已有的电话线

连接中心局的DSLAM- 数据通信通过DSL电话线接入Internet

- 语音(电话)通过DSL电话线接入电话网

- < 2.5 Mbps上行传输速率 (典型速率 < 1 Mbps)

- < 24 Mbps下行传输速率 (典型速率 < 10)

-

FDM

:- >50 kHz – 1 MHz用于下行

- 4 kHz – 50 kHz用于上行

- 0 kHz – 4 kHz用于传统电话

-

利用

-

电缆网络

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-kOLKUpbF-1646493799175)(计算机网络原理-04741.assets/image-20210418193028614.png)]

-

频分多路复用

: 在不同频带(载波)上传输不同频道

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-RylJ4yfW-1646493799175)(计算机网络原理-04741.assets/image-20210418193103769.png)]

-

HFC

: 混合光纤同轴电缆( hybrid fiber coax )- 非对称: 下行高达30Mbps 传输速率,上行为2 Mbps传输速率

-

各家庭(设备)通过电缆网络→ 光纤接入ISP 路由器

-

各家庭

共享

家庭至电缆头端的络

接入网络

-

不同于DSL的 的

独占

至中心局的接入

-

各家庭

-

-

典型家庭网络的接入

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-driYV8ea-1646493799176)(计算机网络原理-04741.assets/image-20210418193440804.png)]

-

机构(企业)接入网络 (Ethernet)

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Ogr8LLTS-1646493799176)(计算机网络原理-04741.assets/image-20210418193535747.png)]

- 主要用于公司、高校、企业等组织机构

- 典型传输速率:10 Mbps, 100Mbps, 1Gbps, 10Gbps

- 目前,端系统通常直接连接以太网交换机(switch)

-

无线接入网络

-

通过

共享

的 无线接入网络连接端系统与路由器-

通过

基站

(base station)或称为“

接入点

”(access point)

-

通过

-

无线局域网(LANs )

:- 同一建筑物内 (30m)

- 802.11b/g (WiFi): 11Mbps、

- 54Mbps传输速率

-

广域无线接入:

- 通过电信运营商 (蜂窝网) ,接入范围在几十公里~

- 带宽:1 Mbps、10 Mbps、100Mbps

- 3G、 4G: LTE

- 移动互联网

三、接入核心

-

网络核心(核心网络)

- 互联的路由器(或分组转发设备)

- 网络之网络

-

网络核心

的关键功能:

路由+转发

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-zsKNNpyr-1646493799177)(计算机网络原理-04741.assets/image-20210418193947196.png)]

-

Internet 结构: 网络之网络

-

端系统通过入 接入**ISP (access ISPs )**连接到 Internet

- 家庭、公司和大学ISPs

-

接入ISP 必须进一步互连

- 这样任意两个主机才可以互相发送分组

-

构成复杂的网络互连的网络

- 经济和国家政策是网络演进的主要驱动力

-

当前Internet 结构?

- 无人能给出精确描述

-

连接方式:

- **区域网络(regional networks)**连接接入ISP和运营商ISP

-

内容提供商网络(content provider networks)

,如: Google,

Microsoft 等)

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ZCTyAYi4-1646493799177)(计算机网络原理-04741.assets/image-20210418200801334.png)]

-

端系统通过入 接入**ISP (access ISPs )**连接到 Internet

-

在网络中心: 少数互连的大型网络

-

“一级” (tier-1) 商业ISPs

(如:网通、电信、Sprint、 AT&T),提供国家或国际范围的覆盖 -

内容提供商网络(content provider network, 如:Google)

:私有网络,连接其数据中心与Internet,通常绕过一级ISP和区域ISPs

-

第三节 数据交换技术

一、数据交换概念

-

为什么需要数据交换?

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-jjnJVH5t-1646493799177)(计算机网络原理-04741.assets/image-20210418201231910.png)]

-

什么是交换?

-

动态转接

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-4y9j1Tga-1646493799178)(计算机网络原理-04741.assets/image-20210418201407251.png)]

-

动态分配传输资源

-

-

数据交换的类型

- 电路交换

- 报文交换

- 分组交换

二、电路交换

-

电路交换的特点

- 最典型电路交换网络:电话网络

-

电路交换的三个阶段:

- 建立连接(呼叫/电路建立)

- 通信

- 释放连接(拆除电路)

-

独占资源

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-4T7fyxvd-1646493799178)(计算机网络原理-04741.assets/image-20210418201540798.png)]

-

多路复用(Multiplexing)

:简称复用,是通信技术中的基本概念[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-oT9vIiyv-1646493799179)(计算机网络原理-04741.assets/image-20210418201742748.png)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-KGempU70-1646493799179)(计算机网络原理-04741.assets/image-20210418202016477.png)]

-

多路复用(Multiplexing):

- 链路/网络资源(如带宽)划分为“资源片”

- 将资源片分配给各路“呼叫”(calls)

-

每路呼叫

独占

分配到的资源片进行通信 -

资源片可能“

闲置”(idle)

(无共享)

-

典型多路复用方法:

-

频分多路复用

( frequency division multiplexing-

FDM

)[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-vkrTzvwP-1646493799179)(计算机网络原理-04741.assets/image-20210418202235910.png)]

-

频分多路复用

的各用户占用不同的带宽资源(请注意,这里的“带宽”是**频率带宽(单位:Hz)**而不是数据的发送速率) - 用户在分配到一定的频带后,在通信过程中自始至终都占用这个频带

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-KT56dCm0-1646493799180)(计算机网络原理-04741.assets/image-20210418202419483.png)]

-

-

时分多路复用

( time division multiplexing-

TDM

)-

时分复用

则是将时间划分为一段段等长的

时分复用帧(TDM 帧)

,每个用户在每个 TDM 帧中占用固定序号的

时隙

-

每用户所占用的时隙是

周期性出现

(其周期就是TDM 帧的长度)

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-JajL9B4o-1646493799180)(计算机网络原理-04741.assets/image-20210418202514004.png)]

-

时分复用的所有用户是在不同的时间占用

相同的频带宽度

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-DwDOSfhQ-1646493799181)(计算机网络原理-04741.assets/image-20210418202617853.png)]

-

-

波分多路复用

(Wavelength division multiplexing-

WDM

)- 波分复用就是光的频分复用

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-XmrIZeDJ-1646493799181)(计算机网络原理-04741.assets/image-20210418202720764.png)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-EFRU6Hu3-1646493799181)(计算机网络原理-04741.assets/image-20210418202750126.png)]

-

码分多路复用

( Code division multiplexing-

CDM

)-

广泛应用于无线链路共享 (如蜂窝网,卫星通信等)

-

每个用户分配一个唯一的

mbit码片序列 (chippingsequence)

,其中“0”用**“-1”

表示、“1”用

“+1”**表示,例如:- S 站的码片序列:(–1 –1 –1 +1 +1 –1 +1 +1)

-

各用户使用

相同频率载波

,利用各自码片序列编码数据 -

编码信号 = (原始数据) × (码片序列)

-

如发送比特 1(+1),则发送自己的

m bit 码片序列

-

如发送比特 0(-1),则发送该码片序列的

m bit 码片序列的反码

-

如发送比特 1(+1),则发送自己的

-

各用户码片序列相互

正交 (orthogonal)

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-2eBTxIkp-1646493799182)(计算机网络原理-04741.assets/image-20210418202902971.png)]

-

令

di

{d_i }

d

i

为原始数据序列,各用户的叠加向量为[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-dTZ7Q8ld-1646493799182)(计算机网络原理-04741.assets/image-20210418203238789.png)]

-

解码 : 码片序列与编码信号的内积

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-3CgKf6Kp-1646493799183)(计算机网络原理-04741.assets/image-20210418203253170.png)]

单用户:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-dvTTn5Eg-1646493799183)(计算机网络原理-04741.assets/image-20210418203421959.png)]

多用户:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-xLwM4eAP-1646493799184)(计算机网络原理-04741.assets/image-20210418203533678.png)]

-

-

-

三、报文交换

-

报文交换(message switching)

-

报文

:源(应用)发送信息整体- 比如:一个文件

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-iKl5wQ7G-1646493799185)(计算机网络原理-04741.assets/image-20210418211218125.png)]

-

四、分组交换

-

分组交换(package switching )

-

分组

:报文分拆出来的一系列相对较小的数据包[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-rQVsehZa-1646493799186)(计算机网络原理-04741.assets/image-20210418211333372.png)]

-

分组交换需要报文的

拆分

与

重组

-

产生

额外开销

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-pZ2Lp627-1646493799187)(计算机网络原理-04741.assets/image-20210418211358583.png)]

-

-

分组交换: 统计多路复用(Statistical Multiplexing )

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-RLk2YDz7-1646493799188)(计算机网络原理-04741.assets/image-20210418211618505.png)]

-

A & B分组序列不确定,

按需共享链路

- statistical multiplexing.

-

A & B分组序列不确定,

-

存储- 转发(store-and-forward )

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-tQGko1k9-1646493799188)(计算机网络原理-04741.assets/image-20210418211751351.png)]

-

报文交换

与

分组交换

均采用

存储-转发

交换方式 -

区别:

-

报文交换以

完整报文

进行“存储-转发” -

分组交换以

较小的分组

进行“存储-转发”

-

报文交换以

-

-

分组交换: 传输延迟

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-q3DklI9p-1646493799189)(计算机网络原理-04741.assets/image-20210418211948138.png)]

-

报文交换 vs 分组交换

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-bIXnk1UU-1646493799190)(计算机网络原理-04741.assets/image-20210418212018656.png)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-yKT5wq4V-1646493799191)(计算机网络原理-04741.assets/image-20210418212248642.png)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-RsW8UXd4-1646493799191)(计算机网络原理-04741.assets/image-20210418212415537.png)]

-

分组交换的报文交付时间

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-WEynbOtI-1646493799192)(计算机网络原理-04741.assets/image-20210418212836855.png)]

例题1.1

-

在下图所示的采用“存储-转发”方式的分组交换网络中,所有链路的数据传输速率为100 Mbps,分组大小为1 000 B,其中分组头大小为20 B。若主机H1向主机H2发送一个大小为980 000 B的文件,则在不考虑分组拆装时间和传播延迟的情况下,从H1发送开始到H2接收完为止,需要的时间至少是多少?

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-DDO4NBB6-1646493799193)(计算机网络原理-04741.assets/image-20210418213301678.png)]

-

【 解】980 000 B大小的文件需要分1000个分组,每个分组1 000 B。H1发送整个文件需要的传输延迟为

(980 000+20*1000)*8/100 000 000=80ms

;根据路由选择基本原理,所有数据分组应该经过两个路由器的转发,所以再加上最后一个分组的两次转发的传输延迟,即

2*1000*8/100 000 000=0.16ms

。所以,H2收完整个文件至少需要80+0.16=80.16ms。

-

【 解】980 000 B大小的文件需要分1000个分组,每个分组1 000 B。H1发送整个文件需要的传输延迟为

-

分组交换 vs 电路交换

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Buqnv4k7-1646493799194)(计算机网络原理-04741.assets/image-20210418213710937.png)]

-

分组交换绝对优于电路交换?

-

分组交换适用于

突发

数据传输网络- 资源充分共享

- 简单、无需呼叫建立

-

可能

产生拥塞(congestion )

: 分组延迟和丢失- 需要协议处理可靠数据传输和拥塞控制

-

Q:

如何提供电路级性能保障?

- 例如,音/视频应用所需的带宽保障

-

分组交换适用于

-

分组交换绝对优于电路交换?

第四节 计算机网络性能

一、速率与带宽

-

速率

-

速率即

数据率

(data rate)或称

数据传输速率

或

比特率

(bit rate)- 单位时间(秒)传输信息(比特)量

- 计算机网络中最重要的一个性能指标

- 单位:b/s(或bps)、kb/s、Mb/s、Gb/s

-

k=

1

0

3

、

M

=

1

0

6

、

G

=

1

0

9

k=10^3 、M=10^6 、G=10^9

k

=

1

0

3

、

M

=

1

0

6

、

G

=

1

0

9

-

速率往往是指

额定速率

或

标称速率

-

速率即

-

带宽

-

“

带宽

”(bandwidth):原本指信号具有的

频带宽度

,即

最高频率与最低频率之差

,单位是

赫兹(Hz)

-

网络的“带宽”:通常是数字信道所能传送的“

最高数据率

”,单位:

b/s (bps)

-

常用的带宽单位:

-

kb/s (

10

3

b

/

s

10^3 b/s

1

0

3

b

/

s

) -

Mb/s(

10

6

b

/

s

10^ 6 b/s

1

0

6

b

/

s

) -

Gb/s(

10

9

b

/

s

10^ 9 b/s

1

0

9

b

/

s

) -

Tb/s(

10

12

b

/

s

10^ {12} b/s

1

0

1

2

b

/

s

)

-

kb/s (

-

“

二、时延

-

延迟/ 时延

(delay 或latency)-

Q:分组交换为什么会发生丢包和时延?

A:分组在路由器缓存中排队 - 分组到达速率超出输出链路容量时

- 分组排队,等待输出链路可用

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-hc7JV5un-1646493799194)(计算机网络原理-04741.assets/image-20210418235354995.png)]

-

Q:分组交换为什么会发生丢包和时延?

-

四种分组延迟

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-XfPsFCQO-1646493799195)(计算机网络原理-04741.assets/image-20210418235504467.png)]

-

dp

r

o

c

d_{proc}

d

p

r

o

c

:

结点处理延迟

(nodal processing delay)- 差错检测

- 确定输出链路

-

通常

<msec

-

dq

u

e

u

e

d_{queue}

d

q

u

e

u

e

:

排队延迟

(queueing delay)- 等待输出链路可用

- 取决于路由器拥塞程度

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-JdVF9fA2-1646493799196)(计算机网络原理-04741.assets/image-20210418235700018.png)]

-

dt

r

a

n

s

d_{trans}

d

t

r

a

n

s

:

传输延迟

(transmission delay)- L: 分组长度(bits)

- R: 链路带宽 (bps)

-

dt

r

a

n

s

d_{trans}

d

t

r

a

n

s

= L/R

-

dp

r

o

p

d_{prop}

d

p

r

o

p

:

传播延迟

(propagation delay)- d: 物理链路长度

-

s: 信号传播速度 (

铜≈

2

×

1

0

8

m

/

s

e

c

铜\approx2×10 ^8m/sec

铜

≈

2

×

1

0

8

m

/

s

e

c

) -

dp

r

o

p

d_{prop}

d

p

r

o

p

= d/s

-

-

类比:车队

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-zLdK74Qo-1646493799197)(计算机网络原理-04741.assets/image-20210419000240340.png)]

-

车速为100 km/hr ~ 信号传播速度

-

收费站放行一台车用时12 秒 ~ 比特传输时间

-

车 ~ 比特;车队 ~ 分组

-

车队通过收费站时间 ~

传输延迟

(120秒) -

每台车从第一个收费站跑到第二个收费站用时~

传播延迟

(1小时) -

排队延迟

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-nGgt3FXl-1646493799197)(计算机网络原理-04741.assets/image-20210419000323975.png)]

三、时延带宽积

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-b370VuYh-1646493799198)(计算机网络原理-04741.assets/image-20210419001601215.png)]

-

链路的时延带宽积又称为

以比特为单位的链路长度

四、丢包率

-

分组丢失

(丢包)- 队列缓存容量有限

- 分组到达已满队列将被丢弃 (即丢包)

- 丢弃分组可能由前序结点或源重发(也可能不重发)

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-TYgdksFD-1646493799199)(计算机网络原理-04741.assets/image-20210419001908099.png)]

五、吞吐率

-

吞吐量/ 率(Throughput )

-

吞吐量 :表示在发送端与接收端之间传送数据速率 (b/s)

- 即时 吞吐量: 给定时刻的速率

- 平均吞吐量 : 一段时间的平均速率

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-bVLLVWWR-1646493799200)(计算机网络原理-04741.assets/image-20210419015438296.png)]

-

吞吐量 :表示在发送端与接收端之间传送数据速率 (b/s)

-

瓶颈链路( bottleneck link )

- 端到端路径上,限制端到端吞吐量的链路。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-9aK4rznO-1646493799201)(计算机网络原理-04741.assets/image-20210419015517056.png)]

-

吞吐量: Internet 场景

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-0rChlwTr-1646493799201)(计算机网络原理-04741.assets/image-20210419015538459.png)]

第五节 计算机网络体系结构

一、计算机网络分层体系结构

-

为什么需要计算机网络体系结构

-

计算机网络是一个非常复杂的系统 , 涉及许多组成部分 :

- 主机(hosts)

- 路由器(routers)

- 各种链路(links)

- 应用(applications)

- 协议(protocols)

- 硬件、软件

-

计算机网络是一个非常复杂的系统 , 涉及许多组成部分 :

-

何为计算机网络的体系结构?

-

网络体系结构是从

功能

上描述计算机网络结构 -

计算机网络体系结构简称网络体系结构(network architecture)是

分层结构

-

每层遵循某个/些

网络协议

完成本层功能 -

计算机网络体系结构

是计算机网络的各层及其协议的集合 -

体系结构是一个计算机网络的功能层次及其关系的

定义

-

体系结构是

抽象的

-

网络体系结构是从

-

为什么采用分层结构?

-

结构清晰,有利于识别复杂系统的部件及其关系

- 分层的参考模型(reference model )

-

模块化的分层易于系统更新、维护

- 任何一层服务实现的改变对于系统其它层都是透明的

- 例如,登机过程的改变并不影响航空系统的其它部分(层)

- 有利于标准化

- 分层是否有不利之处?

-

结构清晰,有利于识别复杂系统的部件及其关系

-

分层网络体系结构基本概念

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-AtupQwip-1646493799202)(计算机网络原理-04741.assets/image-20210419153522905.png)]

-

实体(entity)

表示任何可发送或接收信息的硬件或软件进程。 -

协议是控制

两个对等实体

进行通信的规则的集合,协议 是 “

水平的

” 。 -

任一层实体 需要使用

下层

服务,遵循本层协议,实现本层功能, 向

上层

提供 服务 ,服务是“

垂直的

” 。 -

下层协议的实现对上层的 服务用户是

透明

的。 -

同系统的相邻层 实体 间通过

接口

进行交互,通过

服务访问点 SAP

(Service Access Point) ,交换

原语

,指定请求的特定服务。

-

二、OSI 参考模型

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Wz43vU3Q-1646493799202)(计算机网络原理-04741.assets/image-20210419153807053.png)]

-

OSI 参考模型解释的通信过程

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-22AebHdf-1646493799203)(计算机网络原理-04741.assets/image-20210419153837364.png)]

-

OSI 参考模型数据封装与通信过程

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-HzpqHGO0-1646493799203)(计算机网络原理-04741.assets/image-20210419153945177.png)]

-

为什么需要数据封装 ?

-

增加

控制信息

- 构造协议数据单元 (PDU)

-

控制信息主要包括:

-

地址(Address)

: 标识发送端/接收端 -

差错检测编码(Error-detecting code)

: 用于差错检测或纠正 -

协议控制(Protocol control)

: 实现协议功能的附加信息,如: 优先级(priority)、服务质量(QoS)、 和安全控制等

-

-

增加

七层模型的功能

-

物理层功能

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-CBE4me3w-1646493799204)(计算机网络原理-04741.assets/image-20210419154939865.png)]

-

接口特性

- 机械特性、电气特性、功能特性、规程特性

-

比特编码

-

数据率

-

比特同步

- 时钟同步

-

传输模式

- 单工(Simplex)

- 半双工(half-duplex)

- 全双工(full-duplex)

-

-

数据链路层功能

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-VMuE6qOs-1646493799204)(计算机网络原理-04741.assets/image-20210419155109410.png)]

-

负责

结点- 结点(node-to-node)

数据传输 -

组帧(Framing )

-

物理寻址(Physical addressing )

-

在帧头中增加发送端和/或接收端的

物理地址

标识数据帧的发送端和/或接收端

-

在帧头中增加发送端和/或接收端的

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-CIWgFAwP-1646493799204)(计算机网络原理-04741.assets/image-20210419155222066.png)]

-

流量控制(Flow control)

- 避免淹没接收端

-

差错控制(Error control)

- 检测并重传损坏或丢失帧,并避免重复帧

-

访问(接入)控制(Access control)

- 在任一给定时刻决定哪个设备拥有链路(物理介质)控制使用权

-

负责

-

网络层功能

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-dZ5tVZuv-1646493799205)(计算机网络原理-04741.assets/image-20210419155325139.png)]

-

负责

源主机到目的主机

数据分组(packet)交付- 可能穿越多个网络

-

逻辑寻址(Logical addressing)

- 全局唯一逻辑地址,确保数据分组被送达目的主机,如IP地址

-

路由(Routing)

- 路由器(或网关)互连网络,并路由分组至最终目的主机

- 路径选择

-

分组转发

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-qKOxaHnS-1646493799205)(计算机网络原理-04741.assets/image-20210419155434864.png)]

-

负责

-

传输层功能

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-IDctmA5U-1646493799206)(计算机网络原理-04741.assets/image-20210419155456307.png)]

-

负责

源—目的(端—端)

(进程间)

完整报文传输

-

分段与重组

-

SAP寻址

- 确保将完整报文提交给正确进程,如端口号

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-vSgQDxUQ-1646493799206)(计算机网络原理-04741.assets/image-20210419155600456.png)]

-

连接控制

-

流量控制

-

差错控制

-

负责

-

会话层功能

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-05sifUGQ-1646493799206)(计算机网络原理-04741.assets/image-20210419155641072.png)]

-

对话控制(dialog controlling)

- 建立、维护

-

同步(synchronization)

- 在数据流中插入“同步点”

-

最“

薄

”的一层

-

-

表示层功能

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-qcaPPGBQ-1646493799207)(计算机网络原理-04741.assets/image-20210419155725865.png)]

处理两个系统间交换信息的 **语法与语义(syntax and semantics )**问题

-

数据表示转化

- 转换为主机独立的编码

-

加密/解密

-

压缩/解压缩

-

-

应用层功能

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-wcwsNXiW-1646493799207)(计算机网络原理-04741.assets/image-20210419155824522.png)]

-

支持用户通过用户代理(如浏览器)或网络接口

使用网络(服务)

-

典型应用层服务:

- 文件传输(FTP)

- 电子邮件(SMTP)

- Web(HTTP)

-

支持用户通过用户代理(如浏览器)或网络接口

三、TCP/IP 参考模型

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-W5llBxAT-1646493799208)(计算机网络原理-04741.assets/image-20210419154244268.png)]

四、五层参考模型

综合 OSI 和 TCP/IP 的优点

-

应用层

: 支持各种网络应用- FTP, SMTP, HTTP

-

传输层

: 进程-进程的数据传输- TCP, UDP

-

网络层

: 源主机到目的主机的数据分组路由与转发- IP协议、路由协议等

-

链路层

: 相邻网络元素(主机、交换机、路由器等)的数据传输- 以太网(Ethernet)、802.11 (WiFi)、PPP

-

物理层

:比特传输

5 层模型的数据封装

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-j66O8Qr5-1646493799208)(计算机网络原理-04741.assets/image-20210419154607737.png)]

第六节 计算机网络与因特网发展简史

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-mpThB2WD-1646493799209)(计算机网络原理-04741.assets/image-20210419154646476.png)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-PNwzAmFg-1646493799209)(计算机网络原理-04741.assets/image-20210419154702851.png)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ltBWXWXe-1646493799209)(计算机网络原理-04741.assets/image-20210419154720588.png)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-o8QE5ULq-1646493799210)(计算机网络原理-04741.assets/image-20210419154734276.png)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-CxfVM2ah-1646493799210)(计算机网络原理-04741.assets/image-20210419154742226.png)]

第二章 网络应用

-

重点:

- 理解网络应用体系结构、特点与通信基本原理,掌握 DNS 域名解析过程、HTTP、SMTP、POP、FTP、P2P 应用,了解 Socket 编程基础

-

难点:

- 是网络应用通信基本原理

- 典型应用层协议

- P2P 文件分发

- Socket 编程基础

-

考点

-

网络应用体系结构

- 客户/服务器(C/S)结构,一般网络应用都是C/S

- 纯P2P(Peer to Peer)结构,对等通信

- 混合结构

-

应用通信原理

- 基本通信方式都是C/S通信

- 典型的网络应用编程接口是套接字(Socket)

- 一个应用进程对应多个传输层协议

- 每个传输层协议对应一个套接字,通过端口号标识该套接字

-

DNS

- 层次化域名空间,域名分类

- 四类域名服务器

- ♣域名解析过程

-

应用协议

- ♣HTTP,WEB应用,理解图2.10/11/12/13,课后习题5/7/9

- SMTP,用于发送邮件,理解图2.17,邮箱格式

- 读取邮件有POP3、IMAP、HTTP

- FTP,文件传送协议,包含两个连接

- P2P,理解公式2-1和2-3,课后习题13

-

Socket编程

- 3种类型Socket

- 典型的Socket API函数

-

综合题

- HTTP应用连接,课后习题9

- P2P文件分发时间,课后习题13

-

简答题

- 本章小结最后5段,出5个简答题

- 介绍HTTP连接方式与过程

- SMTP发送邮件过程

- FTP文件传输过程

- P2P文件分发特点

- Socket分类和功能

-

网络应用体系结构

第一节 计算机网络应用体系结构

一、客户/服务器(C/S, Client-Server)结构网络应用

-

服务器

-

7*24

小时提供服务 - 永久性访问地址/域名

- 利用大量服务器实现可扩展性

-

-

客户机

- 与服务器通信,使用服务器提供的服务

- 间歇性接入网络

- 可能使用动态IP地址

- 不会与其他客户机直接通信

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-pWviJDZz-1646493799211)(计算机网络原理-04741.assets/image-20210419203303971.png)]

二、纯P2P 结构 (Peer-to-peer, P2P) 网络应用

-

没有永远在线的服务器

- 任意端系统/节点之间可以直接通讯

- 节点间歇性接入网络

- 节点可能改变IP地址

- 优点:高度可伸缩

- 缺点:难于管理

三、混合网络应用 (Hybrid)

-

Napster

- 文件传输使用P2P结构

-

文件的搜索采用C/S结构——集中式

- 每个节点向中央服务器登记自己的内容

- 每个节点向中央服务器提交查询请求,查找感兴趣的内容

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-RV4Qbxhb-1646493799211)(计算机网络原理-04741.assets/image-20210419203508453.png)]

第二节 网络应用通信基本原理

-

网络应用的基础:进程间通信

-

进程:

- 主机上运行的程序

-

同一主机上运行的进程之间如何通信?

- 进程间通信机制

- 操作系统提供

-

不同主机上运行的进程间如何通信?

- 消息交换

-

客户机进程

: 发起通信的进程 -

服务器进程

: 等待通信请求的进程

-

进程:

-

套接字: Socket

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-6YqRqnb6-1646493799212)(计算机网络原理-04741.assets/image-20210419204411705.png)]

- 进程间通信利用socket发送/接收消息实现

-

类似于寄信

- 发送方将消息送到门外邮箱

- 发送方依赖(门外的)传输基础设施将消息传到接收方所在主机,并送到接收方的门外

- 接收方从门外获取消息

-

传输基础设施向进程提供

API

- 传输协议的选择

- 参数的设置

-

如何寻址进程?

- 不同主机上的进程间通信,那么每个进程必须拥有标识符

-

如何寻址主机?——

IP地址

- Q: 主机有了IP地址后,是否足以定位进程?

- A: 否。同一主机上可能同时有多个进程需要通信。

-

端口号/Port number

- 为主机上每个需要通信的进程分配一个端口号

- HTTP Server: 80

- Mail Server: 25

-

进程的标识符

- IP地址+端口号

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-GKYi0lEk-1646493799212)(计算机网络原理-04741.assets/image-20210419204724928.png)]

-

应用层协议

- 网络应用需遵循应用层协议

-

公开协议

- 由**RFC(Request For Comments)**定义

- 允许互操作

- HTTP, SMTP, …

-

私有协议

- 多数P2P文件共享应用

-

应用层协议的内容

-

消息的

类型(type)

- 请求消息

- 响应消息

-

消息的

语法(syntax)

/格式- 消息中有哪些字段(field)?

- 每个字段如何描述

-

字段的

语义(semantics)

- 字段中信息的含义

-

规则(rules)

- 进程何时发送/响应消息

- 进程如何发送/响应消息

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Spv5QGtT-1646493799213)(计算机网络原理-04741.assets/image-20210419205713489.png)]

-

消息的

附:网络应用的需求与传输层服务

-

网络应用对传输服务的需求

-

数据丢失(data loss)/可靠性(reliability)

- 某些网络应用能够容忍一定的数据丢失:网络电话

- 某些网络应用要求100%可靠的数据传输:文件传输,telnet

-

时间(timing)/延迟(delay)

- 有些应用只有在延迟足够低时才“有效”

- 网络电话/网络游戏

-

带宽(bandwidth)

- 某些应用只有在带宽达到最低要求时才“有效”:网络视频

- 某些应用能够适应任何带宽——弹性应用:email

-

-

典型网络应用对传输服务的需求

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-xHx2vVoe-1646493799213)(计算机网络原理-04741.assets/image-20210419210259767.png)]

-

Internet 提供的传输服务

-

TCP服务

-

面向连接

: 客户机/服务器进程间需要建立连接 -

可靠的传输

-

流量控制

: 发送方不会发送速度过快,超过接收方的处理能力 -

拥塞控制

: 当网络负载过重时能够限制发送方的发送速度 - 不提供时间/ 延迟保障

- 不提供最小带宽保障

-

-

UDP服务

- 无连接

- 不可靠的数据传输

-

不提供:

- 可靠性保障

- 流量控制

- 拥塞控制

- 延迟保障

- 带宽保障

-

-

典型网络应用所使用的传输层服务

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-lFLpOsGl-1646493799213)(计算机网络原理-04741.assets/image-20210419210518120.png)]

第三节 域名系统(DNS)

一、层次化域名空间

-

DNS :Domain Name System

-

Internet上主机/路由器的

识别问题

-

IP地址

- 域名:www.hit.edu.cn

-

- 问题:域名和IP地址之间如何映射?

-

域名解析系统DNS

-

多层命名服务器构成的

分布式数据库

-

应用层协议

:完成名字的解析-

Internet

核心

功能,用

应用层

协议实现 - 网络边界复杂

-

Internet

-

多层命名服务器构成的

-

Internet上主机/路由器的

-

DNS服务

- 域名向IP地址的翻译

- 主机别名

- 邮件服务器别名

- 负载均衡:Web服务器

-

问题:为什么不使用集中式的DNS?

- 单点失败问题

- 流量问题

- 距离问题

- 维护性问题

-

分布式层次式数据库

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-eJr7STGS-1646493799214)(计算机网络原理-04741.assets/image-20210419220553975.png)]

-

客户端想要查询www.amazon.com的IP

- 客户端查询根服务器,找到com域名解析服务器

- 客户端查询com域名解析服务器,找到amazon.com域名解析服务器

- 客户端查询amazon.com域名解析服务器,获得www.amazon.com的IP地址

-

客户端想要查询www.amazon.com的IP

二、DNS 域名服务器

-

本地域名解析服务器

无法解析域名时,访问

根域名服务器

-

根域名服务器

- 如果不知道映射,访问权威域名服务器

- 获得映射

- 向本地域名服务器返回映射

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-eKQVNetP-1646493799214)(计算机网络原理-04741.assets/image-20210419220714963.png)]

-

TLD 和权威域名解析服务器

-

顶级域名服务器(TLD, top-level domain): 负责com, org, net,edu等顶级域名和国家顶级域名,例如cn, uk, fr等

- Network Solutions维护com顶级域名服务器

- Educause维护edu顶级域名服务器

-

权威(Authoritative)域名服务器:组织的域名解析服务器,提供组织内部服务器的解析服务

- 组织负责维护

- 服务提供商负责维护

-

顶级域名服务器(TLD, top-level domain): 负责com, org, net,edu等顶级域名和国家顶级域名,例如cn, uk, fr等

-

本地域名解析服务器

- 不严格属于层级体系

-

每个ISP有一个本地域名服务器

- 默认域名解析服务器

-

当主机进行DNS查询时,查询被发送到本地域名服务器

- 作为代理(proxy),将查询转发给(层级式)域名解析服务器系统

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-JrOw371a-1646493799215)(计算机网络原理-04741.assets/image-20210419220838671.png)]

三、域名解析过程

-

DNS查询示例

- Cis.poly.edu 的主机想获得 gaia.cs.umass.edu 的IP地址

-

迭代查询

- 被查询服务器返回域名解析服务器的名字

- “我不认识这个域名,但是你可以问题这服务器”

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-JDhwbtOM-1646493799215)(计算机网络原理-04741.assets/image-20210419221004019.png)]

-

递归查询

- 将域名解析的任务交给所联系的服务器

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-gymSYZOH-1646493799216)(计算机网络原理-04741.assets/image-20210419221039774.png)]

-

例题

-

如果本地域名服务器无缓存,当采用递归方法解析另一网络某主机域名时,用户主机、本地域名服务器发送的域名请求消息数分别为

- A.一条、一条

- B.一条、多条

- C.多条、一条

- D.多条、多条

- 【解析】域名递归解析过程中,主机向本地域名服务器发送DNS查询,被查询的域名服务器代理后续的查询,然后返回结果。所以,递归查询时,如果本地域名服务器无缓存,则主机和本地域名服务器都仅需要发送一次查询,故正确答案为查询,被查询的域名服务器代理后续的查询,然后返回结果。所以,递归查询时,如果本地域名服务器无缓存,则主机和本地域名服务器都仅需要发送一次查询,故正确答案为A。

-

如果本地域名服务器无缓存,当采用递归方法解析另一网络某主机域名时,用户主机、本地域名服务器发送的域名请求消息数分别为

-

DNS 记录缓存和更新

-

只要域名解析服务器获得域名—IP映射,即缓存这一映射

- 一段时间过后,缓存条目失效(删除)

-

本地域名服务器一般会缓存顶级域名服务器的映射

- 因此根域名服务器不经常被访问

-

记录的更新/通知机制

- RFC 2136

- Dynamic Updates in the Domain Name System (DNS UPDATE)

-

只要域名解析服务器获得域名—IP映射,即缓存这一映射

附:DNS 记录和消息格式

-

DNS 记录

-

资源记录(RR, resourcerecords)

-

RR format: (name, value, type, ttl)

-

-

Type=A

-

Name: 主机域名

-

Value: IP地址

-

-

Type=NS

-

Name: 域(edu.cn)

-

Value: 该域权威域名解析服务器的主机域名

-

-

Type=CNAME

-

Name: 某一真实域名的别名

- www.ibm.com –servereast.backup2.ibm.com

-

Value: 真实域名

-