文章目录

前言

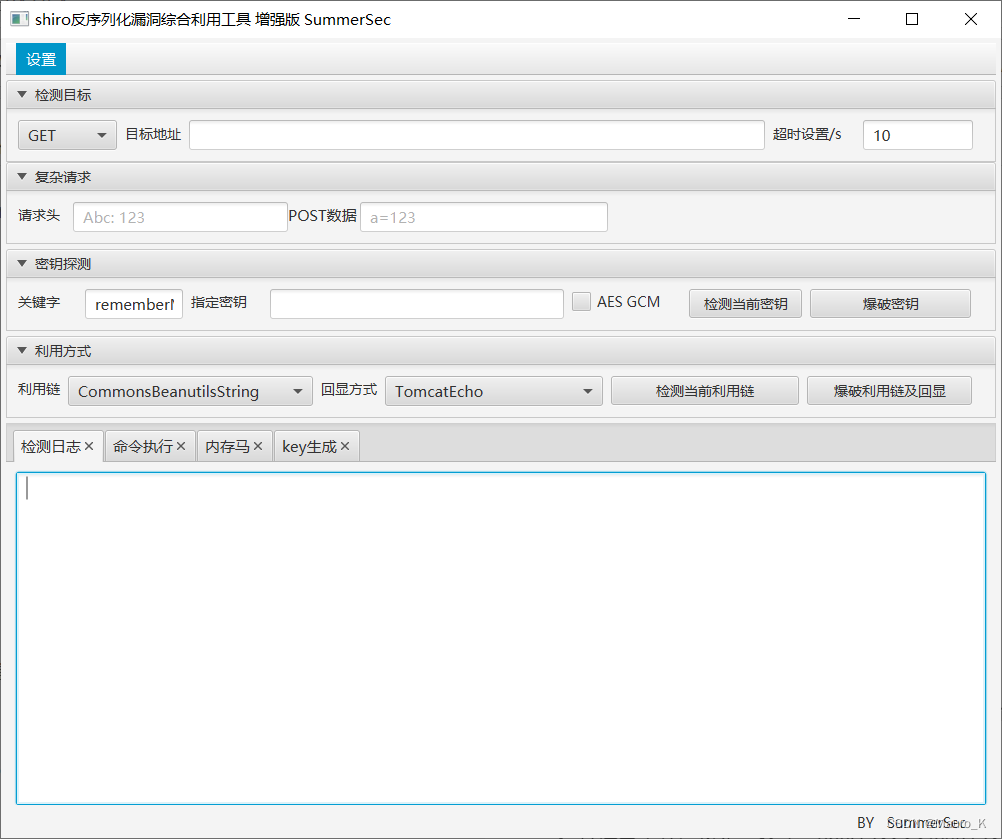

shiro反序列化漏洞综合利用,包含(回显执行命令/注入内存马)修复原版中NoCC的问题。作者为SummerSec。

一、项目地址

1)https://github.com/SummerSec/ShiroAttack2。

二、工具特点

- javafx

- 处理没有第三方依赖的情况

- 支持多版本CommonsBeanutils的gadget

- 支持内存马

- 采用直接回显执行命令

- 添加了更多的CommonsBeanutils版本gadget

- 支持修改rememberMe关键词

- 支持直接爆破利用gadget和key

- 支持代理

- 添加修改shirokey功能(使用内存马的方式)可能导致业务异常

- 支持内存马小马

- 添加DFS算法回显(AllECHO)

- 支持自定义请求头,格式:abc:123&&&test:123

三、使用教程

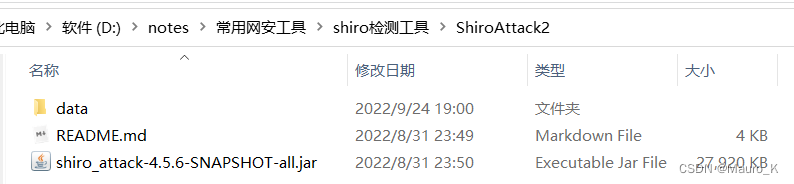

1)双击直接使用或者在当前目录中开启cmd,然后输入以下命令:javaw -jar shiro_attack-4.5.6-SNAPSHOT-all.jar等方式,在data文件夹中存在一个shiro_keys.txt的文件,可自行添加key。

四、已知问题但目前无法解决

1)有人反馈有些网站4.3版本能打,但4.4和4.5版本不行。排查了一波源码不同点,目前没找到问题所在地方。

2)4.5版本更新ALLEcho之后,让工具变得“卡”,因为使用DFS算法,本身会有一定的延迟。这是算法本身原因,不可避免。所以4.5版本不建议使用爆破漏洞利用链功能,建议之间手动一个个尝试。

版权声明:本文为qq_44029310原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。