本专栏是笔者的网络安全学习笔记,一面分享,同时作为笔记

前文链接

信息收集

我们在对一个网站进行渗透之前,要先对网站的基础信息进行获取,如知道网站的IP地址,开放端口,编程语言,数据库,服务器等

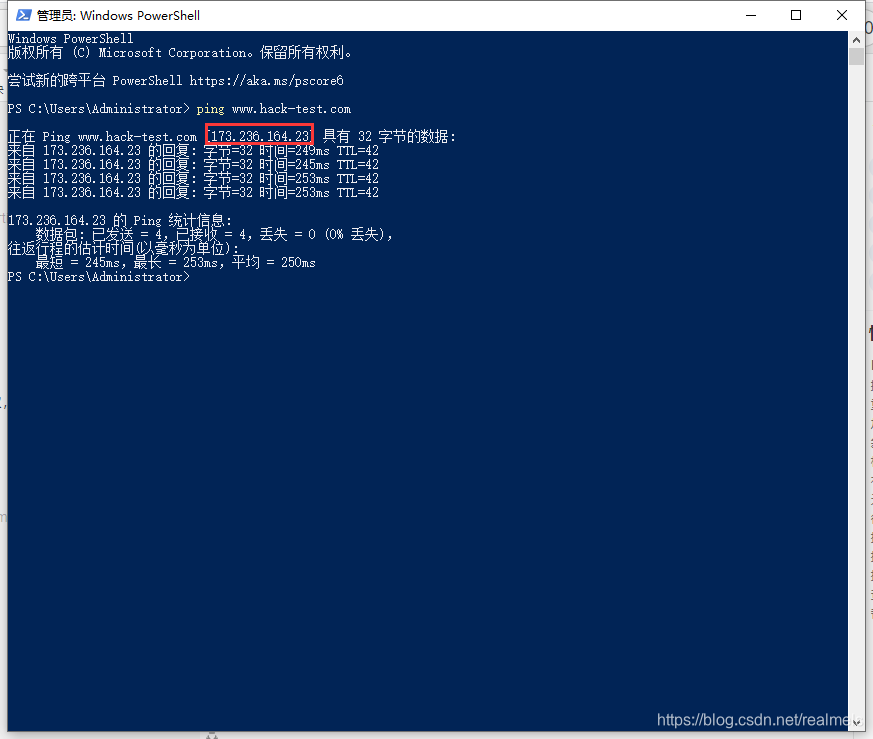

ip获取

想要获取网站服务器的ip,最方便的应该是用`ping`指令了 例如我想获取[http://www.hack-test.com/](http://www.hack-test.com/)的ip地址  但是如果渗透目标使用了CDN服务,获取到的只是离我们最近的一台CDN服务器的地址,此时通过ping就不能获取真实的ip

此时获取ip的方法就有很多,会在后文继续讲解。

whois查询

先说一下什么是whois

WHOIS(读作“Who is”,而非缩写)是用来查询互联网中域名的IP以及所有者等信息的传输协议。

摘自

维基百科

大概意思是通过whois可以查询网站的信息

whois的查询主要有两种方法

命令行查询

在

Kali Linux

的命令行中,输入whois指令

可以直接在whois后面跟域名。例如我要查

baidu.com

的whois信息,就可以输入

whois baidu.com

在这里就会有

baidu.com

的whois信息

工具查询

直接通过互联网上的工具查询whois信息

这种在线工具在网上一搜一大把,我这里演示的是

站长之家

的工具

直接输入网址,按下查询就会有whois信息

网站信息获取

这里是获取网站的各项基本信息,包括域名,ip,语言,是否使用cdn等各项信息的获取。这里我常用的是在线工具

https://scan.top15.cn/web/

输入网址,就可以进行查询。

此外,这个网站还有一些其他功能,在实战中常常用到,可以自行探索

社会工程学

目前没有更多内容

nmap

Nmap(网络映射器)是一款用于网络发现和安全审计的网络安全工具,它是自由软件。软件名字Nmap是Network Mapper的简称。通常情况下,Nmap用于:

列举网络主机清单

管理服务升级调度

监控主机

服务运行状况

Nmap可以检测目标主机是否在线、端口开放情况、侦测运行的服务类型及版本信息、侦测操作系统与设备类型等信息。 它是网络管理员必用的软件之一,用以评估网络系统安全。

摘自

维基百科

安装

这里先安装可视工具

Zenmap

去到官网

http://www.nmap.com.cn/

下载对应版本并安装

设置安装路径

都是傻瓜式安装,安装完毕即可

此时你的桌面会出现这样一个东西

双击打开,是nmap的gui界面

这个的底层就是调用nmap的指令行

指令行

| 参数 | 说明 |

|---|---|

| -sT | TCP connect()扫描,这种方式会在目标主机的日志中记录大批连接请求和错误信息 |

| -sS | 半开扫描,很少有系统能把它计入系统日志。不过,需要root权限 |

| -sF -sN | 秘密FIN数据包扫描、Xmas Tree、Null扫描模式 |

| -sP | ping扫描,Nmap在扫描端口时,默认都会用ping扫描,只有主机存活,Nmap才会继续扫描 |

| -sU | UDP扫描,但UDP扫描是不可靠的 |

| -sA | 这种高级的扫描方法通常用来穿过防火墙的规则集 |

| -sV | 扫描端口服务版本 |

| -P0 | 扫描之前不需要用ping命令,有些防火墙禁止用ping命令。可以用此选项进行扫描 |

| -v | 显示扫描过程,推荐使用 |

| -h | 帮助选项,是最清楚的帮助文档 |

| -p | 指定端口,如“1~65535、1433、135/22/80”等 |

| -O | 使用远程操作系统检测,存在误报 |

| -A | 全面系统检测、启用脚本检测、扫描等 |

| -oN/-oX/-oG | 将报告写入文件,分别是正常、XML、grepable三种格式 |

| -T4 | 针对TCP端口禁止动态扫描延迟超过10ms |

| -iL | 读取主机列表,例如,“-iL C:/ip.txt” |

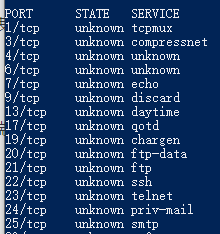

例如,我想扫描本机的端口扫描情况,可以

nmap -v 127.0.0.1

此外,nmap还可以使用脚本,语法格式

nmap --script=脚本 ip

例如我要对目标主机或目标主机所在的网段进行弱口令检测,可以

nmap --script=auth 192.168.1.9

常见脚本有

| 脚本 | 说明 |

|---|---|

| auth | 弱口令检测 |

| brute | 暴力破解,可对数据库,SMB,SNMP等进行简单密码的暴力破解 |

| vuln | 检查网段或主机是否存在常见的漏洞 |

| broadcast | 探测局域网内更多服务开启的情况 |