使用burp绕过token爆破

首先来说下burp Suite的暴力破解(intruder)的 四种爆破模式:

Sniper(狙击手模式):单点爆破模式,跟狙击手一样,每次只会对一个点进行参数爆破,当存在多个参数时,会对每个参数使用一个字典进行多次爆破,其余参数不变

Battering ram(攻城锤模式):多点爆破模式,会同时对多个参数进行爆破,但是使用的时候用一个字典

Pichfork(草叉模式):类似于Battering ram模式,但是使用的是多个字典,并且多个点的字典内容一一匹配进行爆破

Cluser bamb(集束炸弹模式):多点爆破模式,会对不同点的内容采用多字典,进行笛卡尔乘积模式爆破

然后再说下token

:

token只要是用来防御csrf(跨站请求攻击),但无法防止暴力破解。因为当将随机产生的token参数加入到请求包中时。每次请求攻击者只能够盗取到被攻击这的cookice而不能伪造当次请求的token,这是因为token是由服务器随机生成的,只有匹配当次的token,服务器才会与客户端进行连接,否则拒绝连接。而token无法防止暴力破解的原因是因为token是随机生成的,攻击者只要能够想办法获取到前端的token值即可进行暴力破解

接下来进入正题,怎样才能够绕过token进行暴力破解呢?

模拟使用工具:

burp Suite;DVWA

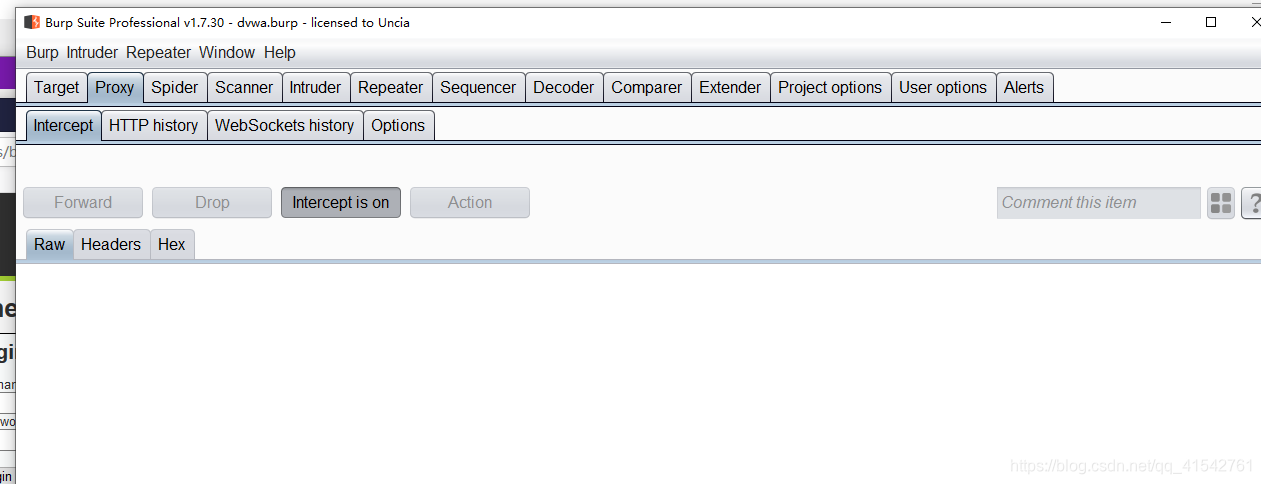

首先,打开burp的代理功能:

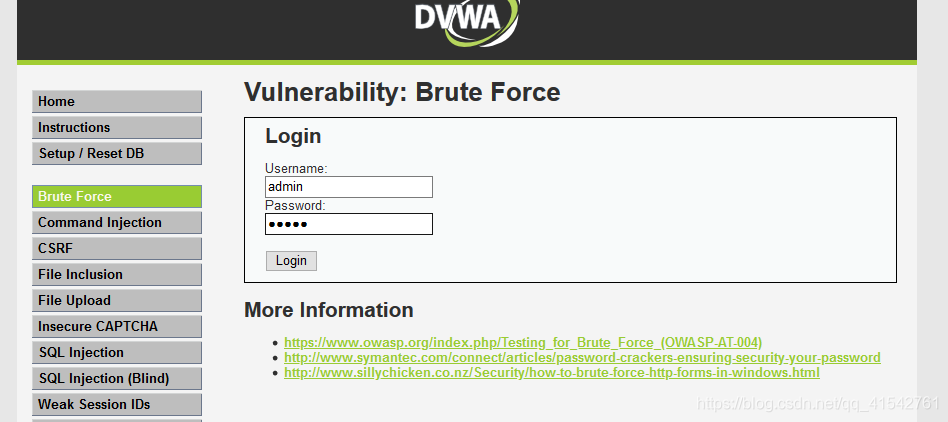

然后,进入DVWA,模拟登录请求:(先将服务器等级调整为high,在这里不做叙述)

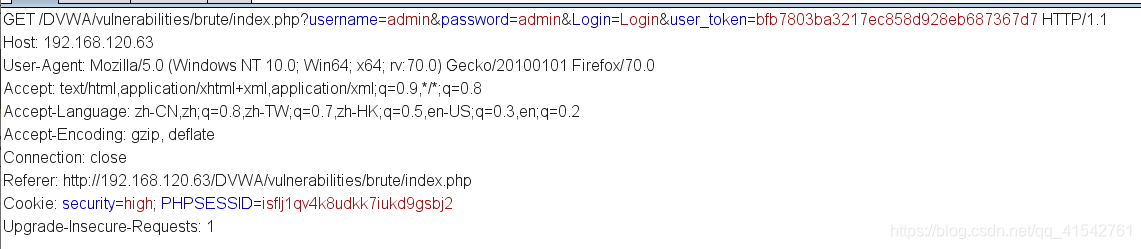

点击login,可以看到burp已经补货到了这个数据包,并且用户名和密码等参数已经在这个包里了

右键将这个包发送到intruder(ctrl+l)这个模块,

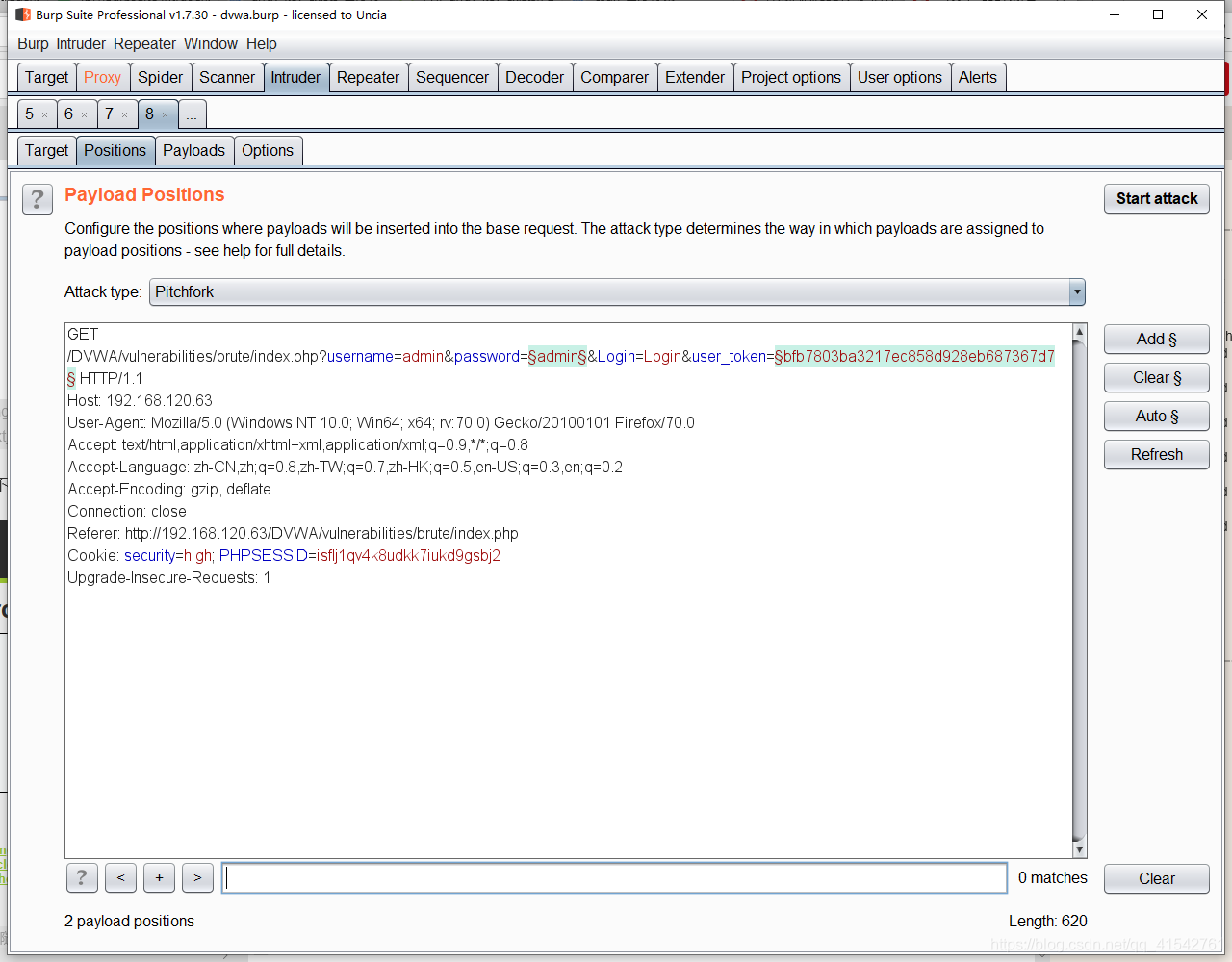

attack type选择Pichfork,将password还有user_token这两个参数选择上

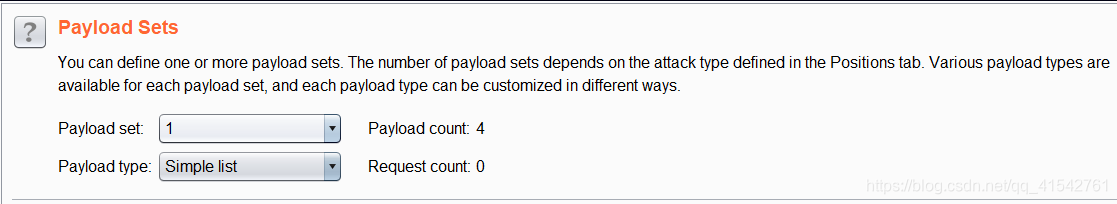

第一个参数选择字典攻击

然后进入option模块,自上而下进行修改:

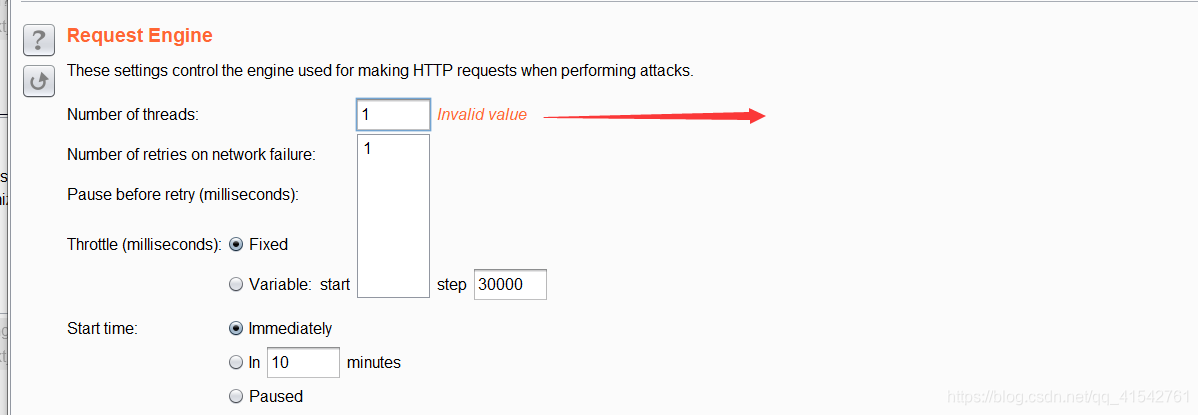

因为token,对于每一个包返回来的token值都是不一样的,所以我们只能选择单线程进行攻击

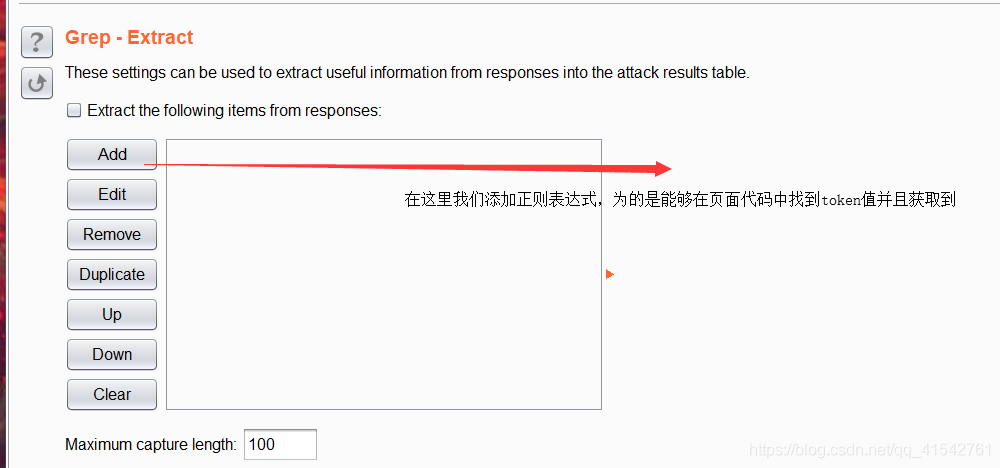

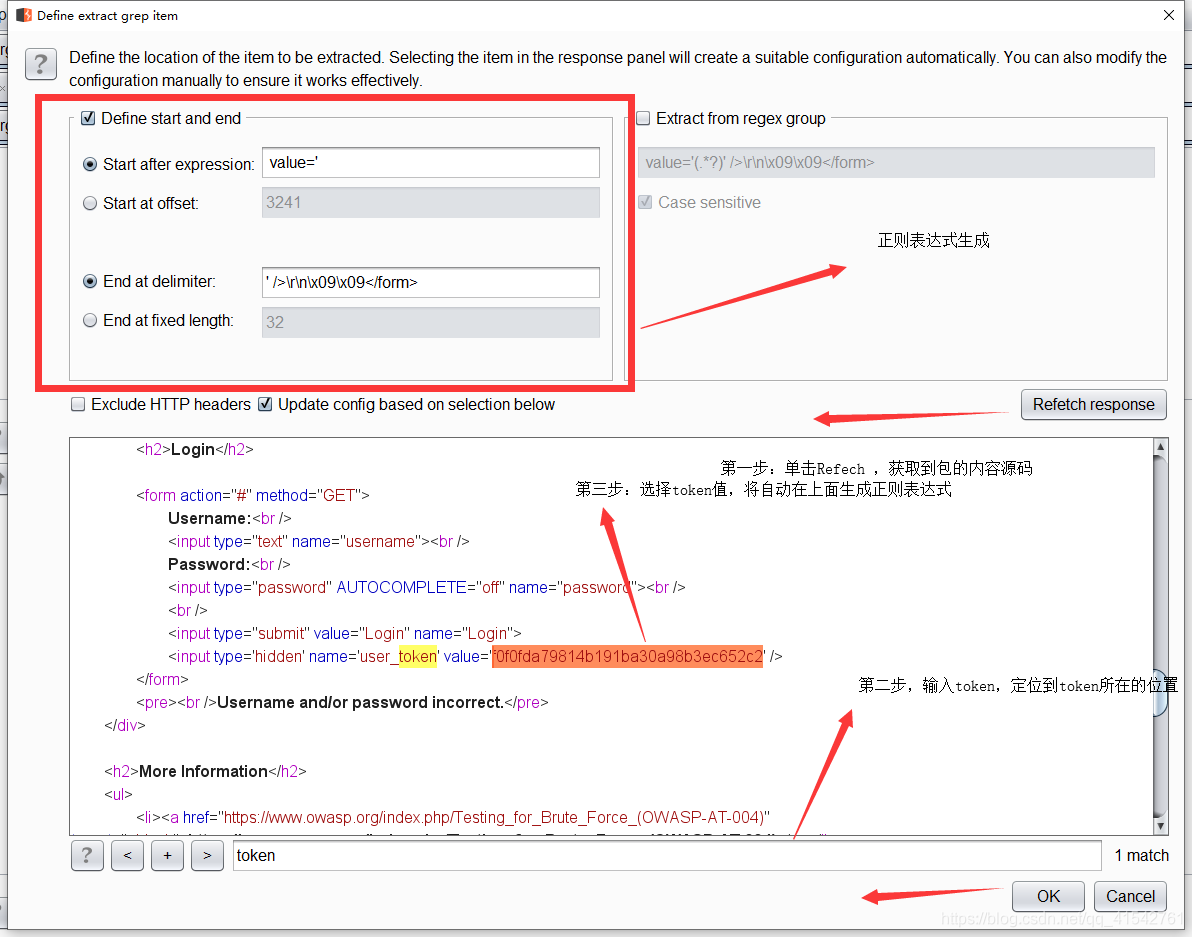

添加正则表达式的步骤:

最后在这个模块最重要的一步!!

在这里解释下为什么这步特别重要,因为如果不点上这个就不会打开html包的body部分,因为token值是存储在body的hidden部分,那么也就不会自动获取token值,我们也就不能绕过它进行暴力破解了

大功告成,接下来进行最后的配置!!

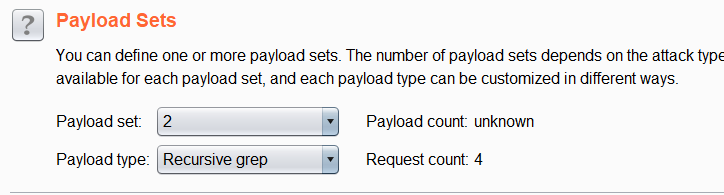

返回payloads模块,对第二个参数进行配置,自上而下为:

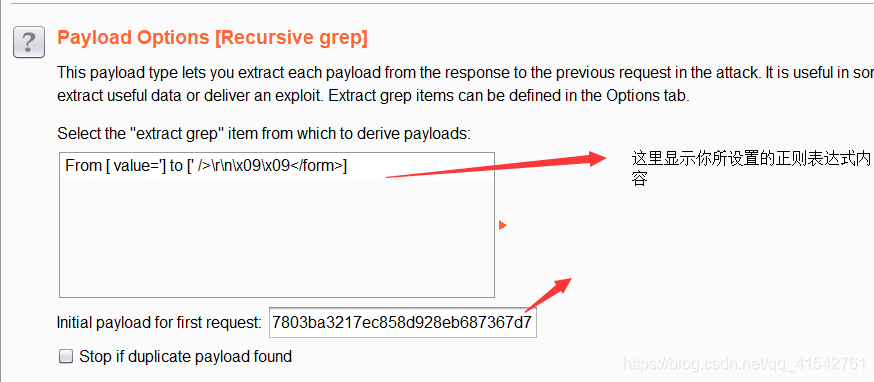

这里的Recursive grep为进行正则表达式匹配

接下来!!

em…,图片没做好下面在这解释下

这个第二个箭头输入的是你刚才捕获包的第一个token值,在这里一定要输入,不然的话刚才做的一切努力就全都白费了,特此声明!!加粗一下,哈哈

接下来,最后神圣的一步!!开始攻击!!

点击Start attack!

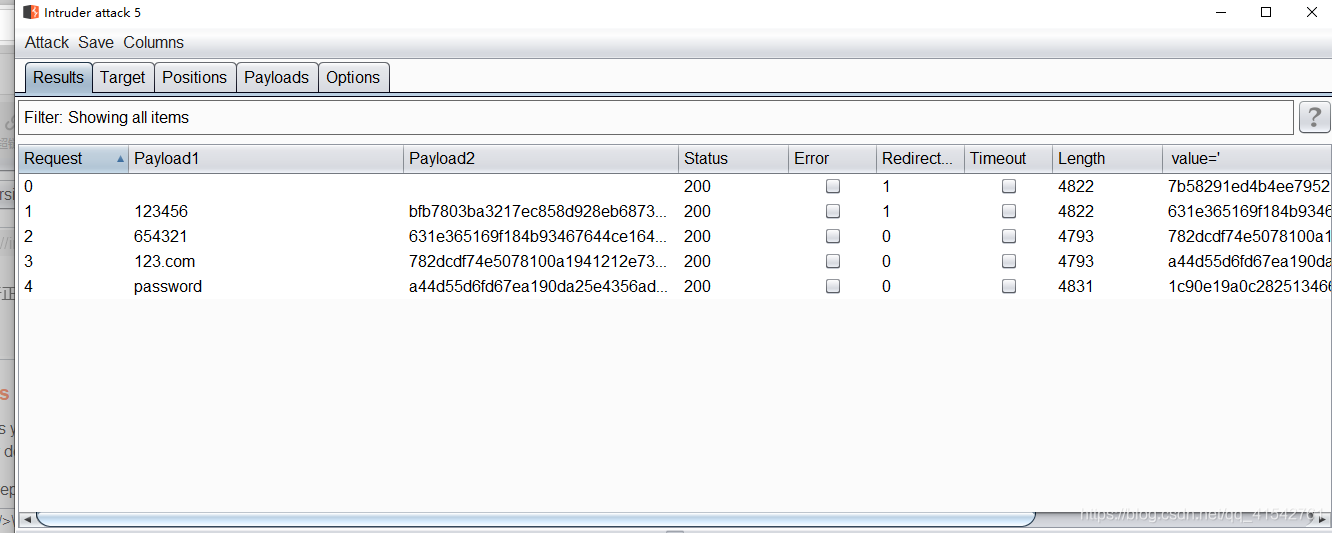

可以看到

因为字典比较少哈,将就的看看吧,看,password还有token全部都获取到开始攻击!

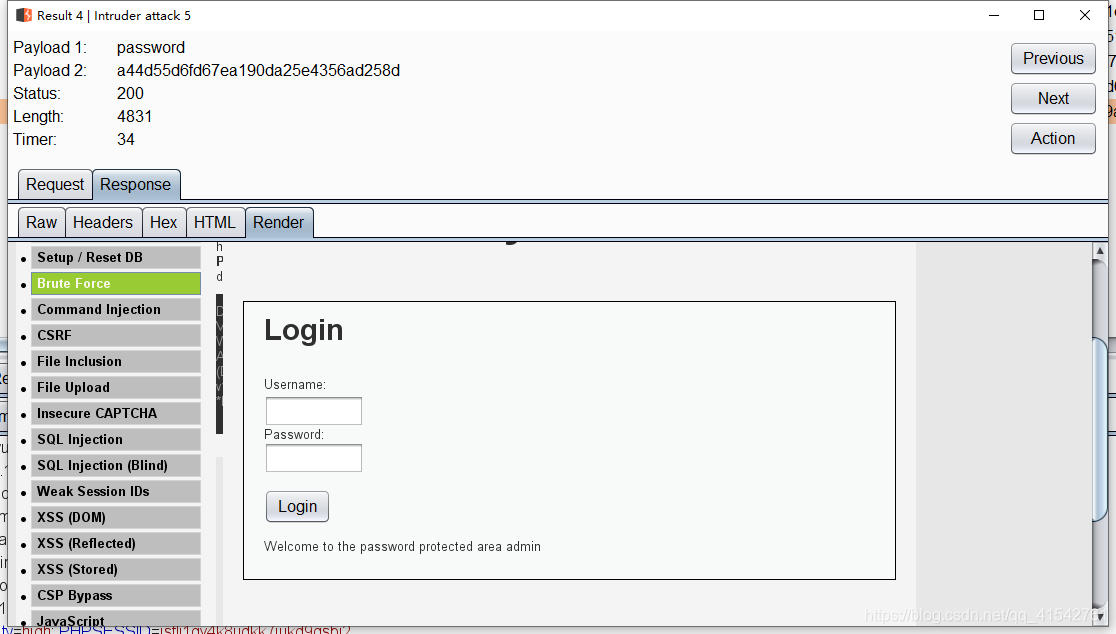

打开正确的看看

爆破成功!!!

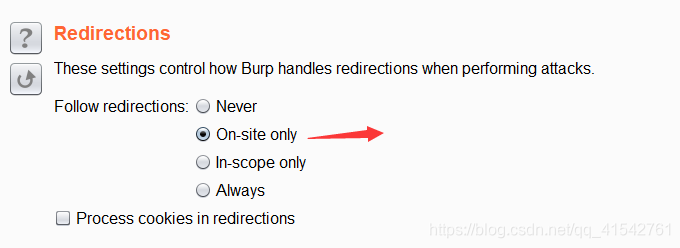

最后说明下哈,其实这个过程的原理特别容易理解,只不过有几个过程需要特别注意下,比如说看网页代码的时候最好是采用网页源码,而不是经过浏览器渲染后的代码。那样获取到的token会不完全,还有就是最后一定一定一定!!!重要的事情说三遍!!要点上那个On-size-only,不然你进行爆破就会发现只有一个token值(还是你自己输入的)就不能进行绕过了!!!(反正我自己就因为这个问题,看了好多文章爆了五六次都不成,最后求助高人才得到的结果),总之!!切记!!!!