前言

这是作者第一次写文章,可能会有一些不好的地方。 有要环境+QQ:3464531613

任务一:登录安全加固

任务环境说明:

✓ 服务器场景:LOG:(开放链接)

✓ 用户名:root密码:root

✓ 服务器场景:Web:(开放链接)

✓ 用户名:administrator密码:P@ssw0rd

1.密码策略(Web)

a.最小密码长度不少于 8 个字符,将密码长度最小值的属性配置界面截图;

b.密码策略必须同时满足大小写字母、数字、特殊字符,将密码必须符合复 杂性要求的属性配置界面截图。

c.设置密码策略必须同时满足大小写字母、数字、特殊字符,最小密码长度 不少于 8 个字符,密码最长使用期限为 15 天。将服务器上密码策略配置信息截图;

2.登录策略(Web)

a.在用户登录系统时,应该有“For authorized users only”提示信息,将 登录系统时系统弹出警告信息窗口截图;

b.一分钟内仅允许 5 次登录失败的尝试,超过 5 次,登录帐号锁定 1 分钟, 将账户锁定策略配置界面截图;

c.设置 user1 用户只能在上班时间(周一至周五的 9:00~18:00)可以登录。 将 user1 的登录时间配置界面截图。

d.远程用户非活动会话连接超时应小于等于5分钟。

3.用户安全管理(Web)

a.对服务器进行远程管理安全性 SSL 加固,防止敏感信息泄露被监听,将 RDP-Tcp 属性对应的配置界面截图;

b.仅允许超级管理员账号关闭系统,将关闭系统属性的配置界面截图。

c.禁止普通用户使用注册表编辑工具以及Ctrl+Alt+Del;

d.交互式登录时不显示用户名;

e.设置取得文件或其他对象的所有权,将该权限只指派给administrators组;

f.禁止普通用户使用命令提示符;

方法一:

方法2:

任务二:Web 安全加固(Web)

任务环境说明:

✓ 服务器场景:LOG:(开放链接)

✓ 用户名:root密码:root

✓ 服务器场景:Web:(开放链接)

✓ 用户名:administrator密码:P@ssw0rd

1.为了防止 web 中.mdb 数据库文件非法下载,请对 Web 配置文件进行安全加 固,将 C:\Windows\System32\inetsrv\config\applicationHost 配置文件中对应 的部分截图;

2.限制目录执行权限,对 picture 和 upload 目录设置执行权限为无,将编辑 功能权限的配置界面截图;

picture目录设置:

upload目录设置:

方法2:

picture目录设置:

upload目录设置:

3.开启 IIS 的日志审计记录(日志文件保存格式为 W3C,只记录日期、时间、客 户端 IP 地址、用户名、方法),将 W3C 日志记录字段的配置界面截图;

4.为了减轻网站负载,设置网站最大并发连接数为 1000,将编辑网站限制的 配置界面截图;

5.防止文件枚举漏洞枚举网络服务器根目录文件,禁止 IIS 短文件名泄露, 将配置命令截图。

6.关闭 IIS 的 WebDAV 功能增强网站的安全性,将警报提示信息截图。

7.设置网站的最大并发连接数为 1000,网站连接超时为 60s,将编辑网站限制的配置界面截图;

8. 禁用 IIS 内核缓存,避免对方利用 ms15_034 漏洞进行 DOS 攻击,出现蓝屏 的现象,将编辑输出缓存设置的配置界面截图;

任务三:流量完整性保护与事件监控(Web,Log)

任务环境说明:

✓ 服务器场景:LOG:(开放链接)

✓ 用户名:root密码:root

✓ 服务器场景:Web:(开放链接)

✓ 用户名:administrator密码:P@ssw0rd

1.为了防止密码在登录或者传输信息时被窃取,仅使用证书登录 SSH(Log), 将/etc/ssh/sshd_config 配置文件中对应的部分截图;

2.将 Web 服务器开启审核策略

登录事件成功/失败;

特权使用成功;

策略更改成功/失败;

进程跟踪成功/失败;

将审核策略的配置界面截图;

3.配置 Splunk 接收 Web 服务器,安全日志,系统日志,CPU 负载,内存,磁

盘空间,网络状态。将转发器:部署成功的页面截图。

任务四: 防火墙策略-1

任务环境说明:

✓ 服务器场景:LOG:(开放链接)

✓ 用户名:root密码:root

✓ 服务器场景:Web:(开放链接)

✓ 用户名:administrator密码:P@ssw0rd

所有服务器开启防火墙,为防止勒索病毒攻击对防火墙进行加固策略:

1.Windows 系统禁用 445 端口,将防火墙入站规则截图;

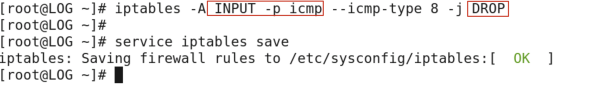

2.Linux 系统禁用 23 端口,将 iptables 配置命令截图;

3.Linux 系统禁止别人 ping 通,将 iptables 配置命令截图;

4.Linux 系统为确保安全禁止所有人连接 SSH 除了 172.16.1.1 这个 ip,将 iptables 配置命令截图。

任务五:Linux 操作系统安全配置-1

任务环境说明:

✓ 服务器场景:LinuxServer:(开放链接)

✓ 用户名:root,密码:123456

✓ 数据库用户名:root,密码:123456

请对服务器 LinuxServer 按要求进行相应的设置,提高服务器的安全性。

1.设置最小密码长度不少于 8 个字符,密码最长使用期限为 15 天。将

/etc/login.defs 配置文件中对应的部分截图;

2.设置在用户登录系统时,会有“For authorized users only”提示信息,

将登录系统时系统弹出提示信息界面截图;

3.设置 root 用户的计划任务。每天早上 7:50 自动开启 vsftpd 服务,22 点 50 时关闭;每周六的 7:30 时,重新启动 vsftpd 服务。使用 crontab –l 查看计 划任务,将回显结果截图;

4.禁止匿名用户登录 vsftpd 服务,将/etc/vsftpd/vsftpd.conf 配置文件中 对应的部分截图;

5.限制客户端连接 vsftpd 服务时,同一个 IP 最多只能打开两个连接,将 /etc/vsftpd/vsftpd.conf 配置文件中对应的部分截图;

6.将 SSH 服务的端口号修改为 2222 ,使用命令 netstat -anltp | grep sshd 查看 SSH 服务端口信息,将回显结果截图;

7.禁止 root 用户通过 SSH 远程登录,将/etc/ssh/sshd_config 配置文件中 对应的部分截图;

8.禁止 mysql 服务以管理员权限的账号运行,将/etc/my.cnf 配置文件中对应的部分截图;

9.删除默认数据库 test, 然后使用 show databases;命令查看当前的数据库信息,将回显结果截图;

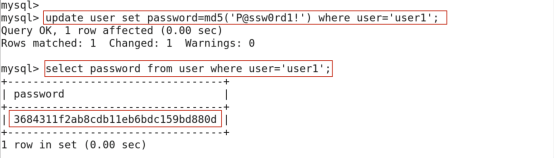

10.将数据库用户 user1 的密码使用 MD5 加密,然后在数据库中使用 select password from user where user=’user1’;命令查看 user1 的密码,将回显结 果截图。

任务六:数据库加固

任务环境说明:

-

(Linux)系统:用户名root,密码123456 mysql 8版本

1.删除默认数据库(test);

2.改变默认MySql管理员用户为:SuperRoot;

3.使用MySql内置MD5加密函数加密用户user1的密码为(P@ssw0rd1!)

4.赋予user1用户对数据库所有表只有select、insert、delete、update权限;

5.对忘记mysql数据库SuperRoot管理员密码进行重置操作;

任务七:服务加固 SSH\VSFTPD

任务环境说明:

-

(Linux)系统:用户名root,密码123456

1.SSH服务加固

(1)SSH 禁止 root 用户远程登录。

(2)设置 root 用户的计划任务。每天早上 7:50 自动开启 SSH 服务,22:50 关闭;每周六的 7:30 重新启动 SSH 服务。

(3)修改 SSH 服务端口为 2222。

(4) 修改SSHD的PID档案存放地。

2.VSFTPD 服务加固

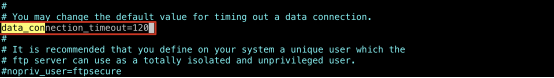

(1)设置数据连接的超时时间为 2 分钟、无任何操作的超时时间为5分钟。

(2)设置站点本地用户访问的最大传输速率为1M。

(3)禁止匿名用户登录。

(4)关闭ascii模式下载,防止被用于DoS攻击。

(5)设置运行vsftpd的非特权系统用户为pyftp;

(6)限制客户端连接的端口范围在50000-60000;

(7)限制本地用户登陆活动范围限制在home目录。

任务八:防火墙策略-2

任务环境说明:

-

(Linux)系统:用户名root,密码123456

1.只允许转发来自172.16.0.0/24 局域网的DNS解析请求数据包;

2.为确保安全,仅允许 172.16.10.0/24 网段内的主机通过 SSH 连接本机。

3.为防止Nmap扫描软件探测到关键信息,设置iptables防火墙策略对80、3306号端口进行流量处理;

4. 为防御 IP 碎片攻击,设置 iptables 防火墙策略限制 IP 碎片 的数量,仅允许每秒处理 1000 个,将 iptables 配置命令截图:

5. 为防御拒绝服务攻击,设置iptables防火墙策略对传入的流量进行过滤,限制每分钟允许三个包传入,并将瞬间流量设置为一次最多处理6个数据包,(超过上限的网络数据包将丢弃不予处理)。

6. 禁止转发来自 MAC 地址为 29:0E:29:27:65:EF 主机的数据包, 将 iptables 配置命令截图:

任务九:Linux操作系统安全配置-2

任务环境说明:

(Linux Centos7)系统:用户名root,密码123456

1. 设置禁止使用最近用过的6个旧密码,将配置文件中对应的部分截图;

2. 设置密码复杂程度,允许重试3次,新密码必须与旧密码有4位不同,密码最小长度为6位,大写字母至少包含2位,小写字母至少包含3位,特殊字符个数至少含1位,将配置文件中对应的部分截图;

3.禁止匿名用户登录vsftpd服务,将配置文件中的对应部分截图;

4.设置关闭ftp-data端口不使用主动模式,使用ipv4进行监听,将配置文件对应的部分截图;

5. 将telnet服务的端口修改为2323,查看telnet服务端口信息,将回显结果截图;

6.限制Telnet用户连接,单个IP允许的最大连接数为1,总的最大连接数为10,将配置文件中对应的部分截图。

7.允许root用户通过ssh远程登录,将配置文件中对应的部分截图。

8.配置SSH服务,设置RSA证书登录,将配置文件中对应的部分截图。

9.修改网站的http服务为root权限,将配置文件中对应的部分截图。

10.设置http服务,修改网站的配置文件,配置滚动日志分割按天记录网站的访问日志和错误日志,将配置文件中的部分截图。

任务十:Linux操作系统安全配置-3

任务环境说明:

(Linux Centos7)系统:用户名root,密码123456

1.设置账户密码有效期,密码最大有效期为30,可修改密码最小天数为5,密码长度为6,密码失效前4天通知,将配置文件login.defs中对应的部分截图;

2.设置root的密码策略,密码过期时间为10天,密码失效时间为2天,在密码过期之前警告的天数为3天,两次改变密码之间相距的最大天数为8天,使用chage查看root结果并截图;

3.允许匿名用户登录vsftpd服务,禁止匿名用户上传文件,将配置文件中对应的部分截图;

4.限制FTP客户端连接,最大连接数为4,将配置文件中对应的部分截图;

5.配置samba服务,允许匿名用户访问share文件目录下,将配置文件中对应的部分截图;

6.配置Samba服务,允许访问public文件目录,只可以上传不可以删除,且只有创建者和root可以删除,将配置文件中对应的部分截图;

7.设置访问网站时需要账户认证访问,将配置文件中对应的部分截图;

8.配置证书,以HTTTPS协议访问网页,将网页访问结果截图;

9.为网站设置DNS地址,网站域名为

www.test.com

,使用nslookup将正向解析的内容截图;

10.设置DNS服务,只允许192.168.1.1解析查询,将配置文件中对应的部分截图。

任务十一:IP安全协议配置

任务环境说明:

(Windows 2008)系统:用户名Administrator,密码P@ssw0rd

1.指定触发SYN洪水攻击保护所必须超过的TCP连接请求数阈值为5;

2.指定处于SYN_RCVD状态的TCP连接数的阈值为500;

3.指定处于至少已发送一次重传的SYN_RVCD状态中的TCP连接数的阈值为400。

任务十二:中间件服务安全加固VSFTPD/HTTPD/BIND(Linux)

任务环境说明:

(Linux)系统:用户名root,密码123456

1.VSFTPD

a.vsftpd禁止匿名用户上传;

b.设置无任何操作的超时时间为5分钟。

c.匿名用户访问的最大传输速率为512KB/s。

d.用户访问的最大传输速率为1M。

2.HTTPD

a.更改默认监听端口为6666;

b.设置禁止目录浏览;

c.隐藏Apache版本号;

d.将apache用户降权为apache用户,组为www;

3.BIND

a.隐藏bind版本号;

b.设置不提供递归服务。

任务十三:流量完整性保护(Windows)

任务环境说明:

(Windows 2008)系统:用户名Administrator,密码P@ssw0rd

1.对Web网站进行HTTP重定向HTTPS设置,仅使用HTTPS协议访问网站(Windows)(注:证书颁发给

test.com

并通过

https://www.test.com

访问Web网站)。

任务十四:防火墙策略-3(Linux)

任务环境说明:

(Linux)系统:用户名root,密码123456

1.为防止Nmap扫描软件探测到关键信息,设置iptables防火墙策略对3306号端口进行流量处理;

2.为防止SSH服务被暴力枚举,设置iptables防火墙策略仅允许172.16.10.0/24网段内的主机通过SSH连接本机;

3.为防御IP碎片攻击,设置iptables防火墙策略限制IP碎片的数量,仅允许每秒处理1000个。

任务十五:Nginx安全策略(Linux)

任务环境说明:

(Linux)系统:用户名root,密码123456

1.

禁止目录浏览和隐藏服务器版本和信息显示;

2.限制HTTP请求方式,只允许GET、HEAD、POST;

3.设置客户端请求主体读取超时时间为10;

4.设置客户端请求头读取超时时间为10;

5. 将Nginx服务降权,使用www用户启动服务。

任务十六:日志监控

任务环境说明:

(windows 2003)系统:用户名Administrator,密码123456

1.安全日志文件大小至少为128MB,设置当达到最大的日志大小上限时,覆盖早于30天的日志;

2. 应用日志文件大小至少为64MB,设置当达到最大的日志大小上限时,覆盖早于15天的日志;

3.系统日志大小至少为32MB,设置当达到最大的日志大小上限时,按需要覆盖事件。

任务十七:本地安全策略

任务环境说明:

(windows 2008)系统:用户名Administrator,密码P@ssw0rd

1.禁止匿名枚举SAM帐户;

2.禁止系统在未登录的情况下关闭;

3.禁止存储网络身份验证的密码和凭据;

4.禁止将Everyone权限应用于匿名用户;

5.在超过登录时间后强制注销。

任务十八:服务安全配置(Windows)

任务环境说明:

(windows 2008)系统:用户名Administrator,密码P@ssw0rd

1.禁用TCP/IP上的NetBIOS协议,关闭监听的 UDP 137(netbios-ns)、UDP 138(netbios-dgm)以及 TCP 139(netbios-ssn)端口;

2.在本地策略里配置禁用未登陆前关机;

3.设置从屏幕保护恢复时需要输入密码,并将屏幕保护自动开启时间设定为五分钟;

4.对于远程登录的帐户,设置不活动超过时间5分钟自动断开连接。

任务十九:中间件安全加固SSHD\VSFTPD\IIS(Windows, Linux)

任务环境说明:

(windows 2008)系统:用户名Administrator,密码P@ssw0rd

(Linux) 系统:用户名 root 密码123456

1.SSHD服务加固

a.修改SSH连接界面静置时间;

b.修改登录记录的等级为INFO;

c.禁止登陆后显示信息。

2.VSFTPD服务加固

a.同一客户机IP地址允许最大客户端连接数10;

b.最大客户端连接数为100;

c.设置数据连接的超时时间为2分钟;

d.设置本地用户创建文件的权限为022。

3. IIS服务加固

a.关闭FTP匿名访问;

b.为了解决IIS短文件名漏洞,设置URL序列为~;

c.设置网站最大并发连接数为10。

任务二十:防火墙策略-4(Linux)

任务环境说明:

(Linux) 系统:用户名 root 密码123456

1.

禁止任何机器ping本机;

2.禁止本机ping任何机器;

3.拒绝 TCP 标志位全部为 1 及全部为 0 的报文访问本机;

4.禁止转发来自MAC地址为29:0E:29:27:65:EF主机的数据包。

5.配置iptables防火墙过滤规则,以封堵目标网段(172.16.1.0/24),并在两小时后解除封锁。

或

6.在工作时间,即周一到周五的8:30-18:00,开放本机的ftp服务给 192.168.1.0网络中的主机访问;

任务二十一:本地安全策略设置(Windows)

任务环境说明:

(Windows 2008) 系统:用户名 Administrator密码 P@ssw0rd

1.关闭系统时清除虚拟内存页面文件;

2.禁止软盘复制并访问所有驱动器和所有文件夹;

3.禁止自动管理登录;

4.禁止显示上次登录的用户名。

任务二十二:Windows操作系统安全配置(Windows)

任务环境说明:

(Windows server2012) 系统:用户名 Administrator密码 P@ssw0rd

1.在系统中查看软件授权服务器版本,提高服务器的安全性;

2.在系统中设置telnet,设置telnet最大连接数不超过3,将登录超出的信息窗口即过程截图;

3.在系统中设置telnet,设置telnet登录尝试的最大失败数不超过5,将登录错误的信息窗口及过程截图;

4,在系统中设置用户的登录脚本,用户登录后弹出信息框为”Welcome 登录脚本”将登录界面全屏及过程截图;

5.在系统策略中锁定.vbs不可执行,并将执行结果截图;

6.在系统中将本地磁盘(C:)里面的sharefile文件用管理员用户映射,将映射后的这台电脑窗口界面截图;

7.在系统中设置bitLocker,使操作系统磁盘加密,将输入密码以解锁此驱动器窗口截图;

8.设置用户只能在工作日登录,将用户的登录时间配置界面截图;

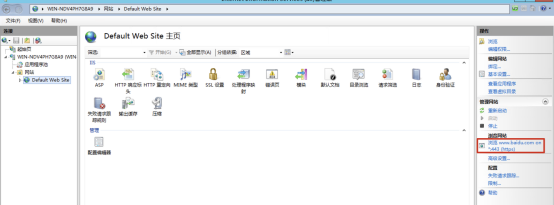

9.在系统中设置网站首页只能用证书以域名的方式访问,将域名设置成

www.baidu.com

,将访问网站后的浏览器全屏及过程截图;

10.在系统中设置用户登录审核,将审核成功与失败的结果即过程分别截图;