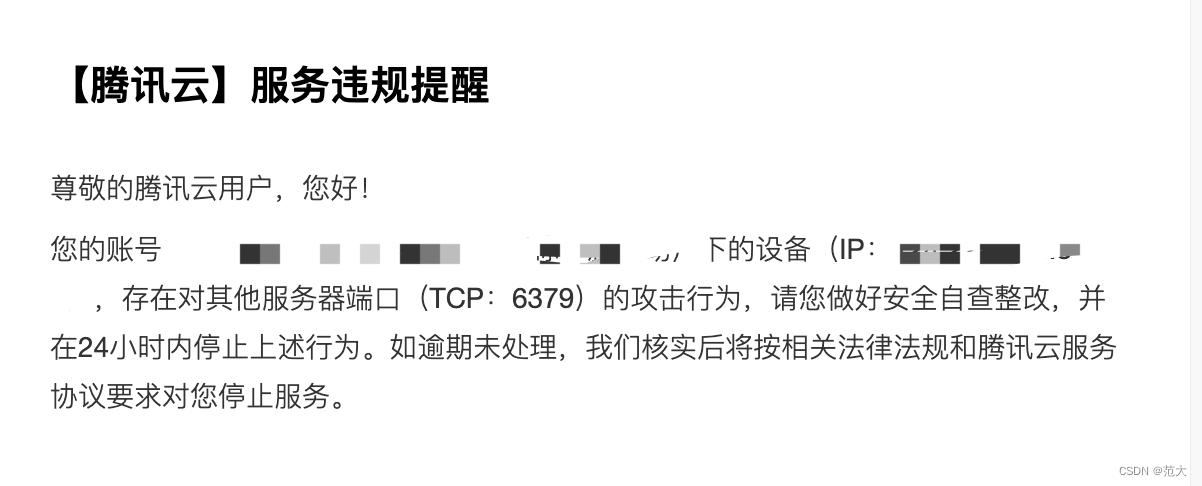

今日睡醒,突然收到腾讯云的一条信息,点击一看居然提示我服务器在进行违法行为。

作为一名人尽皆知的合法公民,我大吃一惊,当即又睡了过去。

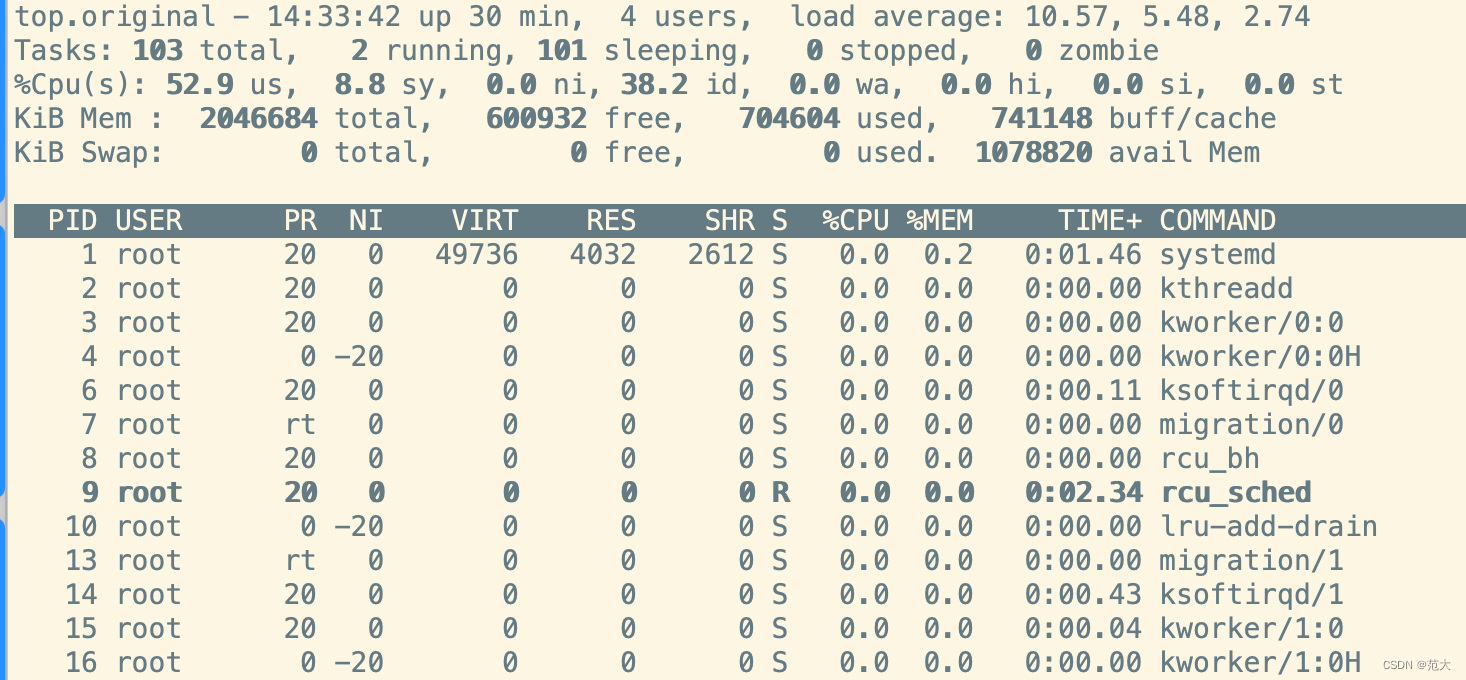

后来下午的时候才记起来,就上服务器看了下,发现CPU已经超负荷,将近100%,于是先重启重置了密码,重启完后再top还是CPU占50%左右。

也看不见占用高cpu的进程,于是用htop查看。(未安装的yum install htop即可)

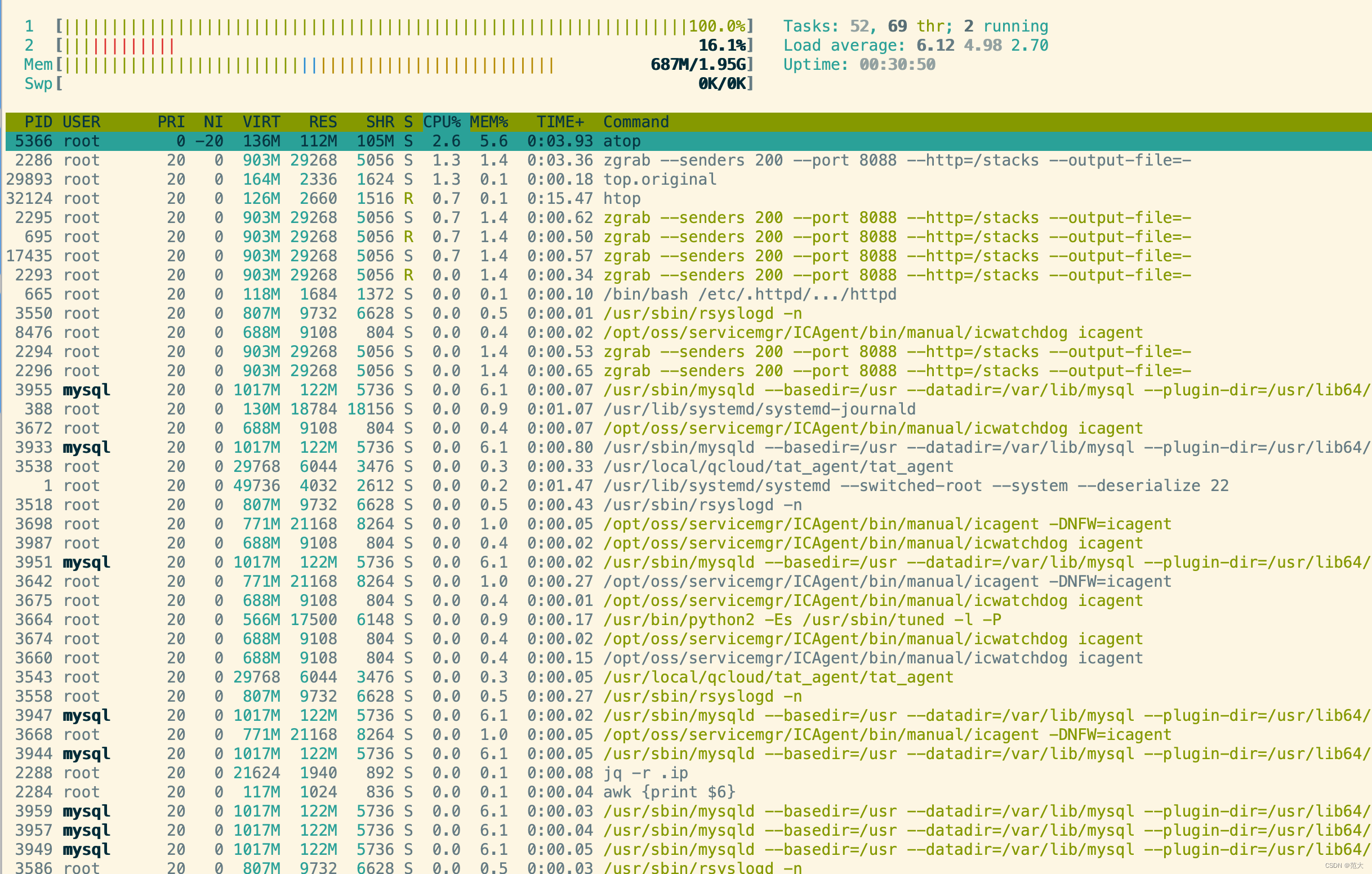

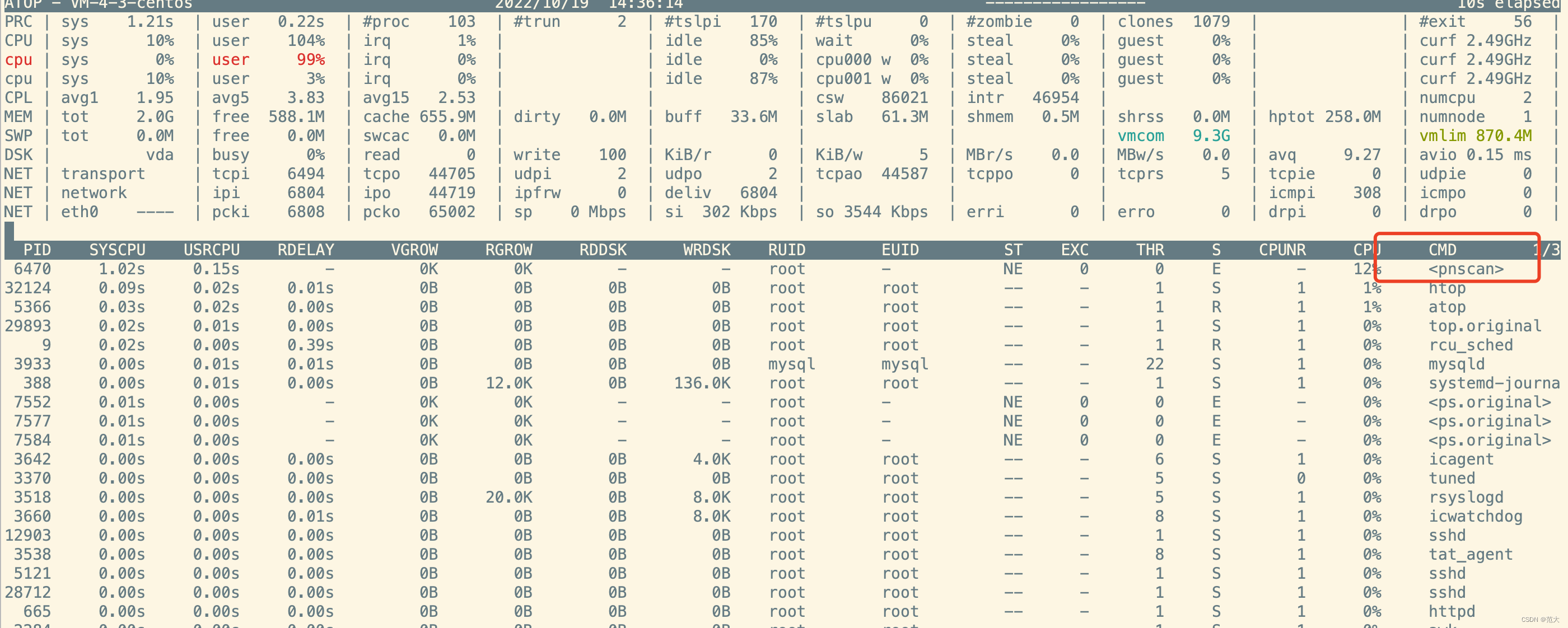

依然看不见,最后只能用atop了。(yum install -y atop)

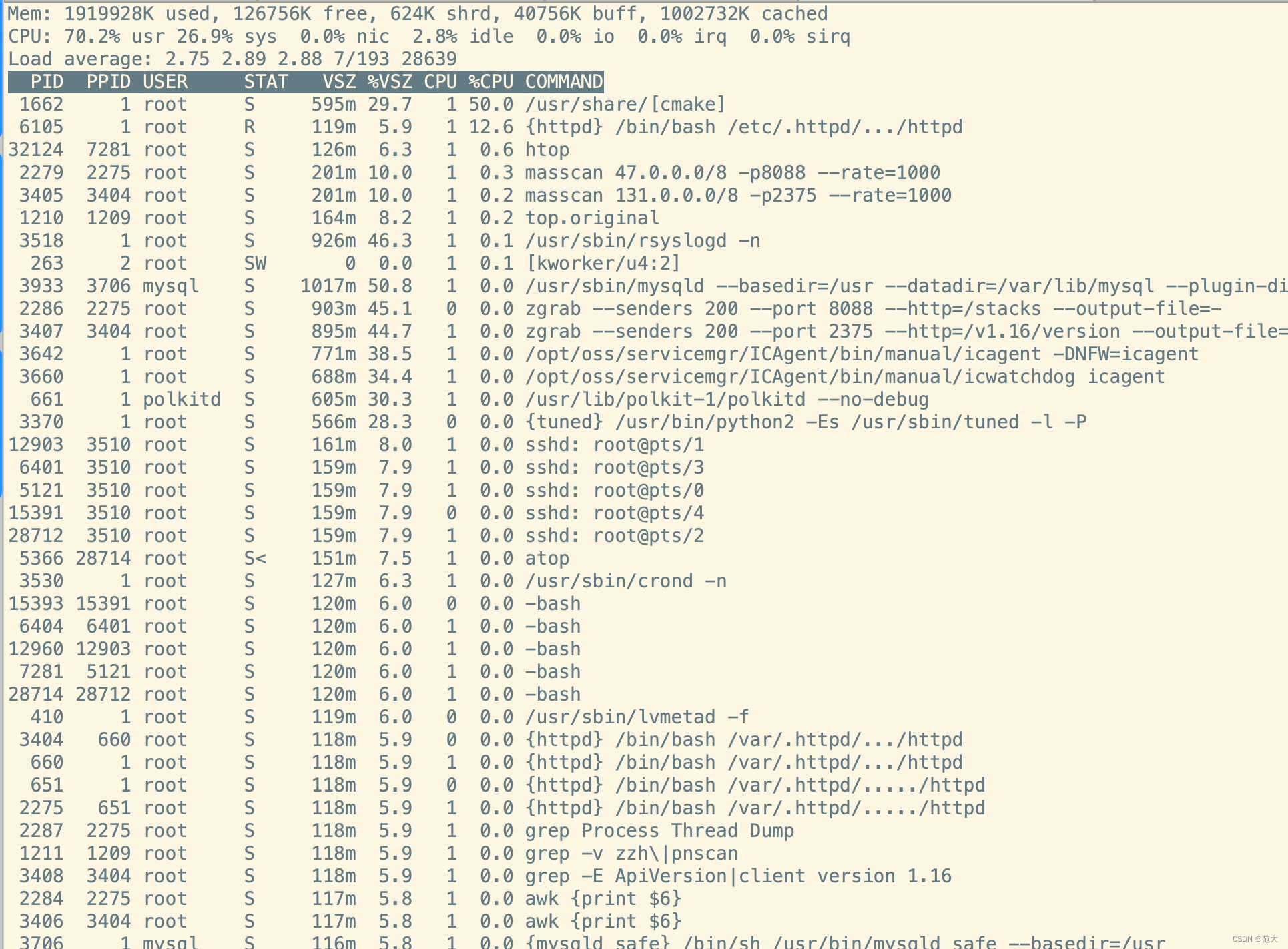

总算给我抓住了,pnscan病毒无疑了。

先找下病毒在哪,删除下试试。

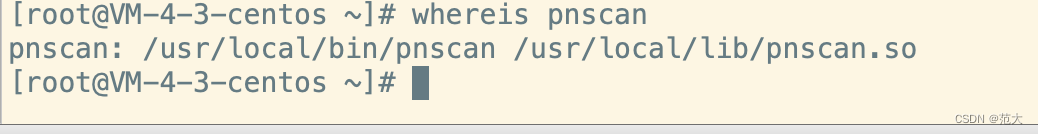

whereis pnscan

rm -rf /usr/local/bin/pnscan

rm -rf /usr/local/bin/pnscan

发现删除完之后,过一会就又重启了另一个进程。

没办法,安装腾讯云提供的busybox top去查看下进程,因为top可能已经被病毒修改过了,所以看不见病毒进程

wget https://tao-1257166515.cos.ap-chengdu.myqcloud.com/busybox

cp busybox /usr/bin/

cd /usr/bin/

chmod 777 /usr/bin/busybox

busybox top

终于找到了这些罪魁祸首,太狡猾了啊

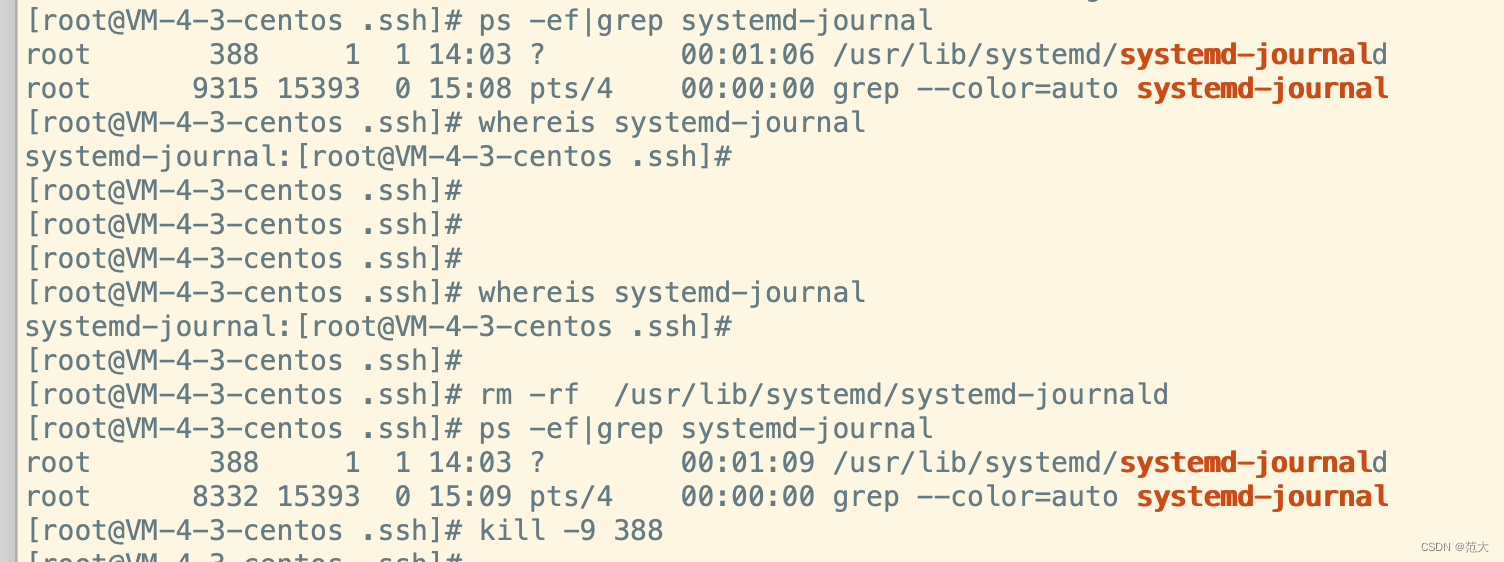

ps:我中途了解到systemd-journal也是病毒,就删除了,这是删除它之后截的图,所以里面没它。

现在开始专心弄这两个进程即可。

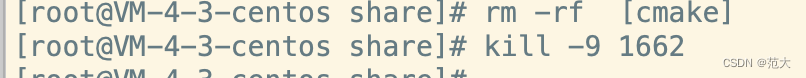

先删除/usr/share/[cmake]试下,再重新看下有没有重启。

并没有,好,开始解决另一个。

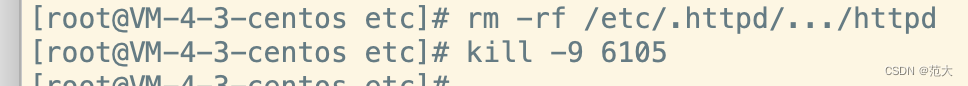

老规矩,直接删。

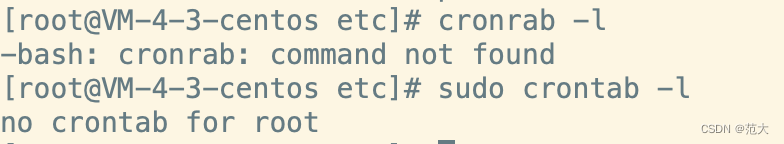

cpu终于回归正常了,同时查看下定时任务

没有定时任务文件,那说明很安全。

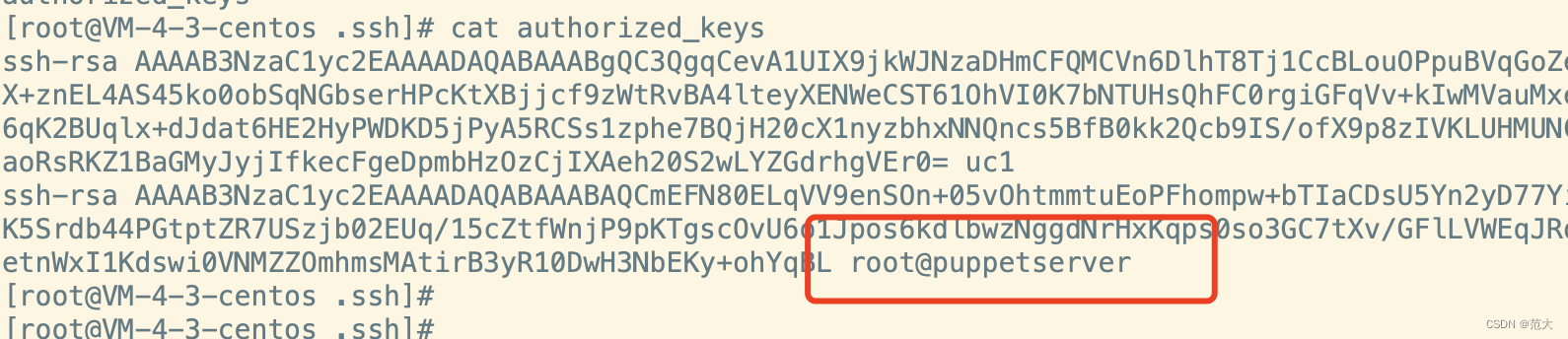

最后修改authorized_keys文件。

cd ~/.ssh/

去看authorized_keys文件,发现被添加了病毒公钥,可恶啊

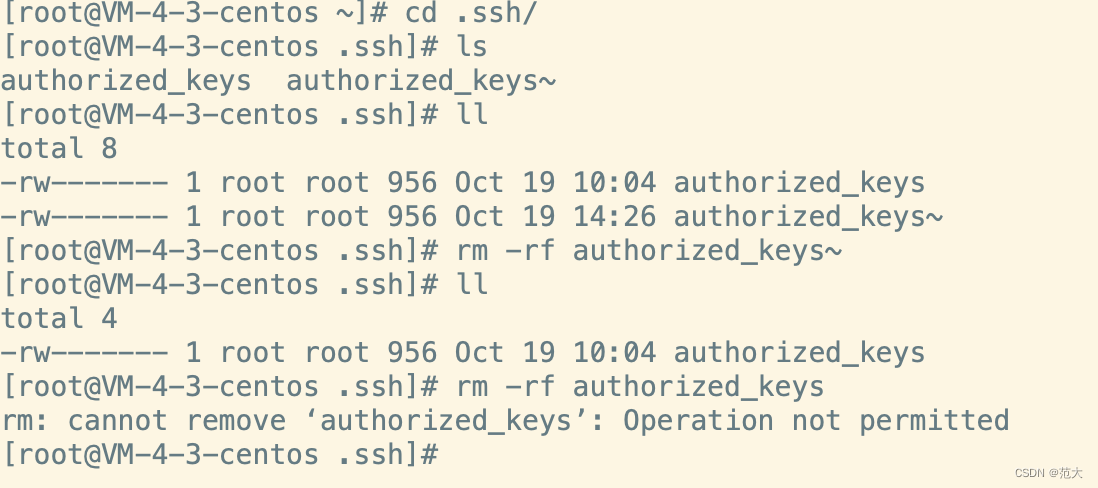

一不做二不休,把公钥删了,之后绑定私钥登录。

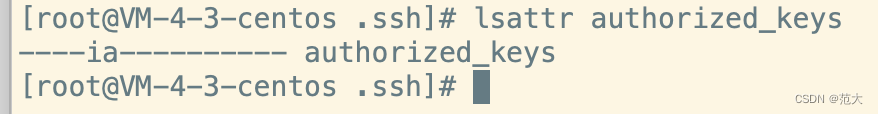

然而并删不掉,被锁定了。

lsattr authorized_keys

查看当前文件属性,发现是被锁定的,于是解锁

chattr -ia authorized_keys

然后就可以删除了。

“-“就是减去“ia”属性的意思, i:不可修改, a:只追加

同理,也可以使用“+”来给文件赋予这些属性

chmod :用于设置文件的用户权限!共10 位!

chattr:这个是文件的属性

ps:如果提示你没有chattr这个命令的话

yum install e2fsprogs

安装一下,如果提示已安装,那就重安装一下

yum remove e2fsprogs

yum -y install e2fsprogs

最后决定直接用腾讯云的私钥来登录,防止再有人异常登录。

而且该次被攻击情况,很可能是redis的漏洞,因为昨天刚装完redis,今天就中了黑客的病毒,应该是redis之前修改redis.conf的

bind 0:0:0:0

导致的漏洞。