目录

ctf常见的文件格式:

JPEG (jpg), 文件头:FFD8FF 文件尾:FF D9

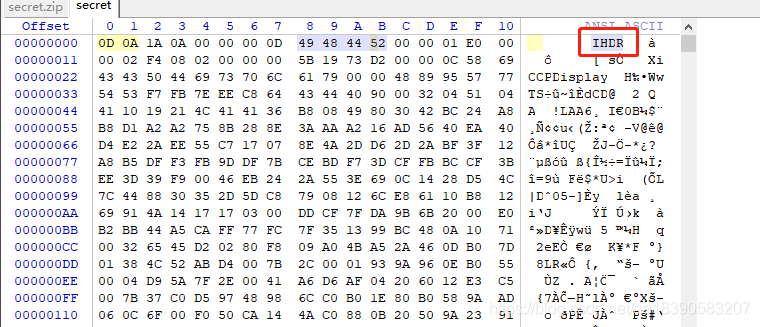

PNG (png), 文件头:89504E47 文件尾:AE 42 60 82

GIF (gif), 文件头:47494638 文件尾:00 3B

ZIP Archive (zip), 文件头:504B0304 文件尾:50 4B

TIFF (tif), 文件头:49492A00 文件尾:

Windows Bitmap (bmp), 文件头:424D 文件尾:

CAD (dwg), 文件头:41433130 文件尾:

Adobe Photoshop (psd), 文件头:38425053 文件尾:

Rich Text Format (rtf), 文件头:7B5C727466 文件尾:

XML (xml), 文件头:3C3F786D6C 文件尾:

HTML (html), 文件头:68746D6C3E

Email [thorough only] (eml), 文件头:44656C69766572792D646174653A

Outlook Express (dbx), 文件头:CFAD12FEC5FD746F

Outlook (pst), 文件头:2142444E

MS Word/Excel (xls.or.doc), 文件头:D0CF11E0

MS Access (mdb), 文件头:5374616E64617264204A

WordPerfect (wpd), 文件头:FF575043

Adobe Acrobat (pdf), 文件头:255044462D312E

Quicken (qdf), 文件头:AC9EBD8F

Windows Password (pwl), 文件头:E3828596

RAR Archive (rar), 文件头:52617221

Wave (wav), 文件头:57415645

AVI (avi), 文件头:41564920

Real Audio (ram), 文件头:2E7261FD

Real Media (rm), 文件头:2E524D46

MPEG (mpg), 文件头:000001BA

MPEG (mpg), 文件头:000001B3

Quicktime (mov), 文件头:6D6F6F76

Windows Media (asf), 文件头:3026B2758E66CF11

MIDI (mid), 文件头:4D546864

一、二维码

https://blog.csdn.net/mingzznet/article/details/47439479

二、N种方法解决

三、大白

https://tool.lu/hexconvert/

四、你竟然赶我走

五、基础破解

六、乌镇峰会种图

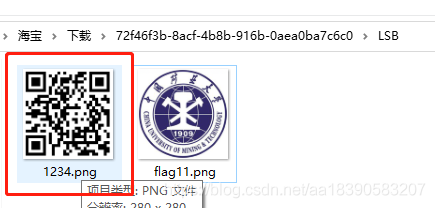

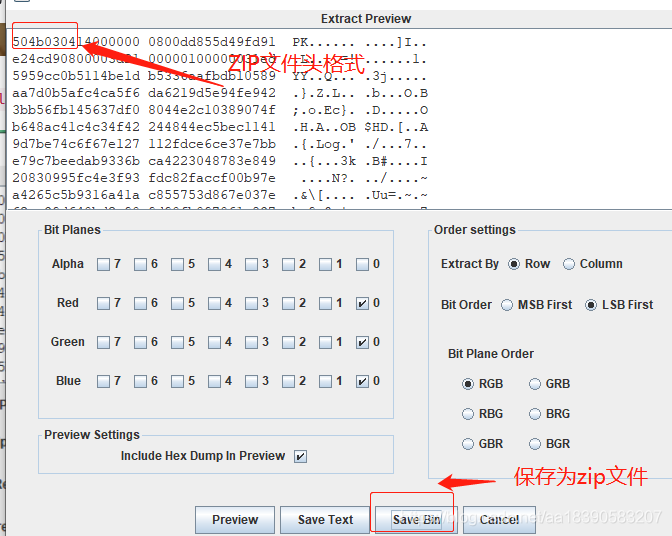

七、LSB

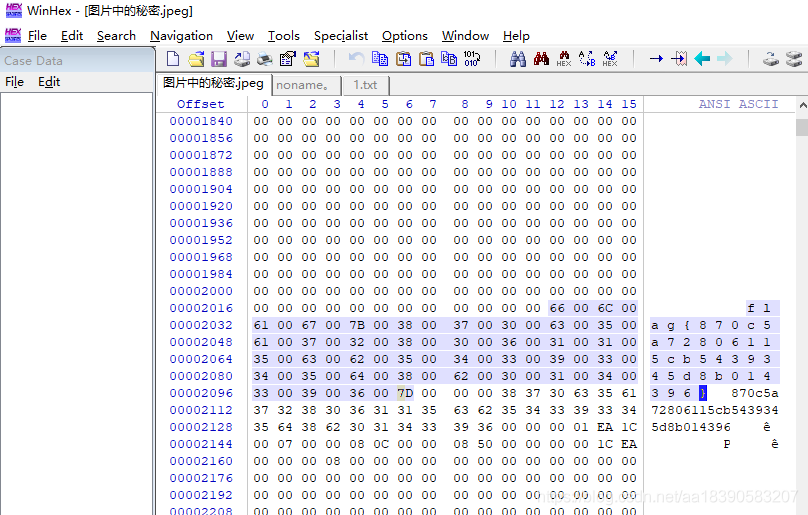

八、图片中的秘密

九、wireshark

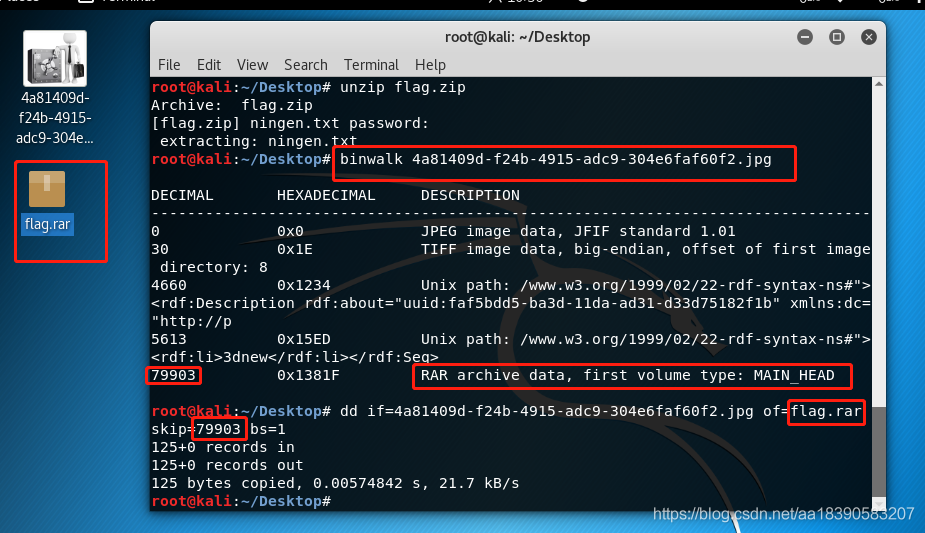

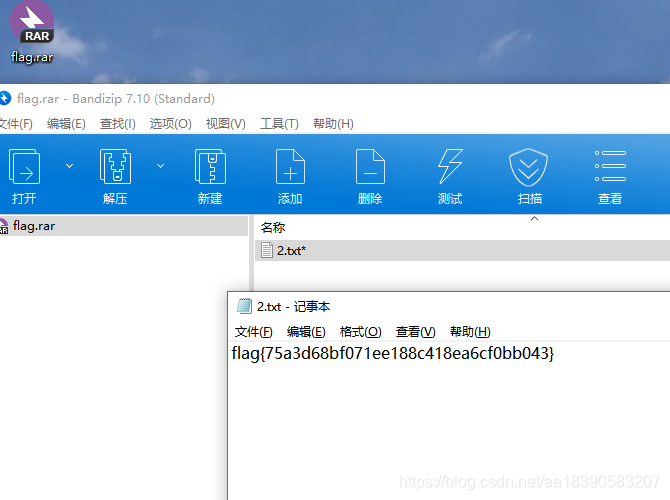

十、rar

十一、qr

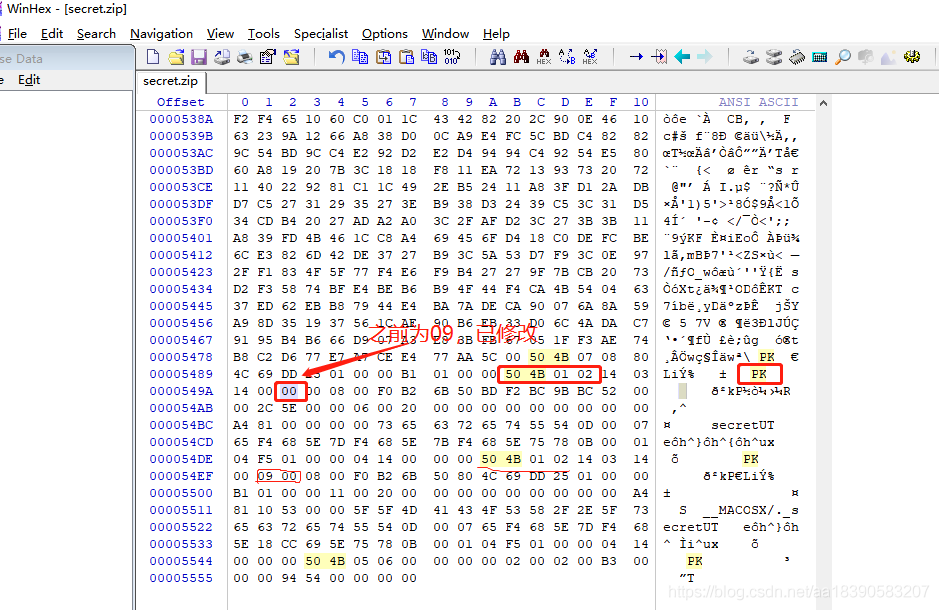

十二、ZIP伪加密

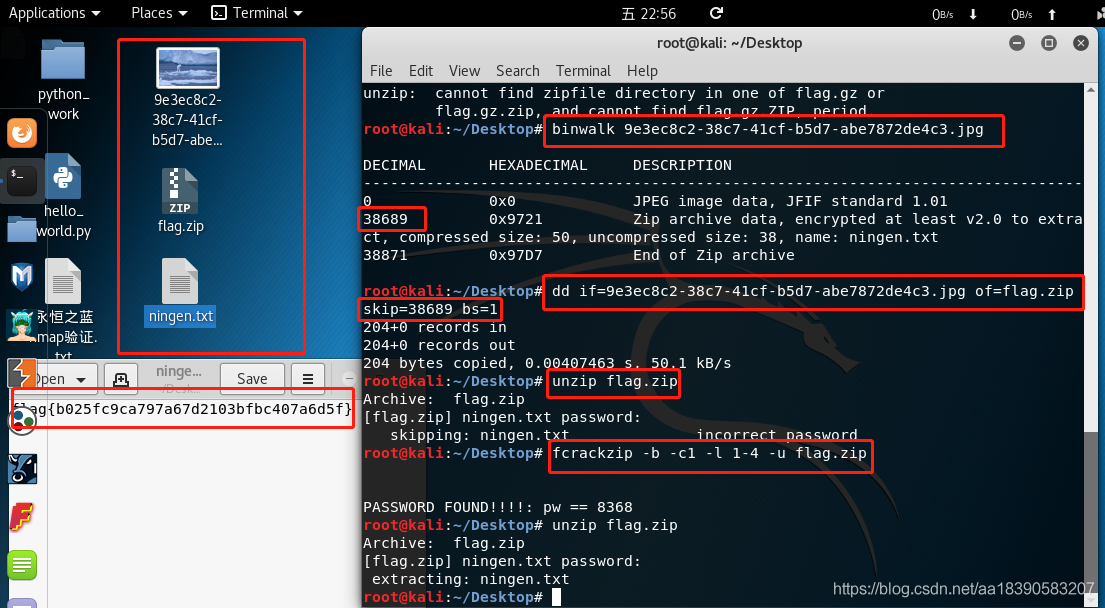

十三、ningen

十四、镜子里的世界

在Analyse->Data Extract中调整,得到flag

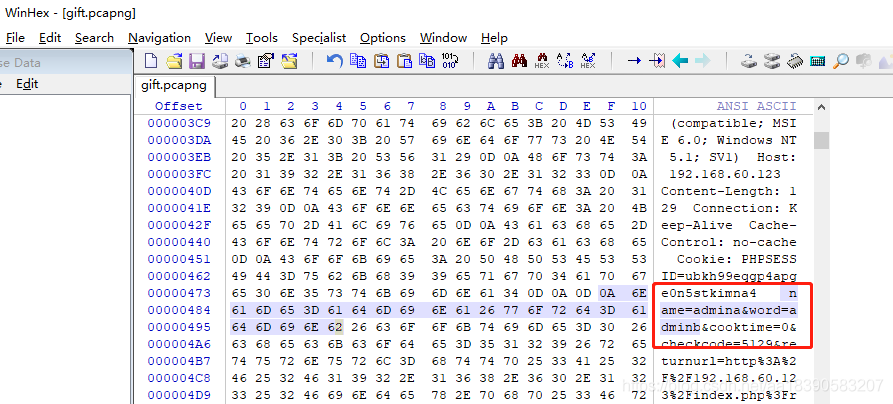

十五、被嗅探的流量

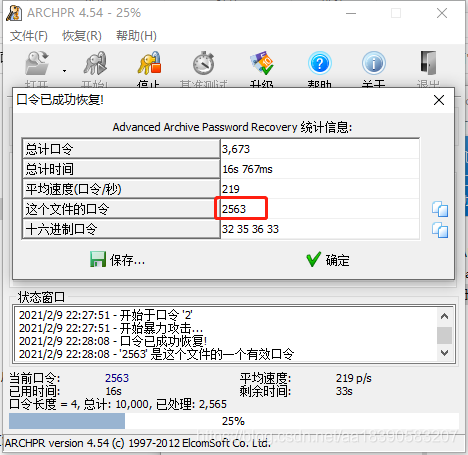

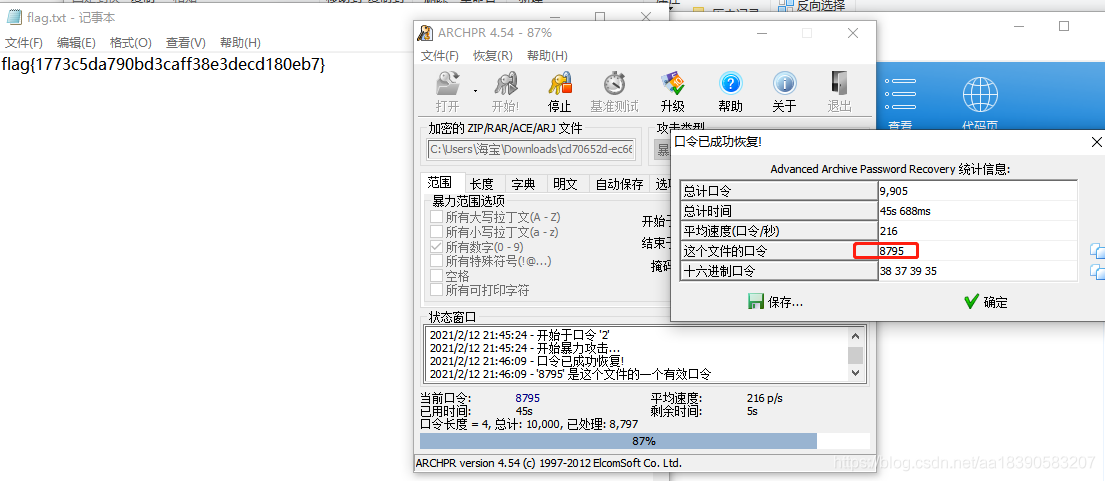

十六、小明的保险箱

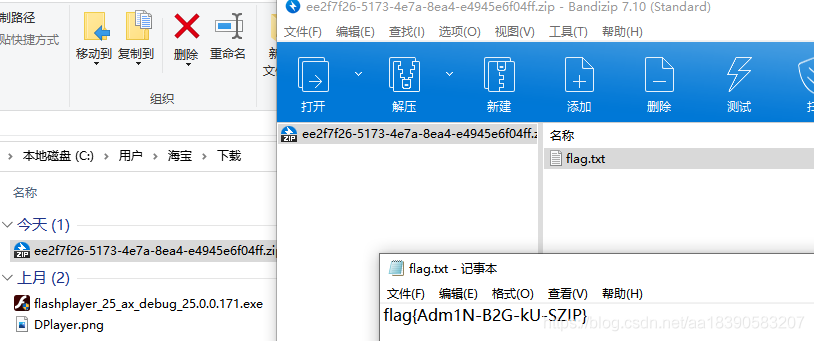

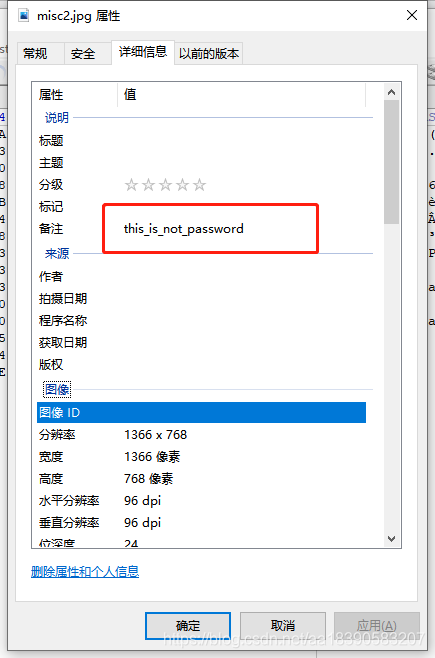

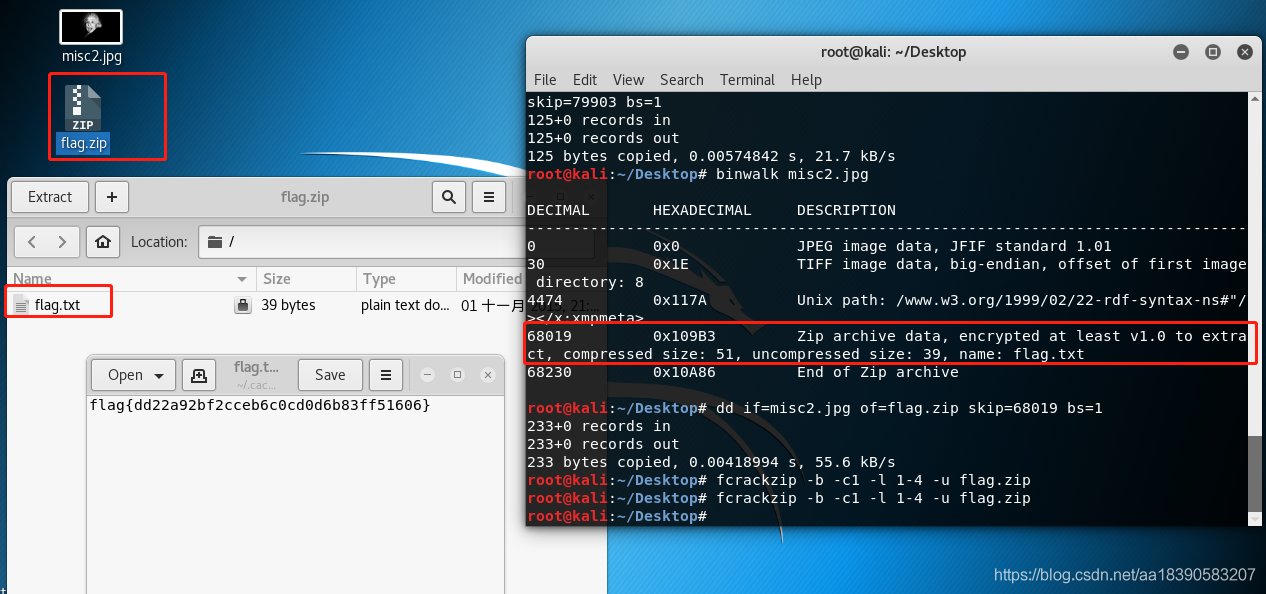

十七、爱因斯坦

隐藏zip压缩包,但是要密码

查看属性

可以试试备注的密码

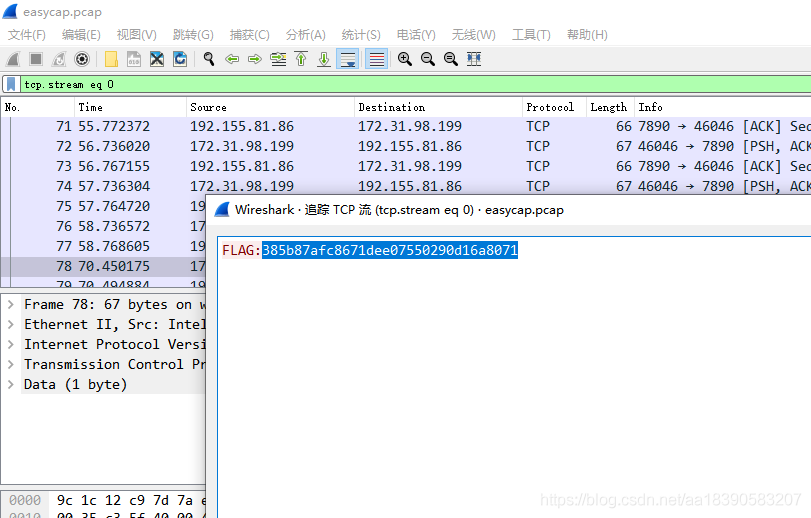

十八、easycap

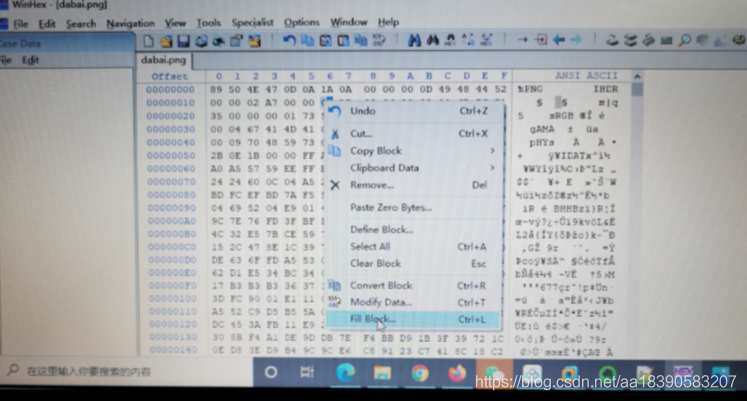

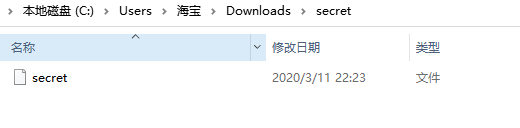

十九、winhex打开

http://www.txttool.com/wenben_binarystr.asp

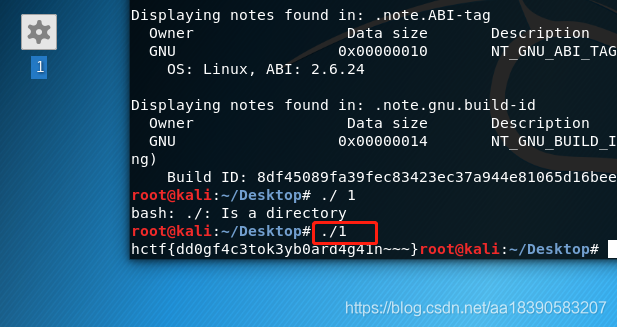

二十、FLAG

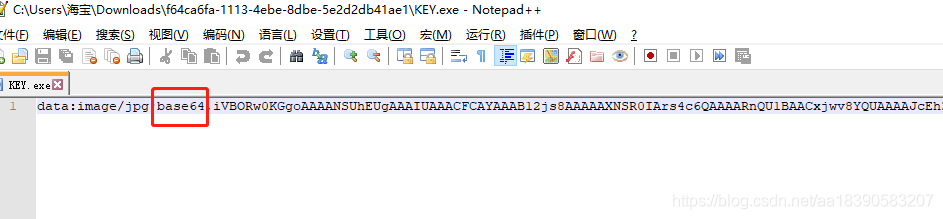

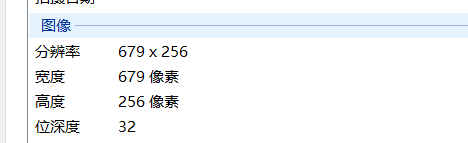

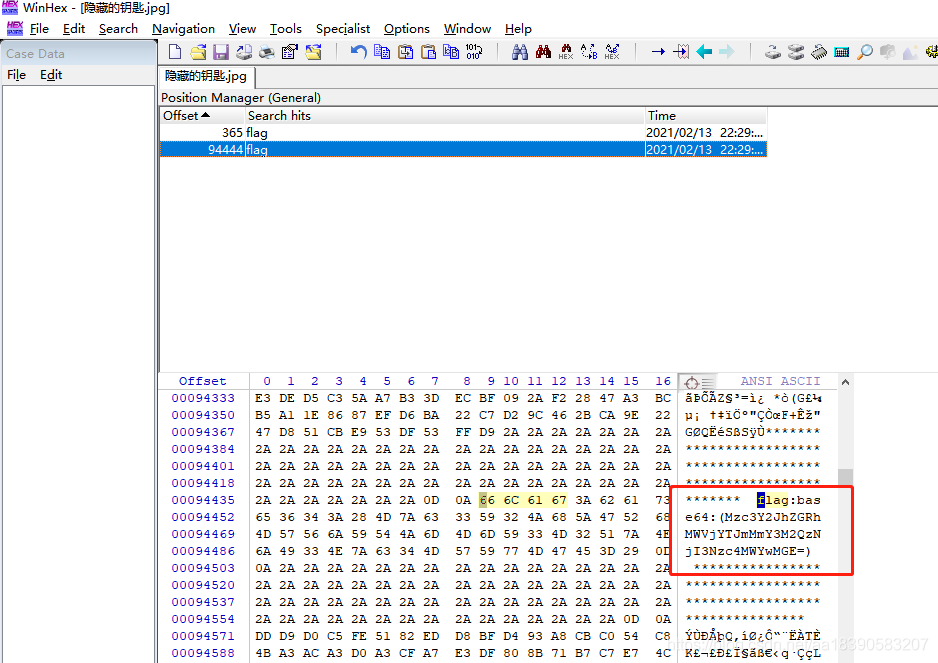

二十一、隐藏的钥匙

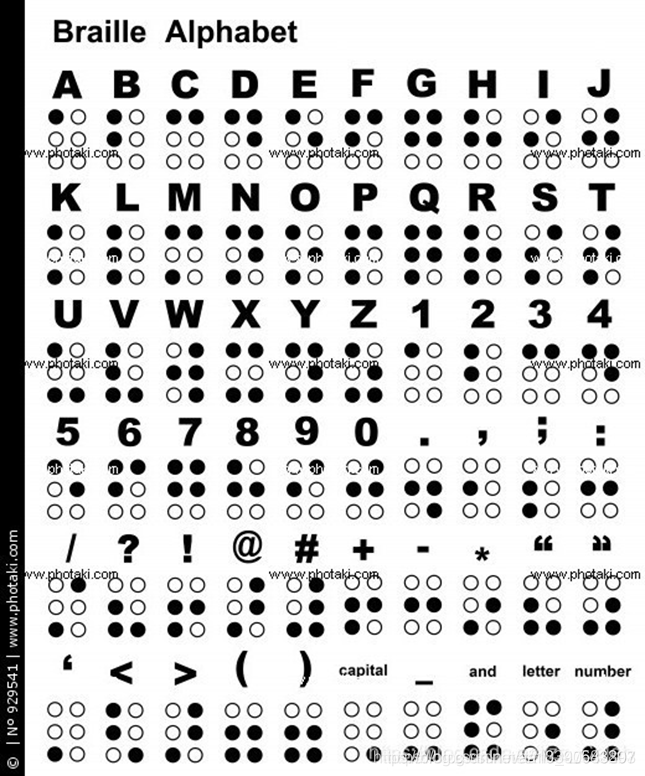

二十二、假如给我三天光明

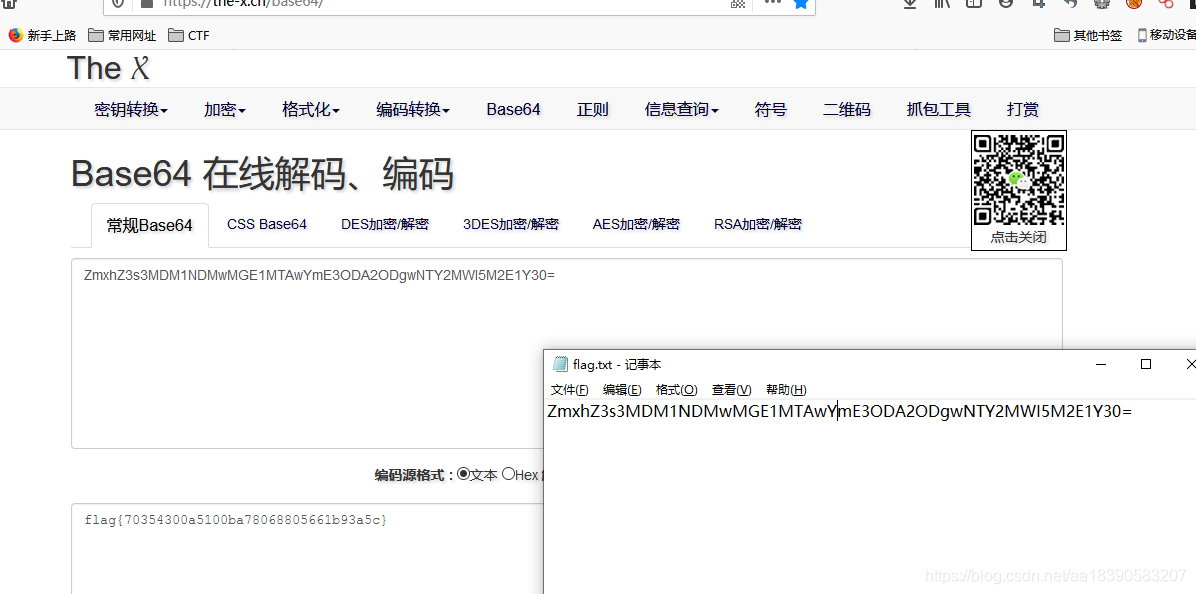

二十三、最简单的misc-y1ng1

https://the-x.cn/encodings/Hex.aspx

二十四、A_Beautiful_Picture1

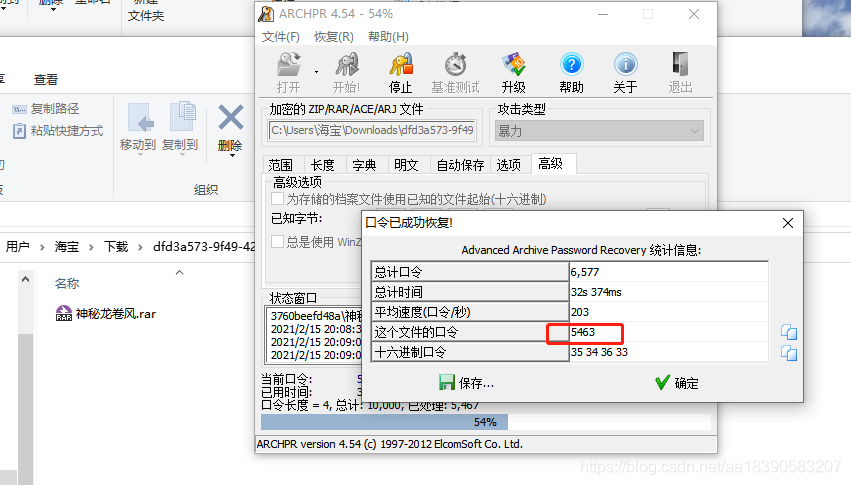

二十五、神秘龙卷风

https://www.splitbrain.org/services/ook)得到flag

二十六、小姐姐-y1ng

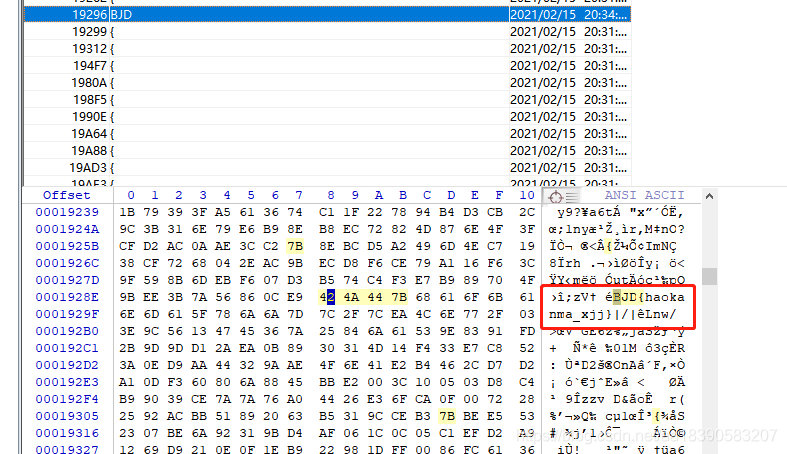

找flag、key等BJD是BUUCTF特有的语句

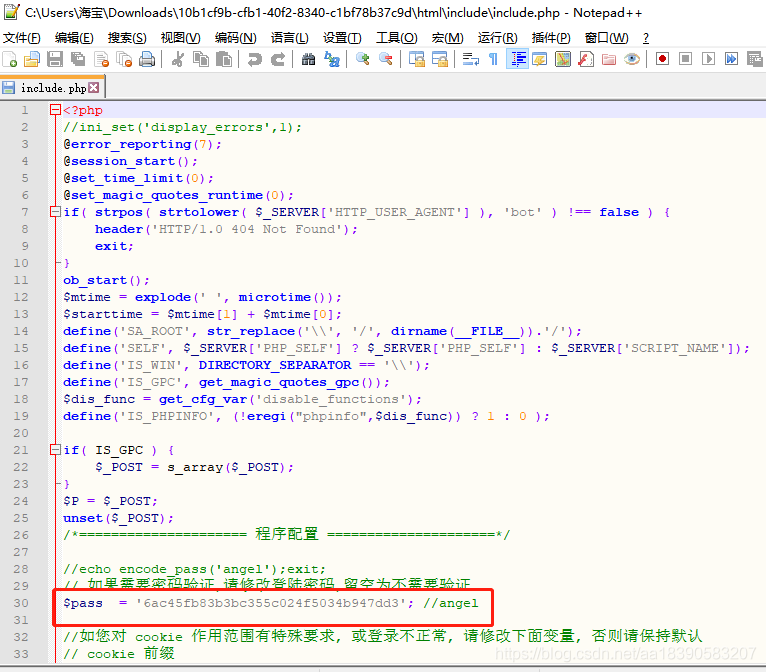

二十七、后门查杀

使用天融信杀毒工具进行扫描,找到含有webshell的php文件

notepad++打开

二十八、荷兰宽带数据泄露

conf.bin是一个路由器配置文件,路由器备份的配置文件一般是.bin格式,默认名称通常是conf.bin。可以使用路由器密码查看器RouterPassView直接进行查看。如图所示是根据提示用户名查看到的flag信息。

涉及的敏感信息都可以尝试提交。

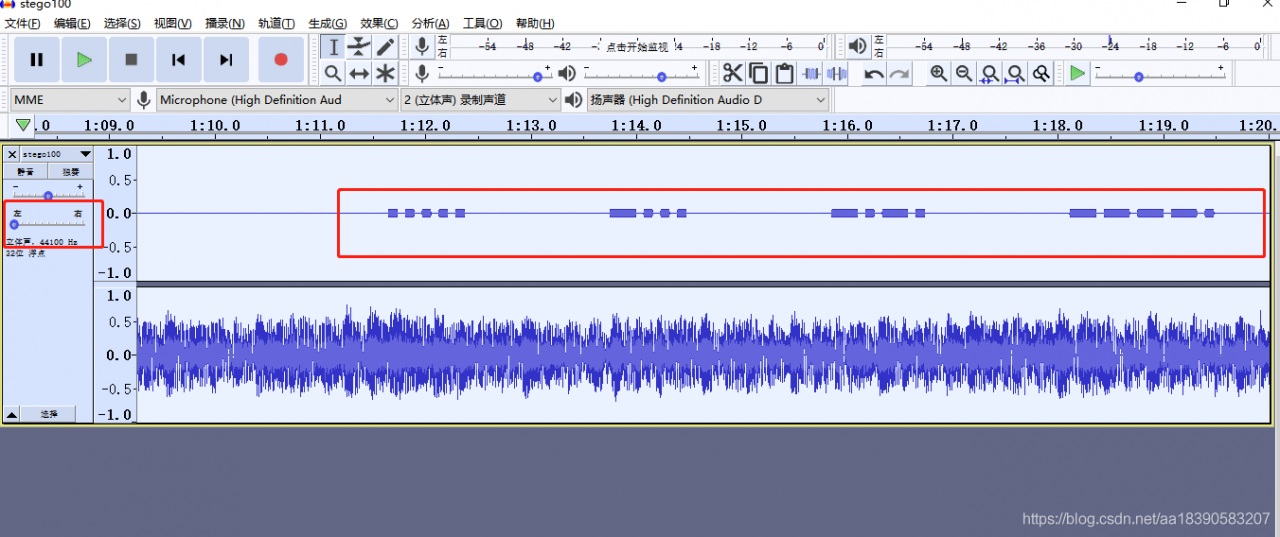

二十九、来首歌吧

用Audacity打开,选择左声道,可以听到莫斯密码

三十、数据包中的线索

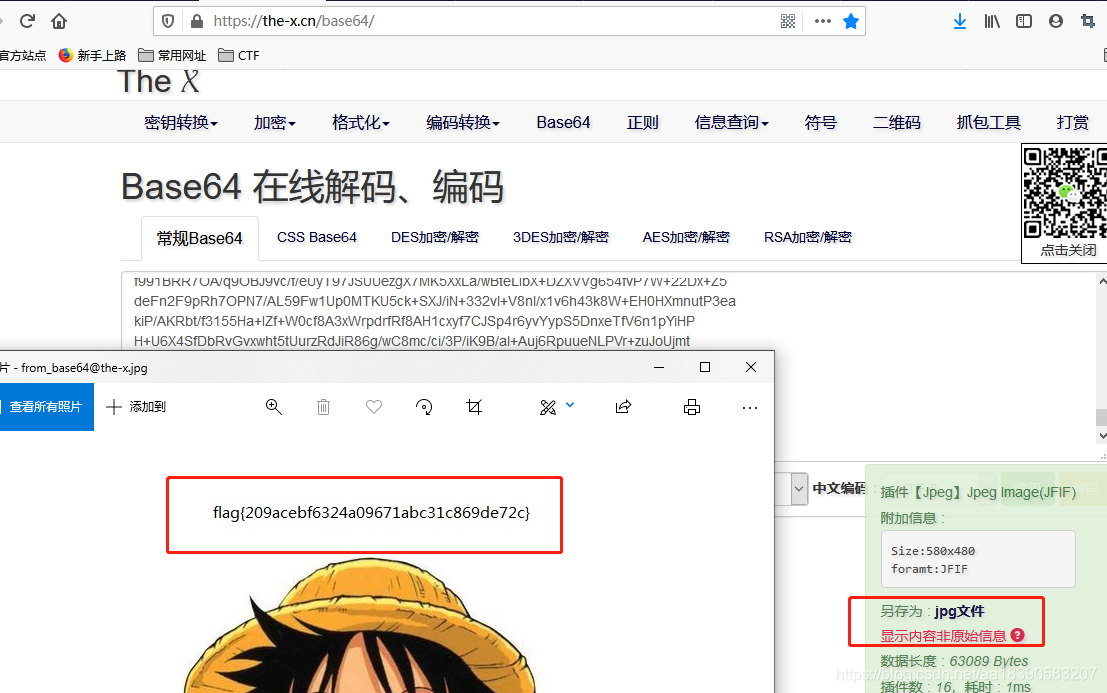

直接过滤http,追踪http流,解码base64为一张图片

三十一、九连环

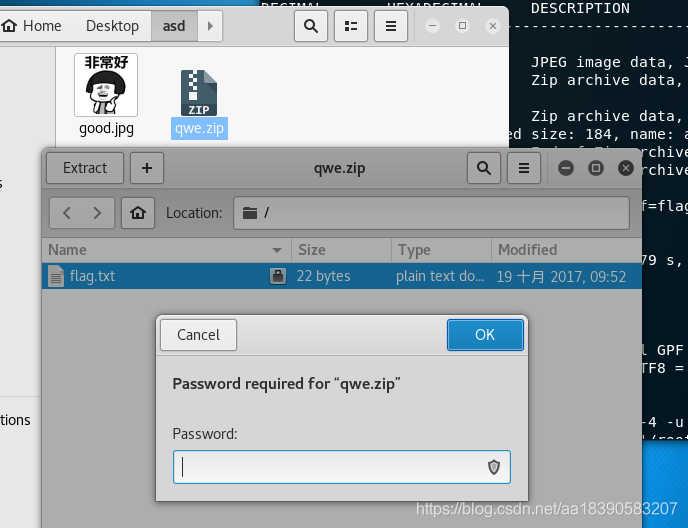

放到kali中用binwalk查看文件foremost分离文件,得到zip.发现有密码,fcrackzip无法解密压缩包

最后发现是伪加密,文件头50 4B 01 02 后面的14 00后面的01 08看起来不对然后改成00 00 发现就没有密码了,里面有个good的图片,后面的压缩文件的密码

然后发现了另一种隐写的方法steghide在卡里里面使用steghide extract -sf 文件名 -p 密码(没有就直接回车)得到txt文件压缩包密码bV1g6t5wZDJif^J7就是qwe.zip的密码解压得到flag

安装steghide工具:https://blog.csdn.net/Jeanphorn/article/details/45034859?utm_source=app

如果你的Kali Linux还没有更新过的话,那么执行以下命令进行更新。

# apt-get upgrade

当系统更新完毕后,就可以采取在线安装的方式把steghide工具装入到你的系统中。

# apt-get install steghide

(kali更新源遇到问题,以下为盗图)

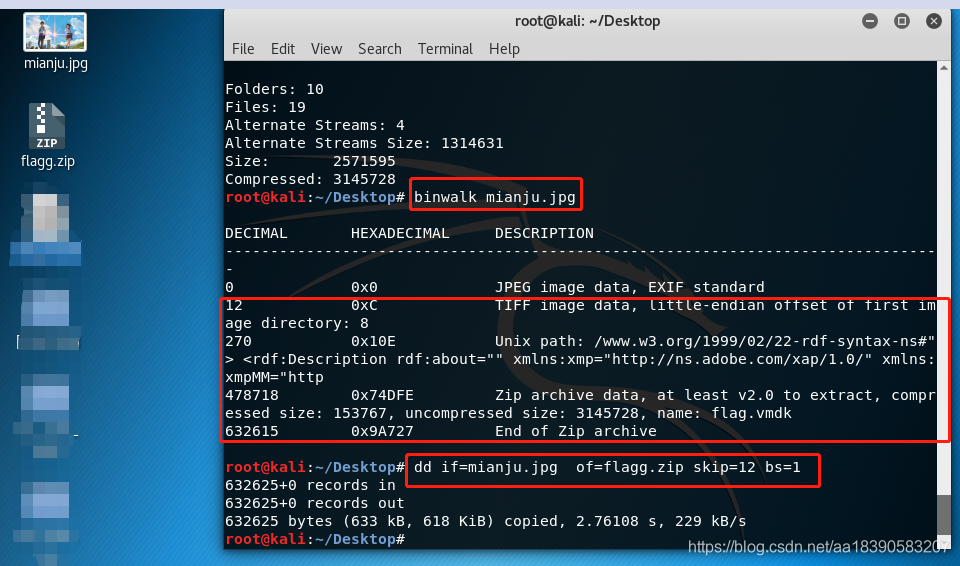

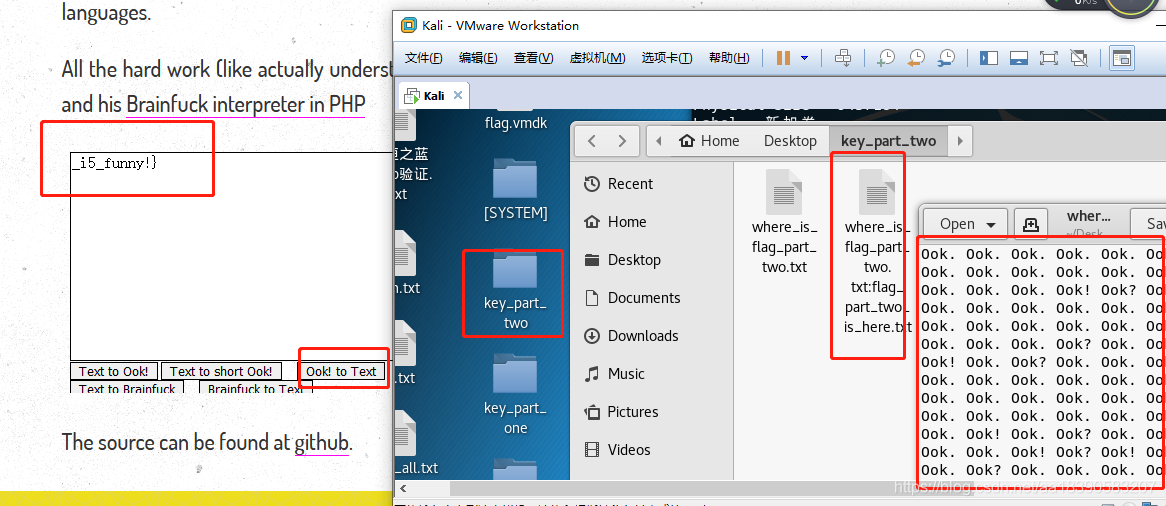

三十二、面具下的flag

zip伪加密,将90修改为00

解压后,得到一个虚拟机文件

放kali 中用7z来解压就能得到flag文件:7z x flag.vmdk -o./

https://www.splitbrain.org/services/ook

两部分连接:flag{N7F5_AD5_i5_funny!}

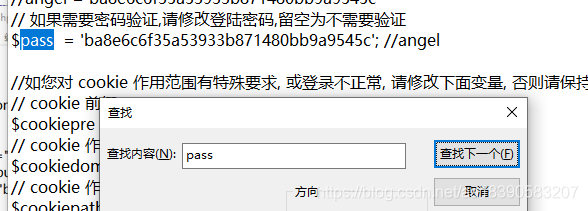

三十三、webshell后门

收用工具:D盾扫描

查看文件

flag{ba8e6c6f35a53933b871480bb9a9545c}

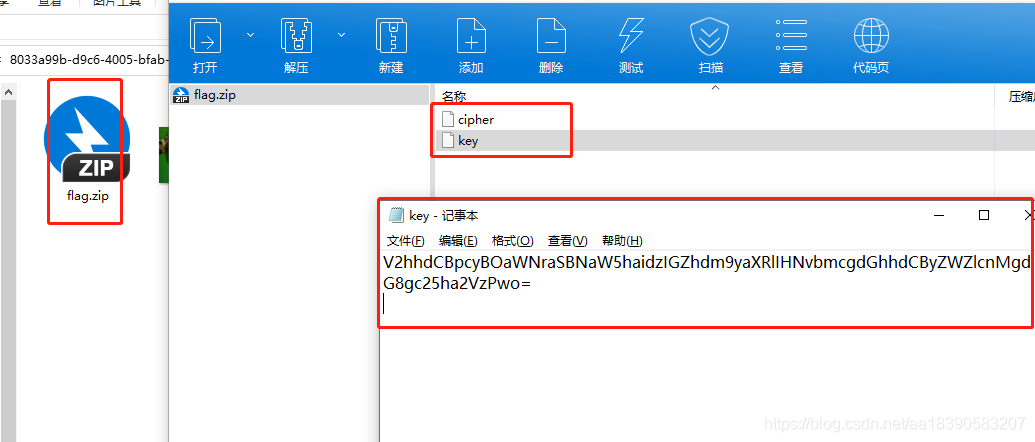

三十四、被劫持的生日礼物

flag{1d240aafe21a86afc11f38a45b541a49}

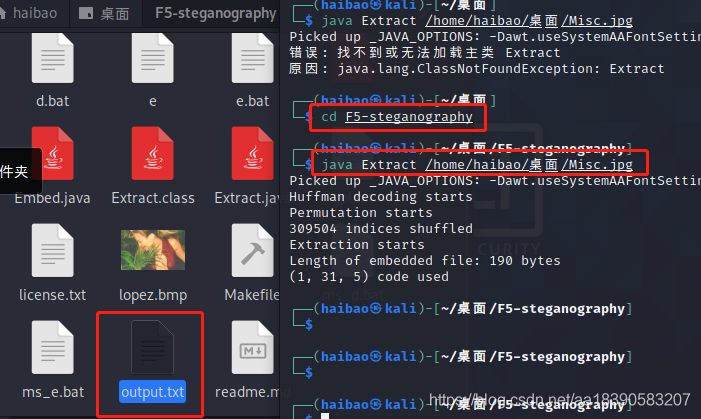

三十五、刷新过的图片

刷新键为F5,但是按F5没用

F5隐写,用工具F5-steganography

下载工具:git clone https://github.com/matthewgao/F5-steganography

提取文件:

java Extract /home/haibao/桌面/Misc.jpg

输出output.txt,发现乱码,改后缀为zip,是zip伪加密

flag{96efd0a2037d06f34199e921079778ee}

三十六、snake

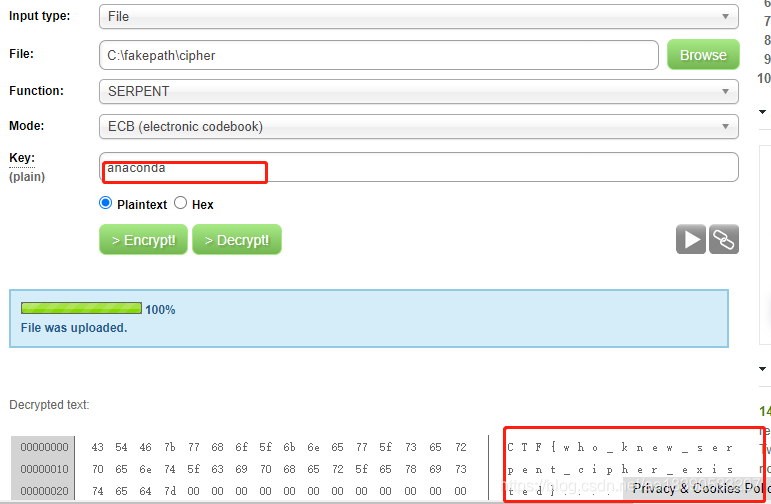

密码:anaconda

链接:http://serpent.online-domain-tools.com/