目录

Linux Labs

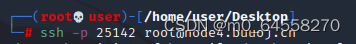

启动靶机发现什么也没有,读题感觉应该是需要ssh连接一个linux主机,打开kali虚拟机,根据给出的端口和地址写入linux指令。

ssh -p 25142 root@node4.buuoj.cn

ssh连接后先退回到根目录,发现有一个flag.txt,cat指令读取,拿到flag。

BUU LFI COURSE 1

启动靶机,发现需要代码审计,运用文件包含,在url后面用问号传参来读取敏感文件。

?file=/flag

Upload-Labs-Linux

启动靶机,发现就是upload_labs的靶场,打开第一关,禁用js(火狐浏览器禁用步骤:新建页面搜索about:config,在页面中查找javascript.enable,把true改成false),上传php一句话木马,蚁剑连接后在根目录打开flag,这个题比较简单,结束后不要忘记启用js哦。

BUU BRUTE 1

启动靶机,发现是一个登录框,首先尝试弱密码admin/admin

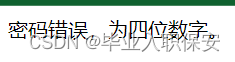

猜测用户名应该是正确,但密码是错误的,需要输入四位数字,把用户名改成admin1尝试

方法一:说明我们的猜测正确,直接打开burp抓包,用户名为admin,爆破四位数字的密码段。需要把线程调小一点。

方法二:这个我参照了大佬的方法,编写脚本:(需要改成自己的url)

import requests

from time import sleep

url = "http://8120f277-af07-42cb-8718-50ba405df6ae.node4.buuoj.cn:81/?username=admin1&password="

for i in range(6400, 7000):

res = requests.get(url + str(i))

sleep(0.01)

print("[*] Try:", i)

if res.text != "密码错误,为四位数字。":

print(res.text)

break两个方法可以都尝试一下,第一个我设置线程为1的时候不会有任何报错。第二个直接用大佬的方法会不定时报错,我自己加了个sleep函数,测试几遍并没有问题

版权声明:本文为m0_64558270原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。