基于华为设备简单配置GRE

GRE–通用路由封装协议

通用路由封装协议GRE(Generic Routing Encapsulation)可以对某些网络层协议(如IPX、ATM、IPv6、AppleTalk等)的数据报文进行封装,使这些被封装的数据报文能够在另一个网络层协议(如IPv4)中传输。

GRE提供了将一种协议的报文封装在另一种协议报文中的机制,是一种三层隧道封装技术,使报文可以通过GRE隧道透明的传输,解决异种网络的传输问题。

提示:以下是本篇文章正文内容,下面案例可供参考

一、GRE是什么?

GRE是VPN(Virtual Private Network)的第三层隧道协议,即在协议层之间采用了一种被称之为Tunnel(隧道)的技术。对某些网络层协议(如IP和IPX)的数据报进行封装,使这些被封装的数据报能够在另一个网络层协议(如IP)中传输。

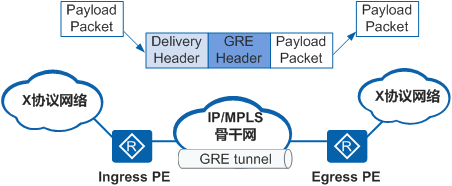

报文在GRE隧道中传输包括封装和解封装两个过程。如图所示,如果X协议报文从Ingress PE向Egress PE传输,则封装在Ingress PE上完成,而解封装在Egress PE上进行。封装后的数据报文在网络中传输的路径,称为GRE隧道。

二、GRE有什么用?

1.多协议本地网可以通过GRE隧道传输

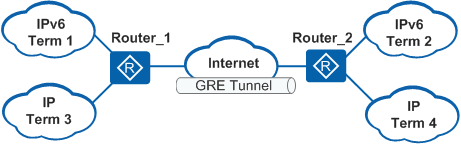

Term1和Term2是运行IPv6的本地网,Term3和Term4是运行IP的本地网,不同地域的子网间需要通过公共的IP网络互通。

通过在Router_1和Router_2之间采用GRE协议封装的隧道,Term1和Term2、Term3和Term4可以互不影响地进行通信。

2.与IPSec结合,保护组播数据

GRE可以封装组播数据并在GRE隧道中传输。如图所示,对于组播数据需要在IPSec隧道中传输的情况,可以先建立GRE隧道,对组播数据进行GRE封装,再对封装后的报文进行IPSec加密,从而实现组播数据在IPSec隧道中的加密传输。

三、GRE怎么用?

1.隧道接口(Tunnel接口)

是为实现报文记的封装而提供的一种点对点类型的虚拟接口,与Loopback接口类似,都是一种逻辑接口。

隧道接口包含以下元素:

-

源地址:报文传输协议中的源地址。从负责封装后报文传输的网络来看,隧道的源地址就是实际发送报文的接口IP地址。

-

目的地址:报文传输协议中的目的地址。从负责封装后报文传输的网络来看,隧道本端的目的地址就是隧道目的端的源地址。

-

隧道接口IP地址:为了在隧道接口上启用动态路由协议,或使用静态路由协议发布隧道接口,要为隧道接口分配IP地址。隧道接口的IP地址可以不是公网地址,甚至可以借用其他接口的IP地址以节约IP地址。但是当Tunnel接口借用IP地址时,由于Tunnel接口本身没有IP地址,无法在此接口上启用动态路由协议,必须配置静态路由或策略路由才能实现路由器间的连通性。

-

封装类型:隧道接口的封装类型是指该隧道接口对报文进行的封装方式。一般情况下有四种封装方式,分别是GRE、MPLS TE、IPv6-IPv4 和IPv4-IPv6。

经过手工配置,成功建立隧道之后,就可以将隧道接口看成是一个物理接口,可以在其上运行动态路由协议或配置静态路由。

2.配置

ensp防火墙默认用户:admin;密码:Admin@123

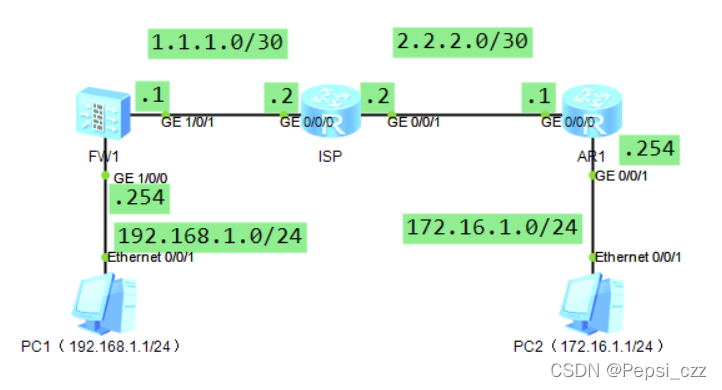

1.配置各物理接口ip地址

FW1防火墙配置

<USG6000V1>system-view //进入系统视图

[USG6000V1]sysname FW1 //设置设备名称为FW1

[FW1]interface GigabitEthernet 1/0/0 //进入接口视图

[FW1-GigabitEthernet1/0/0]ip address 192.168.1.254 24 //配置接口ip地址

[FW1-GigabitEthernet1/0/0]quit

[FW1]interface GigabitEthernet 1/0/1

[FW1-GigabitEthernet1/0/0]ip address 1.1.1.1 30

[FW1-GigabitEthernet1/0/0]quit

[FW1]firewall zone trust //进入安全区域视图

[FW1-zone-trust]add interface GigabitEthernet 1/0/0 //将接口划入安全区域

[FW1-zone-trust]quit

[FW1]firewall zone untrust

[FW1-zone-untrust]add interface GigabitEthernet 1/0/1

[FW1-zone-trust]quit

ISP路由器配置

<Huawei>system-view

[Huawei]sysname ISP

[ISP]interface GigabitEthernet 0/0/0

[ISP-GigabitEthernet0/0/0]ip address 1.1.1.2 30

[ISP-GigabitEthernet0/0/0]quit

[ISP]interface GigabitEthernet 0/0/1

[ISP-GigabitEthernet0/0/1]ip address 2.2.2.2 30

[ISP-GigabitEthernet0/0/1]quit

R1路由器基础配置

<Huawei>system-view

[Huawei]sysname R1

[R1]interface GigabitEthernet 0/0/0

[R1-GigabitEthernet0/0/0]ip address 2.2.2.1 30

[R1-GigabitEthernet0/0/0]quit

[R1]interface GigabitEthernet 0/0/1

[R1-GigabitEthernet0/0/1]ip address 172.16.1.254 24

[R1-GigabitEthernet0/0/1]quit

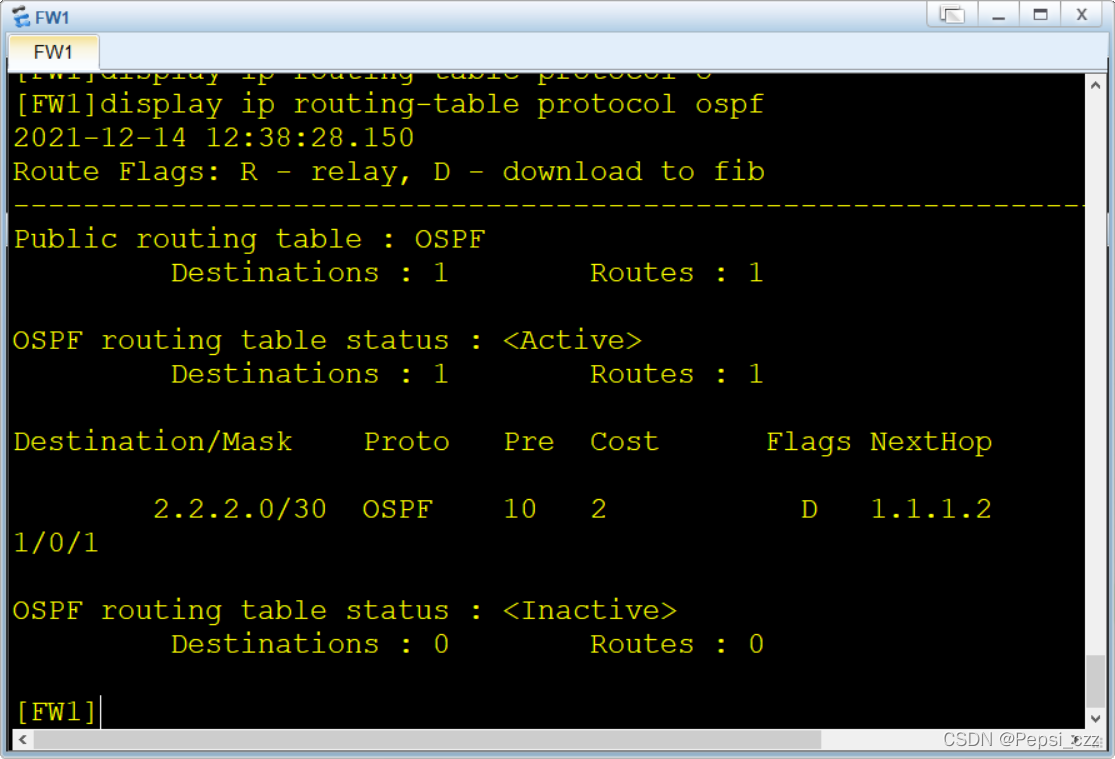

2.OSPF配置

FW1配置

[FW1]ospf 1

[FW1-ospf-1]area 0

[FW1-ospf-1-area-0.0.0.0]network 1.1.1.1 0.0.0.0

ISP配置

[ISP]ospf 1

[ISP-ospf-1]area 0

[ISP-ospf-1-area-0.0.0.0]network 1.1.1.2 0.0.0.0

[ISP-ospf-1-area-0.0.0.0]network 2.2.2.2 0.0.0.0

R1配置

[R1]ospf 1

[R1-ospf-1]area 0

[R1-ospf-1-area-0.0.0.0]network 2.2.2.1 0.0.0.0

查看路由表

3.GRE隧道配置

FW1配置

[FW1]interface Tunnel 1 //进入Tunnel接口视图

[FW1-Tunnel1]tunnel-protocol gre //选择隧道协议

[FW1-Tunnel1]source 1.1.1.1 //源地址

[FW1-Tunnel1]destination 2.2.2.1 //目的地址

[FW1-Tunnel1]ip address unnumbered interface GigabitEthernet 1/0/1 //借用接口ip地址

[FW1-Tunnel1]gre key plain 202112 //设置GRE隧道的识别关键字

[FW1-Tunnel1]quit

[FW1]firewall zone untrust

[FW1-zone-untrust]add interface Tunnel 1

R1配置

[R1]int Tunnel 0/0/1

[R1-Tunnel0/0/1]tunnel-protocol gre

[R1-Tunnel0/0/1]source 2.2.2.1

[R1-Tunnel0/0/1]destination 1.1.1.1

[R1-Tunnel0/0/1]ip address unnumbered interface GigabitEthernet 0/0/0

[R1-Tunnel0/0/1]gre key 202112

4.配置引导

FW1防火墙配置

[FW1]ip route-static 172.16.1.0 24 Tunnel 1

R1配置

[R1]ip route-static 192.168.1.0 24 Tunnel 0/0/1

5.FW1安全策略

[FW1]security-policy

[FW1-policy-security]rule name 1

[FW1-policy-security-rule-1]source-zone local

[FW1-policy-security-rule-1]destination-zone untrust

[FW1-policy-security-rule-1]source-address 1.1.1.1 32

[FW1-policy-security-rule-1]destination-address 2.2.2.1 32

[FW1-policy-security-rule-1]service protocol 47

[FW1-policy-security-rule-1]action permit

[FW1-policy-security-rule-1]quit

[FW1-policy-security]rule name 2

[FW1-policy-security-rule-2]source-zone untrust

[FW1-policy-security-rule-2]destination-zone local

[FW1-policy-security-rule-2]source-address 2.2.2.1 32

[FW1-policy-security-rule-2]destination-address 1.1.1.1 32

[FW1-policy-security-rule-2]service protocol 47

[FW1-policy-security-rule-2]action permit

[FW1-policy-security-rule-2]quit

[FW1-policy-security]rule name 3

[FW1-policy-security-rule-3]source-zone trust

[FW1-policy-security-rule-3]destination-zone untrust

[FW1-policy-security-rule-3]source-address 192.168.1.0 24

[FW1-policy-security-rule-3]destination-address 172.16.1.0 24

[FW1-policy-security-rule-3]service protocol icmp

[FW1-policy-security-rule-3]action permit

[FW1-policy-security-rule-3]quit

检查配置结果

- 执行命令display interface tunnel [ interface-number ],查看Tunnel接口的工作状态。

- 执行命令display ip routing-table,查看IPv4路由表,到指定目的地址的路由出接口为Tunnel接口。

- 执行命令display ipv6 routing-table,查看IPv6路由表,到指定目的地址的路由出接口为Tunnel接口。

- 执行命令ping -a source-ip-address host,Ping对端的Tunnel接口地址,从本端Tunnel接口到对端Tunnel接口可以Ping通。

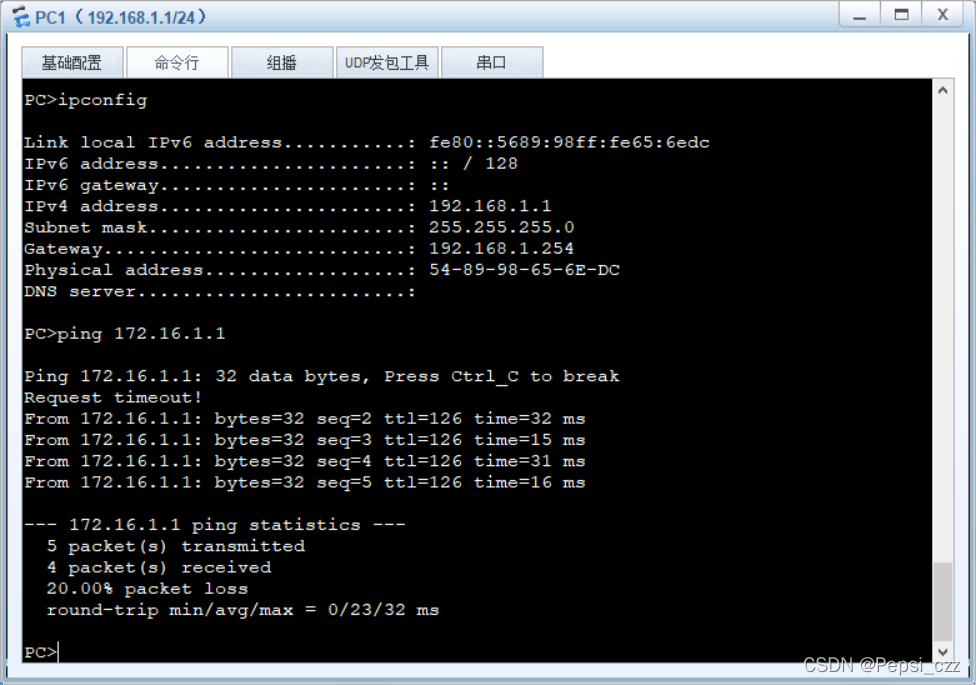

PC1 ping PC2

参考

配置指南:https://support.huawei.com/enterprise/zh/doc/EDOC1000097307/9bb6ed7f