1、模拟器的安装

一款叫做 BlueStacks 一般的安装操作APP非常流畅 ,另一款就是SDK模拟器(Software Development)这款也是Android开发经常使用的,功能强大,类似虚拟机CM一样可以建立多个虚拟机安装不同的Android 系统 下载地址:

BlueStacks的下载地址: http://www.bluestacks.net.cn/Download/

SDK 地址: http://developer.android.com/sdk/index.html

2、反编译APP

有两种反编译方式,dex2jar 和 apjtool 两个反编译的效果是不一样的 dex2jar反编译出java源代码,apktool 反编译出来的额是Java的汇编语言。

第一: dex2jar 反编译

工具:dex2jar+ jdgui (下面使用一款网络套路贷的app来做实验 —(这款app 叫做 “鸿运来”))

为了讲清楚这款套路贷的App的来路,我特意下载了这款软件(在模拟器上运行——因为你不知道,这款软件是否会抓取手机上的微信联系方式,手机通信录等。下面是这款app的样貌截图(为了防止大家受骗,网上推销的人的微信我也放了出来)

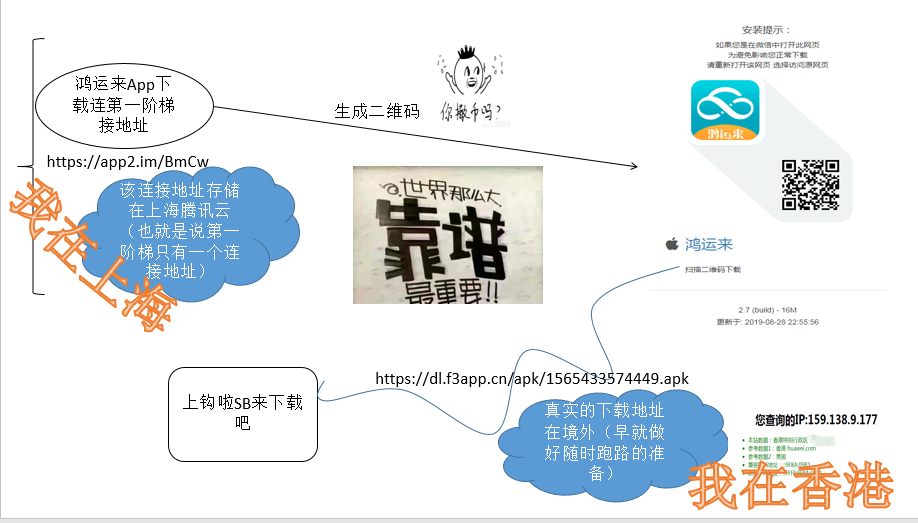

另外 这款 软件的 的下载地址和 数据的服务器不是在一个地方,这就为这帮人随时跑路准备了一条后路

)

app 下载地址:(这帮人真的花费了不少心思 )我先面画个图大致的讲清楚 他们的服务器地址

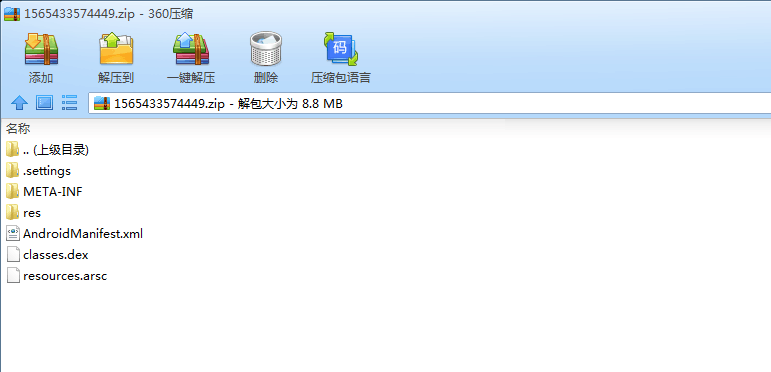

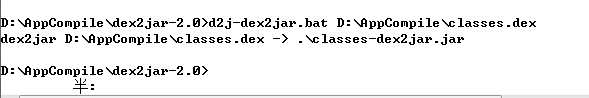

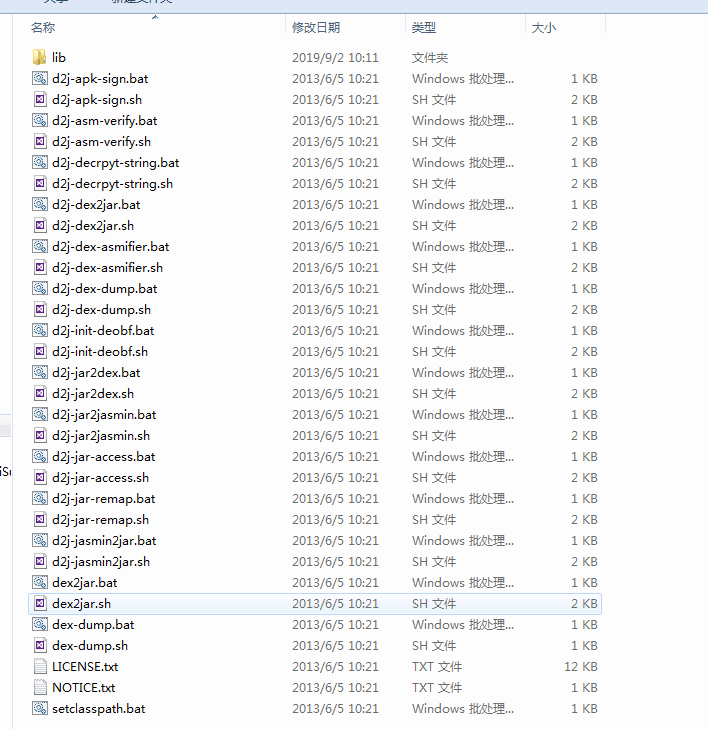

步骤: 修改 apk为zip的扩展名,解压出classes.dex文件 ,使用 dex2jar反编译 。(dex2jar.bat classes.dex )

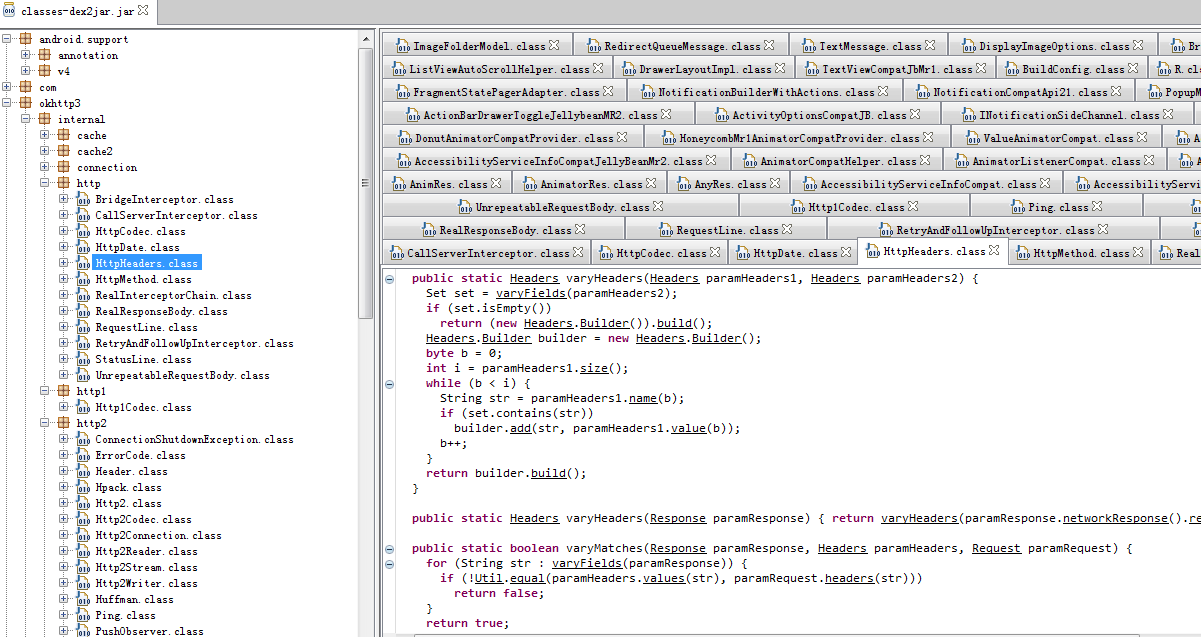

进行编译 classes.dex 文件 ,编译成功之后生成classes-dex2jar.jar文件 将文件导入 eclipse中

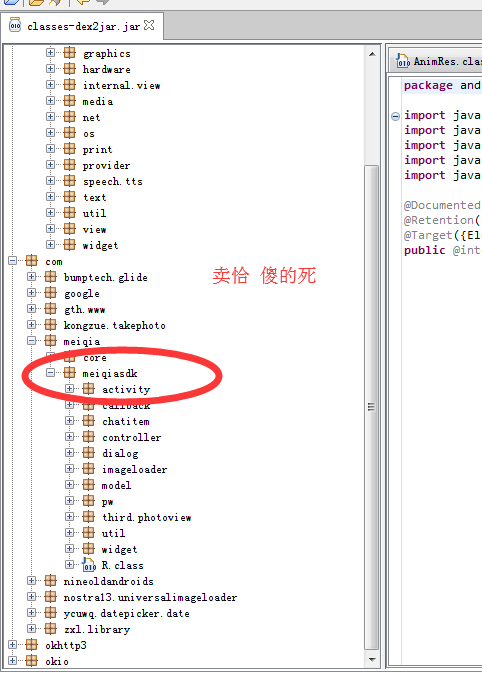

反编译出来的源码截图如下,虽然部分类被progruard.cfg混淆了,但是还是可以利用 (里面的文件名居然直接使用(买恰傻逼)—–可想而知连开发者都觉得自己在骗钱)

如果要更进一步 对其渗透测试 ,我们可以在编译的文件中搜索二级域名 信息 ,再深挖 信息 一般 他们都会把 交易的服务器放在另一个地方。

第二种反编译方法 : apktool 反汇编 工具:apktool 这个比较容易实现 ,直接apktool d apkfile 就可以实现Apk反编译 ,反编译出来的东西为 smali反汇编代码,res资源文件 ,assets配置文件 lib 库文件 ,后续我们直接可以扫描smali文件和资源文件来查找连接等

因为抓包的话要安装该软件 ,具体的操作可以在手机上设置代理 ,使用Burp 来抓包分析流量 渗透测试 (抓包的话可以使用 fiffer来抓包 比较小巧 不会出现无法抓包,加载数据较慢的反映,之后将抓取的包在加载到Burp 上分析)

3、其他反汇编软件介绍

Oat2dex:软件 可以将.aot的文件转化成.dex 文件

Qark ;通过源代码或者已经打开的APK文件来挖掘相关的漏洞

JD-GUI;支持window系统的 也是刚才我在上面使用的一款

AndroidBugs :一款高校的Android漏洞扫描器,帮助测试人员在Android应用程序上查找安全漏洞

Xposed Farmework 可以在未刷机或者更改任何 android 应用程序包的情况下更改系统配置

intospy-android 经典的黑盒测试工具,协助我们理解应用城西的行为和找到潜在的安全漏洞

Drozer /:在Android应用程序上搜索安全漏洞,扩和Dalvik虚拟机进行交互

mallory :可以监听和修改应用设备的网络流量实时中间人攻击

Proguard 免费的Java类文件压缩,优化 混淆以及校验工具

Androi14b 一款虚拟机 可以用来分析应用程序的恶意代码,应用程序的逆向工程

另外还有很多这样的东西 后续还会继续做这方面的学习 后续有机会再写

转载于:https://www.cnblogs.com/xinxianquan/p/11445177.html