Part 1. 网络加密

一、链路加密

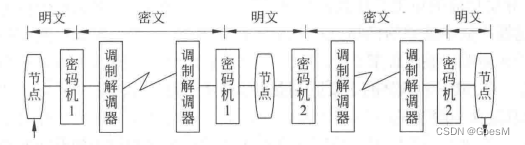

1. 原理

即:在

节点处

增加

密码机

和

调整解调器

,并配置相应密钥(对称加密原理)。

每个节点都先对接受到的信息进行解密,然后再使用下一个链路的密钥对消息加密。

2. 特点

所有消息在传输之前就被加密。

需要每对相邻节点之间进行

设备同步

, 这带来的弊端是:在信号经常不通的区域(海外/卫星网络),容易导致数据丢失。

链路加密只在通信链路上提供安全性保障,但信息

在节点处以明文形式通过/存在

。因此,需要保证节点的物理安全。

因为使用对称密钥,所以要定期更换,因而更换密钥后的

密钥分配

带来较大成本问题。

3. 逻辑图

二、节点加密

1. 原理

即:在

节点处

增加

密码机

和

调整解调器

,并配置相应密钥(对称加密原理)。

每个节点都先对接受到的信息进行解密,然后再使用下一个链路的密钥对消息加密。

与链路加密的区别

是:节点加密要求,节点期间不以明文形式出现,即从解密到再加密的过程,是在安全模块中进行。

报头和路由信息

以

明文形式

传输。

2. 特点

在通信链路上提供安全性;加密过程对用户是透明的;

因为报头和路由信息公开,所以无法防止

攻击者分析通信业务

3. 逻辑图

[同链路加密]

三、端对端加密

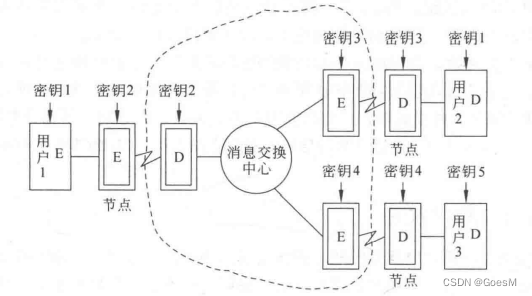

1. 原理

用户自己选定加密功能,消息加密后,在到达最终目标之前,不进行解密操作。

2. 特点

1> 传输过程中,始终以密文的形式存在。

2> 成本更小

3> 安全性更高

4> 目的地址不被加密

5> 会遭受流量分析攻击

3. 逻辑图

四、混合加密

1. 概念

对于

报头

(即源地址和目的地址) 采取

链路加密模式

对于

信息内容

采取

端对端加密模式

2. 特点

是基于端对端加密的优缺点,进行的进一步改良

可以抵抗

流量分析

3. 逻辑图

Part 2. 无线网络安全

主要分为 无线蜂窝网络技术 和 无线数据网络技术 两类

一、无线网络面临的威胁

窃听

截获无线电信号即可获得数据

窃听攻击 难以被检测到

通信阻断

DoS攻击 (爆栈式 阻塞通信线路)

难以预防,易受公共频段的干扰

数据的注入和篡改

Hacker向已有连接中注入数据连接或发送恶意数据和命令。

中间人攻击

攻破 秘密性 和 完整性

客户端伪装

接入点伪装

匿名攻击

通过“沿街扫描”的方式寻找开放的无限网络

客户端对客户端攻击

隐匿无线信道

服务区标志符的安全问题

漫游造成的问题

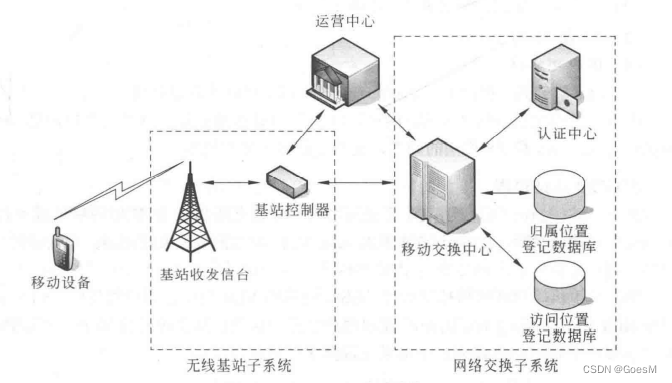

二、GSM系统

无线蜂窝网络技术

1. 概念

8部分组成

带有SIM卡的移动设备

存储机密信息,如用户身份信息,加密和认证算法

BTS 基站收发信台

负责移动设备和无线网络之间的连接

BSC 基站控制器

管理多个基站收发信台。主要是频率分配和管理

MSC 移动交换中心

管理多个基站控制器,提供到有线电信网络的连接

AuC 认证中心

负责对SIM卡进行认证

HLR 归属位置登记数据库

用于保存用户登记信息和移动设备信息。IMSI:国际移动用户身份证明;ISDN:移动用户

VLR 访问位置登记数据库

跟踪漫游到归属位置以外的用户信息

OMC 运营中心

负责整个GSM网络的管理和性能维护

GSM的加密体系:

A3

:移动设备连接到GSM网络

认证

的算法 [准确来收是个

杂凑函数

]

A5/1或者A5/2

:

加密

语音和数据的分组加密算法;前者主要用于西欧,后者用于其他地区

A8

用于产生对称密钥的密钥生成算法

SIM卡所具有的信息

移动用户

身份标识

(IMSI),相当于电子注册码

单个用户的

认证密钥

,长度为

128bit

A3算法和A8算法

用户PIN码

PIN解锁码

(PUK)当用户忘记PIN时使用

2. 认证过程

step1

. 基站发送128bit的随机数(RAND)给手机

step2

. 手机通过A3算法和密钥Ki 将RAND加密,生成32bit的签名回应(SRES)

step3

. VLR访问位置等级库 也相应 计算 SRES。(因为VLR也知道Ki,RAND 和A3

step4

. 手机将SRES发送给基站,基站转发给VLR

step5

. VLR对照双方的SRES值是否相同

step6

如果相符,则连接网络;否则,连接中止。

该认证过程的优点:

密钥保持在本地

,减少了传输过程中被窃取的风险

防强力攻击

128bit的随机数,3.4*10

38

组合,难以猜测RAND/SRES

3. 主要安全缺陷

① 基站之间的

保密性

:只考虑了用户和基站之间的传输安全问题,但基站和基站之间仍然时明文传输通话密钥K

c

和SRES,可被黑客窃听

② Ki易被

破译

:Ki长度为48b,用户截取RAND和SRES后容易破译Ki;Ki一般固定不变,复制SIM卡成为可能。

③

单向身份认证

,网络认证用户,而用户不认证网络,使得伪造基站和伪造HLR的攻击得以实现

④

缺乏数据完整性认证

⑤ 跨区切换的过程可能泄露信息

⑥ 用户无法选择安全级别

三、CDMA系统

1. 概念

组成

使用防止篡改的UIM卡替代GSM的SIM卡,其余大致相同

加密体系

使用

64bit的对称密钥

,称为A-Key。

2. 认证过程

基于A-Key的动态生成数,以降低A-Key被窃取的风险。

CAVE算法

:根据

用户的A-Key

,

手机的序列号ESN

和

随机数RAND

,杂凑生成两个

64bit杂凑值

,其中

杂凑值SSD-A

用于认证用户身份,另

杂凑值SSD-B

用于通话加密。

step1

MSC生成24bit的随机数RANDU 发送给手机

step2

手机根据SSD-A、ESN、MIN和 RANDU通过CAVE生成

18bit杂凑值

AUTHU

step3

MSC用同样参数和算法计算杂凑值AUTHU

step4

对比两个AUTHU,相同则继续通话,不同则中止通话

3. 主要安全缺陷

ps. 书上并没有提到缺陷

①与GSM一样,CDMA的加密算法其实是保密的

② CDMA虽然允许语音通信加密,但它并不是总提供这种服务,因为CDMA的

扩频技术

和

随机编码技术

本身就比GSM更具有安全性保障

③CDMA已经开始逐渐采用公钥密码体制

CDMA经历的攻击很少。

附:与GSM的对比

CDMA认证过程主要是增添了

随机编码技术

,根据CAVE函数的原理,对A-Key密钥进行了保护;

增添了

扩频技术

,解决了带宽的相关问题,也提高了安全性防护。

四、3G系统

1. 概念

使用两种机制识别用户身份,一种是

临时用户身份标识TMSI

,另一种是使用加密的

永久用户身份标识IMSI

。

TMSI具有本地性质

2. 认证过程

沿用了GSM的认证方法,并增加了

双向身份认证

(大概意思就是互发挑战码RAND吧)

3. 主要安全缺陷

没有建立公钥密码体制,难以实现签名功能

密钥产生机制和认证协议有一定的安全隐患

五、WCDMA蜂窝系统【待填】

1. 概念

2. 认证过程

3. 安全性改进