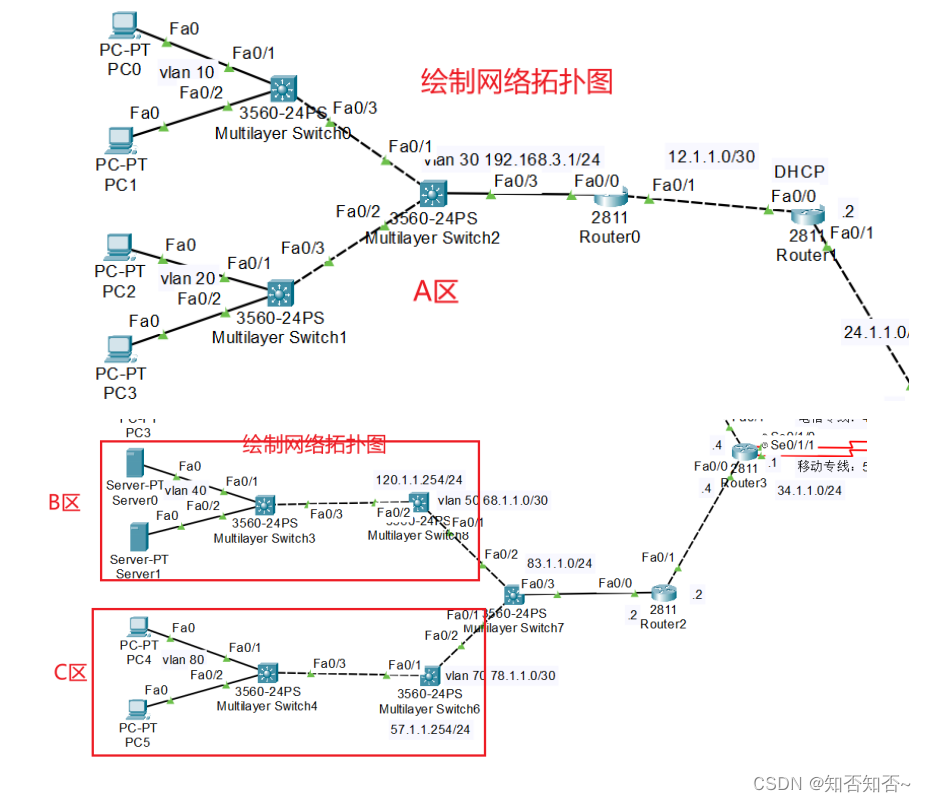

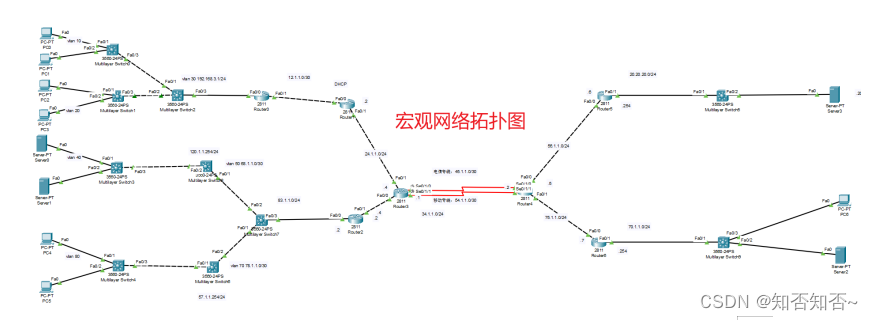

1.底层

R2 为企业 A 区 DHCP 地址池

vlan10 192.168.1.0/24

vlan20 192.168.2.0/24

企业 DNS 服务器 20.20.20.20/24

三层交换机没有写 VLAN+IP 地址的为物理口配置地址

其余为 SVI 接口

内网不要求全网全通,为满足后续需求,手动写合适的静态路由

外网设备全网全通

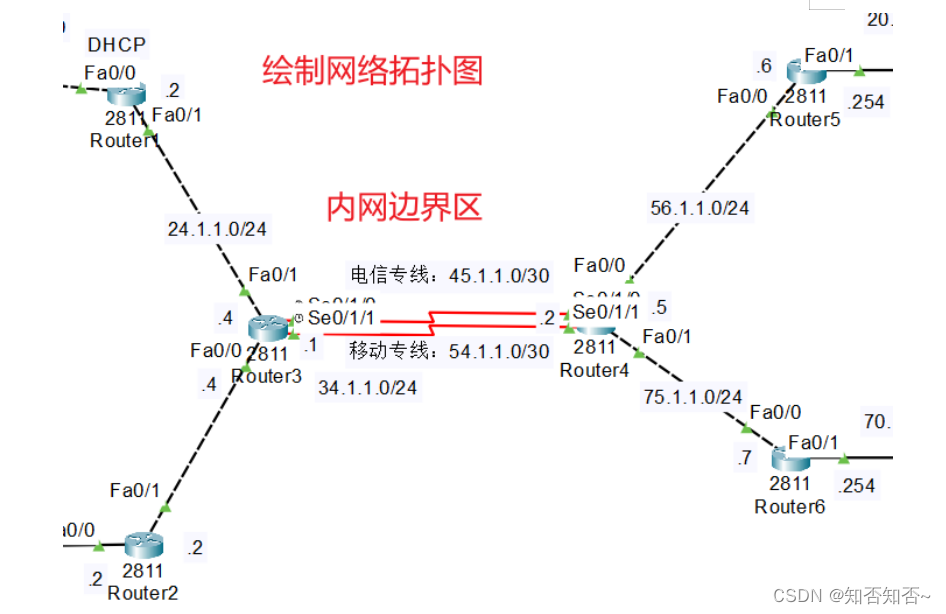

2.企业内部范围外网流量优先选择电信专线,当电信专线故障时,自动切换

为移动

3.访问控制列表:

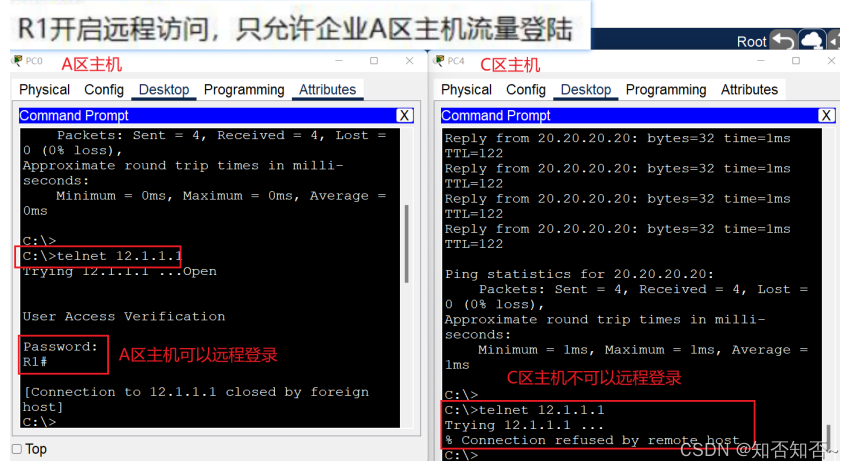

R1 开启远程访问,只允许企业 A 区主机流量登陆

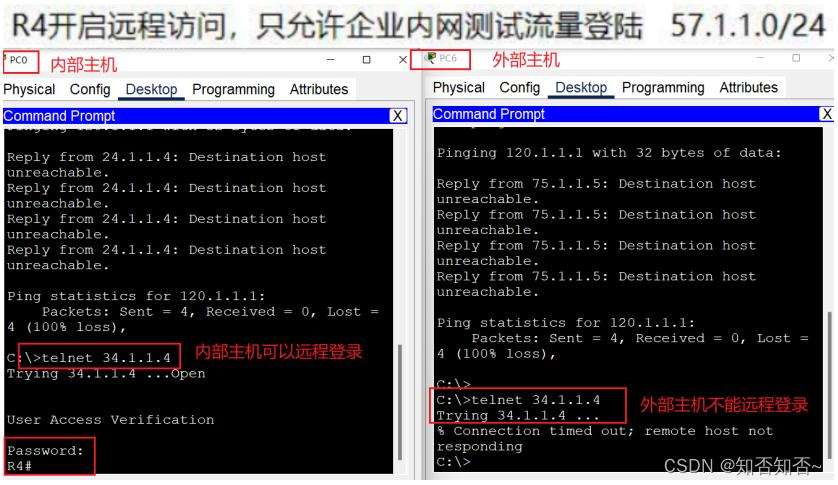

R4 开启远程访问,只允许企业内网测试流量登陆

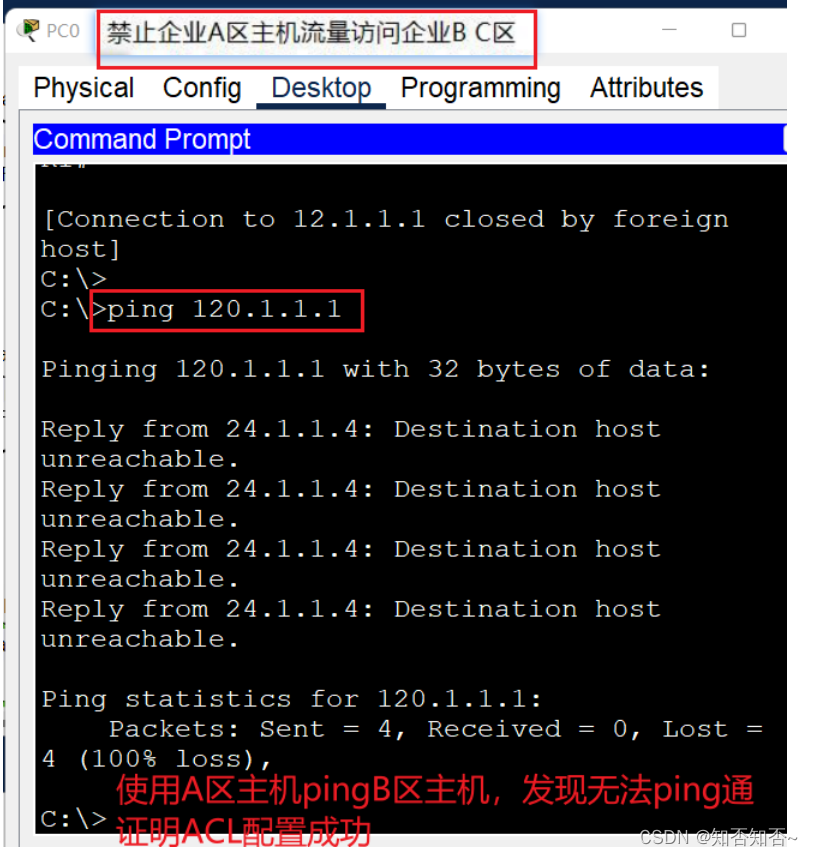

禁止企业 A 区主机流量访问企业 B C 区

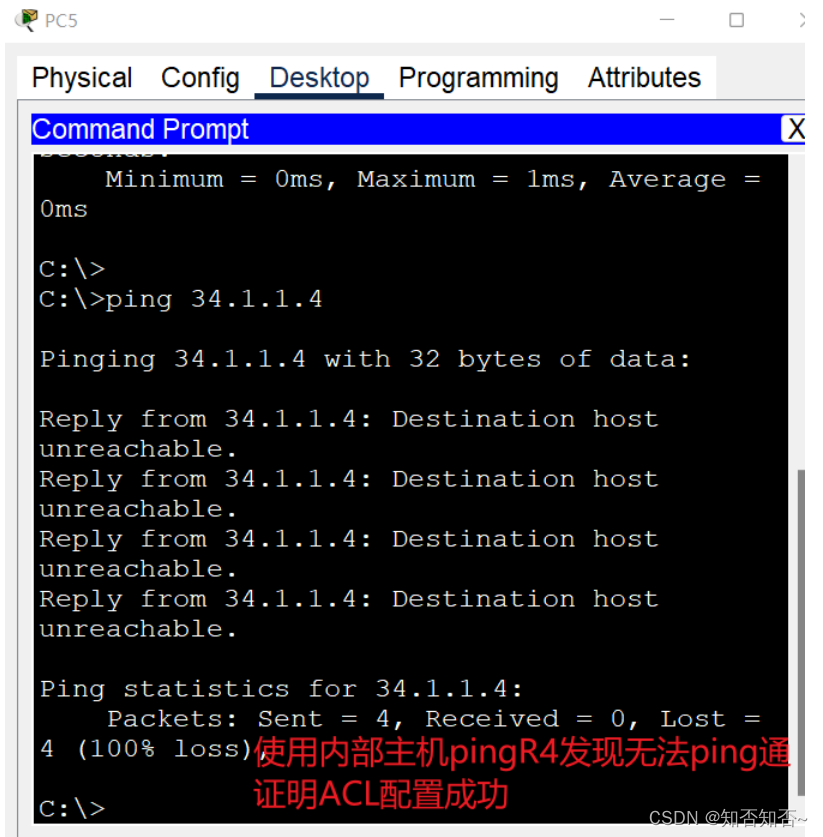

企业内网主机设备不能

ping

通企业边界路由器

放行其他流量

4.NAT

企业内网所有终端设备可以访问外网(www

.cisco.com

)DNS 均为 2

0.20.20.20/24

外网测试主机可以通过企业边界路由器的 8080 端口,访问到企业内网 WEB

服务器

===========================================================================

第一步 :配置 A 区 ,单臂路由 ,跨网段 DHCP

SW1(config)#vlan 10

SW1(config-vlan)#int range f0/1-2

SW1(config-if-range)#sw mo ac

SW1(config-if-range)#sw ac vlan 10

SW1(config-if-range)#int f0/1

SW1(config-if)#int f0/3SW1(config-if)#sw tr en do

SW1(config-if)#sw mo tr

SW2(config)#vlan 20

SW2(config-vlan)#exi

SW2(config)#int range f0/1-2

SW2(config-if-range)#sw mo ac

SW2(config-if-range)#sw ac vlan 20

SW2(config-if-range)#exi

SW2(config)#int f0/3

SW2(config-if)#sw tr en do

SW2(config-if)#sw mo tr

SW3(config)#vlan 10

SW3(config-vlan)#vlan 20

SW3(config-vlan)#vlan 30

SW3(config-vlan)#exi

SW3(config)#int range f0/1-3

SW3(config-if-range)#sw tr en do

SW3(config-if-range)#sw mo tr

SW3(config-if-range)#exi

SW3(config)#int vlan 30

SW3(config-if)#ip add 192.168.3.1 255.255.255.0

R1(config)#int f0/0.10

R1(config-subif)#en do 10

R1(config-subif)#ip add 192.168.1.254 255.255.255.0

R1(config-subif)#int f0/0.20

R1(config-subif)#en do 20

R1(config-subif)#ip add 192.168.2.254 255.255.255.0

R1(config-subif)#int f0/0.30

R1(config-subif)#en do 30

R1(config-subif)#ip add 192.168.3.254 255.255.255.0

R1(config-subif)#int f0/0

R1(config-if)#no sh

R1(config-if)#int f0/1

R1(config-if)#ip add 12.1.1.1 255.255.255.252

R1(config-if)#no sh

R2(config)#int f0/0

R2(config-if)#ip add 12.1.1.2 255.255.255.252

R2(config-if)#no shR2(config-if)#int f0/1

R2(config-if)#ip add 24.1.1.2 255.255.255.0

R2(config-if)#no sh

R2(config-if)#exi

R2(config)#ip dhcp pool vlan_10

R2(dhcp-config)#net 192.168.1.0 255.255.255.0

R2(dhcp-config)#def 192.168.1.254

R2(dhcp-config)#dns 20.20.20.20

R2(dhcp-config)#exi

R2(config)#ip dhcp pool vlan_20

R2(dhcp-config)#net 192.168.2.0 255.255.255.0

R2(dhcp-config)#def 192.168.2.254

R2(dhcp-config)#dns 20.20.20.20

R2(dhcp-config)#

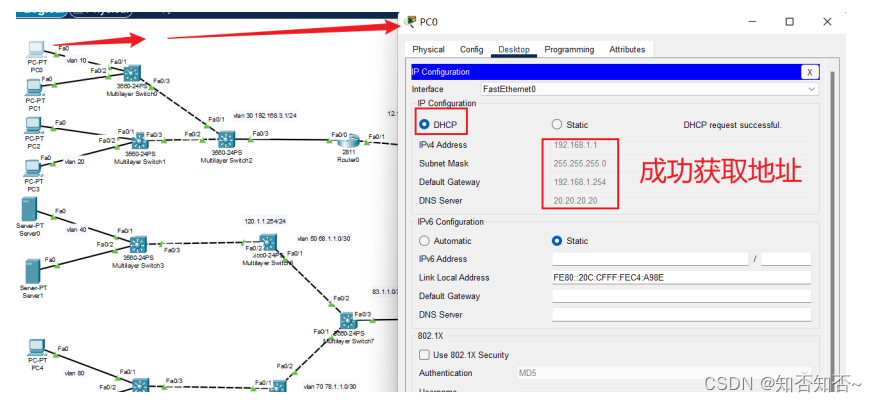

此时不能获取地址 ,缺少 R1 的 中继 , R2 缺少回包路由

R1(config)#int f0/0.10

R1(config-subif)#ip help 12.1.1.2

R1(config-subif)#int f0/0.20

R1(config-subif)#ip help 12.1.1.2

R2(config)#ip route 192.168.1.0 255.255.255.0 12.1.1.1

R2(config)#ip route 192.168.2.0 255.255.255.0 12.1.1.1

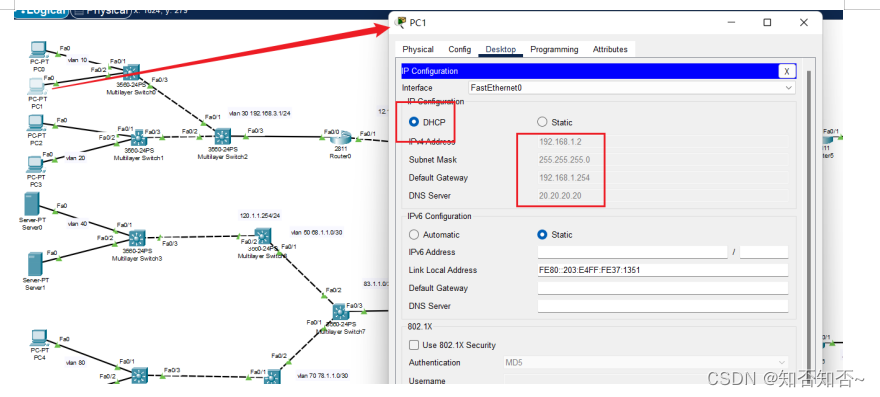

测试 :四台 PC 可以获取地址

第二步 : 配置 B 区

SW4(config)#vlan 40

SW4(config-vlan)#exi

SW4(config)#int range f0/1-3

SW4(config-if-range)#sw mo ac

SW4(config-if-range)#sw ac vlan 40

SW6(config)#int f0/1

SW6(config-if)#no sw

SW6(config-if)#ip add 120.1.1.254 255.255.255.0

SW6(config-if)#exiSW6(config)#vlan 50

SW6(config-vlan)#int vlan 50

SW6(config-if)#ip add 68.1.1.2 255.255.255.0

SW6(config-if)#int f0/1

SW6(config-if)#int f0/2

SW6(config-if)#sw tr en do

SW6(config-if)#sw mo tr

SW6(config)#ip routing

SW6(config)#

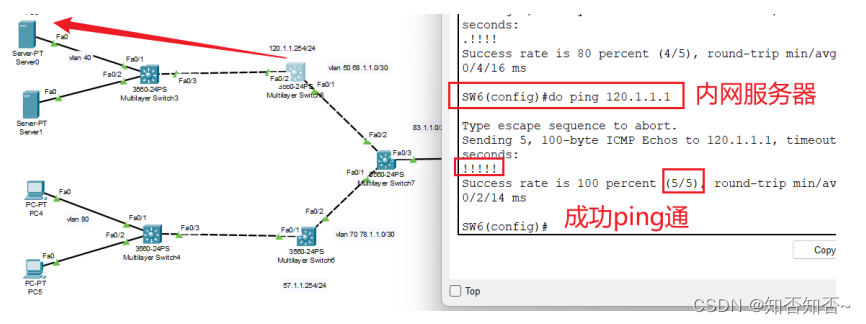

测试 : SW6 可以 ping 通内网服务器

第三步 : 配置 C 区

SW5(config)#vlan 80

SW5(config-vlan)#exi

SW5(config)#int range f0/1-3

SW5(config-if-range)#sw mo a

SW5(config-if-range)#sw ac vlan 80

SW7(config)#int f0/1

SW7(config-if)#no sw

SW7(config-if)#ip add 57.1.1.254 255.255.255.0

SW7(config-if)#exi

SW7(config)#vlan 70

SW7(config-vlan)#int vlan 70

SW7(config-if)#ip add 78.1.1.2 255.255.255.252

SW7(config-if)#int f0/2

SW7(config-if)#sw tr en do

SW7(config-if)#sw mo tr

SW7(config)#ip routing

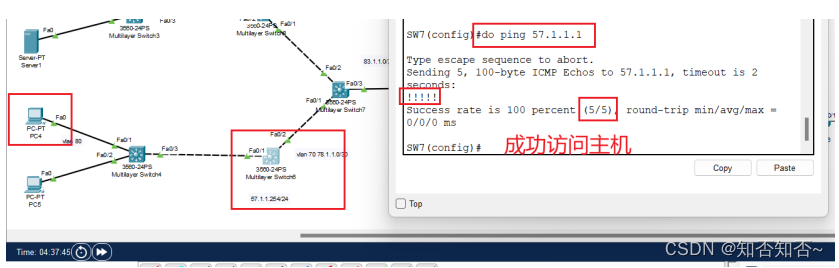

测试 :SW7 可以访问测试主机

第四步 : BC SW8 R3 确保终端设备 可以去往 R3

SW8(config)#vlan 50SW8(config-vlan)#vlan 70

SW8(config-vlan)#exi

SW8(config)#int vlan 50

SW8(config-if)#ip add 68.1.1.1 255.255.255.252

SW8(config-if)#int vlan 70

SW8(config-if)#ip add 78.1.1.1 255.255.255.252

SW8(config-if)#int range f0/1-2

SW8(config-if-range)#sw tr en do

SW8(config-if-range)#sw mo tr

SW8(config-if-range)#int f0/3

SW8(config-if)#no sw

SW8(config-if)#ip add 83.1.1.1 255.255.255.0

SW8(config-if)#exi

SW8(config)#ip routing

SW8(config)#

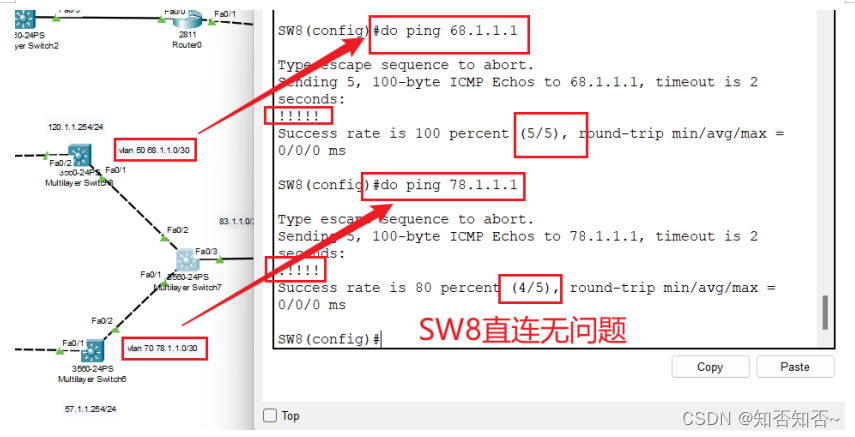

测试

SW8

与

SW 6 SW 7

直连

R3(config)#int f0/0

R3(config-if)#ip add 83.1.1.2 255.255.255.0

R3(config-if)#no sh

R3(config-if)#int f0/1

R3(config-if)#ip add 34.1.1.2 255.255.255.0

R3(config-if)#no sh

测试直连

%SYS-5-CONFIG_I: Configured from console by console

R3#ping 83.1.1.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 83.1.1.1, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 0/1/5 ms

SW6(config)#ip route 0.0.0.0 0.0.0.0 68.1.1.1

SW7(config)#ip route 0.0.0.0 0.0.0.0 78.1.1.1

SW8(config)#ip route 0.0.0.0 0.0.0.0 83.1.1.2R3(config)#ip route 120.1.1.0 255.255.255.0 83.1.1.1

R3(config)#ip route 57.1.1.0 255.255.255.0 83.1.1.1

R3(config)#ip route 0.0.0.0 0.0.0.0 34.1.1.1

R3(config)#

SW8(config)#ip route 120.1.1.0 255.255.255.0 68.1.1.2

SW8(config)#ip route 57.1.1.0 255.255.255.0 78.1.1.2

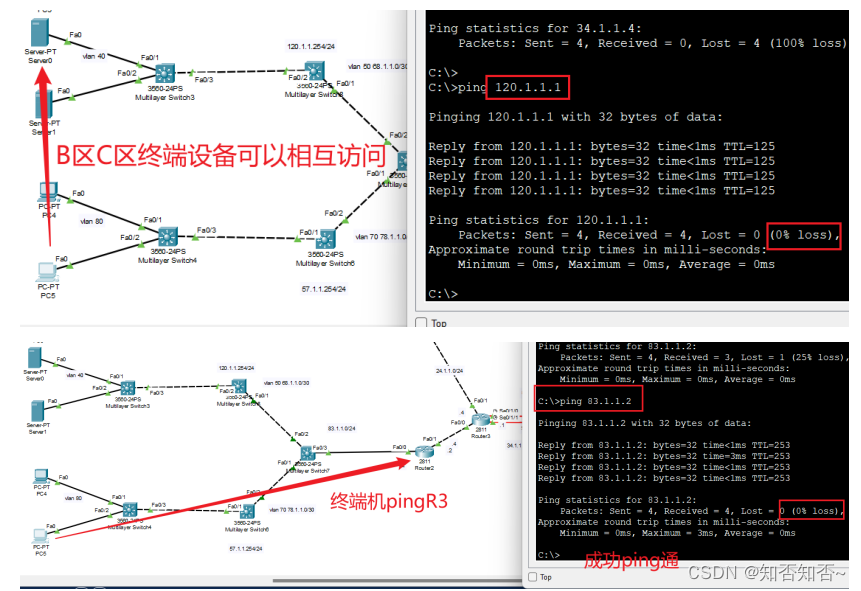

测试 : BC 终端设备 可以互相访问 ,都可以到达 R3

第五步 : D 区域

确保 R2R3 有默认路由 可达 R4

R4 浮动静态路由 出去

相应的回包路由

R2(config)#ip route 0.0.0.0 0.0.0.0 24.1.1.1

R4(config)#int f0/0

R4(config-if)#ip add 24.1.1.1 255.255.255.0

R4(config-if)#no sh

R4(config-if)#int f0/1

R4(config-if)#ip add 34.1.1.1 255.255.255.0

R4(config-if)#no sh

R4(config-if)#int s0/0/0

R4(config-if)#ip add 45.1.1.1 255.255.255.252

R4(config-if)#no sh

R4(config-if)#int s0/0/1

R4(config-if)#ip add 54.1.1.1 255.255.255.252

R4(config-if)#no shR4(config)#ip route 0.0.0.0 0.0.0.0 45.1.1.2

R4(config)#ip route 192.168.1.0 255.255.255.0 24.1.1.2

R4(config)#ip route 192.168.2.0 255.255.255.0 24.1.1.2

R4(config)#ip route 192.168.3.0 255.255.255.0 24.1.1.2

R4(config)#ip route 120.1.1.0 255.255.255.0 34.1.1.2

R4(config)#ip route 57.1.1.0 255.255.255.0 34.1.1.2

R4(config)#ip route 0.0.0.0 0.0.0.0 54.1.1.2 10 //

浮动静态路由

R4(config)#

R1(config)#ip route 0.0.0.0 0.0.0.0 12.1.1.2

===========================================================================

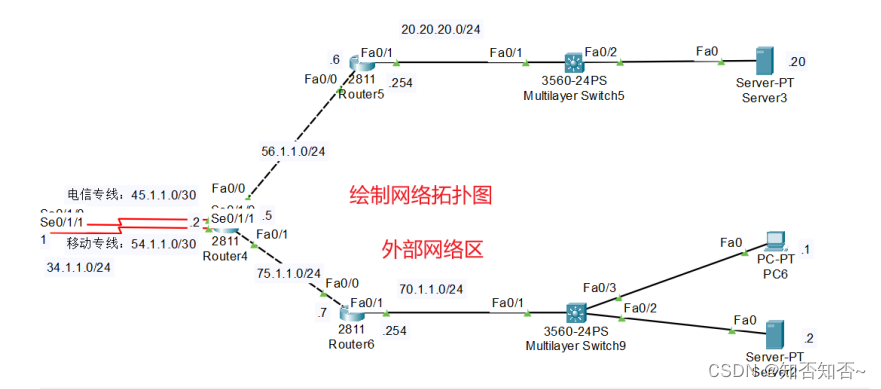

第六步

R7(config)#int f0/0

R7(config-if)#ip add 57.1.1.7 255.255.255.0

R7(config-if)#no sh

R7(config-if)#int f0/1

R7(config-if)#ip add 70.1.1.254 255.255.255.0

R7(config-if)#no sh

R7(config-if)#exi

R7(config)#ip route 0.0.0.0 0.0.0.0 57.1.1.5

R7(config)#end

R6(config)#int f0/0

R6(config-if)#ip add 56.1.1.6 255.255.255.0

R6(config-if)#no sh

R6(config-if)#

%LINK-5-CHANGED: Interface FastEthernet0/0, changed state to upR6(config-if)#int f0/1

R6(config-if)#ip add 20.20.20.254 255.255.255.0

R6(config-if)#no sh

R6(config-if)#exi

R6(config)#ip route 0.0.0.0 0.0.0.0 56.1.1.5

R6(config)#end

R5(config)#int s0/0/0

R5(config-if)#ip add 45.1.1.2 255.255.255.252

R5(config-if)#no sh

R5(config-if)#int s0/0/1

R5(config-if)#ip add 54.1.1.2 255.255.2

R5(config-if)#ip add 54.1.1.2 255.255.255.252

R5(config-if)#no sh

R5(config-if)#int f0/0

R5(config-if)#ip add 56.1.1.5 255.255.255.0

R5(config-if)#no sh

R5(config-if)#int f0/1

R5(config-if)#ip add 57.1.1.5 255.255.255.0

R5(config-if)#no sh

R5(config-if)#exi

R5(config)#ip route 20.20.20.0 255.255.255.0 56.1.1.6

R5(config)#ip route 70.1.1.0 255.255.255.0 57.1.1.7

R5(config)#

第七步 : 配置 NAT

R4(config)#access-list 10 permit 192.168.1.0 0.0.0.255

R4(config)#access-list 10 permit 192.168.2.0 0.0.0.255

R4(config)#access-list 10 permit 120.1.1.0 0.0.0.255

R4(config)#access-list 10 permit 57.1.1.0 0.0.0.255

R4(config)#ip nat inside source list 10 interface s0/0/0 overload

R4(config)#int range f0/0-1

R4(config-if-range)#ip nat inside

R4(config-if-range)#int s0/0/0R4(config-if)#ip nat outside

R4(config-if)#int s0/0/1

R4(config-if)#ip nat outside

R4(config-if)#

R4(config)#ip nat inside source static tcp 120.1.1.1 80 45.1.1.1 8080

R4(config)#ip nat inside source static tcp 120.1.1.2 80 45.1.1.1 8080

R4(config)#

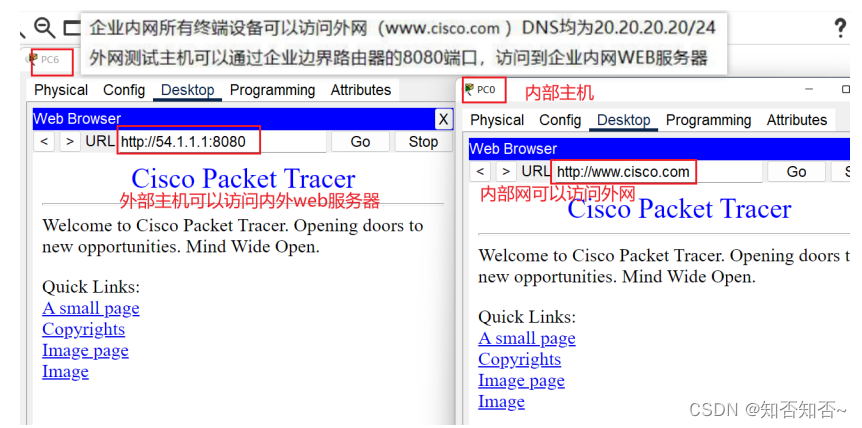

测试 :

企业内网所有终端设备可以访问外网(www

.cisco.com

)DNS 均为 20.20.20.20/24

外网测试主机可以通过企业边界路由器的 8080 端口,访问到企业内网 WEB 服务器

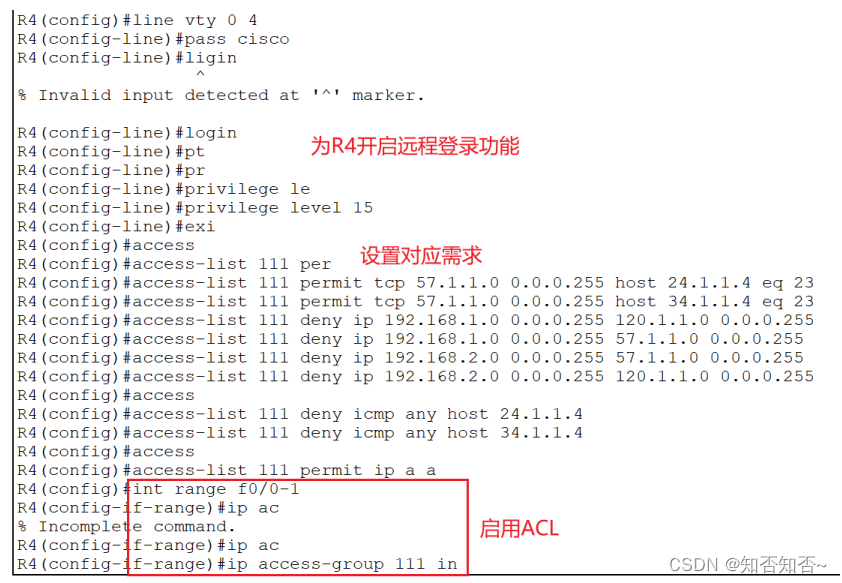

第八步 : ACL

R1 开启远程访问,只允许企业 A 区主机流量登陆

R1(config)#line vty 0 4

R1(config-line)#pass cisco

R1(config-line)#login

R1(config-line)#transport input telnet

R1(config-line)#privilege level 15

R1(config)#access-list 11 permit 192.168.1.0 0.0.0.255

R1(config)#access-list 11 permit 192.168.2.0 0.0.0.255

R1(config)#line vty 0 4

R1(config-line)#access-class 11 in

R1(config-line)#

R4 开启远程访问,只允许企业内网测试流量登陆 57.1.1.0/24

R4(config)#line vty 0 4 R4(config-line)#password cisco

R4(config-line)#login

R4(config-line)#privilege level 15

Permit tcp 57.1.1.0 0.0.0.255 host 24.1.1.1 eq 23

Permit tcp 57.1.1.0 0.0.0.255 host

3

4.1.1.1 eq 23

禁止企业 A 区主机流量访问企业 B C 区

Deny

IP 192.168.1.0/24 120.1.1.0/24

Deny IP 192.168.1.0/24 57.1.1.0/24

Deny

IP 192.168.2.0/24 120.1.1.0/24

Deny IP 192.168.2.0/24 57.1.1.0/24

企业内网主机设备不能

ping

通企业边界路由器

Deny icmp any host 24.1.1.1/24

Deny icmp any host 34.1.1.1/24

Permit ip any any

R4(config)#access-list 111 permit tcp 57.1.1.0 0.0.0.255 host 24.1.1.1 eq 23

注:23为远程登录端口号

R4(config)#access-list 111 permit tcp 57.1.1.0 0.0.0.255 host 34.1.1.1 eq 23

R4(config)#access-list 111 deny ip 192.168.1.0 0.0.0.255 120.1.1.0 0.0.0.255

R4(config)#access-list 111 deny ip 192.168.1.0 0.0.0.255 57.1.1.0 0.0.0.255

R4(config)#access-list 111 deny ip 192.168.2.0 0.0.0.255 120.1.1.0 0.0.0.255

R4(config)#access-list 111 deny ip 192.168.2.0 0.0.0.255 57.1.1.0 0.0.0.255

R4(config)#

R4(config)#access-list 111 deny icmp any host 24.1.1.1

R4(config)#access-list 111 deny icmp any host 34.1.1.1

R4(config)#access-list 111 permit ip a a

R4(config)#int range f0/0-1

R4(config-if-range)#ip ac

R4(config-if-range)#ip access-group 111 in

R4(config-if-range)#