自 2022 年 4 月投入运营以来,Black Basta 对全球近 50

家组织发起了攻击。攻击者使用了“双重勒索”策略,如果受害者不交付赎金就会被公开数据。

勒索团伙会不断改进攻击方式,最近研究人员发现 Black Basta 与银行木马 QakBot 勾结在一起,利用 QakBot 作为跳板入口。并且还新增利用

PrintNightmare 漏洞(CVE-2021-34527)执行特权操作。

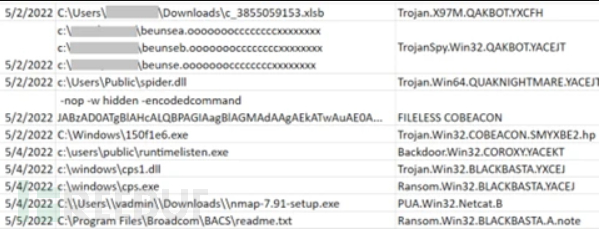

失陷主机检测文件时间线

失陷主机感染了 QakBot 之后又部署了 Black Basta 勒索软件,如下所示。QakBot 也多个勒索软件家族的“探路先锋”,分发过

MegaCortex、PwndLockerm、Egregor、ProLock 和 REvil。最早 QakBot 在 2007

年被发现,以攻击性强而闻名,现在也拥抱“恶意软件即服务”。QakBot 也变得越来越复杂,新微软零日漏洞

Follina(CVE-2022-30190)披露不久就被纳入武器库中。

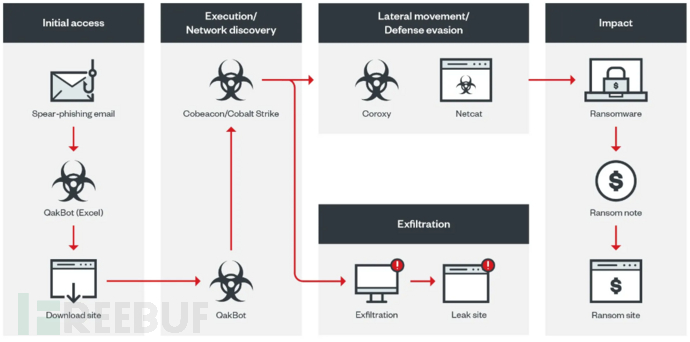

QakBot 的感染链

QakBot

感染链

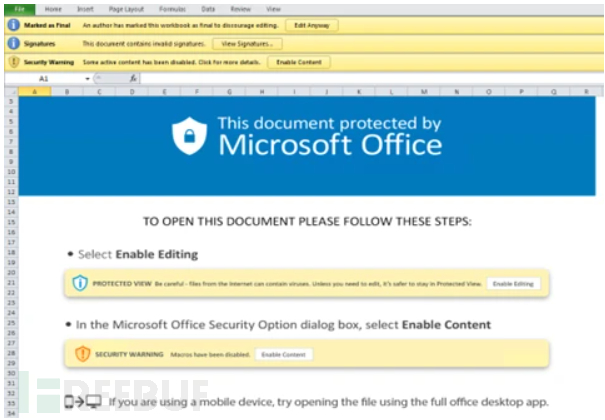

QakBot 使用鱼叉邮件进行分发,其中包含带有 Excel 4.0 宏的 Excel 文件。这些电子邮件会诱使收件人启用宏代码,宏代码会下载并执行

QakBot DLL 文件。

诱使启用宏代码

下载

URL

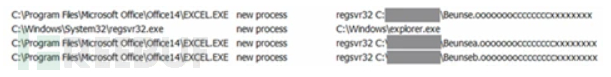

下载的 QakBot DLL 文件被放置到特定的文件路径,并通过 regsvr-32.exe 执行。

释放文件

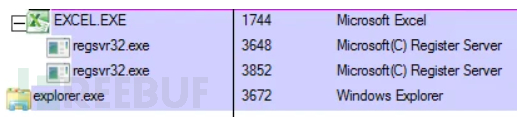

QakBot DLL 文件使用 explorer.exe 执行进程注入。

进程注入

之后会创建一个计划任务来维持恶意软件在受感染系统中的持久化。

计划任务

一旦 QakBot 安装到系统中,就会继续下载并释放感染链中的其他组件,例如 Cobeacon 后门。研究人员已经观察到 Cobeacon

使用多层混淆的无文件 PowerShell 脚本执行。

第一层混淆为

base64 编码的 PowerShell 命令

第二层混淆在内存中加载并读取压缩文件

第三层混淆解码

base64 编码的 shellcode

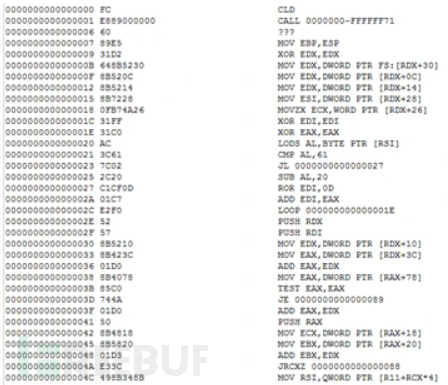

shellcode

的反汇编代码

已安装的 Cobeacon 的 Base64 编码的 shellcode

会建立并命名一个用于通信的管道,如下所示。一旦从目标系统收集到信息,通过该管道进行数据外带。如果受害者不支付赎金,Black Basta

勒索软件组织会在其泄密网站上发布窃密数据。

用于

C&C 通信的命名管道

新增漏洞利用 PrintNightmare

在对 Black Basta 攻陷的系统进行进一步分析后,研究人员发现了该勒索软件组织利用 PrintNightmare 漏洞的证据。利用此漏洞,Black

Basta 就可以滥用 Windows Print Spooler Service 或 spoolsv.exe 来释放其 Payload、通过

spider.dll 执行特权文件操作。攻击者还利用该漏洞在失陷主机中执行了另一个文件,但该文件未能保留下来。

此外,研究人员发现勒索软件攻击者使用了 Coroxy 后门。攻击者使用 Coroxy 与 Netcat

一起完成横向平移。一旦攻击者在网络中获得广泛的立足点,就会执行 Black Basta 勒索软件进行感染。

最后

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

同时每个成长路线对应的板块都有配套的视频提供:

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类了。

因篇幅有限,仅展示部分资料,有需要的小伙伴,可以【扫下方二维码】免费领取: