文章目录

1. 物联网简介

物联网理念最早出现于比尔盖茨1995年《未来之路》一书。

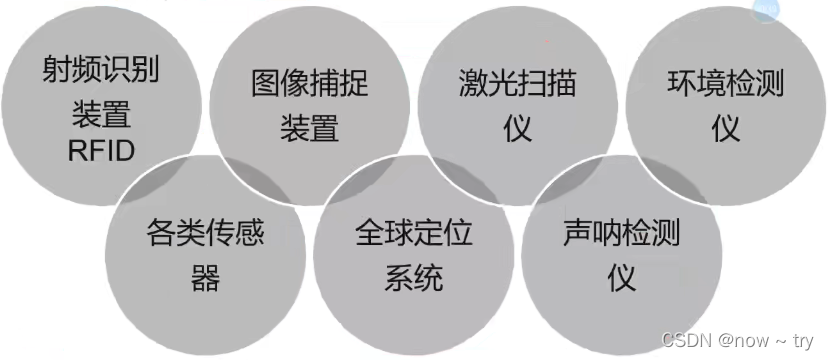

物联网(Internet of Things,简称IoT)是指通过各种信息传感器、射频识别技术、全球定位系统、红外感应器、激光扫描器等各种装置与技术,实时采集任何需要监控、 连接、互动的物体或过程,采集其声、光、热、电、力学、化学、生物、位置等各种需要的信息,通过各类可能的网络接入,实现物与物、物与人的泛在连接,实现对物品和过程的智能化感知、识别和管理。

物联网是一个基于互联网、传统电信网等的信息承载体,它让所有能够被独立寻址的普通物理对象形成互联互通的网络。

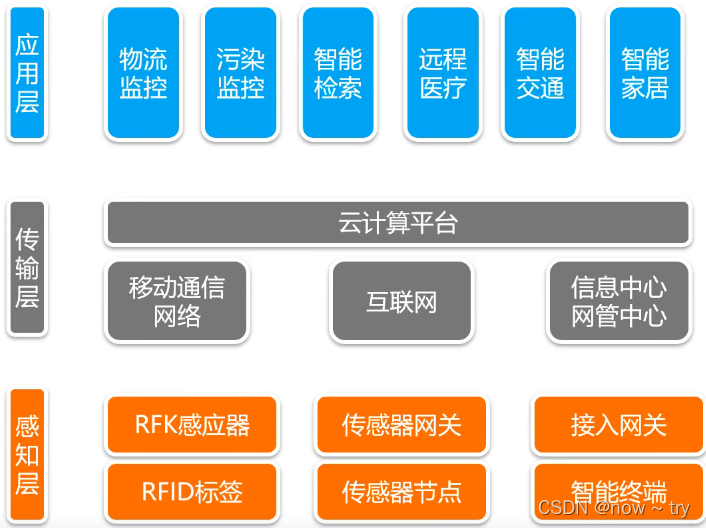

1.1 物联网系统的基本架构

1.2 物联网关键技术

- 基础资源管理与服务

- 信息获取与识别

- 物联网组网与传输

- 物联网信息处理技术

- 物联网安全技术

- 物联网系统集成技术

- 共性支撑技术

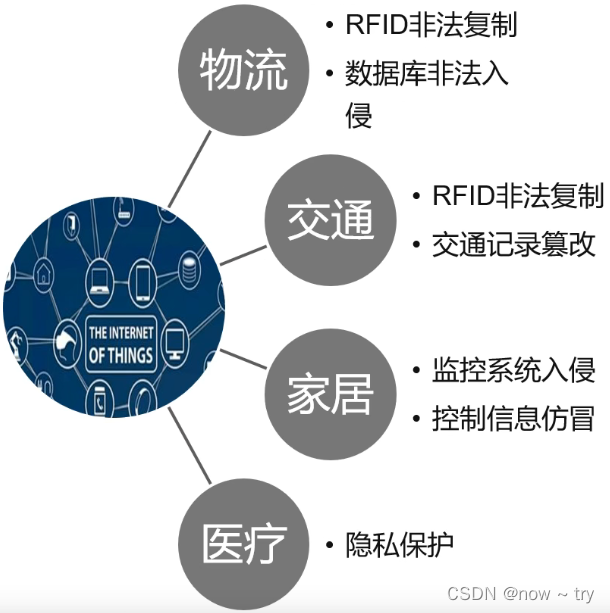

1.3 物联网行业应用及安全问题

2. 物联网安全架构

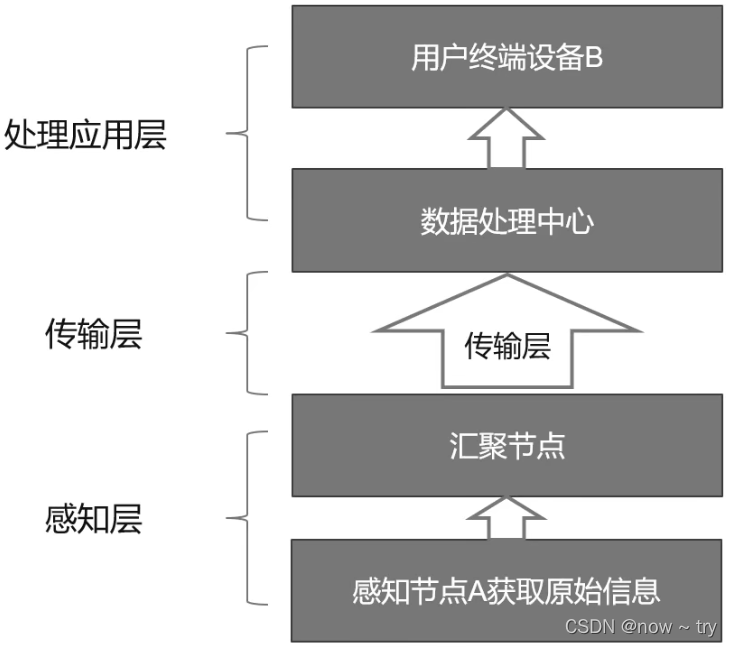

2.1 物联网数据流

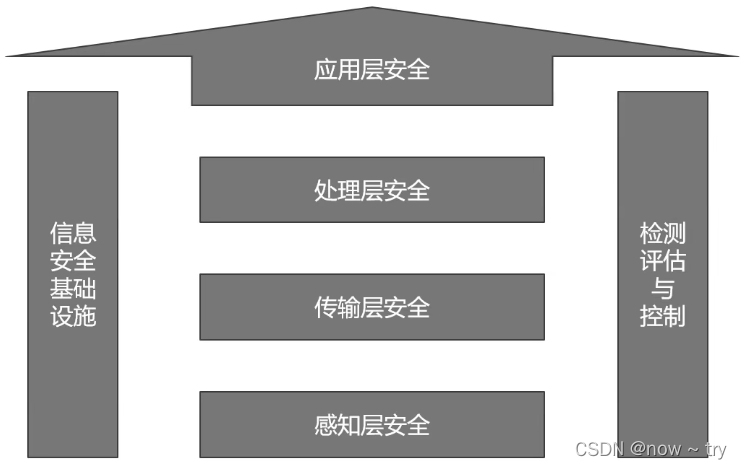

2.2 物联网安全架构

物联网安全架构如下图所示:

3. 物联网感知层

3.1 感知层简介

感知层的任务是全面感知外界信息,或者说是原始信息收集器,是联系物理世界和信息世界的纽带。

感知层既包括RFID、无线传感器等信息自动生成设备,也包括各种智能电子产品用来人工生成信息。

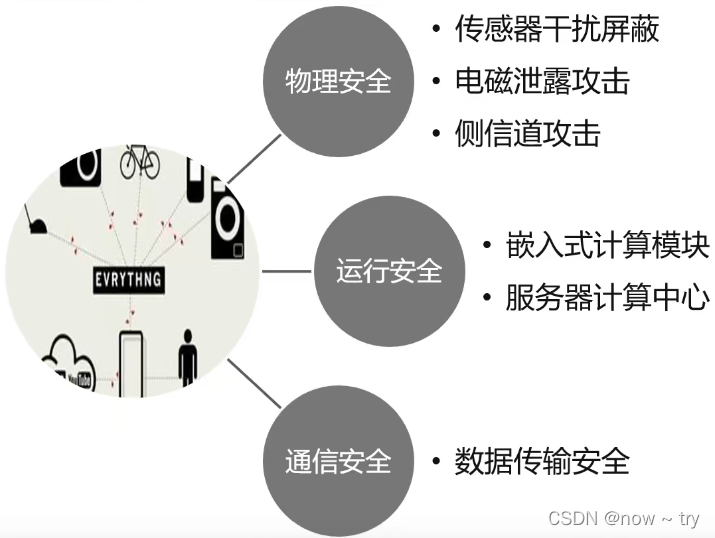

3.2 感知层安全

3.3 无线传感网的安全问题

- 对传感网节点的Dos攻击

- 传感网普通节点被捕获

- 传感网普通节点被控制

- 传感网网关节点被控制

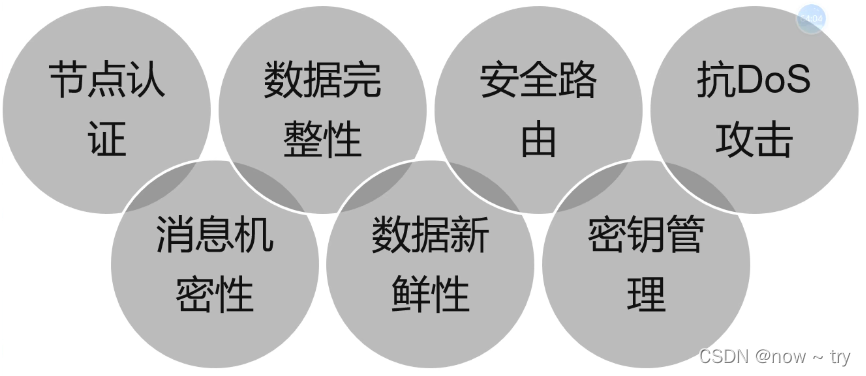

3.4 传感网安全问题

3.5 RFID安全问题及安全技术

- RFID安全问题:非法复制、限距离攻击、非法跟踪

- RFDI安全技术:密码技术、抗限距离攻击技术、身份隐私保护技术

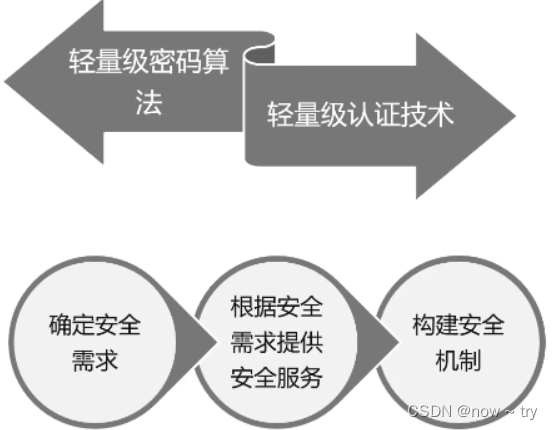

3.6 感知层安全机制的建立

3.7 感知层安全需求及设计原则

- 数据机密性不总是需要的

- 数据的完整性几乎是必须的

- 认证是必不可少的

- 必须能抵抗重放攻击

- 尽量少用或不用公钥密码算法

- 尽量少用或不用挑战-应答认证协议

- 尽量不用随机数和伪随机数生成器

- 如果系统没有时钟,认证时可以适应计数器替代时钟功能以保证消息的新鲜性

- 认证中尽量不需要时间同步假设

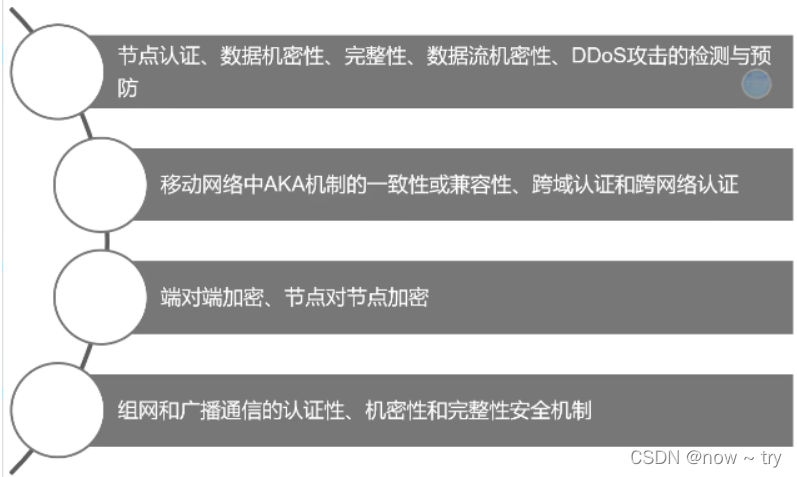

4. 物联网传输层

传输层的主要作用是把感知层数据接入互联网,供上层服务使用。

传输层的安全架构如下所示。

5. 物联网处理层

5.1 处理层的安全挑战

- 超大量终端的海量数据的识别和及时处理

- 智能是否会被敌手利用

- 自动是否变为失控

- 灾难控制和恢复能力

- 防御内部攻击和非法认为干预

5.2 处理层安全机制

- 可靠的认证机制和密钥管理方案

- 高强度数据机密性和完整性服务

- 可靠的密钥管理机制,包括PKl和对称密钥的有机结合机制

- 密文查询、秘密数据挖掘、安全多方计算、安全云计算技术等

- 可靠和高智能的处理能力

- 抗网络攻击,具有入侵检测和病毒检测能力

- 恶意指令分析和预防,访问控制及灾难恢复机制

- 保密日志跟踪和行为分析,恶意行为模型的建立

- 具有数据安全备份、数据安全销毁、流程全方位审计能力

- 移动设备识别、定位和追踪机制

6. 应用层安全机制

- 有效的数据库访问控制和内容筛选机制

- 身份隐私保护和位置隐私保护技术

- 叛逆追踪和其他信息泄露追踪机制

- 知识产权保护技术

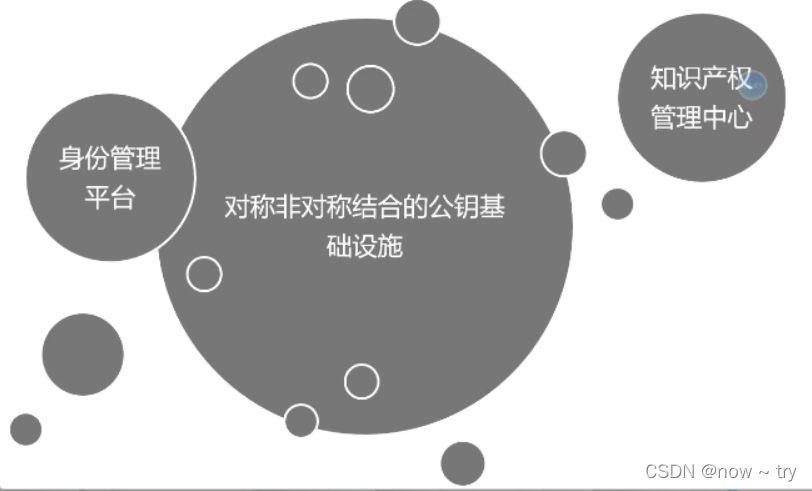

7. 物联网安全基础设施

8. 物联网安全目标体系

感知层:感知节点安全、感知层内部传输安全

传输层:防止窃听、伪造、篡改

处理层:平台安全、边界机制

应用层:隐私保护、终端防护

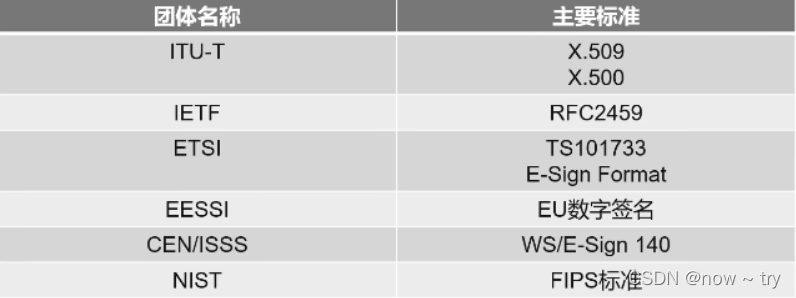

9. 标准化活动与基于身份的密码系统

9.1 PKI标准

9.2 基于身份的密码系统IBC

- PKI:先生成私钥,后生成公钥

-

IBC:先生成公钥,后生成私钥

IBC可以不像PKI一样每次都验证公钥

版权声明:本文为weixin_43765321原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。