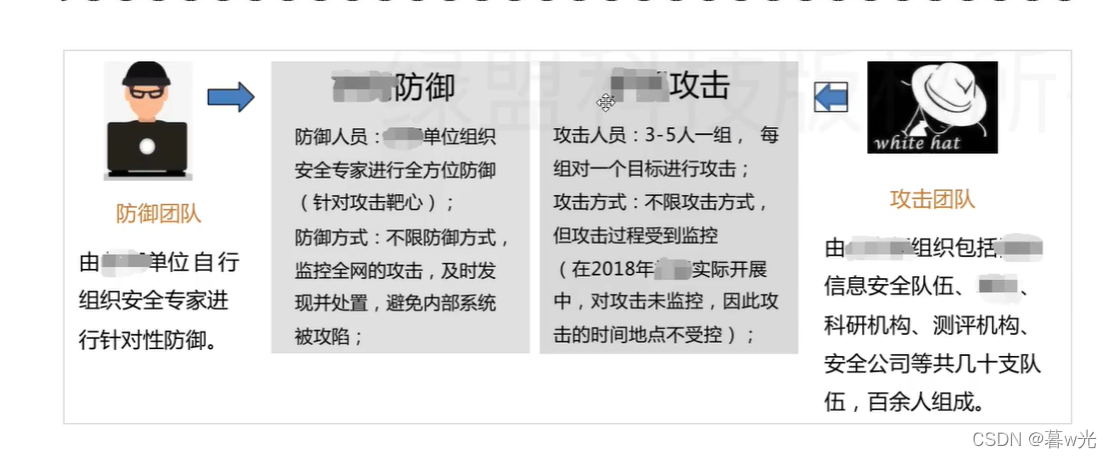

hw中各种规则都能在各种hw资料里看到,不再熬yu

蓝队涉及到的技术涉及到应急、溯源、反制、情报、写报告、了解设备等综合性知识。

1.att&ck了解:

外国文档:https://attack.mitre.org/

视频科普:https://www.zhihu.com/zvideo/1305977738013540352

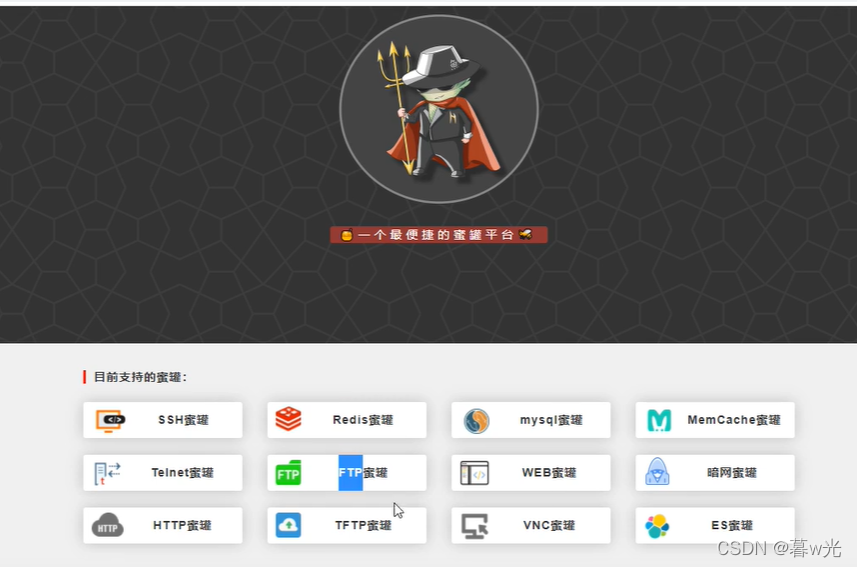

2.蜜罐技术:

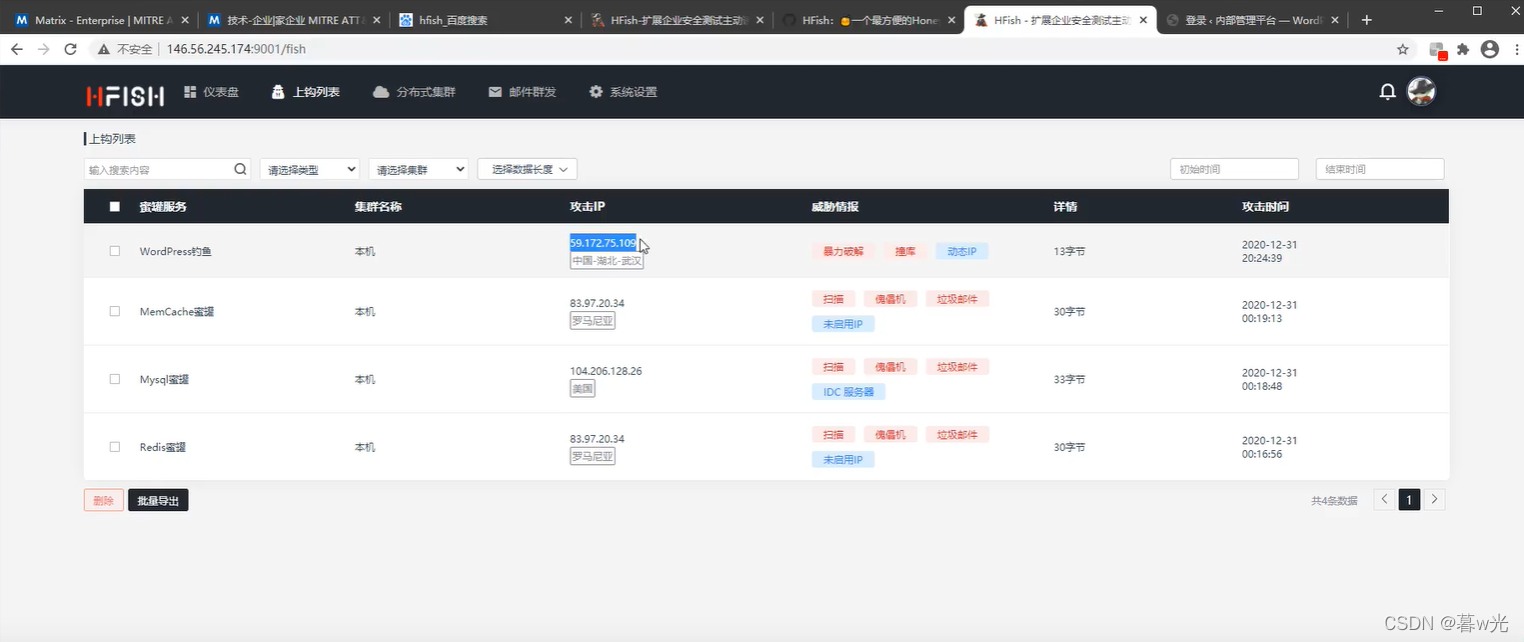

免费蜜罐 HFish:https://hfish.io/

github地址:https://github.com/hacklcx/HFish

部署、使用见官方文档。

上边有web服务、ssh登录服务等,攻击者只要攻击就会留下痕迹。

听说厉害的蓝队都识别到红队攻击时,自己搭一套内网,上边部署一些服务及漏洞,让粗心的红队进去留下痕迹从而溯源、反制。

HFish部署配合微步在线威胁情报平台实现自动分析,也可以部署集群。

记录攻击者攻击手法和攻击过程、攻击ip等信息作为黑名单。

3.

拦截

反制—

WAF安全产品

部署及反制—多种中间件

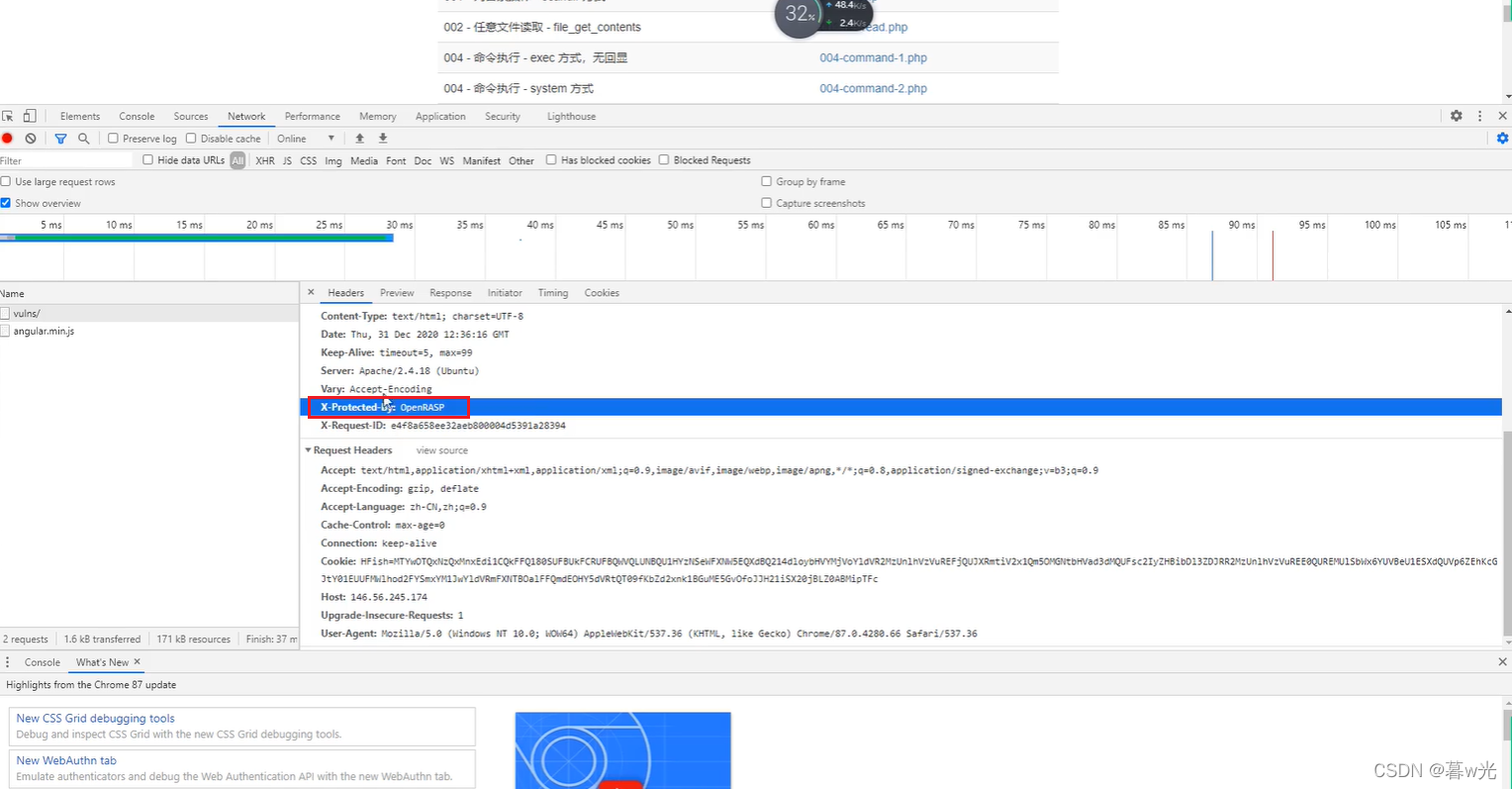

之前接触的安全狗、d盾都不够完善,推荐百度的一个项目:

百度的

OpenRASP

:https://rasp.baidu.com/doc/

部署成功后,可以看到:

4.

追踪

反制—

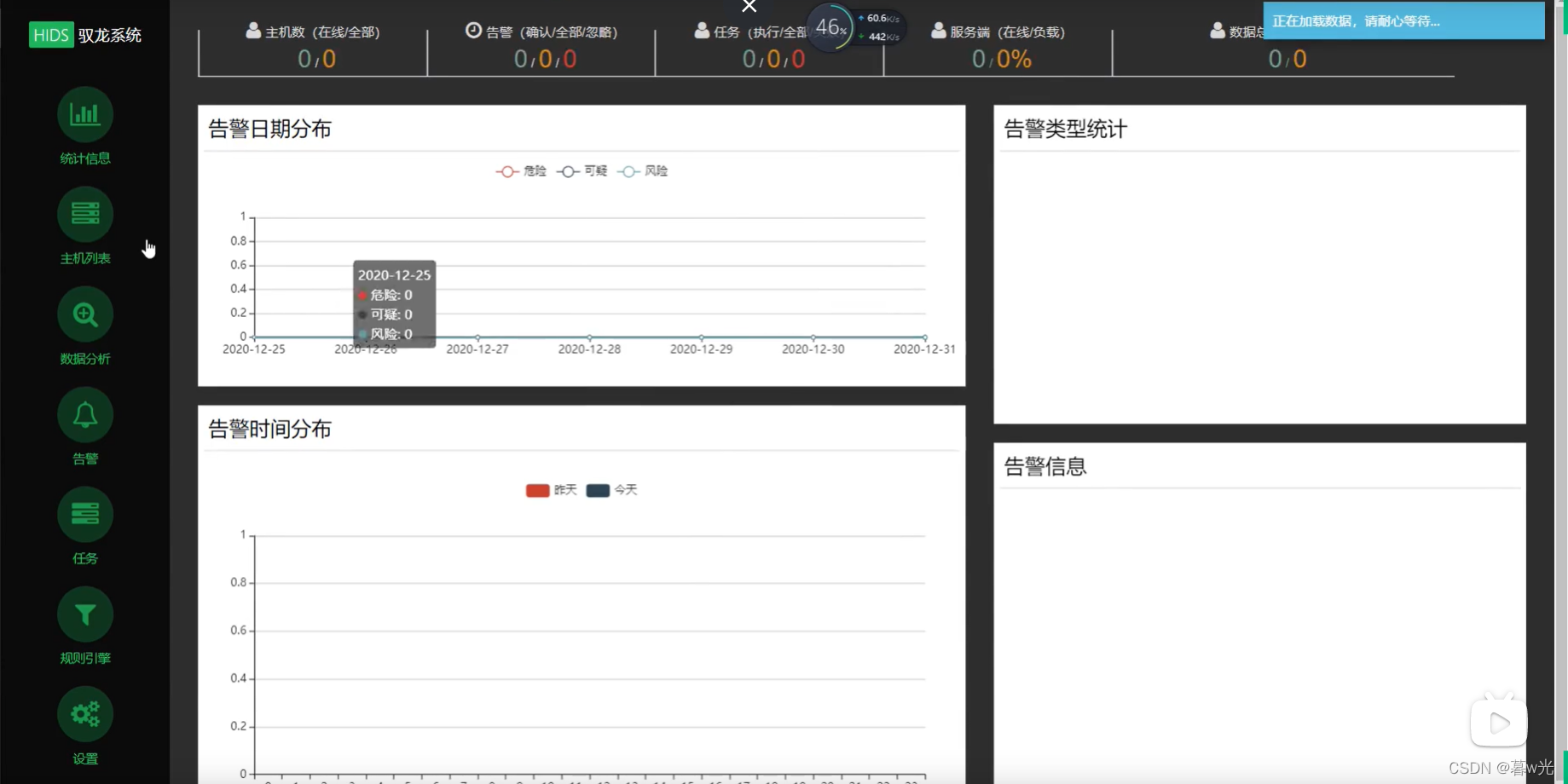

HIDS入侵检测系统

部署测试—-爆破 | 提权 | 规则:

NIDS是网路入侵检测系统,HIDS是主机入侵检测系统。

推荐项目:

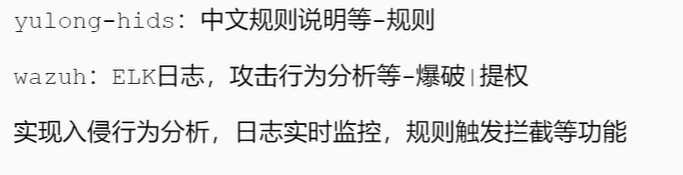

驭龙 HIDS:https://github.com/ysrc/yulong-hids-archived

Wazuh :https://documentation.wazuh.com/4.0/index.html

驭龙,好在中文界面,但bug多,项目也不维护了:

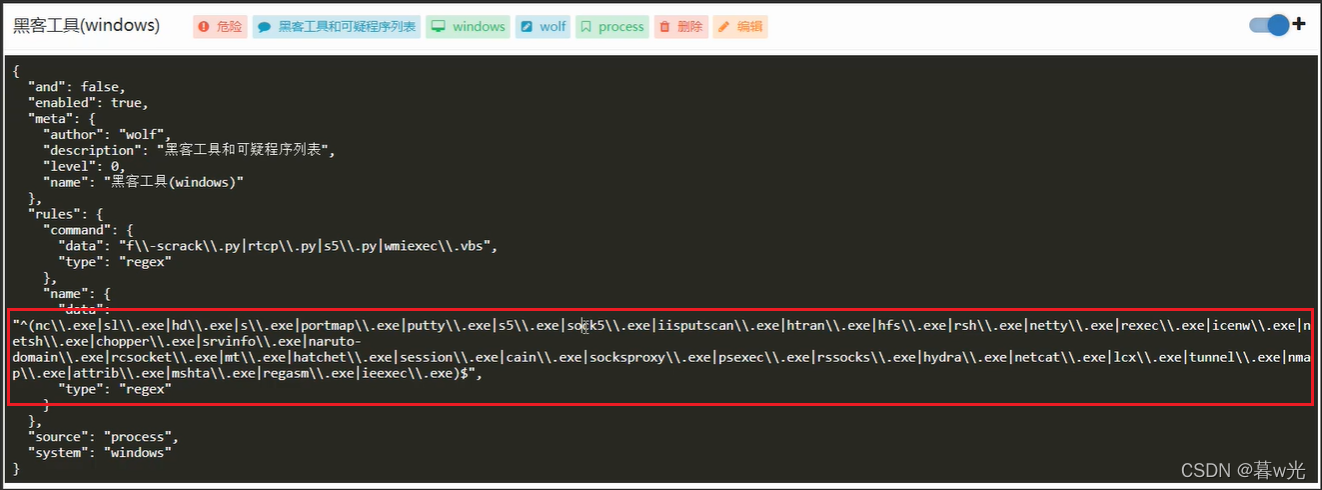

能看见不同分类中的各种内外网常见工具被加入黑名单中,psexec、nmap、netcat、mimikatz、hashdump等等:

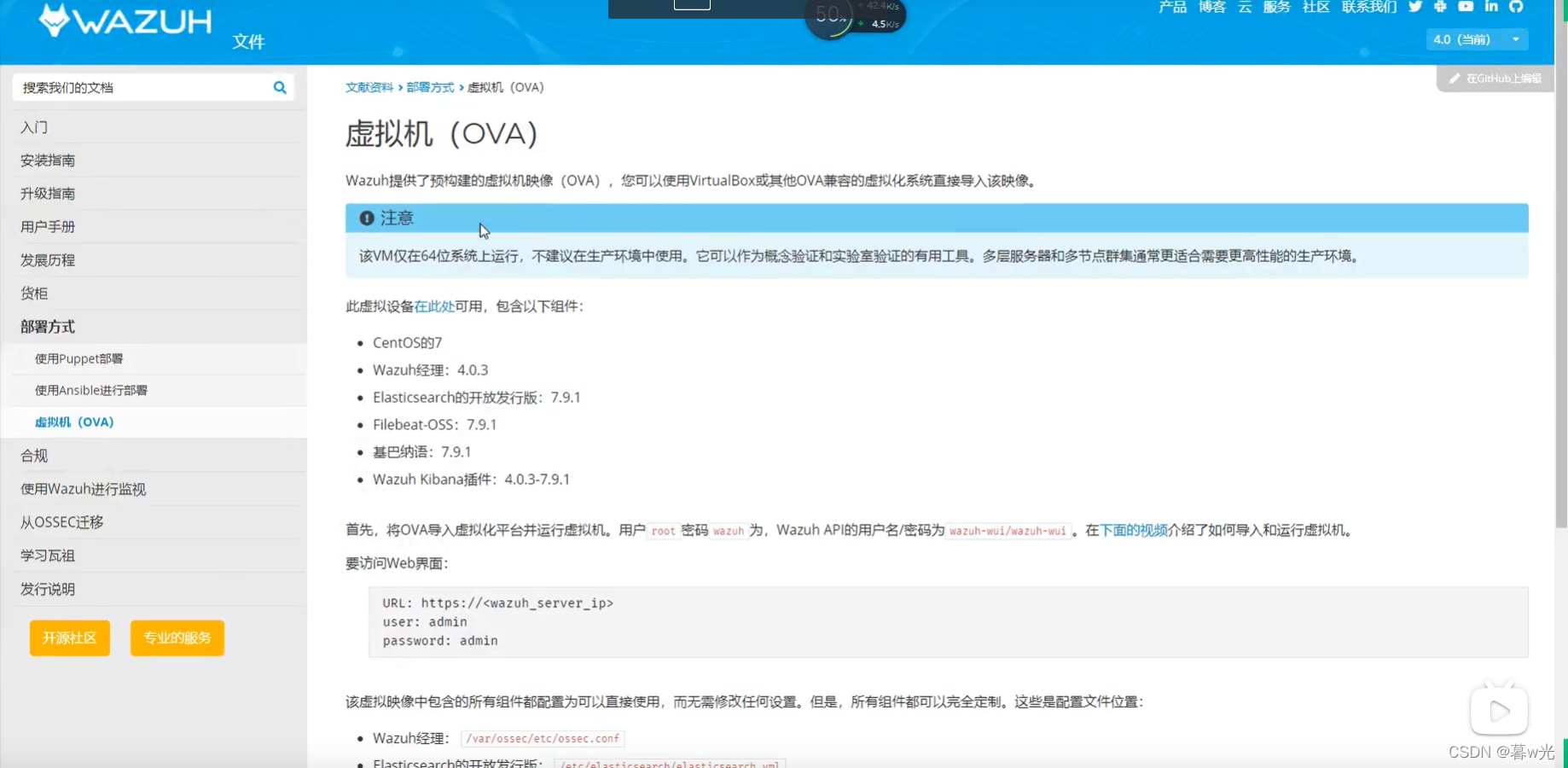

Wazuh,外国项目,也可以虚拟机导入部署:

可以作为代理,加入其他主机代理检测。

里边的日志可以

用elk日志分析

:https://www.jianshu.com/p/66db4d660d9c

5.应急

溯源

—

威胁情报平台

对于溯源分析意义—cs后门溯源

https://blog.csdn.net/qq_29277155/article/details/79830927

威胁情报最好用的是微步在线,别的奇安信、360的都一般般。

将cs后门上传上去分析,甚至可以看到微步的虚拟主机分析运行后会上线cs。

利用威胁情报平台实现对未知文件及url等信息分析溯源。