防火墙攻击实验 | MAC泛洪攻击

每天一个入狱小技巧!!!

MAC泛洪攻击的利用原理

- 交换机的MAC自动学习机制

- MAC表的存储数目限制

- 交换机的转发机制

实验所需的设备

- eNSP

- VMware

具体步骤

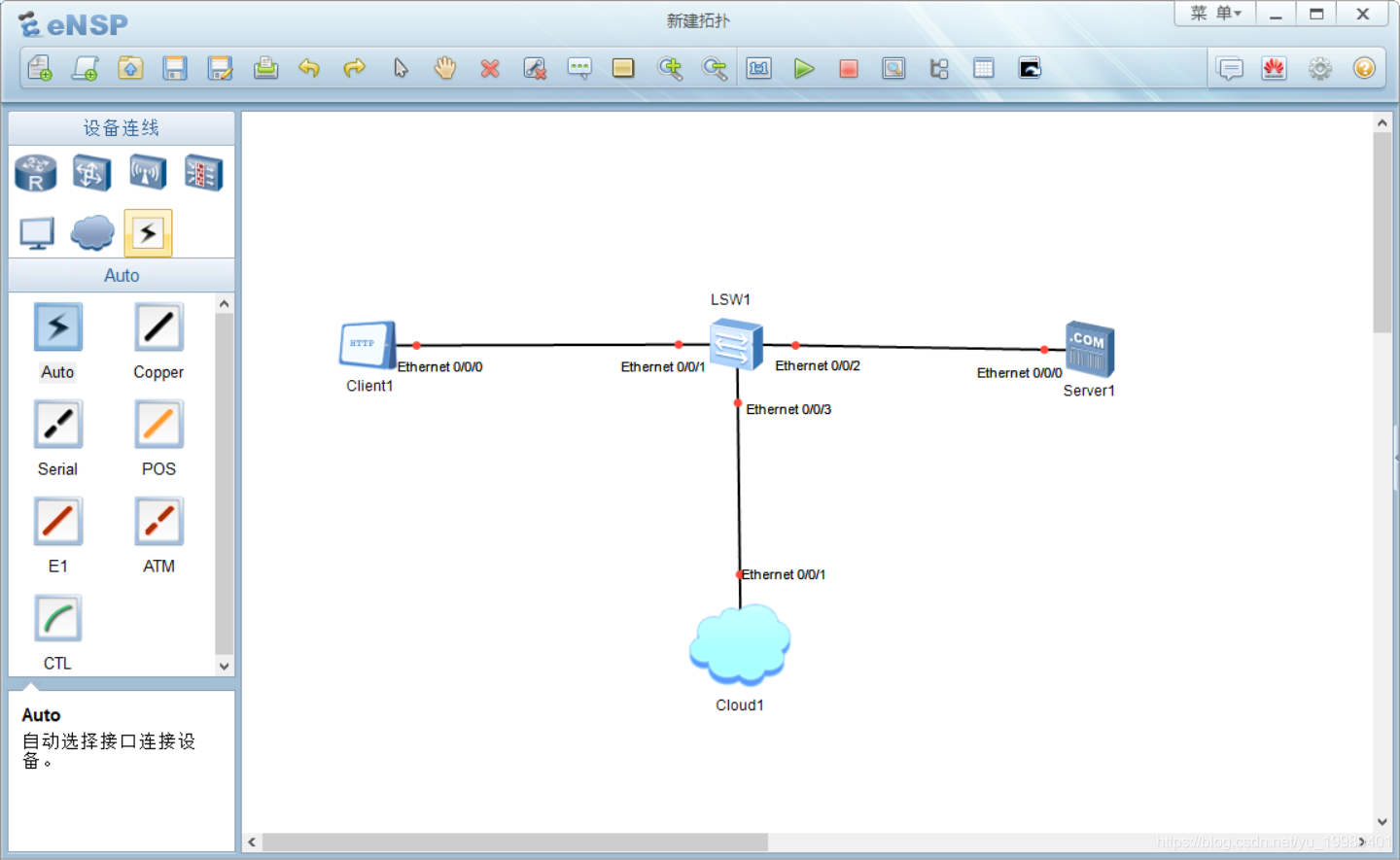

- 在eNSP中配置交换机S3700、Client、Server和一个Cloud

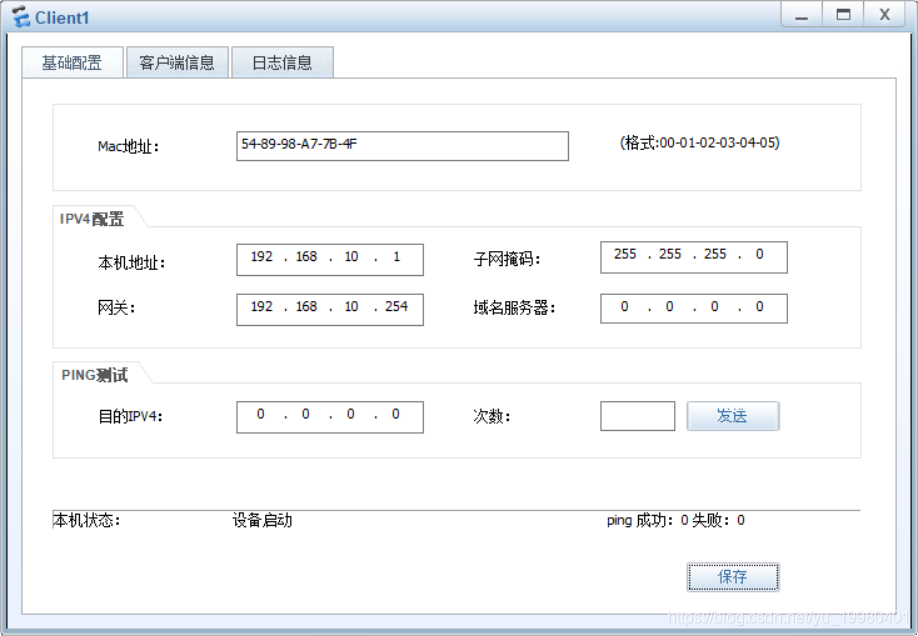

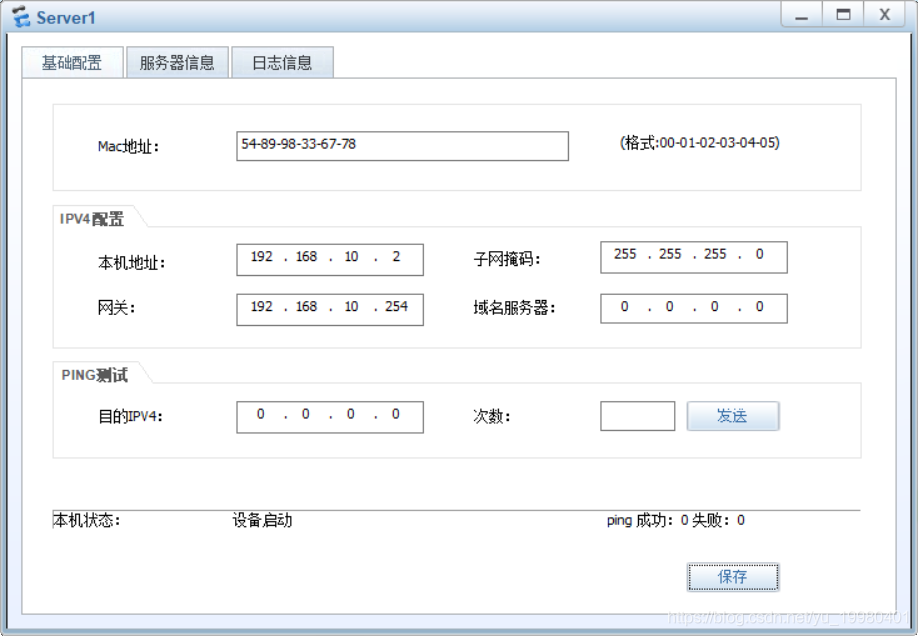

- 配置Client和Server的IP地址,网关,子网掩码

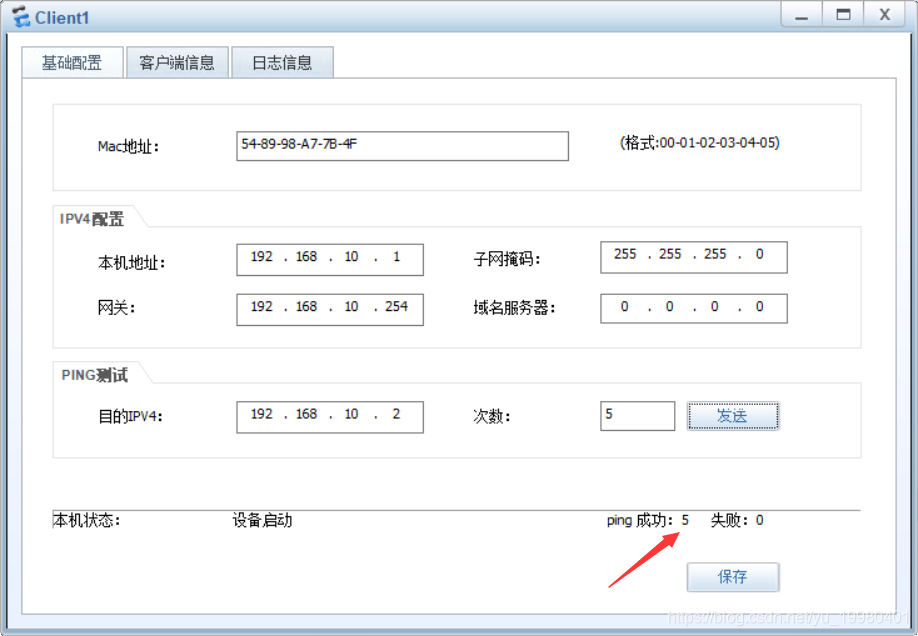

- 配置完,测试一下,看能不能ping通

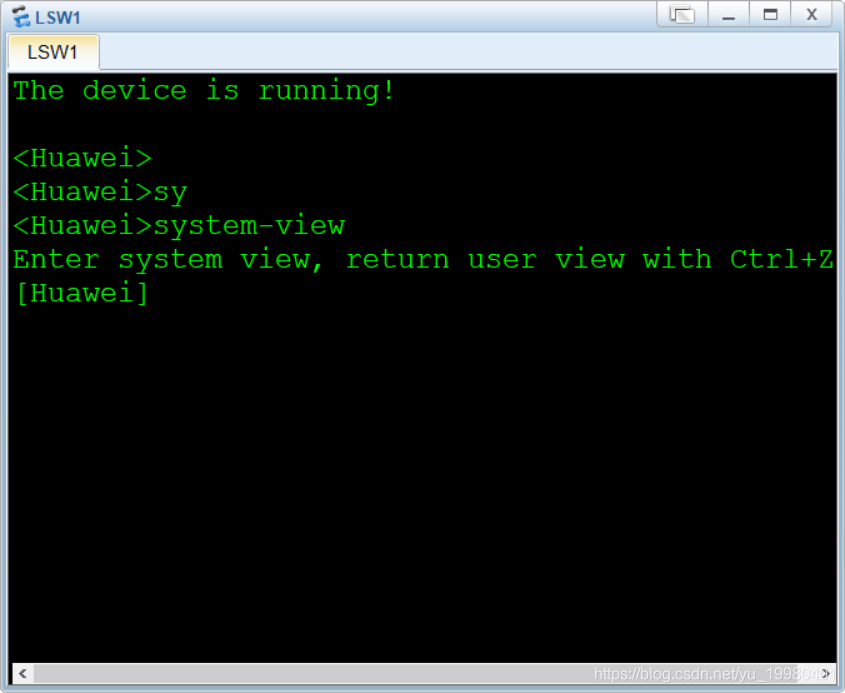

- 配置交换机

- system-view进入配置模式

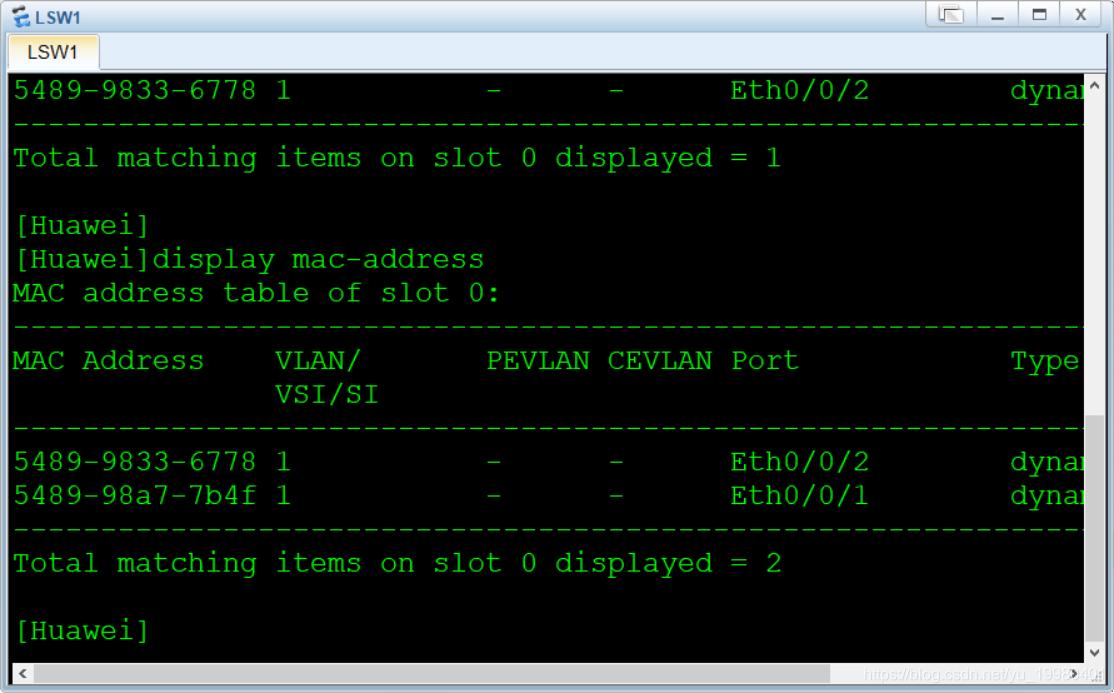

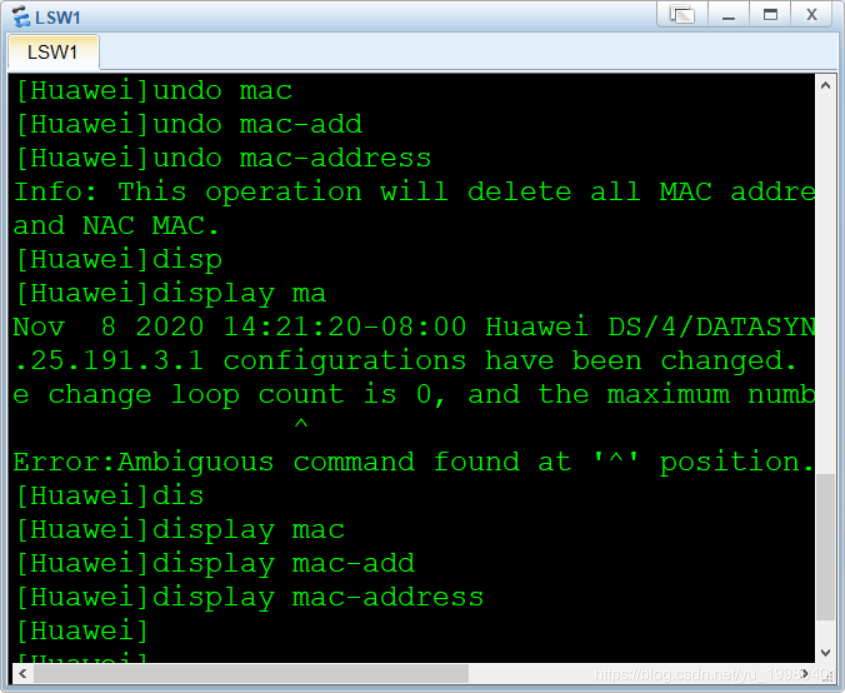

- display mac-address 查看mac地址表

- 测试完记得删除mac地址表中的数据,否则我们后面的抓包就不会抓到数据

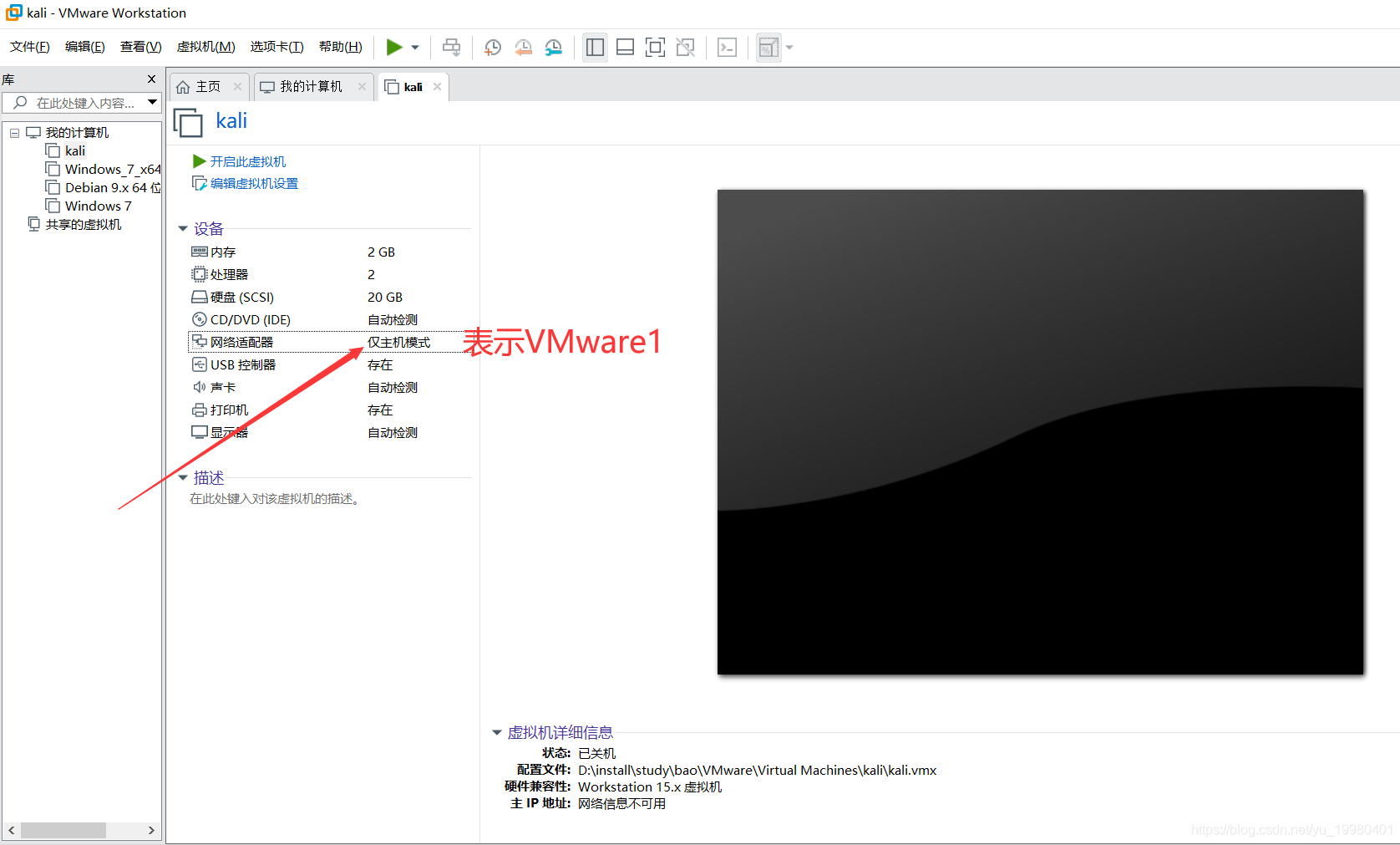

- 开启虚拟机kali

- 网络适配器选择仅主机模式,表示VMware1网卡

- 进入有线设置

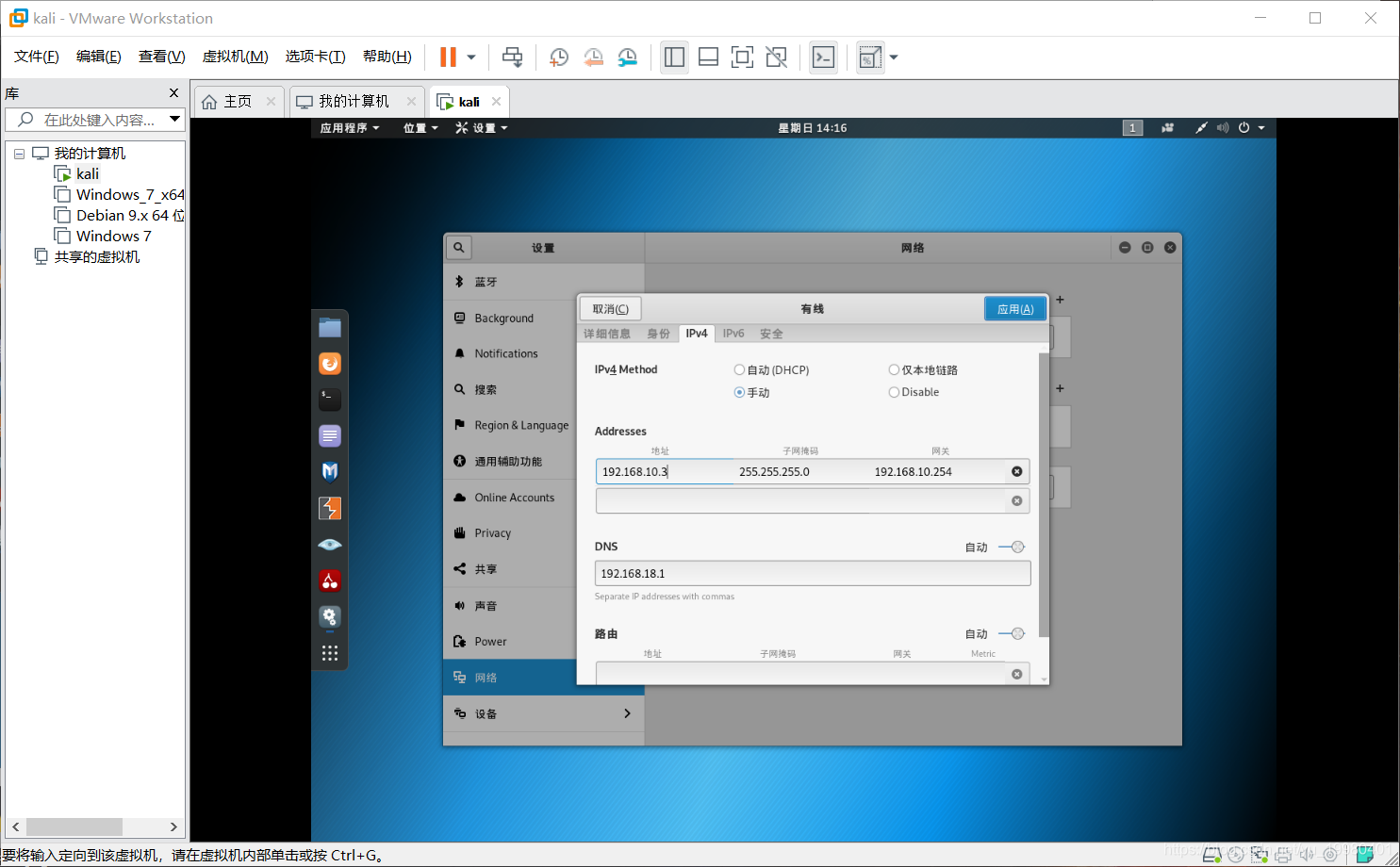

- 配置kali的IP地址,要求与Client的网段一致

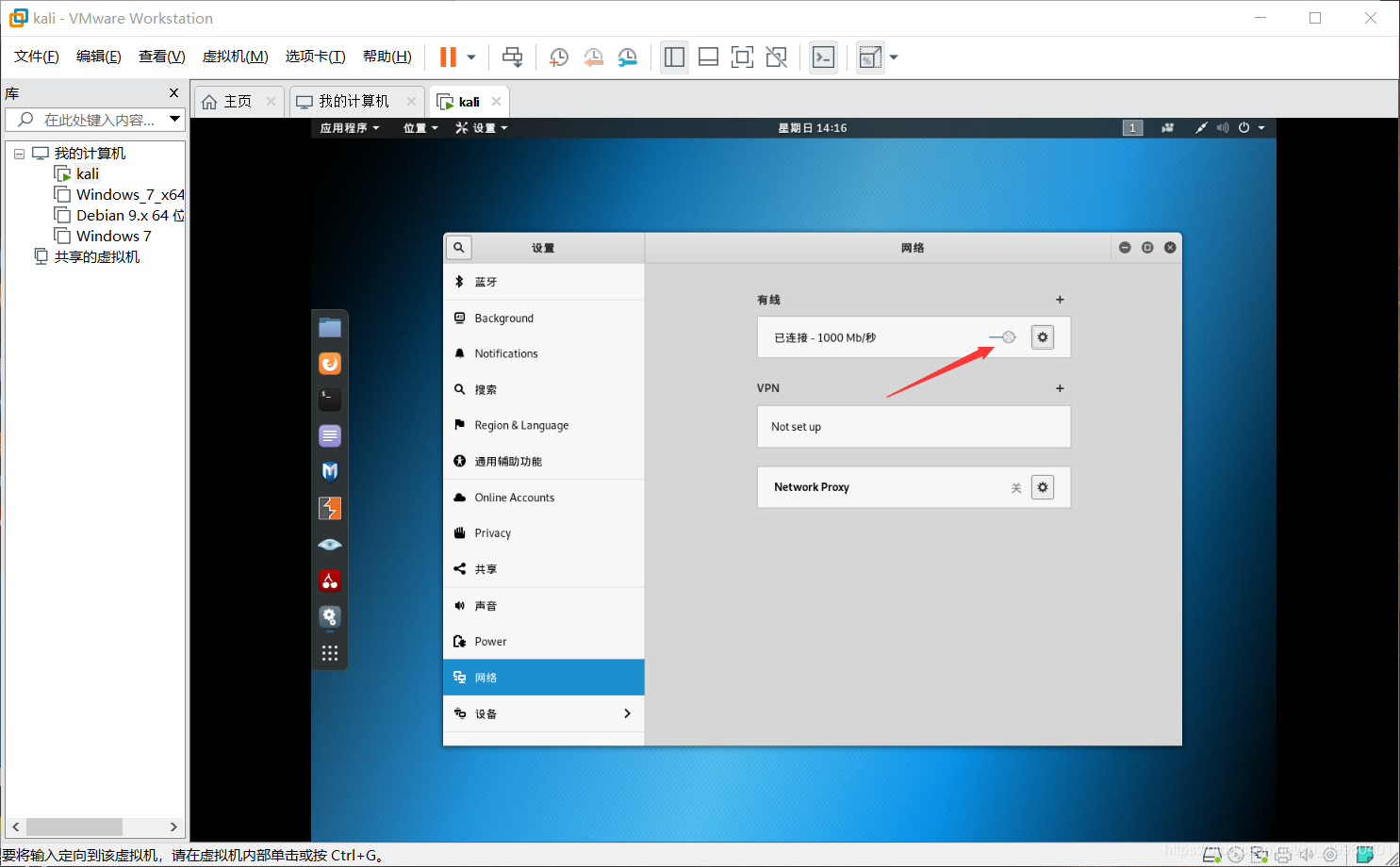

- 配置完记得要重新开启一下网络

6. 开启kali的命令窗口,输入:macof

- 开始攻击

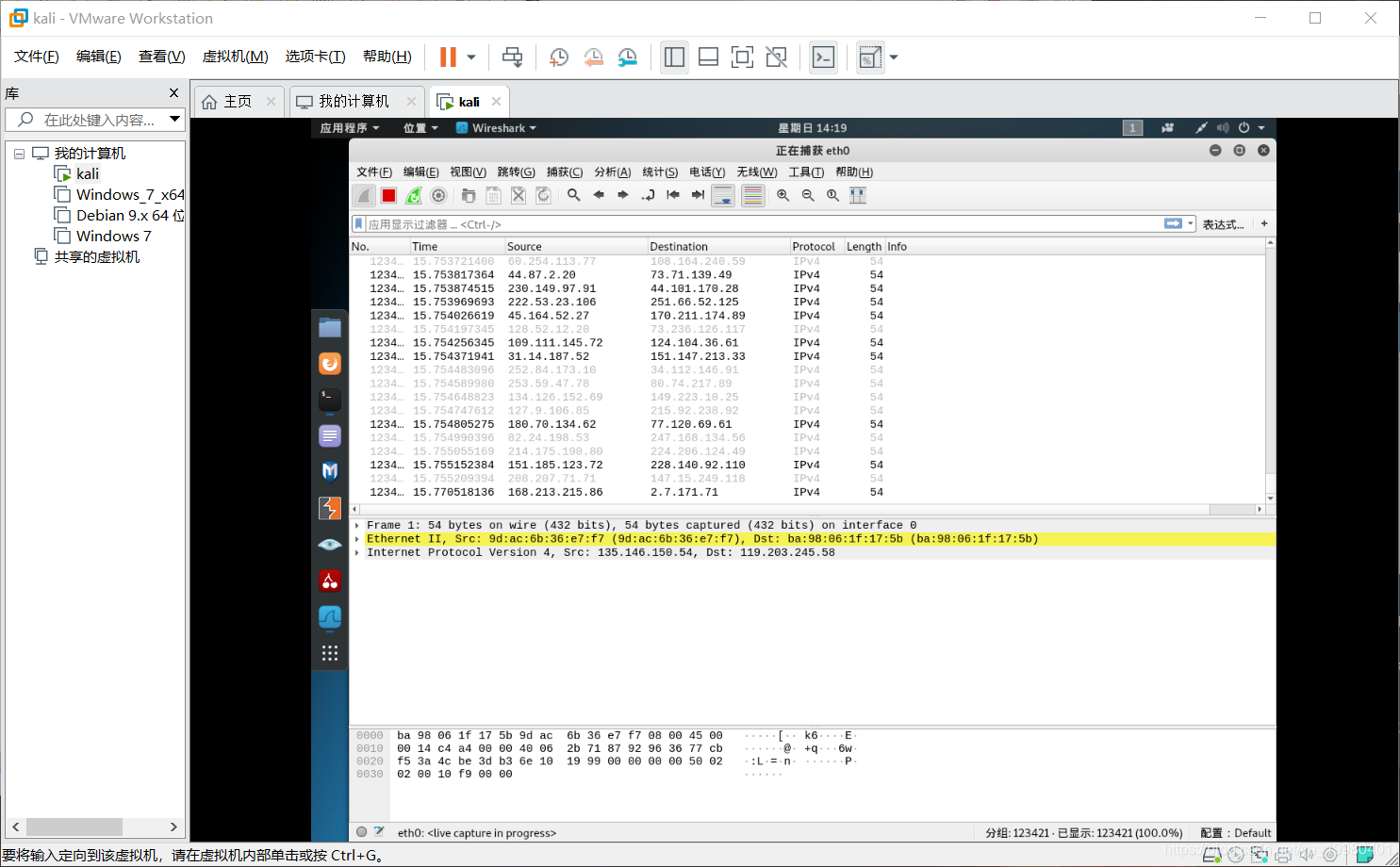

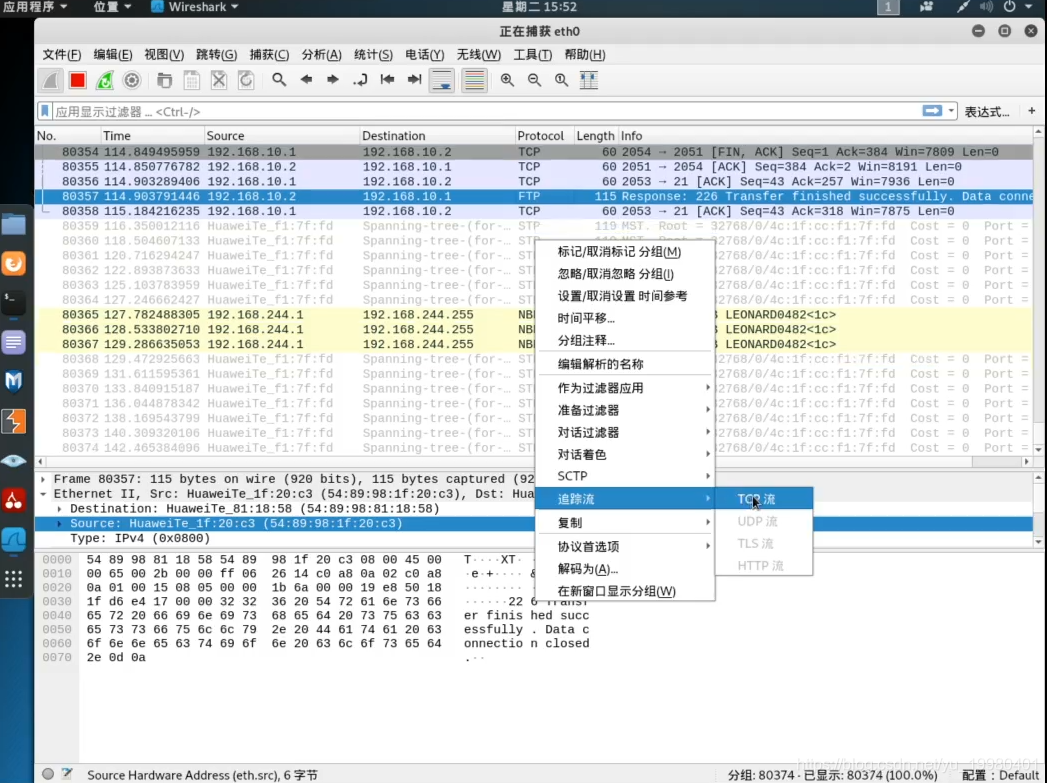

- 攻击的同时,我们要开启Wireshark进行抓包查看

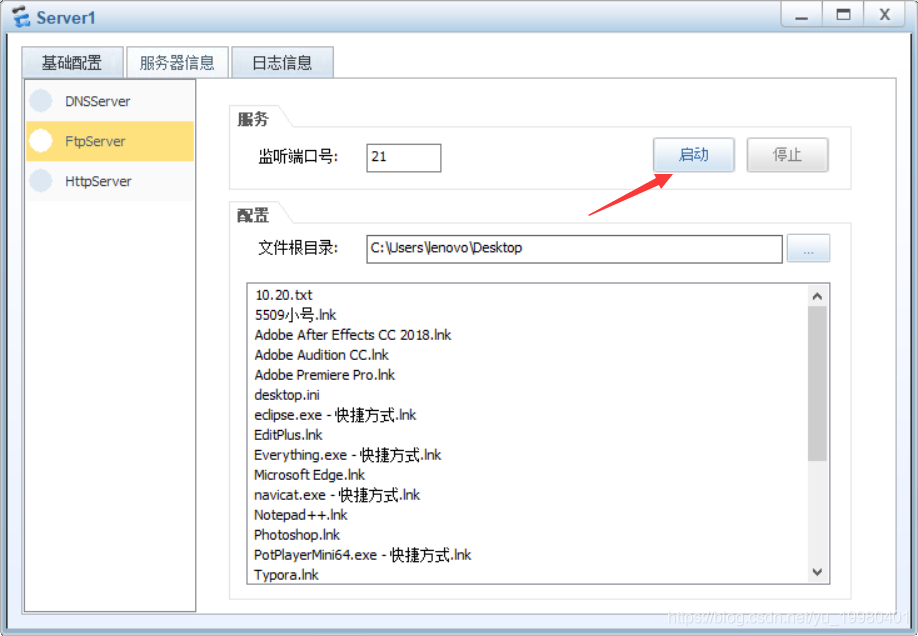

- 回到eNSP中,给Server开启服务器,可以与Client之间出输数据

- 进行多次的登录登出操作

- 这时我们再回到虚拟机上,查看抓包信息,发现其中有FTP的数据

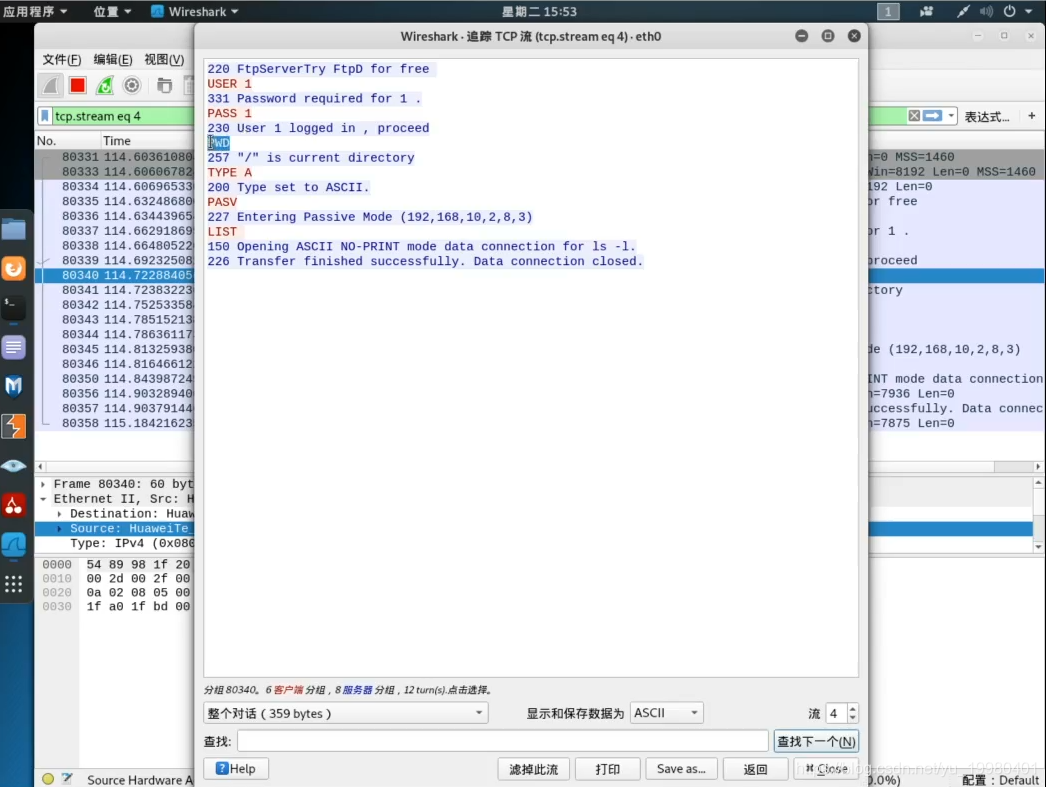

- 选取追踪流-TCP流

- 最后就成功看到我们想要的数据了

- 师傅领进门,判刑靠个人

- 仅在实验环境下进行攻击,切勿随意使用!!!

版权声明:本文为yu_19980401原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。