BabyDriver(.sys驱动程序)

-

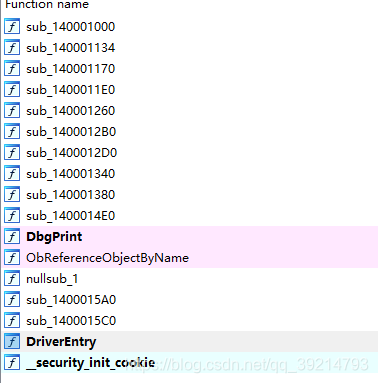

拿到文件先丢入IDA

由于初次做驱动的逆向,对调用的API含义完全不懂,只知道驱动的入口是DriverEntry(跟main函数差不多)

我们直接查询字符串,找到关键部分,发现是个maze问题

__int64 __fastcall sub_140001380(__int64 a1, __int64 a2)

{

__int64 v3; // rdi

__int64 v4; // rax

int v5; // ecx

__int16 *v6; // rsi

__int64 v7; // rbp

__int16 v8; // dx

char v9; // dl

const CHAR *v10; // rcx

if ( *(int *)(a2 + 48) >= 0 )

{

v3 = *(_QWORD *)(a2 + 24);

v4 = *(_QWORD *)(a2 + 56) >> 3;

if ( (_DWORD)v4 )

{

v5 = dword_1400030E4;

v6 = (__int16 *)(v3 + 2);

v7 = (unsigned int)v4;

while ( *(_WORD *)(v3 + 4) )

{

LABEL_28:

v6 += 6;

if ( !--v7 )

goto LABEL_29;

}

aO[v5] = 46;

v8 = *v6;

if ( *v6 == 23 )

{

if ( (v5 & 0xFFFFFFF0) != 0 )

{

v5 -= 16;

goto LABEL_21;

}

v5 += 208;

dword_1400030E4 = v5;

}

if ( v8 == 37 )

{

if ( (v5 & 0xFFFFFFF0) != 208 )

{

v5 += 16;

goto LABEL_21;

}

v5 -= 208;

dword_1400030E4 = v5;

}

if ( v8 == 36 )

{

if ( (v5 & 0xF) != 0 )

{

--v5;

goto LABEL_21;

}

v5 += 15;

dword_1400030E4 = v5;

}

if ( v8 != 38 )

goto LABEL_22;

if ( (v5 & 0xF) == 15 )

v5 -= 15;

else

++v5;

LABEL_21:

dword_1400030E4 = v5;

LABEL_22:

v9 = aO[v5];

if ( v9 == 42 )

{

v10 = "failed!\n";

}

else

{

if ( v9 != 35 )

{

LABEL_27:

aO[v5] = 111;

goto LABEL_28;

}

v10 = "success! flag is flag{md5(input)}\n";

}

dword_1400030E4 = 16;

DbgPrint(v10);

v5 = dword_1400030E4;

goto LABEL_27;

}

}

LABEL_29:

if ( *(_BYTE *)(a2 + 65) )

*(_BYTE *)(*(_QWORD *)(a2 + 184) + 3i64) |= 1u;

return *(unsigned int *)(a2 + 48);

}

分析可知迷宫是一个二维迷宫

判断v8==23,36,37,38(注:不是ASCII码)

因为是.sys文件,即驱动程序的可执行代码,因此这个表示的应该是键盘扫描码。(从

这个网站

可以查询对应键位)

之后就是简单的走迷宫了

将路径转化为md5即可得到flag

flag{403950a6f64f7fc4b655dea696997851}

版权声明:本文为qq_39214793原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。