最近也不知道什么时候请求参数和返回参数都进行了加密,多好的一个学习机会啊,直接开学

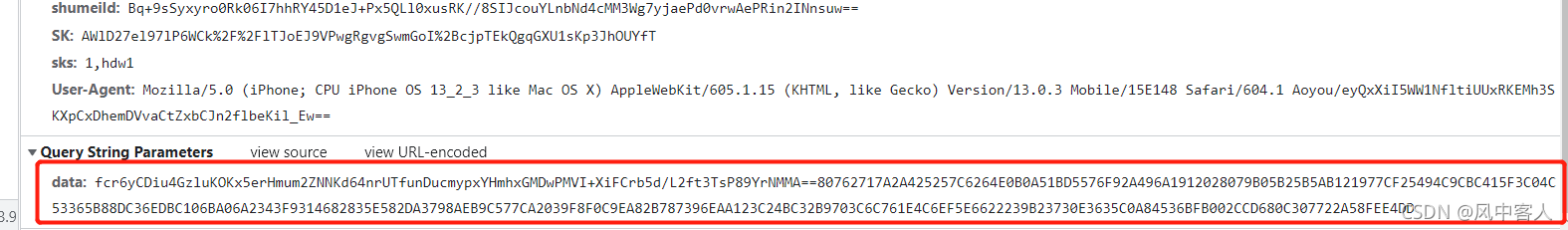

看一下他的参数,这不就是经典的AES加密嘛,用的是hex输出,直接开干

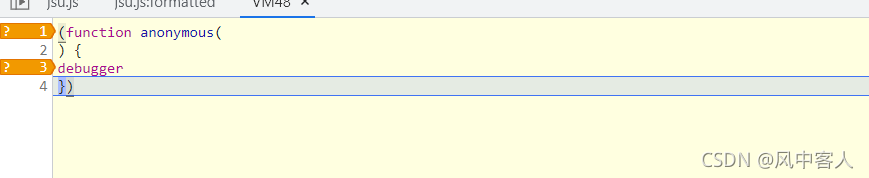

刚开始好家伙就来跟我玩debugger,直接false 掉就行了,不用管。

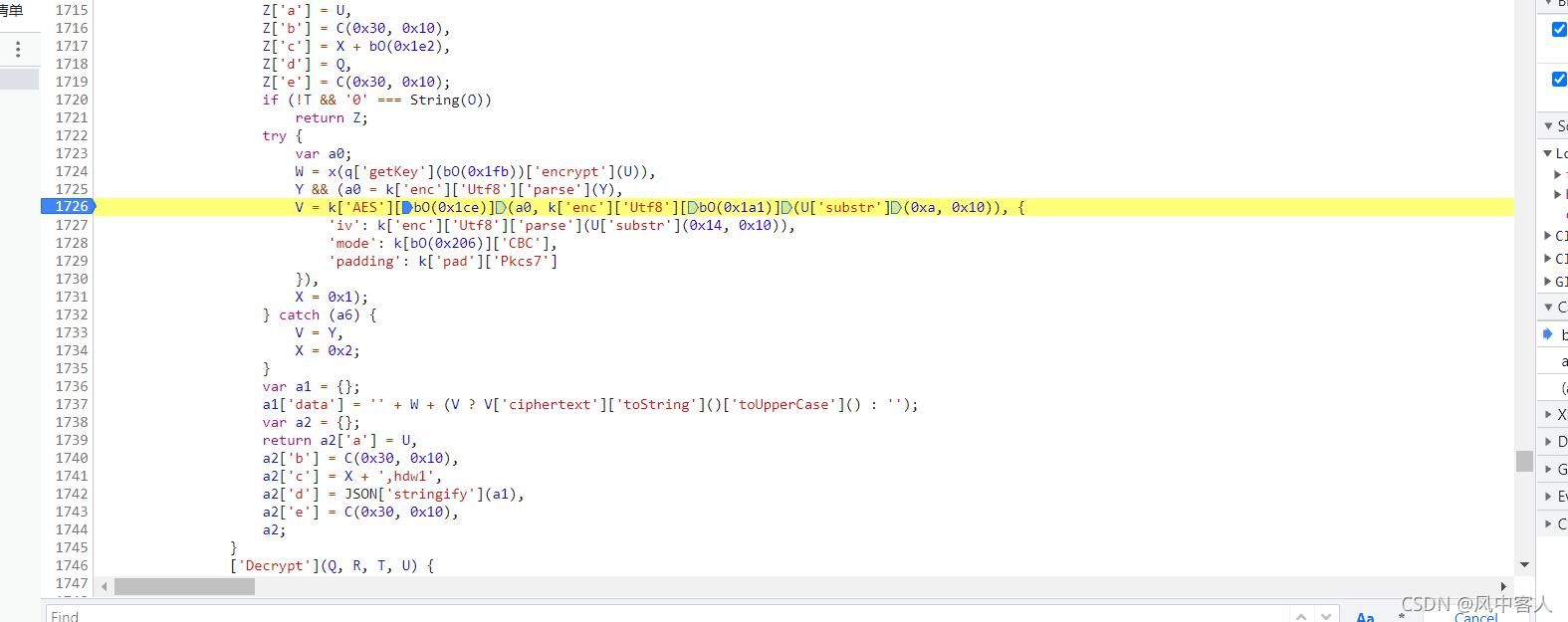

好家伙,连点都不用断,直接就丢给我看了,

出了个混淆的代码,搜一下aes还真有。

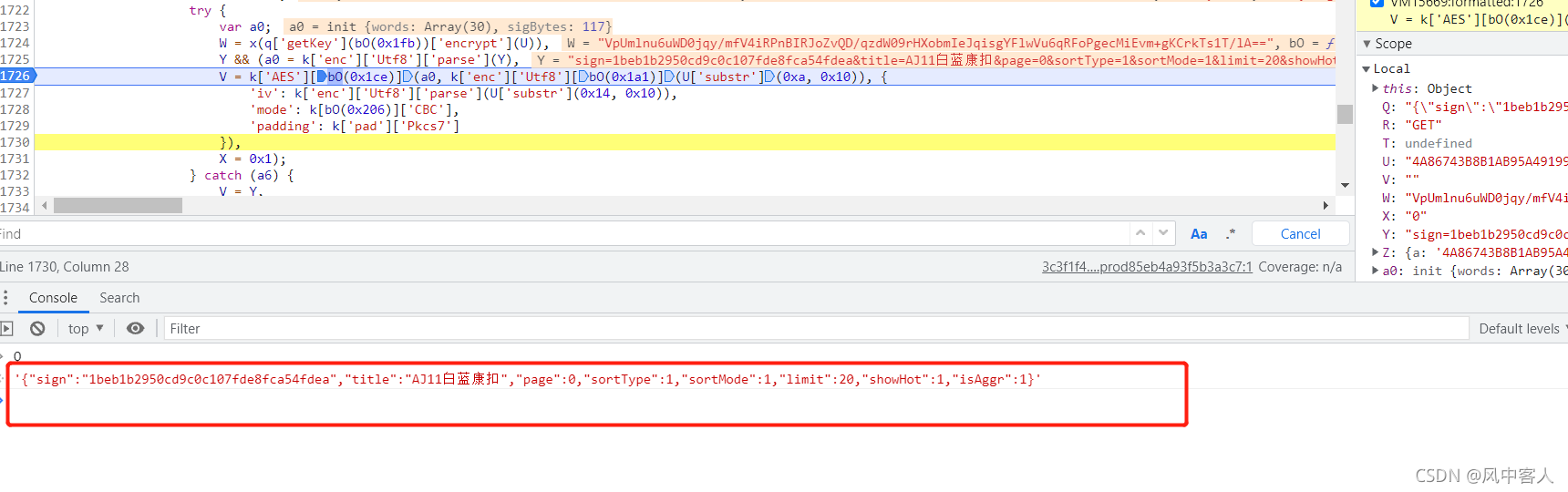

先不着急看别的,先看一下加密的参数是什么。

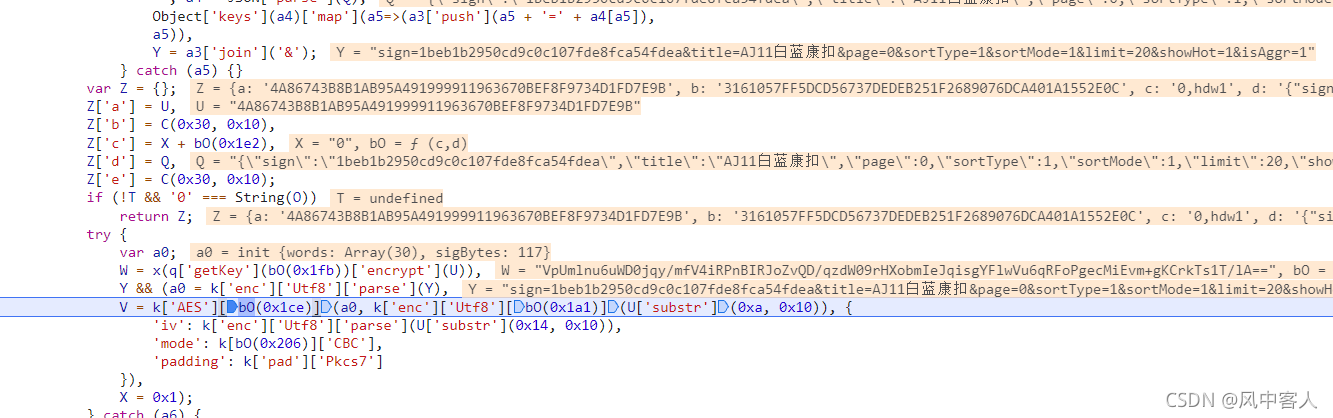

sign就不用讲了,和以前的一样。其余的都是一些基本参数。

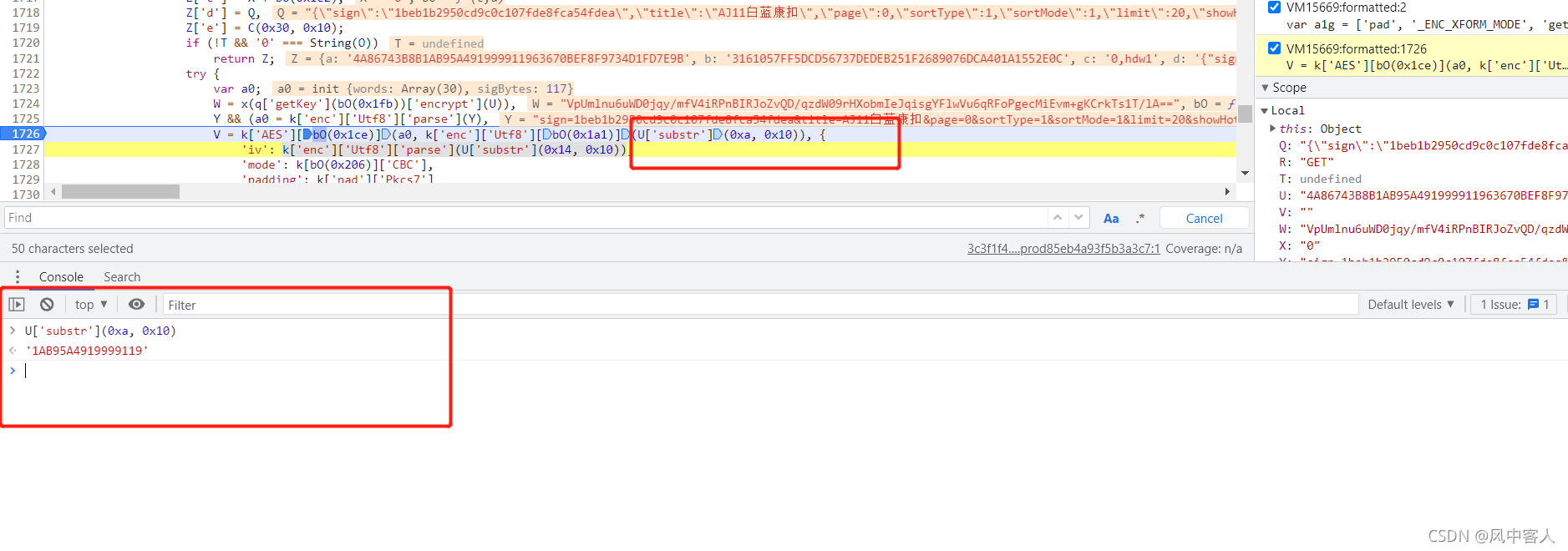

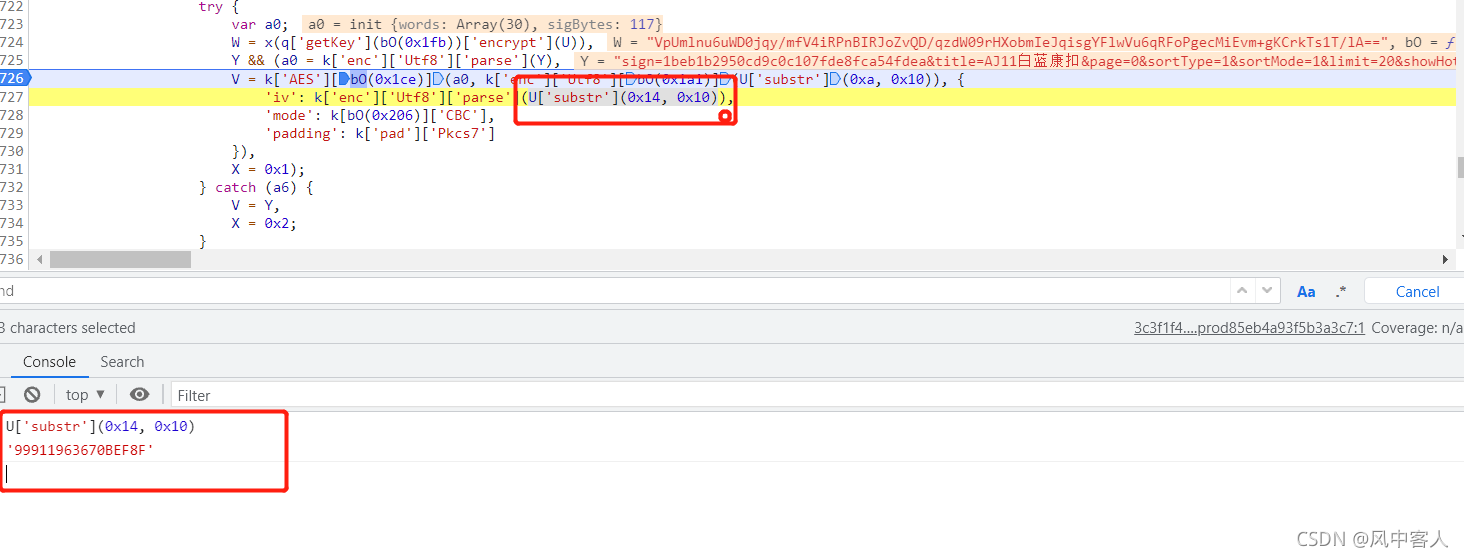

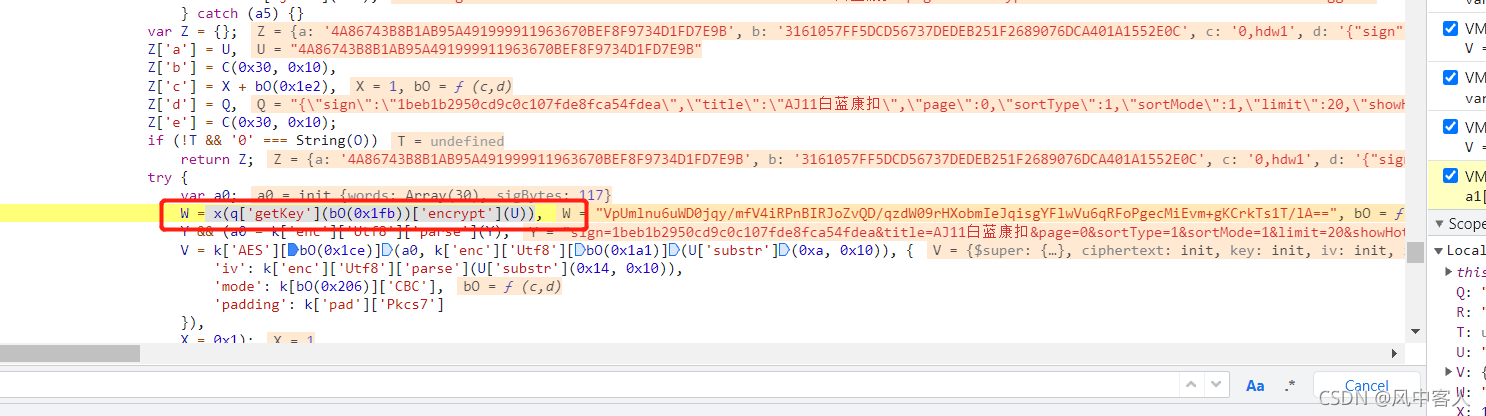

AES加密嘛,无非就一个密码和一个偏移量

先看他的密码key

然后在看他的偏移量iv

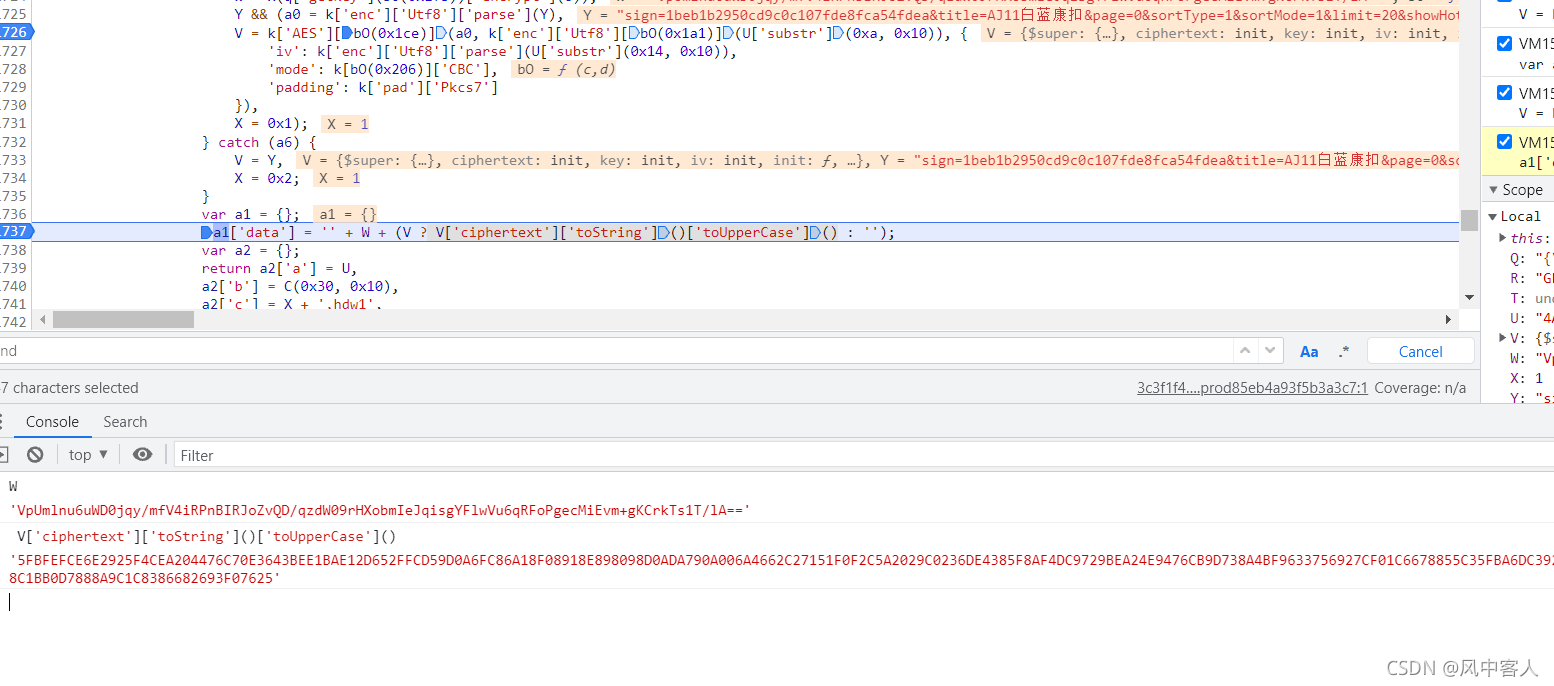

差不多就这样了,cbc加密模式,填充是Pkcs7,然后再往下走

一个W加上aes加密出来的参数之后转成大写,W其实就是key和iv最原始的那个值进行了加密,这个其实无所谓,只要key和iv值不换就没事了

W值

由于我用的是python,我就直接把他改写成python代码了 ,解开参数加密逻辑是一样的,也是拿着key和iv值进行解密。

本文章仅供学习,如有违权请联系我马上删除。联系方式v:

Fzk666_

版权声明:本文为w2786886635原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。