白箱测试或白盒测试(White-box testing 或glass-box testing)是通过程序的源代码进行测试而不使用用户界面。这种类型的测试需要从代码句法发现内部代码在算法,溢出,路径,条件等等中的缺点或者错误,进而加以修正。

黑箱测试或黑盒测试(Black-box testing)是通过使用整个软件或某种软件功能来严格地测试, 而并没有通过检查程序的源代码或者很清楚地了解该软件或某种软件功能的源代码程序具体是怎样设计的。测试人员通过输入他们的数据然后看输出的结果从而了解软件怎样工作。通常测试人员在进行测试时不仅使用肯定出正确结果的输入数据,而且还会使用有挑战性的输入数据以及可能结果会出错的输入数据以便了解软件怎样处理各种类型的数据。

灰箱测试或灰盒测试(Gray-box testing):灰箱测试就像黑箱测试一样是通过用户界面测试,但是测试人员已经有所了解该软件或某种软件功能的源代码程序具体是怎样设计的。甚至于还读过部分源代码。 因此测试人员可以有的放矢地进行某种确定的条件/功能的测试。这样做的意义在于:如果你知道产品内部的设计和对产品有透过用户界面的深入了解,你就能够更有效和深入地从用户界面来测试它的各项性能。

通俗讲一下:

OBM:A设计,A生产,A品牌,A销售==工厂自己设计自产自销

ODM

:B设计,B生产,A品牌,A销售==俗称“贴牌”,就是工厂的产品,别人的品牌

OEM:A设计,B生产,A品牌,A销售==代工,代生产,别人的技术和品牌,工厂只生产

OEM是我设计产品让你帮我生产。ODM是我看中你设计出来的产品,要贴上我的LOGO生产给我。

本集团成立于2000年,主要从事音频、视频、电声及智能家居类产品的ODM业务,并于2013年在香港联交所主板上市(HK01249)。

一、通力电子控股有限公司

本集团多年来与国际、国内多家著名消费电子和互联网品牌企业建立了稳固的合作关系,集团的各类产品通过客户销往全球市场。

本集团拥有一支包括各类资深专家在内的800多人研发团队,拥有深厚的技术预研、音视频产品研发、声学产品研发、软件开发,IoT产品开发等能力;目前公司在深圳、惠州、西安等地设立了研发中心。

本集团拥有世界领先水平的各类生产线和先进的专业测试设备,有高效的全球供应链管理体系,为客户提供高品质的产品;集团在广东惠州、东莞、广西北海等多地建立了制造基地,并在海外有产能布局。

本集团致力于成为全球领先的创新智能产品的整体方案和服务提供商。集团未来将专注于声学技术和新媒体、智能互联网技术的开发和应用,快速实现高性价比的规模制造,为合作伙伴提供一站式的音视频、电声、智能化等产品整体解决方案。

OOBE就是Out-of-box experience(开箱体验)

,它是在安装完Windows后就会进行的一个步骤。

OOBE 包含一系列屏幕,它们要求客户接受许可协议,连接到 internet,使用登录或注册 Microsoft 帐户,以及与 OEM 共享信息。

OOBE 流程还旨在通过将任务分解为离散的区块来大幅减少认知负载。 尽管 OOBE 流程中有几个页面,但每个页面都向用户请求特定的操作或输入。 这对于我们的客户很有帮助,并大大降低了疲劳。

文件扩展名 UPG 有 一 种文件类型,并且与 一 种不同的软件程序相关联,但主要相关联软件程序是由 ANCILE Solutions开发的 ANCILE uPerform Client。 通常这些被格式化为 Upgrade File。

UPG 文件

扩展名主要归类于 Uncommon Files 类别。

Windows 操作系统可用于查看 UPG 文件。 这些程序通常可以在台式计算机(以及一些移动设备)上找到,使您能够查看并有时编辑上述格式文件。 UPG 文件普及性为“低”。 这意味着它们在大多数设备上都不常见。

软件质量安全分析软件一、

Black Duck® 软件组件分析 (SCA) 帮助团队管理在应用和容器中使用开源和第三方代码所带来的安全、质量和许可证合规性风险。

全世界有 2,000 多个组织信赖 Black Duck

Black Duck Software是一家成立至今已有15年的公司,其产品用来使保护和管理开源软件的过程实现自动化,包括检测许可证合规问题。2017年它被上市的半导体设计软件开发商新思科技(Synopsys)收购。

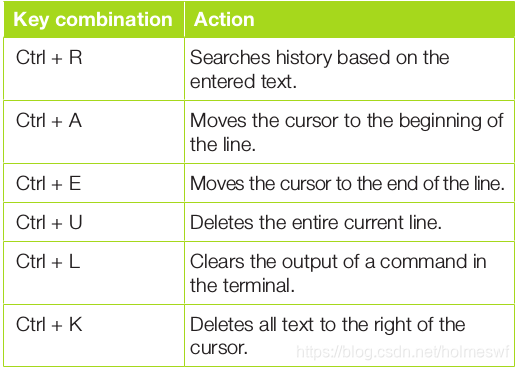

Termial命令行快捷键 ctrl+alt+T

smallint它需要 2 个字节存储,INT 是4字节数据,smallint代表从 -2^15 到2^15 – 1 (32,767) 的整型数据。unsigned 是从 0 到 65535 的整型数据。INT取值范围 -2^31 – 2^31,

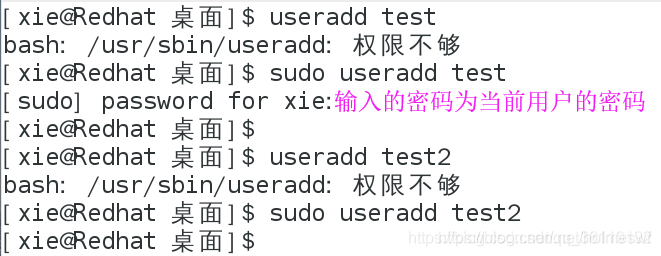

Kali__Linux中su、sudo、sudo -i的用法和区别

sudo :暂时切换到超级用户模式以执行超级用户权限,提示输入密码时该密码为当前用户的密码,而不是超级账户的密码。缺点是每次执行超级用户权限都要在命令前加上 sudo ,优点是在当前终端再使用 sudo 不要再重复输入密码(只对于当前终端有效)。

sudo -i:为了频繁的执行某些只有超级用户才能执行的权限,而不用每次输入密码,可以使用该命令。提示输入密码时该密码为当前账户的密码。没有时间限制。

执行该命令后提示符变为“#”而不是“$”。想退回普通账户时可以执行“exit”或“logout”

。

但是只有指定的用户才有执行 sudo 的权限

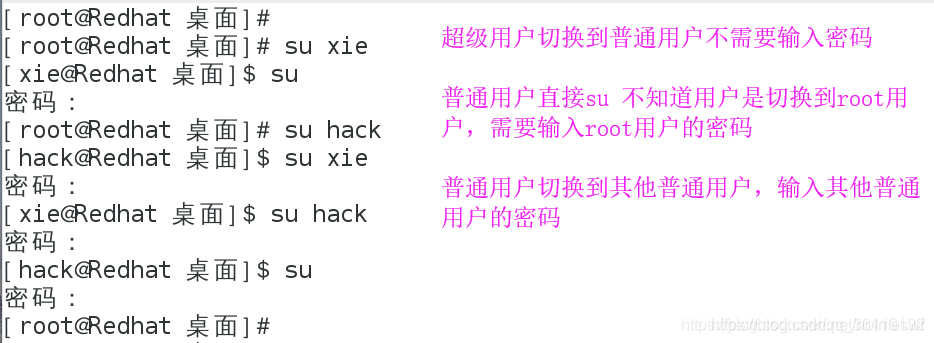

su : 切换到某某用户模式,提示输入密码时的密码为切换后账户的密码,用法为“su 账户名称”。如果后面不加账户时系统默认为root账户,密码也为超级账户的密码。没有时间限制。

NMAP端口探测(常用指令)

-

探测网络中活跃的主机

nmap -sP 10.0.105.1/24 :探测10.0.105网段中的全部主机。 -

探测主机系统版本

nmap -O IP :探测指定IP的相关数据。 -

探测是否打开指定端口

nmap -p 端口号1,端口号2 IP : 探测指定IP是否打开指定端口1.输入如下命令:

sudo apt-get install blueman bluez*

vim /etc/bluetooth/main.conf

去掉行[Policy]和AutoEnable前的注释

并把AutoEnable=false,改成AutoEnable=true

sudo vi /lib/udev/rules.d/50-bluetooth-hci-auto-poweron.rules

每行都加上 # 开头,其实也可以删除了这个文件。

重启电脑,命令行输入bluetoothctl

————————————————

原文链接:https://blog.csdn.net/renhaofan/article/details/83349019

蓝牙工具 bluetoothctl 用法简介

硬件: 树莓派 Raspberry 3B+

系统: Raspbian GNU/Linux 9 (stretch)

内核: Linux raspberrypi 4.14.93-v7+ #1189 SMP, armv7l GNU/Linux

1 启动蓝牙工具软件 bluetoothctl

$ sudo bluetoothctl

- help 命令

[bluetooth]# help

Available commands:

list List available controllers

show [ctrl] Controller information

select Select default controller

devices List available devices

paired-devices List paired devices

power <on/off> Set controller power

pairable <on/off> Set controller pairable mode

discoverable <on/off> Set controller discoverable mode

agent <on/off/capability> Enable/disable agent with given capability

default-agent Set agent as the default one

advertise <on/off/type> Enable/disable advertising with given type

set-advertise-uuids [uuid1 uuid2 …] Set advertise uuids

set-advertise-service [uuid][data=[xx xx …] Set advertise service data

set-advertise-manufacturer [id][data=[xx xx …] Set advertise manufacturer data

set-advertise-tx-power <on/off> Enable/disable TX power to be advertised

set-scan-filter-uuids [uuid1 uuid2 …] Set scan filter uuids

set-scan-filter-rssi [rssi] Set scan filter rssi, and clears pathloss

set-scan-filter-pathloss [pathloss] Set scan filter pathloss, and clears rssi

set-scan-filter-transport [transport] Set scan filter transport

set-scan-filter-clear Clears discovery filter.

scan <on/off> Scan for devices

info [dev] Device information

pair [dev] Pair with device

trust [dev] Trust device

untrust [dev] Untrust device

block [dev] Block device

unblock [dev] Unblock device

remove Remove device

connect Connect device

disconnect [dev] Disconnect device

list-attributes [dev] List attributes

set-alias Set device alias

select-attribute Select attribute

attribute-info [attribute] Select attribute

read Read attribute value

write <data=[xx xx …]> Write attribute value

notify <on/off> Notify attribute value

register-profile <UUID …> Register profile to connect

unregister-profile Unregister profile

version Display version

quit Quit program

————————————————

插入USB蓝牙后之后,可以使用lsusb命令查看USB设备

运行hciconfig可以看到USB蓝牙

第三步,使能USB蓝牙设备

hciconfig hci0 up

可以试一下扫描蓝牙设备

可以使用如下命令扫描当前可见的蓝牙,不过似乎看到有人说这个命令有些过时,但是我觉得挺好用的

hcitool scan

使用l2ping可以像ping命令一样检查蓝牙是否能在线

蓝牙地址比如:E3:28:E9:24:21:07

l2ping 蓝牙地址

sdptool browse查看蓝牙可用服务

sdptool browse E3:28:E9:24:21:07

第四步,使用bluetoothctl连接蓝牙耳机

进入bluetoothctl命令行

bluetoothctl

进入bluetoothctl命令行后,类似:[bluetooth]#

Controller代表arm板上的蓝牙设备,Device代表蓝牙耳机

按如下步骤初始化蓝牙设备,并连接蓝牙耳机

查看帮组

help

power on

agent on

default-agent

启动扫描

scan on

假如蓝牙耳机地址为:E3:28:E9:24:21:07

trust E3:28:E9:24:21:07

配对

pair E3:28:E9:24:21:07

连接

connect E3:28:E9:24:21:07

查看蓝牙耳机信息

info E3:28:E9:24:21:07

断开连接

disconnect E3:28:E9:24:21:07

不想自动连接上蓝牙耳机,可以删除配对信息

remove E3:28:E9:24:21:07

不出什么问题,则已经连接上蓝牙耳机了。

————————————————

版权声明:本文为CSDN博主「Hansen Mi」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。

原文链接:https://blog.csdn.net/weixin_42396877/article/details/86772153

以前一直在使用wireshark这个网络工具,最近在用来抓包学习MQTT协议的时候,发现wireshark暂时还未加入对MQTT协议分析的原生支持,网上搜了一下,可以自己用插件的形式扩展wireshark的协议支持,但是几经周折之后发现原来我安装wireshark的方式有问题,以非root用户启动wireshark后发现没权限获取网卡使用权;以root用户启动后会提示风险,禁用某些功能,比如插件功能就是有问题的。

It dosn’t work well on ubuntu14.04 (actually before 16.04).It warns:

复制代码

(wireshark:5785): Gtk-CRITICAL **: gtk_orientable_get_orientation: assertion ‘GTK_IS_ORIENTABLE (orientable)’ failed

(wireshark:5785): GLib-GObject-WARNING **: invalid unclassed pointer in cast to ‘GtkScrollbar’

(wireshark:5785): GLib-GObject-WARNING **: invalid unclassed pointer in cast to ‘GtkWidget’

(wireshark:5785): GLib-GObject-WARNING **: invalid unclassed pointer in cast to ‘GObject’

复制代码

solution: set the environment variable “LIBOVERLAY_SCROLLBAR” to “0”

1、sudo vim /usr/share/applications/wireshark.desktop

2、change “Exec=wireshark %f” to “Exec=env LIBOVERLAY_SCROLLBAR=0 wireshark %f”

正确安装wireshark的方法是:

$ sudo apt-get install wireshark

$ sudo dpkg-reconfigure wireshark-common

$ sudo usermod -a -G wireshark $USER

$ sudo reboot

在Ubuntu 18.04桌面系统上安装Wireshark的方法

https://ywnz.com/linuxjc/4002.html