欢迎关注微信公众号【厦门微思网络】。

www.xmws.cn

专业IT认证培训19周年

主要课程:思科、华为、红帽、ORACLE、VMware、CISP、PMP等认证培训及考证

你真的了解防火墙吗?

作为一名网络民工,大部分朋友对防火墙了解不多,虽然在项目中时常会接触到,但真正了了解如何去使用防火墙却不多,本期我们一起来了解防火墙的功能。

我们这里说的防火墙(Firewall)是一种网络设备,它在网络中起到两个最基本的功能:划分网络的边界、加固内网的安全。

一、划分网络的边界

防火墙设备的其中一个功能,就是划分网络的边界,严格地将网络分为“外网”和“内网”。

“外网”则是防火墙认为的——

不安全的网络,不受信任的网络

;“内网”则是防火墙认为的——安全的网络,受信任的网络。

二、加固网络的安全

防火墙的其中一个功能,就是网络流量流向的问题(内到外可以访问,外到内默认不能访问),这就从一定程度上加强了网络的安全性,那就是:“内网属于私有环境,外人非请莫入!”

另外,防火墙还能从另外一些方面来加固内部网络的安全:

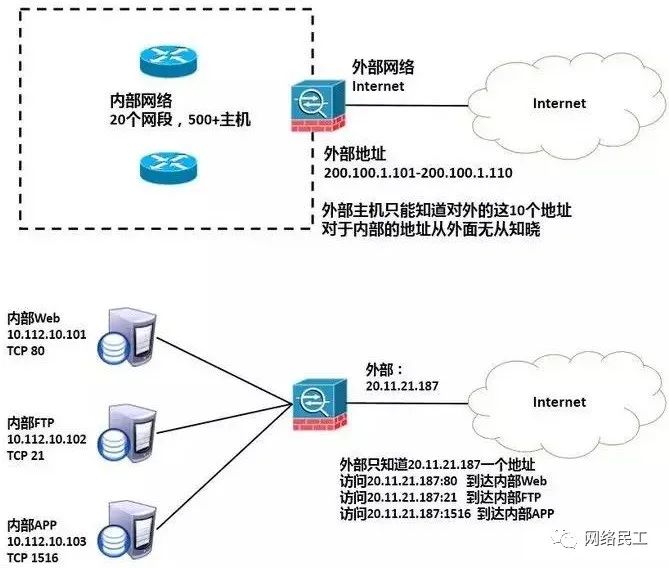

1、隐藏内部的网络拓扑

这种情况用于互联网防火墙。因为内网一般都会使用私有IP地址,而互联网是Internet的IP地址。

由于在IPv4环境下IP地址不足,内部使用大量的私有地址,转换到外部少量的Internet地址,这样的话,外部网络就不会了解到内部网络的路由,也就没法了解到内部网络的拓扑了。

同时,防火墙上还会使用

NAT技术

,将内部的服务器映射到外部,所以从外部访问服务器的时候只能了解到映射后的外部地址,

根本不会了解到映射前的内部地址。

2、带有安全检测防御

这种功能并不是每一款防火墙都有。

安全检测系统(简称“IDS”)是一种对网络传输进行即时监视,在发现可疑传输时发出警报或者采取主动反应措施的网络安全设备。

它与其他网络安全设备的不同之处便在于,IDS是一种积极主动的安全防护技术。

3、会话日志功能

防火墙都有“会话记录”功能,每一个数据包在经过防火墙之后,都可以在防火墙的会话表中查询到历史访问记录。

如果是外部主机访问内部呢?当然,在你的内部网络遭受不安全以后,可以在防火墙上查到从外到内,到底是哪个IP地址非法闯入了。

三、防火墙在企业环境的应用

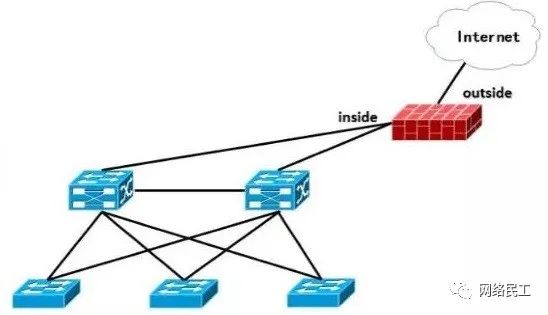

1、互联网出口设备

这估计是大家最能想到的一种用途吧。

因为Internet就是一个最典型的“外网”,当企业网络接入Internet的时候,为了保证内部网络不受来自外部的威胁侵害,就会在互联网出口的位置部署防火墙。

2、分支机构接骨干网作边界设备

在电力行业、金融行业等大型跨地,跨省的企业时,为了企业中各个省级、地市级单位的内部数据通信通常都会自建一张骨干网络。

每个省级、地市级单位办公网络接入骨干网时,就可以在网络接入点部署防火墙,进一步提高每个单位的办公网络安全性。

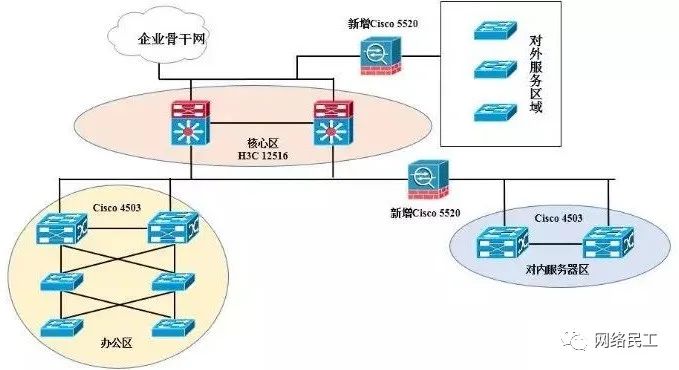

3、数据中心内保护服务器

数据中心(DataCenter)是为企业存放重要数据资料的,同时数据中心内会放置各种各样功能不一的服务器。

想要保证数据的安全,首

先就要保证这些服务器的安全。

物理上的安全嘛,你就防火防水防贼呗,应用上的安全,找杀毒软件嘛;但是在网络上防止,防止非授权人员操作服务器,就需要到防火墙来发挥作用了。

一般在传统的数据中心内,会根据不同的功能来决定服务器的分区,然后在每个分区和核心设备的连接处部署防火墙。

四、防火墙并不适用于所有网络场景

不是任何场合都适合部署防火墙。

谁都知道安全性和方便性有时候会有那么一些冲突。防火墙作为一种网络安全设备,部署在网络中会对穿过防火墙的数据包进行拦截,然后确定它符合策略要求以后才会放行。这会对网络传输效率造成一定影响。

所以防火墙一般用于数据中心,大型企业总部,国有企业省级、地区级办公机构,带有服务器区域的网络环境或机密性较高的单位。

五、防火墙的分类

防火墙按照功能和级别的不同,一般分类这么三类:

包过滤型防火墙、状态检测型防火墙、代理型防火墙

。

1、包过滤型防火墙

这种防火墙只能实现最基础的

包过滤功能

,按照既定的访问控制列表对数据包的三、四层信息进行控制,详细一点就是:

三层信息:源IP地址,目标IP地址

四层信息:源端口,目标端口

这种情况

其实用一个路由器或者三层交换机,配置ACL就能实现。

只有符合了条件的数据包才能被放行,不符合条件的数据包无论如何都不会被放行。但是包过滤型防火墙的性质就是那么“教条”与“顽固不化”!

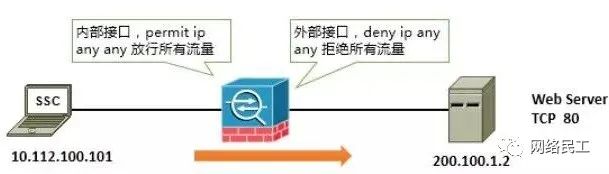

2、状态检测型防火墙

状态检测型防火墙就是为了解决的包过滤型防火墙的不足而存在的。它比包过滤型防火墙还多了一层“状态检测”功能。

状态化检测型防火墙可以识别出主动流量和被动流量,如果主动流量是被允许的,

那么被动流量也是被允许的。

例如TCP的三次握手中,第一次流量是主动流量,从内到外,第二次流量就是从外到内的被动流量,这可以被状态监测型防火墙识别出并且放行。

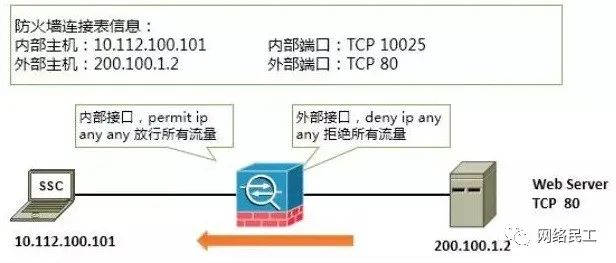

状态监测型防火墙会有一张“连接表”,里面记录合法流量的信息。当被动流量弹回时,防火墙就会检查“连接表”,只要在“连接表”中查到匹配的记录,就会放行这个流量。

第一次握手,

内部主机10.112.100.101使用随机端口10025访问外部的WebServer

200.100.1.2的TCP 80

三层信息

源IP地址:10.112.100.101

目标IP地址:200.100.1.2

源端口:TCP 10025

目标端口:TCP 80

由于内部接口放行所有流量,所以这个第一次握手的流量被放行了

但此时,防火墙在连接表中生成了如下内容:

第二次握手时

,是外部主机被动弹回的流量

源地址(外部):200.100.1.2

源端口(外部):TCP 80

目标地址(内部):10.112.100.101

目标端口(内部):TCP 10025

此时,防火墙会暂时拦截流量,然后检查连接表,看看内部主机的IP和端口,外部主机的IP和端口是否与连接表中记录的相同,如果相同,它就会放行这个流量。

如果是外部

主动发起的流量,而防火墙又没有允许它访问内部

,由于是外部主动发起的流量,所以防火墙的连接表里没有相应的信息,这就会遭到防火墙的拒绝。

从而达到既保证了内部到外部的正常通信,又使得内部主机不受到外部的侵犯,这就是状态检测型防火墙的魅力所在。

目前主流的硬件防火墙几乎都支持状态监测功能。

3、代理型防火墙

代理型防火墙一般是一个

安装在多网卡服务器上的软件

,拥有

状态监测

的功能,但是多了一项功能就是代理服务器功能。一般有正向代理和反向代理两种功能:

正向代理用于内部主机访问Internet服务器的时候,特别是Web服务的时候很管用。当内部主机第一次访问外部的Web服务器时,代理服务器会将访问后的内容放在自己的“高速缓存”中。

当内部主机再次访问该Web服务器的时候,如果有相同的内容,

代理服务器就会将这个访问定位到自己的高速缓存,从而提升内部主机的访问速度。

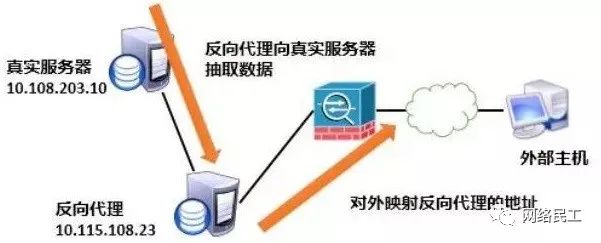

反向代理和正向代理有点类似,

只不过访问的方向是外部到内部。

当外部主机要访问内部发布的某个服务器的时候,不会让它把访问目标定位到内部服务器上,而是反向代理设备上。

反向代理设备会从真实的服务器上抽取数据到自己的缓存中,

起到保护真实服务器的功能。

end