1. 什么是防火墙?

防火墙是指的是一个由软件和硬件设备组合而成,在内部网和外部网之间,专用网和公共网之间的界面上构造的保护屏障,是一种获取安全性方法的形象说法。它是位于计算机和它所连接的网络之间的硬件或软件,计算机流入流出的所有网络通信均要经过此防火墙。

防火墙主要由服务访问规则,验证工具、包过滤和应用网关4个部分组成。

防火墙是一种隔离(非授权用户)并过滤(对受保护网络有害的流量或数据包)的设备。

防火墙只对符合’安全策略’的通信通过,具有单向导通性。

防火墙是指一种将内部网和公众访问网分开的方法,它实际上是一种隔离技术。防火墙是在两个网络通讯时执行的一种访问控制尺度,它能允许你“同意”的人和数据进入你的网络,同时将你”不同意”的人和数据据之门外,最大限度地阻止网络中地黑客来访问你的网络。

防火墙具有很好的保护作用,入侵者必须首先穿越防火墙的安全防线,才能解除目标计算机。防火墙的安全区域按照安全级别的不同从

1到100

划分安全级别,数字越大表示安全级别越高。你可以将防火墙配置成许多不同的级别。

2. 状态防火墙工作原理?

在包过滤(ACL表)的基础上增加一个会话表,数据包需要查看会话表来实现匹配。

会话表可以用hash来处理形成成长值,使用CMA芯片处理,达到交换机的处理速度。

特点:首包机制 、细颗粒度、速度快

状态防火墙一种能够提供

状态数据包检查

或

状态查看

功能的防火墙,能够持续追踪穿过这个防火墙的各种网络连接(例如TCP与UDP连接)的状态。这种防火墙被设计来区分不同连接种类下的合法数据包。只有匹配主动连接的数据包才能够被允许穿过防火墙,其他的数据包都会被拒绝。

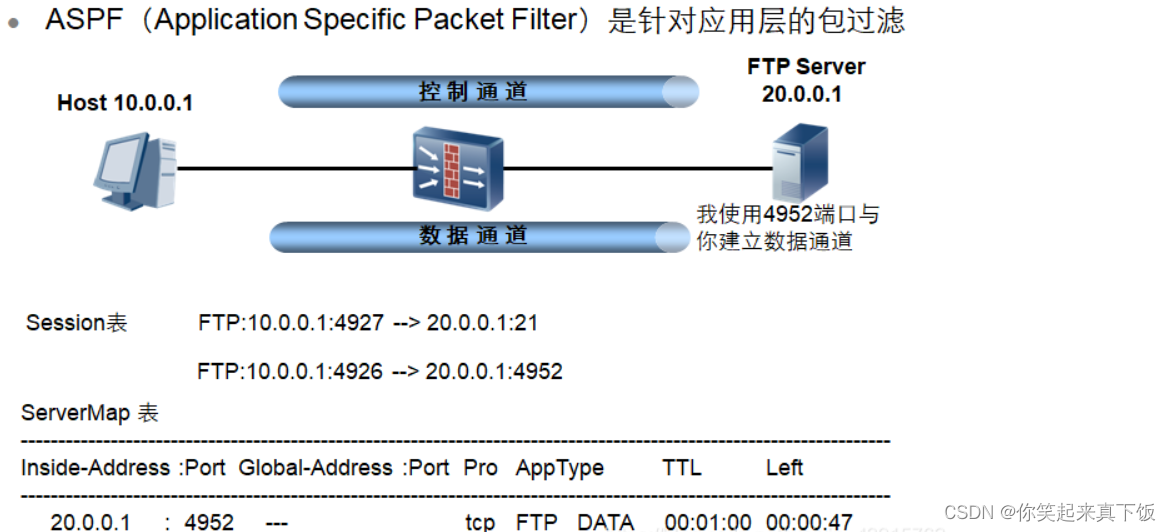

3. 防火墙如何处理双通道协议?

在双通道协议中,如FTP,

控制通道和数据通道是分开的

。数据通道是在控制报文中动态协商出来的。为了避免协商出来的通道不因其他规则的限制(如ACL)而中断,需要临时开启一个通道,ServerMap表就是为了满足这种应用而设计的一种数据结构。

从图中可以看出,ServerMap表项是对FTP控制通道中动态监测过程中产生的。当报文通过防火墙时,ASPF将报文与指定的访问规则进行比较,如果规则允许,报文将接受检查,否则报文将被直接丢弃。

如果该报文时用于打开一个新的控制连接或数据连接,ASPF将动态的产生ServerMap表项,对于回来的报文只有是属于一个已经存在的有效连接才会被允许通过防火墙。在处理回来的报文时,状态表也需要更新。当一个连接被关闭或超时后,该连接对应的状态表将被删除,确保未经授权的报文不能穿过防火墙。

ServerMap是一种映射关系,当数据连接匹配了动态ServerMap表项时,不需要再查找包过滤策略,保证了某些特殊应用的正常转发。

ServerMap通常只是用来检查首个报文,通道建立后的报文还是根据会话表来转发。

4. 防火墙如何处理nat?

NAT是英文Network Address Translation的简写,即”网络地址转换“。它是一个IETF标准,允许一个整体单位机构以一个公用IP地址出现在互联网上。通俗讲就是把单位或组织的所有的网络设备放在一个公用IP地址下使用,不仅能解决公网IP地址不足的问题,而且还能够有效地避免来自网络外部的攻击,隐藏并保护网络内部的计算机。

所有类型的NAT分为两类; 静态NAT和动态NAT。静态NAT是手动创建和维护NAT映射的方法,通常与入站类型的NAT相关联。动态 NAT 是路由器根据需要自动创建和维护映射的地方,通常与出站类型的NAT 相关联。

NAT的共同特征

每个TCP/IP数据包都包含一个源IP地址、源端口、目的IP地址和目的端口。 所有类型的NAT都使用这些值创建NAT映射。

根据转化方式的不同,NAT可以分为三类:

-

源NAT,源地址转化的NAT。

有:NO—PAT, NAPT, Easy_ip,Smart_nat, 三元组NAT

-

目的NAT:将目的地址做转化。

有:NAT-Server, SLB

-

双向NAT:即做源地址转化,又做目的地址转化。

5. 你知道那些防火墙?以及防火墙的技术分类?

防火墙技术分类:包过滤型防火墙、应用代理型防火墙 。状态检测型防火墙。

包过滤防火墙

包过滤是最早使用的一种防火墙技术,它的第一代模型是“静态包过滤”,使用包过滤技术的防火墙通常工作在OSI模型中的网络层上,后来发展更新的“动态包过滤”,简而言之,包过滤技术工作的方法就是基于各种头部、协议、地址、端口、类型等信息进行分析,并与预先设定好的防火墙过滤规则进行核对,一旦发现某个或多个部分与过滤规则匹配并且条件为“阻止”的时候,这个包会被丢弃。

应用代理防护墙

由于包过滤技术无法提供完善的数据保护措施,而且一些特殊的报文攻击仅仅使用过滤的方法并不能消除危害(如SYN攻击、ICMP洪水等),代理防护墙应运而生,这种防火墙实际上就是一台小型代用数据检测过滤功能的透明代理服务器,但是它并不是单纯在一个代理设备嵌入包过滤技术,而是一种被称为“应用协议分析”的新技术,它工作在OSI模型的最高层——应用层。

状态检测防火墙

这是继“包过滤”技术和“应用代理”技术后发展的防火墙技术,它通过采用一种被称为“状态监视”的模块,对网络通信各个层次实现监测,并根据各种过滤规则作出安全策略。“安全监视”技术在保留了对每个数据包的头部、协议、地址、端口、类型等信息就那些分析的基础上,进一步发展了“会话过滤”功能,在每个链接建立时,防护墙会对这个连接构造一个会话状态,里面包含了这个连接数据包的所有信息,以后这个连接都基于这个状态信息进行。

1、软、硬件形式分类:软件防火墙、硬件防火墙、芯片级防火墙。

2、防火墙结构分类:单一主机防火墙、路由器集成式防火墙、分布式防火墙。

3、防火墙的应用部署位置分类:边界防火墙、个人防火墙、混合防火墙。

4、防火墙性能分类:百兆级防火墙、千兆级防火墙。

5、防火墙使用方法分类:网络层防火墙、物理层防火墙、链路层防火墙。