网络层安全协议

IPsec

我们经常使用的虚拟专用网(某PN),在某PN中传送的信息都是经过加密的,而IPsec就是提供的这个服务。

IPsec并不是一个单一协议,而是能够在IP层提供互联网通信安全的

协议族

。IPsec并没有限定用户必须使用何种特定的加密和鉴别算法。实际上,IPsec是个框架,它允许通信双方选择合适的算法和参数(例如:密钥长度)。为了保证互操作性,IPsec还包含了一套加密算法,所有IPsec的实现都必须使用。

IPsec协议族中的协议可划分为一下三个部分:

-

IP安全数据报的两个协议:

鉴别首部AH协议

和

封装安全有效载荷ESP协议

- 有关加密算法的三个协议

- 互联网密钥交换IKE协议。

AH协议功能:

- 源点鉴别

- 数据完整性

- 不能提供保密

ESP协议功能:

- AH提供的所有功能

- 数据报加密和数据流加密

因此使用ESP协议就可以不使用AH协议了。

使用ESP或AH协议的IP数据报成为

IP安全数据报(或IPsec数据报)

,它可以再两台主机之间、两路由器之间或一台主机和一个路由器之间发送。

IP安全数据报两种工作方式

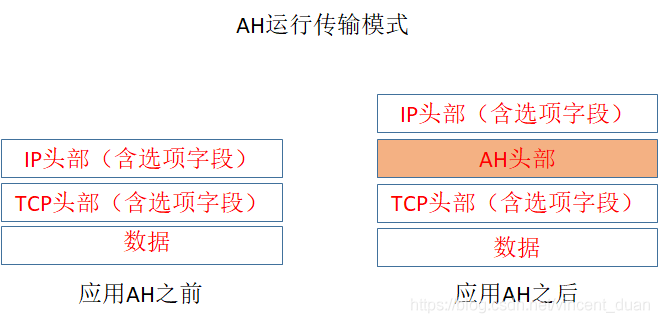

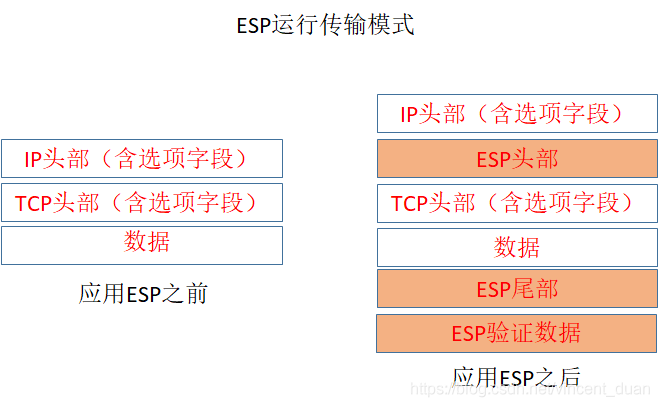

1. 传输模式

传输方式是在整个运输层保温段的前后分别添加若干控制信息,再加上IP首部,构成IP安全数据报。

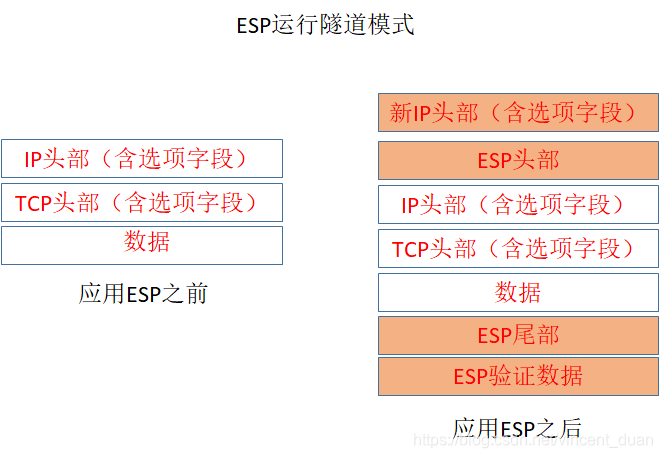

2. 隧道模式

隧道方式是在原始的IP数据报的前后分别添加若干控制信息,再加上新的IP首部,构成一个IP安全数据报。

无论使用哪种方式,最后得出的IP安全数据报的IP首部都是不加密的。只有使用不加密的IP首部,互联网中的各个路由器才能识别IP首部中的有关信息,把IP安全数据报在不安全的互联网中进行转发,从源点安全地转发到重点。

所谓“安全数据报”是指数据报的数据部分是经过加密的,并且能够鉴别的。通常把数据报的数据部分成为数据报的有效载荷。

安全关联SA

发送IP安全数据报之前,在源实体和目的实体之间必须创建一条网络层的逻辑连接,即安全关联SA。这样传统的网络中无连接的网络层,就变成了具有逻辑连接的一个层。安全关联是从源点到终点的单向连接,它能够提供安全服务。如果要进行双向安全通信,则两个方向都需要建立安全关联。

IPsec的其他构件IKE

IKE的主要用途就是为IP安全数据报创建安全关联SA。

IKEv2是其新的版本,以另外三个协议为基础:

- Oakley:是个密钥生成协议。

- 安全密钥交换机制SKEME:用于密钥交换的协议。它利用公钥加密来实现密钥交换协议中的实体鉴别。

- 互联网安全关联和密钥管理协议ISAKMP。

运输层安全协议

主要有两个协议:

- 安全套接字层SSL

- 运输层安全TLS

应用层使用SSL最多的就是HTTP,但SSL并非仅用于HTTP,而是可用于任何应用层协议。例如,SSL可以用于IMAP邮件存取的鉴别和数据加密。

SSL提供的安全服务可归纳为以下三种:

- SSL服务器鉴别,允许用户证实服务器身份。支持SSL的客户端通过验证来自服务器的证书,来鉴别服务器的真是身份并获得服务器的公钥。

- SSL客户鉴别,SSL的可选安全服务,允许服务器正式客户的身份。例如:USB-KEY

- 加密的SSL会话,对客户和服务器间发送的所有报文进行加密,并检测报文是否被篡改。

SSL工作过程

- 协商加密算法。浏览器A向服务器B发送浏览器的SSL版本号和一些可选的加密算法。B从中选定自己所支持的算法(如RSA),并告知A。

- 服务器鉴别。服务器B向A发送包含其RSA公钥的数字证书。A使用该证书的认证机构CA公开发布的RSA公钥对该证书进行验证。

-

会话密钥计算。由浏览器A随机产生一个秘密数。用服务器B的RSA公钥进行加密后发送给B。双方根据协商的算法产生

共享的对称会话秘钥

。 - 安全数据传输。双方用会话秘钥加密和解密他们之间传送的数据并验证其完整性

应用层安全协议(电子邮件的安全协议)

当我们使用IPSec或SSL时,我们假设双方在相互之间建立起一个会话并双向的交换数据。而电子邮件中没有会话存在。当A向B发送一个电子邮件时,A和B并不会因此而建立任何会话。而在此后的某个时间,如果B读取了该邮件,他有可能会、也有可能不会回复这个邮件。可见我们所讨论的是单向报文的安全问题。

为电子邮件提供安全服务的协议PGP。

PGP是一个完整的电子邮件安全软件包,包括加密、鉴别、电子签名和压缩等技术。PGP并没有使用什么新的概念,它只是把现有的一些加密算法(如RSA公钥加密算法或MD5报文摘要算法)综合在一起而已。