前言:同学发来了一个ctf比赛,在校实习期间利用空闲时间做了几道ctf题目

题目

Mobile 0x01

一、解题过程及代码分析

通过下载文件链接后得到一个apk文件

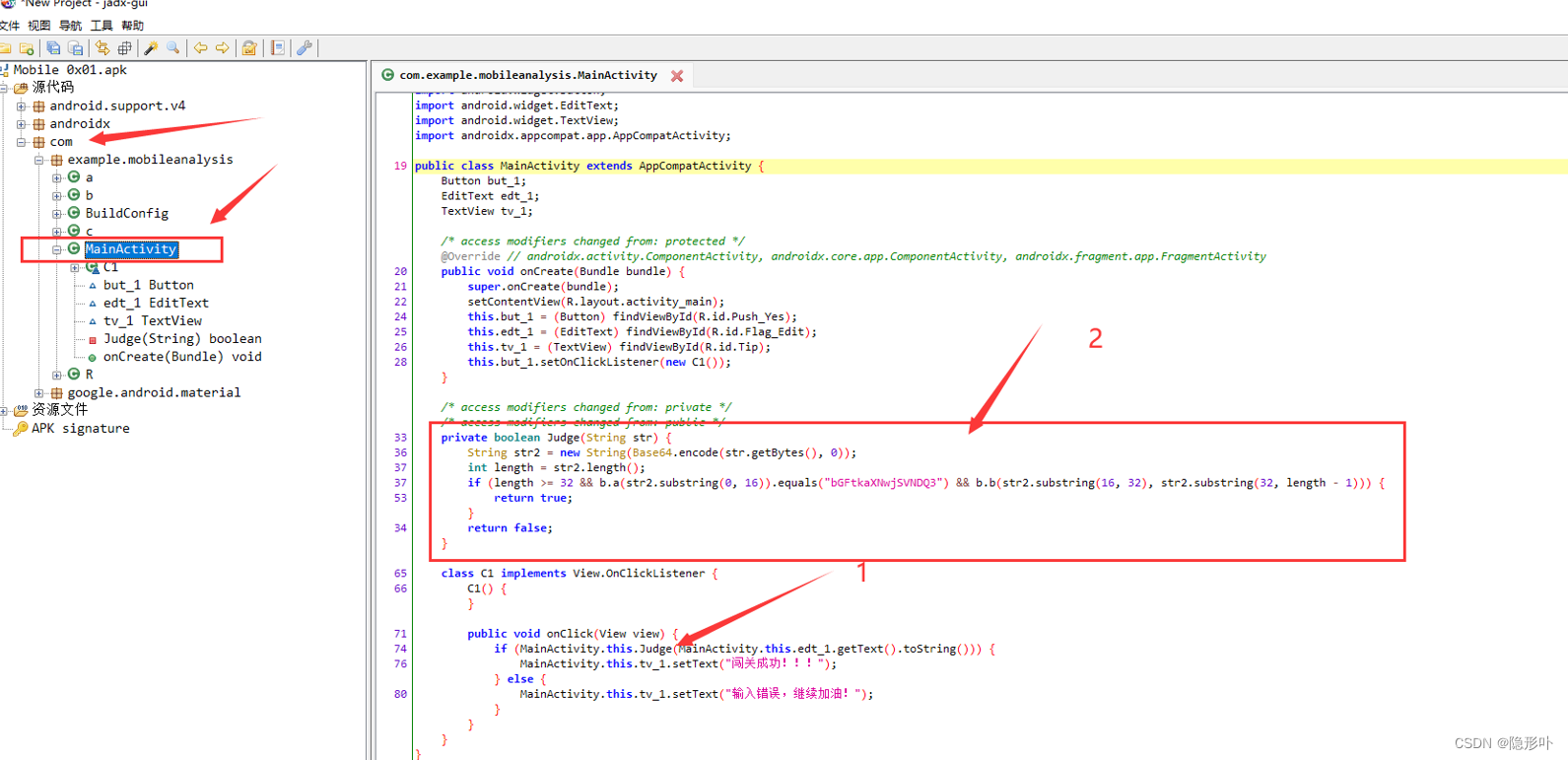

直接拖进jadx-gui-1.2.0-no-jre-win.exe 进行反编译,不考虑有没有加壳.

一般情况安卓的主界面代码都在com包下面,直接找到MainActivity 入口文件。在点击事件监听之后执行了Judge() 函数。定位Judge()函数进行流程分析。

在代码分析过程中为了更方便调试代码,把java需要用到的代码扣到本地的idea上。

根据调用Judge函数调用过程中调到了a,b,c,三个对象类,把a,b,c代码扣下来

代码分析

Judge() 函数分析

b.a() 函数分析及还原

得到第一段base64(0~16位)的还原值:SVNDQ3tkaXNwbGFj

b.b() 函数分析:

单独打印c.a() 函数:得到J0tpzHRuhTQpLauS,字符串a等于J0tpzHRuhTQpLauS

Aes 对unj2Cn3dS9Ya1LDFPlA+eA== 解密得到字符串b等于otG28PYN8CtG

a.a() 函数分析

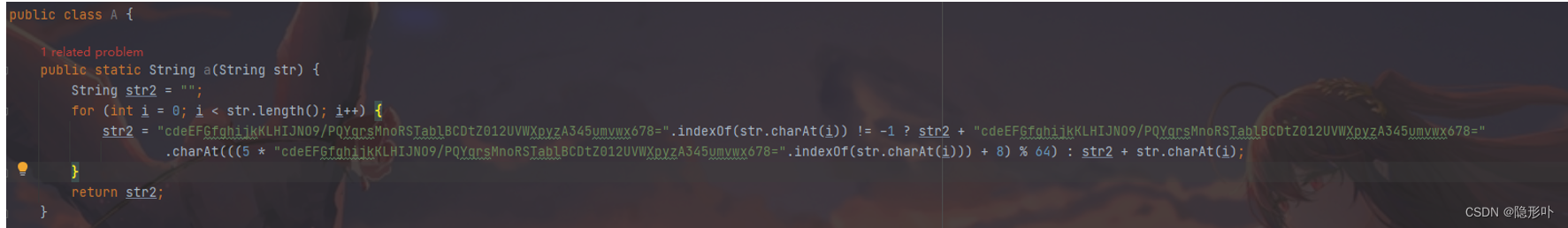

剩下只需要把a.a(),a.b() 函数还原就可以了,在原代码中是这样的,比较长,主要是对字符串:cdeEFGfghijkKLHIJNO9/PQYqrsMnoRSTablBCDtZ012UVWXpyzA345umvwx678= 进行取值处理

代码优化及分析

a.a()混淆函数还原

对J0tpzHRuhTQpLauS 字符串进行还原,还原代码解密后得到:ZV9hbHRlcm5hdGl2

a.b() 函数加密过程同a.a() 函数一样。

唯一的不懂是混淆字符串k等于

k = "cdYqrsMneEFwxg78=GfKlLHRSTabBCDtZ012UhiQok6VWmXpjIJNO9/PyzA345uv";

b值:otG28PYN8CtG

还原代码解密后得到:ZV9tb2JpbGV9

把之前还原出来的字符串进行拼接

第一段base64(0~16位)的还原值:SVNDQ3tkaXNwbGFj

第二部分:ZV9hbHRlcm5hdGl2

第三部分:ZV9tb2JpbGV9

拼接得到:SVNDQ3tkaXNwbGFjZV9hbHRlcm5hdGl2ZV9tb2JpbGV9

最后进行base64解码得到要求的字符串:ISCC{displace_alternative_mobile}

根据题目提交的flag格式最终为:flag{displace_alternative_mobile}

总结

之前没做过啥ctf题目,刚好懂一点点java,在整个代码分析字符串的混淆思路及还原过程还是很有趣的。