本篇文章主要讲解的是

信息搜集

信息收集

(

网络踩点(footprinting),指攻击者通过各种途径对要攻击的目标进行有计划和有步骤的信息收集,从而了解目标的网络环境和信息安全状况的过程)

目标网络:

域名、IP地址、DNS服务器、邮件服务器、网络拓扑结构

目标个人:

身份信息、联系方式、职业或其它隐私信息

踩点方法

①注册机构Whois查询

②DNS和IP信息收集

③WEB信息搜索与挖掘

④网络拓扑侦察

⑤网络监听

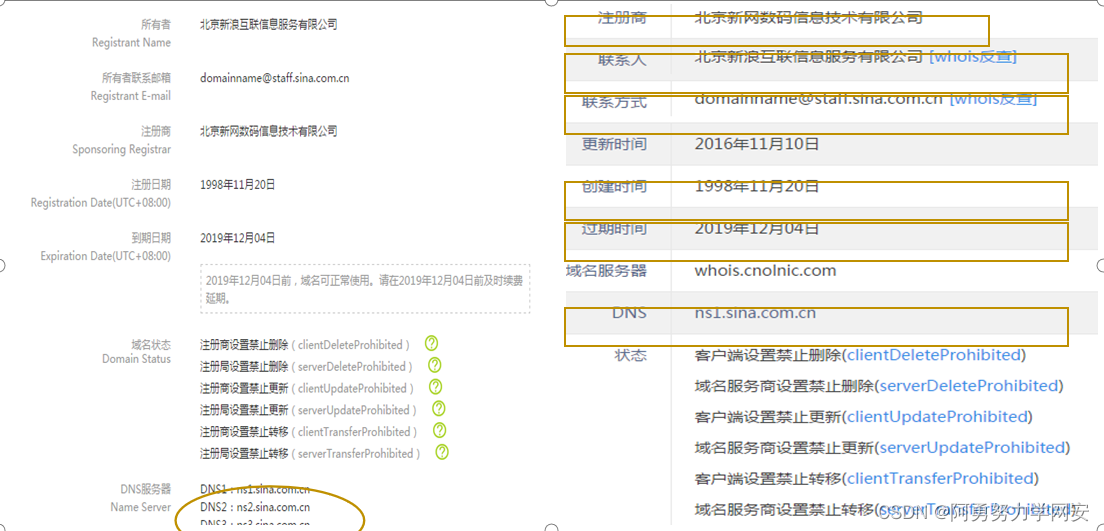

Whois查询

:查询某个IP或域名是否已注册,以及注册时的详细信息。

DNS Whois查询

注册商:域名可以通过一批相互竞争的公司来注册,由ICANN授权

注册局:每个顶级域名下注册的域名的权威主数据库

区域文件:注册局运营商维护该主数据库,使得计算机能够在全世界的任何角落访问顶级域名

域名注册信息:包括官方注册局、注册商和注册人详细信息

个人申请–>注册商–>注册局

提供Whois查询服务的站点 站长之家:http://whois.chinaz.com 中国万网:http://whois.aliyun.com

公开的whois数据库无法查询教育网域名信息

IP Whois查询:查询IP地址的详细信息,如IP地址的用户以及用户的相关信息

ICANN的地址管理组织ASO(Address Supporting Organization)

国家Internet注册局(National Internet Registry, NIR)

区域Internet注册局(Regional Internet Registry, RIR)

①IP地址网段保存在各RIR或NIR的数据库

②每个RIR知道每段IP地址属于谁管辖

③只需选择一家RIR的Whois服务器

提供IP Whois查询的网站:站长之家:http://ip.chinaz.com和全球WHOIS查询:http://www.whois365.com/cn

IP2Location:不需要查询详细的Whois信息,仅需要知道IP地址所属具体地理位置。

IP2Domain:主机上可能运行多个虚拟主机,有不同的域名,但通常共用一个IP地址。

IP信息收集

:通常与DNS信息收集相结合,首先找到重要主机名列表,然后根据主机A记录对应的IP地址,对IP地址所在网段(通常是C类)执行反向域名查询。

DNS信息收集工具dnsenum、fierce和dnsrecon都支持IP地址收集。

内网IP搜索

:目标主机如果在线,那么某些服务通常会开启,可探测这些服务是否打开。

①ICMP搜索:根据自身所在主机的IP地址和网段,发送ICMP ECHO请求给网段中的所有可能主机IP

有:Quickping、netenum、nping和防护墙阻止Ping请求。

②ARP搜索:构造ARP请求报文,并将请求包以广播的形式向局域网内广播。

有netdiscover(一款支持主动/被动的ARP侦查工具,有线和无线网络均可)、nmap(一款经典端口扫描工具,集成了主机发现模块)、nping(nmap工具的一个组件,专门用于主机扫描)和Cain&Abel (Windows下的口令监听和破解工具,集成了主机发现模块)。

WEB挖掘分析

:通过搜索引擎从WEB站点中寻找和搜索攻击目标的相关信息,Google Hacking。

高级搜索(

指定目标域名及待搜索的关键词,对目标进行定向分析)

邮件地址收集(

根据用户的生活习惯、兴趣爱好和社交圈子,向目标用户发送专门定制的含有钓鱼链接或恶意附件的电子邮件)

域名和IP收集

:使用WEB搜索引擎同样可以大量收集重要的域名和主机信息。

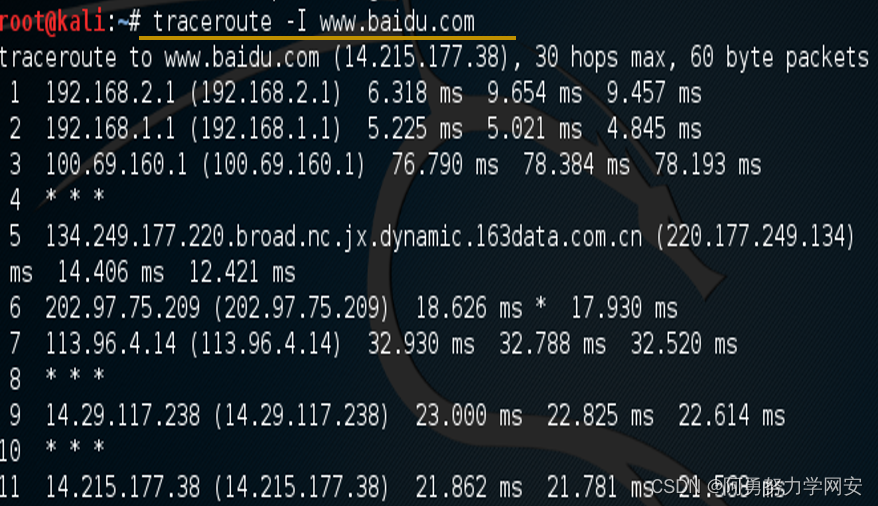

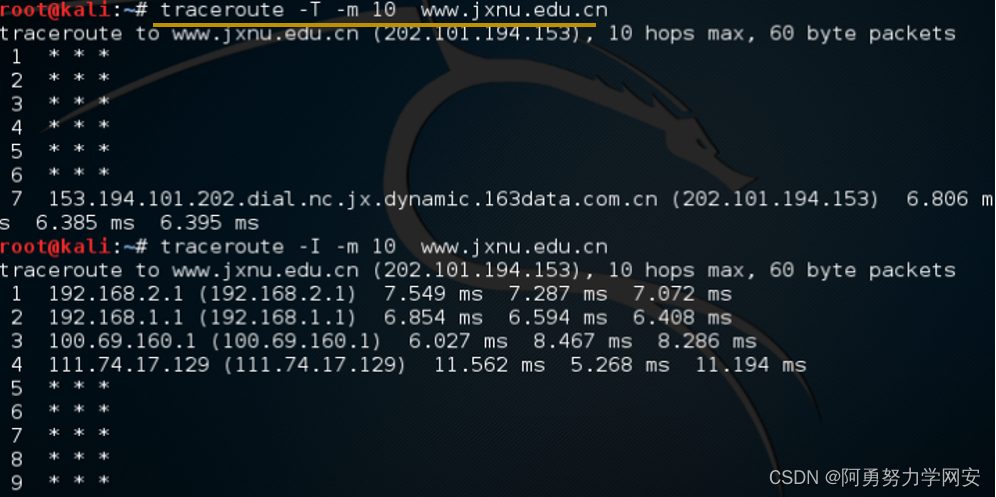

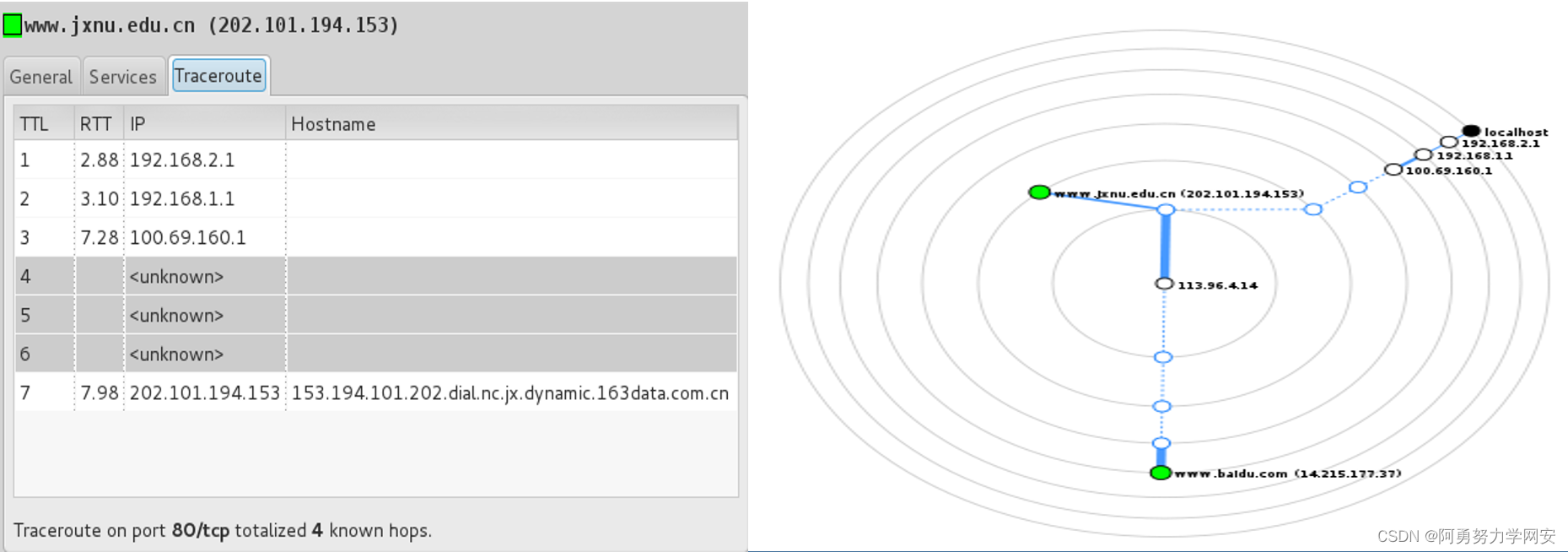

拓扑确定

:侦察目标的网络拓扑结构,用于找到薄弱点实施入侵。

traceroute(向目标主机发送不同生存时间(TTL)的ICMP、TCP或UDP报文来确定到达目标主机的路由)交换节点可能装有包过滤机制,ICMP、TCP和UDP报文都可能被过滤 ,traceroute [-4] { -I | -T | -U} [-w 等待时间] [-p 端口] [-m 最大跳数]。

Zenmap(nmap的图形使用接口,它集成traceroute功能(支持ICMP、TCP和UDP追踪))

社会工程学

:通过操纵人来实施某些行为或泄露机密信息的攻击方法,实际是对人的欺骗。

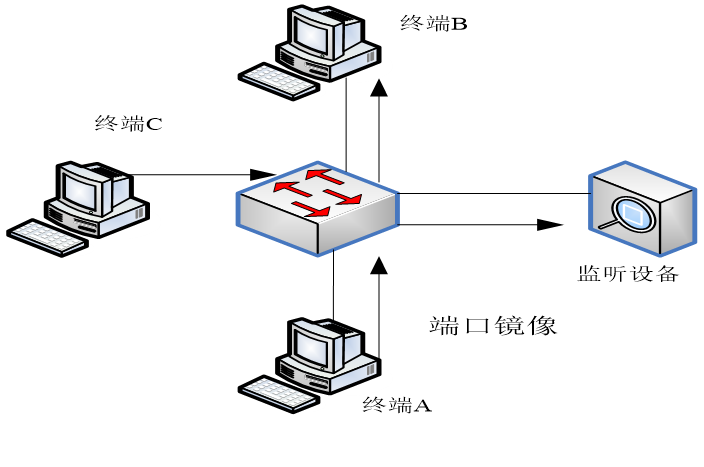

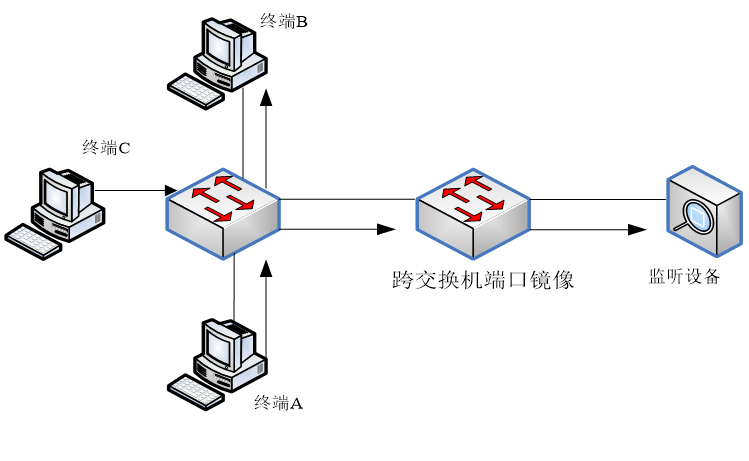

网络监听

:一种被动的信息收集方法,往往不会被目标察觉。

最佳位置是网关、路由器和防火墙

它通常监听截获SMTP、HTTP、FTP、POP3和TELNET等网络协议报文,因为它们明文传输。

网络监听器(

或嗅探器)

监听驱动程序:截获数据流,进行过滤并存入缓存

捕获驱动程序:最重要的部件,控制网卡从信道上获取数据,并存入缓存

缓存器:存放捕获数据的内存或外存

解码程序:对接收到的加密数据进行解密

数据包分析器:对截获的数据包进行模式匹配和分析,提取感兴趣的信息

Wireshark、IRIS、Tcpdump/Windump、Sniffer Pro

( 网络协议分析工具,是也可以作为监听工具使用)

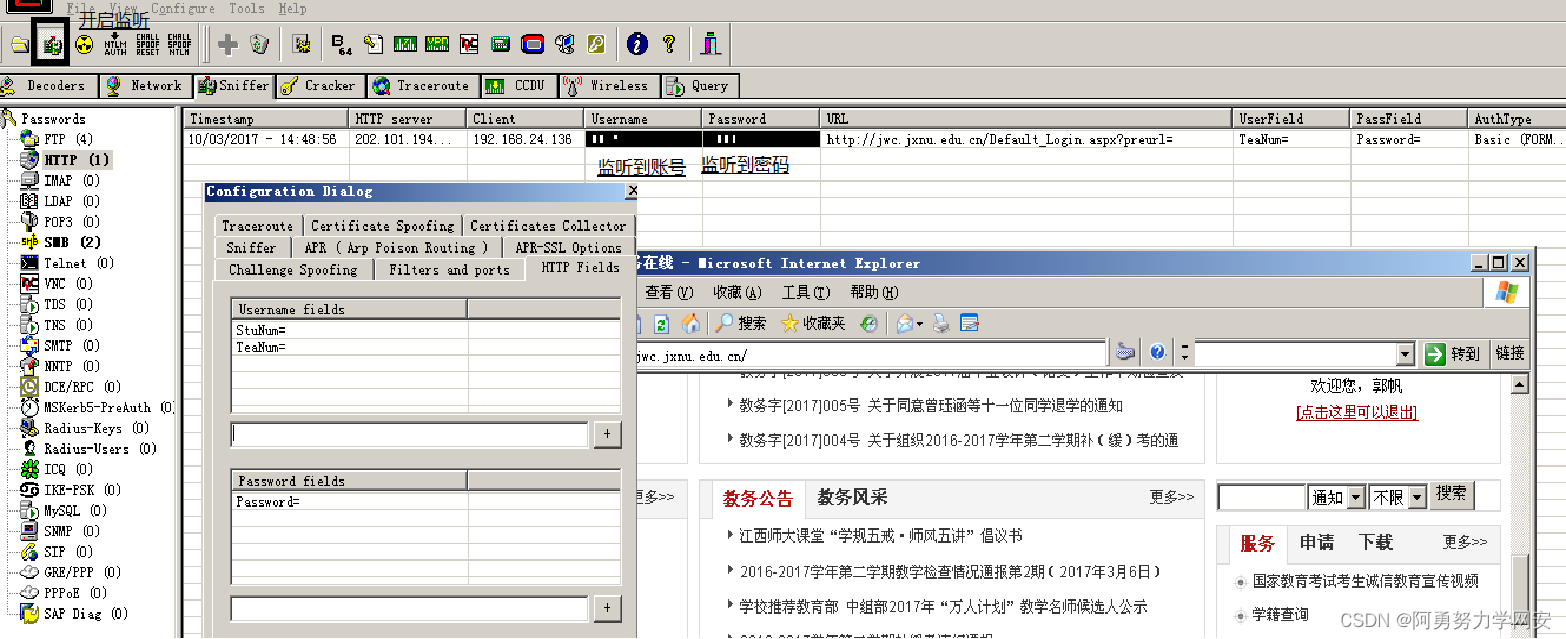

工具

①Cain&Abel(局域网账号口令收集和破解工具,截取各种常见网络协议的账号和口令)

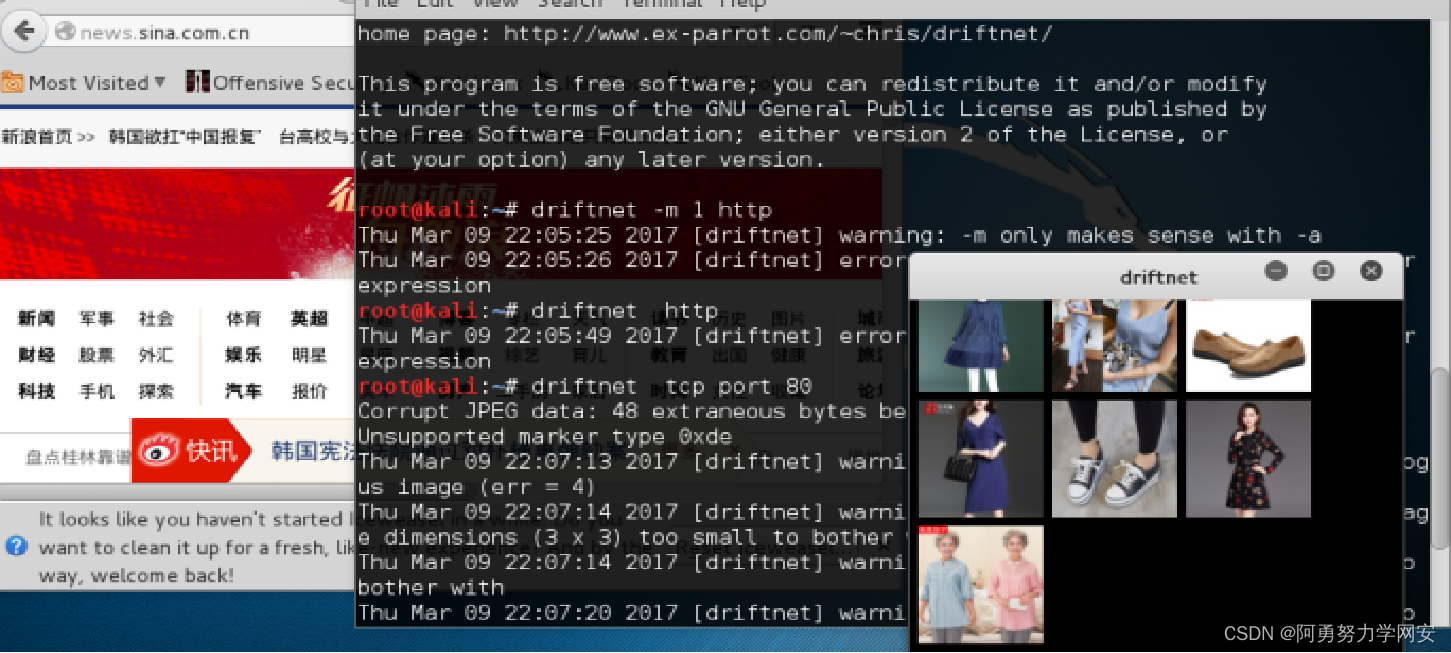

②driftnet(图片和MPEG音频收集工具,实时从各种网络协议中提取图片数据或MPEG音频)

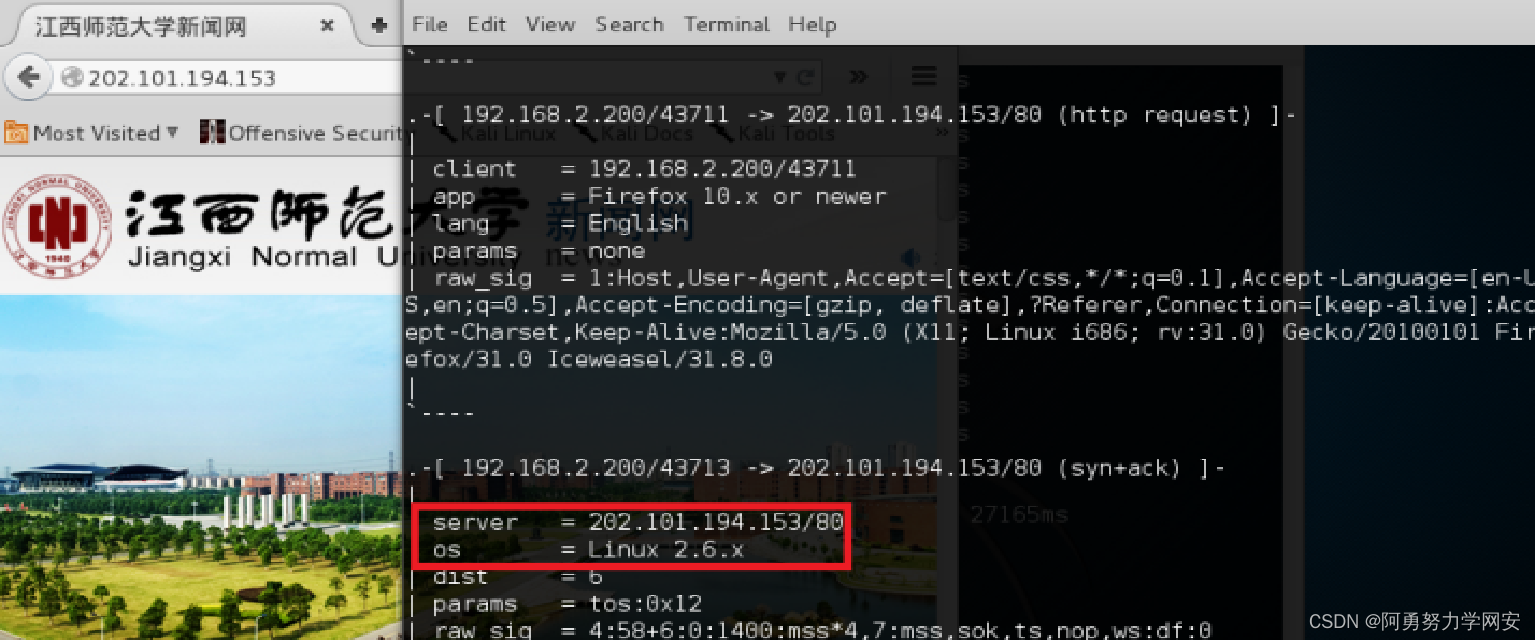

③p0f(分析网络数据包来判断目标主机操作系统类型、网络地址转换(NAT)、负载均衡设置、应用代理)

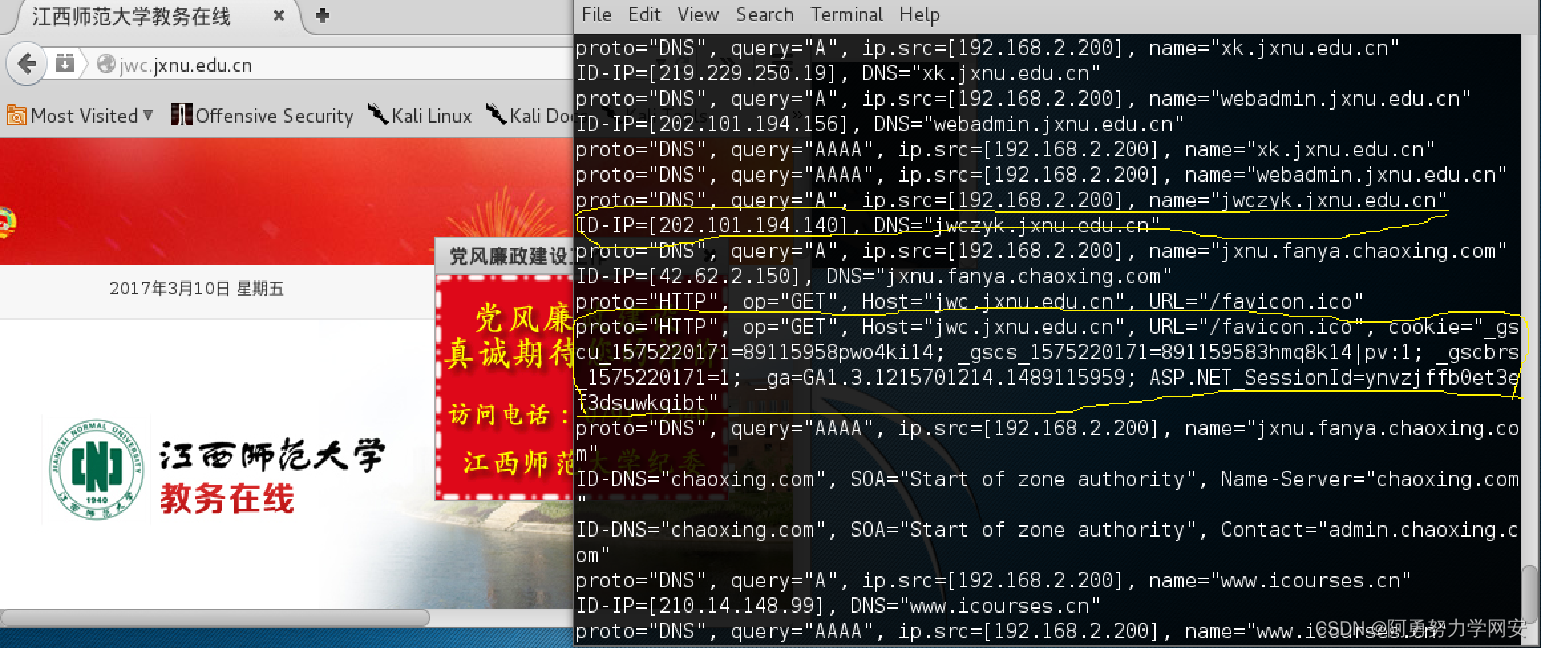

④ferret(提取各类协议报文关键字段,适用于窃取cookie和HTTP会话信息)

防止监听

检测监听器(检查网络中某个主机的网卡处于混杂模式)

会话加密(使用加密协议通信)

安全的拓扑结构(物理或逻辑划分子网)